適用対象:

- Microsoft Defender for Endpointプラン 1 と 2

- Microsoft Defender XDR

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

- macOS

- Linux

Microsoft Defender ATP を試してみたいですか? 無料試用版にサインアップします。

ネットワーク保護の概要

ネットワーク保護は、悪意のあるサイトや疑わしいサイトへの接続を防ぐことで、デバイスを保護するのに役立ちます。 危険なドメインの例としては、フィッシング詐欺、悪意のあるダウンロード、技術詐欺、またはその他の悪意のあるコンテンツをホストするドメインがあります。 ネットワーク保護により、Microsoft Defender SmartScreen の範囲が拡張され、評判の悪いソースへの接続を試みるすべての送信 HTTP (S) トラフィックがブロックされます (ドメインまたはホスト名に基づきます)。

ネットワーク保護は 、Web 保護 の保護をオペレーティング システム レベルに拡張し、 Web コンテンツ フィルター 処理 (WCF) のコア コンポーネントです。 Microsoft Edge で見つかった Web 保護機能は、サポートされている他のブラウザーと非ブラウザー アプリケーションに提供されます。 また、ネットワーク保護は、 エンドポイントの検出と応答で使用する場合に、侵害のインジケーター (IOC) の可視性とブロックも提供します。 たとえば、ネットワーク保護は カスタム インジケーター と連携して、特定のドメインやホスト名をブロックします。

このビデオでは、ネットワーク保護によって、フィッシング詐欺、悪用、その他の悪意のあるコンテンツからデバイスの攻撃対象を減らす方法について説明します。

ネットワーク保護カバレッジ

次の表は、カバレッジのネットワーク保護領域をまとめたものです。

| 機能 | Microsoft Edge | Microsoft 以外のブラウザー | 非browser プロセス (PowerShell など) |

|---|---|---|---|

| Web Threat Protection | SmartScreen を有効にする必要があります | ネットワーク保護はブロック モードである必要があります | ネットワーク保護はブロック モードである必要があります |

| カスタム インジケーター | SmartScreen を有効にする必要があります | ネットワーク保護はブロック モードである必要があります | ネットワーク保護はブロック モードである必要があります |

| Web コンテンツ のフィルター処理 | SmartScreen を有効にする必要があります | ネットワーク保護はブロック モードである必要があります | サポート対象外 |

Microsoft Edge で SmartScreen が有効になっていることを確認するには、 Edge Policy: SmartScreen Enabled を使用します。

注:

Windows では、ネットワーク保護は Microsoft Edge を監視しません。 Microsoft Edge およびインターネット エクスプローラー以外のプロセスの場合、Web 保護シナリオでは、検査と適用のためにネットワーク保護を利用します。 Mac と Linux では、Microsoft Edge ブラウザーは Web Threat Protection のみを統合します。 Edge やその他のブラウザーでカスタム インジケーターと Web コンテンツ フィルター処理をサポートするには、ネットワーク保護をブロック モードで有効にする必要があります。

既知の問題 & 制限事項

- IP アドレスは、3 つのプロトコルすべて (TCP、HTTP、HTTPS (TLS) でサポートされています)

- カスタム インジケーターでサポートされている IP アドレスは 1 つだけ (CIDR ブロックまたは IP 範囲なし)

- HTTP URL (完全な URL パスを含む) は、任意のブラウザーまたはプロセスでブロックできます

- HTTPS 完全修飾ドメイン名 (FQDN) は、Microsoft 以外のブラウザーでブロックできます (完全な URL パスを指定するインジケーターは Microsoft Edge でのみブロックできます)

- Microsoft 以外のブラウザーで FQDN をブロックするには、これらのブラウザーで QUIC と暗号化されたクライアント Hello を無効にする必要があります

- HTTP2 接続の結合を介して読み込まれた FQDN は、Microsoft Edge でのみブロックできます

- Network Protection では、(80 および 443 だけでなく) すべてのポートでの接続がブロックされます。

インジケーター/ポリシーが追加され、一致する URL/IP がブロックされてから最大 2 時間の待機時間 (通常は短い) が発生する可能性があります。

ネットワーク保護の要件

ネットワーク保護には、次のいずれかのオペレーティング システムを実行しているデバイスが必要です。

- Windows 10または 11 (Pro または Enterprise) (サポートされている Windows バージョンを参照)

- Windows Serverバージョン 1803 以降 (「サポートされている Windows バージョン」を参照)

- macOS バージョン 12 (モントレー) 以降 (Mac でのMicrosoft Defender for Endpointを参照)

- サポートされている Linux バージョン (Linux でのMicrosoft Defender for Endpointを参照)

ネットワーク保護では、リアルタイム保護が有効になっているMicrosoft Defenderウイルス対策も必要です。

| Windows バージョン | Microsoft Defender ウイルス対策 |

|---|---|

| バージョン 1709 以降、Windows 11、Windows Server 1803 以降Windows 10 | Microsoft Defenderウイルス対策リアルタイム保護、動作監視、クラウド配信保護が有効になっていることを確認します (アクティブ) |

| 最新の統合ソリューションを使用して R2 とWindows Server 2016をWindows Server 2012する | プラットフォーム更新プログラムのバージョン 4.18.2001.x.x 以降 |

ネットワーク保護が重要な理由

ネットワーク保護は、Microsoft Defender for Endpointのソリューションの攻撃面削減グループの一部です。 ネットワーク保護を使用すると、ネットワークレイヤーはドメインと IP アドレスへの接続をブロックできます。 既定では、ネットワーク保護は SmartScreen フィードを使用して既知の悪意のあるドメインからコンピューターを保護します。これにより、Microsoft Edge ブラウザーの SmartScreen のような方法で悪意のある URL がブロックされます。 ネットワーク保護機能は、次の機能に拡張できます。

- 独自の脅威インテリジェンス (インジケーター) から IP/URL アドレスをブロックする

- 承認されていないサービスをMicrosoft Defender for Cloud Appsからブロックする

- カテゴリに基づいて Web サイトへのブラウザー アクセスをブロックする (Web コンテンツのフィルター処理)

ヒント

Windows Server、Linux、macOS、Mobile Threat Defense (MTD) のネットワーク保護の詳細については、「高度なハンティングを使用して脅威を事前に検出する」を参照してください。

コマンド攻撃と制御攻撃をブロックする

コマンドと制御 (C2) サーバーは、以前にマルウェアによって侵害されたシステムにコマンドを送信するために使用されます。

C2 サーバーを使用して、次のコマンドを開始できます。

- データを盗む

- ボットネットで侵害されたコンピューターを制御する

- 正当なアプリケーションを中断する

- ランサムウェアなどのマルウェアを拡散する

Defender for Endpoint のネットワーク保護コンポーネントは、機械学習やインテリジェントな侵害インジケーター (IoC) 識別などの手法を使用して、人間が操作するランサムウェア攻撃で使用される C2 サーバーへの接続を識別およびブロックします。

ネットワーク保護: C2 の検出と修復

ランサムウェアは、人間主導の適応型の高度な脅威へと進化し、organizationの資産全体や身代金のデータを保持するなどの大規模な結果に焦点を当てています。

コマンドおよび制御サーバー (C2) のサポートは、このランサムウェアの進化の重要な部分であり、これらの攻撃がターゲット環境に適応できるようにします。 コマンド アンド コントロール インフラストラクチャへのリンクを解除すると、次のステージへの攻撃の進行が停止します。 C2 の検出と修復の詳細については、「 Tech Community ブログ: ネットワーク レイヤーでのコマンド攻撃と制御攻撃の検出と修復」を参照してください。

ネットワーク保護: 新しいトースト通知

| 新しいマッピング | 応答カテゴリ | ソース |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

注:

customAllowList はエンドポイントで通知を生成しません。

ネットワーク保護の決定に関する新しい通知

エンド ユーザーがネットワーク保護が有効になっている環境の Web サイトにアクセスしようとすると、次の表に示すように、3 つのシナリオが可能になります。

| シナリオ | 動作 |

|---|---|

| URL には既知の評判があります | ユーザーは障害物なしでアクセスが許可され、エンドポイントにトースト通知は表示されません。 実際には、ドメインまたは URL が [許可] に設定されます。 |

| URL に不明または不確実な評判がある | ユーザーのアクセスはブロックされますが、ブロックを回避 (ブロック解除) する機能があります。 実際には、ドメインまたは URL が [監査] に設定されます。 |

| URL に既知の悪意のある (悪意のある) 評判がある | ユーザーはアクセスできなくなります。 実際には、ドメインまたは URL は [ブロック] に設定されます。 |

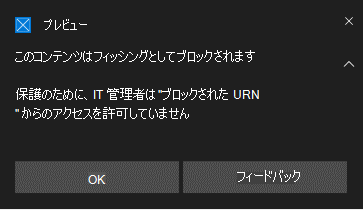

警告エクスペリエンス

ユーザーが Web サイトにアクセスする。 URL に不明または不確実な評判がある場合は、トースト通知によってユーザーに次のオプションが表示されます。

- Ok: トースト通知がリリース (削除) され、サイトへのアクセス試行が終了します。

- ブロック解除: ユーザーは 24 時間サイトにアクセスできます。その時点でブロックが再び有効になります。 ユーザーは、管理者がサイトを禁止 (ブロック) するまで、 ブロック解除 を使用してサイトにアクセスし続けることができるため、[ ブロック解除] オプションを削除できます。

- フィードバック: トースト通知により、チケットを送信するためのリンクがユーザーに表示されます。このリンクを使用すると、ユーザーはサイトへのアクセスを正当化するために管理者にフィードバックを送信できます。

注:

warn エクスペリエンスと block エクスペリエンスの両方について、この記事に示す画像では、プレースホルダー テキストの例として "ブロックされた url" を使用します。 機能している環境では、実際の URL またはドメインが一覧表示されます。

CSP を使用して有効にする Convert warn verdict to block

既定では、悪意のあるサイトに対する SmartScreen の判定により、ユーザーがオーバーライドできる警告が発生します。 警告をブロックに変換するようにポリシーを設定すると、このようなオーバーライドを回避できます。

エッジ以外のブラウザーについては、「 Defender CSP: 構成/EnableConvertWarnToBlock」を参照してください。 Edge ブラウザーについては、「 Edge Policy: Prevent SmartScreen Prompt Override」を参照してください。

グループ ポリシーを使用して警告判定をブロックに変換する

この設定を有効にすると、ネットワーク保護によって、警告が表示されるのではなく、ネットワーク トラフィックがブロックされます。

グループ ポリシー管理コンピューターで、グループ ポリシー管理コンソールを開きます。

構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

[グループ ポリシー管理] エディター[コンピューターの構成] に移動し、[管理用テンプレート] を選択します。

ツリーを Windows コンポーネント>Microsoft Defenderウイルス対策>ネットワーク検査システムに展開します。

[ 警告判定の変換 ] をダブルクリックしてブロックし、オプションを [有効] に設定します。

[OK] を選択します。

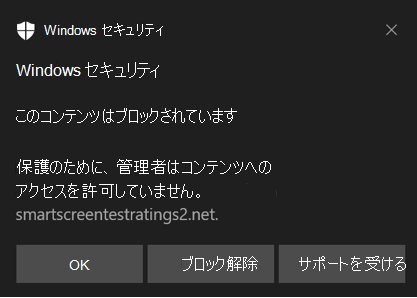

エクスペリエンスをブロックする

URL の評判が悪い Web サイトにユーザーがアクセスすると、トースト通知によってユーザーに次のオプションが表示されます。

- Ok: トースト通知がリリース (削除) され、サイトへのアクセス試行が終了します。

- フィードバック: トースト通知により、チケットを送信するためのリンクがユーザーに表示されます。このリンクを使用すると、ユーザーはサイトへのアクセスを正当化するために管理者にフィードバックを送信できます。

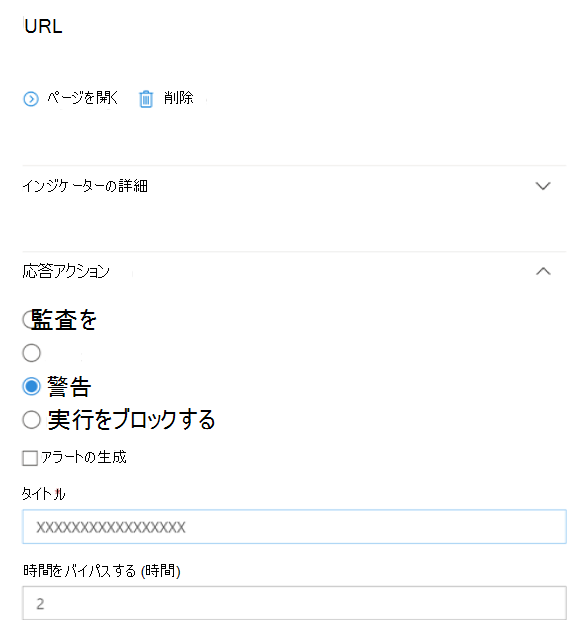

SmartScreen のブロック解除

Defender for Endpoint のインジケーターを使用すると、管理者はエンド ユーザーが一部の URL と IP に対して生成された警告をバイパスできます。 URL がブロックされる理由に応じて、SmartScreen ブロックが検出されると、ユーザーは最大 24 時間サイトのブロックを解除できます。 このような場合は、Windows セキュリティトースト通知が表示され、ユーザーが [ブロック解除] を選択できるようになります。 このような場合、URL または IP は指定された期間ブロック解除されます。

Microsoft Defender for Endpoint管理者は、IP、URL、ドメインの許可インジケーターを使用して、Microsoft Defender ポータルで SmartScreen のブロック解除機能を構成できます。

「IP と URL/ドメインのインジケーターを作成する」を参照してください。

ネットワーク保護の使用

ネットワーク保護はデバイスごとに有効になります。これは通常、管理インフラストラクチャを使用して行われます。 サポートされている方法については、「 ネットワーク保護を有効にする」を参照してください。

注:

Microsoft Defenderネットワーク保護を有効にするには、ウイルス対策がアクティブ モードである必要があります。

audit モードまたはblock モードでネットワーク保護を有効にすることができます。 IP アドレスまたは URL を実際にブロックする前にネットワーク保護を有効にすることの影響を評価する場合は、 監査モードでネットワーク保護を有効にすることができます。 エンド ユーザーがネットワーク保護によってブロックされるアドレスまたはサイトに接続するたびに、監査モードのログが記録されます。 カスタム インジケーターまたは Web コンテンツ フィルタリング カテゴリのブロックを適用するには、ネットワーク保護を block モードにする必要があります。

Linux と macOS のネットワーク保護の詳細については、次の記事を参照してください。

高度な追及

高度なハンティングを使用して監査イベントを特定する場合は、コンソールから最大 30 日間の履歴を使用できます。 詳細なハンティングに関するページを参照してください。

監査イベントは、Defender for Endpoint ポータル (https://security.microsoft.com) の高度なハンティングで確認できます。

監査イベントは、ActionType が ExploitGuardNetworkProtectionAudited の DeviceEvents にあります。 ブロックは、 ExploitGuardNetworkProtectionBlocked の ActionType で表示されます。

Microsoft 以外のブラウザーの Network Protection イベントを表示するためのクエリの例を次に示します。

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

ヒント

これらのエントリの AdditionalFields 列には、 IsAudit、 ResponseCategory、 DisplayName などのフィールドなど、アクションに関する詳細情報を提供するデータがあります。

別の例を次に示します。

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

応答カテゴリは、次の例のように、イベントの原因を示します。

| ResponseCategory | イベントを担当する機能 |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

カスタム インジケーター |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

Web 脅威 |

Phishing |

Web 脅威 |

詳細については、「 エンドポイント ブロックのトラブルシューティング」を参照してください。

Microsoft Edge ブラウザーを使用している場合は、次のクエリを使用して SmartScreen イベントMicrosoft Defenderします。

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

結果として得られる URL と IP の一覧を使用して、ネットワーク保護がデバイスのブロック モードに設定されている場合にブロックされる内容を決定できます。 URL と IP をブロックする機能も確認できます。 一覧を確認して、環境に必要な URL または IP を特定します。 その後、それらの URL または IP アドレスの許可インジケーターを作成できます。 許可インジケーターは、任意のブロックよりも優先されます。 「ネットワーク保護ブロックの優先順位」を参照してください。

サイトのブロックを解除するためのインジケーターを作成した後、次のように元のブロックを解決しようとする場合があります。

- SmartScreen: 必要に応じて、誤検知を報告します

- インジケーター: 既存のインジケーターを変更する

- MCA: 承認されていないアプリを確認する

- WCF: 要求の再分類

注:

これはデバイスごとの設定であるため、ブロック モードに移行できないデバイスがある場合は、監査イベントを受信するために、単に監査のままにすることができます。

SmartScreen データで誤検知を報告する方法については、「 誤検知を報告する」を参照してください。

独自の Power BI レポートを作成する方法の詳細については、「Power BI を 使用してカスタム レポートを作成する」を参照してください。

ネットワーク保護の構成

ネットワーク保護を有効にする方法の詳細については、「ネットワーク保護を 有効にする」を参照してください。 グループ ポリシー、PowerShell、または MDM CSP を使用して、ネットワーク内のネットワーク保護を有効および管理します。

ネットワーク保護を有効にした後、エンドポイント デバイスと Web サービス間の接続を許可するようにネットワークまたはファイアウォールを構成する必要がある場合があります。

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

必要なブラウザー構成

Microsoft Edge 以外のプロセスでは、ネットワーク保護は、TCP/IP ハンドシェイクの後に発生する TLS ハンドシェイクの内容を調べることによって、各 HTTPS 接続の完全修飾ドメイン名を決定します。 これには、HTTPS 接続で TCP/IP (UDP/QUIC ではなく) を使用し、ClientHello メッセージが暗号化されていないことが必要です。 Google Chrome で QUIC と Encrypted Client Hello を無効にするには、「 QuicAllowed と EncryptedClientHelloEnabled」を参照してください。 Mozilla Firefox については、「 EncryptedClientHello と network.http.http3.enable を無効にする」を参照してください。

ネットワーク保護イベントの表示

ネットワーク保護はMicrosoft Defender for Endpointに最適です。これにより、アラート調査シナリオの一部として、悪用保護イベントとブロックに関する詳細なレポートが提供されます。

ネットワーク保護によって接続がブロックされると、クライアントに通知が表示されます。 セキュリティ運用チームは、organizationの詳細と連絡先情報を使用して通知をカスタマイズできます。

Microsoft Defender ポータルでネットワーク保護イベントを確認する

Defender for Endpoint では、 アラート調査シナリオの一部として、イベントとブロックに関する詳細なレポートが提供されます。 これらの詳細は、アラート キューのMicrosoft Defender ポータル (https://security.microsoft.com) または高度なハンティングを使用して表示できます。 監査モードを使用している場合は、高度なハンティングを使用して、ネットワーク保護設定が有効になっている場合の環境への影響を確認できます。

Windows イベント ビューアーのネットワーク保護イベントを確認する

Windows イベント ログを確認して、ネットワーク保護が悪意のある IP またはドメインへのアクセスをブロック (または監査) したときに作成されるイベントを確認できます。

[OK] を選択します。

この手順では、ネットワーク保護に関連する次のイベントのみを表示するようにフィルター処理するカスタム ビューを作成します。

| イベント ID | 説明 |

|---|---|

5007 |

設定が変更されたときのイベント |

1125 |

監査モードでネットワーク保護が起動した場合のイベント |

1126 |

ブロック モードでネットワーク保護が発生した場合のイベント |

ネットワーク保護と TCP 3 方向ハンドシェイク

ネットワーク保護では、 TCP/IP 経由の 3 方向ハンドシェイクが完了した後に、サイトへのアクセスを許可するかブロックするかを決定します。 そのため、ネットワーク保護によってサイトがブロックされると、サイトがブロックされていても、Microsoft Defender ポータルのDeviceNetworkEventsの下にアクションの種類のConnectionSuccessが表示されることがあります。

DeviceNetworkEvents は TCP 層から報告され、ネットワーク保護からは報告されません。 TCP/IP ハンドシェイクと TLS ハンドシェイクが完了すると、サイトへのアクセスはネットワーク保護によって許可またはブロックされます。

その動作の例を次に示します。

ユーザーが Web サイトにアクセスしようとするとします。 サイトは危険なドメインでホストされ、ネットワーク保護によってブロックする必要があります。

TCP/IP 経由の 3 方向ハンドシェイクが開始されます。 完了する前に、

DeviceNetworkEventsアクションがログに記録され、そのActionTypeがConnectionSuccessとして一覧表示されます。 ただし、3 方向ハンドシェイク プロセスが完了するとすぐに、ネットワーク保護によってサイトへのアクセスがブロックされます。 このすべてがすぐに発生します。Microsoft Defender ポータルでは、アラートがアラート キューに一覧表示されます。 そのアラートの詳細には、

DeviceNetworkEventsとAlertEvidenceの両方が含まれます。 ActionType がConnectionSuccessのDeviceNetworkEvents項目がある場合でも、サイトがブロックされていることがわかります。

マルチセッションを実行している Windows 仮想デスクトップWindows 10 Enterprise関する考慮事項

Windows 10 Enterpriseのマルチユーザーの性質上、次の点に注意してください。

- ネットワーク保護はデバイス全体の機能であり、特定のユーザー セッションを対象にすることはできません。

- ユーザー グループを区別する必要がある場合は、個別の Windows Virtual Desktop ホスト プールと割り当てを作成することを検討してください。

- ロールアウトする前に、監査モードでネットワーク保護をテストし、その動作を評価します。

- 多数のユーザーまたは多数のマルチユーザー セッションがある場合は、デプロイのサイズを変更することを検討してください。

ネットワーク保護の代替オプション

最新の統合ソリューションを使用Windows Server 2012 R2 とWindows Server 2016の場合は、バージョン 1803 以降をWindows Serverし、Windows 10 EnterpriseAzure 上の Windows Virtual Desktop で使用されるマルチセッション 1909 以降では、次の方法を使用して Microsoft Edge のネットワーク保護を有効にすることができます。

[ネットワーク保護を有効にする] を使用し、指示に従ってポリシーを適用します。

次の PowerShell コマンドを実行します。

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

注:

場合によっては、インフラストラクチャ、トラフィックの量、その他の状況によっては、

Set-MpPreference -AllowDatagramProcessingOnWinServer 1がネットワーク パフォーマンスに影響を与える可能性があります。

Windows サーバーのネットワーク保護

次の情報は、Windows サーバーに固有です。

ネットワーク保護が有効になっていることを確認する

レジストリ エディターを使用して、ローカル デバイスでネットワーク保護が有効になっているかどうかを確認します。

タスク バーの [スタート] ボタンを選択し、「

regedit」と入力して Registry エディターを開きます。サイド メニューから [HKEY_LOCAL_MACHINE ] を選択します。

入れ子になったメニューから SOFTWARE>Policies>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection に移動します。

(キーが存在しない場合は、SOFTWARE に移動します>Microsoft>Windows Defender>Windows Defender Exploit Guard>ネットワーク保護)

[EnableNetworkProtection] を選択して、デバイスのネットワーク保護の現在の状態を確認します。

-

0= オフ -

1= オン (有効) -

2= 監査モード

-

詳細については、「 ネットワーク保護を有効にする」を参照してください。

ネットワーク保護の推奨レジストリ キー

最新の統合ソリューションを使用Windows Server 2012 R2 とWindows Server 2016の場合、バージョン 1803 以降をWindows Serverし、マルチセッション 1909 以降 (Azure 上の Windows Virtual Desktop で使用) をWindows 10 Enterpriseする場合は、他のレジストリ キーを有効にします。次:

[HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection] に移動します。

次のキーを構成します。

-

AllowNetworkProtectionOnWinServer(DWORD) を1(16 進数) に設定する -

EnableNetworkProtection(DWORD) を1(16 進数) に設定する - (Windows Server 2012 R2 および Windows Server 2016 のみ)

AllowNetworkProtectionDownLevel(DWORD) を1(16 進) に設定します

-

注:

インフラストラクチャ、トラフィックの量、その他の条件によっては、HKEY_LOCAL_MACHINE>SOFTWARE>Policies>Microsoft>Windows Defender>NIS>>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (16 進数) がネットワーク パフォーマンスに影響する可能性があります。

詳細については、「 ネットワーク保護を有効にする」を参照してください。

Windows サーバーと Windows マルチセッション構成には PowerShell が必要です

Windows サーバーと Windows マルチセッションの場合、PowerShell コマンドレットを使用して有効にする必要があるその他の項目があります。 最新の統合ソリューションを使用して R2 とWindows Server 2016をWindows Server 2012する場合は、バージョン 1803 以降をWindows Serverし、Azure 上の Windows Virtual Desktop で使用されるマルチセッション 1909 以降をWindows 10 Enterpriseするには、次の PowerShell コマンドを実行します。:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

注:

場合によっては、インフラストラクチャ、トラフィックの量、その他の状況によっては、 Set-MpPreference -AllowDatagramProcessingOnWinServer 1 がネットワーク パフォーマンスに影響を与える可能性があります。

ネットワーク保護のトラブルシューティング

ネットワーク保護が実行される環境により、この機能でオペレーティング システム プロキシ設定を検出できない場合があります。 場合によっては、ネットワーク保護クライアントがクラウド サービスに到達できない場合があります。 接続の問題を解決するには、Microsoft Defenderウイルス対策用の静的プロキシを構成します。

注:

暗号化されたクライアント Hello と QUIC プロトコルは、ネットワーク保護機能ではサポートされていません。 上記の 「必須 のブラウザー構成」で説明されているように、これらのプロトコルがブラウザーで無効になっていることを確認します。

すべてのクライアントで QUIC を無効にするには、Windows ファイアウォール経由で QUIC トラフィックをブロックできます。

Windows ファイアウォールで QUIC を無効にする

このメソッドは、ブラウザーやクライアント アプリ (Microsoft Office など) を含むすべてのアプリケーションに影響します。 PowerShell で、 New-NetFirewallRule コマンドレットを実行して、ポート 443 へのすべての送信トラフィック UDP トラフィックをブロックすることで QUIC を無効にする新しいファイアウォール規則を追加します。

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

ネットワーク保護のパフォーマンスの最適化

ネットワーク保護には、 block モードで有効期間の長い接続を非同期的に検査できるパフォーマンスの最適化が含まれており、パフォーマンスが向上する可能性があります。 この最適化は、アプリの互換性の問題にも役立ちます。 この機能は既定でオンになっています。

CSP を使用して AllowSwitchToAsyncInspection を有効にする

Defender CSP: 構成/AllowSwitchToAsyncInspection

グループ ポリシーを使用して非同期検査を有効にする

この手順により、ネットワーク保護を使用して、リアルタイム検査から非同期検査に切り替えることで、パフォーマンスを向上させることができます。

グループ ポリシー管理コンピューターで、グループ ポリシー管理コンソールを開きます。

構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

[グループ ポリシー管理] エディターで、[コンピューターの構成] に移動し、[管理用テンプレート] を選択します。

ツリーを Windows コンポーネント>Microsoft Defenderウイルス対策>ネットワーク検査システムに展開します。

[ 非同期検査を有効にする] をダブルクリックし、オプションを [有効] に設定します。

[OK] を選択します。

Microsoft Defenderウイルス対策 PowerShell コマンドレットを使用して非同期検査を有効にする

この機能を有効にするには、次の PowerShell コマンドレットを使用します。

Set-MpPreference -AllowSwitchToAsyncInspection $true

関連項目

- ネットワーク保護を評価する |機能のしくみと、通常作成されるイベントを示す簡単なシナリオを実行します。

- ネットワーク保護を有効にする |グループ ポリシー、PowerShell、または MDM CSP を使用して、ネットワーク内のネットワーク保護を有効および管理します。

- Microsoft Intuneでの攻撃面の縮小機能の構成

- Linux のネットワーク保護 |Linux デバイスに対する Microsoft Network Protection の使用について説明します。

- macOS のネットワーク保護 |macOS 用の Microsoft ネットワーク保護の詳細については、こちらをご覧ください

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。