Microsoft Defender for Office 365の [Email エンティティ] ページ

ヒント

Microsoft Defender XDR for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

サブスクリプションに含まれているか、アドオンとして購入Microsoft Defender for Office 365 Microsoft 365 組織には、Email エンティティ ページがあります。 Microsoft Defender ポータルの [Email エンティティ] ページには、電子メール メッセージと関連エンティティに関する非常に詳細な情報が含まれています。

この記事では、Email エンティティ ページの情報とアクションについて説明します。

Email エンティティ ページのアクセス許可とライセンス

Email エンティティ ページを使用するには、アクセス許可を割り当てる必要があります。 アクセス許可とライセンスは、Threat エクスプローラー (エクスプローラー) とリアルタイム検出と同じです。 詳細については、「Threat エクスプローラー とリアルタイム検出のアクセス許可とライセンス」を参照してください。

Email エンティティ ページの場所

Defender ポータルの最上位レベルからEmail エンティティ ページへの直接リンクはありません。 代わりに、![]() 電子メール エンティティを開くアクションは、多くのDefender for Office 365機能の電子メールの詳細ポップアップの上部で使用できます。 この電子メールの詳細ポップアップは、Email概要パネルと呼ばれ、Email エンティティ ページの情報の要約されたサブセットが含まれています。 電子メールの概要パネルは、Defender for Office 365機能間で同じです。 詳細については、この記事の後半の「Email概要パネル」セクションを参照してください。

電子メール エンティティを開くアクションは、多くのDefender for Office 365機能の電子メールの詳細ポップアップの上部で使用できます。 この電子メールの詳細ポップアップは、Email概要パネルと呼ばれ、Email エンティティ ページの情報の要約されたサブセットが含まれています。 電子メールの概要パネルは、Defender for Office 365機能間で同じです。 詳細については、この記事の後半の「Email概要パネル」セクションを参照してください。

![]() [電子メール エンティティの開く] アクションが表示された [Emailの概要] パネルは、次の場所にあります。

[電子メール エンティティの開く] アクションが表示された [Emailの概要] パネルは、次の場所にあります。

https://security.microsoft.com/v2/advanced-huntingの [高度なハンティング] ページから:電子メール関連クエリの [結果] タブで、テーブル内のエントリの NetworkMessageId 値をクリックします。

*https://security.microsoft.com/alertsの [アラート] ページから: [検出ソース] の値が [MDO] または [製品名] の値がMicrosoft Defender for Office 365アラートの場合は、[アラート名] の値をクリックしてエントリを選択します。 開いたアラートの詳細ページで、[ メッセージの一覧 ] セクションからメッセージを選択します。

https://security.microsoft.com/reports/TPSEmailPhishReportATPの脅威保護の状態レポートから次の操作を行います。

- [Email >フィッシングによるデータの表示] と、使用可能なグラフの内訳の選択のいずれかを選択します。 グラフの下の詳細テーブルで、最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックして、エントリを選択します。

- [Email >マルウェアによるデータの表示] を選択し、使用可能な [グラフの内訳] を選択します。 グラフの下の詳細テーブルで、最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックして、エントリを選択します。

- [Email >スパム別にデータを表示する] を選択し、使用可能な [グラフの内訳] を選択します。 グラフの下の詳細テーブルで、最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックして、エントリを選択します。

https://security.microsoft.com/threatexplorerv3の [エクスプローラー] ページ (脅威エクスプローラー) またはhttps://security.microsoft.com/realtimereportsv3の [リアルタイム検出] ページから。 以下のいずれかの方法を実行します。

- [脅威のエクスプローラー] で、[すべてのメール] ビューが選択されていることを確認>、詳細領域の [Email] タブ (ビュー) が選択されていることを確認>、エントリの [件名] の値をクリックします。

- [脅威のエクスプローラー] または [リアルタイム検出] で、[マルウェア] ビューを選択>、詳細領域の [Email] タブ (ビュー) が選択されていることを確認>、エントリの [件名] の値をクリックします。

- [脅威エクスプローラーまたはリアルタイム検出] で、[フィッシング] ビューを選択>、詳細領域の [Email] タブ (ビュー) が選択されていることを確認>、エントリの [件名] の値をクリックします。

[インシデント] ページの [https://security.microsoft.com/incidents: [製品名] の値がMicrosoft Defender for Office 365インシデントの場合は、[インシデント名] の値をクリックしてインシデントを選択します。 開いたインシデントの詳細ページで、[ 証拠と応答 ] タブ (ビュー) を選択します。 [すべての証拠] タブと [エンティティの種類] の値Emailまたは [電子メール] タブで、[チェック] ボックス以外の行内の任意の場所をクリックしてエントリを選択します。

https://security.microsoft.com/quarantineの [検疫] ページから: [Email] タブが選択されていることを確認>、[チェック] ボックス以外の行内の任意の場所をクリックしてエントリを選択します。

https://security.microsoft.com/reportsubmission の [申請] ページから次の手順を実行します。

- [電子メール] タブを選択>、[チェック] ボックス以外の行内の任意の場所をクリックしてエントリを選択します。

- [ユーザーの報告] タブを選択>、[チェック] ボックス以外の行内の任意の場所をクリックしてエントリを選択します。

Email エンティティ ページの内容

ページの左側の詳細ウィンドウには、メッセージに関する詳細を含む折りたたみ可能なセクションが含まれています。 これらのセクションは、ページ上にある限り一定のままです。 使用可能なセクションは次のとおりです。

[タグ ] セクション。 送信者または受信者に割り当てられているユーザー タグ (Priority アカウントを含む) を表示します。 ユーザー タグの詳細については、「Microsoft Defender for Office 365のユーザー タグ」を参照してください。

検出の詳細 セクション:

元の脅威

元の配送場所:

- 削除済みアイテム フォルダー

- 削除

- 配信に失敗しました

- ��M�g���C] �t�H���_�[

- [迷惑メール] フォルダー

- 外部

- 検疫

- 不明

最新の脅威

最新の配信場所: メッセージに対するシステム アクション ( ZAP など) またはメッセージに対する管理者アクション (削除 済みアイテムへの移動など) の後のメッセージの場所。 メッセージに対するユーザー アクション (メッセージの削除やアーカイブなど) は表示されないため、この値はメッセージの 現在の場所 を保証しません。

ヒント

元の配信場所/Latest 配信場所または配信アクションの値が不明であるシナリオがあります。 以下に例を示します。

- メッセージは配信されました ([配信] アクションは [配信済み] ですが、受信トレイ ルールは、メッセージを [受信トレイ] フォルダーまたは [迷惑メール] Email フォルダー (下書きフォルダーやアーカイブ フォルダーなど) 以外の既定のフォルダーに移動しました。

- ZAP は配信後にメッセージを移動しようとしましたが、メッセージが見つかりませんでした (たとえば、ユーザーがメッセージを移動または削除した場合)。

検出テクノロジ:

- 高度なフィルター: 機械学習に基づくフィッシングシグナル。

- キャンペーン: キャンペーンの一部として識別されるメッセージ。

- ファイルの爆発: 安全な添付ファイルは、 爆発分析中に悪意のある添付ファイルを検出しました。

- ファイル爆発の評判: 他の Microsoft 365 組織の 安全な添付ファイル の爆発によって以前に検出された添付ファイル。

- ファイルの評判: メッセージには、以前に他の Microsoft 365 組織で悪意があると識別されたファイルが含まれています。

- 指紋照合: メッセージは、以前に検出された悪意のあるメッセージによく似ています。

- 一般的なフィルター: アナリスト ルールに基づくフィッシングシグナル。

- 偽装ブランド: 既知のブランドの送信者偽装。

- 偽装ドメイン: フィッシング対策ポリシーで保護のために所有または指定した送信者ドメインの偽装。

- 偽装ユーザー: フィッシング対策ポリシー で指定した、またはメールボックス インテリジェンスを通じて学習した保護された送信者の偽装。

- メールボックス インテリジェンス偽装: フィッシング対策ポリシーでのメールボックス インテリジェンスからの偽装検出。

- 混合分析の検出: 複数のフィルターがメッセージの判定に貢献しました。

- DMARC のスプーフィング: メッセージが DMARC 認証に失敗しました。

- 外部ドメインのスプーフィング: organizationの外部にあるドメインを使用した送信者の電子メール アドレスのスプーフィング。

- 組織内でのスプーフィング: organizationの内部にあるドメインを使用した送信者のメール アドレススプーフィング。

- URL の爆発: 安全なリンク は、爆発分析中にメッセージ内の悪意のある URL を検出しました。

- URL 爆発評判: 他の Microsoft 365 組織の 安全なリンク 爆発によって以前に検出された URL。

- URL の悪意のある評判: メッセージには、以前に他の Microsoft 365 組織で悪意があると識別された URL が含まれています。

配信アクション:

- 配信済み

- ぽんこつ

- ブロック済み

プライマリ オーバーライド: ソース

-

プライマリ オーバーライドの値:

- organization ポリシーで許可

- ユーザー ポリシーで許可される

- organization ポリシーによってブロックされる

- ユーザー ポリシーによってブロックされる

- なし

-

プライマリ オーバーライド ソースの値:

- サード パーティ製フィルター

- 管理開始されたタイム トラベル (ZAP)

- ファイルの種類別マルウェア対策ポリシー ブロック

- スパム対策ポリシー設定

- 接続ポリシー

- Exchange トランスポート ルール

- 排他モード (ユーザーオーバーライド)

- オンプレミスのorganizationが原因でフィルター処理がスキップされました

- ポリシーからの IP リージョン フィルター

- ポリシーからの言語フィルター

- フィッシング シミュレーション

- 検疫のリリース

- SecOps メールボックス

- 送信者アドレス一覧 (管理オーバーライド)

- 送信者アドレス一覧 (ユーザーのオーバーライド)

- 送信者ドメインの一覧 (管理オーバーライド)

- 送信者ドメインの一覧 (ユーザーのオーバーライド)

- テナント許可/ブロック リスト ファイル ブロック

- テナントの許可/ブロック リストの送信者の電子メール アドレス ブロック

- テナントの許可/ブロック リストのスプーフィング ブロック

- テナント許可/ブロック リスト URL ブロック

- 信頼された連絡先リスト (ユーザーのオーバーライド)

- 信頼されたドメイン (ユーザーのオーバーライド)

- 信頼された受信者 (ユーザーのオーバーライド)

- 信頼された送信者のみ (ユーザーのオーバーライド)

-

プライマリ オーバーライドの値:

Emailの詳細セクション:

-

方向:

- 受信

- Intra-irg

- 送信

- 受信者 (宛先)*

- 差し出し人*

- 受信時間

-

インターネット メッセージ ID*: メッセージ ヘッダーの [メッセージ ID ヘッダー] フィールドで使用できます。 値の例を

<08f1e0f6806a47b4ac103961109ae6ef@server.domain>します (山かっこに注意してください)。 - ネットワーク メッセージ ID*: メッセージ ヘッダーの X-MS-Exchange-Organization-Network-Message-Id ヘッダー フィールドで使用できる GUID 値。

- クラスター ID

- Language

*

Copy to clipboard アクションを使用して、値をコピーできます。

Copy to clipboard アクションを使用して、値をコピーできます。-

方向:

ページの上部にあるタブ (ビュー) を使用すると、メールを効率的に調査できます。 これらのビューについては、次のサブセクションで説明します。

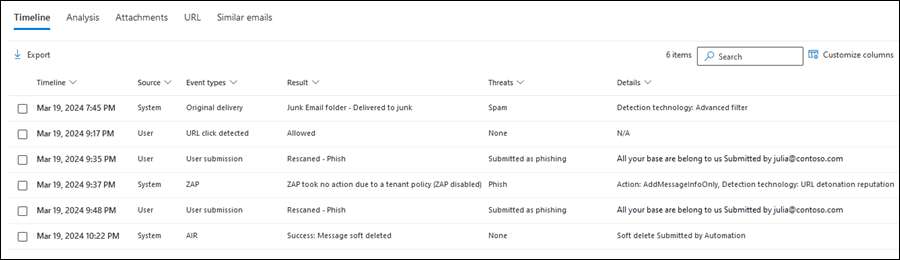

Timeline view

[タイムライン] ビューには、メッセージに発生した配信イベントと配信後イベントが表示されます。

ビューでは、次のメッセージ イベント情報を使用できます。 列ヘッダーを選択して、その列で表示を並べ替えることができます。 列を追加または削除するには、![]() [列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

[列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

- タイムライン (イベントの日付/時刻)

- ソース: 例: System、**管理、または User。

- イベントの種類

- 結果

- Threats

- 詳細

配信後にメッセージに何も発生しない場合、メッセージの タイムライン ビューの [ イベントの種類 ] の値が [元の配信] の行が 1 つしかない可能性があります。 以下に例を示します。

- [結果] の値は [受信トレイ] フォルダー - [配信済み] です。

- [結果] の値は [迷惑メール] フォルダー - [迷惑メールに配信] です

- [結果] の値は [検疫 - ブロック] です。

ユーザー、管理者、または Microsoft 365 によるメッセージに対する後続のアクションにより、ビューにさらに行が追加されます。 以下に例を示します。

- イベントの種類の値は ZAP で、結果の値は Message が ZAP によって検疫に移動されます。

- [イベントの種類] の値は [検疫リリース] で、[結果] の値は [検疫から正常に解放されました] です。

[ ![]() 検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

![]() Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

分析ビュー

[分析] ビューには、メッセージを詳細に分析するのに役立つ情報が含まれています。 このビューでは、次の情報を使用できます。

[脅威検出の詳細 ] セクション: メッセージで検出された脅威に関する情報:

-

脅威: 主な脅威は、

Primary 脅威によって示されます。

Primary 脅威によって示されます。 - 信頼度レベル: 値は High、 Medium、または Low です。

- 優先度アカウント保護: 値は [はい] または [いいえ] です。 詳細については、「Microsoft Defender for Office 365での優先度アカウント保護の構成と確認」を参照してください。

-

脅威: 主な脅威は、

Email検出の詳細セクション: メッセージに影響を与えた保護機能またはオーバーライドに関する情報:

すべてのオーバーライド: メッセージの目的の配信場所を変更する可能性があったすべてのorganizationまたはユーザー設定。 たとえば、メッセージがメール フロー ルールと テナント許可/ブロック リストのブロック エントリと一致した場合、両方の設定がここに一覧表示されます。 プライマリオーバーライド: Source プロパティの値は、メッセージの配信に実際に影響を与えた設定を識別します。

プライマリオーバーライド: ソース: メッセージの目的の配信場所を変更したorganizationまたはユーザー設定を表示します (ブロックされる代わりに許可されるか、許可される代わりにブロックされます)。 以下に例を示します。

- メッセージがメール フロー ルールによってブロックされました。

- ユーザーの 差出人セーフ リストのエントリが原因で、メッセージが許可されました。

Exchange トランスポート ルール (メール フロー ルール): メッセージがメール フロー ルールの影響を受けた場合は、ルール名と GUID 値が表示されます。 メール フロー ルールによってメッセージに対して実行されるアクションは、スパムとフィッシングの判定の前に発生します。

クリップボードへの

Copy アクションを使用して、ルール GUID をコピーできます。 メール フロー ルールの詳細については、「Exchange Online のメール フロー ルール (トランスポート ルール)」を参照してください。

Copy アクションを使用して、ルール GUID をコピーできます。 メール フロー ルールの詳細については、「Exchange Online のメール フロー ルール (トランスポート ルール)」を参照してください。[Exchange 管理センターに移動] リンクをクリックすると、https://admin.exchange.microsoft.com/#/transportrulesの新しい Exchange 管理センターの [ルール] ページが開きます。

コネクタ: メッセージが受信コネクタを介して配信された場合、コネクタ名が表示されます。 コネクタの詳細については、「Exchange Onlineでコネクタを使用してメール フローを構成する」を参照してください。

一括苦情レベル (BCL): BCL 値が高いほど、メッセージがスパムである可能性が高いことを示します。 詳細については、 EOP での一括苦情レベル (BCL) に関するページを参照してください。

ポリシー: ポリシーの種類がここに表示されている場合 ([スパム] など)、[構成]

を選択して関連するポリシー ページ (たとえば、https://security.microsoft.com/antispamの [スパム対策ポリシー] ページ) を開きます。

を選択して関連するポリシー ページ (たとえば、https://security.microsoft.com/antispamの [スパム対策ポリシー] ページ) を開きます。ポリシー アクション

アラート ID: [アラート ID] の値を選択して、アラートの詳細ページを開きます ([ アラート] ページ からアラートを見つけて選択した場合と同様 https://security.microsoft.com/alerts)。 [

Copy to clipboard]\(クリップボードへのコピー \) アクションを使用して、アラート ID の値をコピーすることもできます。

Copy to clipboard]\(クリップボードへのコピー \) アクションを使用して、アラート ID の値をコピーすることもできます。ポリシーの種類

クライアントの種類: メッセージを送信したクライアントの種類 (REST など) を表示します

Email サイズ

データ損失防止ルール

[送信者と受信者の詳細 ] セクション: メッセージの送信者と一部の受信者情報の詳細:

- 送信者の表示名

- 送信者アドレス*

- [Sender IP (送信者の IP)]

- 送信者ドメイン名*

- ドメインの作成日: 最近作成されたドメインやその他のメッセージ信号は、メッセージを疑わしいものとして識別できます。

- ドメイン所有者

- 送信者の MAIL FROM アドレス*

- 送信者 MAIL FROM ドメイン名*

- Return-Path

- Return-Path ドメイン

- Location

- 受信者ドメイン*

- To: メッセージの [To] フィールドに、任意のメール アドレスの最初の 5,000 文字を表示します。

- Cc: メッセージの [Cc] フィールドに、任意のメール アドレスの最初の 5,000 文字を表示します。

- 配布リスト: 受信者がリストのメンバーとして電子メールを受信した場合に配布グループ (配布リスト) を表示します。 入れ子になった配布グループの最上位レベルの配布グループが表示されます。

- 転送: メッセージが 外部メール アドレスに自動的に転送されたかどうかを示します。 転送ユーザーと転送の種類が表示されます (メール フロー ルール、受信トレイ ルール、または SMTP 転送)。

*

Copy to clipboard アクションを使用して、値をコピーできます。

Copy to clipboard アクションを使用して、値をコピーできます。認証 セクション: 電子メール認証 の結果の詳細:

-

ドメイン ベースのメッセージ認証 (DMARC)

-

Pass: 渡されたメッセージの DMARC チェック。 -

Fail: メッセージの DMARC チェックが失敗しました。 -

BestGuessPass: ドメインの DMARC TXT レコードは存在しませんが、存在する場合は、メッセージの DMARC チェックが渡されます。 - なし: DNS の送信側ドメインに DMARC TXT レコードが存在しないことを示します。

-

-

DomainKeys 識別メール (DKIM): 値は次のとおりです。

-

Pass: 渡されたメッセージの DKIM チェック。 -

Fail (reason): メッセージの DKIM チェックが失敗しました。 たとえば、メッセージが DKIM 署名されなかったか、DKIM 署名が検証されませんでした。 -

None: メッセージが DKIM 署名されていません。 この結果は、ドメインに DKIM レコードが含まれているか、DKIM レコードが結果に評価されないことを示している場合とそうでない場合があります。 この結果は、このメッセージが署名されなかったことを示すだけです。

-

-

Sender Policy Framework (SPF): 値は次のとおりです。

-

Pass (IP address): SPF チェック、メッセージ ソースがドメインに対して有効であることが確認されました。 -

Fail (IP address): SPF チェック、メッセージ ソースがドメインに対して有効ではなく、SPF レコードの適用規則が-all(ハード フェイル) であることが判明しました。 -

SoftFail (reason): SPF チェック、メッセージ ソースがドメインに対して有効でないことを検出し、SPF レコード内の適用規則が~all(論理的な失敗) であることを確認しました。 -

Neutral: SPF チェック、メッセージ ソースがドメインに対して有効ではなく、SPF レコードの適用規則が?all(ニュートラル) であることが判明しました。 -

None: ドメインに SPF レコードがないか、SPF レコードが結果に評価されません。 -

TempError: SPF チェック一時的なエラー (DNS エラーなど) が発生しました。 同じチェックが後で成功する場合があります。 -

PermError: SPF チェック永続的なエラーが発生しました。 たとえば、ドメインに 不適切な形式の SPF レコードがあります。

-

- 複合認証: SPF、DKIM、DMARC、およびその他の情報によって、メッセージ送信者 (差出人アドレス) が本物かどうかが決まります。 詳細については、「 複合認証」を参照してください。

-

ドメイン ベースのメッセージ認証 (DMARC)

関連エンティティ セクション: メッセージ内の添付ファイルと URL に関する情報:

- エンティティ: [添付ファイル] または [URL] を選択すると、メッセージの [添付ファイル] ビューまたは [Email エンティティ] ページの URL ビューに移動します。

- 合計数

- 脅威が見つかりました: 値は [はい] または [いいえ] です。

メッセージの詳細領域:

-

[プレーンテキスト メール ヘッダー ] タブ: プレーン テキストのメッセージ ヘッダー全体が含まれます。 [

Copy メッセージ ヘッダー ] を選択して、メッセージ ヘッダーをコピーします。 [

Copy メッセージ ヘッダー ] を選択して、メッセージ ヘッダーをコピーします。 [  Microsoft Message Header Analyzer ] を選択して、 https://mha.azurewebsites.net/pages/mha.htmlでメッセージ ヘッダー アナライザーを開きます。 コピーしたメッセージ ヘッダーをページに貼り付け、[ ヘッダーの分析 ] を選択して、メッセージ ヘッダーと値の詳細を確認します。

Microsoft Message Header Analyzer ] を選択して、 https://mha.azurewebsites.net/pages/mha.htmlでメッセージ ヘッダー アナライザーを開きます。 コピーしたメッセージ ヘッダーをページに貼り付け、[ ヘッダーの分析 ] を選択して、メッセージ ヘッダーと値の詳細を確認します。 - タブへ: メッセージの [To] フィールドに、任意のメール アドレスの最初の 5,000 文字を表示します。

- [Cc ] タブ: メッセージの [Cc] フィールドに、メール アドレスの最初の 5,000 文字が表示されます。

-

[プレーンテキスト メール ヘッダー ] タブ: プレーン テキストのメッセージ ヘッダー全体が含まれます。 [

添付ファイル ビュー

[添付ファイル] ビューには、メッセージ内のすべての添付ファイルと、それらの添付ファイルのスキャン結果に関する情報が表示されます。

このビューでは、次の添付ファイル情報を使用できます。 列ヘッダーを選択して、その列で表示を並べ替えることができます。 列を追加または削除するには、![]() [列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

[列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

- 添付ファイル名: ファイル名の値をクリックした場合

- ファイルの種類

- ファイル サイズ

- ファイル拡張子

- 脅威

- マルウェア ファミリ

-

添付ファイル SHA256:

Copy to clipboard アクションを使用して、SHA256 値をコピーできます。

Copy to clipboard アクションを使用して、SHA256 値をコピーできます。 - 詳細

[ ![]() 検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

![]() Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

添付ファイルの詳細

添付ファイルのファイル名の値をクリックして [添付ファイル] ビューでエントリを選択すると、次の情報を含む詳細ポップアップが開きます。

詳細分析 タブ: 安全な添付ファイルが添付ファイルを スキャン (爆発) した場合、このタブで情報を使用できます。 脅威エクスプローラーでこれらのメッセージを識別するには、クエリ フィルター検出テクノロジを使用し、値 [ファイルの爆発] を使用します。

[爆発チェーン ] セクション: 1 つのファイルの安全な添付ファイルの爆発によって、複数の爆発がトリガーされる可能性があります。 爆発チェーンは、判定の原因となった元の悪意のあるファイルや、爆発の影響を受ける他のすべてのファイルなど、爆発のパスを追跡します。 これらの添付ファイルは、電子メールに直接存在しない可能性があります。 しかし、分析を含めることは、ファイルが悪意のあると検出された理由を判断するために重要です。

使用可能な爆発チェーン情報がない場合は、[ 爆発ツリーなし ] の値が表示されます。 それ以外の場合は、

Export を選択して、爆発チェーン情報を CSV ファイルにダウンロードできます。 既定のファイル名は Detonation chain.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (たとえば、 Detonation chain(1).csv)。 CSV ファイルには、次の情報が含まれています。

Export を選択して、爆発チェーン情報を CSV ファイルにダウンロードできます。 既定のファイル名は Detonation chain.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (たとえば、 Detonation chain(1).csv)。 CSV ファイルには、次の情報が含まれています。- Top: 最上位のファイル。

- Level1: 次のレベルのファイル。

- Level2: 次のレベルのファイル。

- などなど。

爆発チェーンと CSV ファイルは、リンクされているエンティティのいずれも問題が見つからないか、爆発した場合、最上位の項目のみを表示する可能性があります。

[概要 ] セクション: 使用可能な爆発の概要情報がない場合は、[爆発の 概要なし] の値が表示されます。 それ以外の場合は、次の爆発の概要情報を使用できます。

- 分析時間

- 判定: 添付ファイル自体に対する評決。

- 詳細情報: ファイル サイズ (バイト単位)。

- 侵害のインジケーター

[スクリーンショット] セクション: 爆発中にキャプチャされたすべてのスクリーンショットを表示します。 ZIP や RAR などの他のファイルを含むコンテナー ファイルのスクリーンショットはキャプチャされません。

使用可能な爆発スクリーンショットがない場合は、[ 表示するスクリーンショットなし ] の値が表示されます。 それ以外の場合は、リンクを選択してスクリーンショットを表示します。

動作の詳細 セクション: 爆発中に発生した正確なイベントと、爆発中に検出された URL、IP、ドメイン、ファイルを含む問題のある、または問題のない観察を示します。 ZIP や RAR などの他のファイルを含むコンテナー ファイルの動作の詳細がない場合があります。

使用可能な動作の詳細情報がない場合は、[爆発 動作なし] の値が表示されます。 それ以外の場合は、[

Export ] を選択して、動作の詳細情報を CSV ファイルにダウンロードできます。 既定のファイル名は Behavior details.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: Behavior details(1).csv)。 CSV ファイルには、次の情報が含まれています。

Export ] を選択して、動作の詳細情報を CSV ファイルにダウンロードできます。 既定のファイル名は Behavior details.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: Behavior details(1).csv)。 CSV ファイルには、次の情報が含まれています。- Time

- 動作

- Behavior プロパティ

- プロセス (PID)

- 操作名

- Target

- 詳細

- 結果

[ファイル情報 ] タブ: [ ファイルの詳細 ] セクションには、次の情報が含まれています。

- ファイル名

- SHA256

- ファイル サイズ (バイト単位)

ファイルの詳細ポップアップが完了したら、[![]() Close] を選択します。

Close] を選択します。

[添付ファイル] ビューから添付ファイルをブロックする

ファイル名の横にある [チェック] ボックスを選択して [添付ファイル] ビューでエントリを選択した場合、![]() Block アクションを使用できます。 このアクションにより、 ファイルが [テナントの許可/ブロック一覧] のブロック エントリとして追加されます。 [ ブロック ] を選択すると、 アクションの実行 ウィザードが起動します。

Block アクションを使用できます。 このアクションにより、 ファイルが [テナントの許可/ブロック一覧] のブロック エントリとして追加されます。 [ ブロック ] を選択すると、 アクションの実行 ウィザードが起動します。

[ アクションの選択] ページで、[ ファイルのブロック ] セクションで次のいずれかの設定を構成します。

-

期限切れなし : これは

の既定値です。

の既定値です。 -

期限切れなし : トグルをオフに

スライドし、[ 削除] ボックス で日付を選択します。

スライドし、[ 削除] ボックス で日付を選択します。

[ アクションの選択] ページが完了したら、[ 次へ] を選択します。

-

期限切れなし : これは

[ ターゲット エンティティの選択] ページで、ブロックするファイルが選択されていることを確認し、[ 次へ] を選択します。

[ 確認と送信 ] ページで、次の設定を構成します。

- 修復名: アクション センターの状態を追跡する一意の名前を入力します。

- 説明: 省略可能な説明を入力します。

[確認と送信] ページが完了したら、[送信] を選択します。

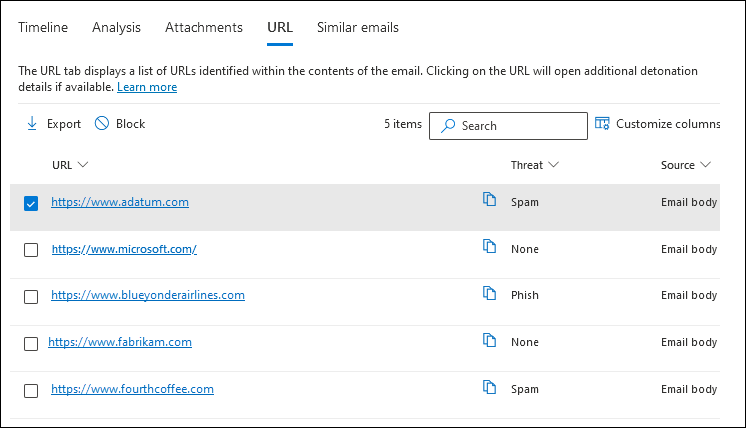

URL ビュー

URL ビューには、メッセージ内のすべての URL と、それらの URL のスキャン結果に関する情報が表示されます。

このビューでは、次の添付ファイル情報を使用できます。 列ヘッダーを選択して、その列で表示を並べ替えることができます。 列を追加または削除するには、![]() [列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

[列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

- URL

- 脅威

- Source

- 詳細

[ ![]() 検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

![]() Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

URL の詳細

URL 値をクリックして URL ビューでエントリを選択すると、次の情報を含む詳細ポップアップが開きます。

詳細分析 タブ: 安全なリンク が URL をスキャン (爆発) した場合、このタブで情報を使用できます。 脅威エクスプローラーでこれらのメッセージを識別するには、値 URL の爆発でクエリ フィルター検出テクノロジを使用します。

[爆発チェーン ] セクション: 1 つの URL の安全なリンクの爆発によって、複数の爆発がトリガーされる可能性があります。 爆発チェーンは、判定の原因となった元の悪意のある URL や、爆発の影響を受ける他のすべての URL など、爆発のパスを追跡します。 これらの URL は、電子メールに直接存在しない可能性があります。 ただし、分析を含めることは、URL が悪意のあると検出された理由を判断するために重要です。

使用可能な爆発チェーン情報がない場合は、[ 爆発ツリーなし ] の値が表示されます。 それ以外の場合は、

Export を選択して、爆発チェーン情報を CSV ファイルにダウンロードできます。 既定のファイル名は Detonation chain.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (たとえば、 Detonation chain(1).csv)。 CSV ファイルには、次の情報が含まれています。

Export を選択して、爆発チェーン情報を CSV ファイルにダウンロードできます。 既定のファイル名は Detonation chain.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (たとえば、 Detonation chain(1).csv)。 CSV ファイルには、次の情報が含まれています。- Top: 最上位のファイル。

- Level1: 次のレベルのファイル。

- Level2: 次のレベルのファイル。

- などなど。

爆発チェーンと CSV ファイルは、リンクされているエンティティのいずれも問題が見つからないか、爆発した場合、最上位の項目のみを表示する可能性があります。

[概要 ] セクション: 使用可能な爆発の概要情報がない場合は、[爆発の 概要なし] の値が表示されます。 それ以外の場合は、次の爆発の概要情報を使用できます。

- 分析時間

- 判定: URL 自体に対する評決。

[スクリーンショット] セクション: 爆発中にキャプチャされたすべてのスクリーンショットを表示します。 URL がファイルを直接ダウンロードするリンクに開いた場合、スクリーンショットはキャプチャされません。 ただし、ダウンロードしたファイルは爆発チェーンに表示されます。

使用可能な爆発スクリーンショットがない場合は、[ 表示するスクリーンショットなし ] の値が表示されます。 それ以外の場合は、リンクを選択してスクリーンショットを表示します。

動作の詳細 セクション: 爆発中に発生した正確なイベントと、爆発中に検出された URL、IP、ドメイン、ファイルを含む問題のある、または問題のない観察を示します。

使用可能な動作の詳細情報がない場合は、[爆発 動作なし] の値が表示されます。 それ以外の場合は、[

Export ] を選択して、動作の詳細情報を CSV ファイルにダウンロードできます。 既定のファイル名は Behavior details.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: Behavior details(1).csv)。 CSV ファイルには、次の情報が含まれています。

Export ] を選択して、動作の詳細情報を CSV ファイルにダウンロードできます。 既定のファイル名は Behavior details.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: Behavior details(1).csv)。 CSV ファイルには、次の情報が含まれています。- Time

- 動作

- Behavior プロパティ

- プロセス (PID)

- 操作名

- Target

- 詳細

- 結果

[URL 情報 ] タブ: [URL の詳細 ] セクションには、次の情報が含まれています。

- URL

- 脅威

ファイルの詳細ポップアップが完了したら、[![]() Close] を選択します。

Close] を選択します。

URL ビューからの URL のブロック

URL ビューでファイル名の横にある [チェック] ボックスを選択してエントリを選択した場合、![]() Block アクションを使用できます。 このアクションにより、 URL がテナント許可/ブロック リストのブロック エントリとして追加されます。 [ ブロック ] を選択すると、 アクションの実行 ウィザードが起動します。

Block アクションを使用できます。 このアクションにより、 URL がテナント許可/ブロック リストのブロック エントリとして追加されます。 [ ブロック ] を選択すると、 アクションの実行 ウィザードが起動します。

[ アクションの選択] ページで、[ ブロック URL ] セクションで次のいずれかの設定を構成します。

-

期限切れなし : これは

の既定値です。

の既定値です。 -

期限切れなし : トグルをオフに

スライドし、[ 削除] ボックス で日付を選択します。

スライドし、[ 削除] ボックス で日付を選択します。

[ アクションの選択] ページが完了したら、[ 次へ] を選択します。

-

期限切れなし : これは

[ ターゲット エンティティの選択] ページで、ブロックする URL が選択されていることを確認し、[ 次へ] を選択します。

[ 確認と送信 ] ページで、次の設定を構成します。

- 修復名: アクション センターの状態を追跡する一意の名前を入力します。

- 説明: 省略可能な説明を入力します。

[確認と送信] ページが完了したら、[送信] を選択します。

類似メール ビュー

[ 類似メール ] ビューには、このメッセージと同じメッセージ本文フィンガープリントを持つ他のメール メッセージが表示されます。 他のメッセージの一致条件は、このビューには適用されません (添付ファイルのフィンガープリントなど)。

このビューでは、次の添付ファイル情報を使用できます。 列ヘッダーを選択して、その列で表示を並べ替えることができます。 列を追加または削除するには、![]() [列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

[列のカスタマイズ] を選択します。 既定では、使用可能なすべての列が選択されます。

- Date

- 件名

- [受信者]

- Sender

- [Sender IP (送信者の IP)]

- Override

- 配信アクション

- 配送場所

![]() Filter を使用して、開始日と終了日でエントリをフィルター処理します。

Filter を使用して、開始日と終了日でエントリをフィルター処理します。

[ ![]() 検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

検索 ] ボックスを使用して、ページ上の情報を検索します。 ボックスにテキストを入力し、Enter キーを押します。

![]() Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

Export を使用して、ビュー内のデータを CSV ファイルにエクスポートします。 既定のファイル名は Microsoft Defender.csv で、既定の場所は Downloads フォルダーです。 その名前のファイルが既に存在する場合、ファイル名に数値が追加されます (例: - Microsoft Defender(1).csv)。

Email エンティティ ページでのアクション

次のアクションは、Email エンティティ ページの上部で使用できます。

-

アクションの実行: 詳細については、「 脅威ハンティング: アクションの実行ウィザード」を参照してください。

アクションの実行: 詳細については、「 脅威ハンティング: アクションの実行ウィザード」を参照してください。 -

Email プレビュー¹ ²

Email プレビュー¹ ² -

その他のオプション:

その他のオプション: 検疫済みメールに移動する: メッセージが検疫された場合にのみ使用できます。 このアクションを選択すると、https://security.microsoft.com/quarantineの [検疫] ページの [Email] タブが開き、メッセージの一意のメッセージ ID 値でフィルター処理されます。 詳細については、「 検疫済みメールを表示する」を参照してください。

検疫済みメールに移動する: メッセージが検疫された場合にのみ使用できます。 このアクションを選択すると、https://security.microsoft.com/quarantineの [検疫] ページの [Email] タブが開き、メッセージの一意のメッセージ ID 値でフィルター処理されます。 詳細については、「 検疫済みメールを表示する」を参照してください。 電子メールのダウンロード¹ ²

電子メールのダウンロード¹ ²ヒント

メールのダウンロードは、検疫されたメッセージでは使用できません。 代わりに、 検疫からメッセージのパスワードで保護されたコピーをダウンロードします。

¹ Email プレビューと電子メールのダウンロードアクションには、プレビュー ロールが必要です。 このロールは、次の場所に割り当てることができます。

-

Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) (コラボレーションがEmail &場合>Defender for Office 365アクセス許可は

アクティブです。PowerShell ではなく Defender ポータルにのみ影響します:セキュリティ操作/未加工データ (電子メール & コラボレーション)/Email &コラボレーション コンテンツ (読み取り)。

アクティブです。PowerShell ではなく Defender ポータルにのみ影響します:セキュリティ操作/未加工データ (電子メール & コラボレーション)/Email &コラボレーション コンテンツ (読み取り)。 - Microsoft Defender ポータルでコラボレーションのアクセス許可をEmail &する: データ調査担当者または電子情報開示マネージャーの役割グループのメンバーシップ。 または、プレビュー ロールが割り当てられた新しいロール グループを作成し、ユーザーをカスタム ロール グループに追加することもできます。

² Microsoft 365 メールボックスで使用できる電子メール メッセージをプレビューまたはダウンロードできます。 メールボックスでメッセージが使用できなくなった場合の例を次に示します。

- 配信または配信が失敗する前にメッセージが削除されました。

- メッセージが ハード削除されました。

- メッセージの配信場所は オンプレミス/外部です。

- ZAP はメッセージを検疫に移動しました。

Emailの概要パネル

Email概要パネルは、Exchange Online Protection (EOP) とDefender for Office 365の多くの機能で使用できる電子メールの詳細ポップアップです。 Email概要パネルには、Defender for Office 365の [Email エンティティ] ページで使用できる完全な詳細から取得した電子メール メッセージに関する標準化された概要情報が含まれています。

Email概要パネルの場所については、この記事の「Email エンティティ ページを検索する場所」セクションを参照してください。 このセクションの残りの部分では、すべての機能のEmail概要パネルで使用できる情報について説明します。

ヒント

[Email概要] パネルは、[保留中] タブまたは [履歴] タブのhttps://security.microsoft.com/action-center/にある [アクション センター] ページから使用できます。 [チェック] ボックスまたは [調査 ID] の値以外の行内の任意の場所をクリックして、[エンティティの種類] の値がEmailされたアクションを選択します。 開く詳細ポップアップはEmailの概要パネルですが、![]() [電子メール エンティティを開く] はポップアップの上部では使用できません。

[電子メール エンティティを開く] はポップアップの上部では使用できません。

次のメッセージ情報は、Email概要パネルの上部にあります。

- ポップアップのタイトルは、メッセージ Subject 値です。

- メッセージ内の添付ファイルとリンクの数 (すべての機能に存在するわけではありません)。

- メッセージの受信者に割り当てられているすべてのユーザー タグ (Priority アカウント タグを含む)。 詳細については、「Microsoft Defender for Office 365のユーザー タグ」を参照してください。

- ポップアップの上部で使用できるアクションは、Email概要パネルを開いた場所によって異なります。 使用可能なアクションについては、個々の機能に関する記事を参照してください。

ヒント

現在のメッセージのEmail概要パネルを残さずに他のメッセージの詳細を表示するには、ポップアップの上部にある  Previous 項目と次の項目を使用します。

Previous 項目と次の項目を使用します。

次のセクションは、すべての機能のEmail概要パネルで使用できます (Emailの概要パネルを開いた場所は関係ありません)。

配信の詳細 セクション:

- 元の脅威

- 最新の脅威

- 元の場所

- 最新の配送場所

- 配信アクション

- 検出技術

- プライマリオーバーライド: ソース

Emailの詳細セクション:

- 送信者の表示名

- [送信者のアドレス]

- アドレスからの送信者の電子メール

- の代わりに送信されます

- 戻りパス

- [Sender IP (送信者の IP)]

- Location

- 受信者

- 受信時間

- 方向性

- ネットワーク メッセージ ID

- インターネット メッセージ ID

- キャンペーン ID

- DMARC

- DKIM

- SPF

- 複合認証

[URL] セクション: メッセージ内のすべての URL の詳細:

- URL

- 脅威 の状態

メッセージに 3 つ以上の URL がある場合は、[ すべての URL の表示 ] を選択して、すべての URL を表示します。

[添付ファイル ] セクション: メッセージ内の添付ファイルの詳細:

- 添付ファイル名

- 脅威

- 検出技術/マルウェア ファミリ

メッセージに 3 つ以上の添付ファイルがある場合は、[ すべての添付ファイルを表示 ] を選択して、すべての添付ファイルを表示します。

![[Email エンティティ] ページの [分析] ビューのスクリーンショット。](media/email-entity-analysis-view.png)

![Email エンティティ ページの [添付ファイル] ビューのスクリーンショット。](media/email-entity-attachments-view.png)

![Email エンティティ ページの [添付ファイル] ビューのファイルの詳細ポップアップのスクリーンショット。](media/email-entity-attachments-view-file-details-flyout.png)

![[Email エンティティ] ページの [類似メール] ビューのスクリーンショット。](media/email-entity-similar-emails-view.png)