ヒント

Microsoft Defender for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 サインアップできるユーザーと試用版の条件については、「Microsoft Defender for Office 365 を試す」を参照してください。

フィッシング対策保護を構成するためのポリシーは、クラウド メールボックスを持つすべての組織と、Microsoft Defender for Office 365 を持つ組織 (アドオン サブスクリプションに含まれるか) で使用できます。

ヒント

この記事と併せて「セキュリティ アナライザーのセットアップ ガイド」を参照して、ベスト プラクティスを確認し、防御を強化し、コンプライアンスを強化し、自信を持ってサイバーセキュリティ環境をナビゲートする方法について学習できます。 環境に基づいてカスタマイズされたエクスペリエンスを実現するには、Microsoft 365 管理センターの「セキュリティ アナライザー自動セットアップ ガイド」にアクセスできます。

フィッシング対策ポリシーは、https://security.microsoft.com/antiphishing にある Microsoft Defender ポータルの [フィッシング対策] ページで利用できます。 すべてのクラウド メールボックスのフィッシング対策保護には、フィッシング対策の重要な機能が用意されています。 Defender for Office 365 では、次の高度な保護を含めることで、これらの基本的な機能が強化されます:

-

偽装に対する保護:

- ユーザー、ドメイン、送信者の偽装に対する保護。

- 信頼できる送信者とドメインを定義して誤検知を減らす機能。

-

フィッシング メールのしきい値:

- 検出を微調整するためのカスタマイズ可能なフィッシングのしきい値。

-

AI と機械学習ベースの検出:

- 高度なアルゴリズムを使用して高度なフィッシング攻撃の検出を改善しました。

-

その他のレポートと分析情報:

- 高度なレポート機能と、基本的なログ記録以外のフィッシング試行の可視性。

次の表では、すべてのクラウド メールボックスのフィッシング対策ポリシーと Defender for Office 365 のフィッシング対策ポリシーの大まかな違いについて説明します:

| 機能 | フィッシング対策ポリシー すべてのクラウド メールボックスに対して |

フィッシング対策ポリシー Defender for Office 365 で |

|---|---|---|

| 自動的に作成された既定のポリシー | ✔ | ✔ |

| カスタム ポリシーの作成 | ✔ | ✔ |

| 一般的なポリシー設定* | ✔ | ✔ |

| スプーフィング設定 | ✔ | ✔ |

| 初めての連絡先に関する安全性のヒント | ✔ | ✔ |

| 偽装設定 | ✔ | |

| フィッシングメールのしきい値 | ✔ |

* 既定のポリシーでは、ポリシー名と説明は読み取り専用で (説明は空白です)、ポリシーを適用するユーザーを指定することはできません (既定のポリシーはすべての受信者に適用されます)。

フィッシング対策ポリシーを構成するには、次の記事を参照してください:

- Microsoft Defender for Office 365 をお持ちでない場合、フィッシング対策ポリシーを構成します

- 詳細については、「Microsoft Defender for Office 365 のフィッシング対策ポリシーを構成する」を参照してください。

この記事の残りの部分では、すべてのクラウド メールボックスのフィッシング対策ポリシーと Defender for Office 365 のフィッシング対策ポリシーで使用できる設定について説明します。

ヒント

この記事と併せて、Microsoft 365 管理センターにサインインする際には、「Microsoft Defender for Endpoint 自動セットアップ ガイド」を使用することをお勧めします。 このガイドでは、環境に基づいてエクスペリエンスをカスタマイズします。 サインインせず、かつ自動セットアップ機能をアクティブ化せずにベスト プラクティスを確認するには、「Microsoft 365 セットアップ ガイド」にアクセスしてください。

一般的なポリシー設定

次のポリシー設定は、すべてのクラウド メールボックスのフィッシング対策ポリシーと、Defender for Office 365 のフィッシング対策ポリシーで使用できます:

名前: 既定のポリシーの名前は変更できません。 カスタム フィッシング対策ポリシーを作成した後、Microsoft Defender ポータルでポリシーの名前を変更することはできません。

説明 既定のフィッシング対策ポリシーに説明を追加することはできませんが、作成するカスタム ポリシーの説明を追加および変更できます。

ユーザー、グループ、およびドメイン、これらのユーザー、グループ、およびドメインを除外する: "受信者" フィルターを使用して、ポリシーが適用される内部受信者を識別します。 カスタム ポリシーでは、少なくとも 1 つの条件が必要です。 条件と例外は、既定のポリシーでは使用できません (既定のポリシーはすべての受信者に適用されます)。 条件や例外には次のプロパティを使用できます:

- 受信者が次の場合: 組織内の 1 つ以上のメールボックス、メール ユーザー、またはメール連絡先を指定します。

-

グループ:

- 指定した配布グループまたはメールが有効なセキュリティ グループのメンバー (動的配布グループはサポートされていません)。

- 指定した Microsoft 365 グループ (Microsoft Entra ID の動的メンバーシップ グループはサポートされていません)。

- ドメイン: Microsoft 365 で構成されている 1 つ以上の承認済みドメイン。 受信者のプライマリ メール アドレスは、指定したドメイン内にあります。

各条件や例外は 1 回しか使用できませんが、条件や例外には複数の値を含めることができます:

同じ条件や例外に複数の値がある場合は、OR ロジック (たとえば、<recipent1> または <recipent2>) を使用します:

- 条件: 受信者が指定した値のいずれかに一致する場合、ポリシーが適用されます。

- 例外: 受信者が指定した値のいずれかに一致する場合、ポリシーは適用されません。

さまざまな種類の例外では、OR ロジック (たとえば、<recipient1> または <group1 のメンバー>、または <domain1のメンバー>) を使用します。 受信者が指定した例外値のいずれかに一致する場合、ポリシーは適用されません。

さまざまな種類の条件で AND ロジックが使用されます。 受信者は、ポリシーを適用するために、指定されたすべての条件に一致する必要があります。 たとえば、次の値を使用してポリシーで受信者フィルター条件を構成します:

- ユーザー

romain@contoso.com - グループ: Executive

ポリシーは、Executive グループのメンバーでもある場合に

romain@contoso.comのみ適用されます。 それ以外の場合、その人にポリシーは適用されません。- ユーザー

ヒント

カスタムフィッシング対策ポリシーでは、ポリシーが適用されるメッセージ受信者を特定するために、[ユーザー、グループ、ドメイン] 設定で少なくとも 1 つを選択する必要があります。 Defender for Office 365 のフィッシング対策ポリシーには偽装設定もあります。この設定では、この記事で後述するように、偽装に対する保護を受ける送信者のメール アドレスまたは送信者ドメインを指定できます。

スプーフィング設定

スプーフィングとは、メール メッセージ内の差出人アドレス (メール クライアントが表示する送信者アドレス) がメール ソースのドメインと一致しない場合です。 スプーフィングの詳細については、「スプーフィング対策保護」を参照してください。

ヒント

スプーフィングと偽装の比較については、この記事の後半の「スプーフィングと偽装」セクションを参照してください。

次のスプーフィング設定は、すべてのクラウド メールボックスのフィッシング対策ポリシーと、Defender for Office 365 のフィッシング対策ポリシーで使用できます:

スプーフィング インテリジェンスの有効にする: スプーフィング インテリジェンスのオンとオフを切り替えます。 オンのままにしておくことをお勧めします。

スプーフィング インテリジェンスが有効になっている場合、 スプーフィング インテリジェンスの分析情報には、スプーフィング インテリジェンスによって自動的に検出および許可またはブロックされたスプーフィング送信者が表示されます。 スプーフィング インテリジェンスの判定を手動でオーバーライドして、検出されたスプーフィングされた送信者を分析情報から許可またはブロックできます。 ただし、スプーフィングされた送信者はスプーフィング インテリジェンスの分析情報から消え、https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem の [テナントの許可/ブロック リスト] ページの [スプーフィング送信者] タブにのみ表示されます。 または、スプーフィング インテリジェンスの分析情報でメッセージが検出されなかった場合でも、スプーフィング送信者の許可またはブロック エントリをテナントの許可/ブロック リストに手動で作成できます。 詳細については、次の記事を参照してください。

注:

- スプーフィング対策保護は、事前設定された "Standard" と"厳密" のセキュリティ ポリシーで有効になっています。 既定のフィッシング対策ポリシーと、作成した新しいカスタム フィッシング対策ポリシーでは、既定で有効になっています。

- MX レコードが Microsoft 365 を指していない場合は、スプーフィング対策保護を無効にする必要はありません。代わりにコネクタの拡張フィルター処理を有効にします。 手順については、「Exchange Online のコネクタの拡張フィルター」を参照してください。

- スプーフィング対策保護を無効にすると、複合認証チェックからの暗黙的なスプーフィング保護のみが無効になります。 スプーフィング対策保護とソース ドメインの DMARC ポリシー (DMARC TXT レコードの

p=quarantineまたはp=reject) が 明示的なDMARC チェックにどのように影響するかについては、「スプーフィング保護と送信者 DMARC ポリシー」セクションを参照してください。

認証されていない送信者インジケーター: スプーフィング インテリジェンスがオンになっている場合にのみ、[安全性のヒント & インジケーター] セクションで使用できます。 次のセクションの詳細を参照してください。

アクション: ブロックしたスプーフィング送信者からのメッセージ (スプーフィング インテリジェンス (複合認証エラーと悪意のある意図) によって自動的にブロック、または [テナントの許可/ブロック] リストで手動でブロックされたメッセージ) の場合は、メッセージに対して実行するアクションを指定することもできます:

受信者の [迷惑メール] フォルダーにメッセージを移動する: 既定値。 メッセージはメールボックスに配信され、[迷惑メール] フォルダーに移動されます。 詳細については、「メールボックスの迷惑メール設定を構成する」を参照してください。

メッセージを検疫する: メッセージを本来の受信者に送信せず、検疫に送信します。 検疫の詳細については、以下の記事を参照してください。

[メッセージを検疫する] を選択した場合は、スプーフィング インテリジェンス保護によって検疫されたメッセージに適用される検疫ポリシーを選択することもできます。 検疫ポリシーは、検疫されたメッセージに対してユーザーが実行できる操作と、ユーザーが検疫通知を受け取るかどうかを定義します。 詳細については、「検疫ポリシーの構造」を参照してください。

スプーフィング保護と送信者 DMARC ポリシー

フィッシング対策ポリシーでは、送信者の DMARC ポリシーの p=quarantine または p=reject の値が適用されるかどうかを制御できます。 メッセージが DMARC チェックに失敗した場合は、送信者の DMARC ポリシーで p=quarantine または p=reject に個別のアクションを指定できます。 次の設定が関与します:

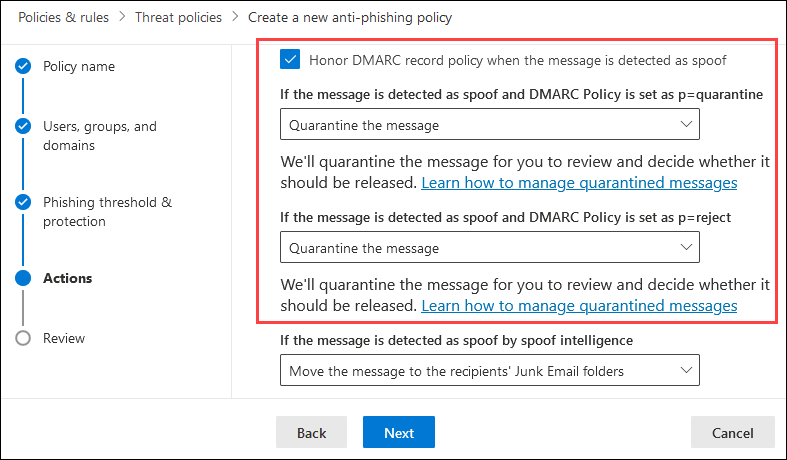

メッセージがスプーフィングとして検出されたときに DMARC レコード ポリシーを適用する: この設定では、送信者の DMARC ポリシーを明示的なメール認証エラーに適用します。 この設定を選択すると、次の設定を使用できます:

-

メッセージがスプーフィングとして検出され、DMARC ポリシーが p=quarantine として設定されている場合: 使用可能なアクションは次のとおりです:

- メッセージを検疫する

- 受信者の [迷惑メール] フォルダーにメッセージを移動する

-

メッセージがスプーフィングとして検出され、DMARC ポリシーが p=reject として設定されている場合: 使用可能なアクションは次のとおりです:

- メッセージを検疫する

- メッセージを拒否する

アクションとして [メッセージを検疫する] を選択すると、スプーフィング インテリジェンス保護のために選択された検疫ポリシーが使用されます。

-

メッセージがスプーフィングとして検出され、DMARC ポリシーが p=quarantine として設定されている場合: 使用可能なアクションは次のとおりです:

スプーフィング インテリジェンスと送信者 DMARC ポリシーが適用されるかどうかの関係については、次の表を参照してください:

ヒント

複合認証の失敗によってメッセージがブロックされるわけではないことを理解しておくことが重要です。 Microsoft のシステムでは、メッセージの全体的な疑わしい性質と複合認証結果を考慮した包括的な評価戦略を使用します。 この方法は、メール認証プロトコルに厳密に準拠していない可能性があるドメインからの正当なメールを誤ってブロックするリスクを軽減します。 このバランスの取れたアプローチは、本当に悪意のあるメールを、標準のメール認証のプラクティスに準拠できない正当なメッセージ送信者と区別するのに役立ちます。

| DMARC ポリシーの適用オン | DMARC ポリシーの適用オフ | |

|---|---|---|

| スプーフィング インテリジェンス オン | 暗黙的なメール認証エラーと明示的なメール認証エラーに対するアクションを分離します:

|

フィッシング対策ポリシーのスプーフィング インテリジェンスによってスプーフィングとしてメッセージが検出された場合のアクションが、暗黙的および明示的なメール認証エラーの両方に使用されます。 明示的なメール認証エラーは、DMARC ポリシーの p=quarantine、p=reject、p=none、またはその他の値を無視します。 |

| スプーフィング インテリジェンス オフ | 暗黙的なメール認証チェックは使用されません。 明示的なメール認証エラー:

|

暗黙的なメール認証チェックは使用されません。 明示的なメール認証エラー:

|

注:

Microsoft 365 ドメインの MX レコードが、Microsoft 365 の前にある Microsoft 以外のサービスまたはデバイスを指している場合、受信メッセージを受信するコネクタに対してコネクタの拡張フィルター処理が有効になっている場合にのみ、DMARC ポリシーの適用設定が適用されます。

次の方法を使用して、特定のメール メッセージや送信者の DMARC ポリシー設定を優先できます:

- 管理者またはユーザーは、ユーザーのメールボックスの [差出人セーフ リスト] に送信者を追加できます。

- 管理者は、スプーフィング インテリジェンス分析やテナントの許可/ブロック リストを使用して、なりすまし送信者からのメッセージを許可できます。

- 管理者が、該当する送信者のメッセージを許可するすべてのユーザーに向けて Exchange メール フロー ルール (トランスポート ルールとも呼ばれる) を作成します。

- 管理者は、組織の DMARC ポリシーに失敗した拒否されたメールに対して、すべてのユーザーに対して Exchange メール フロー ルールを作成します。

認証されていない送信者インジケーター

認証されていない送信者インジケーターは、すべてのクラウド メールボックスのフィッシング対策ポリシーと Defender for Office 365 のフィッシング対策ポリシーの「安全性のヒント & インジケーター」セクションで利用できるスプーフィング設定の一部です。 次の設定は、スプーフィング インテリジェンスがオンになっている場合にのみ使用できます:

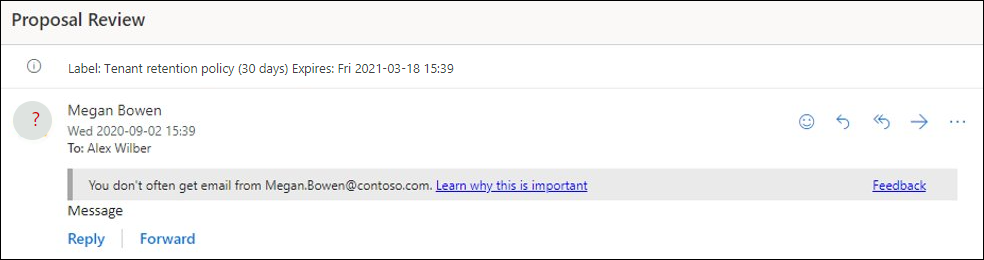

認証されていない送信者のスプーフィングの表示 (?): メッセージが SPF または DKIM チェックに合格せず、かつメッセージが DMARC または複合認証に合格しない場合は、差出人ボックスの送信者の写真に疑問符が追加されます。 この設定をオフにすると、送信者の写真に疑問符は追加されません。

"via" タグを表示する: 差出人アドレス (メール クライアントに表示されるメッセージ送信者) のドメインが DKIM 署名または MAIL FROM アドレスのドメインと異なる場合は、[差出人] ボックスに "via" タグ (

chris@contoso.com <u>via</u> fabrikam.com) を追加します。 これらのアドレスの詳細については、「メール メッセージ標準の概要」を参照してください。

疑問符または "via" タグが特定の送信者からのメッセージに追加されないようにするには、次のオプションがあります:

- スプーフィング インテリジェンスの分析情報で、またはテナントの許可/ブロック リストで手動で、なりすまし送信者を許可します。 スプーフィングされた送信者を許可すると、ポリシーで ["via" タグを表示する] 設定がオンになっている場合でも、送信者からのメッセージに "via" タグ が表示されなくなります。

- 送信者ドメインのメール認証を構成します。

- 送信者の写真の疑問符については、SPF または DKIM が最も重要です。

- "via" タグの場合は、DKIM 署名のドメイン、または MAIL FROM アドレスが From アドレスのドメインと一致 (またはサブドメイン) であることを確認します。

詳しい情報については、「Outlook.com および Outlook on the web で不審なメッセージを特定する」を参照してください

初めての連絡先に関する安全性のヒント

最初の連絡先の安性に関するヒントを表示する] 設定は、すべてのクラウド メールボックスのフィッシング対策ポリシーと Defender for Office 365 のフィッシング対策ポリシーで使用でき、スプーフィング インテリジェンスや偽装に対する保護設定には依存しません。 次のシナリオでは、安全性のヒントが受信者に表示されます:

- 送信者からメッセージを初めて受け取る場合

- このメールは、あまりやり取りのない送信者から届いています。

この機能により、偽装攻撃の可能性に対する保護層が追加されるため、有効にすることをお勧めします。

最初の接触安全ヒントは、メッセージの X-Forefront-Antispam-Report ヘッダーの "SFTY" フィールドの値 9.25 によって制御されます。 この機能は、X-MS-Exchange-EnableFirstContactSafetyTip という名前のヘッダーをメッセージに値 Enable で追加するメール フロー ルール (トランスポート ルールとも呼ばれます) を作成する必要性に取って代わるものですが、この機能は引き続き使用できます。

メッセージ内の受信者の数に応じて、初めての連絡先に関する安全性のヒントは次のいずれかの値になります:

注:

メッセージに複数の受信者が含まれている場合は、ヒントが表示されているかどうか、および誰がマジョリティ モデルに基づいているか。 ほとんどの受信者が送信者からのメッセージを受信したことがない場合、またはあまり受信しない場合、影響を受ける受信者は "このメッセージの受信者の中には.." ヒントを受け取ります。 この動作によってある受信者の通信習慣が別の受信者に公開されることを懸念する場合は、最初の連絡先の安全性に関わるヒントを有効にせず、代わりにメール フロー ルールと X-MS-Exchange-EnableFirstContactSafetyTip ヘッダーを引き続き使用する必要があります。

最初の連絡先に関わる安全性のヒントは、S/MIME 署名付きメッセージには付与されません。

詳細については、「Microsoft Defender for Office 365 のフィッシング対策ポリシーにおける排他的な設定」を参照してください

このセクションでは、Defender for Office 365 のフィッシング対策ポリシーでのみ使用できるポリシー設定について説明します。

注:

Defender for Office 365 の既定のフィッシング対策ポリシーは、すべての受信者に対してスプーフィング保護とメールボックス インテリジェンスを提供します。 ただし、その他の使用可能な偽装に対する保護機能とフィッシング メールのしきい値は、既定のポリシーでは構成されていません。 すべての保護機能を有効にするには、既定のフィッシング対策ポリシーを変更するか、他のフィッシング対策ポリシーを作成します。

Microsoft Defender for Office 365 でフィッシング詐欺対策ポリシーを設定する

スプーフィングとは、メッセージ内の送信者または送信者のメール ドメインが実際の送信者またはドメインに近似しているように見せることを言います:

- ドメイン

contoso.comの偽装の一例は、ćóntoso.comです。 - ユーザーなりすましは、ユーザーの表示名とメール アドレスの組み合わせです。 たとえば、Valeria Barrios (vbarrios@contoso.com) は Valeria Barrios としてスプーフィングされますが、メール アドレスはまったく異なります。

注:

偽装に対する保護では、類似するドメインが検索されます。 たとえば、ドメインが contoso.com の場合、さまざまなトップレベル ドメイン (.com、.biz など) に対してチェックを行いますが、少し似たドメインもあります。 たとえば、contosososo.com や contoabcdef.com は、contoso.com の偽装を試みたものと見なされる場合があります。

偽装されたドメインは、受信者を欺く目的であるを除き、正当と見なされる場合があります (ドメインが登録され、メール認証 DNS レコードが構成されているなど)。

次のセクションで説明する偽装設定は、Defender for Office 365 のフィッシング対策ポリシーでのみ使用できます。

ヒント

検出された偽装試行の詳細については、偽装分析情報を参照してください。 詳細については、「Defender for Office 365 の偽装分析情報」を参照してください。

偽装とスプーフィングの比較については、この記事の後半の「スプーフィングと偽装」セクションを参照してください。

ユーザー偽装に対する保護

ユーザー偽装に対する保護により、特定の内部または外部のメール アドレスがメッセージの送信者として偽装されるのを防ぎます。 たとえば、会社の副社長から社内情報を送信するように求めるメール メッセージが届くとします。 あなたはそれに従いますか? 多くの人が何も考えずに返信を送るでしょう。

保護されたユーザーを使用して、内部および外部の送信者のメール アドレスを追加して、偽装から保護できます。 ユーザー偽装から保護されている送信者の一覧は、ポリシーが適用される受信者の一覧とは異なります (既定のポリシーのすべての受信者、すなわち [共通ポリシー設定] の [ユーザー、グループ、ドメイン] で構成されている特定の受信者)。

注:

フィッシング対策ポリシーごとに、ユーザー偽装に対する保護に最大 350 人のユーザーを指定できます。

[メールボックス インテリジェンスを有効にする] と [偽装に対する保護のインテリジェンスを有効にする] の両方がオンになっている場合、送信者と受信者が以前にメールで通信した場合、ユーザー偽装に対する保護は機能しません。 送信者と受信者がメールで通信しなかった場合、メッセージは偽装の試みとして識別できます。

ユーザーがフィッシング対策ポリシーの偽装に対する保護に既に含まれている場合は、別のフィッシング対策ポリシーで偽装に対する保護にユーザーを追加しようとすると、"メール アドレスは既に存在します" というエラーが表示されることがあります。このエラーは、Defender ポータルでのみ発生します。 Exchange Online PowerShell の New-AntiPhishPolicy コマンドレットまたは Set-AntiPhishPolicy コマンドレットで対応する TargetedUsersToProtect パラメーターを使用する場合、このエラーは発生しません。

既定では、既定のポリシーまたはカスタム ポリシーでは、偽装に対する保護用に送信者のメール アドレスは構成されません。

内部または外部のメール アドレスを [保護するユーザー] リストに追加すると、それらの送信者からのメッセージは偽装に対する保護チェックの対象になります。 ポリシーが適用される受信者 (既定のポリシーのすべての受信者、カスタム ポリシーの [ユーザー、グループ、ドメイン] の受信者) にメッセージが送信された場合、メッセージの偽装がチェックされます。 送信者のメール アドレスで偽装が検出された場合、偽装されたユーザーのアクションがメッセージに適用されます。

検出されたユーザー偽装の試みでは、次のアクションを使用できます:

アクションを適用しない: 既定のアクション。

メッセージをメール アドレスにリダイレクトする: メッセージを本来の受信者の代わりに他の受信者に送信します。

メッセージを迷惑メール フォルダーに移動する: メッセージはメールボックスに配信され、[迷惑メール] フォルダーに移動されます。 詳細については、「メールボックスの迷惑メール設定を構成する」を参照してください。

メッセージを検疫する: メッセージを本来の受信者に送信せず、検疫に送信します。 検疫の詳細については、以下の記事を参照してください。

[メッセージを検疫する] を選択した場合は、ユーザー偽装に対する保護によって検疫されたメッセージに適用される検疫ポリシーを選択することもできます。 検疫ポリシーは、検疫されたメッセージに対してユーザーが実行できる操作と、ユーザーが検疫通知を受け取るかどうかを定義します。 詳細については、「検疫ポリシーの構造」を参照してください。

メッセージを配信し、他のアドレスを Bcc 行に追加する: 目的の受信者にメッセージを配信し、指定した受信者にメッセージをサイレント配信します。

配信される前にメッセージを削除する: すべての添付ファイルを含め、メッセージ全体をサイレントに削除します。

ドメイン偽装に対する保護

ドメイン偽装に対する保護により、送信者のメール アドレス内の特定のドメインが偽装されないようにします。 たとえば、所有するすべてのドメイン (承認済みドメイン) や特定のカスタム ドメイン (所有しているドメインまたはパートナー ドメイン) などです。 偽装から保護されている送信者ドメインは、ポリシーが適用される受信者の一覧とは異なります (既定のポリシーのすべての受信者、[共通のポリシー設定] セクションの [ユーザー、グループ、ドメイン] 設定で構成されている特定の受信者)。

注:

各フィッシング対策ポリシーでは、ドメイン偽装に対する保護用に最大 50 個のカスタム ドメインを指定できます。

[メールボックス インテリジェンスを有効にする] と [偽装に対する保護のインテリジェンスを有効にする] の両方が有効になっている場合、送信者と受信者が以前にメールで通信した場合、ドメイン偽装に対する保護は機能しません。 送信者と受信者がメールで通信しなかった場合、メッセージは偽装の試みとして識別できます。

指定されたドメイン内の送信者からのメッセージは、偽装に対する保護チェックの対象となります。 ポリシーが適用される受信者 (既定のポリシーのすべての受信者、カスタム ポリシーの [ユーザー、グループ、ドメイン] の受信者) にメッセージが送信された場合、メッセージの偽装がチェックされます。 送信者のメール アドレスのドメインで偽装が検出された場合、ドメイン偽装のアクションがメッセージに適用されます。

既定では、既定のポリシーまたはカスタム ポリシーでは、偽装に対する保護用に送信者ドメインは構成されません。

検出されたドメイン偽装の試行では、次のアクションを使用できます:

アクションを適用しない: 既定値。

メッセージをメール アドレスにリダイレクトする: メッセージを本来の受信者の代わりに他の受信者に送信します。

メッセージを迷惑メール フォルダーに移動する: メッセージはメールボックスに配信され、[迷惑メール] フォルダーに移動されます。 詳細については、「メールボックスの迷惑メール設定を構成する」を参照してください。

メッセージを検疫する: メッセージを本来の受信者に送信せず、検疫に送信します。 検疫の詳細については、以下の記事を参照してください。

[メッセージの検疫] を選択した場合は、ドメイン偽装に対する保護によって検疫されたメッセージに適用される検疫ポリシーを選択することもできます。 検疫ポリシーは、検疫されたメッセージに対してユーザーが実行できる操作と、ユーザーが検疫通知を受け取るかどうかを定義します。 詳細については、「検疫ポリシーの構造」を参照してください。

メッセージを配信し、他のアドレスを Bcc 行に追加する: 目的の受信者にメッセージを配信し、指定した受信者にメッセージをサイレント配信します。

配信前にメッセージを削除する: すべての添付ファイルを含むメッセージ全体をサイレントに削除します。

メールボックス インテリジェンス偽装に対する保護

メールボックス インテリジェンスは、人工知能 (AI) を使用して、クイック連絡先のあるユーザーのメール パターンを決定します。

たとえば、Gabriela Laureano (glaureano@contoso.com) は会社の CEO であるため、ポリシーの [保護するユーザーを有効にする] 設定で彼女を保護する送信者として追加します。 しかし、ポリシーの受信者の中には、Gabriela Laureano (glaureano@fabrikam.com) という同じ名前のベンダーと定期的に通信する人もいます。 これらの受信者には glaureano@fabrikam.com との通信履歴があるため、メールボックス インテリジェンスは、glaureano@fabrikam.com からのメッセージを、それらの受信者に対する glaureano@contoso.com の偽装の試みとして識別しません。

注:

送信者と受信者が以前にメールで通信した場合、メールボックス インテリジェンス保護は機能しません。 送信者と受信者がメールで通信しなかった場合、メッセージはメールボックス インテリジェンスによる偽装の試みとして識別できます。

メールボックス インテリジェンスには、次の 2 つの特定の設定があります:

- メールボックス インテリジェンスを有効にする: メールボックス インテリジェンスのオンとオフを切り替えます。 この設定は、AI が正当な送信者と偽装された送信者とのメッセージを区別するのに役立ちます。 既定では、この設定はオンになっています。

- 偽装に対する保護のインテリジェンスを有効にする: 既定では、この設定はオフになっています。 偽装攻撃からユーザーを保護するには、メールボックス インテリジェンスから学習した連絡先履歴 (クイック連絡先と連絡先なしの両方) を使用します。 メールボックス インテリジェンスが検出されたメッセージに対してアクションを実行するには、この設定と [メールボックス インテリジェンスを有効にする] 設定の両方をオンにする必要があります。

メールボックス インテリジェンスによって検出された偽装の試みの場合は、次のアクションを使用できます:

- アクションを適用しない: 既定値。 このアクションの結果は、[メールボックス インテリジェンスを有効にする] がオンになっているが、[インテリジェンス偽装に対する保護を有効にする] がオフになっている場合と同じ結果になります。

- メッセージを他のメール アドレスにリダイレクトする

- 受信者の [迷惑メール] フォルダーにメッセージを移動する

- メッセージを検疫する: このアクションを選択した場合は、メールボックス インテリジェンス保護によって検疫されたメッセージに適用される検疫ポリシーを選択することもできます。 検疫ポリシーは、検疫されたメッセージに対してユーザーが実行できる操作と、ユーザーが検疫通知を受け取るかどうかを定義します。 詳細については、「検疫ポリシーの構造」を参照してください。

- メッセージを配信し、Bcc 行に他のアドレスを追加する

- メッセージが配信される前にメッセージを削除する

偽装に関する安全性のヒント

偽装に関する安全性のヒントは、メッセージが偽装の試みとして識別されると、ユーザーに表示されます。 次の安全性のヒントを利用できます:

ユーザー偽装に関する安全性のヒントを表示する: 差出人アドレスには、ユーザー偽装に対する保護で指定されたユーザーが含まれています。 [ユーザーの保護を有効にする] がオンになっていて構成されている場合にのみ使用できます。

この安全性のヒントは、メッセージの X-Forefront-Antispam-Report ヘッダーの "

SFTY“ フィールドの値 9.20 によって制御されます。 テキストには次が示されています:<送信者>は、以前にメールを送信したユーザーに似ていますが、そのユーザーではない可能性があります。

ドメイン偽装の安全性のヒントを表示する: 差出人アドレスには、ドメイン偽装に対する保護で指定されたドメインが含まれています。 [保護するドメインを有効にする] がオンになっていて構成されている場合にのみ使用できます。

この安全ヒントは、メッセージの X-Forefront-Antispam-Report ヘッダーの "

SFTY" フィールドの値 9.19 によって制御されます。 テキストには次が示されています:この送信者は、あなたの組織に関連付けられているドメインを偽装している可能性があります。

ユーザー偽装の通常とは異なる文字に関する安全性のヒントを表示する: 差出人アドレスには、ユーザー偽装に対する保護で指定された送信者に、通常とは異なる文字セット (数学記号やテキスト、大文字と小文字の組み合わせなど) が含まれています。 [ユーザーの保護を有効にする] がオンになっていて構成されている場合にのみ使用できます。 テキストには次が示されています:

メール アドレス

<email address>には、予期しない文字または数字が含まれています。 このメッセージを操作しないことをお勧めします。

注:

安全性のヒントは、次のメッセージには付与されません:

- S/MIME 署名付きメッセージ。

- 組織の設定で許可されるメッセージ。

信頼できる送信者とドメイン

信頼された送信者とドメインは、偽装に対する保護設定の例外です。 指定された送信者と送信者ドメインからのメッセージは、ポリシーによって偽装ベースの攻撃として分類されることはありません。 つまり、保護された送信者、保護されたドメイン、またはメールボックス インテリジェンス保護に対するアクションは、これらの信頼された送信者または送信者ドメインには適用されません。 これらのリストの上限は 1,024 エントリです。

注:

信頼されたドメイン エントリには、指定したドメインのサブドメインは含まれません。 サブドメインごとにエントリを追加する必要があります。

次の送信者からの Microsoft 365 システム メッセージが偽装試行として識別された場合は、信頼できる送信者の一覧に送信者を追加できます:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

Microsoft Defender for Office 365 でのフィッシング対策ポリシーのフィッシング メールのしきい値

次のフィッシングメールのしきい値は、Defender for Office 365 のフィッシング対策ポリシーでのみ使用できます。 これらのしきい値は、フィッシング判定のメッセージに機械学習モデルを適用するための感度を制御します:

- 1 - Standard: 既定値。 メッセージに対して実行されるアクションの重大度は、メッセージがフィッシング (低、中、高、または非常に高い信頼度) であるという信頼度によって異なります。 たとえば、非常に高い信頼度で識別されたメッセージには、最も重大なアクションが適用されます。 信頼度が低い状態で識別されたメッセージでは、あまり重大なアクションが適用されません。

- 2 - 攻撃的: 高い信頼度を持つフィッシングとして識別されたメッセージは、非常に高い信頼度で識別されたかのように扱われます。

- 3 - 攻撃的: 中程度または高い信頼度を持つフィッシングとして識別されたメッセージは、非常に高い信頼度で識別されたかのように扱われます。

- 4 - 最も攻撃的: 低、中、または高い信頼度を持つフィッシングとして識別されたメッセージは、非常に高い信頼度で識別されたかのように扱われます。

この設定を増やすと、誤検知 (不適切とマークされた良好なメッセージ) が発生する可能性が高くなります。 推奨設定の詳細については、「Microsoft Defender for Office 365 フィッシング対策ポリシーでのフィッシングメールのしきい値」を参照してください。

スプーフィングと偽装

スプーフィングは、送信者のメール アドレスまたはドメインを偽造して信頼できるソースのように見せかける攻撃者です。 攻撃者は、メッセージ ヘッダー内の送信者のメール アドレス (差出人アドレス、5322.From アドレス、または P2 送信者とも呼ばれます) を操作して、受信者を欺きます。

- すべてのクラウド メールボックスのフィッシング対策保護には、SPF、DKIM、DMARC 検証による基本的なスプーフィング検出が含まれます。

- Defender for Office 365 には、スプーフィング攻撃に対する高度な検出と軽減のための強化されたスプーフィング インテリジェンスが含まれています。

偽装とは、信頼できるユーザー、ドメイン、またはブランドを模倣して、受信者をだましてメールが本物であると信じ込ませる攻撃者です。 攻撃者は、多くの場合、実際のユーザーまたはドメイン名 (たとえば、mithun@contoso.com の代わりに mithun@ćóntoso.com) の微妙なバリエーションを使用します。

- すべてのクラウド メールボックスのフィッシング対策保護には、偽装に対する保護は含まれません。

- Defender for Office 365 には、ユーザー、ドメイン、ブランドの偽装に対する保護が含まれており、管理者は、検出用の信頼されたエンティティとしきい値を定義できます。

偽装は、攻撃者が類似ドメインを作成し、有効な DNS レコードを公開した場合に、メール認証チェック (SPF、DKIM、DMARC) に合格する可能性があります。 認証を渡しても、攻撃者は信頼されたドメインまたはユーザーを偽装して受信者を欺いています。 こうした動作については、Defender for Office 365 によって提供される高度な偽装に対する保護の重要性が指摘されます。

メール保護の種類の処理順序とポリシーの優先順位については、「メール保護の順序と優先順位」を参照してください。