脅威アクターは、ユーザーの受信トレイでメールを読み取る、外部アカウントにメールを転送する受信トレイ ルールの作成、トレースの削除、フィッシング メールの送信など、多くの悪意のある目的で侵害されたユーザー アカウントを使用できます。 悪意のある受信トレイ ルールは、ビジネス メール侵害 (BEC) やフィッシング キャンペーン中に一般的であり、一貫して監視することが重要です。

このプレイブックは、攻撃者によって構成された不審な受信トレイ操作ルールに関連するインシデントを調査し、攻撃を修復し、ネットワークを保護するための推奨アクションを実行するのに役立ちます。 このプレイブックは、セキュリティ オペレーション センター (SOC) アナリストや、アラートを確認、調査、評価する IT 管理者を含むセキュリティ チーム向けです。 アラートを真陽性 (TP) または偽陽性 (TP) として迅速に評価し、TP アラートに対して推奨されるアクションを実行して攻撃を修復できます。

このプレイブックを使用した結果は次のとおりです。

受信トレイ操作ルールに関連付けられているアラートは、悪意のある (TP) アクティビティまたは問題のない (FP) アクティビティとして識別します。

悪意のある場合は、悪意のある受信トレイ操作ルールを削除します。

悪意のあるメール アドレスにメールが転送された場合は、必要なアクションを実行します。

受信トレイ操作ルール

受信トレイ ルールは、定義済みの条件に基づいて電子メール メッセージを自動的に管理するように設定されます。 たとえば、受信トレイ ルールを作成して、マネージャーから別のフォルダーにすべてのメッセージを移動したり、受信したメッセージを別のメール アドレスに転送したりできます。

悪意のある受信トレイ操作ルール

攻撃者は、侵害されたユーザー メールボックス内の受信メールを非表示にして、悪意のあるアクティビティをユーザーから隠すように電子メール ルールを設定する可能性があります。 また、侵害されたユーザー メールボックスにルールを設定して、メールを削除したり、メールを別の目立たないフォルダー (RSS など) に移動したり、メールを外部アカウントに転送したりすることもできます。 ルールによっては、すべてのメールを別のフォルダーに移動して "読み取り" としてマークする場合もあれば、メール メッセージまたは件名に特定のキーワードを含むメールのみを移動するルールもあります。

たとえば、受信トレイ ルールは、"請求書"、"フィッシング"、"返信しない"、"疑わしいメール"、または "スパム" などのキーワードを検索し、それらを外部のメール アカウントに移動するように設定される場合があります。 攻撃者は、侵害されたユーザー メールボックスを使用して、スパム、フィッシングメール、またはマルウェアを配布する可能性もあります。

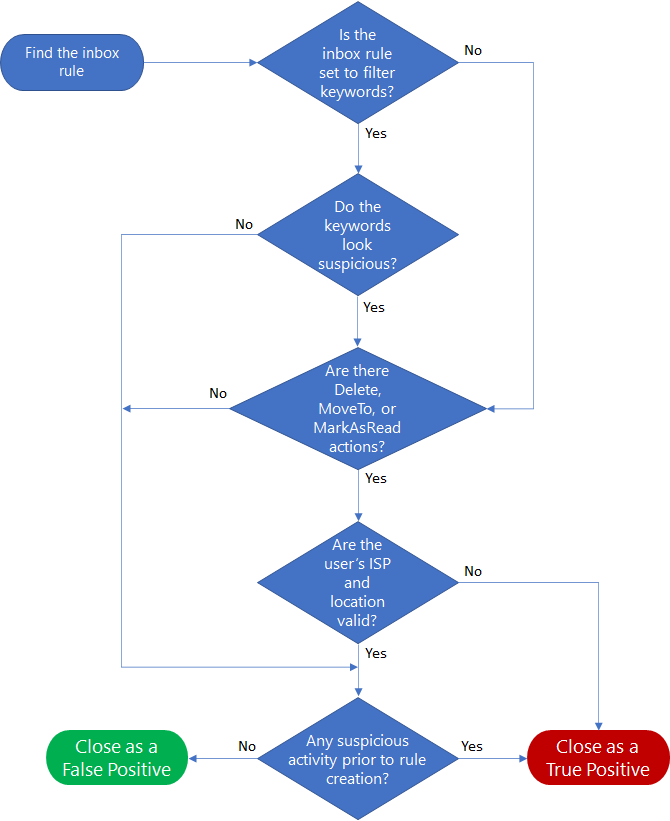

ワークフロー

不審な受信トレイ操作ルール アクティビティを識別するワークフローを次に示します。

調査手順

このセクションでは、インシデントに対応し、organizationをそれ以上の攻撃から保護するための推奨される手順を実行するための詳細なステップ バイ ステップ ガイダンスについて説明します。

1. アラートを確認する

アラート キュー内の受信トレイ操作ルール アラートの例を次に示します。

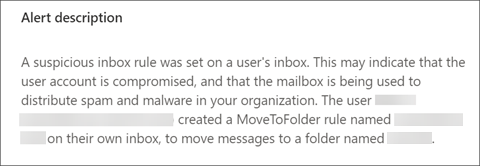

悪意のある受信トレイ操作ルールによってトリガーされたアラートの詳細の例を次に示します。

2. 受信トレイ操作ルールのパラメーターを調査する

次のルール パラメーターまたは条件に従って、ルールが疑わしいと見なされるかどうかを判断します。

キーワード

攻撃者は、特定の単語を含むメールにのみ操作ルールを適用する可能性があります。 これらのキーワードは、"BodyContainsWords"、"SubjectContainsWords"、"SubjectOrBodyContainsWords" などの特定の属性で見つけることができます。

キーワードによるフィルター処理がある場合は、キーワードが疑わしいと思われるかどうかをチェックします (一般的なシナリオは、"フィッシング"、"スパム"、"返信しない" など、攻撃者のアクティビティに関連するメールをフィルター処理することです)。

フィルターがまったくない場合は、疑わしい場合もあります。

保存先フォルダー

セキュリティ検出を回避するために、攻撃者は電子メールをあまり目立たないフォルダーに移動し、電子メールを読み取りとしてマークする可能性があります (たとえば、"RSS" フォルダー)。 攻撃者が "MoveToFolder" アクションと "MarkAsRead" アクションを適用した場合、ターゲット フォルダーがルール内のキーワードと何らかの形で関連しているかどうかをチェックして、疑わしいと思われるかどうかを判断します。

すべて削除する

一部の攻撃者は、すべての受信メールを削除してアクティビティを非表示にします。 ほとんどの場合、キーワードでフィルター処理せずに "すべての受信メールを削除する" というルールは、悪意のあるアクティビティを示す指標です。

関連するイベント ログの "すべての受信メールを削除する" ルール構成の例を次に示します (RawEventData.Parameters に表示)。

3. IP アドレスを調査する

ルール作成の関連イベントを実行した IP アドレスの属性を確認します。

- テナント内の同じ IP から発生した他の疑わしいクラウド アクティビティを検索します。 たとえば、疑わしいアクティビティは、ログイン試行が複数回失敗する可能性があります。

- ISP は、このユーザーにとって一般的で妥当ですか?

- このユーザーにとって場所は一般的で妥当ですか?

4. ルールを作成する前に、ユーザーによる疑わしいアクティビティを調査する

ルールが作成される前にすべてのユーザー アクティビティを確認し、侵害の兆候をチェックし、疑わしいと思われるユーザー アクションを調査できます。

たとえば、失敗した複数のログインについて、次の内容を確認します。

ログイン アクティビティ

ルール作成前のログイン アクティビティが疑わしいではないことを検証します。 (共通の場所/ISP/ユーザーエージェント)。

アラート

ルールを作成する前に、ユーザーがアラートを受信したかどうかを確認します。 これは、ユーザー アカウントが侵害される可能性があることを示している可能性があります。 たとえば、不可能な旅行アラート、頻度の低い国/地域、複数の失敗したログインなど)。

インシデント

アラートがインシデントを示す他のアラートに関連付けられているかどうかを確認します。 その場合は、インシデントに他の真陽性アラートが含まれているかどうかをチェックします。

高度なハンティング クエリ

Advanced Hunting は、ネットワーク内のイベントを検査して脅威インジケーターを見つけ出すクエリ ベースの脅威ハンティング ツールです。

このクエリを使用して、特定の時間枠内のすべての新しい受信トレイ ルール イベントを検索します。

let start_date = now(-10h);

let end_date = now();

let user_id = ""; // enter here the user id

CloudAppEvents

| where Timestamp between (start_date .. end_date)

| where AccountObjectId == user_id

| where Application == @"Microsoft Exchange Online"

| where ActionType in ("Set-Mailbox", "New-InboxRule", "Set-InboxRule", "UpdateInboxRules") //set new inbox rule related operations

| project Timestamp, ActionType, CountryCode, City, ISP, IPAddress, RuleConfig = RawEventData.Parameters, RawEventData

[RuleConfig] 列には、新しい受信トレイルールの構成が表示されます。

このクエリを使用して、ユーザーの履歴を調べることで、ISP がユーザーに共通しているかどうかをチェックします。

let alert_date = now(); //enter alert date

let timeback = 60d;

let userid = ""; //enter here user id

CloudAppEvents

| where Timestamp between ((alert_date-timeback)..(alert_date-1h))

| where AccountObjectId == userid

| make-series ActivityCount = count() default = 0 on Timestamp from (alert_date-timeback) to (alert_date-1h) step 12h by ISP

このクエリを使用して、ユーザーの履歴を調べることで、国/地域がユーザーに共通しているかどうかをチェックします。

let alert_date = now(); //enter alert date

let timeback = 60d;

let userid = ""; //enter here user id

CloudAppEvents

| where Timestamp between ((alert_date-timeback)..(alert_date-1h))

| where AccountObjectId == userid

| make-series ActivityCount = count() default = 0 on Timestamp from (alert_date-timeback) to (alert_date-1h) step 12h by CountryCode

このクエリを使用して、ユーザーの履歴を調べることで、ユーザー エージェントがユーザーに共通しているかどうかをチェックします。

let alert_date = now(); //enter alert date

let timeback = 60d;

let userid = ""; //enter here user id

CloudAppEvents

| where Timestamp between ((alert_date-timeback)..(alert_date-1h))

| where AccountObjectId == userid

| make-series ActivityCount = count() default = 0 on Timestamp from (alert_date-timeback) to (alert_date-1h) step 12h by UserAgent

推奨処理

- 悪意のある受信トレイ ルールを無効にします。

- ユーザー アカウントの資格情報をリセットします。 また、ユーザー アカウントがMicrosoft Defender for Cloud Appsで侵害されているかどうかを確認することもできます。これにより、Microsoft Entra ID 保護からセキュリティシグナルが取得されます。

- 影響を受けたユーザー アカウントによって実行された他の悪意のあるアクティビティを検索します。

- 同じ IP または同じ ISP (ISP が一般的でない場合) から発信されたテナント内の他の疑わしいアクティビティを確認して、他の侵害されたユーザー アカウントを見つけます。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。