Microsoft Defender XDR でアラートを調査する

適用対象:

- Microsoft Defender XDR

注:

この記事では、Microsoft Defender XDR のセキュリティ アラートについて説明します。 ただし、ユーザーが Microsoft 365 で特定のアクティビティを実行するときに、アクティビティ アラートを使用して、自分または他の管理者に電子メール通知を送信できます。 詳細については、「 アクティビティ アラートの作成 - Microsoft Purview |Microsoft Docs。

アラートは、すべてのインシデントの起点であり、環境内での悪意のあるイベントまたは疑わしいイベントの発生を示します。 多くの場合、アラートは広範な攻撃の一部であり、インシデントに関する手掛かりを提供します。

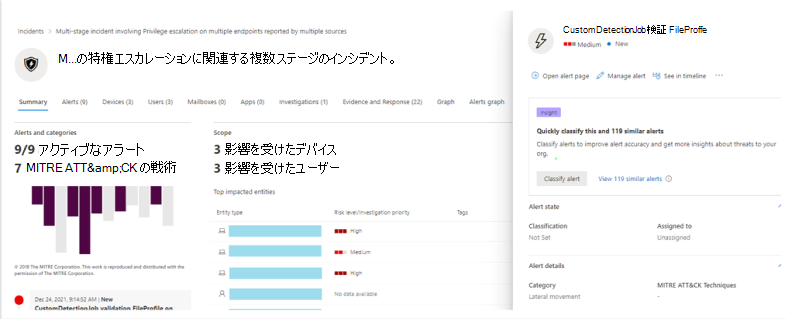

Microsoft Defender XDR では、関連するアラートがまとめて集計され 、インシデントが形成されます。 インシデントは常に攻撃のより広範なコンテキストを提供しますが、より詳細な分析が必要な場合は、アラートの分析が重要になる可能性があります。

[アラート] キューには、現在のアラート のセットが表示されます。 アラート キューには、Microsoft Defender ポータルのクイック 起動時 & アラート>アラートが表示されます。

Microsoft Defender for Endpoint、Defender for Office 365、Microsoft Sentinel、Defender for Cloud、Defender for Identity、Defender for Cloud Apps、Defender XDR、アプリ ガバナンス、Microsoft Entra ID Protection、Microsoft データ損失防止などのさまざまな Microsoft セキュリティ ソリューションからのアラートがここに表示されます。

既定では、Microsoft Defender ポータルのアラート キューには、過去 7 日間の新しい進行中のアラートが表示されます。 最新のアラートは一覧の一番上に表示されるため、最初に目に入ります。

既定のアラート キューから[ フィルター] を選択すると、[ フィルター] ウィンドウが表示され、そこからアラートのサブセットを指定できます。 次に例を示します。

アラートは、以下の条件についてフィルター処理できます。

- 重要度

- 状態

- Categories

- サービス/検出ソース

- タグ

- ポリシー

- エンティティ (影響を受けたアセット)

- 自動調査の状態

- アラート サブスクリプション ID

注:

Microsoft Defender XDR のお客様は、 Microsoft Defender for IoT と Microsoft Defender for Endpoint のデバイス検出統合を通じて、侵害されたデバイスがエンタープライズ ネットワークに接続されている運用テクノロジ (OT) デバイスと通信するアラートでインシデントをフィルター処理できるようになりました。 これらのインシデントをフィルター処理するには、サービス/検出ソースで [任意 ] を選択し、製品名で [Microsoft Defender for IoT ] を選択するか、 Defender ポータルの Microsoft Defender for IoT でのインシデントとアラートの調査に関するページを参照してください。 デバイス グループを使用して、サイト固有のアラートをフィルター処理することもできます。 Defender for IoT の前提条件の詳細については、「 Microsoft Defender XDR でのエンタープライズ IoT 監視の概要」を参照してください。

アラートには、特定の色の背景を持つシステム タグやカスタム タグを含めることができます。 カスタム タグでは白の背景が使用され、システム タグでは通常、赤または黒の背景色が使用されます。 システム タグは、インシデント内の次の情報を識別します。

- ランサムウェアや資格情報フィッシングなどの攻撃の種類

- 自動調査や対応、自動攻撃の中断などの自動アクション

- インシデントを処理する Defender エキスパート

- インシデントに関連する重要な資産

ヒント

Microsoft のセキュリティ公開管理は、定義済みの分類に基づいて、デバイス、ID、クラウド リソースを 重要な資産として自動的にタグ付けします。 このすぐに使える機能により、組織の貴重で最も重要な資産の保護が保証されます。 また、セキュリティ運用チームが調査と修復の優先順位を付けるのにも役立ちます。 重要な資産管理について詳しく知る。

Defender for Office 365 アラートに必要なロール

Microsoft Defender for Office 365 アラートにアクセスするには、次のいずれかのロールが必要です。

Microsoft Entra グローバル ロールの場合:

- グローバル管理者

- セキュリティ管理者

- セキュリティ オペレーター

- グローバル閲覧者

- セキュリティ閲覧者

Office 365 セキュリティ & コンプライアンス役割グループ

- コンプライアンス管理者

- 組織の管理

注:

セキュリティを強化するために、アクセス許可が少ないロールを使用することをお勧めします。 多くのアクセス許可を持つグローバル管理者ロールは、他のロールが適合しない場合にのみ、緊急時にのみ使用する必要があります。

アラートを分析する

アラートのメイン ページを表示するには、アラートの名前を選択します。 次に例を示します。

[アラートの管理] ウィンドウから [メインのアラート ページを開く] アクションを選択することもできます。

アラート ページは、次のセクションで構成されています。

- アラート ストーリー。これは、このアラートに関連するイベントとアラートのチェーンを時系列で示します

- 概要の詳細

アラート ページ全体で、任意のエンティティの横にある省略記号 (...) を選択して、アラートを別のインシデントにリンクするなど、使用可能なアクションを表示できます。 使用可能なアクションの一覧は、アラートの種類によって異なります。

アラート ソース

Microsoft Defender XDR アラートは、Microsoft Defender for Endpoint、Defender for Office 365、Defender for Identity、Defender for Cloud Apps、Microsoft Defender for Cloud Apps のアプリ ガバナンス アドオン、Microsoft Entra ID Protection、Microsoft データ損失防止などのソリューションから発生します。 アラートの先頭に文字が付加されたアラートが表示される場合があります。 次の表は、アラートの先頭に追加された文字に基づくアラート ソースのマッピングを理解するのに役立つガイダンスです。

注:

- 先頭に追加される GUID は、統合アラート キュー、統合アラート ページ、統合調査、統合インシデントなど、統合エクスペリエンスにのみ固有のものです。

- 前に付加された文字は、アラートの GUID を変更しません。 GUID に対する唯一の変更は、先頭に追加されるコンポーネントです。

| アラート ソース | 前に付加された文字を含むアラート ID |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} ThreatExperts からのアラートの場合ea{GUID} カスタム検出からのアラートの場合 |

| Microsoft Defender for Office 365 | fa{GUID} 例: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Endpoint | da{GUID} ed{GUID} カスタム検出からのアラートの場合 |

| Microsoft Defender for Identity | aa{GUID} 例: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Cloud Apps | ca{GUID} 例: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID 保護 | ad{GUID} |

| アプリ ガバナンス | ma{GUID} |

| Microsoft データ損失防止 | dl{GUID} |

| Microsoft Defender for Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

Microsoft Entra IP アラート サービスを構成する

Microsoft Defender ポータル (security.microsoft.com) に移動し、 設定>Microsoft Defender XDR を選択します。

一覧から [ アラート サービスの設定] を選択し、 Microsoft Entra ID Protection アラート サービスを構成します。

既定では、セキュリティ オペレーション センターに最も関連するアラートのみが有効になります。 すべての Microsoft Entra IP リスク検出を取得する場合は、[ アラート サービスの設定 ] セクションで変更できます。

また、Microsoft Defender ポータルの [インシデント] ページからアラート サービスの設定に直接アクセスすることもできます。

重要

一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

影響を受けたアセットを分析する

[アクション] セクションには、このアラートの影響を受けたメールボックス、デバイス、ユーザーなど、影響を受けたアセットの一覧があります。

[アクション センターで表示] を選択して、Microsoft Defender ポータルのアクション センターの [履歴] タブを表示することもできます。

アラート ストーリーでアラートの役割をたどる

アラート ストーリーには、アラートに関連するすべてのアセットまたはエンティティがプロセス ツリー ビューで表示されます。 タイトルのアラートは、選択したアラートのページに最初に移動したときにフォーカスされるアラートです。 アラート ストーリー内の資産は、展開およびクリック可能です。 そこでは追加情報が提供されるとともに、アラート ページのコンテキスト内から直接アクションを行うことができるため、対応を迅速化します。

注:

アラート ストーリー セクションには複数のアラートが含まれている場合があり、同じ実行ツリーに関連する追加のアラートは、選択したアラートの前後に表示されます。

詳細ページでアラートの詳細情報を表示する

[詳細] ページには、選択したアラートの詳細と、それに関連する詳細とアクションが表示されます。 アラート ストーリーで影響を受けたアセットまたはエンティティのいずれかを選択すると、詳細ページが変更され、選択したオブジェクトのコンテキスト情報とアクションが提供されます。

関心のあるエンティティを選択すると、詳細ページが変更され、選択したエンティティの種類に関する情報、使用可能な場合の履歴情報、アラート ページから直接このエンティティに対してアクションを実行するためのオプションが表示されます。

アラートの管理

アラートを管理するには、アラート ページの概要の詳細セクションで [アラートの管理] を選択します。 アラートが 1 つの場合の [アラートの管理] ウィンドウの例を下に示します。

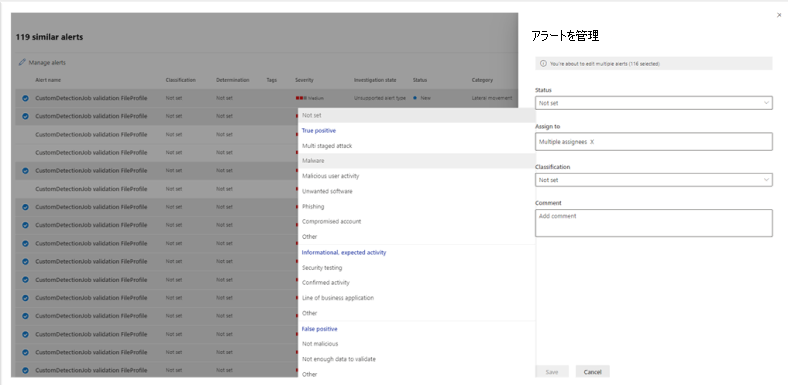

[ アラートの管理 ] ウィンドウでは、次の情報を表示または指定できます。

- アラートの状態 (新規、解決済み、進行中)。

- アラートが割り当てられたユーザー アカウント。

- アラートの分類:

- [未設定] (既定値)。

- 脅威 の種類を持つ真陽性。 この分類は、実際の脅威を正確に示すアラートに使用します。 この脅威の種類を指定すると、セキュリティ チームは脅威パターンを確認し、組織を防御するために行動します。

- アクティビティの種類を持つ情報に関する、予期されるアクティビティ。 このオプションは、技術的には正確ですが、通常の動作またはシミュレートされた脅威アクティビティを表すアラートに使用します。 通常、これらのアラートは無視する必要がありますが、実際の攻撃者やマルウェアによってアクティビティがトリガーされる将来、同様のアクティビティを想定しています。 このカテゴリのオプションを使用して、セキュリティ テスト、赤いチーム アクティビティ、および信頼できるアプリとユーザーからの予期される異常な動作に関するアラートを分類します。

- 悪意のあるアクティビティがない場合や誤報が発生した場合でも作成されたアラートの種類に対する誤検知。 このカテゴリのオプションを使用して、通常のイベントまたはアクティビティとして誤って特定されたアラートを悪意のある、または疑わしいと分類します。 実際の脅威をキャッチするのにも役立つ可能性がある "Informational, expected activity"のアラートとは異なり、通常、これらのアラートを再び表示する必要はありません。 アラートを誤検知として分類すると、Microsoft Defender XDR の検出品質が向上します。

- アラートに関するコメント。

注:

2022 年 8 月 29 日頃、以前にサポートされていたアラート判定値 ('Apt' と 'SecurityPersonnel') は非推奨となり、API を介して使用できなくなります。

注:

タグを使用してアラートを管理する 1 つの方法。 Microsoft Defender for Office 365 のタグ付け機能は段階的にロールアウトされており、現在プレビュー段階です。

現在、変更されたタグ名は、更新 後 に作成されたアラートにのみ適用されます。 変更前に生成されたアラートには、更新されたタグ名は反映されません。

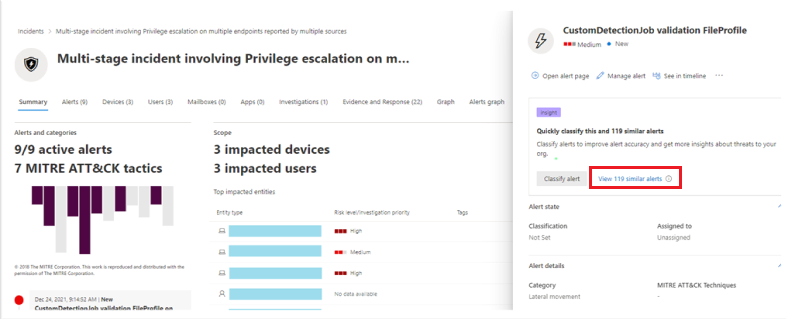

特定のアラートに似た一連のアラートを管理するには、アラート ページの [概要の詳細] セクションの [分析情報] ボックスで [同様のアラートを表示する] を選択します。

[アラートの管理] ウィンドウで、関連するすべてのアラートを同時に分類できます。 次に例を示します。

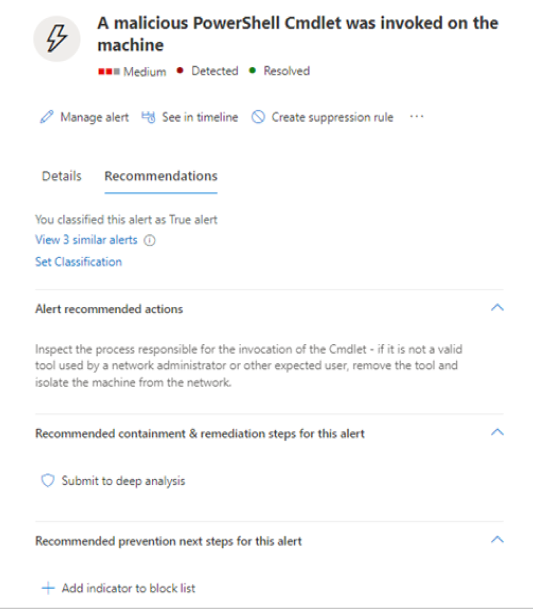

同様のアラートが過去に既に分類されている場合は、Microsoft Defender XDR の推奨事項を使用して、他のアラートがどのように解決されたかを確認することで、時間を節約できます。 概要の詳細セクションで、[推奨事項] を選択します。

[推奨事項] タブには、次のステップのアクションと調査、修復、防止に関するアドバイスが表示されます。 次に例を示します。

アラートを調整する

セキュリティ オペレーション センター (SOC) アナリストとして、一番の問題の 1 つは、毎日トリガーされる膨大な数のアラートをトリアージすることです。 アナリストの時間は重要であり、重大度が高く優先度の高いアラートにのみ焦点を当てる必要があります。 一方、アナリストは優先順位の低いアラートをトリアージして解決することも必要です。これは手動プロセスになる傾向があります。

アラートの調整 (以前は アラート抑制) では、事前にアラートを調整および管理できます。 これにより、特定の組織の動作が発生し、ルール条件が満たされるたびに、アラートを自動的に非表示または解決することで、アラート キューが合理化され、トリアージ時間が節約されます。

アラート チューニング ルールでは、ファイル、プロセス、スケジュールされた タスク、アラート をトリガーするその他の種類の証拠などの証拠の種類に基づく条件がサポートされます。 アラートチューニングルールを作成したら、選択したアラートまたは定義された条件を満たすアラートの種類に適用してアラートを調整します。

一般提供としてのアラートのチューニングでは、Defender for Endpoint からのみアラートがキャプチャされます。 ただし、プレビュー段階では、Defender for Office 365、Defender for Identity、Defender for Cloud Apps、Microsoft Entra ID Protection (Microsoft Entra IP) など、他の Microsoft Defender XDR サービスにもアラートのチューニングが拡張されます (プラットフォームとプランで使用できる場合)。

注意

既知の内部ビジネス アプリケーションまたはセキュリティ テストによって予期されるアクティビティがトリガーされ、アラートを表示したくないシナリオでは、注意してアラートチューニングを使用することをお勧めします。

ルール条件を作成してアラートを調整する

[Microsoft Defender XDR 設定] 領域またはアラートの詳細ページからアラート チューニング ルールを作成します。 次のいずれかのタブを選択して続行します。

Microsoft Defender ポータルで、[ 設定] > [Microsoft Defender XDR > アラートのチューニング] を選択します。

[ 新しいルールの追加] を選択して新しいアラートを調整するか、既存のルール行を選択して変更を加えます。 ルール タイトルを選択すると、ルールの詳細ページが開き、関連付けられているアラートの一覧を表示したり、条件を編集したり、ルールのオンとオフを切り替えたりできます。

[ アラートの調整 ] ウィンドウの [ サービス ソースの選択] で、ルールを適用するサービス ソースを選択します。 アクセス許可を持つサービスのみが一覧に表示されます。 例:

[ 条件] 領域に、アラートのトリガーの条件を追加します。 たとえば、特定のファイルの作成時にアラートがトリガーされないようにするには、 File:Custom トリガーの条件を定義し、ファイルの詳細を定義します。

一覧表示されるトリガーは、選択したサービス ソースによって異なります。 トリガーは、マルウェア対策スキャン インターフェイス (AMSI) スクリプト、Windows Management Instrumentation (WMI) イベント、スケジュールされたタスクなど、アラートをトリガーする可能性があるファイル、プロセス、スケジュールされたタスク、その他の証拠の種類など、すべての侵害 (IOC) のインジケーターです。

複数のルール条件を設定するには、[フィルターの追加と使用] および [OR] オプション、およびグループ化オプションを選択して、アラートをトリガーする複数の証拠の種類間のリレーションシップを定義します。 追加の証拠プロパティは、条件値を定義できる新しいサブグループとして自動的に設定されます。 条件値では大文字と小文字は区別されず、一部のプロパティではワイルドカードがサポートされています。

[アラートの調整] ウィンドウの [アクション] 領域で、ルールで実行する関連アクション ([アラートの非表示] または [アラートの解決] ) を選択します。

アラートのわかりやすい名前と、アラートを説明するコメントを入力し、[保存] を選択 します。

注:

アラート タイトル (名前) は、アラート の種類 (IoaDefinitionId) に基づいており、アラート タイトルを決定します。 同じアラートの種類を持つ 2 つのアラートが、別のアラート タイトルに変更される可能性があります。

アラートを解決する

アラートの分析が完了し、解決できたら、アラートまたは同様の アラートの [アラートの管理 ] ウィンドウに移動し、状態を 解決 済みとしてマークし、脅威の種類を持つ True 陽性 、アクティビティの種類を持つ Informational、expected アクティビティ 、または False 陽性として分類します。

アラートを分類すると、Microsoft Defender XDR の検出品質が向上します。

Power Automate を使用してアラートをトリアージする

最新のセキュリティ運用 (SecOps) チームは、効果的に機能するための自動化を必要とします。 SecOps チームは、実際の脅威のハンティングと調査に集中するために、Power Automate を使用してアラートの一覧をトリアージし、脅威ではないアラートを排除します。

アラートを解決するための条件

- ユーザーが不在時メッセージを有効にしている

- ユーザーが高リスクとしてタグ付けされていない

両方が true の場合、SecOps はアラートを正当な旅行としてマークし、解決します。 通知は、アラートが解決された後、Microsoft Teamsに投稿されます。

Power Automate を Microsoft Defender for Cloud Apps に接続する

自動化を作成するには、Power Automate を Microsoft Defender for Cloud Apps に接続する前に API トークンが必要です。

Microsoft Defender を開き、[設定>Cloud Apps>API トークン] を選択し、[API トークン] タブで [トークンの追加] を選択します。

トークンの名前を指定し、[ 生成] を選択します。 後で必要に応じてトークンを保存します。

自動フローを作成する

この短いビデオでは、スムーズなワークフローを作成するための自動化のしくみと、Power Automate を Defender for Cloud Apps に接続する方法について説明します。

次の手順

インプロセス インシデントに必要に応じて、 調査を続行します。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。

![Microsoft Defender ポータルの [アラート] セクション](/ja-jp/defender/media/investigate-alerts/alerts-ss-alerts-queue.png)

![Microsoft Defender ポータルの [フィルター] セクション。](/ja-jp/defender/media/investigate-alerts/alerts-ss-alerts-filter.png)

![Microsoft Defender ポータルの [アラートの管理] セクションのスクリーンショット](/ja-jp/defender/media/investigate-alerts/alerts-ss-alerts-manage.png)

![Microsoft Defender XDR の [設定] ページの [アラートチューニング] オプションのスクリーンショット。](/ja-jp/defender/media/investigate-alerts/alert-tuning-settings.png)

![[アラートの調整] ページのサービス ソースドロップダウン メニューのスクリーンショット。](/ja-jp/defender/media/investigate-alerts/alert-tuning-select-service.png)

![[アラートの調整] ページの IOC メニューのスクリーンショット。](/ja-jp/defender/media/investigate-alerts/alert-tuning-choose-ioc2.png)

![[アラートの詳細] ウィンドウの [アラートの調整] オプションのスクリーンショット。](media/investigate-alerts/tune-alert-alert-details.png)

![[アラート] ページの [アラートの調整] ウィンドウのスクリーンショット。](media/investigate-alerts/tune-alert-pane-alert-details.png)

![[アラートの調整] ウィンドウに表示されている [サービス ソース] 領域のスクリーンショット。](media/investigate-alerts/alert-tuning-alert-details-service-sources.png)

![[アラートのチューニング] ウィンドウの [条件] 領域のスクリーンショット。](media/investigate-alerts/alert-tuning-alert-details-conditions.png)