サービス プリンシパル名に基づいて、Kerberos の制約付き委任 (KCD) はリソース間の制約付き委任を提供します。 ドメイン管理者は委任を作成する必要があります。そして、1 つのドメインに制限されます。 リソースベースの KCD を使用して、Active Directory フォレスト内の複数のドメインにユーザーが存在する Web アプリケーションに対して Kerberos 認証を提供できます。

Microsoft Entra アプリケーション プロキシによって、アクセス用の Kerberos チケットと Kerberos の制約付き委任 (KCD) とを必要とする KCD ベースのアプリケーションへのシングル サインオン (SSO) とリモート アクセスが可能になります。

統合 Windows 認証 (IWA) を使用するオンプレミスの KCD アプリケーションに対して SSO を有効にするには、Active Directory でユーザーを偽装するアクセス許可をプライベート ネットワーク コネクタに付与します。 プライベート ネットワーク コネクタは、このアクセス許可を使用して、ユーザーに代わってトークンを送受信します。

KCD を使用するタイミング

オンプレミスの IWA アプリケーションに対してリモート アクセスの提供、事前認証での保護、SSO の提供を行う必要があるときは KCD を使用します。

システムのコンポーネント

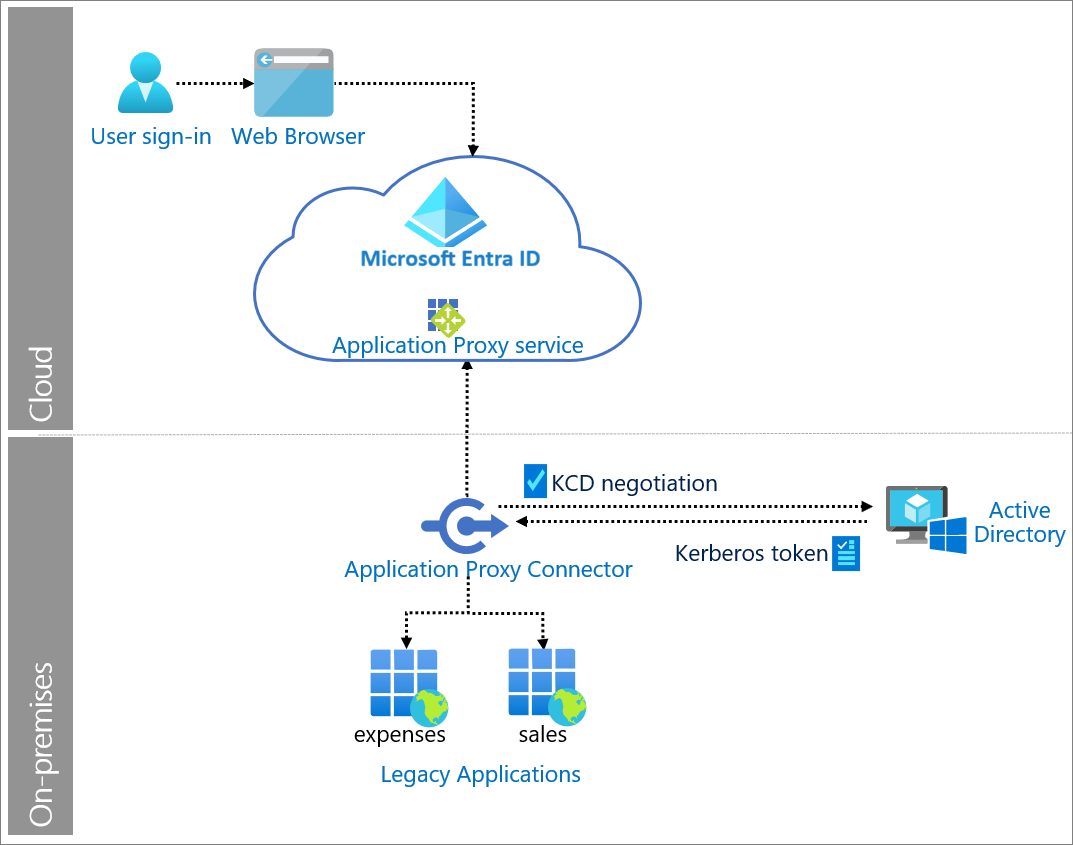

- 利用者: アプリケーション プロキシが提供するレガシ アプリケーションにアクセスします。

- ブラウザ: アプリケーションの外部 URL にアクセスするためにユーザーが操作するコンポーネント。

- Microsoft Entra ID: ユーザーを認証します。

- アプリケーション プロキシ サービス: ユーザーからオンプレミス アプリケーションに要求を送信するリバース プロキシとして機能します。 これは、Microsoft Entra ID に格納されます。 アプリケーション プロキシは、条件付きアクセス ポリシーを適用できます。

- プライベート ネットワーク コネクタ: アプリケーションへの接続を提供するために、Windows オンプレミス サーバーにインストールされます。 Microsoft Entra ID への応答を返します。 Active Directory との KCD ネゴシエーションを実行します。このときに、ユーザーの代理でアプリケーションに対する Kerberos トークンを取得します。

- Active Directory: アプリケーションの Kerberos トークンをプライベート ネットワーク コネクタに送信します。

- レガシ アプリケーション: アプリケーション プロキシからユーザー要求を受信するアプリケーション。 レガシ アプリケーションは、プライベート ネットワーク コネクタへの応答を返します。

Microsoft Entra ID を使用して Windows 認証 (KCD) を実装する

Microsoft Entra ID を使用した Windows 認証 (KCD) の実装の詳細については、次のリソースを参照してください。

- 「アプリケーション プロキシを使った Microsoft Entra ID の Kerberos ベースのシングル サインオン (SSO)」では、前提条件と構成手順について説明します。

- 「チュートリアル - オンプレミス アプリを追加する - Microsoft Entra ID のアプリケーション プロキシ」は、アプリケーション プロキシで使用する環境を準備するのに役立ちます。

次のステップ

- 「Microsoft Entra 認証と同期プロトコルの概要」では、認証および同期プロトコルとの統合について説明します。 認証統合を行うと、従来の認証方法を使うアプリケーションをほとんどまたはまったく変更せずに、Microsoft Entra ID とそのセキュリティと管理の機能を使用できます。 同期統合を行うと、ユーザーとグループのデータを Microsoft Entra ID に同期し、その後、ユーザー Microsoft Entra 管理機能を同期できるようになります。 一部の同期パターンでは、自動プロビジョニングを有効にします。

- アプリケーション プロキシを使用したオンプレミス アプリでのシングル サインオンの理解に関する記事では、SSO を使用して、ユーザーが複数回認証せずにアプリケーションにアクセスできるようにする方法について説明します。 SSO は Microsoft Entra ID に対してクラウド内で発生し、サービスまたはコネクタがユーザーの権限を借用して、アプリケーションからの認証要求を完了できるようにします。

- Microsoft Entra アプリケーション プロキシを使用したオンプレミス アプリの Security Assertion Markup Language (SAML) シングル サインオンでは、アプリケーション プロキシ を介して SAML 認証で保護されたオンプレミス アプリケーションへのリモート アクセスを提供する方法について説明します。