Microsoft Entra 一般的な操作ガイド リファレンス

Microsoft Entra 操作リファレンス ガイドのこのセクションでは、Microsoft Entra ID の一般的な操作を最適化するために実行する必要があるチェックとアクションについて説明します。

Note

これらの推奨事項は公開日の時点で最新ですが、時間の経過と共に変化する可能性があります。 Microsoft の製品とサービスは時間の経過と共に進化するため、継続的に運用プラクティスを評価する必要があります。

主要な運用プロセス

主要タスクに所有者を割り当てる

Microsoft Entra ID を管理するには、ロールアウト プロジェクトに含まれていない可能性のある主要な運用タスクとプロセスを継続的に実行する必要があります。 環境を最適化するために、これらのタスクを設定することも重要です。 主なタスクと推奨される所有者は次のとおりです。

| タスク | 所有者 |

|---|---|

| ID セキュリティ スコアの向上を促進する | InfoSec 運用チーム |

| サーバー Microsoft Entra Connect サーバーを維持する | IAM 運用チーム |

| IdFix レポートを定期的に実行してトリアージする | IAM 運用チーム |

| Microsoft Entra Connect Health Alerts for Sync and AD FS をトリアージする | IAM 運用チーム |

| Microsoft Entra Connect Health を使用しない場合、カスタム インフラストラクチャをモニターするためのプロセスとツールが同等になります | IAM 運用チーム |

| AD FS を使用しない場合、カスタム インフラストラクチャを監視するためのプロセスとツールが同等になります | IAM 運用チーム |

| ハイブリッド ログのモニター: Microsoft Entra プライベート ネットワーク コネクタ | IAM 運用チーム |

| ハイブリッド ログの監視:パススルー認証エージェント | IAM 運用チーム |

| ハイブリッド ログの監視:パスワード ライトバック サービス | IAM 運用チーム |

| ハイブリッド ログの監視:オンプレミスのパスワード保護ゲートウェイ | IAM 運用チーム |

| ハイブリッド ログの監視: Microsoft Entra多要素認証 NPS 拡張機能 (該当する場合) | IAM 運用チーム |

リストを確認しているときに、所有者が空のタスクに所有者を割り当てたり、上記の推奨事項に一致しない所有者を持つタスクの所有権を調整したりする必要があることに気付く場合があります。

所有者向けの推奨資料

ハイブリッド管理

最新バージョンのオンプレミス コンポーネント

オンプレミスのコンポーネントの最新バージョンを使用すると、最新のセキュリティ更新プログラム、パフォーマンスの向上、および環境をさらに簡素化するのに役立つ機能を顧客に提供できます。 ほとんどのコンポーネントには、アップグレード プロセスを自動化する自動アップグレード設定があります。

コンポーネントには、次が含まれます。

- Microsoft Entra Connect

- Microsoft Entra プライベート ネットワーク コネクタ

- Microsoft Entra パススルー認証エラー

- Microsoft Entra Connect Health エージェント

確立済みでない限り、これらのコンポーネントをアップグレードするプロセスを定義し、可能な限り自動アップグレード機能を利用する必要があります。 6 か月以上経過しているコンポーネントが見つかった場合は、できるだけ早くアップグレードする必要があります。

ハイブリッド管理に関する推奨資料

Microsoft Entra Connect Health アラート ベースライン

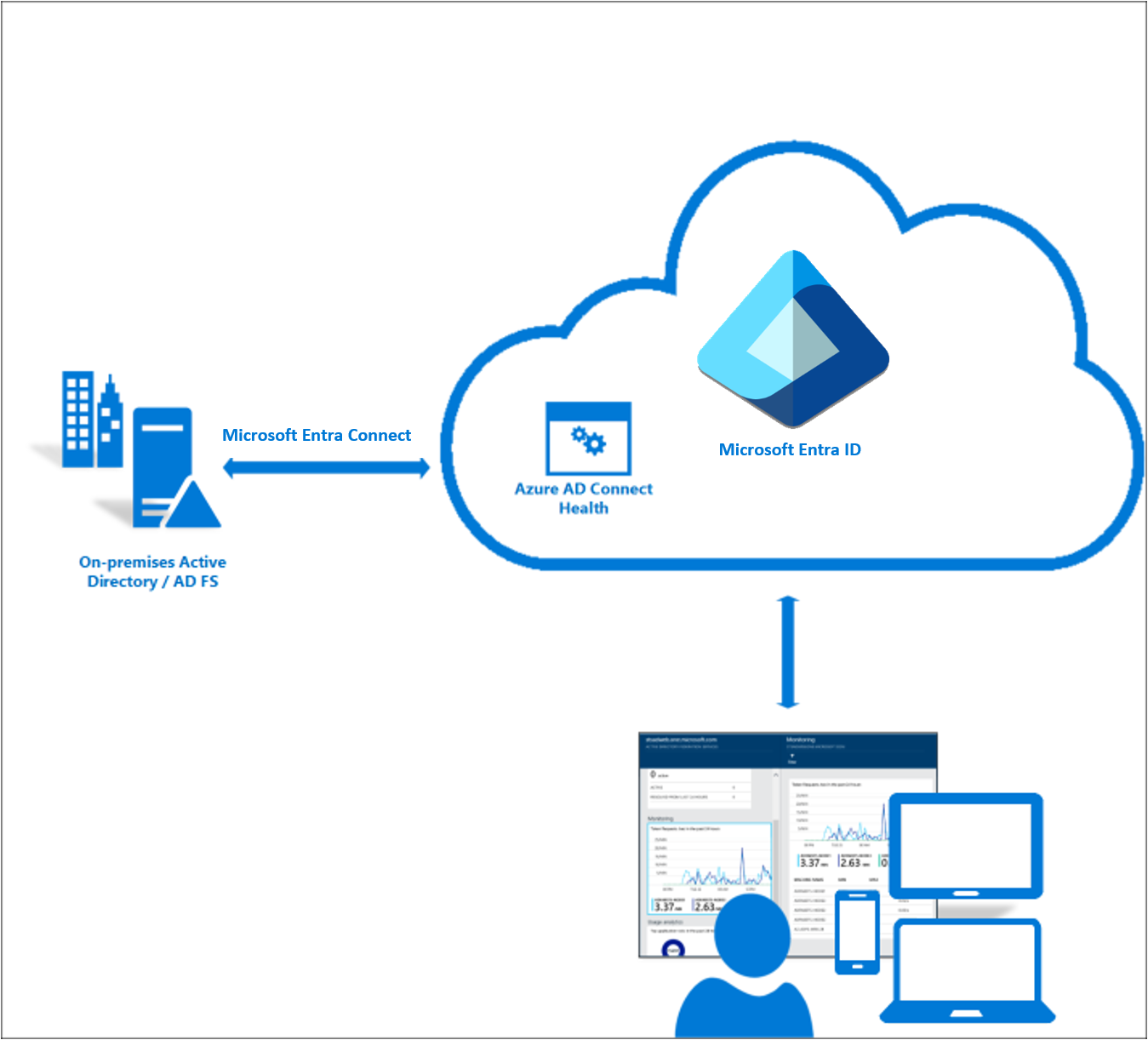

Microsoft Entra Connect および AD FS をモニターするために組織は Microsoft Entra Connect Health をデプロイする必要があります。 Microsoft Entra Connect と AD FS は、ライフサイクル管理と認証を破壊して、結果的に停止を引き起こす可能性があるクリティカルなコンポーネントです。 Microsoft Entra Connect Health は、オンプレミスの ID インフラストラクチャをモニターして分析情報を把握し、環境の信頼性を確保するのに役立ちます。

環境の正常性を監視するときは、重要度の高いアラートにすぐに対処し、その後に重要度の低いアラートに対処します。

Microsoft Entra Connect Health の推奨トピック

オンプレミスのエージェント ログ

一部の ID 管理とアクセス管理サービスでは、ハイブリッドシナリオを有効にするためにオンプレミスのエージェントが必要です。 たとえば、パスワード リセット、パススルー認証 (PTA)、Microsoft Entra アプリケーション プロキシ、多要素認証 NPS 拡張機能などがあります。 運用チームが、System Center Operations Manager や SIEM などのソリューションを使用して、コンポーネント エージェントのログをアーカイブおよび分析することで、これらのコンポーネントのベースラインを設定して正常性を監視することが重要です。 また、エラーのパターンをトラブルシューティングする方法については、Infosec 運用チームまたはヘルプデスクにとっても重要です。

オンプレミスのエージェント ログに関する推奨資料

- アプリケーション プロキシのトラブルシューティング

- セルフサービス パスワード リセットのトラブルシューティング

- Microsoft Entra プライベート ネットワーク コネクタについて

- Microsoft Entra Connect: パススルー認証のトラブルシューティング

- Microsoft Entra多要素認証 NPS 拡張機能のエラー コードのトラブルシューティング

オンプレミスのエージェント管理

ベスト プラクティスを採用することは、エージェントをオンプレミスで最適に運用する上で役立ちます。 次のベスト プラクティスを検討してください。

- プロキシ アプリケーションにアクセスする際の単一障害点を回避し、シームレスな負荷分散と高可用性を実現するために、コネクタ グループごとに複数の Microsoft Entra プライベート ネットワーク コネクタを使用することをお勧めします。 現在、運用環境でアプリケーションを処理するコネクタグループにコネクタが 1 つしかない場合は、冗長性を確保するために少なくとも 2 つのコネクタをデプロイする必要があります。

- デバッグのためにプライベート ネットワーク コネクタ グループを作成して使用すると、トラブルシューティングのシナリオや、新しいオンプレミス アプリケーションのオンボード時に役立ちます。 また、コネクタ コンピューターに、Message Analyzer や Fiddler などのネットワーク ツールをインストールすることもお勧めします。

- 認証フロー中の単一障害点を回避し、シームレスな負荷分散と高可用性を実現するために、複数のパススルー認証エージェントを使用することをお勧めします。 冗長性を確保するために、少なくとも 2 つのパススルー認証エージェントをデプロイしてください。

オンプレミスのエージェント管理に関する推奨資料

大規模な管理

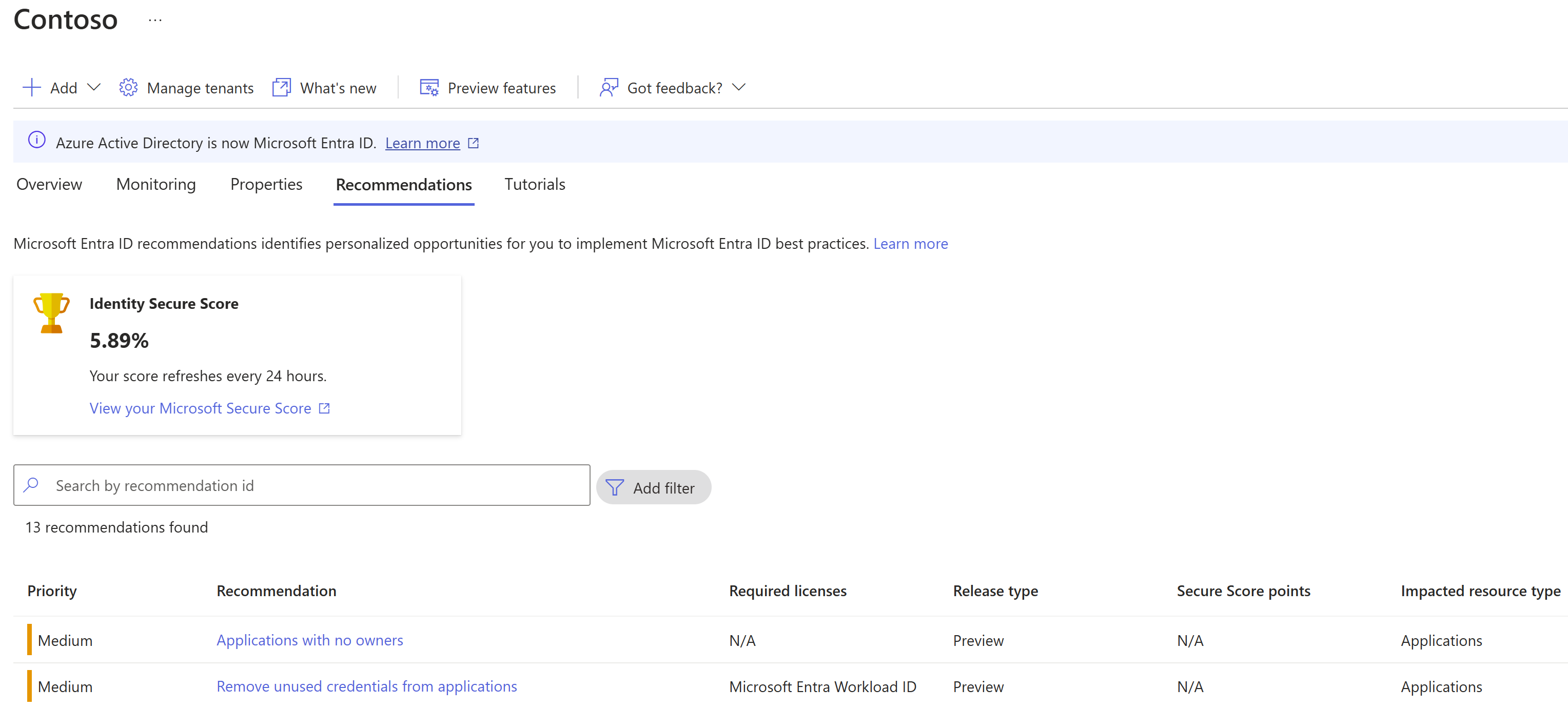

ID セキュリティ スコア

ID セキュリティ スコアは、組織のセキュリティ対策を定量化して計測します。 報告された結果を絶えず確認して対処し、最高のスコアを得ることが重要です。 このスコアは、次のために役立ちます。

- ID セキュリティ体制を客観的に測定する

- ID セキュリティの強化を計画する

- 強化の成功を確認する

現在、ID セキュリティ スコアの変更を監視するためのプログラムが組織に存在しない場合は、計画を実装し、改善アクションを監視および促進する所有者を割り当てることをお勧めします。 組織は、スコアの影響が 30 を超えるものには、可能な限り素早く改善アクションを修復する必要があります。

通知

Microsoft は、管理者に電子メール通知を送信して、サービスのさまざまな変更、必要な構成の更新、および管理者の介入が必要なエラーを通知します。 お客様は、通知の電子メールアドレスを設定して、すべての通知を確認して対処することができる適切なチームメンバーに通知を送信することが重要です。 メッセージ センター に複数の受信者を追加し、通知 (Microsoft Entra Connect Health 通知を含む) を配布リストまたは共有メールボックスに送信するように要求することをお勧めします。 メール アドレスを持つグローバル管理者アカウントが 1 つしかない場合は、メールに対応しているアカウントを少なくとも 2 つ構成してください。

Microsoft Entra によって使用される "差出人" アドレスは 2 つあります。o365mc@email2.microsoft.com は、メッセージ センターの通知に使用され、azure-noreply@microsoft.com 以下に関連する通知を送信します。

- Microsoft Entra アクセス レビュー

- Microsoft Entra Connect Health

- Microsoft Entra ID Protection

- Microsoft Entra Privileged Identity Management

- エンタープライズ アプリの証明書期限切れ通知

- エンタープライズ アプリのサービス プロビジョニング通知

送信される通知の種類と確認する場所については、次の表を参照してください。

| 通知の送信元 | 送信内容 | 確認する場所 |

|---|---|---|

| 技術部連絡先 | 同期エラー | Azure portal - プロパティ ブレード |

| メッセージ センター | Identity Services および Microsoft 365 バックエンド サービスのインシデントと低下の通知 | Office ポータル |

| Identity Protection の毎週のダイジェスト | Identity Protection のダイジェスト | Microsoft Entra ID Protection ブレード |

| Microsoft Entra Connect Health | アラート通知 | Azure portal - Microsoft Entra ID Protection ブレード |

| エンタープライズ アプリケーションの通知 | 証明書の有効期限が近い場合、およびプロビジョニング エラーが発生したときの通知 | Azure portal - エンタープライズ アプリケーション ブレード (各アプリには独自のメール アドレス設定があります) |

通知に関する推奨資料

運用における外部からのアクセス

AD FS のロックダウン

Microsoft Entra ID で直接認証されるようアプリケーションを構成している組織は、Microsoft Entra スマート ロックアウトを利用できます。 Windows Server 2012 R2 で AD FS を使っている場合は、AD FS のエクストラネット ロックアウト保護を実装します。 Windows Server 2016 以降で AD FS を使っている場合は、エクストラネット スマート ロックアウトを実装します。 少なくとも、オンプレミスの Active Directory へのブルート フォース攻撃のリスクを含むように、エクストラネット ロックアウトを有効にすることをお勧めします。 ただし、Windows 2016 以降で AD FS を利用している場合は、パスワード スプレー攻撃を軽減するのに役立つ、エクストラネットのスマート ロックアウトも有効にする必要があります。

AD FS が Microsoft Entra ID フェデレーションのみに使用される場合、攻撃対象を最小限に抑えるために無効にできるエンドポイントがいくつかあります。 たとえば、AD FS が Microsoft Entra ID にのみ使用される場合、usernamemixed および windowstransport に対して有効になっているエンドポイント以外の WS-Trust エンドポイントを無効にする必要があります。

オンプレミスの ID コンポーネントを使用したマシンへのアクセス

オンプレミスのハイブリッド コンポーネントでは、オンプレミスのドメインと同じ方法でコンピューターへのアクセスをロックダウンする必要があります。 たとえば、バックアップ オペレーターまたは Hyper-V の管理者は、Microsoft Entra Connect サーバーにサインインしてルールを変更することはできません。

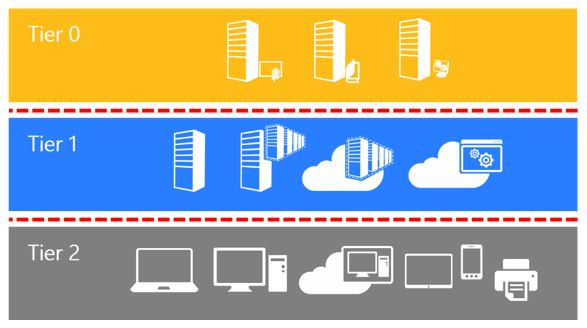

Active Directory 管理階層モデルは、環境のフル コントロール (階層 0) と攻撃者が頻繁に侵害するリスクが高いワークステーション資産の間で、一連のバッファー ゾーンを使用して ID システムを保護するよう設計されています。

階層モデルは 3 つのレベルで構成され、管理者アカウントのみが含まれ、標準ユーザー アカウントは含まれません。

- 階層 0: 環境内のエンタープライズ ID を直接管理します。 階層 0 には、Active Directory フォレスト、ドメイン、ドメイン コントローラー、それに含まれるすべての資産を直接的または間接的に管理するアカウント、グループ、その他の資産が含まれます。 階層 0 のすべての資産は、事実上相互に管理しあっているため、セキュリティの機密性は同じです。

- 階層 1: エンタープライズ サーバーとアプリケーションを管理します。 階層 1 の資産には、サーバーのオペレーティング システム、クラウド サービス、エンタープライズ アプリケーションが含まれます。 階層 1 の管理者アカウントによって、これらの資産でホストされている多くのビジネス価値を管理します。 一般的なロールの例として、すべてのエンタープライズ サービスに影響する機能を持つこれらのオペレーティング システムを管理しているサーバー管理者があります。

- 階層 2: - ユーザーのワークステーションとデバイスを管理します。 階層 2 の管理者アカウントによって、ユーザーのワークステーションやデバイスでホストされている多くのビジネス価値を管理します。 例としては、ヘルプ デスクやコンピューター サポートの管理者が挙げられます。ほとんどのユーザー データの整合性に影響を及ぼす可能性があるためです。

ドメイン コントローラーの場合と同じ方法で、Microsoft Entra Connect、AD FS、SQL サービスなどのオンプレミスの ID コンポーネントへのアクセスをロックします。

まとめ

セキュリティで保護された ID インフラストラクチャには、7 つの側面があります。 この一覧は、Microsoft Entra ID の運用を最適化するために実行する必要があるアクションを見つけるのに役立ちます。

- 主要タスクに所有者を割り当てる。

- オンプレミスのハイブリッド コンポーネントのアップグレード プロセスを自動化します。

- Microsoft Entra Connect および AD FS をモニターしてレポートするために組織は Microsoft Entra Connect Health をデプロイする必要があります。

- System Center Operations Manager または SIEM ソリューションを使用して、コンポーネント エージェントのログをアーカイブおよび分析することで、オンプレミスのハイブリッド コンポーネントの正常性を監視します。

- ID セキュリティ スコアでセキュリティ対策を測定して、セキュリティを強化します。

- AD FS をロックダウンします。

- オンプレミスの ID コンポーネントでマシンへのアクセスをロックダウンします。

次のステップ

デプロイされていない機能の実装の詳細については、Microsoft Entra のデプロイ計画を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示