Privileged Identity Management で Microsoft Entra ロールを割り当てる

Microsoft Entra ID を使用すると、グローバル管理者は永続的な Microsoft Entra 管理者ロールの割り当てを行うことができます。 これらのロールの割り当ては、Microsoft Entra 管理センターまたは PowerShell コマンドを使用して作成できます。

永続的な管理ロールの割り当ては、特権ロール管理者が Microsoft Entra Privileged Identity Management (PIM) サービスを使用して行うこともできます。 さらに、特権ロール管理者は、ユーザーを Microsoft Entra 管理者ロールの候補にすることもできます。 管理者候補は必要なときにロールをアクティブ化できます。作業が完了すると、そのアクセス許可は期限切れになります。

Privileged Identity Management では、組み込みとカスタムの両方の Microsoft Entra ロールがサポートされます。 Microsoft Entra のカスタム ロールの詳細については、Microsoft Entra ID でのロールベースのアクセス制御に関する記事を参照してください。

Note

ロールが割り当てられている場合、割り当ては次のようになります。

- 5 分未満の期間は割り当てることができません。

- 割り当てられてから 5 分以内に削除することはできません。

ロールの割り当て

ユーザーを Microsoft Entra 管理者ロールの候補にするには、次の手順を実行します。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

[ID ガバナンス]>[Privileged Identity Management]>[Microsoft Entra ロール] に移動します。

[ロール] を選択して、Microsoft Entra のアクセス許可のロール一覧を表示します。

![[割り当ての追加] 操作が選択されている [ロール] ページのスクリーンショット。](media/pim-how-to-add-role-to-user/roles-list.png)

[割り当ての追加] を選択して、 [割り当ての追加] ページを開きます。

[ロールを選択] を選択して [ロールを選択] ページを開きます。

![[新しい割り当て] ペインを示すスクリーンショット。](media/pim-how-to-add-role-to-user/select-role.png)

割り当てるロールを選択し、ロールを割り当てるメンバーを選択してから、 [次へ] を選択します。

Note

ゲスト ユーザーに Microsoft Entra 組み込みロールを割り当てると、ゲスト ユーザーはメンバー ユーザーと同じアクセス許可を持つよう昇格されます。 メンバー ユーザーとゲスト ユーザーの既定のアクセス許可について詳しくは、「Microsoft Entra ID の既定のユーザー アクセス許可とは」をご覧ください。

[メンバーシップ設定] ウィンドウの [割り当ての種類] リストで、 [対象] または [アクティブ] を選択します。

[対象] 割り当ての場合、このロールのメンバーは、ロールを使用するにはアクションを実行する必要があります。 アクションには、多要素認証 (MFA) チェックの実行、業務上の妥当性の指定、指定された承認者に対する承認要求などがあります。

[アクティブ] 割り当ての場合、ロールを使用するために何らかのアクションを実行することをメンバーに要求しません。 アクティブ割り当てされたメンバーは、ロールによって提供される特権を常に所有します。

特定の割り当て期間を指定するには、開始日時と終了日時のボックスを追加します。 完了したら、 [割り当て] を選択して、新しいロールの割り当てを作成します。

永続的な割り当てに有効期限はありません。 このオプションは、ロールのアクセス許可を頻繁に必要とする永続的なワーカーに対して使用します。

期限付き割り当ては、指定された期間の終了時に期限切れになります。 このオプションは、たとえばプロジェクトの終了日時がわかっている、一時的なまたはコントラクト ワーカーで使用します。

![[メンバーシップ設定] - 日付と時刻を示すスクリーンショット。](media/pim-how-to-add-role-to-user/start-and-end-dates.png)

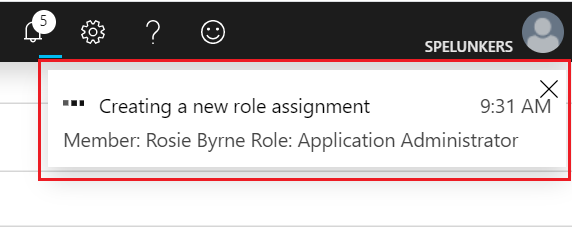

ロールが割り当てられると、割り当て状態の通知が表示されます。

制限スコープがあるロールを割り当てる

特定のロールでは、付与されるアクセス許可の範囲を 1 つの管理単位、サービス プリンシパル、またはアプリケーションに制限することができます。 この手順は、管理単位のスコープを持つロールを割り当てる場合の例です。 管理単位を介してスコープをサポートするロールの一覧については、「スコープ付きロールを管理単位に割り当てる」を参照してください。 この機能は、現在 Microsoft Entra 組織に展開されています。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

[ID]>[役割と管理者]>[役割と管理者] の順に移動します。

[ユーザー管理者] を選択します。

![ポータルでロールを開くと、[割り当ての追加] コマンドを使用できることを示すスクリーンショット。](media/pim-how-to-add-role-to-user/add-assignment.png)

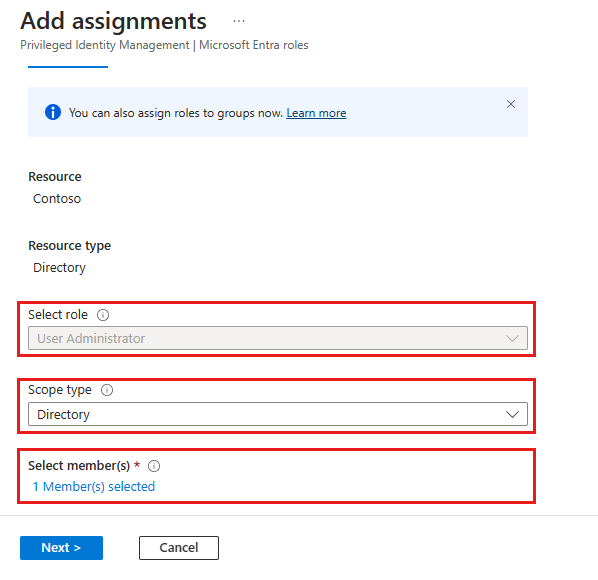

[割り当ての追加] を選択します。

[割り当ての追加] ページでは、次のことができます。

- ロールに割り当てるユーザーまたはグループを選択する

- ロールのスコープ (この場合は管理単位) を選択する

- スコープの管理単位を選択する

管理単位の作成の詳細については、管理単位の追加と削除に関するページを参照してください。

Microsoft Graph API を使用してロールを割り当てる

PIM 向けの Microsoft Graph API の詳細については、「特権 ID 管理 (PIM) API を使用したロール管理の概要」を参照してください。

PIM API の使用に必要なアクセス許可については、「Privileged Identity Management API について理解する」を参照してください。

終了日なしの有資格

次に、終了日のない、資格のある割り当てを作成するための HTTP 要求の例を示します。 C# や JavaScript などの言語での要求例を含む API コマンドの詳細については、「roleEligibilityScheduleRequests を作成する」を参照してください。

HTTP 要求

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP 応答

応答の例を次に示します。 ここに示されている応答オブジェクトは、読みやすくするために短縮されている可能性があります。

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

アクティブで期限付き

次に、期限付きのアクティブな割り当てを作成するための HTTP 要求の例を示します。 C# や JavaScript などの言語での要求例を含む API コマンドの詳細については、「roleAssignmentScheduleRequests を作成する」を参照してください。

HTTP 要求

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP 応答

応答の例を次に示します。 ここに示されている応答オブジェクトは、読みやすくするために短縮されている可能性があります。

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

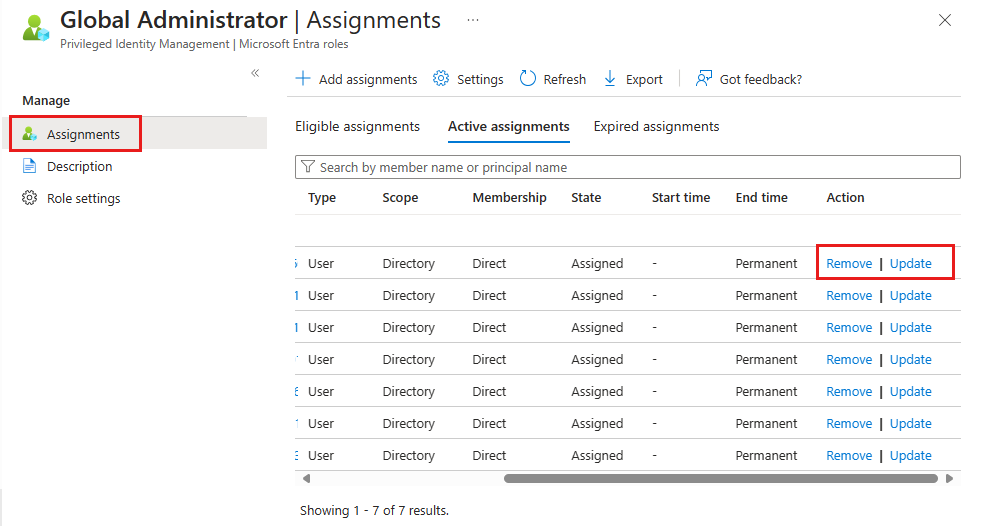

既存のロールの割り当てを更新または削除する

既存のロールの割り当てを更新または削除するには、次の手順を実行します。 Microsoft Entra ID P2 または Microsoft Entra ID Governance のライセンスをお持ちのお客様のみ: Microsoft Entra ID と Privileged Identity Management (PIM) の両方で、グループをロールにアクティブとして割り当てないでください。 詳細については、「既知の問題」を参照してください。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

[ID ガバナンス]>[Privileged Identity Management]>[Microsoft Entra ロール] に移動します。

[ロール] を選択して、Microsoft Entra ID のロール一覧を表示します。

更新または削除するロールを選択します。

[資格のあるロール] タブまたは [アクティブなロール] タブでロールの割り当てを見つけます。

[更新] または [削除] を選択して、ロールの割り当てを更新または削除します。

Microsoft Graph API を使用して資格のある割り当てを削除する

プリンシパルからロールへの資格のある割り当てを取り消す HTTP 要求の例を次に示します。 C# や JavaScript などの言語での要求例を含む API コマンドの詳細については、「roleEligibilityScheduleRequests を作成する」を参照してください。

Request

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}