Microsoft Entra の一部である Microsoft Entra ID の Privileged Identity Management (PIM) では、ロール設定によってロールの割り当てプロパティが定義されます。 これらのプロパティには、アクティブ化の多要素認証と承認要件、割り当ての最大期間、通知設定が含まれます。 この記事では、ロール設定を構成し、承認ワークフローを設定して、特権を昇格させる要求を承認または拒否できるユーザーを指定する方法について説明します。

Microsoft Entra ロールの PIM ロール設定を管理するには、少なくとも特権ロール管理者ロールが必要です。 ロール設定はロールごとに定義されます。 同じロールに対するすべての割り当ては、同じロール設定に従います。 あるロールのロール設定は、別のロールのロール設定とは独立しています。

PIM ロールの設定は、PIM ポリシーとも呼ばれます。

ロールの設定を開く

Microsoft Entra ロールの設定を開くには、次を実行します。

Microsoft Entra 管理センターに、少なくとも特権ロール管理者としてサインインします。

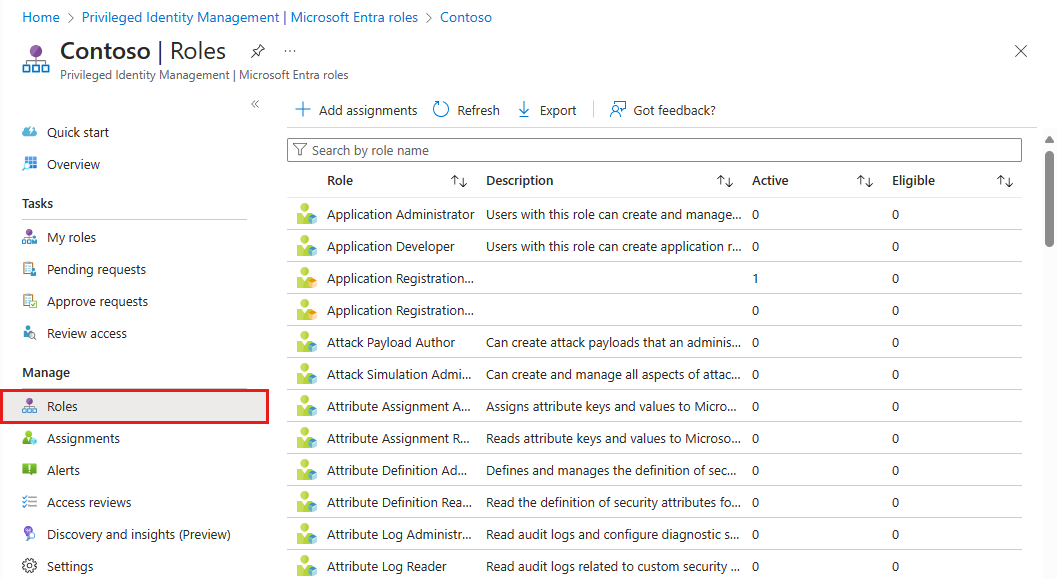

[ID ガバナンス]>[特権 ID 管理]>[Microsoft Entra ロール]>[ロール] を参照します。

このページには、組み込みロールやカスタム ロールなど、テナントで使用できる Microsoft Entra ロールの一覧が表示されます。

設定を構成するロールを選択します。

ロールの設定を選択します。 [ ロールの設定] ページで、選択したロールの現在の PIM ロール設定を表示できます。

[ 編集] を 選択してロール設定を更新します。

[ 更新] を選択します。

ロールの設定

このセクションでは、ロール設定オプションについて説明します。

アクティブ化の最大期間

[アクティブ化の最大期間] スライダーを使用して、ロールの割り当てのアクティブ化要求が期限切れになる前にアクティブなままになる最大時間 (時間単位) を設定します。 1 から 24 時間の範囲の値を指定できます。

アクティブ化の際に多要素認証を要求する

ロールの資格を持つユーザーに対して、アクティブ化の前に Microsoft Entra ID の多要素認証機能を使用して本人であることを証明するよう要求できます。 多要素認証によりアプリケーションやデータへのアクセスを保護できます。 第 2 の形式の認証を使用すると、新たなセキュリティ レイヤーが追加されます。

ユーザーが強力な資格情報を使用して認証したり、セッションの早い段階で多要素認証を提供したりすると、多要素認証が求められないことがあります。

ユーザーがアクティブ化中に認証を必ず行う必要がある場合は、アクティブ化時に Microsoft Entra 条件付きアクセス認証コンテキストを認証強度と一緒に使用することができます。 これらのオプションでは、ユーザーは、マシンへのサインインに使用した方法とは異なる方法を使用して、アクティブ化の間に認証を行う必要があります。

たとえば、ユーザーが Windows Hello for Business を使用してマシンにサインインした場合は、 アクティブ化時に Microsoft Entra 条件付きアクセス認証コンテキスト と 認証強度を要求できます。 このオプションでは、ユーザーはロールをアクティブ化するときに、Microsoft Authenticator を使用してパスワードレス サインインを行う必要があります。

この例では、ユーザーが Microsoft Authenticator を使用してパスワードレス サインインを一度行うと、このセッションにおいては別の認証なしで次のアクティブ化を実行できます。 Microsoft Authenticator を使用したパスワードレス サインインは、既にトークンの一部になっています。

すべてのユーザーに対して Microsoft Entra ID の多要素認証機能を有効にすることをお勧めします。 詳細については、「 Microsoft Entra 多要素認証の展開を計画する」を参照してください。

アクティブ化の際に、Microsoft Entra Conditional Access 認証コンテキストを要求する

ロールの資格を持つユーザーに、条件付きアクセス ポリシーの要件を満たすことを要求できます。 たとえば、認証強度によって適用される特定の認証方法の使用、Intune に準拠したデバイスからのロールの昇格、利用規約の準拠などをユーザーに要求できます。

この要件を適用するには、条件付きアクセス認証コンテキストを作成します。

この認証コンテキストの要件を適用する条件付きアクセス ポリシーを構成します。

条件付きアクセス ポリシーのスコープには、すべてのユーザーまたはロールの対象ユーザーを含める必要があります。 認証コンテキストとディレクトリ ロールにスコープ指定されている条件付きアクセス ポリシーを同時に作成しないでください。 アクティブ化の間は、ユーザーにはロールがまだないため、条件付きアクセス ポリシーは適用されません。

2 つの条件付きアクセス ポリシーが必要になる可能性のある状況については、このセクションの最後にある手順を参照してください。 1 つは認証コンテキストにスコープ指定される必要があり、もう 1 つはロールにスコープ指定される必要があります。

ロールの PIM 設定で認証コンテキストを構成します。

PIM 設定で アクティブ化時に Microsoft Entra 条件付きアクセス認証コンテキストが必要 に構成されている場合、条件付きアクセス ポリシーはユーザーがアクセス要件を満たすために必要な条件を定義します。

つまり、条件付きアクセス管理者やセキュリティ管理者など、条件付きアクセス ポリシーを管理する権限を持つセキュリティ プリンシパルは、要件の変更や削除を行ったり、資格のあるユーザーがロールをアクティブ化するのをブロックしたりすることができます。 条件付きアクセス ポリシーを管理できるセキュリティ プリンシパルは、高度な特権を持つと見なし、それに応じて保護する必要があります。

PIM 設定で認証コンテキストを構成する前に、認証コンテキストの条件付きアクセス ポリシーを作成して有効にすることをお勧めします。 バックアップ保護メカニズムとして、PIM 設定で構成された認証コンテキストを対象とする条件付きアクセス ポリシーがテナント内に存在しない場合、PIM ロールのアクティブ化中に、Microsoft Entra ID の多要素認証機能が [オン] アクティブ化として必要であり、多要素認証 設定が設定されている必要があります。

このバックアップ保護メカニズムは、構成ミスのために条件付きアクセス ポリシーの作成前に PIM 設定が更新された場合にのみ、保護するように設計されています。 条件付きアクセス ポリシーがオフになっている、レポート専用モードになっている、または対象ユーザーがポリシーから除外されている場合、このバックアップ保護メカニズムはトリガーされません。

アクティブ化時には、Microsoft Entra 条件付きアクセス認証コンテキストの設定で、ユーザーがロールをアクティブ化するときに満たす必要がある認証コンテキスト要件を定義します。 ロールがアクティブ化されると、ユーザーは別のブラウズ セッション、デバイス、または場所を使用してアクセス許可を使用することができなくなります。

たとえば、ユーザーは Intune に準拠しているデバイスを使用してロールをアクティブ化する場合があります。 そして、ロールがアクティブ化された後で、ユーザーは Intune に準拠していない別のデバイスから同じユーザー アカウントにサインインし、そこから以前にアクティブ化されたロールを使用する可能性があります。

このような状況を防ぐために、次の 2 つの条件付きアクセス ポリシーを作成します。

- 認証コンテキストをターゲットとする 1 つ目の条件付きアクセス ポリシー。 スコープにすべてのユーザーまたは対象ユーザーを含める必要があります。 このポリシーは、ロールをアクティブ化するためにユーザーが満たす必要のある要件を指定します。

- ディレクトリ ロールをターゲットとする 2 つ目の条件付きアクセス ポリシー。 このポリシーは、ディレクトリ ロールを有効にしてサインインするためにユーザーが満たす必要のある要件を指定します。

どちらのポリシーでも、ニーズに応じて同じ要件または異なる要件を適用できます。

もう 1 つのオプションは、特定の要件を対象ユーザーに直接適用する条件付きアクセス ポリシーの範囲を設定することです。 たとえば、特定のロールの対象であるユーザーに、常に Intune に準拠しているデバイスを使用するように要求できます。

条件付きアクセス認証コンテキストの詳細については、「 条件付きアクセス: クラウド アプリ、アクション、認証コンテキスト」を参照してください。

アクティブ化の正当な理由を要求する

ユーザーが資格のある割り当てをアクティブにするときに、業務上の正当な理由を入力するように要求できます。

アクティブ化時にチケット情報を要求する

ユーザーが資格のある割り当てをアクティブにするときに、サポート チケット番号を入力するように要求できます。 このオプションは情報のみのフィールドです。 チケット発行システム内の情報との相関関係は適用されません。

アクティブ化の承認を必須にする

資格のある割り当てのアクティブ化に対する承認を要求できます。 承認者はロールを持っている必要はありません。 このオプションを使用する場合は、少なくとも 1 人の承認者を選択する必要があります。 少なくとも 2 人の承認者を選択することをお勧めします。 特定の承認者が選択されていない場合、特権ロール管理者/グローバル管理者が既定の承認者になります。

承認に関する詳細については、Privileged Identity Management での Microsoft Entra ロールへの要求を承認または拒否 を参照してください。

割り当て期間

ロールの設定を構成するときに、割り当ての種類 (対象とアクティブ) ごとに 2 つの割り当て期間オプションから選択できます。 これらのオプションは、Privileged Identity Management でユーザーがロールに割り当てられるときの既定の最大期間になります。

次の適格な割り当て期間から 1 つを選択できます。

| 設定 | 説明 |

|---|---|

| 永続的な有資格割り当てを許可する | リソース管理者は、永続的に適格な割り当てを行うことができます。 |

| 資格のある割り当てが次の期間後に期限切れになる | リソース管理者は、すべての資格のある割り当てに、開始日と終了日の指定を必須にすることができます。 |

また、次のアクティブな割り当て期間オプションから 1 つを選択できます。

| 設定 | 説明 |

|---|---|

| 永続的なアクティブ割り当てを許可する | リソース管理者は、永続的にアクティブな割り当てを行うことができます。 |

| アクティブな割り当てが次の期間後に期限切れになる | リソース管理者は、すべてのアクティブな割り当てに、開始日と終了日の指定を必須にすることができます。 |

グローバル管理者と特権ロール管理者は、指定された終了日を持つすべての割り当てを更新できます。 また、ユーザーはセルフサービス要求を開始して 、ロールの割り当てを延長または更新することもできます。

アクティブな割り当てに多要素認証を要求する

管理者が (資格のある割り当てではなく) アクティブな割り当てを作成するときに、多要素認証を行うように管理者に要求できます。 ユーザーがロールの割り当てを使うときは、ロールが割り当てられた時点からロール内で既にアクティブになっているため、Privileged Identity Management で多要素認証を強制することはできません。

管理者は、強力な資格情報で認証を行った場合、またはこのセッションで既に多要素認証を行っている場合、多要素認証を求められないことがあります。

アクティブな割り当ての理由を要求する

ユーザーが (資格のある割り当てではなく) アクティブな割り当てを作成するときに、業務上の正当な理由を入力するように要求できます。

[ロールの設定] ページの [通知] タブで、Privileged Identity Management を使用して、通知を受け取るユーザーと受け取る通知をきめ細かく制御できます。 次のオプションがあります。

- メールをオフにする: 既定の受信者チェックボックスをオフにして他の受信者を削除することで、特定のメールをオフにすることができます。

- メールを指定したメール アドレスに制限する: 既定の受信者に送信されるメールをオフにするには、既定の受信者のチェック ボックスをオフにします。 その後で、受信者として他のメール アドレスを追加できます。 複数のメール アドレスを追加する場合は、セミコロン (;) を使って区切ります。

- 既定の受信者と他の受信者の両方にメールを送信する: 既定の受信者と別の受信者の両方にメールを送信できます。 既定の受信者のチェックボックスをオンにして、他の受信者のメール アドレスを追加します。

- 重要なメールのみ: メールの種類ごとに、重要なメールのみを受信するチェック ボックスをオンにできます。 このオプションにより、メールで即時のアクションが求められている場合にのみ、指定された受信者に、Privileged Identity Management から引き続きメールが送信されます。 たとえば、ユーザーにロールの割り当ての延長を求めるメールはトリガーされません。 管理者に延長要求を承認するよう求めるメールがトリガーされます。

注

Privileged Identity Management の 1 つのイベントで、複数の受信者 (担当者、承認者、管理者) へのメール通知を生成できます。 1 つのイベントごとに送信される通知の最大数は 1,000 です。 受信者の数が 1,000 を超える場合、最初の 1,000 人の受信者にのみメール通知が送信されます。 これにより、他の担当者、管理者、または承認者が Microsoft Entra ID および Privileged Identity Management でアクセス許可を使用できなくなるわけではありません。

Microsoft Graph を使用してロール設定を管理する

Microsoft Graph で PIM API を使用して Microsoft Entra ロールの設定を管理するには、 unifiedRoleManagementPolicy リソースの種類と関連するメソッドを使用します。

Microsoft Graph では、ロール設定はルールと呼ばれます。 これらは、コンテナー ポリシーを通じて Microsoft Entra ロールに割り当てられます。 各 Microsoft Entra ロールには、特定のポリシー オブジェクトが割り当てられます。 Microsoft Entra ロールにスコープ指定されているすべてのポリシーを取得できます。 各ポリシーについて、$expand クエリ パラメータを使用して、関連付けられているルールのコレクションを取得できます。 要求の構文は次のとおりです。

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

Microsoft Graph の PIM API を使用してロール設定を管理する方法の詳細については、「 ロールの設定と PIM」を参照してください。 ルールを更新する方法の例については、「 Microsoft Graph を使用して PIM のルールを更新する」を参照してください。

![割り当てとアクティブ化の設定を更新するためのオプションを含む [ロールの設定] ページを示すスクリーンショット。](media/pim-how-to-change-default-settings/role-settings-edit.png)

![[ロールの編集] 設定の [属性定義管理者] ページを示すスクリーンショット。](media/pim-how-to-change-default-settings/role-settings-page.png)