条件付きアクセス ポリシーには、決定プロセスのシグナルの 1 つとして、ユーザー、グループ、エージェント、またはワークロード ID の割り当てが含まれます。 これらの ID は条件付きアクセス ポリシーに含めることもポリシーから除外することもできます。 Microsoft Entra ID は、すべてのポリシーを評価し、アクセス権を付与する前にすべての要件が満たされていることを確認します。

ユーザーを含める

この一覧には、通常、組織が条件付きアクセス ポリシーの対象とするすべてのユーザーが含まれます。

条件付きアクセス ポリシーを作成する場合は、次のオプションを使用できます。

- なし

- ユーザーが選択されていない

- すべてのユーザー

- ディレクトリ内のすべてのユーザー (B2B ゲストを含む)。

- ユーザーとグループを選択

- ゲストまたは外部ユーザー

- この選択により、条件付きアクセス ポリシーを特定のゲストまたは外部ユーザーの種類と、それらのユーザーを含むテナントを対象とすることができます。

選択できるゲスト ユーザーまたは外部ユーザーにはいくつか種類があり、複数の選択を行うことができます。

- B2B コラボレーション ゲスト ユーザー

- B2B コラボレーション メンバー ユーザー

- B2B 直接接続ユーザー

- ローカル ゲスト ユーザー (たとえば、ユーザーの種類の属性がゲストに設定されているホーム テナントに属するすべてのユーザー)

- サービス プロバイダー ユーザー (クラウド ソリューション プロバイダー (CSP) など)

- 他の外部ユーザー、または他のユーザーの種類の選択で表現されないユーザー

- 選択したユーザーの種類に対して 1 つまたは複数のテナントを指定することも、すべてのテナントを指定することもできます。

- この選択により、条件付きアクセス ポリシーを特定のゲストまたは外部ユーザーの種類と、それらのユーザーを含むテナントを対象とすることができます。

選択できるゲスト ユーザーまたは外部ユーザーにはいくつか種類があり、複数の選択を行うことができます。

- ディレクトリ ロール

- 管理者が特定 の組み込みディレクトリ ロール を選択して、ポリシーの割り当てを決定できるようにします。 たとえば、組織で、特権ロールをアクティブに割り当てられるユーザーに対し、より制限の厳しいポリシーを作成する場合があります。 管理単位スコープのロールやカスタム ロールなど、その他のロールの種類はサポートされていません。

- 条件付きアクセスを使用すると、管理者 は非推奨として一覧表示されている一部のロールを選択できます。 これらのロールは基になる API に引き続き表示され、管理者はそれらにポリシーを適用できます。

- 管理者が特定 の組み込みディレクトリ ロール を選択して、ポリシーの割り当てを決定できるようにします。 たとえば、組織で、特権ロールをアクティブに割り当てられるユーザーに対し、より制限の厳しいポリシーを作成する場合があります。 管理単位スコープのロールやカスタム ロールなど、その他のロールの種類はサポートされていません。

- ユーザーとグループ

- 特定のユーザーのセットを対象にできます。 たとえば組織で人事部アプリがクラウド アプリとして選択されている場合は、人事部のすべてのメンバーを含むグループを選択できます。 Microsoft Entra ID 内の任意の種類のユーザー グループを指定できます。これには、動的なグループや、割り当て済みのセキュリティ グループおよび配布グループが含まれます。 ポリシーは、入れ子になったユーザーおよびグループに適用されます。

- ゲストまたは外部ユーザー

重要

条件付きアクセス ポリシーに含めるユーザーとグループを選択する場合、条件付きアクセス ポリシーに直接追加できる個々のユーザーの数に制限があります。 多くのユーザーを条件付きアクセス ポリシーに追加する必要がある場合は、ユーザーをグループに配置し、グループをポリシーに割り当てます。

ユーザーまたはグループが 2048 を超えるグループに属している場合、そのアクセスがブロックされる可能性があります。 この制限は、直接と入れ子の両方のグループ メンバーシップに適用されます。

警告

条件付きアクセス ポリシーでは、ユーザーが 管理単位にスコープ付 けされたディレクトリ ロールや、オブジェクトに直接スコープが設定されたディレクトリ ロール ( カスタム ロールなど) を割り当てることはサポートされていません。

注

B2B 直接接続外部ユーザーにポリシーを対象とする場合、これらのポリシーは、B2B 直接接続の対象でもある Teams または SharePoint Online にアクセスする B2B コラボレーション ユーザーに適用されます。 B2B コラボレーション外部ユーザーを対象とするポリシーにも同じことが適用されます。つまり、Teams 共有チャネルにアクセスするユーザーは、テナントにゲスト ユーザーが存在する場合にも B2B コラボレーション ポリシーが適用されます。

ユーザーを除外する

組織がユーザーまたはグループの追加と除外の両方を実行すると、ユーザーまたはグループがポリシーから除外されます。 除外アクションは、ポリシー内のインクルード アクションをオーバーライドします。 除外は、緊急アクセスアカウントまたはブレークグラスアカウントに対して一般的に指定されます。 緊急アクセス アカウントとそれが重要である理由の詳細については、以下の記事を参照してください。

条件付きアクセス ポリシーを作成するときに除外するには、次のオプションを使用できます。

- ゲストまたは外部ユーザー

- この選択では、特定のゲスト ユーザーまたは外部ユーザーの種類と、それらの種類のユーザーを含む特定のテナントを、条件付きアクセス ポリシーの対象とするために使用できるいくつかの選択肢を示します。

選択できるゲスト ユーザーまたは外部ユーザーにはいくつか種類があり、複数の選択を行うことができます。

- B2B コラボレーション ゲスト ユーザー

- B2B コラボレーション メンバー ユーザー

- B2B 直接接続ユーザー

- ローカル ゲスト ユーザー (たとえば、ユーザーの種類の属性がゲストに設定されているホーム テナントに属するすべてのユーザー)

- サービス プロバイダー ユーザー (クラウド ソリューション プロバイダー (CSP) など)

- 他の外部ユーザー、または他のユーザーの種類の選択で表現されないユーザー

- 選択したユーザーの種類に対して 1 つまたは複数のテナントを指定することも、すべてのテナントを指定することもできます。

- この選択では、特定のゲスト ユーザーまたは外部ユーザーの種類と、それらの種類のユーザーを含む特定のテナントを、条件付きアクセス ポリシーの対象とするために使用できるいくつかの選択肢を示します。

選択できるゲスト ユーザーまたは外部ユーザーにはいくつか種類があり、複数の選択を行うことができます。

- ディレクトリ ロール

- 管理者は、割り当てを決定するために使用される特定 の Microsoft Entra ディレクトリ ロール を選択できます。

- ユーザーとグループ

- 特定のユーザーのセットを対象にできます。 たとえば組織で人事部アプリがクラウド アプリとして選択されている場合は、人事部のすべてのメンバーを含むグループを選択できます。 Microsoft Entra ID 内の任意の種類のグループを指定できます。これには、動的なグループや、割り当て済みのセキュリティ グループおよび配布グループが含まれます。 ポリシーは、入れ子になったユーザーおよびグループに適用されます。

管理者ロックアウトの防止

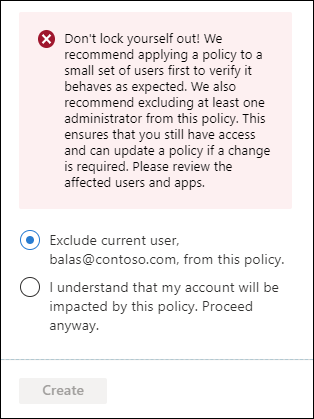

管理者のロックアウトを防ぐために、 すべてのユーザー と すべてのアプリに適用されるポリシーを作成すると、次の警告が表示されます。

自分自身をロックアウトしないでください。 まずは少数のユーザーにポリシーを適用して、想定どおりに動作するかどうかを確認することをお勧めします。 また、このポリシーから少なくとも 1 人の管理者を除外することをお勧めします。 こうすることで、アクセス権を保持し、変更が必要な場合にポリシーを更新できます。 影響を受けるユーザーとアプリを確認してください。

既定では、ポリシーには現在のユーザーを除外するオプションが用意されていますが、管理者は次の図のようにオーバーライドできます。

ロックアウトされている場合は、「ロックアウトされている 場合の操作」を参照してください。

外部パートナー アクセス

外部ユーザーを対象とする条件付きアクセス ポリシーは、詳細な委任された管理者特権など、サービス プロバイダーのアクセスを妨げる可能性があります。 詳細については、「 詳細な委任された管理者特権 (GDAP) の概要」を参照してください。 サービス プロバイダー テナントを対象とするポリシーの場合は、「ゲスト ユーザーまたは外部ユーザー」の選択オプションで選択できる外部ユーザーの種類であるサービス プロバイダー ユーザーを使用します。

エージェント (プレビュー)

エージェントは、AI エージェントに固有の ID と認証機能を提供する、Microsoft Entra ID 内の最上位のアカウントです。 これらのオブジェクトを対象とする条件付きアクセス ポリシーには、条件付きアクセスとエージェント ID に関する記事で説明されている特定の推奨事項があります

ポリシーのスコープは次のとおりです。

- すべてのエージェント識別子

- ユーザーとして機能するエージェントを選択する

- 属性に基づいてエージェント ID を選択 する

- 個々のエージェント ID を選択する

ワークロード ID

ワークロード ID とは、アプリケーションまたはサービス プリンシパルが (場合によってはユーザーのコンテキストにある) リソースにアクセスすることを可能にする ID です。 条件付きアクセス ポリシーは、テナントに登録されているシングル テナント サービス プリンシパルに適用できます。 Microsoft 以外の SaaS アプリとマルチテナント アプリは対象外です。 マネージド ID は、ポリシーの対象にはなりません。

組織は、特定のワークロード ID を対象として、ポリシーに含めることもポリシーから除外することもできます。

詳細については、「ワークロード ID 用の条件付きアクセス」を参照してください。

次のステップ

- 条件付きアクセス:クラウド アプリまたはアクション

- Conditional Access common policies (条件付きアクセスの一般的なポリシー)