警告

現在パブリック プレビュー段階にある 構成可能なトークン有効期間 機能を使用している場合、同じユーザーまたはアプリの組み合わせに対する 2 つの異なるポリシーの作成はサポートされていません。1 つはこの機能を使用し、もう 1 つは構成可能なトークン有効期間機能を使用します。 Microsoft は、2021 年 1 月 30 日に更新トークンとセッション トークンの有効期間の構成可能なトークン有効期間機能を廃止し、条件付きアクセス認証セッション管理機能に置き換えました。

[サインインの頻度] を有効にする前に、テナントで他の再認証設定が無効になっていることを確認してください。 [信頼されたデバイスで MFA を記憶する] が有効になっている場合は、サインイン頻度を使用する前に無効にします。これら 2 つの設定を一緒に使用すると、ユーザーが予期せずプロンプトを表示する可能性があるためです。 再認証プロンプトとセッションの有効期間の詳細については、「再認証プロンプトを最適化する」の記事を参照 し、Microsoft Entra 多要素認証のセッションの有効期間を理解してください。

ポリシーのデプロイ

ポリシーが期待どおりに動作することを確認するには、運用環境にロールアウトする前にテストします。 テスト テナントを使用して、新しいポリシーが意図したとおりに動作することを確認します。 詳細については、「 条件付きアクセスの展開を計画する」を参照してください。

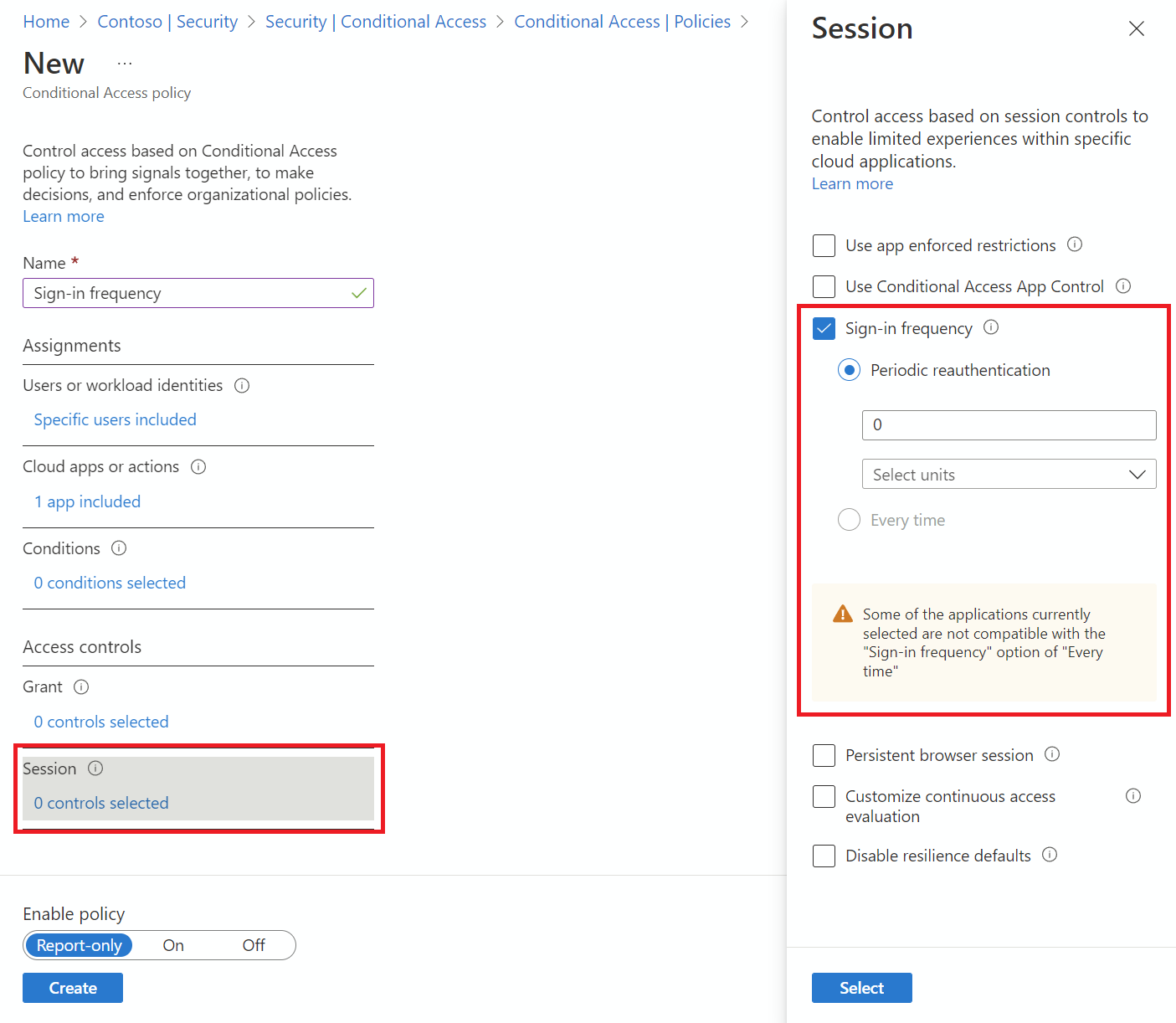

ポリシー 1:サインイン頻度コントロール

Microsoft Entra 管理センターに、少なくとも条件付きアクセス管理者としてサインインします。

Entra ID>Conditional Access>Policies に移動します。

[ 新しいポリシー] を選択します。

ポリシーに名前を付けます。 名前付けポリシーのわかりやすい標準を作成します。

ターゲット クラウド アプリなど、顧客の環境に必要なすべての条件を選択します。

Note

最適なユーザー エクスペリエンスを得るために、Exchange Online や SharePoint Online などの主要な Microsoft 365 アプリの認証プロンプトの頻度を均等に設定することをお勧めします。

[c0>アクセス制御

セッション の]下。- [ サインイン頻度] を選択します。

- [ 定期的な再認証 ] を選択し、時間または日の値を入力するか、[ 毎回] を選択します。

- [ サインイン頻度] を選択します。

ポリシーを保存します。

ポリシー 2:永続的ブラウザー セッション

Microsoft Entra 管理センターに、少なくとも条件付きアクセス管理者としてサインインします。

Entra ID>Conditional Access>Policies に移動します。

[ 新しいポリシー] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

すべての必要な条件を選択します。

Note

このコントロールでは、条件として [すべてのクラウド アプリ] を選択する必要があります。 ブラウザー セッション永続化は認証セッション トークンによって制御されます。 ブラウザー セッションのすべてのタブは 1 つのセッション トークンを共有するため、それらすべては永続性の状態を共有する必要があります。

[c0>アクセス制御

セッション の]下。[永続的なブラウザー セッション] を選択します。

Note

Microsoft Entra 条件付きアクセスの永続的なブラウザー セッション構成は、両方のポリシーが構成されている場合、同じユーザーの会社のブランド化ウィンドウの [サインインしたままにする] 設定をオーバーライドします。

ドロップダウンから値を選択します。

ポリシーを保存します。

Note

サインイン頻度や永続的なブラウザー セッションなど、セッションの有効期間の設定によって、ユーザーが再認証する必要がある頻度と、ブラウザーの再起動後もセッションが保持されるかどうかを決定します。 有効期間が短いほど、リスクの高いアプリのセキュリティが強化され、長いアプリでは信頼できるデバイスや管理対象デバイスの利便性が向上します。

ポリシー 3: 危険なユーザーを毎回サインイン頻度コントロール

- Microsoft Entra 管理センターに、少なくとも条件付きアクセス管理者としてサインインします。

- Entra ID>Conditional Access に移動します。

- [ 新しいポリシー] を選択します。

- ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

- [ 割り当て] で、[ ユーザーまたはワークロード ID] を選択します。

- [ 含める] で、[ すべてのユーザー] を選択します。

- [ 除外] で、[ ユーザーとグループ ] を選択し、組織の緊急アクセス用またはブレイクグラスアカウントを選択します。

- [ 完了] を選択します。

- [ ターゲット リソース>Include] で、[ すべてのリソース ] (以前の [すべてのクラウド アプリ]) を選択します。

- [ 条件>ユーザー リスク] で、[ 構成] を [はい] に設定します。

- [ ポリシーを適用するために必要なユーザー リスク レベルの構成] で、[ 高] を選択します。 このガイダンスは Microsoft の推奨事項に基づいており、組織ごとに異なる場合があります

- [ 完了] を選択します。

- [ アクセス制御>許可] で、[アクセス権の 付与] を選択します。

- [ 認証強度が必要] を選択し、一覧から組み込みの 多要素認証の 認証強度を選択します。

- [ パスワードの変更が必要] を選択します。

- [選択] を選択します。

- [ セッション] の下。

- [ サインイン頻度] を選択します。

- 毎回選択されていることを確認します。

- [選択] を選択します。

- 設定を確認し 、[ポリシーの有効化] を [レポートのみ] に設定します。

- [ 作成] を選択して作成し、ポリシーを有効にします。

レポート専用モードを使用して設定を確認したら、[ポリシーを有効にする] トグルを [レポートのみ] から [オン] に移動します。

検証

What If ツールを使用して、ポリシー構成に基づいてターゲット アプリケーションへのサインインやその他の条件をシミュレートします。 認証セッションの管理コントロールが、ツールの結果に表示されます。

プロンプトの許容範囲

ポリシーで 毎回 選択されている場合、5 分間のクロック スキューが考慮されるため、5 分ごとに 1 回以上ユーザーにプロンプトを表示することはありません。 ユーザーが過去 5 分間に MFA を完了し、再認証を必要とする別の条件付きアクセス ポリシーに遭遇した場合、ユーザーにプロンプトは表示されません。 ユーザーに再認証を求めすぎると、生産性に影響を与え、ユーザーが開始しなかった MFA 要求を承認するリスクが高まる可能性があります。 特定のビジネス ニーズがある場合にのみ、"サインイン頻度 – 毎回" を使用します。

既知の問題

- モバイル デバイスのサインイン頻度を構成する場合: サインイン頻度の間隔ごとに認証が遅くなり、平均で 30 秒かかる場合があります。 この問題は、さまざまなアプリで同時に発生する可能性もあります。

- iOS デバイスの場合: アプリが最初の認証要素として証明書を構成し、サインイン頻度と Intune モバイル アプリケーション管理ポリシー の両方が適用されている場合、ポリシーがトリガーされたときにユーザーはアプリへのサインインをブロックされます。

- Microsoft Entra Private Access では、サインイン頻度を毎回設定することはできません。

次のステップ

- 環境の条件付きアクセス ポリシーを構成する準備はできましたか? 「 条件付きアクセスのデプロイを計画する」を参照してください。