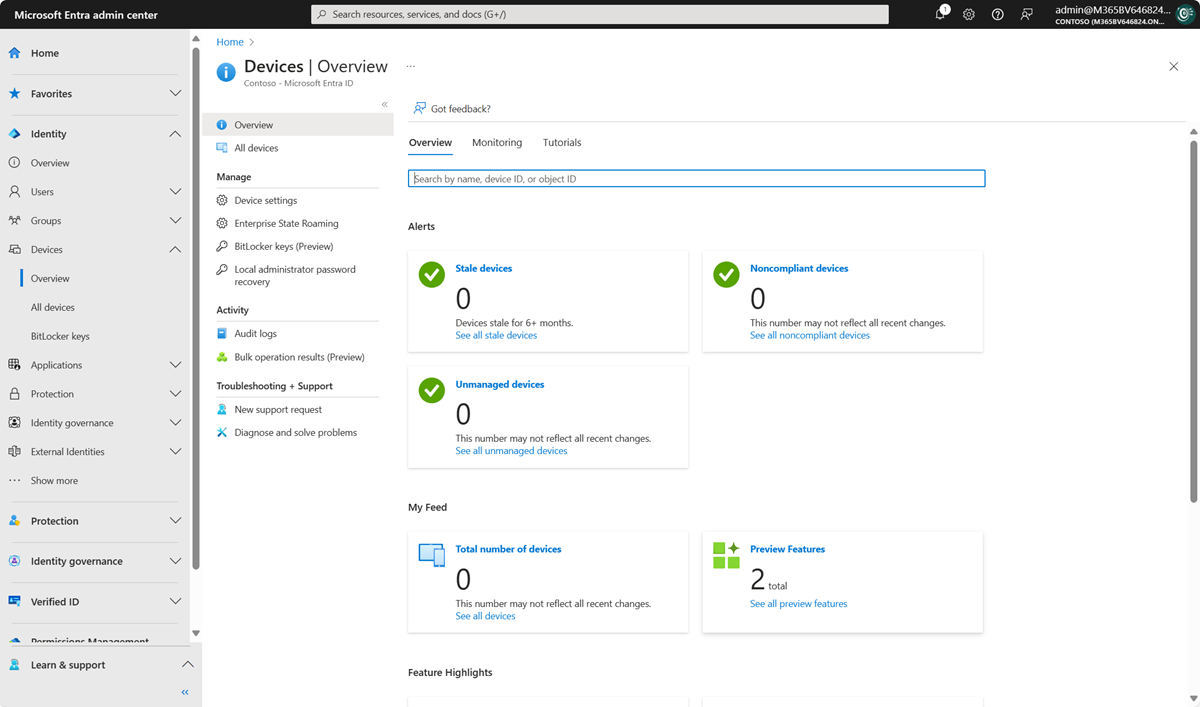

Microsoft Entra ID には、デバイス ID を管理し、関連するイベント情報を監視できる中央の場所が用意されています。

デバイスの概要にアクセスするには、次の手順を実行します。

- 少なくとも既定のユーザーのアクセス許可を持つユーザーとして、Microsoft Entra 管理センターにサインインします。

- Entra ID>Devices>Overview に移動します。

デバイスの概要から、すべてのデバイス、古くなったデバイス、非準拠デバイス、およびアンマネージド デバイスの数を確認できます。 Intune、条件付きアクセス、BitLocker キー、基本的な監視へのリンクが提供されます。 条件付きアクセスや Microsoft Intune などのその他の機能には、追加のロールの割り当てが必要です

概要ページのデバイス数はリアルタイムでは更新されません。 変更は数時間ごとに反映されます。

そこから、 [すべてのデバイス] に移動すると、以下を実行することができます。

- 次のようなデバイスを識別する。

- Microsoft Entra ID に参加または登録しているデバイス。

- Windows Autopilot でデプロイされたデバイス。

- ユニバーサル印刷を使用するプリンター。

- 有効化、無効化、削除、管理などのデバイス ID 管理タスクを実行する。

- プリンターおよび Windows Autopilot の管理オプションは、Microsoft Entra ID では制限されています。 これらのデバイスは、それぞれの管理インターフェイスから管理する必要があります。

- デバイス ID 設定を構成する。

- Enterprise State Roaming を有効または無効にする。

- デバイス関連の監査ログを確認する。

- デバイスをダウンロードする。

ヒント

Microsoft Intune でプライマリ ユーザーが設定されていない限り、Microsoft Entra ハイブリッド参加済みの Windows 10 以降のデバイスには所有者はいません。 所有者でデバイスを検索しても見つからなかった場合は、デバイス ID で検索してください。

[Microsoft Entra ハイブリッド参加済み] のデバイスが [登録済み] 列で状態が [保留中] として表示されている場合、そのデバイスは Microsoft Entra Connect から同期されており、クライアントからの登録の完了を待機していることを示します。 「Microsoft Entra ハイブリッド参加の実装を計画する方法」を参照してください。 詳細については、デバイス管理のよく寄せられる質問に関するページを参照してください。

一部の iOS デバイスでは、アポストロフィーを含むデバイス名に、アポストロフィーに似た別の文字が使われていることがあります。 そのため、そのようなデバイスの検索には少し注意が必要になります。 検索結果が正しく表示されない場合は、検索文字列に一致するアポストロフィー文字が含まれていることを確認してください。

Intune デバイスの管理

Intune でデバイスを管理する権限がある場合は、モバイル デバイス管理で Microsoft Intune と表示されているデバイスを管理できます。 デバイスが Microsoft Intune に登録されていない場合、[管理] オプションは利用できません。

Microsoft Entra デバイスを有効または無効にする

デバイスを有効または無効にするには、次の 2 つの方法があります。

- 1 つまたは複数のデバイスを選択した後の、 [すべてのデバイス] ページのツールバー。

- 特定のデバイスを詳細に表示した後のツールバー。

重要

- デバイスを有効または無効にするには、Intune の管理者またはクラウド デバイス管理者である必要があります。

- デバイスを無効にすると、Microsoft Entra ID を介して認証することができなくなります。 これにより、デバイスベースの条件付きアクセスによって保護されている Microsoft Entra リソースへのアクセスや、Windows Hello for Business の資格情報の使用ができなくなります。

- デバイスを無効にすると、デバイス上のプライマリ更新トークン (PRT) とすべての更新トークンが取り消されます。

- Microsoft Entra ID ではプリンターを有効または無効にできません。

Microsoft Entra デバイスを削除する

デバイスを削除する方法は 2 つあります。

- 1 つまたは複数のデバイスを選択した後の、 [すべてのデバイス] ページのツールバー。

- 特定のデバイスを詳細に表示した後のツールバー。

重要

- デバイスを削除するには、クラウド デバイス管理者、Intune 管理者、または Windows 365 管理者である必要があります。

- プリンターは、ユニバーサル印刷から削除する前に削除することはできません。

- Windows Autopilot デバイスは、Intune から削除する前に削除することはできません。

- デバイスを削除する場合、以下の点に注意してください。

- Microsoft Entra リソースにアクセスできなくなります。

- デバイスに関連付けられているすべての詳細が削除されます。 たとえば、Windows デバイスの BitLocker キーなどです。

- これは、回復不可能なアクティビティです。 必要でない限り、それはお勧めしません。

デバイスが他の管理機関 (Microsoft Intune など) によって管理されている場合は、削除する前に、デバイスがワイプまたは廃止されていることを確認してください。 デバイスを削除する前に、古くなったデバイスを管理する方法に関するページを参照してください。

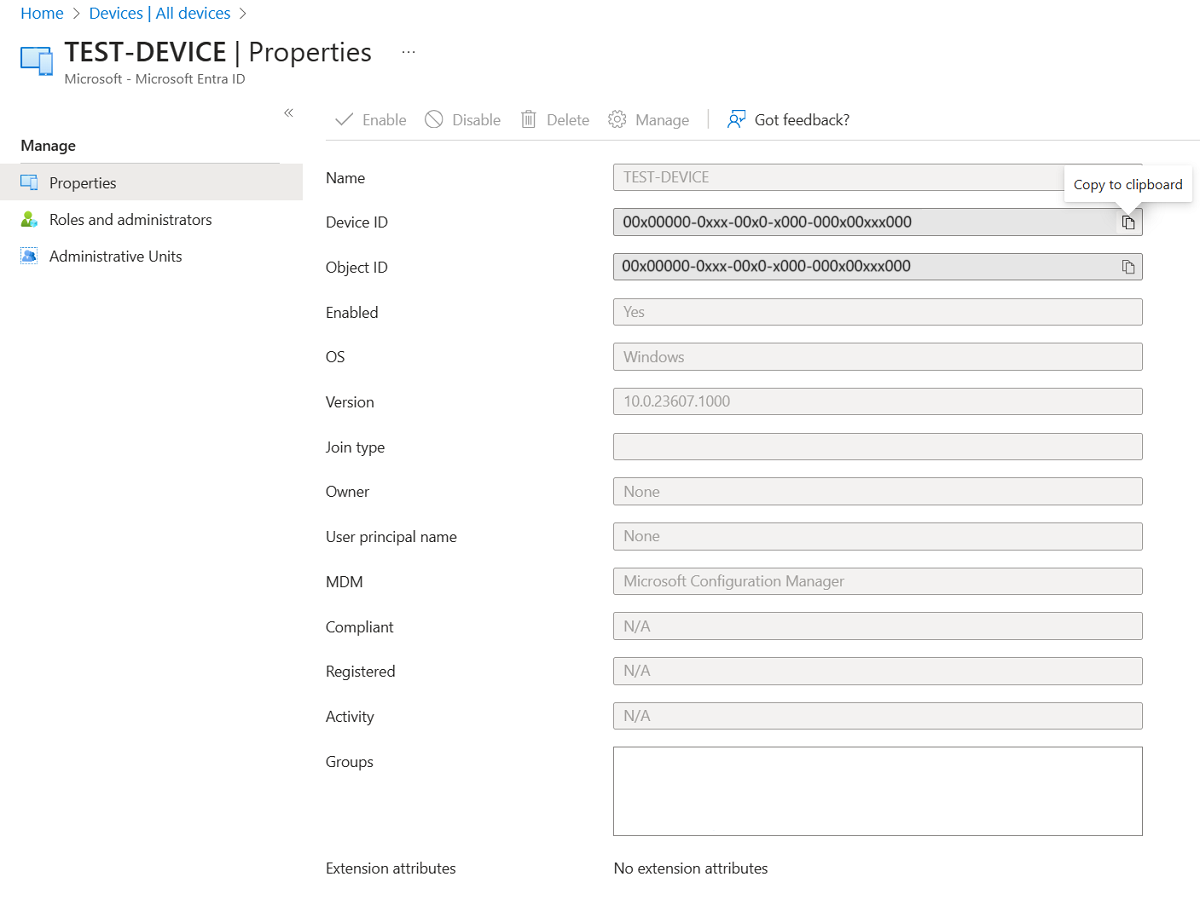

デバイス ID を表示またはコピーする

デバイス ID を使うと、デバイス上で、または PowerShell を使用してトラブルシューティングを行う際に、デバイス ID の詳細を確認することができます。 コピー オプションにアクセスするには、デバイスを選択します。

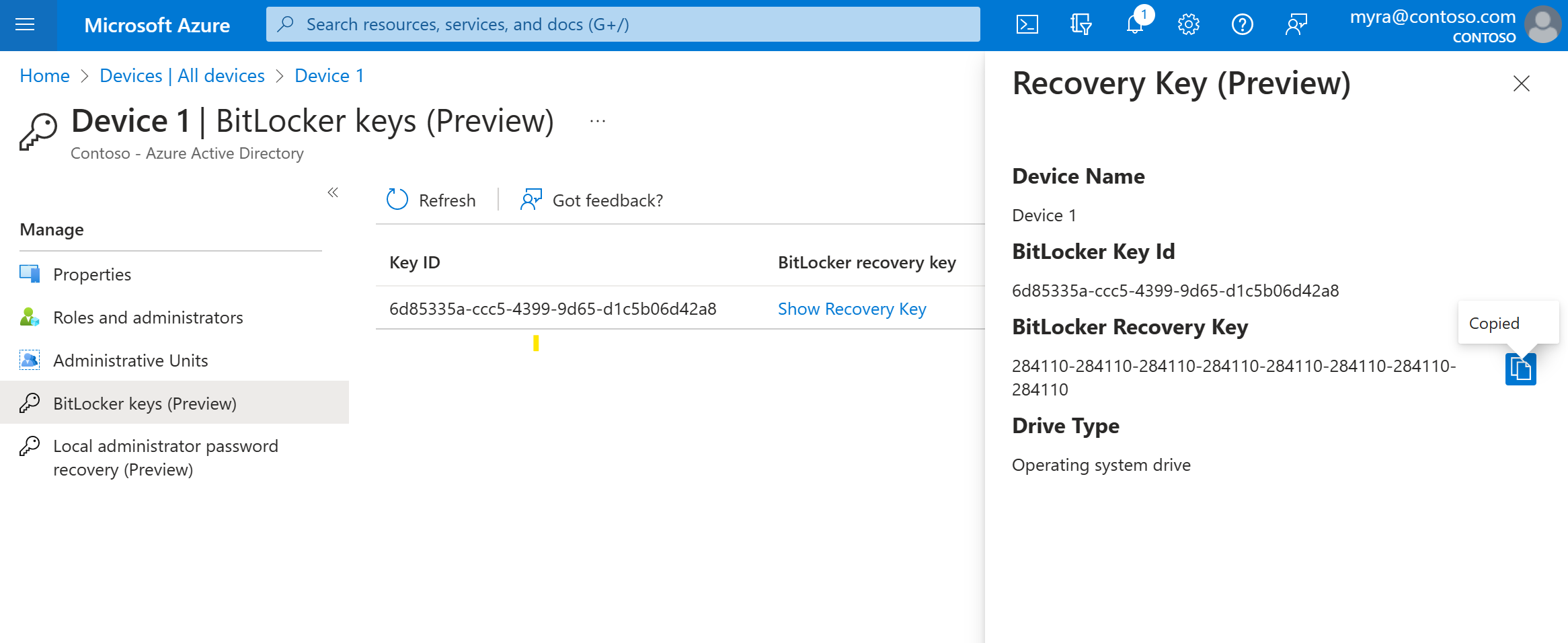

BitLocker キーを表示またはコピーする

BitLocker キーを表示およびコピーして、暗号化されたドライブをユーザーが復旧できるようにすることができます。 これらのキーは、暗号化され、Microsoft Entra ID にキーが保存されている Windows デバイスでのみ利用できます。 デバイスの詳細を表示するときにこれらのキーを見つけられるようにするには、 [回復キーの表示] を選択します。 [回復キーを表示する] を選ぶと、監査ログ エントリが生成されます。これは、KeyManagement カテゴリで見つかります。

BitLocker キーを表示またはコピーするには、デバイスの所有者であるか、次のロールのいずれかが割り当てられている必要があります。

注

Windows Autopilot を利用するデバイスが再利用され、 新しいデバイス所有者がいる場合、その新しいデバイス所有者は管理者に連絡して、そのデバイスの BitLocker 回復キーを取得する必要があります。 カスタム ロールまたは管理単位スコープの管理者は、新しいデバイス所有者がカスタム ロールまたは管理単位スコープに属していない限り、デバイスの所有権が変更されたデバイスの BitLocker 回復キーに引き続きアクセスできます。 このような場合、ユーザーは回復キーについて他のスコープ管理者に問い合わせる必要があります。 詳細については、「Intune デバイスのプライマリ ユーザーを検索する」の記事を参照してください。

デバイスの表示とフィルター処理

デバイスの一覧を次の属性でフィルター処理できます。

- 有効な状態

- 準拠状態

- 結合の種類 (Microsoft Entra 参加済み、Microsoft Entra ハイブリッド参加済み、Microsoft Entra 登録済み)

- アクティビティ タイムスタンプ

- OS の種類と OS のバージョン

- Windows 11 と Windows 10 デバイス (KB5006738 適用済み) では、Windows が表示されます。

- Microsoft Defender for Endpoint で管理されているサポート対象のバージョンでは、Windows Server が表示されます。

- デバイスの種類 (プリンター、セキュリティで保護された VM、共有デバイス、登録済みデバイス)

- MDM(モバイルデバイス管理)

- 自動操縦

- 拡張属性

- 管理単位

- 所有者

デバイスのダウンロード

クラウド デバイス管理者と Intune 管理者は、[デバイスのダウンロード] オプションを使用して、デバイスが一覧表示された CSV ファイルをエクスポートできます。 フィルターを適用して、一覧表示するデバイスを決定できます。 フィルターを適用しないと、すべてのデバイスが一覧表示されます。 エクスポート タスクは、選択内容によっては 1 時間ほど実行されることがあります。 エクスポート タスクは、1 時間を超えると失敗し、ファイルは出力されません。

エクスポートされた一覧には、次のデバイス ID 属性が含まれています。

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

エクスポート タスクに次のフィルターを適用できます。

- 有効な状態

- 準拠状態

- 結合の種類

- アクティビティ タイムスタンプ

- OS の種類

- デバイスの種類

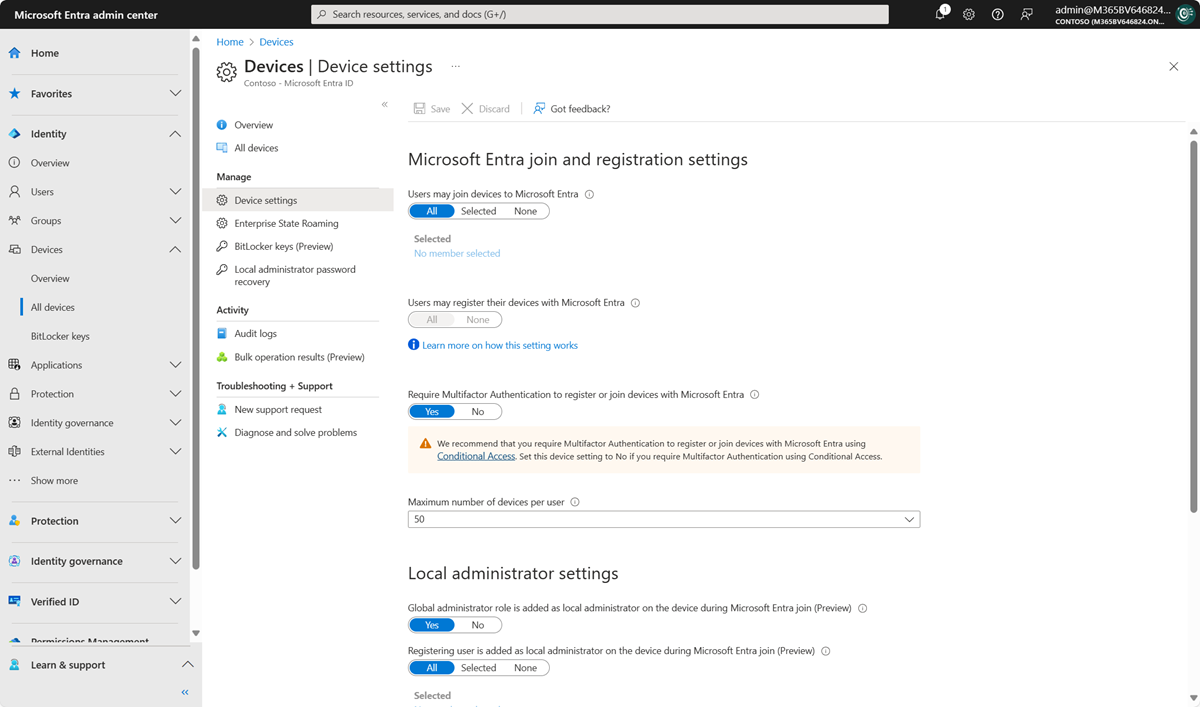

デバイス設定の構成

Microsoft Entra 管理センターを使用してデバイス ID を管理するには、それらのデバイスが Microsoft Entra ID に登録されているか参加している必要があります。 管理者は、次のデバイスの設定を構成することによって、デバイスの登録および参加のプロセスを制御できます。

デバイス設定を読み取ったり変更したりするには、次のいずれかのロールが割り当てられている必要があります。

- クラウド デバイス管理者 (読み取りおよび変更)

- Intune 管理者 (読み取り専用)

- Windows 365 管理者 (読み取り専用)

ユーザーはデバイスを Microsoft Entra ID に参加させることができます - この設定を使用すると、Microsoft Entra 参加済みデバイスとしてデバイスを登録できるユーザーを選択できます。 既定値は [すべて] です。

注

[ユーザーはデバイスを Microsoft Entra ID に参加させることができます] 設定は、Windows 10 以降の Microsoft Entra 参加にのみ適用されます。 この設定は、Microsoft Entra ハイブリッド参加済みデバイス、Azure 内の Microsoft Entra 参加済み VM、または Windows Autopilot の自己デプロイ モードを使う Microsoft Entra 参加済みデバイスには適用されません。なぜなら、これらの方法はユーザーがいないコンテキストで機能するからです。

ユーザーはデバイスを Microsoft Entra ID に登録できます: ユーザーが Windows 10 以降 (個人用)、iOS、Android、および macOS デバイスを Microsoft Entra ID に登録できるようにするには、この設定を構成する必要があります。 [なし] を選んだ場合、デバイスは Microsoft Entra ID に登録できません。 Microsoft Intune または Microsoft 365 のモバイル デバイス管理への登録には、この登録が必要です。 これらのサービスのいずれかを構成した場合は、[すべて] が選択され、[なし] は選択できなくなります。

Require multifactor authentication to register or join devices with Microsoft Entra ID (Microsoft Entra ID を使ってデバイスを登録または参加させるには多要素認証が必要です):

- 多要素認証を強制する目的で、条件付きアクセスでデバイスの登録または参加のユーザー アクションを使用することを組織にお勧めします。 条件付きアクセス ポリシーを使用して多要素認証を要求する場合、このトグルを [いいえ] に構成する必要があります。

- この設定を使用すると、デバイスを Microsoft Entra ID に参加させる、または登録する際に、追加の認証要素を提供するようユーザーに求めるかどうかを選択できます。 既定値は No です。 デバイスを登録または参加させる場合は、多要素認証を要求することをお勧めします。 このサービスの多要素認証を有効にする前に、デバイスを登録するユーザーに対して多要素認証が構成されていることを確認する必要があります。 Microsoft Entra 多要素認証サービスの詳細については、Microsoft Entra 多要素認証の概要に関する記事を参照してください。 この設定は、サードパーティの ID プロバイダーでは機能しない場合があります。

注

[Require multifactor authentication to register or join devices with Microsoft Entra ID] (Microsoft Entra ID を使ってデバイスを登録または参加させるには多要素認証が必要です) 設定は、Microsoft Entra 参加済み (一部の例外を除きます) または Microsoft Entra 登録済みのデバイスに適用されます。 この設定は、Microsoft Entra ハイブリッド参加済みデバイス、Azure 内の Microsoft Entra 参加済み VM、または Windows Autopilot の自己デプロイ モードを使う Microsoft Entra 参加済みデバイスには適用されません。

デバイスの最大数: この設定を使うと、ユーザーが Microsoft Entra ID で所有できる Microsoft Entra 参加済みまたは Microsoft Entra 登録済みデバイスの最大数を選択できます。 ユーザーがこの制限に達した場合、1 つ以上の既存のデバイスを削除するまでデバイスを追加できなくなります。 既定値は 50です。 値は、最大 100 まで増やすことができます。 100 より大きい値を入力すると、Microsoft Entra ID によって 100 に設定されます。 また、 [無制限] を使用すると、既存のクォータ制限以外に制限をかけないようにすることができます。

注

[デバイスの最大数] 設定は、Microsoft Entra 参加済みまたは Microsoft Entra 登録済みデバイスに適用されます。 この設定は、Microsoft Entra ハイブリッド参加済みデバイスには適用されません。

Microsoft Entra 参加済みデバイスの追加のローカル管理者の管理: この設定を使うと、デバイスに対するローカル管理者権限が付与されるユーザーを選択できます。 これらのユーザーは、Microsoft Entra ID のデバイス管理者ロールに追加されます。

Microsoft Entra ローカル管理者パスワード ソリューション (LAPS) (プレビュー) を有効にする: LAPS は、Windows デバイスでローカル アカウント パスワードを管理するものです。 LAPS には、組み込みのローカル管理者パスワードを安全に管理および取得するためのソリューションが用意されています。 クラウド バージョンの LAPS を使うと、Microsoft Entra ID と Microsoft Entra ハイブリッド参加デバイスの両方に対してローカル管理者パスワードの格納とローテーションを有効にすることができます。 Microsoft Entra ID で LAPS を管理する方法については、概要の記事を参照してください。

管理者以外のユーザーによる所有デバイスの BitLocker キーの回復を制限する: 管理者は、デバイスの登録済み所有者へのセルフサービス BitLocker キー アクセスをブロックできます。 BitLocker の読み取りアクセス許可を持たない既定のユーザーは、所有しているデバイスの BitLocker キーを表示またはコピーできません。 この設定を更新するには、特権ロール管理者以上である必要があります。

Enterprise State Roaming: この設定の詳細については、概要に関する記事を参照してください。

監査ログ

デバイス アクティビティは、アクティビティ ログに表示されます。 これらのログには、デバイス登録サービスおよびユーザーによってトリガーされる、次のようなアクティビティが含まれます。

- デバイスの作成と、デバイスへの所有者/ユーザーの追加

- デバイス設定への変更

- デバイスの削除や更新などのデバイス操作

- すべてのデバイスのダウンロードなどの一括操作

注

インポートや作成などの一括操作を実行するときに、一括操作が 1 時間以内に完了しない場合に問題が発生する可能性があります。 この問題を回避するには、バッチごとに処理されるレコードの数を分割することをお勧めします。 たとえば、エクスポートの開始前に、グループの種類またはユーザー名でフィルター処理して結果セットを制限し、結果のサイズを小さくすることができます。 フィルターを絞り込むことで、基本的に一括操作によって返されるデータを制限します。 詳しくは、一括操作サービスの制限に関する記事をご覧ください。

監査データへのエントリ ポイントは、 [デバイス] ページの [アクティビティ] セクションの [監査ログ] です。

監査ログには、次のものを示す既定のリスト ビューがあります。

- 発生の日付と時刻。

- ターゲット。

- アクティビティのイニシエーターまたはアクター。

- アクティビティ。

![[デバイス] ページの [アクティビティ] セクションにあるテーブルのスクリーンショット。表には、4 つの監査ログの日付、ターゲット、アクター、およびアクティビティが一覧表示されています。](media/manage-device-identities/63.png)

ツール バーの [列] を選択することで、リスト ビューをカスタマイズできます。

![[デバイス] ページのツール バーを示しているスクリーンショット。](media/manage-device-identities/64.png)

報告されたデータを自分に合ったレベルに減らすには、次のフィールドを使用してフィルター処理を行います。

- カテゴリ

- アクティビティのリソースの種類

- アクティビティ

- 日付範囲

- ターゲット

- 開始者 (アクター)

特定のエントリを検索することもできます。

![[すべてのデバイス] ビューを示すスクリーンショット。](media/manage-device-identities/all-devices-azure-portal.png)