Microsoft Entra Domain Services では、Windows Server Active Directory と完全に互換性のあるマネージド ドメイン サービス (ドメイン参加、グループ ポリシー、LDAP、Kerberos または NTLM 認証など) が提供されます。 ドメイン コントローラーのデプロイ、管理、パッチの適用を自分で行わなくても、これらのドメイン サービスを使用することができます。 Domain Services は、既存の Microsoft Entra テナントと統合されます。 この統合により、ユーザーは、各自の会社の資格情報を使用してサインインすることができます。また管理者は、既存のグループとユーザー アカウントを使用してリソースへのアクセスをセキュリティで保護することができます。

ネットワークと同期 の既定の構成オプションを使用してマネージド ドメインを作成 することも、これらの設定を手動で定義することもできます。 このチュートリアルでは、Microsoft Entra 管理センターを使用して Domain Services マネージド ドメインを作成および構成するための高度な構成オプションを定義する方法について説明します。

このチュートリアルでは、以下の内容を学習します。

- マネージド ドメインの DNS と仮想ネットワークの設定を構成する

- マネージド ドメインを作成する

- 管理ユーザーをドメイン管理に追加する

- パスワード ハッシュ同期を有効にする

Azure サブスクリプションをお持ちでない場合は、開始 する前にアカウントを作成 してください。

[前提条件]

このチュートリアルを完了するには、以下のリソースと特権が必要です。

- 有効な Azure サブスクリプション。

- Azure サブスクリプションをお持ちでない場合は、 アカウントを作成します。

- ご利用のサブスクリプションに関連付けられた Microsoft Entra テナント (オンプレミス ディレクトリまたはクラウド専用ディレクトリと同期されていること)。

- 必要に応じて、 Microsoft Entra テナントを作成 するか、 Azure サブスクリプションをアカウントに関連付けます。

- Domain Services を有効にするには、テナントに アプリケーション管理者 と グループ管理者 の Microsoft Entra ロールが必要です。

- 必要な Domain Services リソースを作成するには、 Domain Services 共同作成者 の Azure ロールが必要です。

Domain Services では必須ではありませんが、Microsoft Entra テナントの セルフサービス パスワード リセット (SSPR) を構成 することをお勧めします。 ユーザーは SSPR なしでパスワードを変更できますが、パスワードを忘れてリセットする必要がある場合は、SSPR が役立ちます。

重要

マネージド ドメインを作成した後、別のサブスクリプション、リソース グループ、またはリージョンに移動することはできません。 マネージド ドメインをデプロイするときは、最も適切なサブスクリプション、リソース グループ、リージョンを選択するように注意してください。

Microsoft Entra 管理センターにサインインする

このチュートリアルでは、Microsoft Entra 管理センターを使用してマネージド ドメインを作成して構成します。 まず、Microsoft Entra 管理センター にサインインします。

マネージド ドメインを作成し、基本設定を構成する

Microsoft Entra Domain Services の有効化ウィザードを起動するには、次の手順を実行します。

- Microsoft Entra 管理センター メニューまたは ホーム ページで、[ リソースの作成] を選択します。

- 検索バーに 「Domain Services 」と入力し、検索候補から Microsoft Entra Domain Services を選択します。

- Microsoft Entra Domain Services ページで、[ 作成] を選択します。 Microsoft Entra Domain Services の有効化ウィザードが起動します。

- マネージド ドメインを作成する Azure サブスクリプション を選択します。

- マネージド ドメインが属する リソース グループ を選択します。 [ 新規作成 ] を選択するか、既存のリソース グループを選択します。

マネージド ドメインを作成するときは、DNS 名を指定します。 この DNS 名を選択する際には、いくつかの考慮事項があります。

- 組み込みのドメイン名: 既定では、ディレクトリの組み込みドメイン名 ( .onmicrosoft.com サフィックス) が使用されます。 インターネット経由でマネージド ドメインへのセキュリティで保護された LDAP アクセスを有効にする場合、この既定のドメインとの接続をセキュリティで保護するデジタル証明書を作成することはできません。 Microsoft は .onmicrosoft.com ドメインを所有しているため、証明機関 (CA) は証明書を発行しません。

- カスタム ドメイン名: 最も一般的な方法は、カスタム ドメイン名 (通常は既に所有していてルーティング可能な名前) を指定することです。 ルーティング可能なカスタム ドメインを使用すれば、ご利用のアプリケーションをサポートするために必要なトラフィックを正しく送信することができます。

- ルーティング不可能なドメイン サフィックス: 一般に、 contoso.local などのルーティング不可能なドメイン名サフィックスは使用しないことをお勧めします。 .local サフィックスはルーティング可能ではなく、DNS 解決の問題を引き起こす可能性があります。

ヒント

カスタム ドメイン名を作成する場合は、既存の DNS 名前空間に注意してください。 既存の Azure またはオンプレミスの DNS 名前空間とは別のドメイン名を使用することをお勧めします。

たとえば、 contoso.com の既存の DNS 名前空間がある場合は、 aaddscontoso.com のカスタム ドメイン名を持つマネージド ドメインを作成します。 Secure LDAP を使用する必要がある場合は、必要な証明書を生成するために、このカスタム ドメイン名を登録して所有する必要があります。

環境内の他のサービスに対して追加の DNS レコードを作成したり、環境内の既存の DNS 名前空間間に条件付き DNS フォワーダーを作成したりする必要がある場合があります。 たとえば、ルート DNS 名を使用してサイトをホストする Web サーバーを実行すると、追加の DNS エントリを必要とする名前付けの競合が発生する可能性があります。

これらのチュートリアルとハウツー記事では、 aaddscontoso.com のカスタム ドメインを簡単な例として使用します。 すべてのコマンドで、独自のドメイン名を指定します。

次の DNS 名の制限も適用されます。

- ドメイン プレフィックスの制限: プレフィックスが 15 文字を超えるマネージド ドメインを作成することはできません。 指定したドメイン名のプレフィックス (aaddscontoso.com ドメイン名の aaddscontoso など) には、15 文字以下を含める必要があります。

-

ネットワーク名の競合: マネージド ドメインの DNS ドメイン名が仮想ネットワークにまだ存在しないようにする必要があります。 具体的には、名前の競合につながる次のシナリオを確認します。

- Azure 仮想ネットワーク上に同じ DNS ドメイン名を持つ Active Directory ドメインが既にある場合。

- マネージド ドメインを有効にする予定の仮想ネットワークに、オンプレミス ネットワークとの VPN 接続がある場合。 このシナリオでは、オンプレミス ネットワークに同じ DNS ドメイン名を持つドメインがないことを確認します。

- Azure 仮想ネットワーク上にその名前を持つ既存の Azure クラウド サービスがある場合。

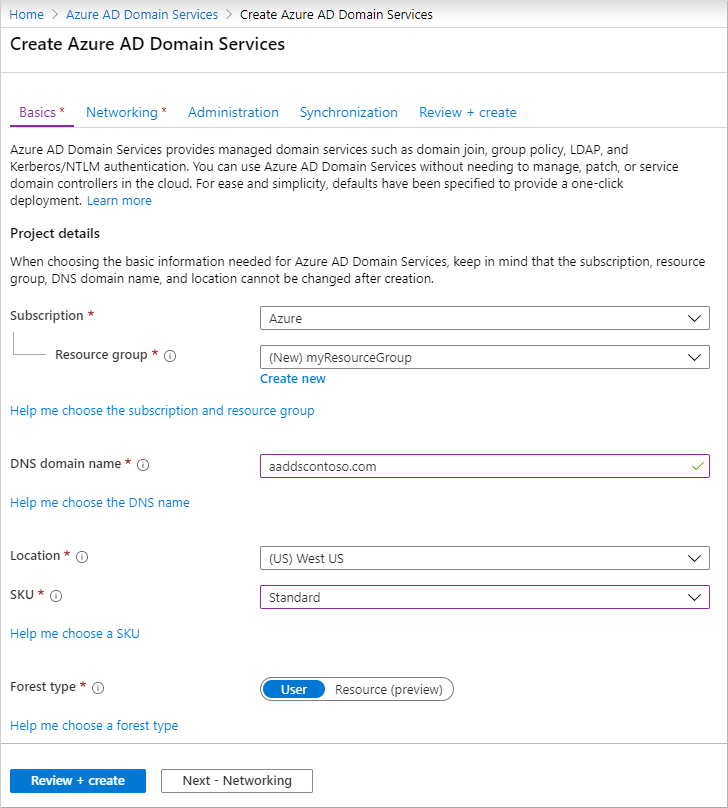

マネージド ドメインを作成するには、Microsoft Entra 管理センターの [ 基本 ] ウィンドウのフィールドに入力します。

前の点を考慮して、マネージド ドメインの DNS ドメイン名 を入力します。

マネージド ドメインを作成する Azure の場所 を選択します。 可用性ゾーンをサポートするリージョンを選択した場合、追加の冗長性のために Domain Services リソースがゾーン間で分散されます。

ヒント

Availability Zones は、Azure リージョン内の一意の物理的な場所です。 それぞれのゾーンは、独立した電源、冷却手段、ネットワークを備えた 1 つまたは複数のデータセンターで構成されています。 回復性を確保するため、有効になっているリージョンにはいずれも最低 3 つのゾーンが別個に存在しています。

Domain Services を複数のゾーンに分散するために、ご自身で構成するものは何もありません。 Azure プラットフォームでは、ゾーンへのリソース分散が自動的に処理されます。 詳細とリージョンの可用性については、「Azure の Availability Zones とは」を参照してください。

SKU によって、パフォーマンスとバックアップの頻度が決まります。 ビジネスの需要や要件が変化した場合は、マネージド ドメインの作成後に SKU を変更できます。 詳細については、「 Domain Services SKU の概念」を参照してください。

このチュートリアルでは、 Standard SKU を選択します。

フォレストは、1 つ以上のドメインをグループ化するために Active Directory Domain Services によって使用される論理コンストラクトです。

追加のオプションを手動で構成するには、[ 次へ] - [ネットワーク] を選択します。 それ以外の場合は、[ 確認と作成 ] を選択して既定の構成オプションを受け入れてから、「 マネージド ドメインをデプロイする」セクションに進みます。 この作成オプションを選択すると、次の既定値が構成されます。

- 10.0.1.0/24 の IP アドレス範囲を使用する aadds-vnet という名前の仮想ネットワークを作成します。

- 10.0.1.0/24 の IP アドレス範囲を使用して、aadds-subnet という名前のサブネットを作成します。

- Microsoft Entra ID のすべての ユーザーをマネージド ドメインに同期します。

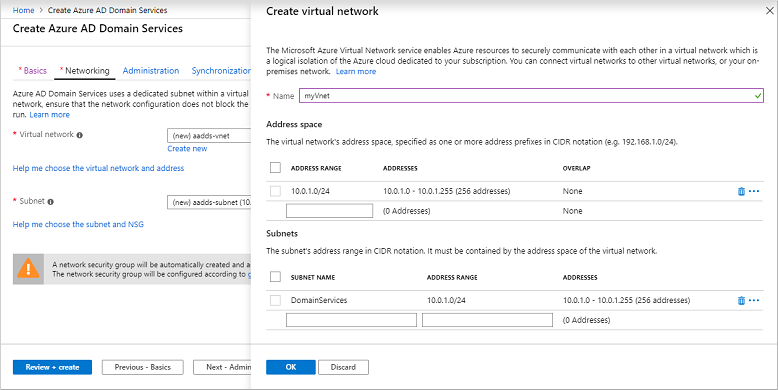

仮想ネットワークを作成して構成する

接続を提供するには、Azure 仮想ネットワークと専用サブネットが必要です。 Domain Services は、この仮想ネットワーク サブネットで有効になっています。 このチュートリアルでは仮想ネットワークを作成しますが、代わりに既存の仮想ネットワークを使用することもできます。 どちらの方法でも、Domain Services で使用する専用サブネットを作成する必要があります。

ヒント

Microsoft Entra Domain Services デプロイ IP は、それが存在する VNET の DNS リゾルバーとして使用する必要があるため、別の DNS サービスを使用し、Microsoft Entra Domain Services 自体で条件付きフォワーダーを構成する場合は、専用の Azure 仮想ネットワークをお勧めします。

この専用仮想ネットワーク サブネットの考慮事項には、次の領域があります。

- Domain Services リソースをサポートするには、サブネットのアドレス範囲に少なくとも 3 ~ 5 個の使用可能な IP アドレスが必要です。

- Domain Services をデプロイするための ゲートウェイ サブネットを選択しないでください。 Domain Services を ゲートウェイ サブネットにデプロイすることはサポートされていません。

- 他の仮想マシンをサブネットにデプロイしないでください。 アプリケーションと VM は、多くの場合、ネットワーク セキュリティ グループを使用して接続をセキュリティで保護します。 これらのワークロードを別のサブネットで実行すると、マネージド ドメインへの接続を中断することなく、これらのネットワーク セキュリティ グループを適用できます。

仮想ネットワークを計画および構成する方法の詳細については、 Microsoft Entra Domain Services のネットワークに関する考慮事項を参照してください。

[ネットワーク] ウィンドウのフィールドに次のように入力します。

[ ネットワーク ] ページで、ドメイン サービスをデプロイする仮想ネットワークをドロップダウン メニューから選択するか、[ 新規作成] を選択します。

- 仮想ネットワークを作成する場合は、 myVnet などの仮想ネットワークの名前を入力し、アドレス範囲 ( 10.0.1.0/24 など) を指定します。

- DomainServices などの明確な名前を持つ専用サブネットを作成します。 10.0.1.0/24 などのアドレス範囲を指定します。

プライベート IP アドレス範囲内のアドレス範囲を選択してください。 所有していない IP アドレス範囲がパブリック アドレス空間にある場合、Domain Services 内でエラーが発生します。

DomainServices などの仮想ネットワーク サブネットを選択します。

準備ができたら、[ 次へ] - [管理] を選択します。

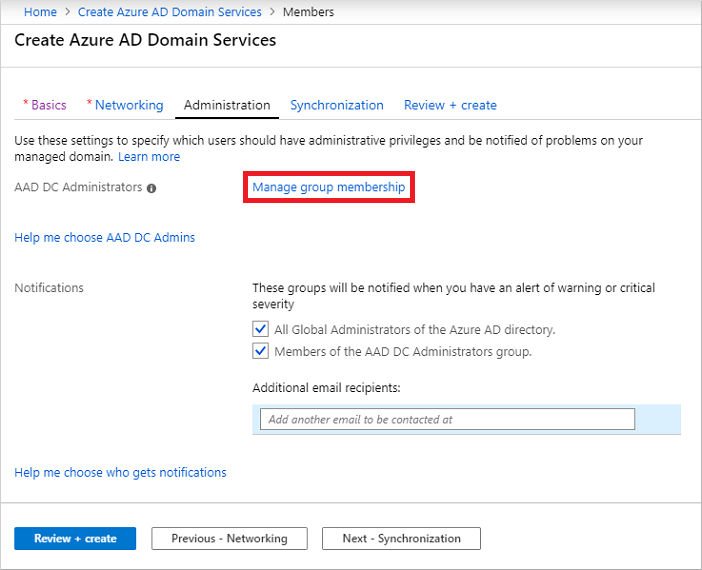

管理グループを構成する

ドメイン サービス ドメインの管理には 、AAD DC Administrators という名前の特別な管理グループが使用されます。 このグループのメンバーには、マネージド ドメインにドメイン参加している VM に対する管理アクセス許可が付与されます。 ドメインに参加している VM では、このグループはローカル管理者グループに追加されます。 このグループのメンバーは、リモート デスクトップを使用して、ドメインに参加している VM にリモート接続することもできます。

重要

Domain Services を使用するマネージド ドメインに対する ドメイン管理者 または エンタープライズ管理者 のアクセス許可がありません。 サービスはこれらのアクセス許可を予約し、テナント内のユーザーがアクセスできないようにします。

代わりに、 AAD DC Administrators グループを使用すると、いくつかの特権操作を実行できます。 これらの操作には、ドメインに参加している VM の管理グループへの属、グループ ポリシーの構成が含まれます。

ウィザードによって、Microsoft Entra ディレクトリに AAD DC Administrators グループが自動的に作成されます。 Microsoft Entra ディレクトリにこの名前の既存のグループがある場合、ウィザードはこのグループを選択します。 必要に応じて、展開プロセス中にこの AAD DC Administrators グループにユーザーを追加することもできます。 これらの手順は、後で完了できます。

この AAD DC Administrators グループにユーザーを追加するには、[ グループ メンバーシップの管理] を選択します。

[ メンバーの追加 ] ボタンを選択し、Microsoft Entra ディレクトリからユーザーを検索して選択します。 たとえば、自分のアカウントを検索し、 AAD DC Administrators グループに追加します。

必要に応じて、注意が必要なマネージド ドメインにアラートがある場合は、通知の受信者を変更または追加します。

準備ができたら、[ 次へ] - [同期] を選択します。

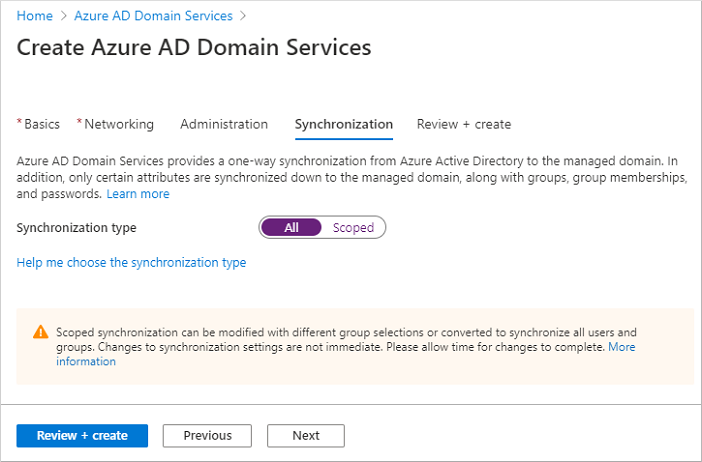

同期の構成

Domain Services を使用すると、Microsoft Entra ID で使用できる すべての ユーザーとグループを同期したり、特定のグループのみの スコープ 同期を同期したりできます。 今すぐ、またはマネージド ドメインがデプロイされたら、同期スコープを変更できます。 詳細については、「 Microsoft Entra Domain Services スコープの同期」を参照してください。

このチュートリアルでは、 すべての ユーザーとグループを同期することを選択します。 この同期の選択が既定のオプションです。

[ 確認と作成] を選択します。

マネージド ドメインをデプロイする

ウィザードの [概要 ] ページで、マネージド ドメインの構成設定を確認します。 ウィザードの任意の手順に戻って変更を加えることができます。 これらの構成オプションを使用して一貫した方法でマネージド ドメインを別の Microsoft Entra テナントに再デプロイするには、 自動化用のテンプレートをダウンロードすることもできます。

マネージド ドメインを作成するには、[ 作成] を選択します。 ドメイン サービス管理が作成された後は、DNS 名や仮想ネットワークなどの特定の構成オプションを変更できないことを示すメモが表示されます。 続行するには、[ OK] を選択します。

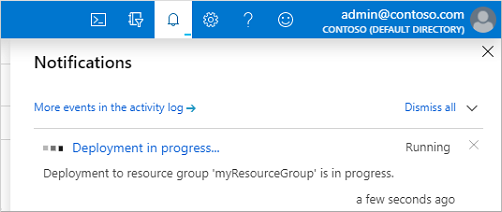

マネージド ドメインをプロビジョニングするプロセスには、最大 1 時間かかる場合があります。 Domain Services のデプロイの進行状況を示す通知がポータルに表示されます。 通知を選択すると、デプロイの詳細な進行状況が表示されます。

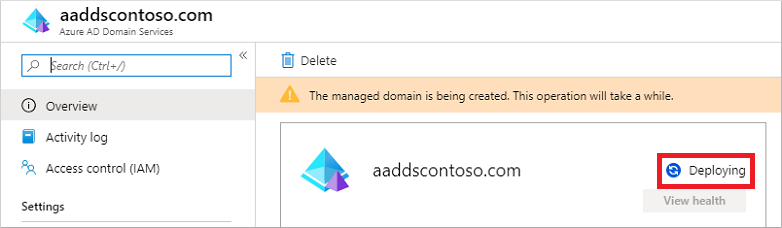

myResourceGroup などのリソース グループを選択し、aaddscontoso.com などの Azure リソースの一覧からマネージド ドメインを選択します。 [ 概要 ] タブには、マネージド ドメインが現在 デプロイ中であることが表示されます。 マネージド ドメインは、完全にプロビジョニングされるまで構成できません。

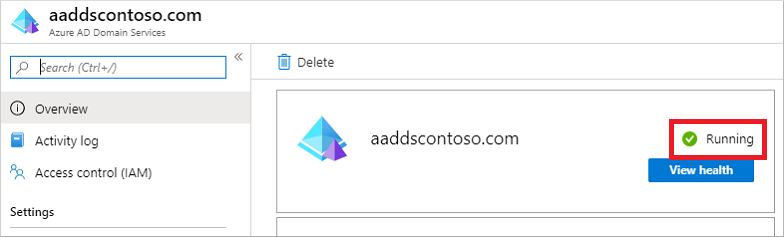

マネージド ドメインが完全にプロビジョニングされると、[ 概要 ] タブにドメインの状態が [実行中] と表示されます。

重要

マネージド ドメインは、Microsoft Entra テナントに関連付けられています。 プロビジョニング プロセス中に、Domain Services は、Domain Controller Services と AzureActiveDirectoryDomainControllerServices という名前の 2 つのエンタープライズ アプリケーションを Microsoft Entra テナントに作成します。 これらのエンタープライズ アプリケーションは、マネージド ドメインにサービスを提供するために必要です。 これらのアプリケーションは削除しないでください。

Azure 仮想ネットワークの DNS 設定を更新する

Domain Services が正常にデプロイされたら、接続されている他の VM とアプリケーションがマネージド ドメインを使用できるように仮想ネットワークを構成します。 この接続を提供するには、マネージド ドメインがデプロイされている 2 つの IP アドレスを指す仮想ネットワークの DNS サーバー設定を更新します。

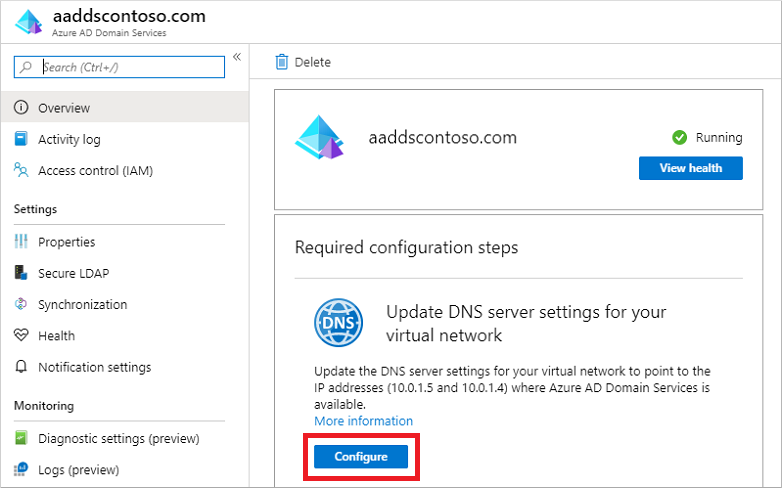

マネージド ドメインの [ 概要 ] タブには、 いくつかの必須の構成手順が表示されます。 最初の構成手順では、仮想ネットワークの DNS サーバー設定を更新します。 DNS 設定が正しく構成されると、この手順は表示されなくなります。

一覧表示されているアドレスは、仮想ネットワークで使用するドメイン コントローラーです。 この例では、これらのアドレスは 10.0.1.4 と 10.0.1.5 です。 これらの IP アドレスは、後で [プロパティ ] タブで確認できます。

仮想ネットワークの DNS サーバー設定を更新するには、[ 構成 ] ボタンを選択します。 DNS 設定は、仮想ネットワークに対して自動的に構成されます。

ヒント

前の手順で既存の仮想ネットワークを選択した場合、ネットワークに接続されているすべての VM は再起動後にのみ新しい DNS 設定を取得します。 Microsoft Entra 管理センター、Microsoft Graph PowerShell、または Azure CLI を使用して VM を再起動できます。

Domain Services のユーザー アカウントを有効にする

マネージド ドメインでユーザーを認証するには、ドメイン サービスには、NT LAN Manager (NTLM) および Kerberos 認証に適した形式のパスワード ハッシュが必要です。 Microsoft Entra ID は、テナントの Domain Services を有効にするまで、NTLM または Kerberos 認証に必要な形式でパスワード ハッシュを生成または格納しません。 また、セキュリティ上の理由から、クリアテキスト形式のパスワード資格情報が Microsoft Entra ID に保存されることもありません。 そのため、Microsoft Entra ID では、ユーザーの既存の資格情報に基づいて、これらの NTLM やKerberos のパスワード ハッシュを自動的に生成することはできません。

注

適切に構成されると、使用可能なパスワード ハッシュがマネージド ドメインに格納されます。 マネージド ドメインを削除すると、その時点で格納されているパスワード ハッシュも削除されます。

後でマネージド ドメインを作成する場合、Microsoft Entra ID の同期された資格情報を再利用することはできません。パスワード ハッシュの同期を再構成して、パスワード ハッシュをもう一度格納する必要があります。 以前はドメインに参加していた VM またはユーザーはすぐに認証することはできません。Microsoft Entra ID は、新しいマネージド ドメインにパスワード ハッシュを生成して格納する必要があります。

詳細については、「 Domain Services と Microsoft Entra Connect のパスワード ハッシュ同期プロセス」を参照してください。

これらのパスワード ハッシュを生成して格納する手順は、次の 2 種類のユーザー アカウントで異なります。

- Microsoft Entra ID で作成されたクラウド専用ユーザー アカウント。

- Microsoft Entra Connect を使用してオンプレミスディレクトリから同期されるユーザー アカウント。

クラウド専用ユーザー アカウントは、Microsoft Entra 管理センターまたは Microsoft Graph PowerShell コマンドレットを使用して Microsoft Entra ディレクトリに作成されたアカウントです。 そのようなユーザー アカウントは、オンプレミス ディレクトリとの間で同期されません。

このチュートリアルでは、基本的なクラウド専用ユーザー アカウントを操作してみましょう。 Microsoft Entra Connect を使用するために必要な追加の手順の詳細については、「 オンプレミス AD からマネージド ドメインに同期されたユーザー アカウントのパスワード ハッシュを同期する」を参照してください。

ヒント

Microsoft Entra テナントにクラウド専用ユーザーとオンプレミス AD のユーザーの組み合わせがある場合は、両方の手順を実行する必要があります。

クラウド専用ユーザー アカウントの場合、ユーザーは Domain Services を使用する前にパスワードを変更する必要があります。 このパスワード変更プロセスにより、Kerberos および NTLM 認証のパスワード ハッシュが生成され、Microsoft Entra ID に格納されます。 パスワードが変更されるまで、アカウントは Microsoft Entra ID から Domain Services に同期されません。 Domain Services を使用する必要があるテナント内のすべてのクラウド ユーザーのパスワードを期限切れにするか、次のサインイン時にパスワードの変更を強制するか、クラウド ユーザーにパスワードを手動で変更するように指示します。 このチュートリアルでは、ユーザー パスワードを手動で変更してみましょう。

ユーザーが自分のパスワードをリセットする前に、Microsoft Entra テナントを セルフサービス パスワード リセット用に構成する必要があります。

クラウド専用ユーザーのパスワードを変更するには、ユーザーが次の手順を実行する必要があります。

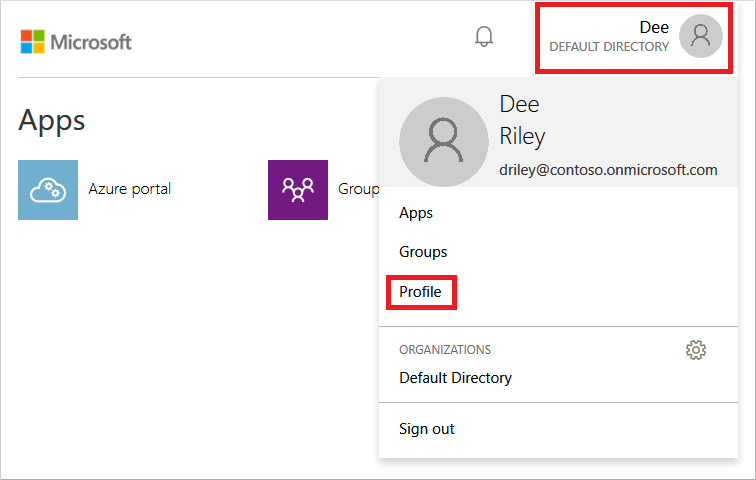

https://myapps.microsoft.comの Microsoft Entra ID アクセス パネル ページに移動します。

右上隅で自分の名前を選択し、ドロップダウン メニューから [ プロファイル ] を選択します。

[ プロファイル ] ページで、[ パスワードの変更] を選択します。

[ パスワードの変更 ] ページで、既存の (古い) パスワードを入力し、新しいパスワードを入力して確認します。

[ 送信] を選択します。

新しいパスワードが Domain Services で使用できるようにパスワードを変更し、マネージド ドメインに参加しているコンピューターに正常にサインインするには、数分かかります。

次のステップ

このチュートリアルでは、次の方法を学習しました。

- マネージド ドメインの DNS と仮想ネットワークの設定を構成する

- マネージド ドメインを作成する

- 管理ユーザーをドメイン管理に追加する

- Domain Services のユーザー アカウントを有効にしてパスワード ハッシュを生成する

このマネージド ドメインの動作を確認するには、仮想マシンを作成してドメインに参加させます。