この記事では、F5 BIG-IP Easy Button ガイド付き構成 16.1 で、Microsoft Entra ID を使用して Oracle PeopleSoft (PeopleSoft) をセキュリティで保護する方法について説明します。

BIG-IP と Microsoft Entra ID を統合すると、次のような多くの利点があります。

- Microsoft Entra の事前認証および条件付きアクセスによるゼロ トラスト ガバナンスの強化

- 「リモート作業を可能にする Microsoft ゼロ トラスト フレームワーク」を参照してください。

- 「条件付きアクセスとは」を参照してください。

- Microsoft Entra ID と BIG-IP 公開済みサービス間のシングル サインオン (SSO)

- Microsoft Entra 管理センターからの ID とアクセスを管理する

詳細情報:

シナリオの説明

このチュートリアルでは、保護されたコンテンツへのアクセスを管理するために HTTP Authorization ヘッダーを使用する PeopleSoft アプリケーションが使用されます。

レガシ アプリケーションには、Microsoft Entra 統合をサポートするための最新のプロトコルがありません。 最新化にはコストがかかり、計画が必要であり、ダウンタイムのリスクが伴います。 代わりに、プロトコルを切り換えて、F5 BIG-IP Application Delivery Controller (ADC) を使用して、レガシ アプリケーションと最新の ID コントロールとの間のギャップを埋めます。

アプリの手前に BIG-IP を配置すれば、Microsoft Entra の事前認証とヘッダーベース SSO でサービスをオーバーレイできます。 このアクションにより、アプリケーションのセキュリティ体制が向上します。

注

Microsoft Entra アプリケーション プロキシを使用すると、このタイプのアプリケーションにリモート アクセスできます。

「Microsoft Entra アプリケーション プロキシからのオンプレミス アプリケーションへのリモート アクセス」を参照してください。

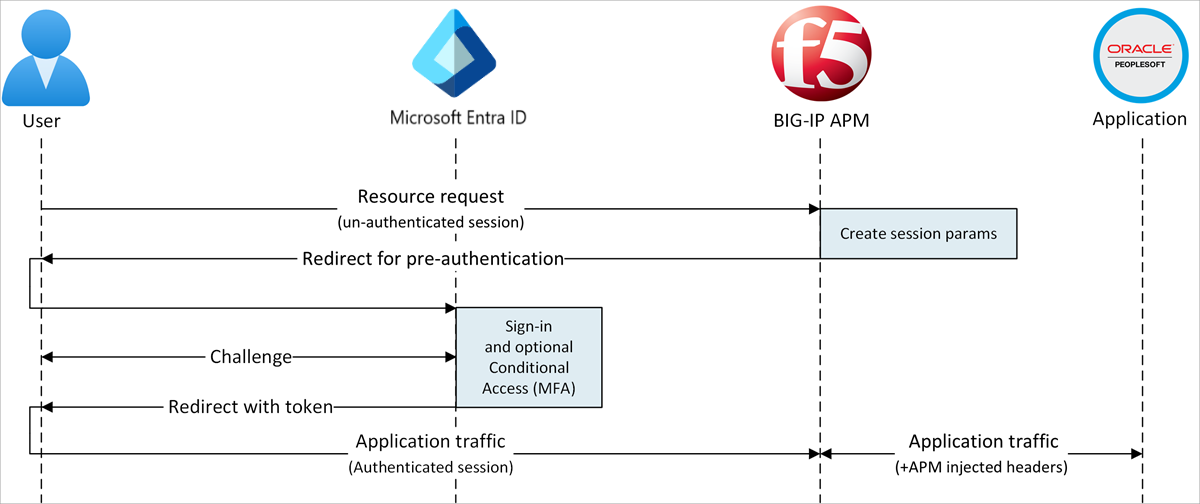

シナリオのアーキテクチャ

このチュートリアルのためのセキュア ハイブリッド アクセス (SHA) ソリューションは、次のコンポーネントで構成されています。

- PeopleSoft アプリケーション - Microsoft Entra SHA によって保護された BIG-IP 公開サービス

- Microsoft Entra ID - Security Assertion Markup Language (SAML) ID プロバイダー (IdP)。これにより、ユーザーの資格情報、条件付きアクセス、BIG-IP への SAML ベースの SSO が検証されます

- Microsoft Entra ID は、SSO を使用して BIG-IP にセッション属性を与えます

- BIG-IP - アプリケーションへのリバース プロキシおよび SAML サービス プロバイダー (SP)。 SAML IdP に認証を委任し、その後、PeopleSoft サービスに対してヘッダーベースの SSO を実行します。

このシナリオの場合、SHA では、SP と IdP によって開始される各フローがサポートされます。 次の図は、SP によって開始されるフローを示しています。

- ユーザーがアプリケーション エンドポイント (BIG-IP) に接続します。

- BIG-IP APM アクセス ポリシーは、ユーザーを Microsoft Entra ID (SAML IdP) にリダイレクトします。

- Microsoft Entra がユーザーを事前認証し、条件付きアクセス ポリシーを適用します。

- ユーザーは BIG-IP (SAML SP) にリダイレクトされ、発行された SAML トークンを使用して SSO が実行されます。

- BIG-IP によって、Microsoft Entra 属性がアプリケーションへの要求のヘッダーとして挿入されます。

- アプリケーションが要求を承認し、ペイロードを返します。

前提条件

- Microsoft Entra ID 無料アカウント、またはそれ以上のアカウント

- お持ちでない場合は、Azure 無料アカウントを取得してください。

- BIG-IP、または Azure の BIG-IP Virtual Edition (VE)

- 「F5 BIG-IP Virtual Edition VM を Azure にデプロイする」を参照してください

- 次のいずれかの F5 BIG-IP ライセンス:

- F5 BIG-IP® Best バンドル

- F5 BIG-IP APM スタンドアロン ライセンス

- 既存の BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM) に対する F5 BIG-IP APM アドオン ライセンス

- 90 日間の BIG-IP 全機能試用版ライセンス

- オンプレミス ディレクトリから Microsoft Entra ID に同期されたユーザー ID、または Microsoft Entra ID 内で作成されてオンプレミス ディレクトリに戻されたユーザー ID

- クラウド アプリケーション管理者ロール、アプリケーション管理者ロールのいずれか。

- HTTPS を介してサービスを発行するための SSL Web 証明書。または、テストの場合には既定の BIG-IP 証明書を使用します

- 「F5 BIG-IP Virtual Edition VM を Azure にデプロイする」を参照してください

- PeopleSoft 環境

BIG-IP の構成

このチュートリアルでは、Easy Button テンプレートを備えたガイド付き構成 16.1 を使用します。

Easy Button を使用すると、管理者は Microsoft Entra ID と BIG-IP の間を移動せずに SHA のサービスを有効化できます。 APM の [ガイド付き構成] ウィザードと Microsoft Graph でデプロイとポリシー管理を処理します。 統合により、アプリケーションでは ID フェデレーション、SSO、条件付きアクセスのサポートが確保されます。

注

このチュートリアルの文字列または値の例は、実際の環境のものに置き換えてください。

Easy Button を登録する

クライアントまたはサービスは、Microsoft Graph にアクセスする前に、Microsoft ID プラットフォームによって信頼される必要があります。

詳細情報: クイック スタート: Microsoft ID プラットフォームにアプリケーションを登録する

次の手順では、Easy Button が Graph へのアクセスを許可するためのテナント アプリ登録を作成する方法を説明します。 これらのアクセス許可を使用して、BIG-IP は、発行済みアプリケーションの SAML SP インスタンスと、SAML IdP となる Microsoft Entra ID の間に信頼を確立するための構成をプッシュします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>のアプリ登録>に移動し、新規登録を選択します。

アプリケーションの名前を入力します。

この組織のディレクトリ内のアカウントのみに対し、アプリケーションを使用するユーザーを指定します

[登録] を選択します。

[API permissions] (API のアクセス許可) に移動します。

次の Microsoft Graph アプリケーションのアクセス許可を認可します。

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All (ディレクトリのすべてを読む)

- Group.Read.All

- IdentityRiskyUser.Read.All(アイデンティティリスキーユーザー.リード.オール)

- Policy.Read.All

- ポリシー.読み取り書き込み.アプリケーション設定

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

組織に管理者の同意を付与します。

[証明書とシークレット] にアクセスします。

新しい [クライアント シークレット] を生成してメモします。

[概要] に移動し、クライアント ID と テナント ID をメモします

Easy Button を構成する

- APM Guided Configuration (ガイド付き構成) を開始します。

- Easy Button テンプレートを起動します。

- [アクセス] > [ガイド付き構成] に移動します。

- [Microsoft Integration] (Microsoft 統合) を選択します。

- [Microsoft Entra アプリケーション] を選択します。

- 構成シーケンスを確認します。

- [次へ] を選択します

- 構成シーケンスに従います。

![[Microsoft Entra Application Configuration] (Microsoft Entra アプリケーションの構成) の構成シーケンスのスクリーンショット。](media/f5-big-ip-easy-button-ldap/config-steps-flow.png#lightbox)

構成プロパティ

[構成プロパティ] タブを使用して、新しいアプリケーション構成と SSO オブジェクトを作成します。 [Azure サービス アカウントの詳細] セクションは、アプリケーションとして、Microsoft Entra テナントに登録したクライアントを表すものとします。 BIG-IP OAuth クライアントの設定を使用して、SSO プロパティと共に SAML SP をテナントに登録します。 Easy Button により、発行されて SHA が有効になっている BIG-IP サービスに対してこのアクションが実行されます。

注

次の設定の一部はグローバルです。 その設定を再利用して、さらにアプリケーションを発行できます。

- 構成名を入力します。 一意の名前にすると、構成を区別しやすくなります。

- [Single Sign-On (SSO) & HTTP Headers] (シングル サインオン (SSO) と HTTP ヘッダー) で、[On] (オン) を選びます。

- [テナント ID] および [クライアント ID] に、メモした内容を入力します。

- BIG-IP がテナントに接続されたことを確認します。

- [次へ] を選択します。

サービス プロバイダー

[サービスプロバイダー] 設定を使用して、SHA で保護されたアプリケーションを表す APM インスタンスの SAML SP プロパティを定義します。

- [ホスト] に、セキュリティで保護されるアプリケーションのパブリック FQDN を入力します。

- [エンティティ ID] に、トークンを要求する SAML SP を識別するために Microsoft Entra によって使用される識別子を入力します。

![[サービス プロバイダー] のオプションと選択内容のスクリーンショット。](media/f5-big-ip-easy-button-oracle-jde/service-provider-settings.png)

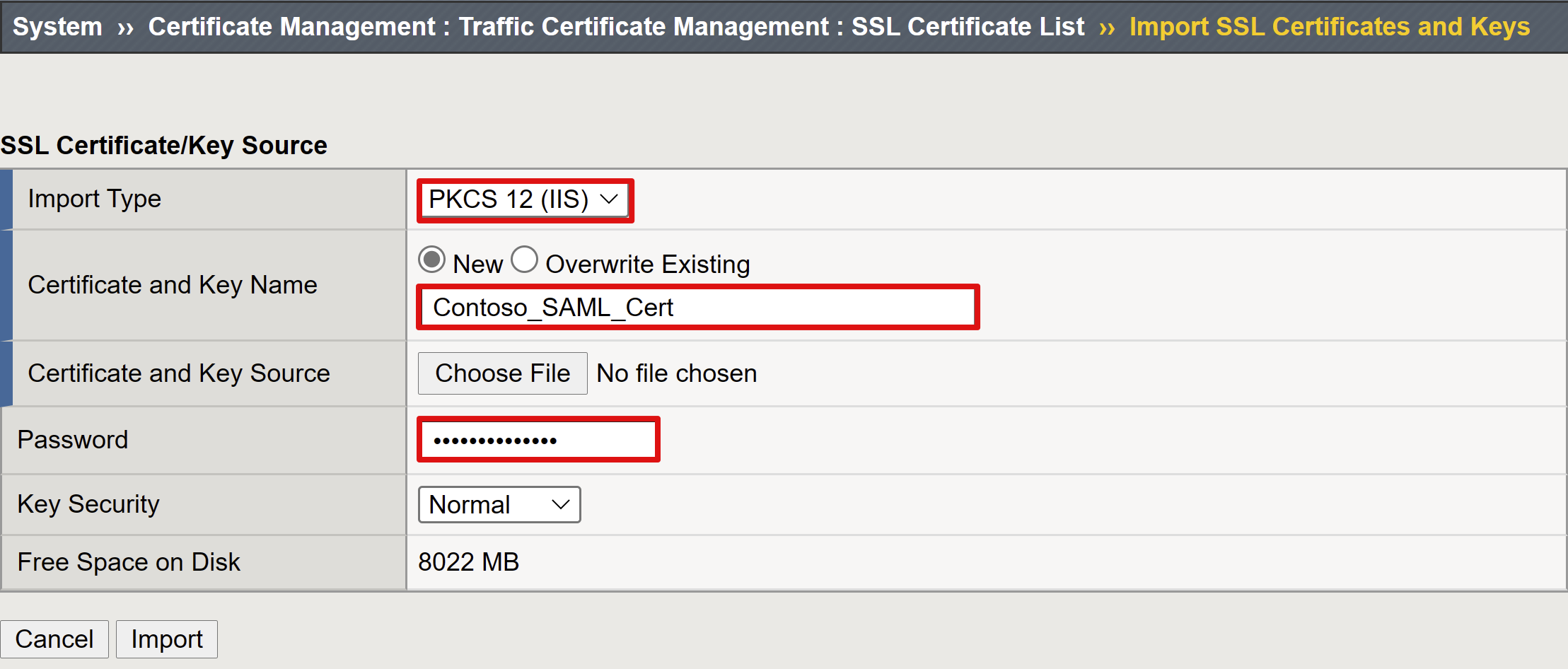

(オプション) [セキュリティ設定] では、発行された SAML アサーションの Microsoft Entra ID 暗号化を指定します。 このオプションを使用すると、より確実にコンテンツ トークンが傍受されないことと、データが漏洩しないことを確保できます。

[Assertion Decryption Private Key] (アサーション解読秘密キー) の一覧から、[新規作成] を選択します。

![[アサーション解読秘密キー] の一覧にある [新規作成] のスクリーンショット。](media/f5-big-ip-oracle/configure-security-create-new.png)

- OK を選択します。

- 新しいタブで [SSL 証明書とキーのインポート] ダイアログが表示されます。

- [Import Type] (インポートの種類) で、[PKCS 12 (IIS)] を選びます。 このオプションを使用すると、証明書と秘密キーがインポートされます。

- ブラウザー タブを閉じて、メイン タブに戻ります。

- [暗号化アサーションを有効にする] で、チェック ボックスをオンにします。

- 暗号化を有効にした場合は、[アサーション解読の秘密キー] リストから、証明書を選択します。 これは、Microsoft Entra アサーションを解読するために BIG-IP APM で使用される証明書の秘密キーです。

- 暗号化を有効にした場合は、[アサーション解読の証明書] リストから、証明書を選択します。 BIG-IP は、発行された SAML アサーションを暗号化するためにこの証明書を Microsoft Entra ID にアップロードします。

![[セキュリティ設定] オプションと選択内容のスクリーンショット。](media/f5-big-ip-easy-button-ldap/service-provider-security-settings.png)

マイクロソフト エントラ ID

Easy Button には、Oracle PeopleSoft、Oracle E-business Suite、Oracle JD Edwards、SAP ERP 用のテンプレートと、汎用の SHA テンプレートが用意されています。

- [Oracle PeopleSoft] を選択します。

- 追加 を選択します。

Azure の構成

BIG-IP がテナントで作成するアプリの [表示名] を入力します。 [マイ アプリ] のアイコンに名前が表示されます。

(オプション) [サインオン URL] に、PeopleSoft アプリケーションのパブリック FQDN を入力します。

[署名キー] と [署名証明書] の横にある[更新] を選択します。 このアクションで、インポートした証明書を検索します。

[署名キーのパスフレーズ] に、証明書のパスワードを入力します。

(オプション) [署名オプション] で、オプションを選択します。 この選択により、BIG-IP は Microsoft Entra ID によって署名されたトークンとクレームを受け入れます。

![[SAML 署名証明書] の下の [署名キー]、[署名証明書]、[署名キーのパスフレーズ] オプションのスクリーンショット。](media/f5-big-ip-easy-button-ldap/azure-configuration-sign-certificates.png)

- [ユーザーとユーザー グループ] は、Microsoft Entra テナントから動的に照会されます。

- テストに使用するユーザーまたはグループを追加します。そうしないと、アクセスが拒否されます。

![[ユーザーとユーザー グループ] の [追加] オプションのスクリーンショット。](media/f5-big-ip-easy-button-ldap/azure-configuration-add-user-groups.png)

ユーザー属性と要求

ユーザーが認証されると、Microsoft Entra ID は、ユーザーを識別する既定の要求と属性を使用して SAML トークンを発行します。 [ユーザー属性と要求] タブには、新しいアプリケーションのために発行する既定の要求が表示されます。 それを使用して、より多くの要求を構成します。 Easy Button テンプレートには、PeopleSoft に必要な従業員 ID 要求があります。

![[ユーザー属性と要求] のオプションと選択内容のスクリーンショット。](media/f5-big-ip-easy-button-oracle-peoplesoft/user-attributes-claims.png)

必要に応じて、他の Microsoft Entra 属性を含めます。 サンプルの PeopleSoft アプリケーションには、定義済みの属性が必要です。

追加のユーザー属性

[追加のユーザー属性] タブでは、セッション拡張用のその他のディレクトリに格納されている属性を必要とする分散システムがサポートされます。 LDAP ソースからフェッチされた属性は、追加の SSO ヘッダーとして挿入して、ロール、パートナー ID などに基づいてアクセスを制御します。

注

この機能は Microsoft Entra ID と相関関係はなく、別の属性ソースです。

条件付きアクセス ポリシー

条件付きアクセス ポリシーは、デバイス、アプリケーション、場所、リスクの兆候に基づいてアクセスを制御するために、Microsoft Entra の事前認証の後に適用されます。 [使用可能なポリシー] ビューには、ユーザー アクションのない条件付きアクセス ポリシーがあります。 [選択されたポリシー] ビューには、クラウド アプリをターゲットとするポリシーがあります。 これらのポリシーは、テナント レベルで適用されるため、選択解除することも、[使用可能なポリシー] リストに移動することもできません。

アプリケーションのポリシーを選択します。

- [使用可能なポリシー] リストでポリシーを選択します。

- 右矢印を選択して、ポリシーを [選択されたポリシー] リストに移動します。

選択したポリシーでは、[含める] または [除外する] オプションにチェックを入れます。 両方のオプションがオンになっている場合、そのポリシーは適用されません。

![[条件付きアクセス ポリシー] タブの[選択されたポリシー] の下の除外されたポリシーのスクリーンショット。](media/f5-big-ip-easy-button-ldap/conditional-access-policy.png)

注

タブを選択すると、ポリシー リストが 1 回表示されます。ウィザードでテナントを照会するには、[更新] を使用します。 このボタンは、アプリケーションのデプロイ後に表示されます。

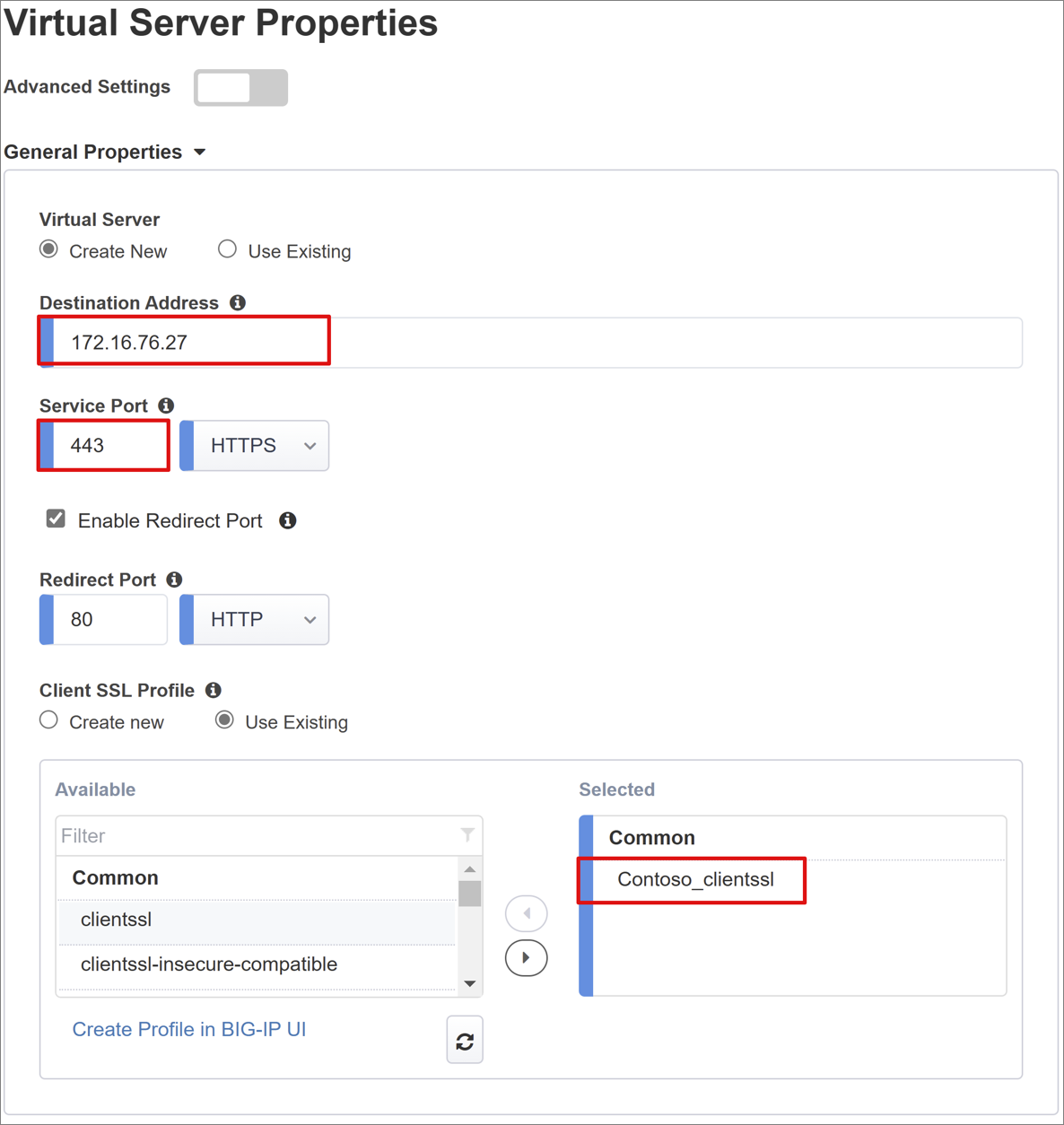

仮想サーバーのプロパティ

仮想サーバーは、仮想 IP アドレスで表される BIG-IP データ プレーン オブジェクトです。 サーバーは、アプリケーションへのクライアント要求をリッスンします。 受信されたトラフィックは処理され、仮想サーバー の APM プロファイルに対して評価されます。 その後、トラフィックはポリシーに従って送信されます。

- [宛先アドレス] に、BIG-IP でクライアント トラフィックの受信に使用する IPv4 または IPv6 アドレスを入力します。 対応するレコードが DNS に表示され、クライアントは公開済みアプリケーションの外部 URL を IP に解決できます。 テストのために、テスト コンピューターの localhost DNS を使用します。

- [サービス ポート] には、「443」と入力し、[HTTPS] を選択します。

- [リダイレクト ポートを有効にする] で、チェック ボックスをオンにします。

- [リダイレクト ポート] には「80」と入力し、[HTTP] を選択します。 このオプションにより、受信 HTTP クライアント トラフィックが HTTPS にリダイレクトされます。

- [クライアント SSL プロファイル] で、[既存のものを使用] を選択します。

- [共通] で、作成したオプションを選択します。 テストする場合は、既定値のままにします。 [クライアント SSL プロファイル] では、クライアント接続が TLS で暗号化されるように、HTTPS 用の仮想サーバーを有効にできます。

プールのプロパティ

[アプリケーション プール] タブには、アプリケーション サーバーを含むプールとして表される、BIG-IP の背後にあるサービスがあります。

- [プールの選択] で、[新規作成] を選択するか、1 つを選びます。

- [Load Balancing Method] (負荷分散方法) では、[Round Robin] (ラウンド ロビン) を選びます。

- [プール サーバー] には、[IP アドレス/ノード名] でノードを選択するか、PeopleSoft アプリケーションをホストするサーバーの IP とポートを入力します。

![[プールのプロパティ] の [IP アドレスとノード名] と [ポート] オプションのスクリーンショット。](media/f5-big-ip-easy-button-oracle-peoplesoft/application-pool.png)

シングル サインオンと HTTP ヘッダー

Easy Button ウィザードでは、公開済みアプリケーションへの SSO のために、Kerberos、OAuth Bearer、HTTP Authorization ヘッダーがサポートされています。 PeopleSoft アプリケーションでは、ヘッダーが必要です。

- [HTTP エディター] で、チェック ボックスをオンにします。

- [ヘッダー操作] で、[replace] (置換) を選びます。

- [ヘッダー名] に「PS_SSO_UID」と入力します。

- [ヘッダー値] に「%{session.sso.token.last.username}」と入力します。

![[シングル サインオンと HTTP ヘッダー] の [ヘッダー操作]、[ヘッダー名]、[ヘッダー値] エントリのスクリーンショット。](media/f5-big-ip-easy-button-oracle-peoplesoft/sso-and-http-headers.png)

注

中かっこ内の APM セッション変数では、大文字と小文字が区別されます。 たとえば、OrclGUID と入力すると、属性名が orclguid の場合に属性マッピングのエラーが発生します。

セッションの管理

BIG-IP セッション管理設定を使用して、ユーザー セッションの終了または継続の条件を定義します。 ユーザー、IP アドレス、および対応するユーザー情報に制限を設定します。

詳細については、support.f5.com にアクセスして、「K18390492: セキュリティ | BIG-IP APM 操作ガイド」を参照してください

運用ガイドには、ユーザーがログアウトした際に IdP、BIG-IP、ユーザー エージェント セッションを終了する、シングル ログアウト (SLO) 機能は含まれていません。Easy Button によって Microsoft Entra テナントに SAML アプリケーションがインスタンス化されると、ログアウト URL に APM SLO エンドポイントが設定されます。 マイ アプリからの IdP によって開始されたサインアウトにより、BIG-IP とクライアントのセッションが終了します。

公開済みアプリケーションの SAML フェデレーション データは、テナントからインポートされます。 このアクションにより、APM に Microsoft Entra ID の SAML サインアウト エンドポイントが提供され、SP が開始したサインアウトによってクライアントと Microsoft Entra のセッションが終了します。 APM では、ユーザーがサインアウトするタイミングを把握する必要があります。

BIG-IP Web トップ ポータルで公開済みアプリケーションにアクセスすると、APM はサインアウト処理を実行し、Microsoft Entra サインアウト エンドポイントが呼び出されます。 BIG-IP Web ポータルが使用されない場合、ユーザーはサインアウトするよう APM に指示できません。ユーザーがアプリケーションからサインアウトした場合、BIG-IP で認識されません。 SP によって開始されるサインアウトには、セッションが安全に終了する必要があります。 SLO 関数をアプリケーションの [サインアウト] ボタンに追加して、クライアントを Microsoft Entra SAML または BIG-IP サインアウト エンドポイントにリダイレクトします。 テナントの サインアウト エンドポイント URL の SAML については、[アプリの登録] > [エンドポイント] にあります。

アプリを変更できない場合は、BIG-IP でアプリケーションのサインアウト呼び出しをリッスンして SLO をトリガーすることを検討してください。 詳細については、次のセクションの「PeopleSoft シングル ログアウト」を参照してください。

配置

- [デプロイ] を選択します。

- エンタープライズ アプリケーションのテナント一覧でアプリケーションを確認します。

- アプリケーションは公開済みになり、SHA を使用してアクセスできます。

PeopleSoft を構成する

PeopleSoft アプリケーション に Oracle Access Manager を使用すると、アプリケーションの ID とアクセスの管理が提供されます。

詳細については、docs.oracle.com で「Oracle Access Manger 統合ガイド、PeopleSoft の統合」を参照してください

Oracle Access Manager の SSO を構成する

Oracle Access Manager で、BIG-IP からのシングル サイン オン (SSO) を受け入れるように設定します。

- 管理者権限を使用して、Oracle コンソールにサインインします。

- [PeopleTools > セキュリティ] に移動します。

- [ユーザー プロファイル] を選択します。

- [ユーザー プロファイル] を選択します。

- 新しいユーザー プロファイルを作成します。

- [ユーザー ID] に、「OAMPSFT」と入力します

- [ユーザー ロール] に、「PeopleSoft User」と入力します。

- [保存] を選択します。

- [People Tools> Web プロファイル] に移動します。

- Web プロファイルを選択します。

- [パブリック ユーザー] の [セキュリティ] タブで、[パブリック アクセスを許可] を選択します。

- [ユーザー ID] に、「OAMPSFT」と入力します。

- パスワードを入力します。

- Peoplesoft コンソールを終了します。

- PeopleTools アプリケーション デザイナー を起動します。

- [LDAPAUTH] フィールドを右クリックします。

- [PeopleCode の表示] を選択します。

![[アプリケーション デザイナー] の [LDAPAUTH] オプションのスクリーンショット。](media/f5-big-ip-easy-button-oracle-peoplesoft/application-designer.png)

[LDAPAUTH] コード ウィンドウが開きます。

OAMSSO_AUTHENTICATION 関数を見つけます。

&defaultUserId 値を OAMPSFTに置き換えます。

![デフォルトのユーザー ID 値のスクリーンショットは、[関数] の下の [OAMPSFT] と同じです。](media/f5-big-ip-easy-button-oracle-peoplesoft/oamsso-authentication-function.png)

レコードを保存します。

**[PeopleTools>セキュリティ] に移動します。

[セキュリティ オブジェクト] を選択します。

[PeopleCode にサインオン] を選択します。

[OAMSSO_AUTHENTICATION] を有効にします。

PeopleSoft シングル ログアウト

[マイ アプリ] からサインアウトすると、PeopleSoft SLO が開始され、BIG-IP SLO エンドポイントが呼び出されます。 BIG-IP には、アプリケーションに代わって SLO を実行する手順が必要です。 BIG-IP に PeopleSoft へのユーザー サインアウト要求をリッスンさせ、SLO をトリガーさせます。

すべての PeopleSoft ユーザーに対して SLO サポートを追加します。

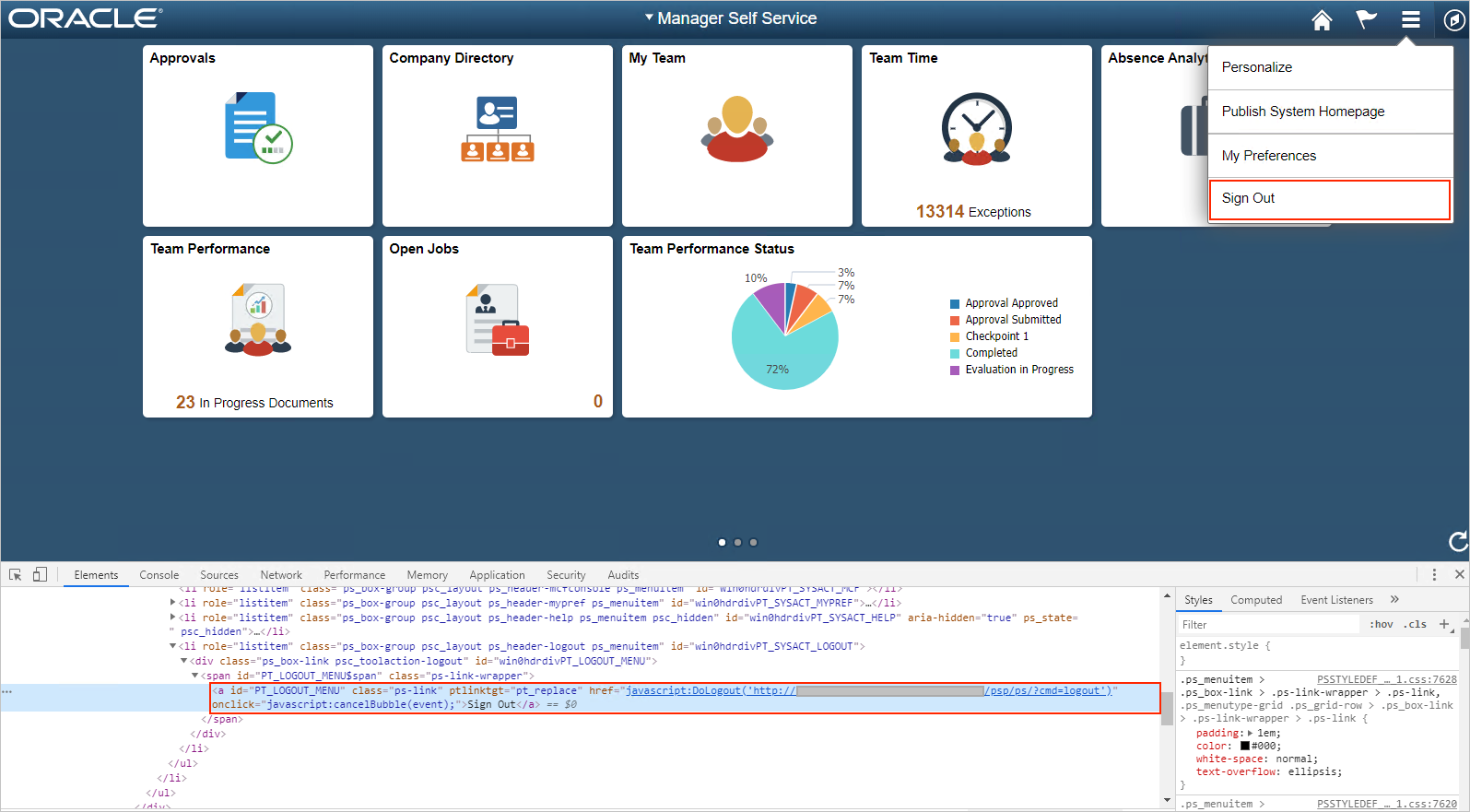

- PeopleSoft ポータルのサインアウト URL を取得します。

- Web ブラウザーを使用して、ポータルを開きます。

- デバッグ ツールを有効にします。

- PT_LOGOUT_MENU ID を持つ 要素を見つけます。

- クエリ パラメーターを使用して URL パスを保存します。 この例では、

/psp/ps/?cmd=logoutです。

BIG-IP iRule を作成して、ユーザーを SAML SP サインアウト エンドポイントの /my.logout.php3 にリダイレクトします。

- **[ローカル トラフィック > iRules] リストに移動します。

- [作成] を選択します。

- [ルール名] を入力します

- [コマンド ライン] に次のように入力します。

when HTTP_REQUEST {switch -glob -- [HTTP::uri] { "/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3" }}}

- [完了] を選択します。

この iRule を BIG-IP 仮想サーバーに割り当てます。

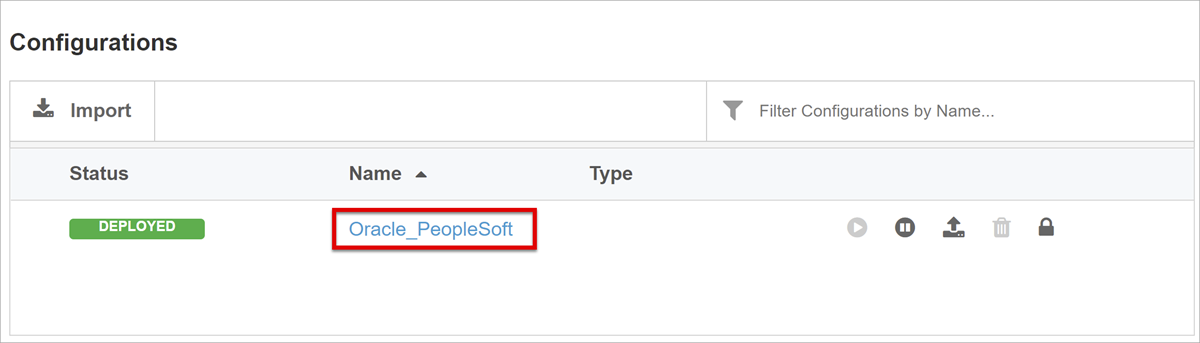

- [アクセス] > [ガイド付き構成] に移動します。

- PeopleSoft アプリケーションの構成リンクを選択します。

- 上部のナビゲーション バーから、[仮想サーバー] を選択します。

- [詳細設定] で、*[オン] を選択します。

![仮想サーバーのプロパティの [詳細設定] オプションのスクリーンショット。](media/f5-big-ip-easy-button-oracle-peoplesoft/enable-advanced-settings.png)

- 一番下までスクロールします。

- [共通] で、作成した iRule を追加します。

- [保存] を選択します。

- [次へ] を選択します。

- 引き続き、設定を構成します。

詳細については、support.f5.com にアクセスし、次のページを参照してください。

既定で PeopleSoft ランディング ページに設定する

ルート ("/") から外部 PeopleSoft ポータル (通常は "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL" にある) に、ユーザー要求をリダイレクトします

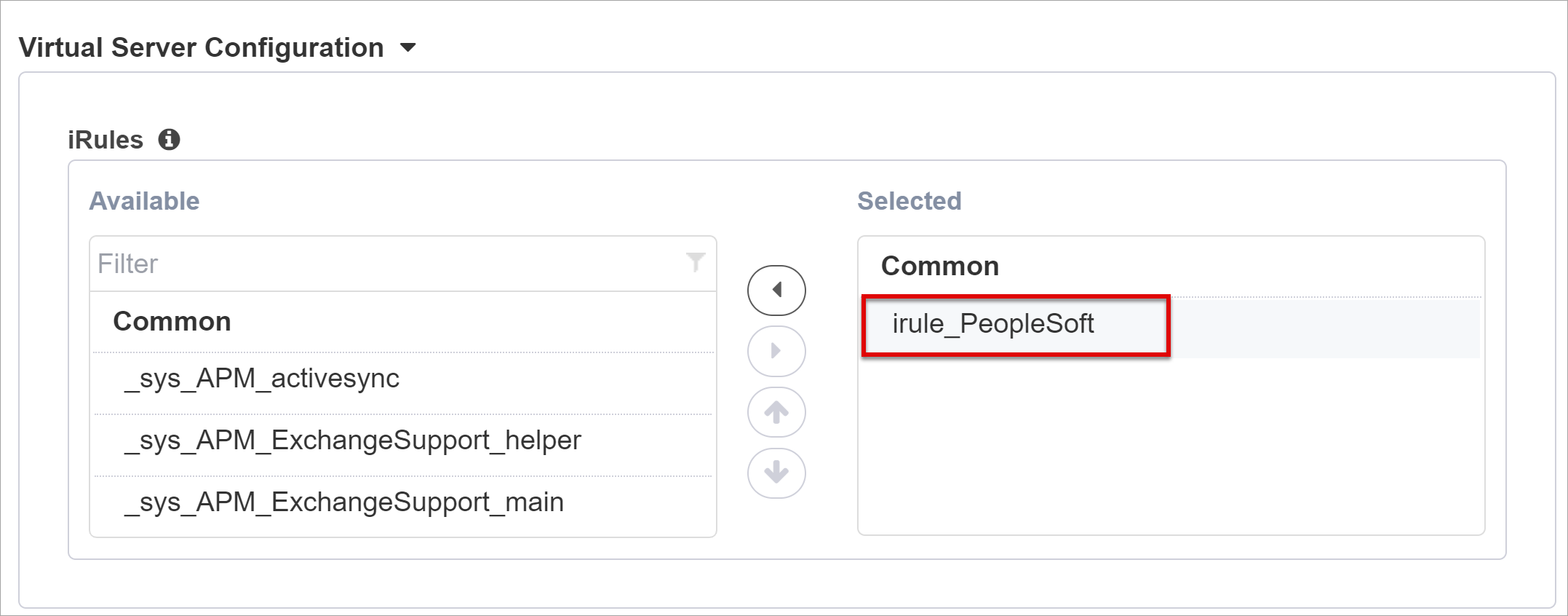

- [ローカル トラフィック]> [iRule] に移動します。

- [iRule_PeopleSoft] を選択します。

- 次のコマンド ラインを追加します。

when HTTP_REQUEST {switch -glob -- [HTTP::uri] {"/" {HTTP::redirect "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GB"/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3"} } }

- この iRule を BIG-IP 仮想サーバーに割り当てます。

構成を確定する

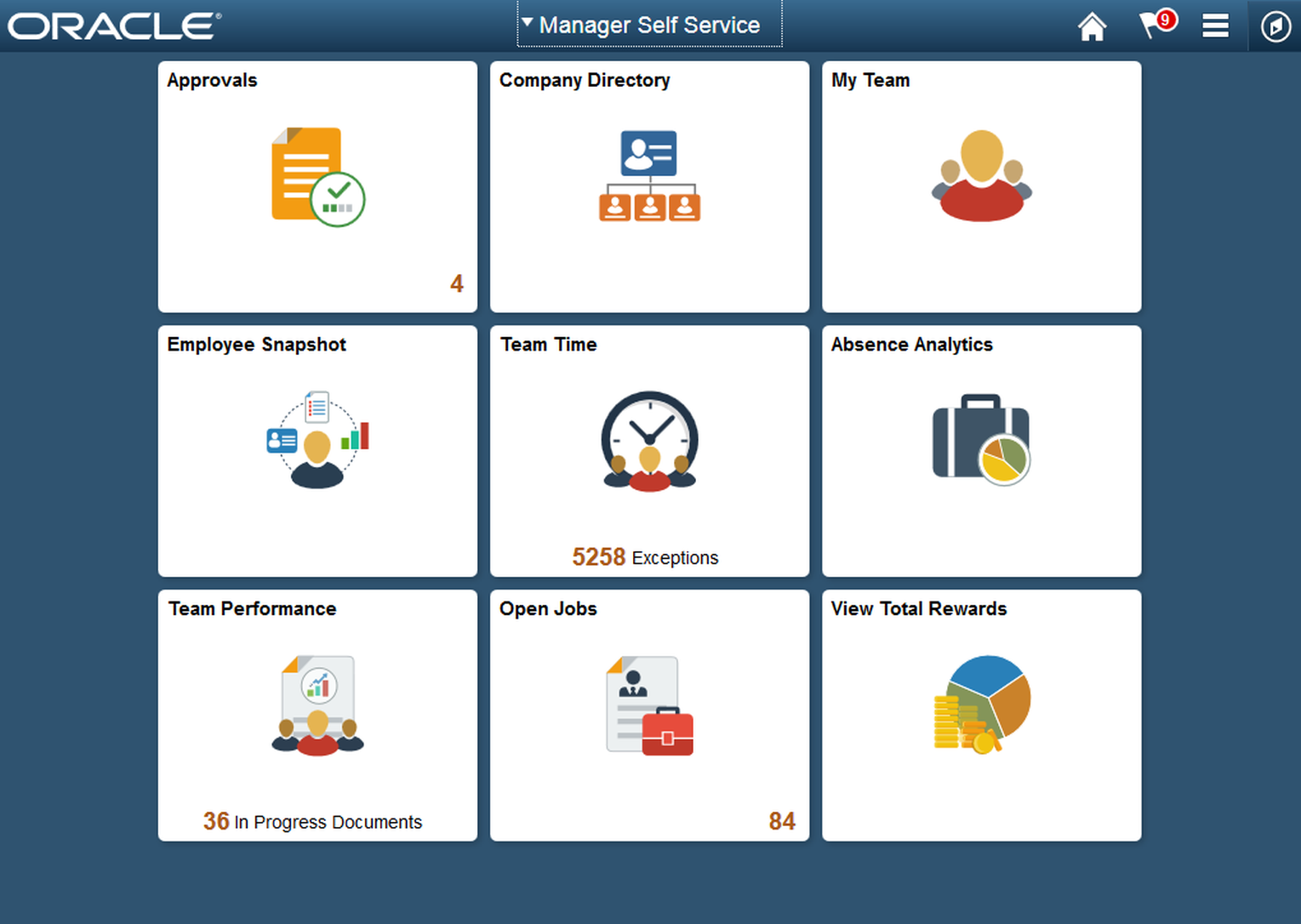

ブラウザーを使用して、PeopleSoft アプリケーションの外部 URL に移動するか、[マイ アプリ] でアプリケーションのアイコンを選択します。

Microsoft Entra ID に対して認証します。

BIG-IP 仮想サーバーにリダイレクトされ、SSO でサインインされます。

注

アプリケーションへの直接アクセスをブロックできます。これにより BIG-IP を介したパスが強制されます。

詳細なデプロイ

ガイド付き構成テンプレートは、柔軟性が不足している場合があります。

詳細情報: チュートリアル: ヘッダーベースの SSO 用に F5 BIG-IP Access Policy Manager を構成するを参照してください。

または、BIG-IP で、ガイド付き構成の厳格な管理モードを無効にできます。 構成を手動で変更しますが、ほとんどの構成はウィザード テンプレートを使用して自動化されます。

- [アクセス] > [ガイド付き構成] に移動します。

- 行の末尾で、[padlock] を選択します。

ウィザード UI を介した変更は行えません。ただし、公開済みアプリケーションのインスタンスに関連付けられているすべての BIG-IP オブジェクトのロックが解除され、管理できるようになります。

注

厳密モードを再有効化して構成をデプロイすると、ガイド付き構成以外で行われた設定が上書きされます。 運用サービスには高度な構成をお勧めします。

トラブルシューティング

BIG-IP のログを使用して、接続、SSO、ポリシー違反、正しく構成されていない変数マッピングなどの問題を分離します。

ログの冗長性

- [Access Policy] (アクセス ポリシー) > [Overview] (概要) に移動します。

- [Event Logs] (イベント ログ) を選びます。

- 設定 を選択します。

- 発行されたアプリケーションの行を選択します。

- [編集] を選択します。

- [Access System Logs] (システム ログへのアクセス) を選択します。

- SSO の一覧で、[デバッグ] を選択します。

- OK を選択します。

- 問題を再現します。

- ログを調べます。

完了したら、詳細モードでは多くのデータが生成されるため、この機能を元に戻します。

BIG-IP のエラー メッセージ

Microsoft Entra の事前認証後に BIG-IP のエラーが表示される場合は、Microsoft Entra ID から BIG IP SSO に関連する問題が発生している可能性があります。

- [アクセス] >[概要] に移動します。

- [Access reports] (レポートへのアクセス) を選びます。

- 直近 1 時間のレポートを実行します。

- ログに手がかりがないか確認します。

セッションの [セッションの表示] リンクを使用して、APM が予想される Microsoft Entra 要求を受信したことを確認します。

BIG-IP エラー メッセージなし

BIG-IP エラー メッセージが表示されない場合、問題はバックエンド要求、または BIG-IP からアプリケーションへの SSO に関連している可能性があります。

- [Access Policy] (アクセス ポリシー) > [Overview] (概要) に移動します。

- [アクティブ セッション] を選びます。

- アクティブなセッション リンクを選びます。

特に、BIG-IP APM がセッション変数から不正な属性を取得した場合は、[変数の表示] リンクを使用して、SSO の問題を特定します。

詳細情報:

- devcentral.f5.com にアクセスして、「APM 変数の割り当ての例」を参照してください

- techdocs.f5.com にアクセスして、「セッション変数」に関する記事を参照してください