F5 BIG-IP と Microsoft Entra ID と統合する

脅威の状況や複数のモバイル デバイスの使用が増加するにつれ、組織はリソースアクセスとガバナンスを再考しています。 最新化プログラムの一部には、ID、デバイス、アプリ、インフラストラクチャ、ネットワーク、データ全体の準備状況の評価が含まれます。 リモート作業を可能にするゼロ トラスト フレームワーク とゼロ トラスト評価ツールについて学ぶことができます。

デジタル変革は長期的な取り組みであり、潜在的に重要なリソースは最新化されるまで公開されます。 F5 BIG-IP と Microsoft Entra ID の安全なハイブリッド アクセス (SHA) の目標は、オンプレミス アプリケーションへのリモート アクセスを改善し、脆弱なレガシ サービスのセキュリティ態勢を強化することです。

調査では、オンプレミス アプリケーションの 60% から 80% がレガシであるか、Microsoft Entra ID と統合できないと推定されています。 同じ調査で、類似のシステムの大部分が、SAP、Oracle、SAGE、重要なサービス向けのその他の既知のワークロードの以前のバージョンで実行されていることが示されています。

SHA を使用すると、組織は F5 ネットワークとアプリケーション配信への投資を引き続き使用できます。 Microsoft Entra ID と共に SHA では、ID コントロール プレーンとの格差を埋めます。

ベネフィット

Microsoft Entra ID で BIG-IP 公開サービスへのアクセスを事前認証すると、次のような多くのメリットがあります。

- 次のものを使用したパスワードレス認証:

他にも次のようなメリットがあります:

- ID およびアクセス管理をする 1 つのコントロール プレーン

- プリエンプティブな 条件付きアクセス

- Microsoft Entra 多要素認証

- ユーザーとセッションのリスク プロファイルを使用した適応型保護

- セルフサービス パスワード リセット (SSPR)

- 管理対象ゲスト アクセスのエンタイトルメント管理

- アプリの検出と制御

- Microsoft Sentinel を使用した脅威の監視と分析

シナリオの説明

アプリケーション デリバリー コントローラー (ADC) および Secure Sockets Layer 仮想プライベート ネットワーク (SSL-VPN) として、BIG-IP システムでは、次に示すようなサービスへのローカルおよびリモート アクセスを提供します。

- 最新およびレガシの Web アプリケーション

- 非 Web ベース アプリケーション

- Representational State Transfer (REST) および簡易オブジェクト アクセス プロトコル (SOAP) Web アプリケーション プログラミング インターフェイス (API) サービス

BIG-IP ローカル トラフィック マネージャー (LTM) は安全なサービスの発行用ですが、アクセス ポリシー (APM) では、ID フェデレーションとシングル サインオン (SSO) を有効にする BIG-IP 機能を拡張します。

統合により、次のような制御を使って、安全なレガシ サービスまたは他の統合サービスへのプロトコル移行を実現します。

このシナリオでは、BIG-IP はサービスの事前認証と認可を Microsoft Entra ID に引き渡すリバース プロキシです。 統合は、APM と Microsoft Entra ID 間の標準のフェデレーション信頼に基づいています。 このシナリオは SHA では一般的です。 詳細: Microsoft Entra SSO 用に F5 BIG-IP SSL-VPN を構成する。 SHA を使用すると、Security Assertion Markup Language (SAML)、Open Authorization (OAuth)、OpenID Connect (OIDC) リソースをセキュリティで保護できます。

注意

ローカルおよびリモート アクセスに使用すると、BIG-IP を、サービスとしてのソフトウェア (SaaS) アプリを含むサービスへのゼロ トラスト アクセスのチョークポイントにすることができます。

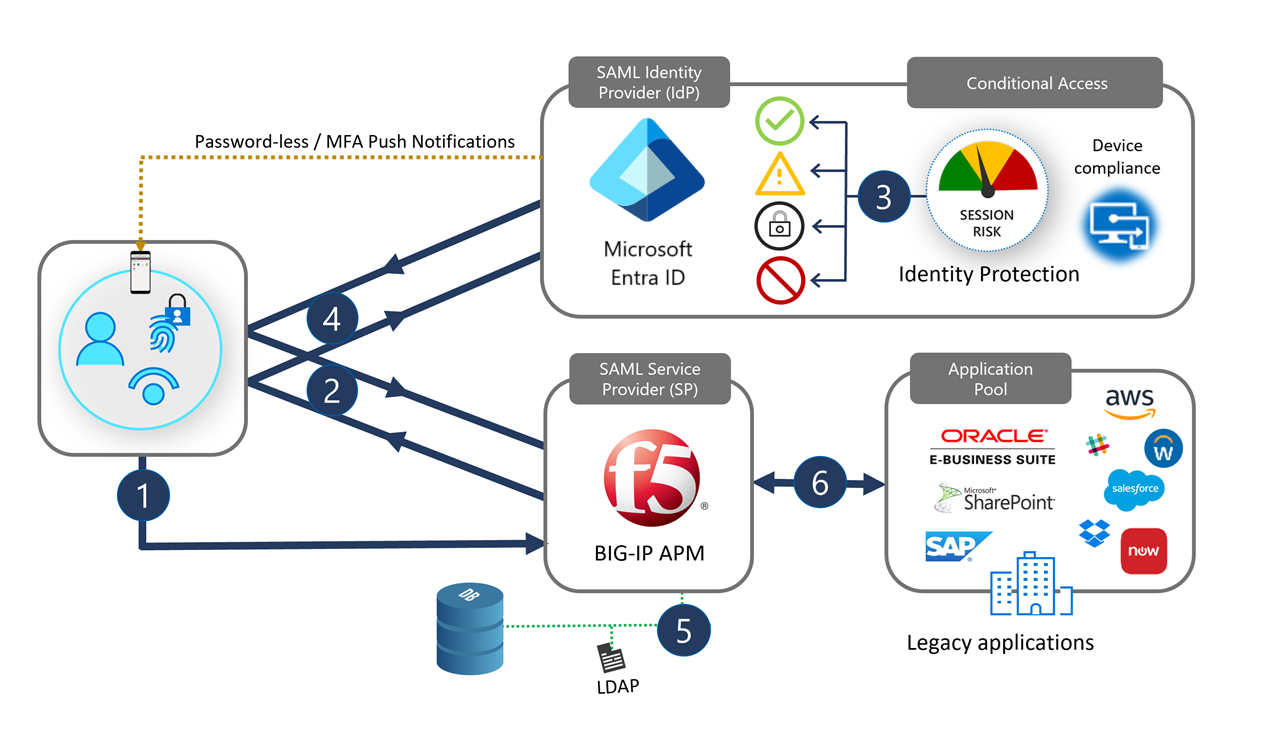

次の図は、サービス プロバイダー (SP) で開始したフローにおける、ユーザー、BIG-IP、Microsoft Entra ID 間のフロントエンドの事前認証のやり取りを示しています。 その後は、後続の APM セッション エンリッチメントと、個々のバックエンド サービスへの SSO を示しています。

- ユーザーがポータルでアプリケーション アイコンを選択し、SAML SP (BIG IP) への URL を解決する

- BIG-IP によって、事前認証のためにユーザーが SAML ID プロバイダー (IdP) である Microsoft Entra ID にリダイレクトされる

- Microsoft Entra ID が、承認のために条件付きアクセス ポリシーと セッション制御 を処理する

- ユーザーが BIG-IP に戻り、Microsoft Entra ID によって発行された SAML 要求を提示する

- BIG-IP で、公開済みサービスへの SSO および ロールベースのアクセス制御 (RBAC) に関するセッション情報を要求する

- BIG-IP によって、クライアント要求がバックエンド サービスに転送される

ユーザー エクスペリエンス

従業員、関係者、コンシューマーのいずれであっても、ほとんどのユーザーは Office 365 のサインイン エクスペリエンスに精通しています。 BIG-IP サービスへのアクセスも同様です。

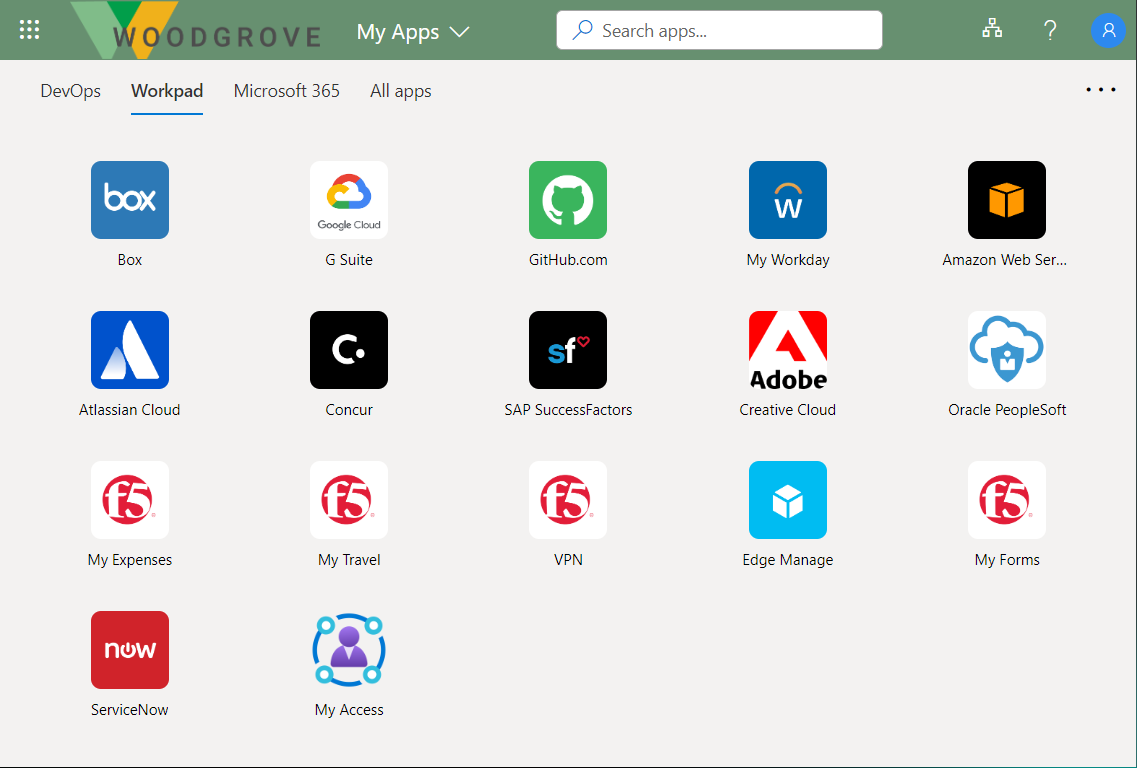

ユーザーは、デバイスや場所に関係なく、セルフサービス機能を使用して、マイ アプリ ポータル または Microsoft 365 アプリ起動ツール で BIG-IP 公開サービスを見つけることができます。 ユーザーは、BIG-IP Webtop ポータルを使用して、公開されたサービスに引き続きアクセスできます。 ユーザーがサインアウトすると、SHA では BIG-IP と Microsoft Entra ID のセッション終了が確実に行われるため、サービスが認可されていないアクセスから保護されたままになります。

ユーザーは、マイ アプリ ポータルにアクセスして BIG-IP で公開されているサービスを見つけて、アカウントのプロパティを管理します。 次のグラフィックのギャラリーとページを参照してください。

分析情報と分析

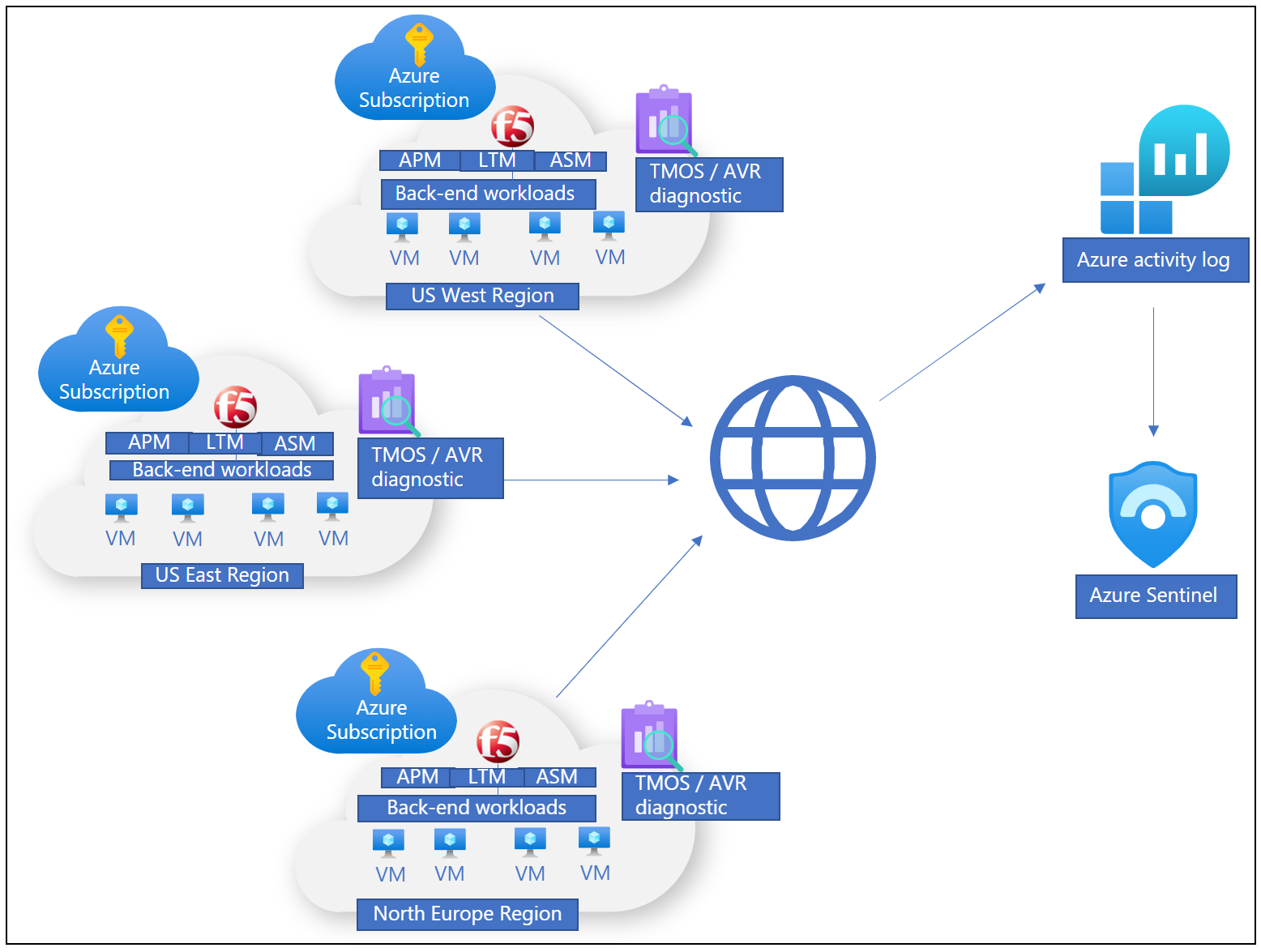

デプロイされた BIG-IP インスタンスを監視して、公開されたサービスが SHA レベルと運用面で高可用性であることを保証できます。

ストレージとテレメトリの処理を可能にするセキュリティ情報イベント管理 (SIEM) ソリューションを使用して、イベントをローカルまたはリモートでログに記録するには、いくつかのオプションがあります。 Microsoft Entra ID と SHA のアクティビティを監視するには、Azure Monitor と Microsoft Sentinel を一緒に使用できます。

複数のクラウドにまたがる可能性のある組織のと BIG-IP インフラストラクチャを含むオンプレミスの場所の概要

複雑で異なるツールへの依存を回避する、信号を表示する 1 つのコントロール プレーン

統合の前提条件

SHA を実装するために事前の経験や F5 BIG-IP に関する知識は必要ありませんが、F5 BIG-IP の用語を学習することをお勧めします。 F5 サービスの 用語集 を参照してください。

SHA 向けに F5 BIG-IP と Microsoft Entra ID を統合するには、以下の前提条件があります:

次のもので実行されている F5 BIG-IP インスタンス:

- 物理アプライアンス

- Microsoft Hyper-V、VMware ESXi、Linux カーネルベースの仮想マシン (KVM)、Citrix ハイパーバイザー などのハイパーバイザー仮想エディション

- Azure、VMware、KVM、Community Xen、MS Hyper-v、AWS、OpenStack、Google Cloud などのクラウド仮想エディション

注意

BIG-IP インスタンスの場所は、オンプレミスまたは Azure を含むサポートされているクラウド プラットフォームにすることができます。 インスタンスにはインターネット接続があり、リソースが公開され、その他のサービスがあります。

アクティブな F5 BIG-IP APM ライセンス:

- F5 BIG-IP® Best バンドル

- F5 BIG-IP アクセス ポリシー マネージャー™ スタンドアロン ライセンス

- 既存の BIG-IP F5 BIG-IP® ローカル トラフィック マネージャー™ (LTM) に対する F5 BIG-IP アクセス ポリシー マネージャー™ (APM) アドオン ライセンス

- BIG-IP アクセス ポリシー マネージャー™ (APM) の 90 日間 試用版ライセンス

Microsoft Entra ID ライセンス:

- Azure 無料アカウント には、パスワードレス認証を使用した SHA の最小コア要件があります

- プレミアム サブスクリプション には、条件付きアクセス、多要素認証、および Microsoft Entra ID 保護 があります

構成シナリオ

テンプレート ベースのオプション、または手動構成を使用して、SHA 用の BIG-IP を構成できます。 下記のチュートリアルでは、BIG-IP と Microsoft Entra ID の安全なハイブリッド アクセスの実装に関するガイダンスがあります。

詳細な構成

高度なアプローチは、SHA を実装するための柔軟な方法です。 すべての BIG-IP 構成オブジェクトを手動で作成します。 ガイド付き構成テンプレートにないシナリオでは、このアプローチを使用します。

詳細な構成のチュートリアル:

- F5 BIG-IP の Azure 展開のウォークスルー

- Microsoft Entra SHA による F5 BIG-IP SSL-VPN

- Azure AD B2CはF5 BIG-IPを使ってアプリケーションを保護する

- F5 BIG-IP APM と Microsoft Entra SSO から Kerberos アプリケーション

- F5 BIG-IP APM および Microsoft Entra SSO から ヘッダーベース アプリケーション

- F5 BIG-IP APM および Microsoft Entra SSO から フォームベース アプリケーション

ガイド付き構成テンプレートとEasy Button テンプレート

BIG-IP バージョン 13.1 のガイド付き構成ウィザードを使用すると、一般的な BIG-IP 公開シナリオを実装するための時間と労力を最小限に抑えることができます。 ワークフローベースのフレームワークにより、特定のアクセス トポロジ用の直感的なデプロイ エクスペリエンスを利用できます。

ガイド付き構成バージョン 16.x には、Easy Button機能があります。 管理者は、SHA のサービスを有効にするために Microsoft Entra ID と BIG-IP の間を行ったり来たりする必要はありません。 APM のガイド付き構成ウィザードと Microsoft Graph によって、デプロイとポリシー管理が処理されます。 BIG-IP APM と Microsoft Entra ID のこの統合により、アプリケーションでは確実に ID フェデレーション、SSO、Microsoft Entra 条件付きアクセスをサポートでき、アプリごとにこれを行う管理オーバーヘッドが発生しません。

Easy Button テンプレートを使用するためのチュートリアル、次のものに対する F5 BIG-IP Easy Button for SSO:

- Kerberos アプリケーション

- ヘッダーベースのアプリケーション

- ヘッダー ベースおよびライトウェイト ディレクトリ アクセス プロトコル (LDAP) アプリケーション

- Oracle Enterprise Business Suite (EBS)

- Oracle JD Edwards

- Oracle PeopleSoft

- SAP エンタープライズ リソース プランニング (ERP)

Microsoft Entra B2B ゲスト アクセス

SHA で保護されたアプリケーションへの Microsoft Entra B2B ゲスト アクセスも可能ですが、チュートリアルにない手順が必要になる場合があります。 一例として、Kerberos SSO があります。この場合、BIG-IP では kerberos の制約付き委任 (KCD) を実行して、ドメイン コントローラーからサービス チケットを取得します。 ローカル ゲスト ユーザーのローカル表明および保証がない場合、ユーザーが存在しないため、ドメイン コントローラーは要求を受け入れません。 このシナリオをサポートするには、外部 ID が Microsoft Entra テナントから、アプリケーションで使用されるディレクトリにフローダウンされることを確認します。

詳細情報: Microsoft Entra ID の B2B ユーザーにオンプレミスのアプリケーションへのアクセスを許可する

次のステップ

BIG-IP インフラストラクチャを使うか、BIG-IP Virtual Edition 仮想マシンを Azure にデプロイする ことで SHA の概念実証 (POC) を実施できます。 Azure に仮想マシン (VM) をデプロイするには、約 30 分かかります。 結果は次のとおりです:

- SHA のパイロットをモデル化するための、セキュリティで保護されたプラットフォーム

- 新しい BIG-IP システムの更新と修正プログラムをテストするための、運用前インスタンス

BIG-IP で公開され、SHA で保護される 1 つまたは 2 つのアプリケーションを特定します。

BIG-IP を介して公開されていないアプリケーションから始めることをお勧めします。 このアクションにより、実稼働サービスが中断する可能性を回避できます。 この記事のガイドラインは、BIG-IP 構成オブジェクトを作成し、SHA を設定する手順について学習するのに役立ちます。 その後、BIG-IP の公開済みサービスを SHA に変換できます。