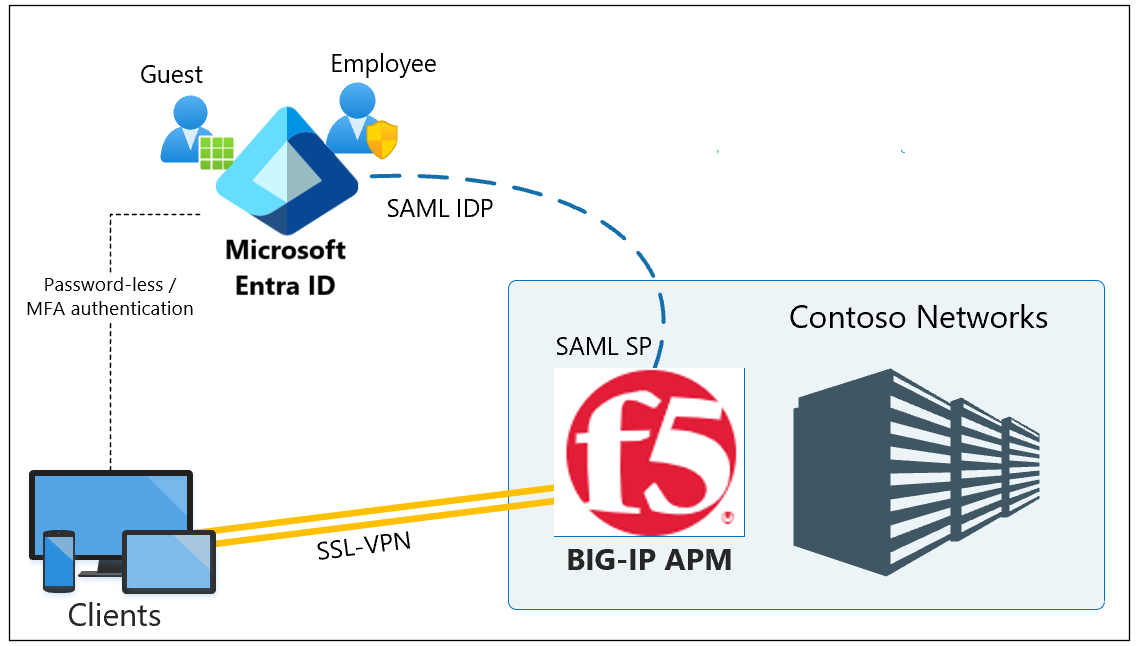

このチュートリアルでは、セキュリティで保護されたハイブリッド アクセス (SHA) のために F5 BIG-IP に基づく Secure Socket Layer 仮想プライベート ネットワーク (SSL-VPN) と Microsoft Entra ID を統合する方法について学習します。

Microsoft Entra シングル サインオン (SSO) に対して BIG-IP SSL VPN を有効にすると、次のような多くの利点が得られます。

- Microsoft Entra 事前認証と条件付きアクセスによるゼロ トラスト ガバナンス。

- VPN サービスに対するパスワードレス認証

- 単一のコントロール プレーンである Microsoft Entra 管理センターからの ID およびアクセス管理

その他の利点については、以下を参照してください。

-

注

従来の VPN はネットワーク指向のままであるため、多くの場合、企業アプリケーションへのきめ細かなアクセスがほとんどまたはまったく提供されません。 ゼロ トラストを実現するために、より ID 中心のアプローチをお勧めします。 詳細については、すべてのアプリを Microsoft Entra ID と統合するための 5 つの手順に関するページを参照してください。

シナリオの説明

このシナリオでは、SSL-VPN サービスの BIG-IP Access Policy Manager (APM) インスタンスは Security Assertion Markup Language (SAML) サービス プロバイダー (SP) として構成され、Microsoft Entra ID は信頼された SAML ID プロバイダー (IdP) となります。 Microsoft Entra ID からのシングル サインオン (SSO) は、BIG-IP APM への要求ベースの認証を通じて行われ、シームレスな仮想プライベート ネットワーク (VPN) アクセス エクスペリエンスを実現します。

注

このガイドの文字列または値の例は、実際の環境のものに置き換えてください。

前提条件

F5 BIG-IP に関する事前の経験や知識は必要ありませんが、次のものが必要です。

- Microsoft Entra サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- オンプレミスのディレクトリから Microsoft Entra ID に同期済みのユーザー ID

- 次のいずれかのロール: クラウド アプリケーション管理者、アプリケーション管理者

- BIG-IP との間のクライアント トラフィック ルーティングを備えた BIG-IP インフラストラクチャ

- パブリック ドメイン ネーム サーバー (DNS) 内の BIG-IP 公開 VPN サービスのレコード

- または、テスト時におけるテスト クライアント localhost ファイル

- HTTPS 経由でサービスを公開するために必要な SSL 証明書を使用してプロビジョニングされた BIG-IP

チュートリアル エクスペリエンスを向上させるために、F5 BIG-IP の用語集で業界標準の用語を学習できます。

Microsoft Entra ギャラリーから F5 BIG-IP を追加する

BIG-IP との間に SAML フェデレーション信頼を設定して、公開された VPN サービスへのアクセスを許可する前に、Microsoft Entra BIG-IP で事前認証と条件付きアクセスを Microsoft Entra ID に引き渡すことができるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>Enterprise アプリ>すべてのアプリケーションを参照し、[新しいアプリケーション] を選択します。

- ギャラリーで F5 を検索し、[F5 BIG-IP APM Microsoft Entra ID 統合] を選びます。

- アプリケーションの名前を入力します。

- [追加]、[作成] の順に選択します。

- 名前はアイコンとして、Microsoft Entra 管理センターとOffice 365 ポータルに表示されます。

Microsoft Entra SSO の構成

F5 アプリケーションのプロパティが表示されている状態で、[管理]>[シングル サインオン] の順に移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[いいえ、後で保存します] を選択します。

[Setup single sign-on with SAML] (SAML によるシングル サインオンのセットアップ) メニューで [基本的な SAML 構成] のペン アイコンを選択します。

[識別子 URL] を、BIG-IP で公開されたサービス URL に置き換えます。 たとえば、「

https://ssl-vpn.contoso.com」のように入力します。[応答 URL] と SAML エンドポイント パスを置き換えます。 たとえば、「

https://ssl-vpn.contoso.com/saml/sp/profile/post/acs」のように入力します。注

この構成では、アプリケーションは IdP 開始モードで動作します。その場合、Microsoft Entra ID では、SAML アサーションを発行してから BIG-IP SAML サービスにリダイレクトします。

IdP 開始モードをサポートしていないアプリの場合、BIG-IP SAML サービスでは [サインオン URL] を指定します。たとえば、

https://ssl-vpn.contoso.comのように指定します。[ログアウト URL] には、公開するサービスのホスト ヘッダーが先頭に付いた BIG-IP APM シングル ログアウト (SLO) エンドポイントを入力します。 たとえば、

https://ssl-vpn.contoso.com/saml/sp/profile/redirect/slrのように指定します。注

SLO URL により、ユーザーがサインアウトした後に、BIG-IP と Microsoft Entra ID でユーザー セッションが確実に終了します。BIG-IP APM には、アプリケーション URL の呼び出し時にすべてのセッションを終了するオプションが用意されています。 詳細については、F5 の記事「K12056: ログアウト URI インクルード オプションの概要 (K12056: Overview of the Logout URI Include option)」を参照してください。

![[基本的な SAML 構成] の URL のスクリーンショット。](media/f5-passwordless-vpn/basic-saml-configuration.png)

注

TMOS v16 以降、SAML SLO エンドポイントが /saml/sp/profile/redirect/slo に変更されました。

[保存] を選びます。

SSO テスト プロンプトをスキップします。

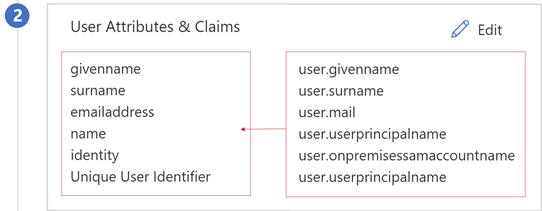

[User Attributes & Claims] (ユーザー属性とクレーム) プロパティで詳細を確認してください。

BIG-IP 公開サービスに他のクレームを追加できます。 既定のセットに加えて定義されたクレームは、Microsoft Entra ID に存在する場合に発行されます。 ディレクトリのロールまたはグループのメンバーシップをクレームとして発行するには、Microsoft Entra ID 内のユーザー オブジェクトに対してそれらを事前に定義します。

Microsoft Entra ID によって作成された SAML 署名証明書の有効期間は 3 年です。

Microsoft Entra 承認

既定では、Microsoft Entra ID で、サービスへのアクセスが許可されているユーザーにトークンが発行されます。

アプリケーション構成ビューで、[ユーザーおよびグループ] を選択します。

[+ ユーザーの追加] を選択します。

[割り当ての追加] メニューで [ユーザーおよびグループ] を選択します。

[ユーザーおよびグループ] ダイアログで、VPN へのアクセス権限を持つユーザー グループを追加します。

[選択]>[割り当てる] を選択します。

![[ユーザーの追加] オプションのスクリーンショット。](media/f5-passwordless-vpn/add-user-link.png)

SSL-VPN サービスを公開するように BIG-IP APM を設定できます。 対応するプロパティを使ってこれを構成し、SAML 事前認証の信頼を完了します。

BIG-IP APM 構成

SAML フェデレーション

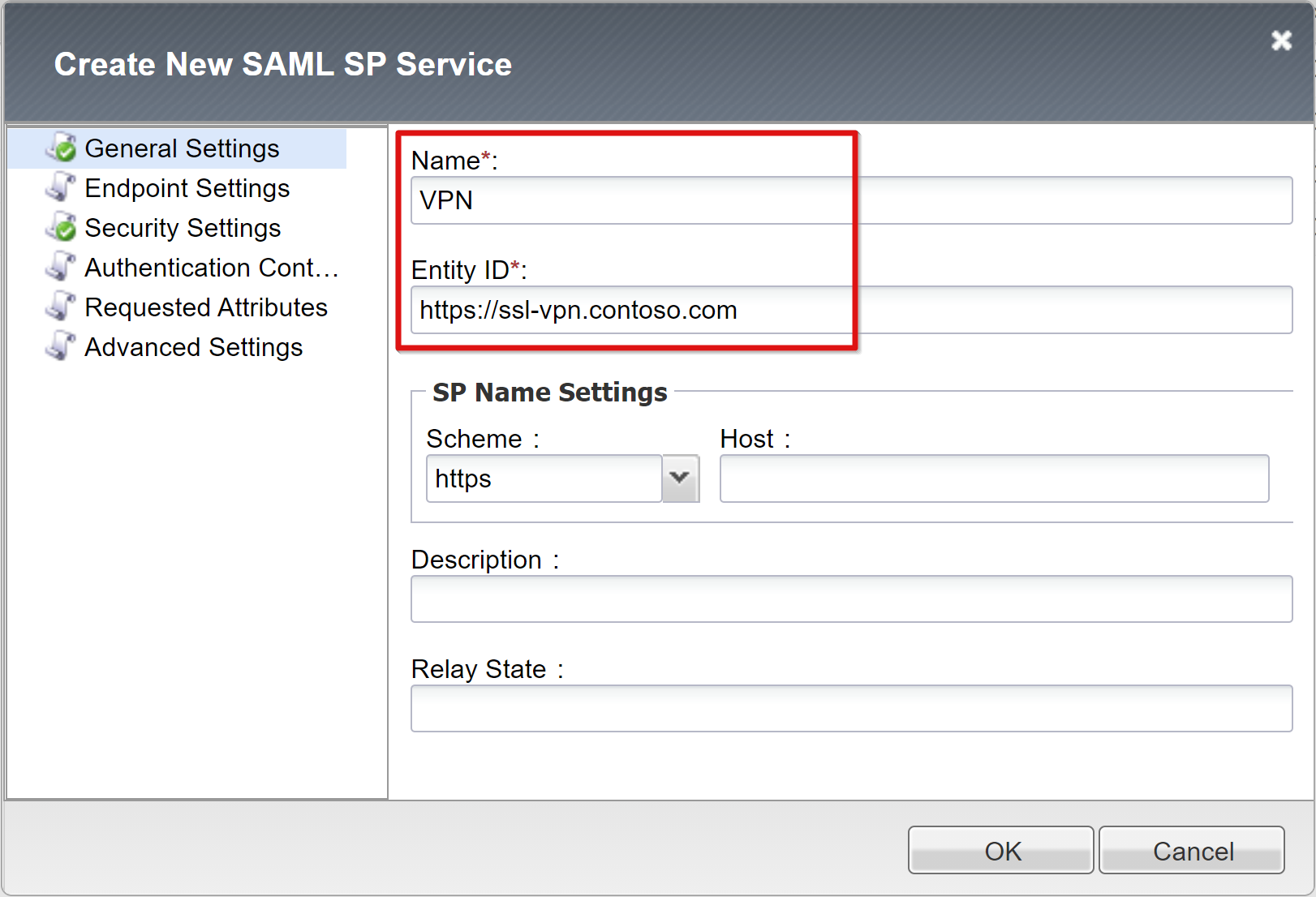

Microsoft Entra ID で VPN サービスのフェデレーションを完了するには、BIG-IP SAML サービス プロバイダーと、対応する SAML IDP オブジェクトを作成します。

[Access] (アクセス)>[Federation] (フェデレーション)>[SAML Service Provider] (SAML サービス プロバイダー)>[Local SP Services] (ローカル SP サービス) の順に移動します。

[作成] を選択します

![[Local SP Services] (ローカル SP サービス) ページの [Create] (作成) オプションのスクリーンショット。](media/f5-passwordless-vpn/bigip-saml-configuration.png)

[名前] と、Microsoft Entra ID で定義した [エンティティ ID] を入力します。

アプリケーションに接続するホストの完全修飾ドメイン名 (FQDN) を入力します。

注

エンティティ ID が、公開 URL のホスト名と完全に一致しない場合は、SP の [Name](名前) の設定を構成します。または、ホスト名 URL 形式でない場合に、このアクションを実行します。 エンティティ ID が

urn:ssl-vpn:contosoonlineの場合は、公開されているアプリケーションの外部スキームとホスト名を指定します。下にスクロールして、新しい SAML SP オブジェクトを選択します。

[Bind/UnBind IDP Connectors] (IDP コネクタのバインドまたはバインド解除) を選択します。

![[Local SP Services] (ローカル SP サービス) ページの [Bind/Unbind IDP Connectors] (IDP コネクタのバインドまたはバインド解除) オプションのスクリーンショット。](media/f5-passwordless-vpn/federation-local-sp-service.png)

[Create New IDP Connector] (新しい IDP コネクタの作成) を選択します。

ドロップダウン メニューから、[From Metadata] (メタデータから) を選択します。

![[Edit SAML IdPs] (SAML IdP の編集) ページの [From Metadata] (メタデータから) オプションのスクリーンショット。](media/f5-passwordless-vpn/create-new-idp-connector.png)

ダウンロードしたフェデレーション メタデータ XML ファイルを参照します。

APM オブジェクトの場合、外部 SAML IdP を表す ID プロバイダー名を指定します。

新しい Microsoft Entra 外部 IdP コネクタを選ぶには、[新しい行の追加] を選択します。

![[Edit SAML IdPs] (SAML IdP の編集) ページの [SAML IdP Connectors] (SAML IdP コネクター) オプションのスクリーンショット。](media/f5-passwordless-vpn/external-idp-connector.png)

[更新] を選択します。

[OK] を選択します。

![[Edit SAML IdPs] (SAML IdP の編集) ページの Common/VPN Azure リンクのスクリーンショット。](media/f5-passwordless-vpn/saml-idp-using-sp.png)

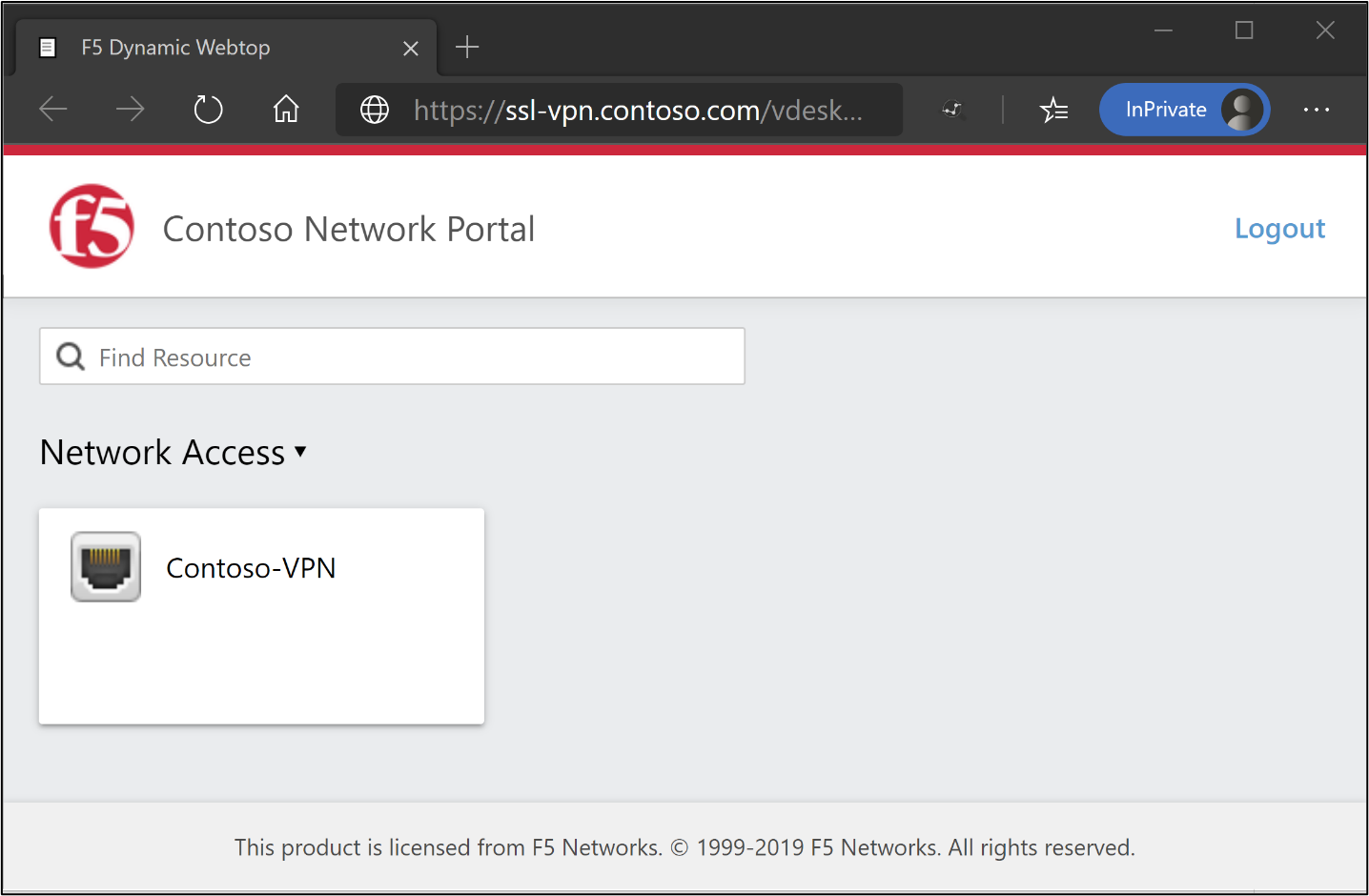

Web トップ構成

BIG-IP Web ポータルを使用してユーザーに SSL-VPN を提供できるようにします。

[Access] (アクセス)>[Webtops] (Web トップ)>[Webtop Lists] (Web トップの一覧) に移動します。

[作成] を選択します

ポータル名を入力します。

タイプを [Full] (完全) に設定します (例:

Contoso_webtop)。残りの設定を完了します。

[完了] を選択します。

![[General Properties] (全般プロパティ) の名前とタイプの入力のスクリーンショット。](media/f5-passwordless-vpn/webtop-configuration.png)

VPN 構成

VPN 要素は、サービス全体の各側面を制御します。

[Access] (アクセス)>[Connectivity/VPN] (接続/VPN)>[Network Access (VPN)] (ネットワーク アクセス (VPN))>[IPV4 Lease Pools] (IPV4 リース プール) の順に移動します。

[作成] を選択します

VPN クライアントに割り当てられた IP アドレス プールの名前を入力します。 たとえば、「Contoso_VPN_Pool」などです。

タイプを [IP Address Range] (IP アドレス範囲) に設定します。

開始 と終了の IP を入力します。

[追加] を選択します。

[完了] を選択します。

![[General Properties] (全般プロパティ) の名前とメンバー リストの入力のスクリーンショット。](media/f5-passwordless-vpn/vpn-configuration.png)

ネットワーク アクセス リストでは、VPN プールの IP および DNS 設定とユーザー ルーティングのアクセス許可でサービスをプロビジョニングし、アプリケーションを起動できます。

[Access] (アクセス)>[Connectivity/VPN: Network Access (VPN)] (接続/VPN: ネットワーク アクセス (VPN))>[Network Access Lists] (ネットワーク アクセスの一覧) の順に移動します。

[作成] を選択します

VPN アクセス リストとキャプションの名前 (たとえば、「Contoso-VPN」) を指定します。

[完了] を選択します。

![[General Properties] (全般プロパティ) の名前の入力と、[Customization Settings for English] (英語のカスタマイズ設定) のキャプションの入力を示すスクリーンショット。](media/f5-passwordless-vpn/vpn-configuration-network-access-list.png)

上部のリボンで、[Network Settings] (ネットワーク設定) を選択します。

[Supported IP version] (サポートされている IP バージョン) で、IPV4 を選択します。

[IPV4 Lease Pool] (IPV4 リース プール) で、作成した VPN プール (たとえば、「Contoso_vpn_pool」) を選択します。

![[General Settings] (全般設定) の [IPV4 Lease Pool] (IPV4 リース プール) の入力のスクリーンショット。](media/f5-passwordless-vpn/contoso-vpn-pool.png)

注

[Client Settings] (クライアント設定) オプションを使用して、確立された VPN のクライアント トラフィックのルーティング方法に関する制限を適用します。

[完了] を選択します。

[DNS/Hosts] (DNS/ホスト) タブに移動します。

[IPV4 Primary Name Server] (IPV4 プライマリ ネーム サーバー): お使いの環境の DNS IP

[DNS Default Domain Suffix] (DNS の既定のドメイン サフィックス): この VPN 接続のドメイン サフィックス。 たとえば、「contoso.com」などです

注

その他の設定については、F5 の記事の「ネットワーク アクセス リソースの構成 (Configuring Network Access Resources)」を参照してください。

VPN サービスでサポートする必要がある VPN クライアントの種類の設定を構成するために、BIG-IP 接続プロファイルが必要になります。 たとえば、Windows 10、OSX、Android などです。

[Access] (アクセス)>[Connectivity/VPN] (接続/VPN)>[Connectivity] (接続)>[Profiles] (プロファイル) の順に移動します。

[追加] を選択します。

プロファイル名を入力します。

たとえば、「Contoso_VPN_Profile」とし、親プロファイルを /Common/connectivity に設定します。

![[Create New Connectivity Profile] (新しい接続プロファイルの作成) の [Profile Name] (プロファイル名) と [Parent Name] (親名) の入力のスクリーンショット。](media/f5-passwordless-vpn/create-connectivity-profile.png)

アクセス プロファイル構成

アクセス ポリシーを使用すると、サービスで SAML 認証が有効になります。

[Access] (アクセス)>[Profiles/Policies] (プロファイル/ポリシー)>[Access Profiles (Per-Session Policies)] (アクセス プロファイル (セッション単位のポリシー)) に移動します。

[作成] を選択します

プロファイル名とプロファイルの種類を入力します。

たとえば、「Contoso_network_access」とし、[All] (すべて) を入力します。

下にスクロールして、[Accepted Languages] (許容される言語) の一覧に少なくとも 1 つの言語を追加します。

[完了] を選択します。

![[New Profile] (新しいプロファイル) の [Name] (名前)、[Profile Type] (プロファイルの種類)、[Language] (言語) の入力を示すスクリーンショット。](media/f5-passwordless-vpn/general-properties.png)

新しいアクセス プロファイルの [Per-Session Policy] (セッション単位のポリシー) で、[Edit] (編集) を選択します。

ビジュアル ポリシー エディターが新しいタブで開きます。

![[アクセス プロファイル] の [セッション単位のポリシー] での [編集] オプションのスクリーンショット。](media/f5-passwordless-vpn/per-session-policy.png)

+ 記号を選択します。

メニューで、[Authentication] (認証)>[SAML Auth] (SAML 認証) を選択します。

[Add Item] (項目の追加) を選択します。

SAML 認証の SP の構成で、作成した VPN SAML SP オブジェクトを選択します。

[保存] を選択します。

![[Properties] (プロパティ) タブの [SAML Authentication SP] (SAML 認証の SP) の下の [AAA Server] (AAA サーバー) の入力を示すスクリーンショット。](media/f5-passwordless-vpn/saml-authentication.png)

SAML 認証の[Successful] (成功) の分岐で、+ を選択します。

[Assignment] (割り当て) タブで、[Advanced Resource Assign] (高度なリソースの割り当て) を選択します。

[Add Item] (項目の追加) を選択します。

ポップアップで、[New Entry] (新しいエントリ) を選択します。

[Add/Delete] (追加/削除) を選択します。

ウィンドウで、[Network Access] (ネットワーク アクセス) を選択します。

作成したネットワーク アクセスのプロファイルを選択します。

![[Properties] (プロパティ) タブの [Resource Assignment] (リソースの割り当て) の [Add new entry] (新しいエントリの追加) ボタンを示すスクリーンショット。](media/f5-passwordless-vpn/add-new-entry.png)

[Webtop] (Web トップ) タブに移動します。

作成した Web トップ オブジェクトを追加します。

![[Webtop] (Web トップ) タブ上の作成された Web トップのスクリーンショット。.](media/f5-passwordless-vpn/add-webtop-object.png)

[更新] を選択します。

[保存] を選択します。

[Successful] (成功) 分岐を変更するには、上記の [Deny] (拒否) ボックスのリンクを選択します。

[Allow] (許可) ラベルが表示されます。

保存。

![[Access Policy] (アクセス ポリシー) の [Deny] (拒否) オプションのスクリーンショット。](media/f5-passwordless-vpn/vizual-policy-editor.png)

[Apply Access Policy] (アクセス ポリシーの適用) を選択します。

ビジュアル ポリシー エディターのタブを閉じます。

![[Apply Access Policy] (アクセス ポリシーの適用) オプションのスクリーンショット。](media/f5-passwordless-vpn/access-policy-manager.png)

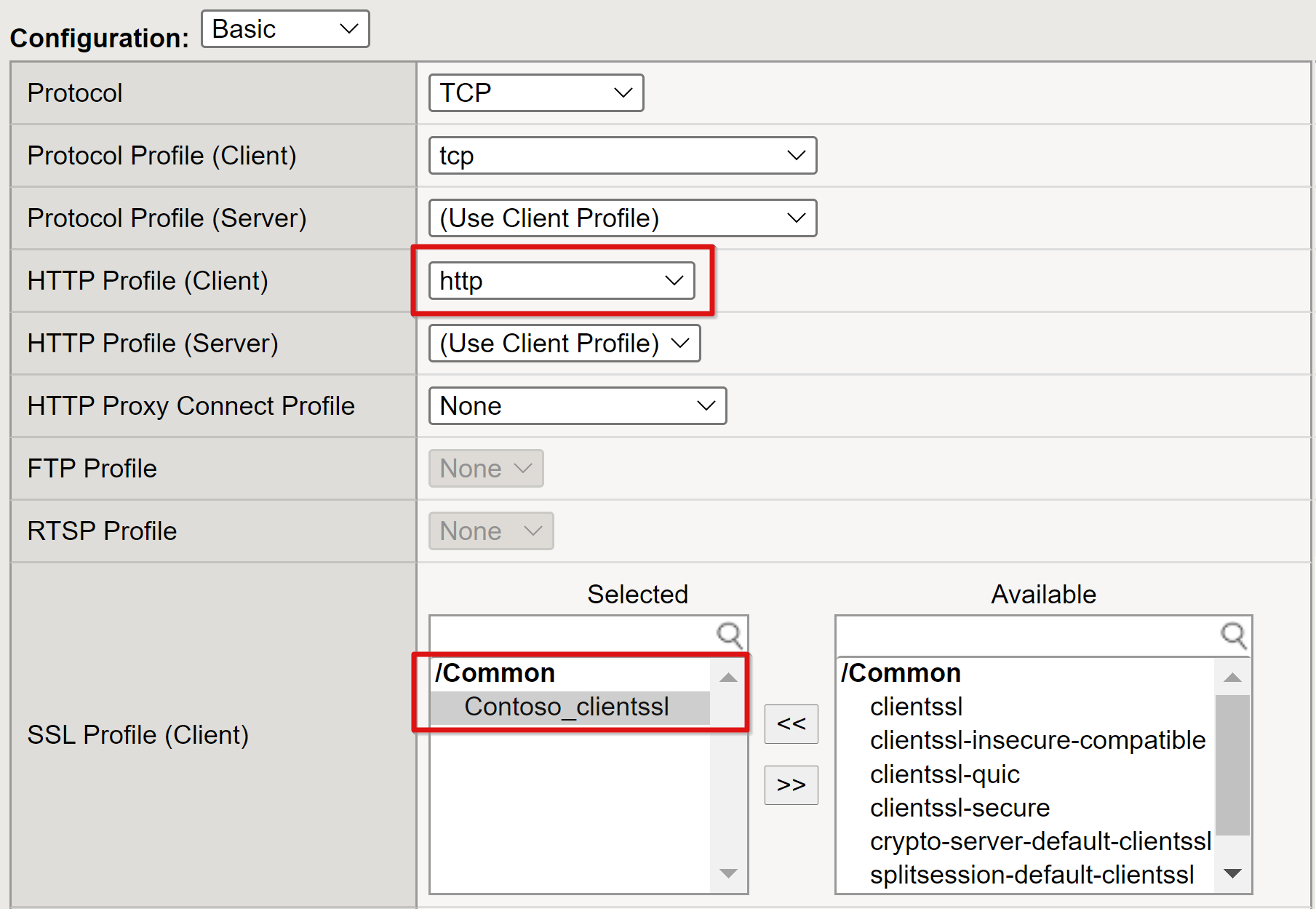

VPN サービスの公開

APM では、VPN に接続しているクライアントをリッスンするフロントエンド仮想サーバーが必要になります。

[Local Traffic] (ローカル トラフィック)>[Virtual Servers] (仮想サーバー)>[Virtual Server List] (仮想サーバーの一覧) の順に選択します。

[作成] を選択します

VPN 仮想サーバーの [Name] (名前) (たとえば、「VPN_Listener」) を入力します。

クライアント トラフィックを受信するためのルーティングを備えた未使用の IP 宛先アドレスを選択します。

[Service Port] (サービス ポート) を「443 HTTPS」に設定します。

[State] (状態) で、[Enabled] (有効) が選択されていることを確認します。

![[General Properties] (全般プロパティ) の [Name] (名前) と [Destination Address/Mask] (宛先アドレス/マスク) の入力を示すスクリーンショット。](media/f5-passwordless-vpn/new-virtual-server.png)

[HTTP Profile] (HTTP プロファイル) を「http」に設定します。

作成したパブリック SSL 証明書の SSL プロファイル (クライアント) を追加します。

[Access Policy] (アクセス ポリシー) で、作成した VPN オブジェクトを使用するには、[Access Profile] (アクセス プロファイル) と [Connectivity Profile] (接続プロファイル) を設定します。

![[Access Policy] (アクセス ポリシー) の [Access Profile] (アクセス プロファイル) と [Connectivity Profile] (接続プロファイル) の入力のスクリーンショット。](media/f5-passwordless-vpn/access-policy.png)

[完了] を選択します。

SSL VPN サービスが公開され、その URL または Microsoft のアプリケーション ポータルを介して、SHA 経由でアクセスできます。

次の手順

リモート Windows クライアントでブラウザーを開きます。

BIG-IP VPN サービス の URL を参照します。

BIG-IP Web トップ ポータルと VPN ランチャーが表示されます。

注

VPN タイルを選択して、BIG-IP Edge Client をインストールし、SHA 用に構成された VPN 接続を確立します。 F5 VPN アプリケーションが、Microsoft Entra 条件付きアクセスのターゲット リソースとして表示されます。 Microsoft Entra ID のパスワードレス認証に対してユーザーを有効にする場合は、条件付きアクセス ポリシーに関するページを参照してください。