この記事では、アプリ認証を移行するときに、承認ルールと多要素認証ルールを AD FS から Microsoft Entra ID にマップする方法について説明します。 各規則のマッピングによってアプリの移行プロセスを容易にしながら、アプリ所有者のセキュリティ要件を満たす方法を確認できます。

アプリの認証を Microsoft Entra ID に移動する場合は、既存のセキュリティ ポリシーから、Microsoft Entra ID で使用できる同等または代替のバリアントへのマッピングを作成します。 アプリの所有者によって要求されるセキュリティ標準に適合しながら、これらのマッピングを確実に実行できるようにすることで、残りのアプリの移行が容易になります。

各規則の例について、ここでは、AD FS での規則の表示方法、AD FS の規則言語と同等のコード、および Microsoft Entra ID にこれをマップする方法を示します。

承認規則のマッピング

AD FS の承認規則のさまざまな種類の例と、それらを Microsoft Entra ID にマップする方法を次に示します。

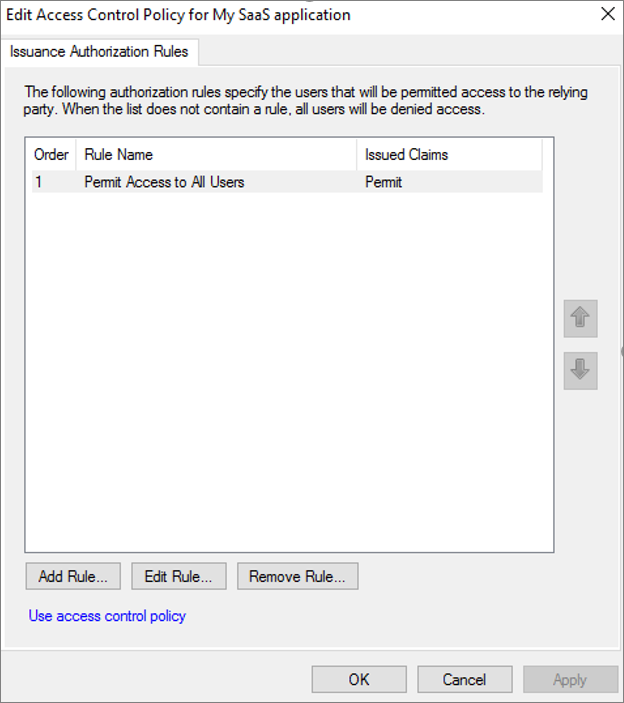

例 1:すべてのユーザーにアクセスを許可する

AD FS ですべてのユーザーにアクセスを許可する:

これは、次のいずれかの方法で Microsoft Entra ID にマップされます。

[割り当てが必要] を [いいえ] に設定します。

注

[割り当てが必要] を [はい] に設定すると、アクセスできるようにするにはユーザーをアプリケーションに割り当てる必要があります。 [いいえ] に設定すると、すべてのユーザーがアクセスできます。 このスイッチでは、 [マイ アプリ] エクスペリエンスでユーザーに表示されるものは制御されません。

[ユーザーとグループ] タブで、アプリケーションを [すべてのユーザー] 自動グループに割り当てます。 既定のすべてのユーザー グループを使用できるようにするには、Microsoft Entra テナントで動的グループを有効にする必要があります。

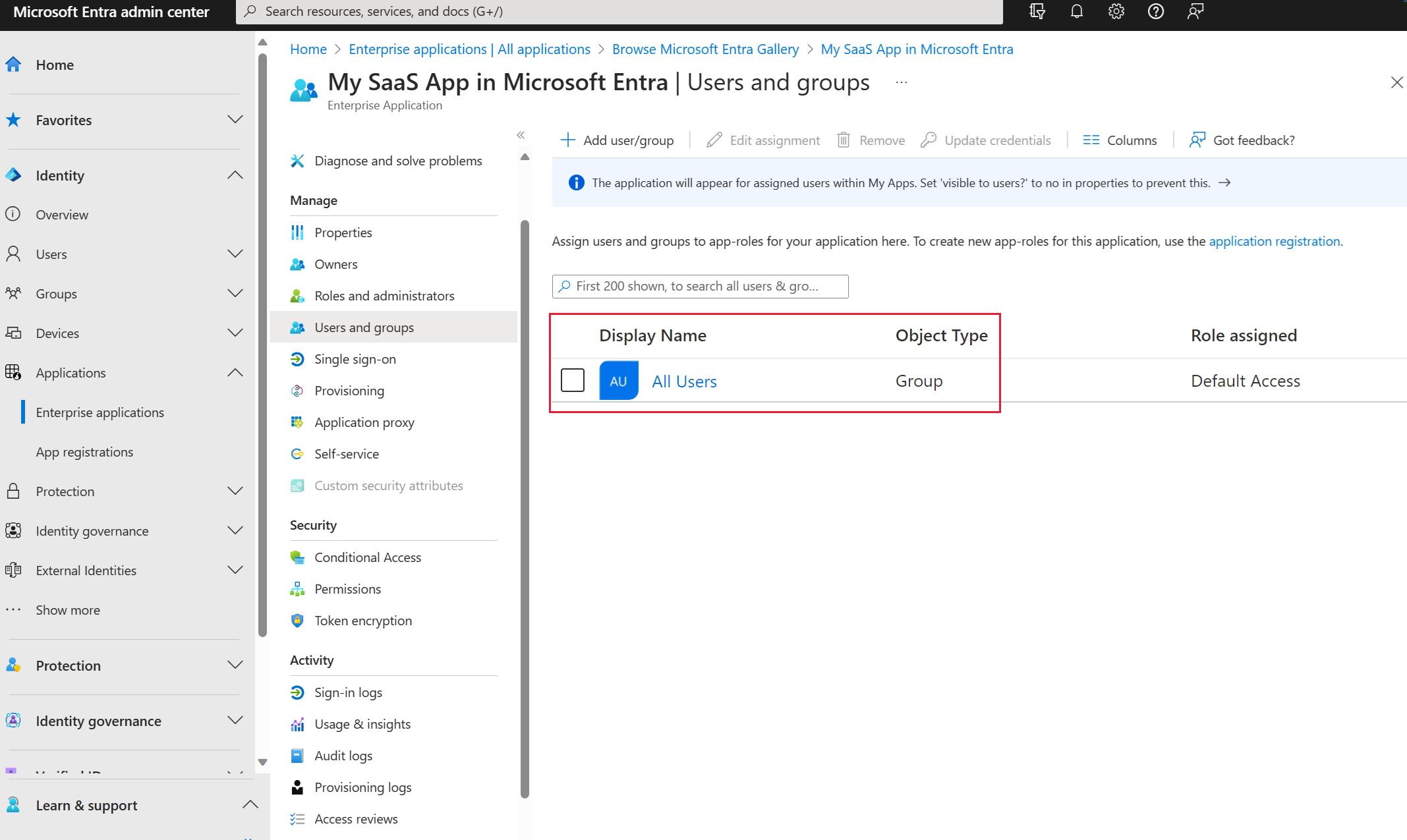

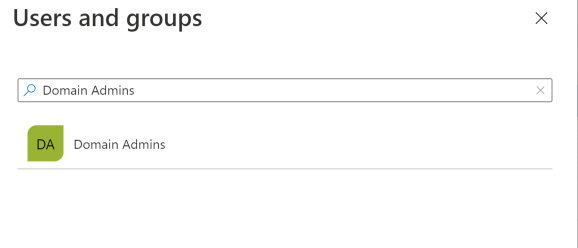

例 2:グループを明示的に許可する

AD FS での明示的なグループの承認:

![要求規則 Allow domain admins の [規則の編集] ダイアログ ボックスを示すスクリーンショット。](media/migrate-adfs-represent-security-policies/allow-a-group-explicitly-1.png)

このルールを Microsoft Entra ID にマップするには:

Microsoft Entra 管理センターで、AD FS のユーザーのグループに対応するユーザー グループを作成します。

グループにアプリのアクセス許可を割り当てます。

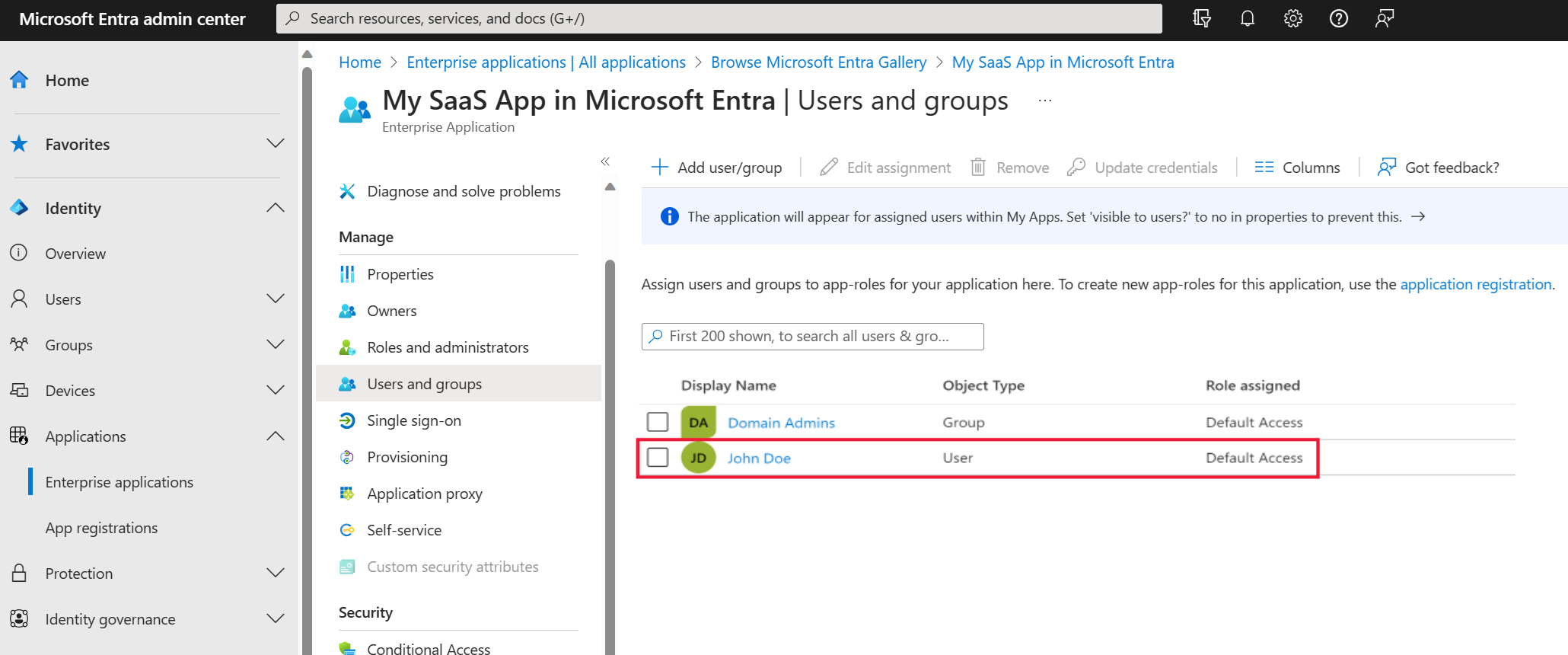

例 3: 特定のユーザーを承認する

AD FS での明示的なユーザーの承認:

![[入力方向の要求の種類] に [プライマリ SID] が表示されている要求規則 Allow a specific user の [規則の編集] ダイアログ ボックスを示すスクリーンショット。](media/migrate-adfs-represent-security-policies/authorize-a-specific-user-1.png)

このルールを Microsoft Entra ID にマップするには:

Microsoft Entra 管理センターで、次に示すように、アプリの [割り当ての追加] タブを使用してアプリにユーザーを追加します。

多要素認証規則のマッピング

AD FS とフェデレーションしているため、多要素認証 (MFA) と AD FS のオンプレミスでの展開は、移行後も引き続き機能します。 ただし、Microsoft Entra の条件付きアクセス ポリシーに関連付けられている Azure の組み込みの MFA 機能に移行することを検討してください。

AD FS における MFA 規則の種類の例と、さまざまな条件に基づいてそれらを Microsoft Entra ID にマップする方法を次に示します。

AD FS での MFA 規則の設定:

![Microsoft Entra 管理センターの Microsoft Entra ID の [条件] を示すスクリーンショット。](media/migrate-adfs-represent-security-policies/mfa-settings-common-for-all-examples.png)

例 1:ユーザーまたはグループに基づいて MFA を適用する

ユーザーやグループのセレクターは、グループごと (グループ SID) またはユーザーごと (プライマリ SID) に MFA を適用できる規則です。 ユーザーやグループの割り当てとは別に、AD FS MFA 構成 UI のその他のチェック ボックスはすべて、ユーザーやグループの規則が適用された後に評価される追加の規則として機能します。

一般的な条件付きアクセス ポリシー: すべてのユーザーに対して MFA を必須にする

例 2:未登録のデバイスに MFA を適用する

Microsoft Entra で未登録のデバイスに対する MFA 規則を指定します。

一般的な条件付きアクセス ポリシー: すべてのユーザーに対して準拠デバイス、Microsoft Entra ハイブリッド参加済みデバイス、または多要素認証を必須にする

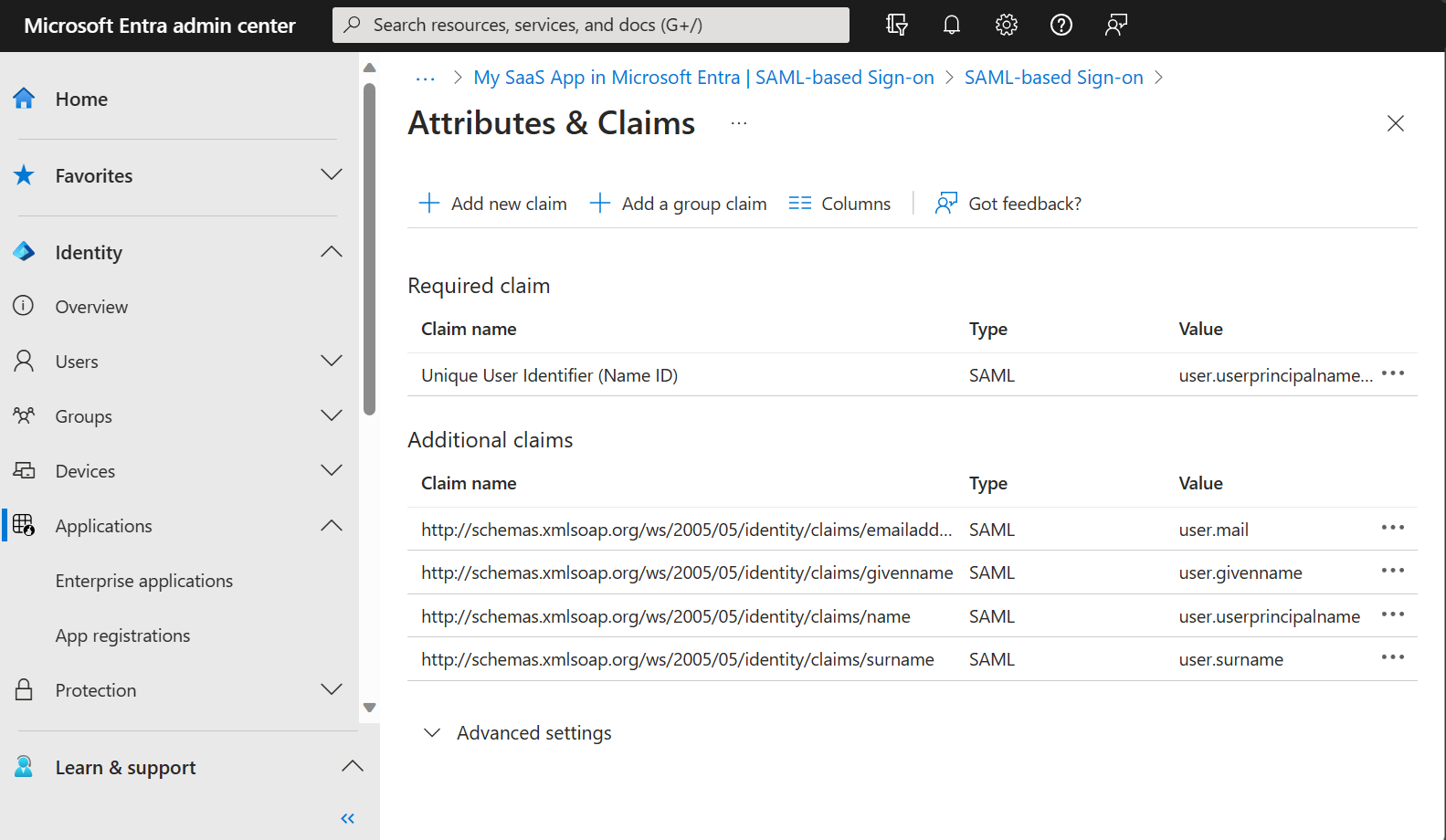

出力属性を要求規則としてマッピングする

AD FS における要求としての属性の出力規則:

![Emit attributes as Claims の [規則の編集] ダイアログ ボックスを示すスクリーンショット。](media/migrate-adfs-represent-security-policies/map-emit-attributes-as-claims-rule-1.png)

ルールを Microsoft Entra ID にマップするには:

Microsoft Entra 管理センターで、[エンタープライズ アプリケーション]、[シングル サインオン] の順に選択して、SAML ベースのサインオン構成を表示します。

属性を変更するには、 [編集] (強調表示) を選択します。

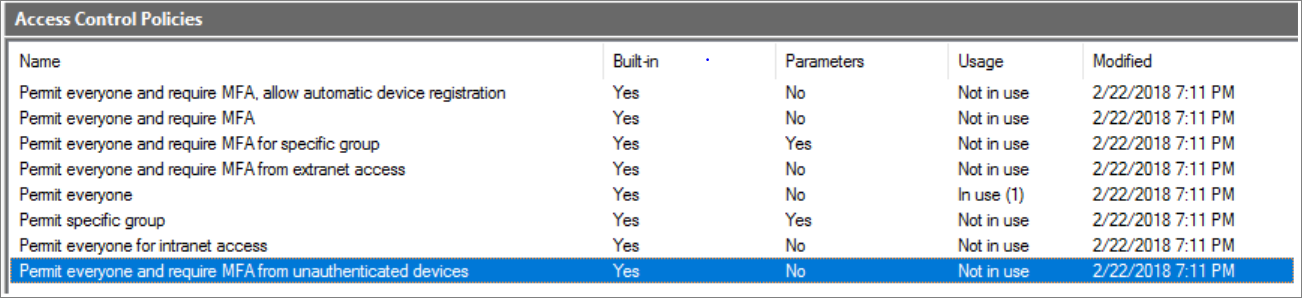

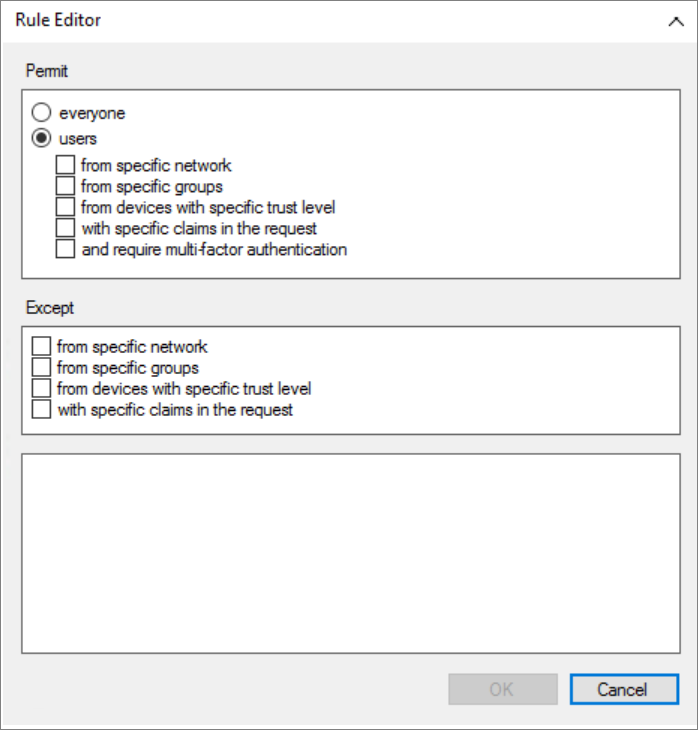

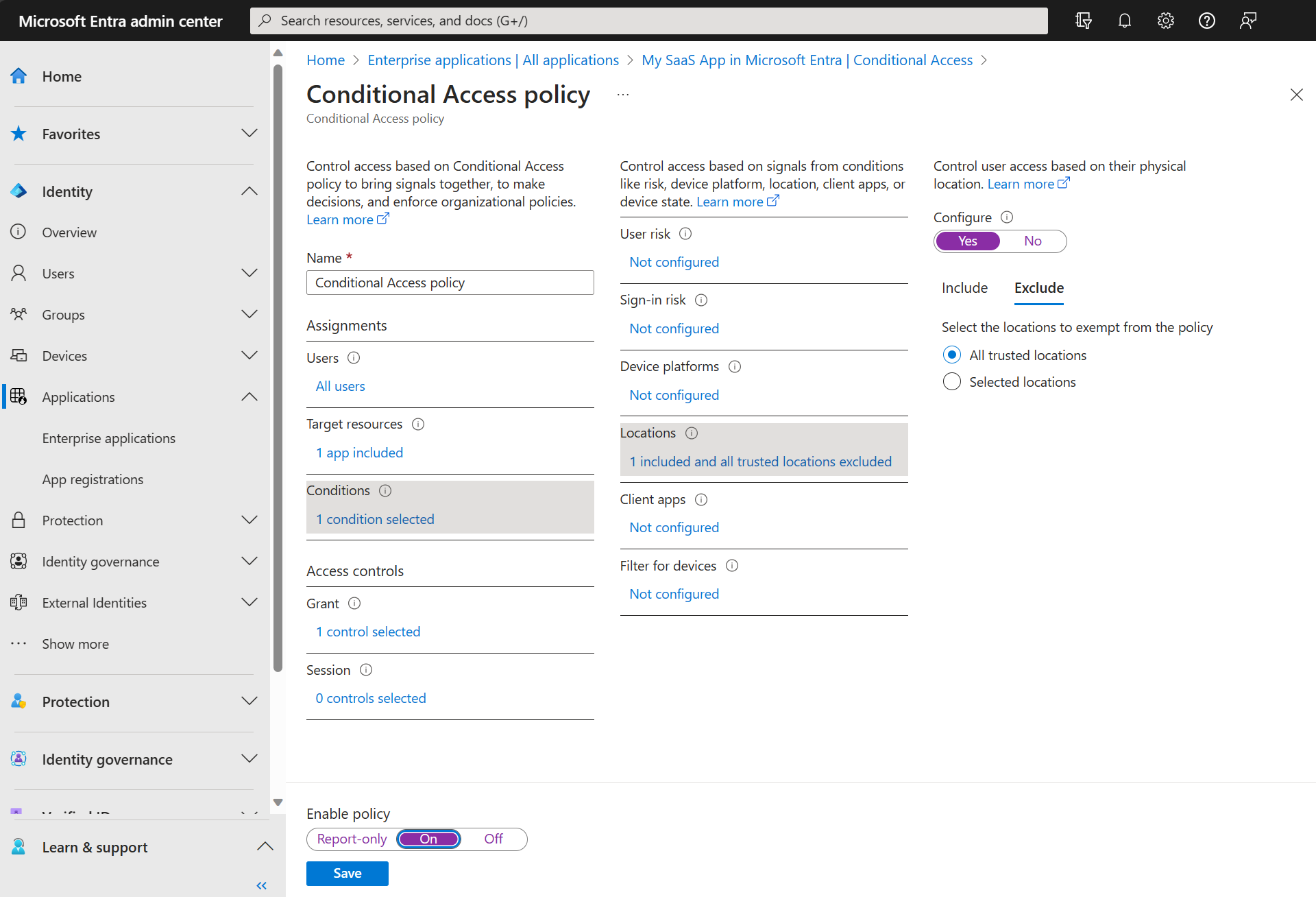

組み込みアクセス制御ポリシーのマッピング

AD FS 2016 の組み込みアクセス制御ポリシー:

Microsoft Entra ID で組み込みのポリシーを実装するには、新しい条件付きアクセス ポリシーを使用してアクセス制御を構成するか、AD FS 2016 のカスタム ポリシー デザイナーを使用してアクセス制御ポリシーを構成します。 ルール エディターには、あらゆる種類の配列を作成するのに役立つ、許可オプションと除外オプションの完全な一覧があります。

次の表では、いくつかの便利な許可および除外オプションと、それらが Microsoft Entra ID にどのようにマッピングするかを示します。

| オプション | Microsoft Entra ID で Permit オプションを構成する方法 | Microsoft Entra ID で Except オプションを構成する方法 |

|---|---|---|

| 特定のネットワークから | Microsoft Entra のネームド ロケーションにマップする | 信頼できる場所に対しては [除外] オプションを使用します |

| 特定のグループから | ユーザーやグループの割り当てを設定します | ユーザーおよびグループで [除外] オプションを使用します |

| 特定の信頼レベルのデバイスから | [割り当て] - [条件] の下にある > コントロールから設定します | デバイスの状態の条件で [除外] オプションを使用し、 [すべてのデバイス] を含めます |

| 要求の特定の要求で | この設定を移行することはできません | この設定を移行することはできません |

Microsoft Entra 管理センターで信頼できる場所に対する [除外] オプションを構成する方法の例を次に示します。

ユーザーを AD FS から Microsoft Entra ID に移行する

Microsoft Entra ID で AD FS グループを同期する

承認規則をマッピングするときは、AD FS で認証を行うアプリで、アクセス許可に Active Directory グループを使用する場合があります。 このような場合は、アプリケーションを移行する前に、Microsoft Entra Connect を使用してこれらのグループを Microsoft Entra ID と同期します。 アプリケーションが移行されるときに同じユーザーにアクセス権を付与できるよう、移行前にそれらのグループとメンバーシップを確認します。

詳細については、「Active Directory から同期されたグループ属性を使用する場合の前提条件」を参照してください。

ユーザーのセルフプロビジョニングを設定する

一部の SaaS アプリケーションでは、ユーザーが初めてアプリケーションにサインインするときに、ユーザーを Just-In-Time (JIT) プロビジョニングする機能がサポートされています。 Microsoft Entra ID でのアプリ プロビジョニングという用語は、ユーザーがアクセスする必要のあるクラウド (SaaS) アプリケーションに、ユーザーの ID とロールを自動的に作成することを意味します。 移行されるユーザーは、既に SaaS アプリケーションにアカウントを持っています。 移行後に追加された新しいユーザーはいずれもプロビジョニングする必要があります。 アプリケーションを移行した後、SaaS アプリのプロビジョニングをテストします。

Microsoft Entra ID で外部ユーザーを同期する

既存の外部ユーザーは、AD FS で、こちらの 2 つの方法によって設定できます。

- 組織内にローカル アカウントを持つ外部ユーザー — これらのアカウントは、内部ユーザー アカウントの動作と同じ方法で引き続き使用できます。 これらの外部ユーザー アカウントは、組織内にプリンシパル名を持っていますが、アカウントのメール アドレスは外部を指している可能性があります。

移行の進行に合わせて、独自の企業 ID が使用できるときにそれを使用するようにこれらのユーザーを移行することによって、Microsoft Entra B2B で提供される利点を利用できます。 これにより、ユーザーが独自の企業サインインでサインインすることが多い場合に、ユーザーのサインイン プロセスが効率化されます。 外部ユーザーのアカウントを管理する必要がなくなり、組織の管理も容易になります。

-

フェデレーション外部 ID — 現在、外部組織とフェデレーションを行っている場合は、いくつかの方法を使用できます。

- Microsoft Entra 管理センターで Microsoft Entra B2B コラボレーション ユーザーを追加します。 Microsoft Entra 管理ポータルから取引先組織に対し、個々のメンバーが引き続きこれまでと同じアプリと資産を使用するように、B2B コラボレーションの招待を事前に送信できます。

- B2B 招待 API を使用して取引先組織の個々のユーザーに対する要求を生成する、セルフサービス B2B サインアップ ワークフローを作成します。

既存の外部ユーザーの構成方法にかかわらず、グループ メンバーシップまたは特定のアクセス許可のいずれかで、外部ユーザーがアカウントに関連付けられたアクセス許可を持っている可能性があります。 これらのアクセス許可を移行またはクリーンアップする必要があるかどうかを評価します。

外部ユーザーを表す組織内のアカウントは、ユーザーが外部 ID に移行された後で、無効にする必要があります。 リソースへの接続が中断される可能性があるため、移行プロセスについてビジネス パートナーと検討する必要があります。

次のステップ

- 「アプリケーション認証を Microsoft Entra ID に移行する」を参照してください。

- 条件付きアクセスと MFA を設定します。

- 段階的にコード サンプルを試してみる: 開発者向けの AD FS から Microsoft Entra へのアプリケーション移行プレイブック。