このチュートリアルでは、Okta から Microsoft Entra ID にアプリケーションを移行する方法について説明します。

前提条件

Microsoft Entra ID でアプリケーションを管理するには、次のものが必要です。

- Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール: クラウド アプリケーション管理者、アプリケーション管理者、またはサービス プリンシパルの所有者。

現在の Okta アプリケーションのインベントリを作成する

移行の前に、現在の環境とアプリケーション設定を文書化します。 この情報は、Okta API を使用して収集できます。 Postman などの API エクスプローラー ツールを使用します。

アプリケーション インベントリを作成するには:

Postman アプリを使用して、Okta 管理コンソールから API トークンを生成します。

API ダッシュボードの [セキュリティ] で、[トークン] > [トークンの作成] を選択します。

![[セキュリティ] の [トークン] オプションと [トークンの作成] オプションのスクリーンショット。](media/migrate-applications-from-okta/token-creation.png)

トークン名を入力し、[ トークンの作成] を選択します。

![[トークンの作成] の [名前] エントリのスクリーンショット。](media/migrate-applications-from-okta/token-created.png)

トークン値を記録し、それを保存します。 [OK] を選択して取得した後は、アクセスできません。

![[Token Value]\(トークン値\) フィールドと [OK got it]\(OK\) オプションのスクリーンショット。](media/migrate-applications-from-okta/record-created.png)

Postman アプリのワークスペースで、[インポート] を選択 します。

[ インポート ] ページで、[ リンク] を選択します。 API をインポートするには、次のリンクを挿入します。

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

![[インポート] の [リンクと続行] オプションのスクリーンショット。](media/migrate-applications-from-okta/link-to-import.png)

Note

テナント値でリンクを変更しないでください。

[ インポート] を選択します。

![[インポート] の [インポート] オプションのスクリーンショット。](media/migrate-applications-from-okta/next-import-menu.png)

API がインポートされたら、 環境 の選択を {yourOktaDomain} に変更します。

Okta 環境を編集するには、 目 のアイコンを選択します。 次に、[ 編集] を選択します。

![[概要] の目のアイコンと [編集] オプションのスクリーンショット。](media/migrate-applications-from-okta/edit-environment.png)

[ 初期値] フィールドと [ 現在の値] フィールドで、URL と API キーの値を更新します。 環境が反映されるように名前を変更します。

これらの値を保存します。

![[概要] の [初期値] フィールドと [現在の値] フィールドのスクリーンショット。](media/migrate-applications-from-okta/update-values-for-api.png)

[アプリ>リスト取得アプリ>を選択し、送信]します。

Note

Okta テナント内のアプリケーションを出力できます。 この一覧は、JSON 形式になっています。

![[送信] オプションと [アプリ] リストのスクリーンショット。](media/migrate-applications-from-okta/list-of-applications.png)

この JSON 一覧をコピーし、CSV 形式に変換することをお勧めします。

- Konklone などのパブリック コンバーターを使用する

- または PowerShell の場合は、ConvertFrom-Json と ConvertTo-CSV を使用します

Note

Okta テナント内のアプリケーションのレコードを入手するには、この CSV をダウンロードします。

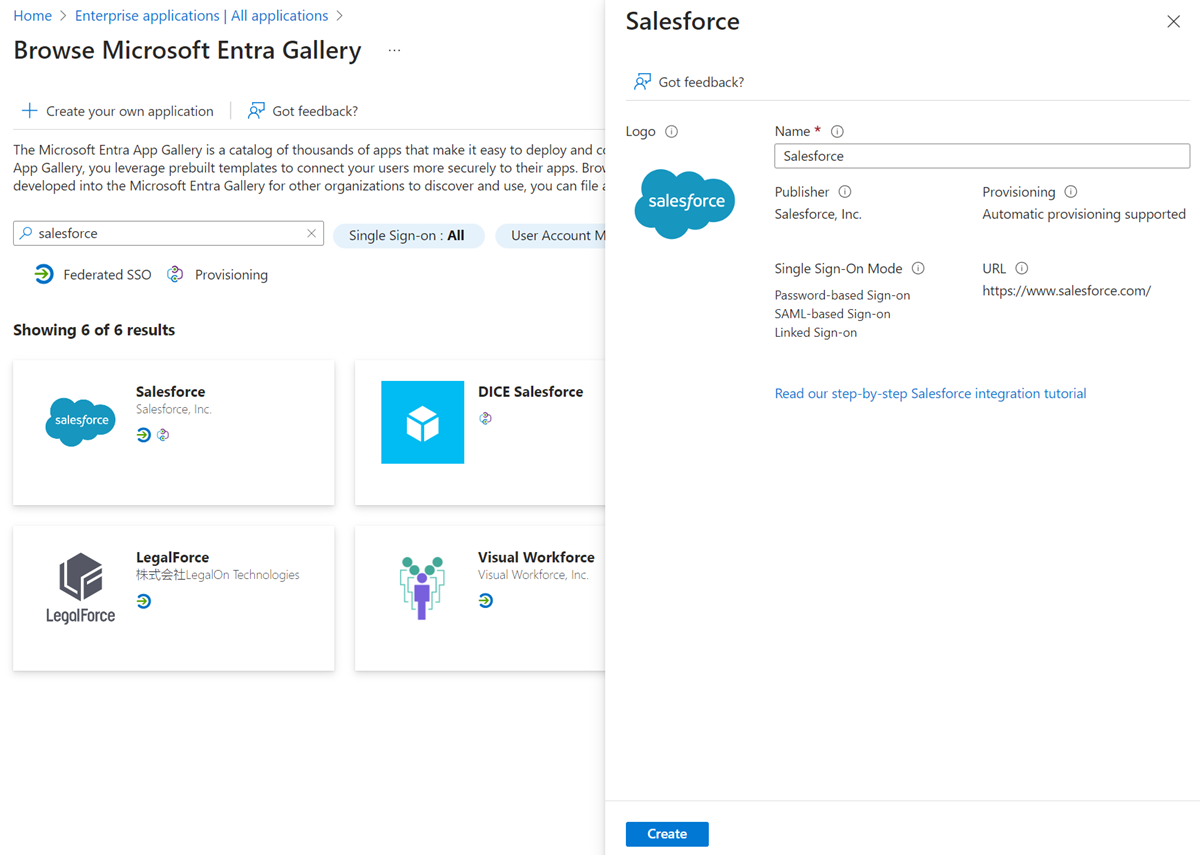

SAML アプリケーションを Microsoft Entra ID に移行する

SAML 2.0 アプリケーションを Microsoft Entra ID に移行するには、Microsoft Entra テナントでアプリケーション アクセス用にアプリケーションを構成します。 この例では、Salesforce インスタンスを変換します。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise アプリ>すべてのアプリケーションを参照し、[新しいアプリケーション] を選択します。

Microsoft Entra ギャラリーで Salesforce を検索し、アプリケーションを選択して、[作成] を選択します。

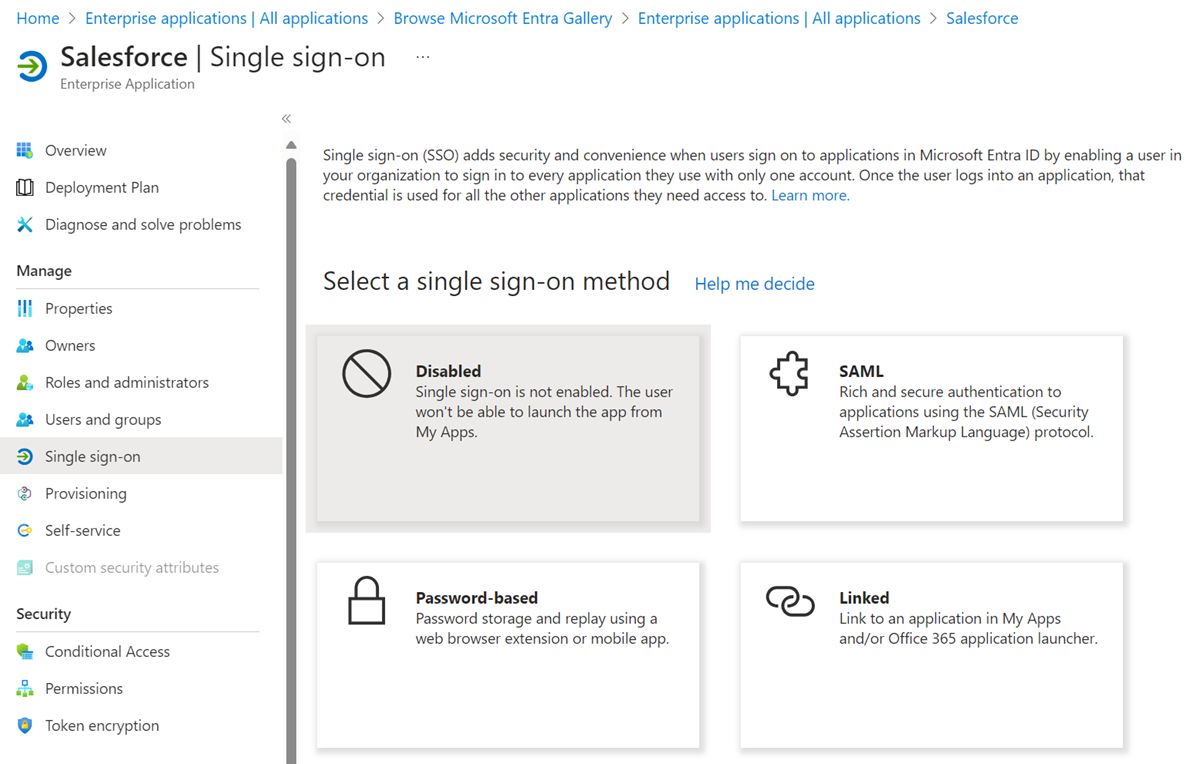

アプリケーションが作成されたら、[ シングル サインオン (SSO)] タブで [ SAML] を選択します。

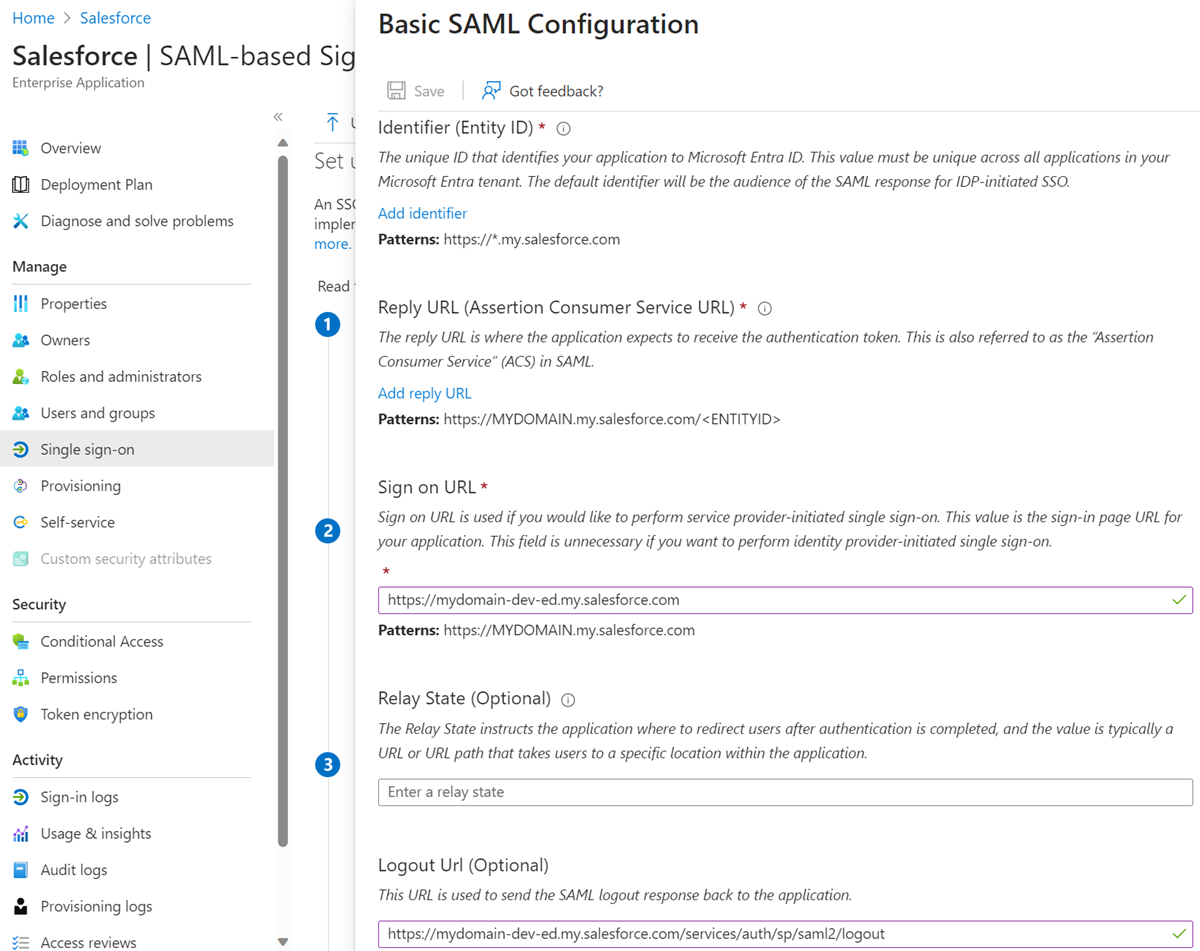

証明書 (未加工) とフェデレーション メタデータ XML をダウンロードして Salesforce にインポートします。

Salesforce 管理コンソールで、[ アイデンティティ>Single Sign-On 設定>メタデータ ファイルから新規作成 を選択します。

![[シングル サインオン設定] の [メタデータ ファイルから新規作成] オプションのスクリーンショット。](media/migrate-applications-from-okta/salesforce-admin-console.png)

Microsoft Entra 管理センターからダウンロードした XML ファイルをアップロードします。 次に、[ 作成] を選択します。

Azure からダウンロードした証明書をアップロードします。 [保存] を選択します。

次のフィールドの値を記録します。 値は Azure にあります。

- エンティティ ID

- ログイン URL

- ログアウト URL

[ メタデータのダウンロード] を選択します。

Microsoft Entra 管理センターにファイルをアップロードするには、Microsoft Entra ID Enterprise アプリケーション ページの SAML SSO 設定で、[ メタデータ ファイルのアップロード] を選択します。

インポートされた値が記録された値と一致することを確認します。 [保存] を選択します。

Salesforce 管理コンソールで、[会社の設定]>[マイ ドメイン] を選択します。 [認証構成] に移動し、[編集] を選択します。

![[マイ ドメイン] の [編集] オプションのスクリーンショット。](media/migrate-applications-from-okta/edit-company-settings.png)

サインイン オプションで、構成した新しい SAML プロバイダーを選択します。 [保存] を選択します。

![[認証構成] の [認証サービス] オプションのスクリーンショット。](media/migrate-applications-from-okta/save-saml-provider.png)

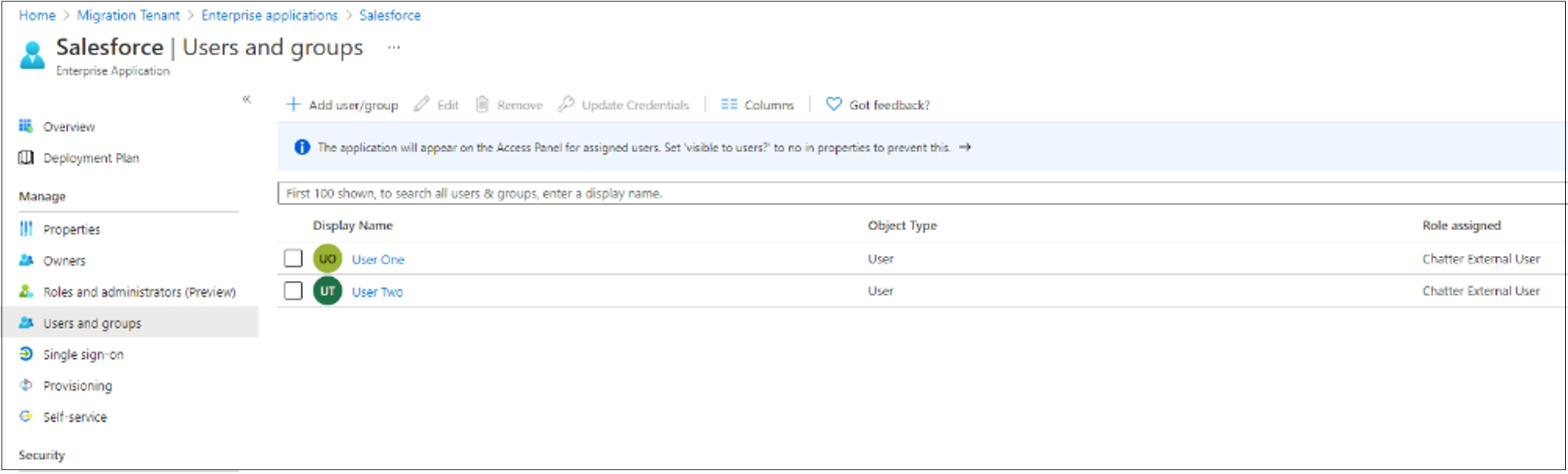

Microsoft Entra ID の [エンタープライズ アプリケーション ] ページで、[ ユーザーとグループ] を選択します。 次に、テスト ユーザーを追加します。

構成をテストするには、テスト ユーザーとしてサインインします。 Microsoft アプリ ギャラリー に移動し、 Salesforce を選択します。

![[マイ アプリ] の [すべてのアプリ] の [Salesforce] オプションのスクリーンショット。](media/migrate-applications-from-okta/test-user-sign-in.png)

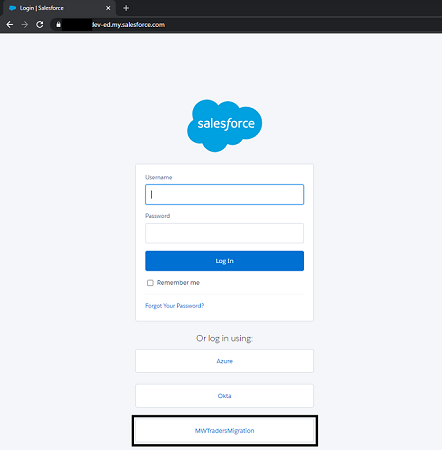

サインインするには、構成された ID プロバイダー (IdP) を選択します。

Note

構成が正しい場合、テスト ユーザーは Salesforce ホーム ページに移動します。 トラブルシューティングのヘルプについては、 デバッグ ガイドを参照してください。

- [ エンタープライズ アプリケーション ] ページで、残りのユーザーを適切なロールで Salesforce アプリケーションに割り当てます。

Note

残りのユーザーを Microsoft Entra アプリケーションに追加したら、これらのユーザーは接続をテストして、アクセス権があることを確認することができます。 次の手順の前に、接続をテストしてください。

Salesforce 管理コンソールで、[会社の設定]> [マイ ドメイン] を選択します。

[ 認証構成] で [編集] を選択 します。 認証サービスの場合は、 Okta の選択を解除します。

![[認証構成] の [保存] オプションと [認証サービス] オプションのスクリーンショット。](media/migrate-applications-from-okta/deselect-okta.png)

OpenID Connect または OAuth 2.0 アプリケーションを Microsoft Entra ID に移行する

OpenID Connect (OIDC) または OAuth 2.0 アプリケーションを Microsoft Entra ID に移行するには、Microsoft Entra テナントでアプリケーションをアクセス用に構成します。 この例では、カスタム OIDC アプリを変換します。

移行を完了するには、Okta テナント内のすべてのアプリケーションに対して次の構成を繰り返します。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

[Entra ID]>[エンタープライズ アプリ]>[すべてのアプリケーション] を参照します。

[ 新しいアプリケーション] を選択します。

[独自のアプリケーション 作成] を選択します。

表示されるメニューで、OIDC アプリに名前を付け、[ 作業中のアプリケーションの登録] を選択して Microsoft Entra ID と統合します。

作成 を選択します。

次のページで、アプリケーションの登録のテナントを設定します。 詳細については、Microsoft Entra ID のテナントに関する説明を参照してください。 [任意の組織ディレクトリ内のアカウント (任意の Microsoft Entra ディレクトリ - マルチテナント)] > [登録] に移動します。

![任意の組織ディレクトリ (任意の Microsoft Entra ディレクトリ - マルチテナント) の [アカウント] オプションのスクリーンショット。](media/migrate-applications-from-okta/multitenant-register-app.png)

[ アプリの登録 ] ページの [Microsoft Entra ID] で、作成した登録を開きます。

Note

アプリケーションのシナリオに応じて、さまざまな構成アクションがあります。 ほとんどのシナリオでは、アプリ クライアント シークレットが必要です。

[ 概要 ] ページで、 アプリケーション (クライアント) ID を記録します。 この ID は、アプリケーションで使用します。

左側で、[ 証明書とシークレット] を選択します。 次に、[ + 新しいクライアント シークレット] を選択します。 クライアント シークレットに名前を付け、その有効期限を設定します。

シークレットの値と ID を記録します。

Note

クライアント シークレットを失った場合、それを取得することはできません。 代わりに、シークレットを再生成します。

左側で、 API のアクセス許可を選択します。 次に、そのアプリケーションに OIDC スタックへのアクセス権を付与します。

+ アクセス許可の追加>Microsoft Graph>委任されたアクセス許可を選択します。

[ OpenId のアクセス許可 ] セクションで、 電子メール、 openid、プロファイルを選択 します。 次に、[ アクセス許可の追加] を選択します。

ユーザー エクスペリエンスを向上させ、ユーザーの同意プロンプトを抑制するには、[ テナント ドメイン名に管理者の同意を付与する] を選択します。 [付与済み] 状態が表示されるまで待ちます。

![[API アクセス許可] の [要求されたアクセス許可に対して管理者の同意が正常に付与されました] メッセージのスクリーンショット。](media/migrate-applications-from-okta/grant-admin-consent.png)

アプリケーションにリダイレクト URI がある場合は、URI を入力します。 応答 URL が [認証] タブを対象とし、[プラットフォームと Web の追加] が続く場合は、URL を入力します。

アクセス トークンと ID トークンを選択します。

設定を選択します。

必要に応じて、[ 認証 ] メニューの [ 詳細設定] と [ パブリック クライアント フローを許可する] で 、[ はい] を選択します。

![[認証] の [はい] オプションのスクリーンショット。](media/migrate-applications-from-okta/allow-client-flows.png)

テストする前に、OIDC で構成されたアプリケーションで、アプリケーション ID とクライアント シークレットをインポートします。

Note

前の手順を使用して、そのアプリケーションをクライアント ID、シークレット、スコープなどの設定で構成します。

カスタム承認サーバーを Microsoft Entra ID に移行する

Okta 承認サーバーは、 API を公開するアプリケーション登録に 1 対 1 でマップします。

既定の Okta 承認サーバーを Microsoft Graph のスコープまたはアクセス許可にマップします。

![[公開と API] の [スコープの追加] オプションのスクリーンショット。](media/migrate-applications-from-okta/default-okta-authorization.png)