UserPrincipalName (UPN) 属性は、ユーザー アカウントのインターネット通信標準です。 UPN は次のもので構成されます。

- プレフィックス: ユーザー アカウント名

- サフィックス: ドメイン ネーム サーバー (DNS) ドメイン名

プレフィックスとサフィックスは、"@" 記号を使用して結合されます。 たとえば、someone@example.com のようにします。 計画の間に、UPN がディレクトリ フォレスト内のセキュリティ プリンシパル オブジェクト間で一意であることを確認します。

注釈

この記事では、UPN がユーザー識別子であると想定しています。 この記事では、UPN の変更の計画と、変更によって発生する可能性がある問題からの復旧について説明します。 開発者には、UPN やメール アドレスではなく、不変の識別子であるユーザーの objectID を使うことをお勧めします。

UPN を変更する理由

値がユーザーの UPN である場合、サインイン ページでユーザーがメール アドレスの入力を求められることがよくあります。 そのため、ユーザーのプライマリ メール アドレスが変わったら、ユーザー UPN を変更します。 一般に、ユーザーのプライマリ メール アドレスは次の理由で変わります。

- 従業員の名前の変更

- 従業員の異動

- サフィックスに影響する再構築に伴う変更

- 合併または買収に伴う変更

UPN のプレフィックスとサフィックスの変更

プライマリ メール アドレスが変更されたときはユーザー UPN を変更することをお勧めします。 Active Directory から Microsoft Entra ID への初期同期の間に、ユーザーのメール アドレスと UPN が同じであることを確認します。 次のプレフィックスとサフィックスの変更の例を参照してください。

プレフィックスの変更の例:

- BSimon@contoso.com から BJohnson@contoso.com

- Bsimon@contoso.com から Britta.Simon@contoso.com

サフィックスの変更の例:

- Britta.Simon@contoso.com から Britta.Simon@contosolabs.com

- Britta.Simon@corp.contoso.com から Britta.Simon@labs.contoso.com

Active Directory での UPN

Active Directory では、既定の UPN サフィックスは、ユーザー アカウントを作成した DNS です。 ほとんどの場合、このドメイン名を企業ドメインとして登録します。 contoso.com ドメインにユーザー アカウントを作成すると、既定の UPN は username@contoso.com になります。 Active Directory のドメインと信頼を使用して、UPN サフィックスをさらに追加します。 たとえば、labs.contoso.com を追加し、それを反映するようにユーザー UPN とメールを変更すると、結果は username@labs.contoso.com になります。

カスタム ドメイン名をテナントに追加することができます。

重要

Active Directory でサフィックスを変更する場合は、Microsoft Entra ID で一致するカスタム ドメイン名を追加して確認します。

![[カスタム ドメイン名] の [カスタム ドメインの追加] オプションのスクリーンショット。](media/howto-troubleshoot-upn-changes/custom-domains.png)

Microsoft Entra ID の UPN

ユーザーは、userPrincipalName 属性値を使用して Microsoft Entra ID にサインインします。

Microsoft Entra ID とオンプレミスの Active Directory を使うと、ユーザー アカウントは Microsoft Entra Connect サービスで同期されます。 Microsoft Entra Connect ウィザードではオンプレミスの Active Directory の userPrincipalName 属性が Microsoft Entra ID の UPN として使用されます。 カスタム インストールでは、これを別の属性に変更できます。

注釈

ユーザーと組織の UserPrincipalName を更新するプロセスを定義します。

ユーザー アカウントを Active Directory から Microsoft Entra ID に同期するときは、Active Directory の UPN が Microsoft Entra ID 内の検証済みドメインにマップされていることを確認します。 userPrincipalName 属性値が Microsoft Entra ID の検証済みドメインに対応しない場合は、同期によってサフィックスが .onmicrosoft.com に置き換えられます。

UPN の変更の一括ロールアウト

UPN の一括変更をテストするには、UPN を元に戻すためのテスト済みのロールバック計画を作成します。 パイロットでは、組織のロールを含む小さなユーザー セットと、アプリまたはデバイスのセットを対象にします。 このプロセスは、ユーザー エクスペリエンスを理解するのに役立ちます。 関係者やユーザーへの変更の通知に、この情報を含めます。

Microsoft Entra の展開プランに関する詳細を参照してください。

個々のユーザーの UPN を変更する手順を作成することをお勧めします。 既知の問題と回避策に関するドキュメントを含めます。 詳細については、次のセクションを参照してください。

SaaS と LoB アプリの問題

サービスとしてのソフトウェア (SaaS) および基幹業務 (LoB) の各アプリケーションでは、多くの場合、UPN を利用して、ユーザーの検索や、ロールなどのユーザー プロファイル情報の格納が行われます。 UPN の変更の影響を受ける可能性があるアプリケーションでは、Just-In-Time (JIT) プロビジョニングを使用して、ユーザーが最初にアプリにサインインするときにユーザー プロファイルを作成します。

詳細情報:

既知の問題: 破損した関係、新しいプロファイル

ユーザーの UPN を変更すると、Microsoft Entra ユーザーと、アプリケーション上のユーザー プロファイルの間の関係が破損する可能性があります。 アプリケーションで JIT プロビジョニングを使っている場合、新しいユーザー プロファイルが作成される可能性があります。 その場合は、アプリケーション管理者が手動で変更して関係を修正します。

回避策: 自動プロビジョニング

サポートされているクラウド アプリケーションで、ユーザー ID を作成、保守、削除するには、Microsoft Entra ID の自動アプリ プロビジョニングを使います。 アプリケーションで UPN を更新するには、アプリケーションに自動ユーザー プロビジョニングを構成します。 アプリケーションをテストして、UPN の変更が成功することを検証します。 開発者は、自動ユーザー プロビジョニングを有効にするため、クロスドメイン ID 管理システム (SCIM) のサポートをアプリケーションに追加できます。

詳細情報:

マネージド デバイスに関する問題

クラウドとオンプレミスのリソースの全体でシングル サインオン (SSO) を使ってユーザーの生産性を最大にするには、デバイスを Microsoft Entra ID に取り込みます。

詳しくは、「デバイス ID とは」をご覧ください。

Microsoft Entra 参加済みデバイス

規模や業界に関係なく、組織は Microsoft Entra 参加済みデバイスを展開できます。 Microsoft Entra の参加はハイブリッド環境でも動作し、クラウドとオンプレミスのアプリとリソースにアクセスできます。 Microsoft Entra 参加済みデバイスは、Microsoft Entra ID に参加しています。 ユーザーは、組織 ID を使用してデバイスにサインインします。

詳しくは、「Microsoft Entra 参加済みデバイス」をご覧ください。

既知の問題: SSO

認証を Microsoft Entra ID に依存するアプリケーションで、SSO に関する問題がユーザーに発生する可能性があります。 この問題は、Windows 10 の 2020 年 5 月の更新プログラムで修正されました。

回避策

UPN の変更が Microsoft Entra ID に同期される時間を設けます。

新しい UPN が Microsoft Entra 管理センターに表示されることを確認します。

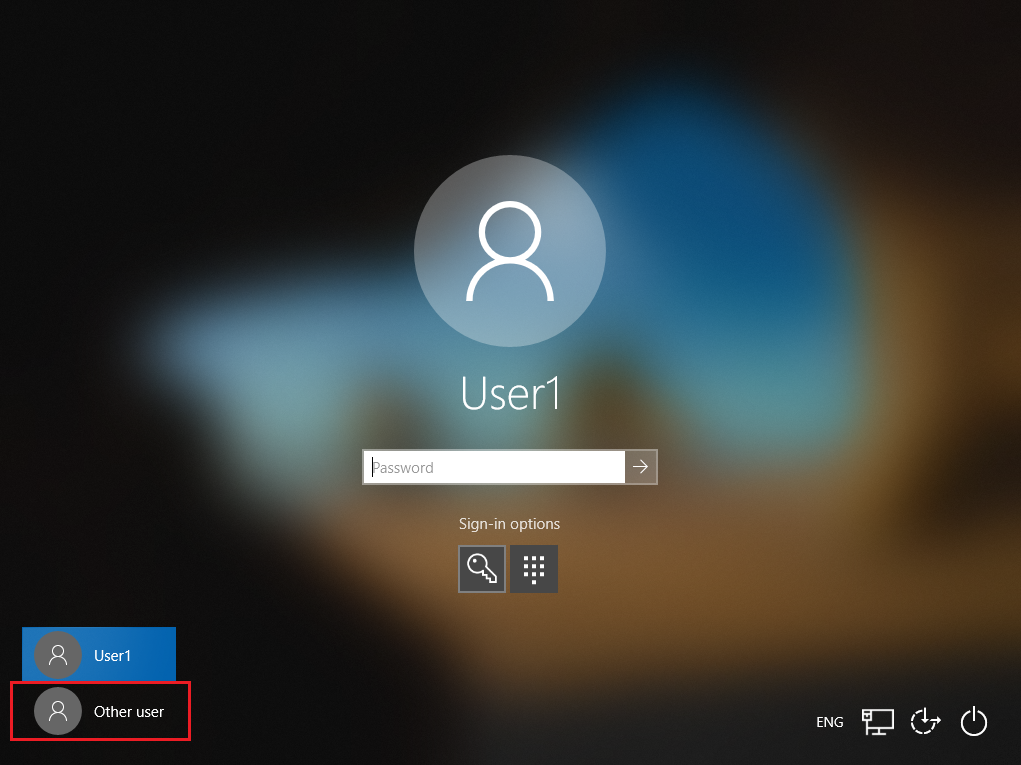

新しい UPN でサインインするには [その他のユーザー] を選ぶようユーザーに指示します。

Microsoft Graph PowerShell の Get-MgUser を使って確認します。

注釈

ユーザーが新しい UPN でサインインした後、[職場または学校へのアクセス] の Windows 設定に以前の UPN への参照が表示される場合があります。

Microsoft Entra ハイブリッド参加済みデバイスに関連する問題

Microsoft Entra ハイブリッド参加済みデバイスは、Active Directory と Microsoft Entra ID に参加しています。 環境にオンプレミスの Active Directory フットプリントが含まれる場合は、Microsoft Entra ハイブリッド参加を実装します。

詳しくは、「Microsoft Entra ハイブリッド参加済みデバイス」をご覧ください。

既知の問題: Windows 10 Microsoft Entra ハイブリッド参加済みデバイス

Windows 10 の Microsoft Entra ハイブリッド参加済みデバイスでは、予期しない再起動とアクセスの問題が発生します。 新しい UPN が Microsoft Entra ID と同期する前にユーザーが Windows にサインインした場合、認証に Microsoft Entra ID を使用するアプリで SSO の問題が発生する可能性があります。 このシナリオは、ユーザーが Windows セッション内にいる場合に発生する可能性があります。 この状況は、ハイブリッド参加済みデバイスを使ってリソースにアクセスするように条件付きアクセスが構成されている場合に発生します。 さらに、次のメッセージで、1 分後に強制的に再起動される可能性があります。

PC は 1 分で自動的に再起動されます。 Windows で問題が発生したため、再起動する必要があります。 今すぐこのメッセージを閉じて、作業中のデータを保存してください。

この問題は、Windows 10 の 2020 年 5 月の更新プログラムで修正されました。

回避策

- Microsoft Entra ID からデバイスの登録を解除します。

- 再起動。

- デバイスは Microsoft Entra ID に参加します。

- サインインするには、ユーザーは [その他のユーザー] を選びます。

デバイスの Microsoft Entra ID への参加を解除するには、コマンド プロンプトでコマンド dsregcmd/leave を実行します

注釈

Windows Hello for Business を使っている場合、ユーザーは Windows Hello for Business に再登録します。

ヒント

Windows 7 と 8.1 のデバイスは、この問題による影響を受けません。

Microsoft Authenticator に関する問題

組織でアプリケーションにサインインしてデータにアクセスするために Authenticator が必要な場合、ユーザー名がアプリで表示される可能性があります。 ただし、ユーザーが登録を完了するまで、アカウントは検証方法ではありません。

Authenticator の使用方法に関する記事をご覧ください。

Authenticator アプリには、4 つの主要な機能があります。

- プッシュ通知または確認コードによる多要素認証

- 認証ブローカー: iOS と Android デバイスでの、ブローカー認証を使用するアプリケーションの SSO 用

- デバイスの登録または職場参加は、Microsoft Entra ID に対するものであり、Intune アプリ保護やデバイスの登録および管理の要件となっています。

- 電話でのサインイン MFA とデバイスの登録が必要です

Android デバイスでの多要素認証

Authenticator を帯域外検証に使用します。 多要素認証は、ユーザーへの自動通話またはショート メッセージ サービス (SMS) ではなく、ユーザー デバイスの Authenticator に通知をプッシュします。

- ユーザーは、[承認] を選ぶか、PIN や生体認証を入力します。

- ユーザーは [認証] を選びます。

「しくみ: Microsoft Entra 多要素認証」をご覧ください。

既知の問題: 通知を受け取らない

ユーザーの UPN を変更したとき、ユーザー アカウントに以前の UPN が表示されます。 通知を受け取らない可能性があります。 代わりに、確認コードを使います。

Authenticator に関する一般的な質問の一覧をご覧ください。

回避策

- 通知が表示される場合は、無視するようにユーザーに指示します。

- Authenticator を開きます。

- [通知の確認] を選びます。

- MFA のプロンプトを承認します。

- アカウントの UPN が更新されます。

注釈

更新された UPN が新しいアカウントとして表示される場合があります。 この変更は、他の Authenticator 機能が原因です。

ブローカー認証

Android と iOS では、Authenticator などのブローカーによって次のことが有効になります。

- SSO: ユーザーは、アプリケーションごとにサインインしません

- デバイスの識別: ブローカーは、デバイスがワークプレースに参加したときに作成されたデバイス証明書にアクセスします。

- アプリケーション ID の検証: アプリケーションはブローカーを呼び出すときにリダイレクト URL を渡し、ブローカーがそれを検証します

詳細情報:

既知の問題: ユーザー プロンプト

アプリケーションによって渡される login_hint とブローカー上の UPN が一致しないため、ブローカーで支援されたサインインにより、いっそう多くの認証プロンプトがユーザーに表示されます。

回避策

ユーザーは、Authenticator からアカウントを手動で削除し、ブローカーで支援されたアプリケーションから新しいサインインを始めます。 初期認証の後、アカウントが追加されます。

デバイス登録

Authenticator がデバイスを Microsoft Entra ID に登録し、デバイスは Microsoft Entra ID に対して認証できるようになります。 この登録は、次の要件になっています。

- Intune アプリ保護 (Intune App Protection)

- Intune デバイスの登録

- 電話によるサインイン

既知の問題: 新しいアカウントが表示される

UPN を変更すると、新しい UPN を使用する新しいアカウントが Authenticator に表示されます。 以前の UPN を使用するアカウントは残っています。 また、以前の UPN は、アプリ設定の [デバイスの登録] にも表示されます。 [デバイスの登録] または依存するシナリオの機能に変更はありません。

回避策

ユーザーが Authenticator での以前の UPN への参照を削除するには、Authenticator から以前のアカウントと新しいアカウントを削除します。 MFA に再登録し、デバイスに再び参加します。

電話によるサインイン

電話によるサインインを使って、パスワードを使わずに Microsoft Entra ID にサインインします。 ユーザーは、Authenticator を使って、MFA に登録してから、電話によるサインインを有効にします。 デバイスは、Microsoft Entra ID で登録されます。

既知の問題: 通知がない

ユーザーは、通知を受け取らなかったため、電話によるサインインを使用できません。 ユーザーが [通知の確認] を選択すると、エラーが表示されます。

回避策

ユーザーは、電話によるサインインが有効になっているアカウントで、ドロップダウン メニューの [電話によるサインインを無効にする] を選びます。

モバイル デバイス管理

既知の問題: デバイスの再登録が必要

組織がモバイル デバイス管理と Intune アプリまたはポータル サイト アプリを使用してデバイスを管理している場合、UPN の変更中にデバイスの登録に回復性がありません。 UPN を変更すると、デバイスは Entra で登録解除済みとして検出され、ユーザーはサインインし、管理と条件付きアクセスのためにデバイスをもう一度登録して作業を続行する必要があります。 登録が完了するまで、ユーザーはこのデバイス上の企業リソースにアクセスできない場合があります。

詳細情報:

回避策

UPN が変更された後、エンド ユーザーはサインインし、アプリ内のプロンプトに従って再登録する必要があります。

セキュリティ キー (FIDO2) に関する問題

既知の問題: アカウントの選択

複数のユーザーが同じキーで登録されていると、アカウント選択に以前の UPN が表示されます。 UPN の変更は、セキュリティ キーを使用したサインインには影響しません。

回避策

以前の UPN への参照を削除するには、ユーザーがセキュリティ キーをリセットして再登録します。

パスワードレスのセキュリティ キー サインインの有効化、既知の問題、UPN の変更。

OneDrive に関する問題

OneDrive のユーザーは、UPN の変更後に問題が発生する可能性があります。

「UPN の変更による OneDrive URL および OneDrive 機能への影響」をご覧ください。

Teams 会議メモに関する問題

Teams 会議メモを使用して、メモを作成し、共有します。

既知の問題: メモにアクセスできない

ユーザーの UPN が変更されると、以前の UPN で作成された会議メモに、Microsoft Teams や会議メモの URL でアクセスできなくなります。

回避策

UPN の変更後は、ユーザーは OneDrive からメモをダウンロードできます。

- [マイ ファイル] にアクセスします。

- [Microsoft Teams データ] を選択します。

- [Wiki] を選択します。

UPN 変更後に作成された新しい会議ノートは影響を受けません。