この記事では、GitHub Enterprise Managed User (EMU) と Microsoft Entra ID を統合する方法について説明します。 GitHub Enterprise Managed User と Microsoft Entra ID を統合すると、次のことができます。

- GitHub Enterprise Managed User にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して GitHub Enterprise Managed User に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

注

GitHub Enterprise Managed Users は GitHub Enterprise Cloud の機能であり、GitHub Enterprise の標準的な SAML SSO 実装とは異なります。 EMU インスタンスを特別に要求していない限り、標準の GitHub Enterprise Cloud プランになります。 その場合は、関連ドキュメントを参照して、Microsoft Entra ID による認証を行うように EMU 以外の組織またはエンタープライズ アカウントを構成してください。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- GitHub Enterprise Managed User でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- GitHub Enterprise Managed User は、SP と IDP によって開始される SSO の両方をサポートしています。

- GitHub Enterprise Managed User には、自動化されたユーザー プロビジョニングが必要です。

ギャラリーからの GitHub Enterprise Managed User の追加

Microsoft Entra ID への GitHub Enterprise Managed User の統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に GitHub Enterprise Managed User を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- 検索ボックスに「GitHub Enterprise Managed User」と入力します。

- 結果パネルから GitHub Enterprise Managed User を選択し、[ 作成 ] ボタンを選択します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

GitHub Enterprise Managed User の Microsoft Entra SSO の構成とテスト

GitHub Enterprise Managed User に対する Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成する - Microsoft Entra テナントで SAML シングル サインオンを有効にします。

- GitHub Enterprise Managed User の SSO の構成 - GitHub Enterprise でシングル サインオン設定を構成します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>Enterprise アプリ>GitHub Enterprise Managed User>シングルサインオンにアクセスします。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

始める前に Enterprise URL があることを確認します。 下に示す ENTITY フィールドは、EMU 対応 Enterprise URL の Enterprise 名です。 たとえば、 https://github.com/enterprises/contoso - contoso が ENTITY です。 [基本的な SAML 構成] セクションで、アプリケーションを IDP 開始モードで構成する場合は、次のフィールドの値を入力します。

ある。 [識別子] ボックスに、

https://github.com/enterprises/{enterprise}の形式で URL を入力します。注

識別子の形式は、アプリケーションの推奨形式とは異なります。上の形式に従ってください。 さらに、**識別子に末尾のスラッシュが含まれていないことを確認してください。

b。 [応答 URL] ボックスに、

https://github.com/enterprises/{enterprise}/saml/consumeのパターンを使用して URL を入力します追加の URL を設定 を選択し、SP 開始モードでアプリケーションを構成する場合は、次の手順を実行します。

[サインオン URL] ボックスに、

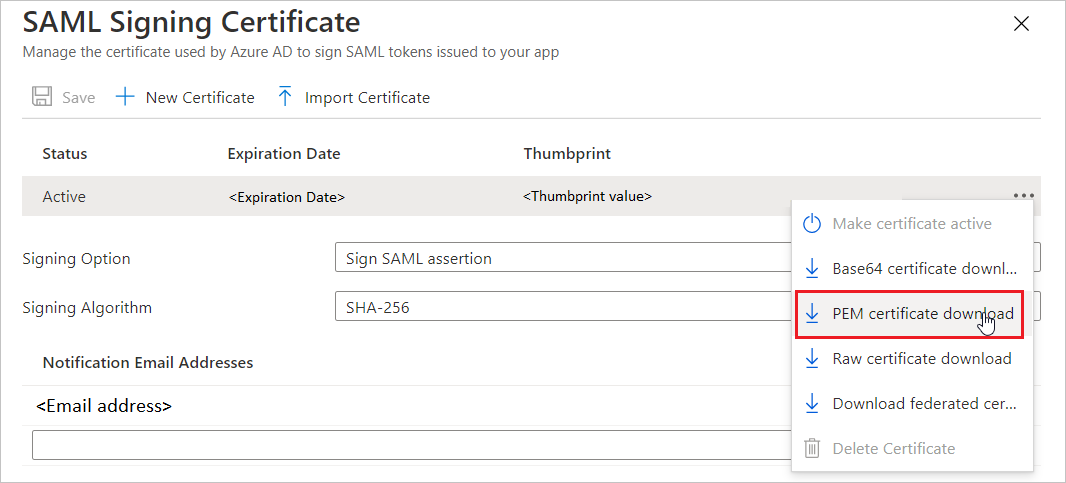

https://github.com/enterprises/{enterprise}/ssoという形式で URL を入力します。[SAML によるシングル サインオンのセットアップ] ページの [SAML 署名証明書] セクションで [証明書 (PEM)] を見つけ、[PEM 証明書のダウンロード] を選んで証明書をダウンロードしてコンピューターに保存します。

[Set up GitHub Enterprise Managed User](GitHub Enterprise Managed User の設定) セクションで、下の URL をコピーして、下で GitHub を構成するために保存します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、SSO のセットアップを完了するために、GitHub Enterprise Managed User にアカウントを割り当てます。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>エンタープライズ アプリ>GitHub Enterprise Managed User に移動。

- アプリの概要ページで、 [管理] セクションを見つけて、 [ユーザーとグループ] を選択します。

- [ユーザーの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ ユーザーとグループ ] ダイアログで、[ユーザー] リストから自分のアカウントを選択し、画面の下部にある [選択 ] ボタンを選択します。

- [ ロールの選択 ] ダイアログで、 エンタープライズ所有者 ロールを選択し、画面の下部にある [選択 ] ボタンを選択します。 次の記事でアカウントをプロビジョニングすると、GitHub インスタンスのエンタープライズ所有者としてアカウントが割り当てられます。

- [割り当ての追加] ダイアログで、 [割り当て] ボタンを選択します。

GitHub Enterprise Managed User SSO の構成

GitHub Enterprise Managed User 側でシングル サインオンを構成するには、次のものが必要です。

- 上記の Microsoft Entra Enterprise Managed User Application からの URL: ログイン URL、Microsoft Entra 識別子、ログアウト URL

- GitHub Enterprise の最初の管理者ユーザーのアカウント名とパスワード。 資格情報は、GitHub Solutions Engineering 担当者からパスワード リセット電子メールで送られてきます。

GitHub Enterprise Managed User SAML SSO の有効化

このセクションでは、上記の Microsoft Entra ID から提供された情報を取得し、それらをエンタープライズ設定に入力して SSO サポートを有効にします。

- [https://resources.azure.com](https://github.com) に移動します

- 右上隅にある [サインイン] を選択する

- 最初の管理者ユーザー アカウントの資格情報を入力します。 ログイン ハンドルの形式は

<your enterprise short code>_adminにします。 -

https://github.com/enterprises/<your enterprise name>にアクセスします。 この情報は、Solutions Engineering 担当者から提供されます。 - 左側のナビゲーション メニューで、[設定]、[認証セキュリティ] の順に選択します。

- [SAML 認証が必要] チェック ボックスをオンにする

- サインオン URL を入力します。 この URL は、上の Microsoft Entra ID からコピーしたログイン URL です。

- 発行者を入力します。 この URL は、上記の Microsoft Entra ID からコピーした Microsoft Entra 識別子です。

- 公開証明書を入力します。 上でダウンロードした base64 証明書を開いて、そのファイルのテキストの内容をこのダイアログに貼り付けます。

- SAML 構成のテスト を選択します。 これにより、Microsoft Entra 資格情報でログインして SAML SSO が正しく構成されていることを確認するためのダイアログが開きます。 Microsoft Entra の資格情報を使用してログインします。 テスト時にブラウザーのキャッシュをクリアして、正しいテナントにログインしていることを確認する必要がある場合があります。 成功したというメッセージ が表示されます。検証が成功すると、SAML SSO ID が正常に認証されました 。

- [保存] を選択して、これらの設定を保持します。

- 回復用コードは安全な場所に保存 (ダウンロード、印刷、またはコピー) してください。

- この時点で、SSO が設定されたアカウントだけが Enterprise にログインできます。 SSO によってサポートされるアカウントをプロビジョニングするには、下のプロビジョニングに関するドキュメントの手順に従ってください。

関連コンテンツ

GitHub Enterprise Managed User では、すべてのアカウントが自動ユーザー プロビジョニングによって作成されることが必要です。自動ユーザー プロビジョニングの構成方法の詳細は、こちらをご覧ください。