概要:先進認証が有効なアカウントを持つユーザーが、Exchange Online で iOS および Android 用の Outlook アカウントを簡単にセットアップする方法。

先進認証が有効なアカウント (Microsoft 365 または Office 365 アカウント、またはハイブリッド 先進認証を使用するオンプレミス アカウント) を持つユーザーには、iOS および Android 用の独自の Outlook アカウントを設定する 2 つの方法があります:自動検出とシングル サインオン。 さらに、Outlook for iOS および Android では、IT 管理者は、Microsoft 365 ユーザーと Office 365 ユーザーにアカウント構成を "プッシュ" したり、Outlook for iOS と Android が個人用アカウントをサポートするかどうかを制御したりすることもできます。

先進認証

先進認証は、次のような認証方法と承認方法の組み合わせの総称です。

認証方法: 多要素認証。クライアント証明書ベースの認証。

承認方法: Microsoft による Open Authorization (OAuth) の実装。

最新の認証は、Microsoft 認証ライブラリ (MSAL) を使用して有効になります。 MSAL ベースの認証は、Outlook for iOS と Android が Microsoft 365 またはOffice 365のExchange Onlineメールボックスにアクセスするために使用します。 デスクトップデバイスとモバイル デバイスの両方で Office アプリによって使用される MSAL 認証には、ユーザーが Outlook に資格情報を提供するのではなく、Microsoft 365 とOffice 365の ID プロバイダーであるMicrosoft Entra IDに直接サインインする必要があります。

MSAL ベースの認証では、先進認証が有効なアカウント (Microsoft 365 または Office 365 アカウント、またはハイブリッド 先進認証を使用したオンプレミス アカウント) に OAuth が使用されます。 また、ユーザー資格情報へのアクセスを必要とせずに、Outlook for iOS と Android が電子メールにアクセスするための安全なメカニズムも提供します。 サインイン時に、ユーザーはMicrosoft Entra IDで直接認証を行い、その代わりにアクセストークンと更新トークンのペアを受け取ります。 アクセス トークンは、Microsoft 365 または Office 365 (ユーザーのメールボックスなど) の適切なリソースへのアクセスを Outlook for iOS と Android に付与します。 更新トークンは、現在のアクセス トークンの有効期限が切れたときに、新しいアクセス トークンまたは更新トークン のペアを取得するために使用されます。 OAuth では、ユーザーの資格情報を必要とせずに、Microsoft 365 またはOffice 365にアクセスするためのセキュリティで保護されたメカニズムが Outlook に提供されます。

トークンの有効期間については、「Microsoft ID プラットフォームの構成可能なトークンの有効期間」を参照してください。 トークンの有効期間の値は調整できます。詳細については、「 条件付きアクセスを使用して認証セッション管理を構成する」を参照してください。 トークンの有効期間を短縮する場合は、有効期間が短いほどアプリケーションが新しいアクセス トークンを取得する必要がある回数が増えるため、Outlook for iOS と Android のパフォーマンスを低下させることもできます。

以前に付与されたアクセス トークンは、期限が切れるまで有効です。 認証に使用される ID モデルは、パスワードの有効期限の処理方法に影響します。 次の 3 つのシナリオがあります。

フェデレーション ID モデルの場合、オンプレミスの ID プロバイダーは、パスワードの有効期限切れ要求をMicrosoft Entra IDに送信する必要があります。それ以外の場合は、パスワードの有効期限Microsoft Entra ID操作できません。 詳細については、「 パスワードの有効期限切れ要求を送信するように AD FS を構成する」を参照してください。

パスワード ハッシュ同期では、パスワードの有効期限はサポートされていません。 このシナリオは、以前にアクセス トークンと更新トークンのペアを取得したアプリは、トークン ペアの有効期間を超えるまで機能し続けるか、ユーザーがパスワードを変更することを意味します。 詳細については、「Microsoft Entra Connect Sync を使用してパスワード同期を実装する」を参照してください。

パススルー認証では、Microsoft Entra Connect でパスワード ライトバックが有効になっている必要があります。 詳細については、「パススルー認証のMicrosoft Entra: よく寄せられる質問」を参照してください。

トークンの有効期限が切れた時点で、クライアントは更新トークンを使用して新しいアクセス トークンを取得しようとしますが、ユーザーのパスワードが変更されたため、更新トークンは無効になります (オンプレミスとMicrosoft Entra IDの間でディレクトリ同期が行われたと仮定します)。 無効な更新トークンは、新しいアクセス トークンと更新トークンのペアを取得するために、ユーザーに再認証を強制します。

AutoDetect

iOS および Android 用の Outlook には、エンドユーザーがアカウントを簡単に設定できるようにする AutoDetect というソリューションが用意されています。 AutoDetect はまず、SMTP ドメインに基づいて、ユーザーが持つアカウントの種類を確定します。 このサービスの対象となるアカウントの種類には、Microsoft 365、Office 365、Outlook.com、Google、Yahoo、iCloud が含まれます。 次に、AutoDetect は、そのアカウントの種類に基づいて、ユーザーのデバイス上のアプリに適切な構成を行います。 このソリューションにより、ユーザーの時間が節約され、ホスト名やポート番号などの構成設定を手動で入力する必要がなくなります。

ハイブリッド先進認証を使用するすべての Microsoft 365 または Office 365 アカウントとオンプレミス アカウントで使用される先進認証の場合、AutoDetect はユーザーのアカウント情報をExchange Onlineクエリし、アプリがExchange Onlineに接続できるように、ユーザーのデバイス上で Outlook for iOS と Android を構成します。 このプロセス中にユーザーに要求される情報は、SMTP アドレスと資格情報のみです。

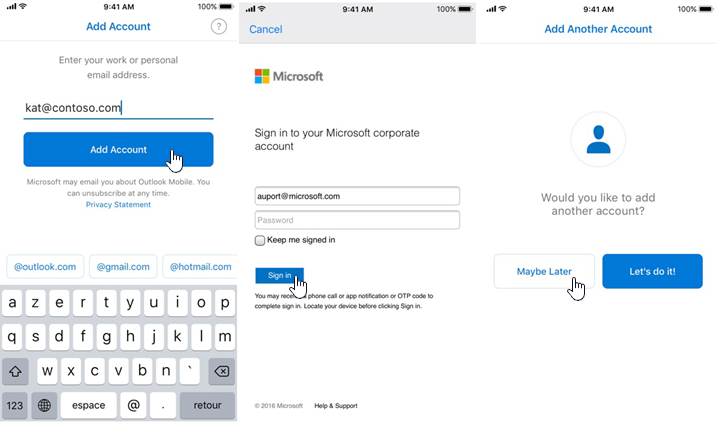

次の画像は、AutoDetect を使用したアカウント構成の例を示しています。

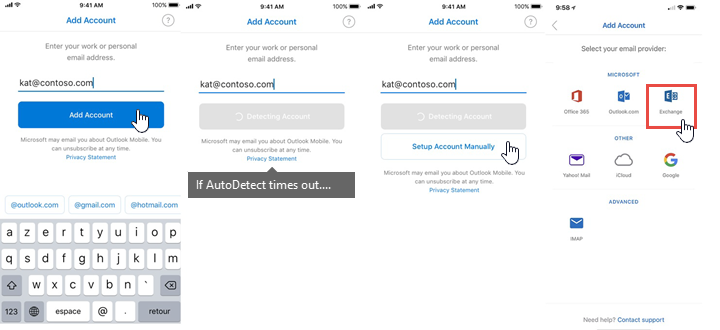

ユーザーに対して AutoDetect が失敗した場合、次の画像は、手動構成を使用した代替アカウント構成パスを示しています。

シングル サインオン

Microsoft Authentication Library (MSAL) を使用するすべての Microsoft アプリでは、シングル サインオンがサポートされています。 さらに、シングル サインオンは、アプリが Microsoft Authenticator アプリまたは Microsoft ポータル サイト アプリで使用されている場合にもサポートされます。

トークンは、次のシナリオで他の Microsoft アプリ (Word モバイルなど) によって共有および再利用できます。

アプリが同じ署名証明書によって署名され、同じサービス エンドポイントまたは対象ユーザー URL (Microsoft 365 や Office 365 URL など) を使用する場合。 この例では、トークンは、アプリ共有ストレージに格納されます。

アプリがブローカー アプリでシングル サインオンを使用またはサポートし、トークンがブローカー アプリ内に格納されている場合。 Microsoft Authenticator は、ブローカー アプリの例です。 ブローカー アプリのシナリオでは、Outlook for iOS と Android にサインインしようとすると、MSAL によって Microsoft Authenticator アプリが起動され、トークンを取得するためにMicrosoft Entra IDへの接続が確立されます。 その後、トークンが保持され、構成されたトークンの有効期間が許可されている限り、他のアプリからの認証要求に再利用されます。

詳細については、「 macOS と iOS で SSO を構成する」を参照してください。

ユーザーがデバイス上の別の Microsoft アプリ (Wordやポータル サイトなど) に既にサインインしている場合、Outlook for iOS と Android はそのトークンを検出し、独自の認証に使用します。 このようなトークンが検出されると、Outlook for iOS および Android でアカウントを追加したユーザーには、[設定] メニューの [アカウント] の下に検出されたアカウントが "Found" として表示されます。 新しいユーザーは、アカウントの初期セットアップ画面に自分のアカウントを表示します。

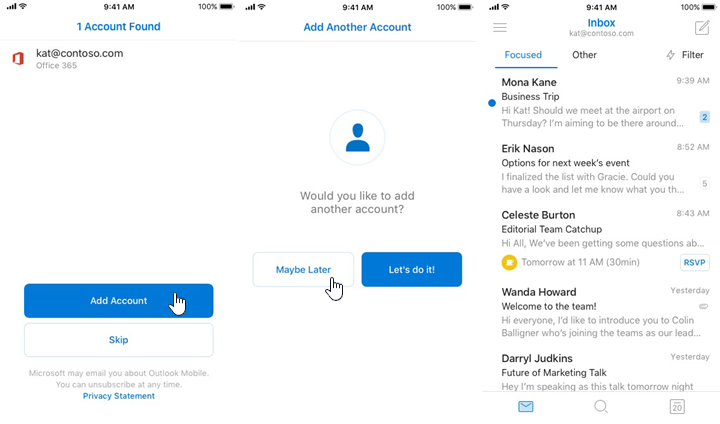

次の画像は、新しいユーザーがシングル サインオンを使用した場合の、アカウント構成の例を示しています。

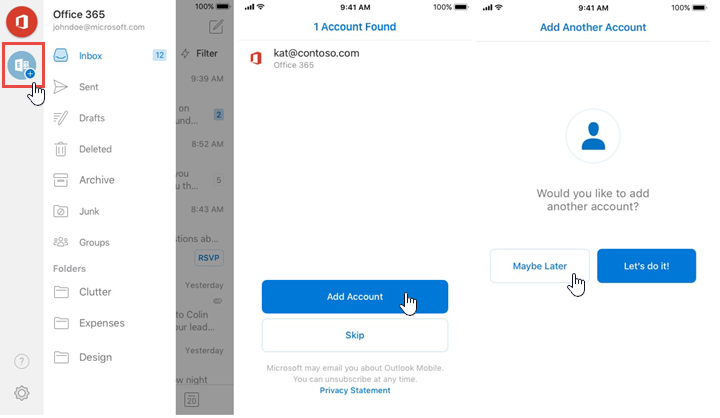

個人用アカウントなど、ユーザーが既に Outlook for iOS と Android を使用しているが、最近登録したために Microsoft 365 または Office 365 アカウントが検出された場合、シングル サインオン パスは次の図のようになります。

エンタープライズ モビリティ管理を使用したアカウント設定の構成

Outlook for iOS および Android では、IT 管理者は、ハイブリッド先進認証を使用して、Microsoft 365 または Office 365 アカウントまたはオンプレミス アカウントにアカウント構成を "プッシュ" する機能を提供します。 この機能は、iOS 用のマネージド App Configuration チャネルを使用する統合エンドポイント管理 (UEM) プロバイダー、または Android 用 Enterprise チャネルの Android で機能します。

Microsoft Intune に登録されているユーザーは、Azure Portal の Intune を使用してアカウント構成設定を展開できます。

UEM プロバイダーでアカウントセットアップの構成が設定され、ユーザーがデバイスを登録すると、Outlook for iOS および Android はアカウントが "Found" であることを検出し、ユーザーにアカウントの追加を求めます。 セットアップ プロセスを完了するためにユーザーが入力する必要がある唯一の情報はパスワードです。 その後、ユーザーのメールボックス コンテンツが読み込まれると、ユーザーはアプリの使用を開始できます。

この機能を有効にするために必要なアカウントセットアップ構成キーの詳細については、「Outlook for iOS および Android App Configuration設定の展開」の「アカウント設定の構成」セクションを参照してください。

組織で許可されているアカウント モード

Microsoft の最大かつ高度に規制されているお客様のデータ セキュリティとコンプライアンス ポリシーを尊重することは、Microsoft 365 とOffice 365価値の重要な柱です。 一部の企業では、会社環境内のすべての通信情報をキャプチャし、デバイスが企業の通信にのみ使用されるようにする必要があります。 これらの要件をサポートするために、企業が管理するデバイス上の Outlook for iOS と Android は、Outlook for iOS と Android 内でプロビジョニングできる 1 つの企業アカウントのみを許可するように構成できます。 アカウント設定の構成と同様に、この機能は、iOS 用のマネージド App Configuration チャネルを使用する UEM プロバイダー、または Android 用 Enterprise チャネル内の Android を使用するすべての UEM プロバイダーで機能します。 この機能は、Microsoft 365 および Office 365 アカウント、またはハイブリッド先進認証を使用したオンプレミス アカウントでサポートされていますが、iOS および Android 用の Outlook に追加できるのは 1 つの企業アカウントのみです。

組織の許可されたアカウント モードを展開するために構成する必要がある設定の詳細については、「Outlook for iOS および Android App Configuration設定の展開」の「Organization allowed accounts mode」セクションを参照してください。

注:

アカウント設定の構成と組織で許可されているアカウント モードを一緒に構成して、アカウントのセットアップを簡略化できます。

これらのユーザーが、登録されているデバイス (iOS または Android Enterprise) 上の会社の電子メールにのみIntuneでアクセスできるようにするには、許可コントロールで [デバイスを準拠としてマークする必要があります] と [承認済みのクライアント アプリを要求する] でMicrosoft Entra条件付きアクセス ポリシーを使用する必要があります。 この種類のポリシーの作成の詳細については、アプリベースの条件付きアクセスMicrosoft Entra参照してください。

重要

デバイスを準拠許可制御としてマークする必要がある場合は、デバイスをIntuneによって管理する必要があります。

最初のポリシーは、iOS および Android 用の Outlook を許可し、OAuth 対応 Exchange ActiveSync クライアントによる Exchange Online への接続はブロックします。 「手順 1 - Exchange OnlineのMicrosoft Entra条件付きアクセス ポリシーを構成する」を参照してください。ただし、5 番目の手順では、[デバイスを準拠としてマークする必要がある]、[承認済みのクライアント アプリを要求する]、および [選択したすべてのコントロールを要求する] を選択します。

2 つ目のポリシーでは、基本認証を使用Exchange ActiveSyncクライアントがExchange Onlineに接続できないようにします。 「手順 2 - アクティブ同期 (EAS) を使用したExchange OnlineのMicrosoft Entra条件付きアクセス ポリシーの構成」を参照してください。

iOS および Android 用 Outlook の共有デバイス モード

Outlook for Android と iOS では 、共有デバイス モードがサポートされており、現場のワーカーやキオスクのシナリオなど、複数のユーザーが使用するデバイスでセキュリティで保護されたシームレスなサインイン エクスペリエンスを実現します。 共有デバイス モードを使用すると、organizationは、個人および組織のデータが保護され続け、ユーザーが承認されたリソースにのみすばやく簡単にアクセスできるようにします。

共有デバイス モードとは

共有デバイス モードは、シングル サインオン (SSO) とシングル サインアウト用にデバイスを構成する Microsoft Entra ID (旧称 Azure AD) によって有効になっている機能です。ユーザーが Outlook などのサポートされているアプリにサインインすると、そのサインインは共有デバイス モード用に構成されているすべてのアプリに適用されます。 同様に、ユーザーがサインアウトすると、サポートされているすべてのアプリがサインアウトされ、ローカル データがクリアされます。

共有デバイス モードは、次の場合に最適です。

シフトの開始時に使用可能なデバイスを選択する現場担当者。

小売、医療、または製造環境でのタブレットまたはスマートフォンの共有。

ユーザー間のデータ漏洩のリスクなしに、電子メールと予定表へのアクセスをセキュリティで保護します。

重要

共有デバイス モードの概要に関するドキュメントと、Microsoft Intuneなどの適切なデバイス構成ツールを使用して、organizationの IT 管理者が共有デバイス モードを有効にする必要があります。

共有デバイス モードでの Outlook のしくみ

共有デバイス モード用に構成されている場合、Outlook は共有使用をサポートするために通常のエクスペリエンスとは異なる動作をします。

| 機能 | 動作 |

|---|---|

| サインイン | ユーザーは自分のMicrosoft Entra ID アカウントを使用してサインインします。 |

| アプリ間の SSO | サインインすると、ユーザーは共有デバイス モードをサポートする他のアプリにもサインインします。 |

| サインアウト | ユーザーは、共有デバイス起動ツールからサインアウトするか、Outlook で手動でサインアウトできます。 これにより、すべてのアプリがサインアウトされ、ローカル データが消去されます。 |

| データの管理 | キャッシュされたメール、予定表、連絡先のデータは、サインアウト時に削除されます。 |

| マルチ ユーザー サポート | 一度にサポートされるユーザーは 1 つだけです。同時マルチユーザー セッションは許可されません。 |

ヒント

ログインの摩擦を最小限に抑えるために、Outlook は共有デバイス モード構成によって提供されるデバイス全体の認証トークンを使用します。

デバイスとアプリのセットアップ

Outlook Mobile で共有デバイス モードを有効にするには:

共有デバイス モードを有効にして、Microsoft Intuneまたはお好みの MDM ソリューションを使用してデバイスをプロビジョニングします。

公式アプリ ストアから Outlook for Android または iOS をインストールします。

最新バージョンの Outlook がインストールされていることを確認します。

デバイス上の他のすべての共有アプリが共有デバイス モードと互換性があることを確認します。

その他のガイダンスについては、「 共有デバイス モードの概要」を参照してください。

制限事項と考慮事項

共有デバイス モード では、Outlook の個人用アカウントはサポートされていません 。

Microsoft Entra ID職場アカウントのみがサポートされます。

ユーザーは、データのプライバシーを確保するために 、セッションの最後にサインアウト する必要があります。

オフライン サポートは利用できません:デバイスがオフラインの間はグローバル サインアウト信号をサポートできないため、Outlook が共有デバイス モード用に構成されている場合、Outlook for iOS および Android はオフライン中のアプリの使用をサポートできません。 また、ユーザー情報を保護するために、サインアウト時にデータが消去されます。

永続的な状態 (下書きやローカル検索履歴など) を必要とする機能 は、セッション間で保持されない場合があります。

トラブルシューティング

Outlook が共有デバイス モードを尊重していない場合:

デバイスが共有デバイス モード用に正しく構成されていることを確認します。

共有デバイス モードの構成に依存している Outlook Mobile やその他のアプリの更新プログラムを確認します。

サインイン ポリシーと条件付きアクセス ポリシーがアクセスをブロックしていないことを確認します。

ログを収集したり、Microsoft Endpoint Manager レポート ツールを使用してセットアップの問題を特定したりできます。

共有デバイス モードを設定する

organizationが既に共有デバイス モードを使用している場合、Outlook iOS アプリと Android アプリに特別な構成は必要ありません。 共有デバイス モードが設定されていない場合は、organizationのモバイル デバイス管理チームに問い合わせてセットアップを行ってください。 機能に慣れていない場合は、次の記事を参照してください。