Azure Active Directory (Azure AD) Graph は非推奨であり、廃止パスにあります。

アプリ移行計画チェックリストに従って、アプリを Microsoft Graph に移行することをお勧めします。

アプリでは、リソースにアクセスするために Azure AD Graph のアクセス許可が引き続き一時的に必要になる場合があります。 この記事で説明されている 3 つの方法のいずれかに従って、アプリの登録に対する Azure AD Graph のアクセス許可を構成できます。

-

Microsoft Entra 管理センターを使用して、組織が使用する API を見つける

-

Microsoft Entra 管理センターでアプリケーション マニフェストを更新する

-

Microsoft Graph アプリケーション API を使用する

前提条件

この記事の手順では、次の 2 つの特権セットが必要です。

- アプリの登録にアクセス許可を追加するための特権

- アプリの登録にこれらのアクセス許可を付与するための特権

少なくとも 特権ロール管理者ロール を持つユーザーは両方を実行できますが、 アプリケーション管理者 ロールまたは クラウド アプリケーション管理者 ロールを持つユーザーはアクセス許可のみを追加できます。 職務の分離と最小限の特権アクセスを強制するには、アクセス許可を追加し、さまざまなユーザーにアクセス許可を付与するタスクを分離します。 これらのロールでサポートされるアクションの詳細については、「 Microsoft Entra 組み込みロール」を参照してください。

さらに、次のリソースと特権が必要です。

-

Graph Explorer などの API クライアントにサインインして、HTTP 要求を実行します。

- これらの変更を行うために使用するアプリには、

Application.ReadWrite.All アクセス許可が付与されている必要があります。

Microsoft Graph アプリケーション API を使用する

Microsoft Graph アプリケーション オブジェクト には、リソース API とアクセス許可に関する情報を持つオブジェクトのコレクションである requiredResourceAccess プロパティが含まれています。 このプロパティを使用して、次の手順で説明するように Azure AD Graph のアクセス許可を構成します。

手順 1: アプリで必要な Azure AD Graph アクセス許可のアクセス許可 ID を特定する

アプリに必要な Azure AD Graph のアクセス許可、アクセス許可 ID、アプリ ロール (アプリケーションのアクセス許可) または oauth2PermissionScopes (委任されたアクセス許可) を特定します。 詳細については、「 Azure AD Graph のアクセス許可リファレンス」を参照してください。

Azure AD Graph は servicePrincipal オブジェクトとして識別され、 00000002-0000-0000-c000-000000000000 はグローバルに一意の appId として、 Windows Azure Active Directory は displayName と appDisplayName として識別されます。 次の要求を実行して、テナント内の Azure AD Graph のサービス プリンシパル オブジェクトを取得します。

要求

GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=appId eq '00000002-0000-0000-c000-000000000000'

// Code snippets are only available for the latest version. Current version is 5.x

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=csharp

var result = await graphClient.ServicePrincipals.GetAsync((requestConfiguration) =>

{

requestConfiguration.QueryParameters.Filter = "appId eq '00000002-0000-0000-c000-000000000000'";

});

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

// Code snippets are only available for the latest major version. Current major version is $v1.*

// Dependencies

import (

"context"

msgraphsdk "github.com/microsoftgraph/msgraph-sdk-go"

graphserviceprincipals "github.com/microsoftgraph/msgraph-sdk-go/serviceprincipals"

//other-imports

)

requestFilter := "appId eq '00000002-0000-0000-c000-000000000000'"

requestParameters := &graphserviceprincipals.ServicePrincipalsRequestBuilderGetQueryParameters{

Filter: &requestFilter,

}

configuration := &graphserviceprincipals.ServicePrincipalsRequestBuilderGetRequestConfiguration{

QueryParameters: requestParameters,

}

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=go

servicePrincipals, err := graphClient.ServicePrincipals().Get(context.Background(), configuration)

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

// Code snippets are only available for the latest version. Current version is 6.x

GraphServiceClient graphClient = new GraphServiceClient(requestAdapter);

ServicePrincipalCollectionResponse result = graphClient.servicePrincipals().get(requestConfiguration -> {

requestConfiguration.queryParameters.filter = "appId eq '00000002-0000-0000-c000-000000000000'";

});

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

const options = {

authProvider,

};

const client = Client.init(options);

let servicePrincipals = await client.api('/servicePrincipals')

.filter('appId eq \'00000002-0000-0000-c000-000000000000\'')

.get();

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

<?php

use Microsoft\Graph\GraphServiceClient;

use Microsoft\Graph\Generated\ServicePrincipals\ServicePrincipalsRequestBuilderGetRequestConfiguration;

$graphServiceClient = new GraphServiceClient($tokenRequestContext, $scopes);

$requestConfiguration = new ServicePrincipalsRequestBuilderGetRequestConfiguration();

$queryParameters = ServicePrincipalsRequestBuilderGetRequestConfiguration::createQueryParameters();

$queryParameters->filter = "appId eq '00000002-0000-0000-c000-000000000000'";

$requestConfiguration->queryParameters = $queryParameters;

$result = $graphServiceClient->servicePrincipals()->get($requestConfiguration)->wait();

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

# Code snippets are only available for the latest version. Current version is 1.x

from msgraph import GraphServiceClient

from msgraph.generated.service_principals.service_principals_request_builder import ServicePrincipalsRequestBuilder

from kiota_abstractions.base_request_configuration import RequestConfiguration

# To initialize your graph_client, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=python

query_params = ServicePrincipalsRequestBuilder.ServicePrincipalsRequestBuilderGetQueryParameters(

filter = "appId eq '00000002-0000-0000-c000-000000000000'",

)

request_configuration = RequestConfiguration(

query_parameters = query_params,

)

result = await graph_client.service_principals.get(request_configuration = request_configuration)

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

応答

応答オブジェクトでは、Azure AD Graph アプリケーションのアクセス許可の詳細が appRoles オブジェクトに一覧表示され、委任されたアクセス許可の詳細は oauth2PermissionScopes オブジェクトに一覧表示されます。

注: ここに示す応答オブジェクトは、読みやすさのために短縮されている場合があります。

HTTP/1.1 200 OK

Content-type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#servicePrincipals",

"value": [

{

"id": "1804a6f8-e623-4520-8f40-ba1b0c11c42d",

"accountEnabled": true,

"appDisplayName": "Windows Azure Active Directory",

"appDescription": null,

"appId": "00000002-0000-0000-c000-000000000000",

"appOwnerOrganizationId": "f8cdef31-a31e-4b4a-93e4-5f571e91255a",

"appRoleAssignmentRequired": false,

"displayName": "Windows Azure Active Directory",

"servicePrincipalNames": [

"https://graph.windows.net",

"00000002-0000-0000-c000-000000000000/graph.microsoftazure.us",

"00000002-0000-0000-c000-000000000000/graph.windows.net",

"00000002-0000-0000-c000-000000000000/directory.windows.net",

"00000002-0000-0000-c000-000000000000",

"https://graph.windows.net/",

"https://graph.microsoftazure.us"

],

"servicePrincipalType": "Application",

"signInAudience": "AzureADMultipleOrgs",

"appRoles": [

{

"allowedMemberTypes": [

"Application"

],

"description": "Allows the app to read applications and service principals without a signed-in user",

"displayName": "Read all applications",

"id": "3afa6a7d-9b1a-42eb-948e-1650a849e176",

"isEnabled": true,

"origin": "Application",

"value": "Application.Read.All"

}

],

"oauth2PermissionScopes": [

{

"adminConsentDescription": "Allows users to sign in to the app, and allows the app to read the profile of signed-in users. It also allow the app to read basic company information of signed-in users.",

"adminConsentDisplayName": "Sign in and read user profile",

"id": "311a71cc-e848-46a1-bdf8-97ff7156d8e6",

"isEnabled": true,

"type": "User",

"userConsentDescription": "Allows you to sign in to the app with your work account and let the app read your profile. It also allows the app to read basic company information.",

"userConsentDisplayName": "Sign you in and read your profile",

"value": "User.Read"

}

]

}

]

}

前述の切り捨てられた出力から、 311a71cc-e848-46a1-bdf8-97ff7156d8e6 は User.Read 委任されたアクセス許可のアクセス許可 ID、 3afa6a7d-9b1a-42eb-948e-1650a849e176 は Azure AD Graph の Application.Read.All アプリケーションアクセス許可のアクセス許可 ID です。

手順 2: Azure AD Graph のアクセス許可をアプリに追加する

次の例では、 Update アプリケーション API を呼び出して、Azure AD Graph User.Read と Application.Read.All の委任されたアクセス許可とアプリケーションアクセス許可を、オブジェクト ID 581088ba-83c5-4975-b8af-11d2d7a76e98で識別されるアプリ登録に追加します。

重要

requiredResourceAccess プロパティを更新するには、既存のアクセス許可と新しいアクセス許可の両方を渡す必要があります。 新しいアクセス許可のみを渡すと、既存のアクセス許可が上書きされ、削除されます。

要求

PATCH https://graph.microsoft.com/v1.0/applications/581088ba-83c5-4975-b8af-11d2d7a76e98

Content-Type: application/json

{

"requiredResourceAccess": [

{

"resourceAppId": "00000002-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "311a71cc-e848-46a1-bdf8-97ff7156d8e6",

"type": "Scope"

},

{

"id": "3afa6a7d-9b1a-42eb-948e-1650a849e176",

"type": "Role"

}

]

}

]

}

// Code snippets are only available for the latest version. Current version is 5.x

// Dependencies

using Microsoft.Graph.Models;

var requestBody = new Application

{

RequiredResourceAccess = new List<RequiredResourceAccess>

{

new RequiredResourceAccess

{

ResourceAppId = "00000002-0000-0000-c000-000000000000",

ResourceAccess = new List<ResourceAccess>

{

new ResourceAccess

{

Id = Guid.Parse("311a71cc-e848-46a1-bdf8-97ff7156d8e6"),

Type = "Scope",

},

new ResourceAccess

{

Id = Guid.Parse("3afa6a7d-9b1a-42eb-948e-1650a849e176"),

Type = "Role",

},

},

},

},

};

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=csharp

var result = await graphClient.Applications["{application-id}"].PatchAsync(requestBody);

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

mgc applications patch --application-id {application-id} --body '{\

"requiredResourceAccess": [\

{\

"resourceAppId": "00000002-0000-0000-c000-000000000000",\

"resourceAccess": [\

{\

"id": "311a71cc-e848-46a1-bdf8-97ff7156d8e6",\

"type": "Scope"\

},\

{\

"id": "3afa6a7d-9b1a-42eb-948e-1650a849e176",\

"type": "Role"\

}\

]\

}\

]\

}\

'

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

// Code snippets are only available for the latest major version. Current major version is $v1.*

// Dependencies

import (

"context"

msgraphsdk "github.com/microsoftgraph/msgraph-sdk-go"

graphmodels "github.com/microsoftgraph/msgraph-sdk-go/models"

//other-imports

)

requestBody := graphmodels.NewApplication()

requiredResourceAccess := graphmodels.NewRequiredResourceAccess()

resourceAppId := "00000002-0000-0000-c000-000000000000"

requiredResourceAccess.SetResourceAppId(&resourceAppId)

resourceAccess := graphmodels.NewResourceAccess()

id := uuid.MustParse("311a71cc-e848-46a1-bdf8-97ff7156d8e6")

resourceAccess.SetId(&id)

type := "Scope"

resourceAccess.SetType(&type)

resourceAccess1 := graphmodels.NewResourceAccess()

id := uuid.MustParse("3afa6a7d-9b1a-42eb-948e-1650a849e176")

resourceAccess1.SetId(&id)

type := "Role"

resourceAccess1.SetType(&type)

resourceAccess := []graphmodels.ResourceAccessable {

resourceAccess,

resourceAccess1,

}

requiredResourceAccess.SetResourceAccess(resourceAccess)

requiredResourceAccess := []graphmodels.RequiredResourceAccessable {

requiredResourceAccess,

}

requestBody.SetRequiredResourceAccess(requiredResourceAccess)

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=go

applications, err := graphClient.Applications().ByApplicationId("application-id").Patch(context.Background(), requestBody, nil)

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

// Code snippets are only available for the latest version. Current version is 6.x

GraphServiceClient graphClient = new GraphServiceClient(requestAdapter);

Application application = new Application();

LinkedList<RequiredResourceAccess> requiredResourceAccess = new LinkedList<RequiredResourceAccess>();

RequiredResourceAccess requiredResourceAccess1 = new RequiredResourceAccess();

requiredResourceAccess1.setResourceAppId("00000002-0000-0000-c000-000000000000");

LinkedList<ResourceAccess> resourceAccess = new LinkedList<ResourceAccess>();

ResourceAccess resourceAccess1 = new ResourceAccess();

resourceAccess1.setId(UUID.fromString("311a71cc-e848-46a1-bdf8-97ff7156d8e6"));

resourceAccess1.setType("Scope");

resourceAccess.add(resourceAccess1);

ResourceAccess resourceAccess2 = new ResourceAccess();

resourceAccess2.setId(UUID.fromString("3afa6a7d-9b1a-42eb-948e-1650a849e176"));

resourceAccess2.setType("Role");

resourceAccess.add(resourceAccess2);

requiredResourceAccess1.setResourceAccess(resourceAccess);

requiredResourceAccess.add(requiredResourceAccess1);

application.setRequiredResourceAccess(requiredResourceAccess);

Application result = graphClient.applications().byApplicationId("{application-id}").patch(application);

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

const options = {

authProvider,

};

const client = Client.init(options);

const application = {

requiredResourceAccess: [

{

resourceAppId: '00000002-0000-0000-c000-000000000000',

resourceAccess: [

{

id: '311a71cc-e848-46a1-bdf8-97ff7156d8e6',

type: 'Scope'

},

{

id: '3afa6a7d-9b1a-42eb-948e-1650a849e176',

type: 'Role'

}

]

}

]

};

await client.api('/applications/581088ba-83c5-4975-b8af-11d2d7a76e98')

.update(application);

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

<?php

use Microsoft\Graph\GraphServiceClient;

use Microsoft\Graph\Generated\Models\Application;

use Microsoft\Graph\Generated\Models\RequiredResourceAccess;

use Microsoft\Graph\Generated\Models\ResourceAccess;

$graphServiceClient = new GraphServiceClient($tokenRequestContext, $scopes);

$requestBody = new Application();

$requiredResourceAccessRequiredResourceAccess1 = new RequiredResourceAccess();

$requiredResourceAccessRequiredResourceAccess1->setResourceAppId('00000002-0000-0000-c000-000000000000');

$resourceAccessResourceAccess1 = new ResourceAccess();

$resourceAccessResourceAccess1->setId('311a71cc-e848-46a1-bdf8-97ff7156d8e6');

$resourceAccessResourceAccess1->setType('Scope');

$resourceAccessArray []= $resourceAccessResourceAccess1;

$resourceAccessResourceAccess2 = new ResourceAccess();

$resourceAccessResourceAccess2->setId('3afa6a7d-9b1a-42eb-948e-1650a849e176');

$resourceAccessResourceAccess2->setType('Role');

$resourceAccessArray []= $resourceAccessResourceAccess2;

$requiredResourceAccessRequiredResourceAccess1->setResourceAccess($resourceAccessArray);

$requiredResourceAccessArray []= $requiredResourceAccessRequiredResourceAccess1;

$requestBody->setRequiredResourceAccess($requiredResourceAccessArray);

$result = $graphServiceClient->applications()->byApplicationId('application-id')->patch($requestBody)->wait();

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

Import-Module Microsoft.Graph.Applications

$params = @{

requiredResourceAccess = @(

@{

resourceAppId = "00000002-0000-0000-c000-000000000000"

resourceAccess = @(

@{

id = "311a71cc-e848-46a1-bdf8-97ff7156d8e6"

type = "Scope"

}

@{

id = "3afa6a7d-9b1a-42eb-948e-1650a849e176"

type = "Role"

}

)

}

)

}

Update-MgApplication -ApplicationId $applicationId -BodyParameter $params

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

# Code snippets are only available for the latest version. Current version is 1.x

from msgraph import GraphServiceClient

from msgraph.generated.models.application import Application

from msgraph.generated.models.required_resource_access import RequiredResourceAccess

from msgraph.generated.models.resource_access import ResourceAccess

# To initialize your graph_client, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=python

request_body = Application(

required_resource_access = [

RequiredResourceAccess(

resource_app_id = "00000002-0000-0000-c000-000000000000",

resource_access = [

ResourceAccess(

id = UUID("311a71cc-e848-46a1-bdf8-97ff7156d8e6"),

type = "Scope",

),

ResourceAccess(

id = UUID("3afa6a7d-9b1a-42eb-948e-1650a849e176"),

type = "Role",

),

],

),

],

)

result = await graph_client.applications.by_application_id('application-id').patch(request_body)

プロジェクトに SDK を追加し、authProvider インスタンスを作成する方法の詳細については、SDK のドキュメントを参照してください。

応答

HTTP/1.1 204 No Content

手順 3: Azure AD Graph のアクセス許可がアプリに追加されたことを確認する

手順 2 で追加した Azure AD Graph API のアクセス許可がアプリ登録に付与されていることを確認します。

Microsoft Graph GET /application/{id} エンドポイントを呼び出し、 次のように requiredResourceAccess プロパティを読み取ります。

GET https://graph.microsoft.com/v1.0/applications/581088ba-83c5-4975-b8af-11d2d7a76e98?$select=id,requiredResourceAccess

Microsoft Entra 管理センターの [アプリの登録 ] ページを確認します。

手順 4: 管理者の同意を付与する

Azure AD Graph のアクセス許可を追加しましたが、アプリにこれらのアクセス許可を付与していません。 多くのアクセス許可では、組織のデータへのアクセスに使用する前に管理者の同意が必要です。 特権ロール管理者として Microsoft Entra 管理センター にサインインし、アプリの登録に対するアクセス許可に対する管理者の同意を付与します。

同意プロンプトを使用せずに API アクセス許可を付与する

Microsoft Graph および関連する SDK を使用する場合は、Microsoft Entra 管理センターを使用する必要がなく、API アクセス許可ページの [Company] ボタンの [管理者の同意を付与する] ボタンを選択しなくても、アプリ登録にアクセス許可を付与できます。 詳細については、「 プログラムによる API アクセス許可の付与または取り消し」を参照してください。

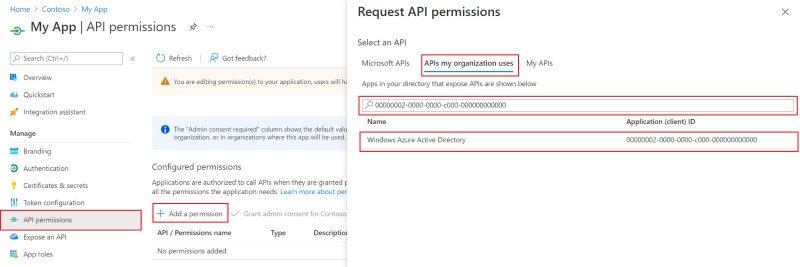

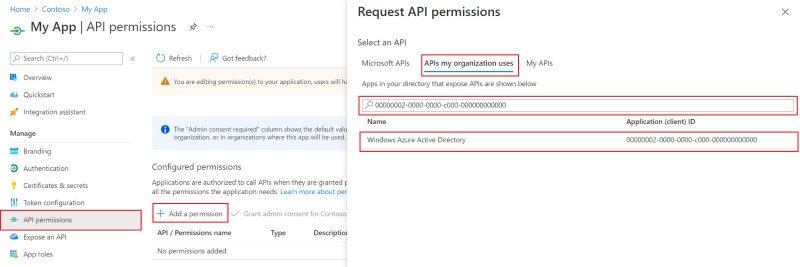

Microsoft Entra 管理センターを使用して、組織が使用する API を見つける

Microsoft Entra 管理センターにサインインします。

[Id>Applications] を展開し>[アプリの登録] を選択します。

[ アプリの登録 ] ウィンドウの [ すべてのアプリケーション ] タブで、Azure AD Graph のアクセス許可を追加するアプリを選択します。

ウィンドウの左側のウィンドウの [ 管理 ] メニュー グループで、[ API のアクセス許可] を選択します。 [ 構成されたアクセス許可 ] ウィンドウで、[ アクセス許可の追加] を選択します。

[ API のアクセス許可の要求 ] ウィンドウで、 組織が使用する API に切り替えてタブを使用し、 Windows Azure Active Directory または 00000002-0000-0000-c000-000000000000を検索します。 フィルター処理された結果セットからを選択して、[ Azure Active Directory Graph のアクセス許可] ウィンドウを表示します。

委任されたアクセス許可または [アプリケーションのアクセス許可] タブを選択して、委任されたアクセス許可とアプリケーションのアクセス許可の一覧からそれぞれ選択します。 [ アクセス許可の追加] を選択して、アプリの登録にアクセス許可を追加します。

必要なアクセス許可を追加したら、[ 構成済みのアクセス許可 ] ウィンドウに戻り、[ 管理者の同意の付与 ] を選択して、アプリの登録に Azure AD Graph のアクセス許可を付与します。

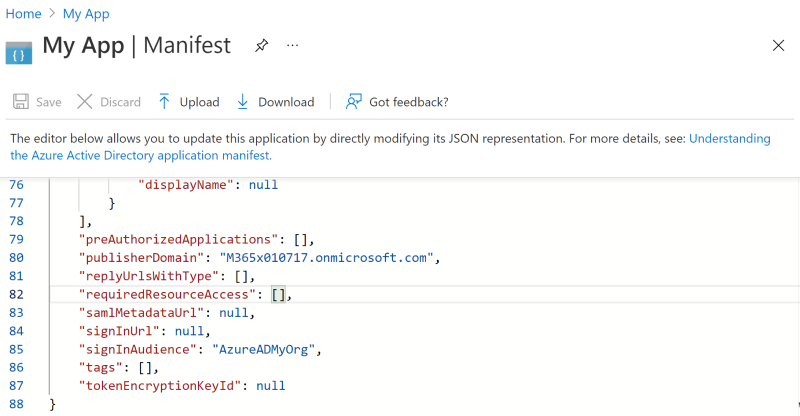

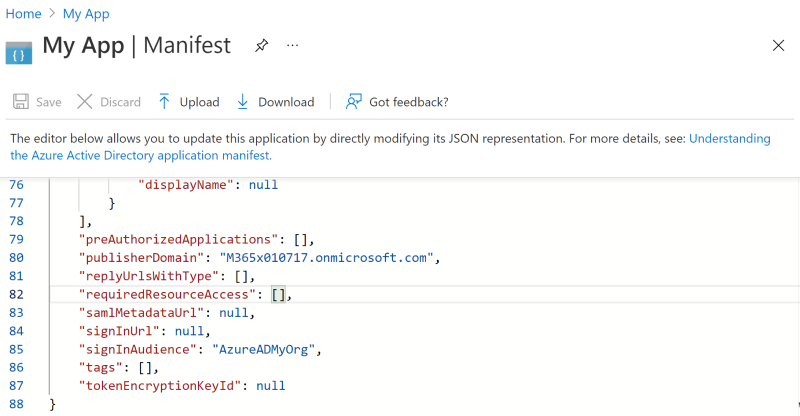

Microsoft Entra 管理センターでアプリケーション マニフェストを更新する

Microsoft Entra 管理センターにサインインします。

[Id] メニューの [アプリケーション] >展開し>[アプリの登録] を選択します。

[ アプリの登録 ] ウィンドウの [ すべてのアプリケーション ] タブで、Azure AD Graph のアクセス許可を追加するアプリを選択します。

ウィンドウの左側のウィンドウの [ 管理 ] メニュー グループで、[ マニフェスト ] を選択して、アプリ登録オブジェクトの属性を直接編集できるエディターを開きます。

アプリのマニフェストで requiredResourceAccess プロパティを慎重に編集して、次の詳細を追加します。

ヒント

A. Microsoft Entra 管理センターでアプリ マニフェストを編集するか、[ ダウンロード ] を選択してマニフェストをローカルで編集し、[ アップロード] を使用してアプリケーションに再適用できます。

B.

requiredResourceAccess プロパティを構成する方法の詳細については、「requiredResourceAccess リソースの種類」を参照してください。

C.

Azure AD Graph のアクセス許可名、ID、および種類の詳細については、Azure AD Graph のアクセス許可リファレンスを参照してください。

5.1. アプリに Azure AD Graph のアクセス許可が割り当てられていない場合は、 resourceAppId プロパティを追加し、Azure AD Graph を表す値 00000002-0000-0000-c000-000000000000 割り当てます。

5.2.

resourceAccess プロパティを追加し、アクセス許可を構成します。

次の JSON スニペットは、Azure AD Graph をリソースとして使用し、User.Read と Application.Read.All oauth2PermissionScope (委任されたアクセス許可) と appRole (アプリケーションのアクセス許可) をそれぞれ割り当てた requiredResourceAccess プロパティを示しています。

"requiredResourceAccess": [

{

"resourceAppId": "00000002-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "311a71cc-e848-46a1-bdf8-97ff7156d8e6",

"type": "Scope"

},

{

"id": "3afa6a7d-9b1a-42eb-948e-1650a849e176",

"type": "Role"

}

]

}

],

変更内容を保存します。

[ 管理 ] メニュー グループに戻り、[ API のアクセス許可 ] を選択し、[アプリの登録に対して 構成されたアクセス許可 ] で [ 管理者の同意を付与 する] を選択して、アプリの登録に Azure AD Graph のアクセス許可を付与します。

関連コンテンツ