今日では、ほとんどのコンピューター システムが、セキュリティの基礎としてユーザーの資格情報を使用し、ユーザーが作成した再利用可能なパスワードに依存しています。 その結果、パスワードは、アカウントの漏えいやデータ流出の最も一般的な原因にもなっています。 この例として、パスワードの送信中に傍受されたり、フィッシング攻撃やパスワード スプレー攻撃によってサーバーから盗まれたりしてユーザー アカウントにアクセスされることにより、危険にさらされることがあります。

セキュリティとアカウント保護を向上させるために、HoloLens 2 は、デバイスのサインイン用に、ハードウェアでバックアップされた強力な "パスワードレス" 資格情報 (Windows Hello など) を有効にする機能を備えており、Microsoft クラウドへのシームレスなアクセスを提供します。

別のデバイスからサインインする

HoloLens 2では、初期デバイスのセットアップ時に作業アカウントMicrosoft Entra IDリモート デバイス サインイン オプションが提供され、ユーザー のサインイン時に複雑なパスワードを入力する必要性が軽減され、資格情報としてのパスワードの必要性が最小限に抑えられます。 スマートカードを使用して認証を行うユーザーや組織は、HoloLens 2 などのデバイスで資格情報を使用することが困難であり、多くの場合、組織はこの問題を回避するために複雑なシステムやコストのかかるプロセスを開発しています。 この問題を解決するために、Microsoft Entra IDには、HoloLens 2でのパスワードレス サインインの 2 つのオプションが用意されています。

最初の認証方法は、Microsoft Authenticator アプリの新機能に依存しており、デバイスに関連付けられているユーザー資格情報を有効にするキーベースの認証を提供します。 管理者がテナントで有効にすると、HoloLens デバイスのセットアップ中に、ユーザーがアプリ上の番号をタップするように指示するメッセージが表示されます。 次に、ユーザーの認証アプリの番号と一致させてから [承認] を選択し、PIN または生体認証を提供し、HoloLens のセットアップを完了させて認証する必要があります。 この詳細については、パスワードなしのサインインに関するページを参照してください。

2 つ目の例は、ユーザーにとって直感的で、追加のインフラストラクチャが必要ないデバイス コード フローです。 このリモート サインイン動作は、組織の優先認証メカニズムをサポートする別の信頼できるデバイスに依存しています。完了すると、トークンが HoloLens に発行され、サインインまたはデバイスのセットアップが完了します。 このフローの手順は次のとおりです。

- OOBE でデバイスの初期セットアップやサインインのフローを進めるユーザーには、[別のデバイスからサインインする] リンクが表示されるため、それをタップします。 これで、リモート サインイン セッションが開始されます。

- その後、ユーザーにはポーリング ページが表示されます。このページには、Microsoft Entra ID Secure Token Service (STS) のデバイス認証エンドポイントを指す短い URI (https://microsoft.com/devicelogin) が含まれています。 また、ユーザーには、クラウドに安全に生成され、最大 15 分の有効期限を持つワンタイム コードが表示されます。 コード生成と共に、Microsoft Entra IDは前の手順でリモート サインイン要求を開始したときに暗号化されたセッションを作成し、URI とコードを使用してリモート サインイン要求を承認します。

- ユーザーが別のデバイスから URI に移動すると、そのユーザーの HoloLens 2 デバイスに表示されたコードの入力を求められます。

- ユーザーがコードを入力すると、Microsoft Entra STS には、リモート サインイン要求をトリガーし、コードの生成を要求したユーザーのHoloLens 2 デバイスを示すページが表示されます。 その後、ユーザーには、フィッシング攻撃を防ぐための確認画面が表示されます。

- ユーザーが表示された "アプリケーション" へのサインインを続行することを選択した場合、STS Microsoft Entraはユーザーに資格情報の入力を求めます。 認証が成功すると、MICROSOFT ENTRA STS は、キャッシュされたリモート セッションを承認コードと共に "承認済み" として更新します。

- 最後に、ユーザーのHoloLens 2 デバイスのポーリング ページは、Microsoft Entra IDから "承認済み" 応答を受け取り、ユーザー コード、関連付けられている格納されている承認コードの検証に進み、デバイスのセットアップを完了するために要求された OAuth トークンを生成します。 作成された認証トークンは 1 時間有効であり、更新トークンの有効期間は 90 日です。

このフローで使用されるコード生成アルゴリズムと暗号化アルゴリズムはどちらも FIPS に準拠していますが、現時点ではHoloLens 2は FIPS 認定されていません。 HoloLens 2 デバイスでは、デバイス キーを保護し、ハードウェア保護されたキーを使用してユーザー認証の後に生成されるトークンを暗号化するために TPM が使用されています。 HoloLens 2 上のトークン セキュリティの詳細については、「プライマリ更新トークン (PRT) とは」を参照してください。

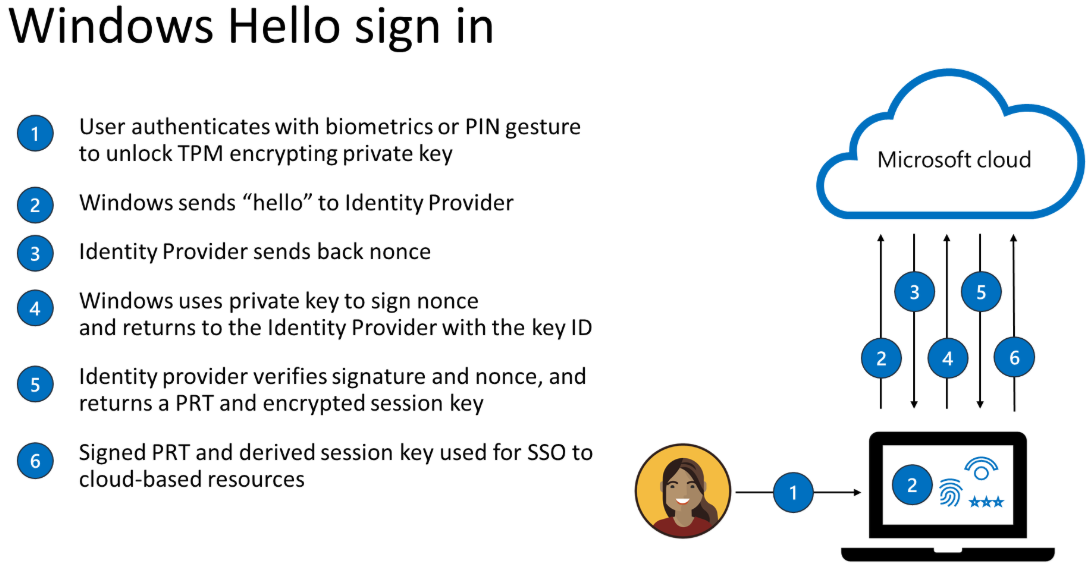

Windows Hello を使用したデバイス サインイン

Windows Hello には、オペレーティング システムに直接組み込まれたパスワードフリーのオプションが用意されており、ユーザーは虹彩または PIN を使用してデバイスにサインインできるようになります。 PIN は常に資格情報として使用可能であり、デバイスのセットアップに必要ですが、虹彩は省略可能で、スキップすることができます。 ユーザーは、パスワードを入力せずに、個人の Microsoft アカウントまたは職場アカウントMicrosoft Entra ID使用して HoloLens デバイスにサインインできます。 このようなオプションを使うと、ユーザーは、完全な Windows エクスペリエンス、アプリ、データ、Web サイト、およびサービスに迅速かつ安全にアクセスできるようになります。 ここでは、パスワードレス エクスペリエンスに向けた Microsoft の戦略について詳しく説明します。

Windows Hello の資格情報の作成時には、ID プロバイダーとの信頼関係が確立され、認証に使われる非対称キー ペアが作成されます。 Windows Hello のジェスチャ (虹彩や PIN など) は、デバイスのトラステッド プラットフォーム モジュール (TPM) チップに裏付けられた秘密キーを解読するためのエントロピーを提供します。 この秘密キーは、認証サーバーに送信された要求に署名するために使用され、認証が成功すると、ユーザーには、メール、画像、およびその他のアカウント設定へのアクセス権が付与されます。

詳細については、次のインフォグラフィックをご覧ください。

上記のグラフィックで、"nonce" は "一度きりの数字" を表し、ランダムまたはセミランダムに生成された数であることに注意してください。 Windows Hello 生体認証または PIN の資格情報が一度設定されると、それがプロビジョニングされているデバイスから離れることはありません。 フィッシング攻撃などでユーザーの Windows Hello PIN が盗まれた場合でも、ユーザーの物理デバイスがないと役に立ちません。

セキュリティを強化するために、Windows Hello の資格情報は TPM (Trusted Platform Module) によって保護されており、資格情報の改ざんを防止すると共に、複数回の誤入力に対するハンマリング防止機能や、漏えいを防止する悪意のあるソフトウェアからの保護機能を備えています。 シングル サインオン (SSO) の詳細については、こちらの「シングル サインオン (SSO) とは」を参照してください。

虹彩認証は PIN の代替手段です。 デバイスに新しい PIN (強力な認証手段) を設定する場合、このプロセスを完了するには、ユーザーが多要素認証 (MFA) を最近実行している必要があります。

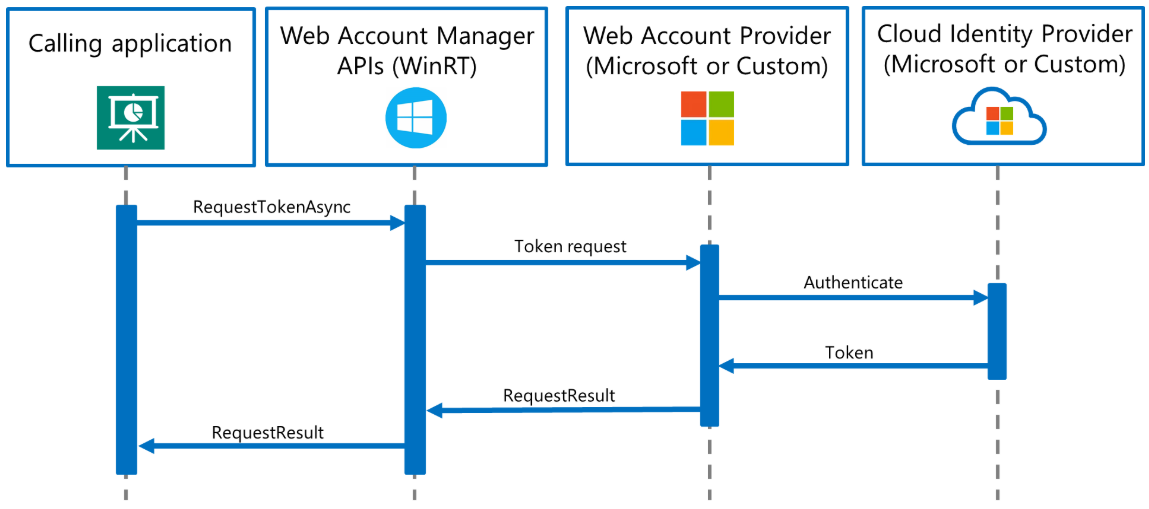

Web アカウント マネージャーでのシングル サインオン

シングル サインオン (SSO) を使用すると、ユーザーの個人アカウント、職場または学校アカウントを使用して、ユーザーがパスワードを使用することなくデバイスにサインインできるようになります。 ユーザーは、Web アカウント マネージャー API を介して、すべての統合されたアプリやサービスに SSO で自動的に承認されます。

1 つのアプリケーションを使用して ID を追加した後は、ユーザーの同意があれば、システム レベルの統合を使用してすべてのアプリとサービスで利用できるようになります。 これにより、アプリにサインインする負担が大幅に軽減され、シームレスな ID エクスペリエンスがユーザーに提供されます。

Web アカウント マネージャー API の実装の詳細については、Web アカウント マネージャー API の実装に関するページを参照してください。

特殊な認証要件を持つアプリ スイートの場合、Web アカウント マネージャー (WAM) フレームワークは、カスタム ID プロバイダーにも拡張できます。 ユーザーは、Microsoft Store からユニバーサル Windows プラットフォーム (UWP) アプリとしてパッケージ化されたカスタム ID プロバイダーをダウンロードし、その ID プロバイダーと統合された他のアプリで SSO を有効にできます。

カスタム WAM ID プロバイダーの実装の詳細については、カスタム WAM ID プロバイダー API リファレンスを参照してください。

WebAuthn を使用した Windows Hello および FIDO2 のサインイン

HoloLens 2 を使用すると、パスワードを使用しないユーザーの資格情報 (Windows Hello や FIDO2 セキュリティ キーなど) を採用し、Microsoft Edge を介して Web 上で安全にサインインしたり、WebAuthn をサポートする Web サイトにアクセスしたりすることができます。 FIDO2 を使用すると、ユーザーの資格情報で標準ベースのデバイスを使用してオンライン サービスを認証できるようになります。

Note

WebAuthn と FIDO2 CTAP2 の仕様は、サービスに実装されています。 WebAuthn や FIDO2 に規定されている署名付きメタデータから、ユーザーがその場にいたかどうかなどの情報がわかります。また、ローカル ジェスチャーによる認証を検証することができます。

Windows Hello の場合と同様に、ユーザーが FIDO2 資格情報を作成して登録すると、デバイス (HoloLens 2 または FIDO2 セキュリティ キー) によってデバイス上に秘密キーと公開キーが生成されます。 秘密キーはデバイスに安全に格納され、生体認証や PIN などのローカル ジェスチャを使用してロックを解除した後にのみ使用できます。 秘密キーが格納される場合は、公開キーがクラウドの Microsoft アカウントシステムに送信され、関連付けられているユーザー アカウントで登録されます。

MSA とMicrosoft Entra アカウントを使用してサインインすると、生成された数値またはデータ変数がHoloLens 2または FIDO2 デバイスに送信されます。 HoloLens 2 またはデバイスにより、秘密キーを使用して ID に署名されます。 署名済みの ID とメタデータは、Microsoft アカウント システムに返送され、公開キーを使用して検証されます。

Windows Hello および FIDO2 デバイスには、HoloLens デバイス、特に組み込みのトラステッド プラットフォーム モジュールの安全なエンクレーブに基づいて、資格情報が実装されています。 TPM のエンクレーブには秘密キーが格納され、ロックを解除するには生体認証または PIN が必要です。 同様に、FIDO2 セキュリティ キーは、秘密キーを格納する安全なエンクレーブを内蔵した小型の外部デバイスであり、ロックを解除するには生体認証または PIN が必要です。

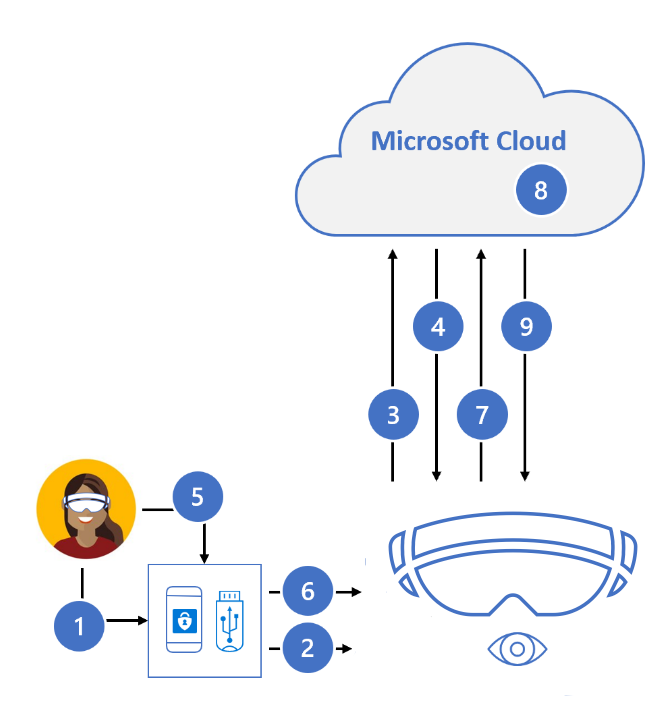

どちらのオプションでも、1 つの手順で 2 要素認証が提供されます。この認証では、正常にサインインするには、登録されたデバイスと生体認証または PIN の両方が必要です。 詳細については、以下の「FIDO2 セキュリティ キーのグラフィックとプロセスを使用した強力な認証」を参照してください。

FIDO2 セキュリティ キーを使用した強力な認証

- ユーザーが FIDO2 セキュリティ キーを HoloLens 2 に接続します

- Windows によって FIDO2 セキュリティ キーが検出されます

- HoloLens から認証要求が送信されます

- Microsoft Entra IDは nonce を返送します

- ユーザーがジェスチャーを完了して、セキュリティ キーの安全なエンクレーブ内にある秘密キー ストアのロックを解除します

- FIDO2 セキュリティ キーにより、秘密キーを使用して nonce に署名されます

- 署名された nonce を持つ PRT トークン要求が Microsoft Entra ID に送信されます

- FIDO キーを検証するMicrosoft Entra ID

- Microsoft Entra IDは PRT と TGT を返してリソースへのアクセスを有効にします

MSA とMicrosoft Entra IDは、WebAuthn を実装してパスワードレス認証をサポートする最初の証明書利用者です。

アプリケーションや SDK で WebAuthn を使用する方法の詳細については、Windows 10 上でのパスワードレス認証のための WebAuthn API に関するページを参照してください。

HoloLens 2では、パスワードレス サインインに関するページに記載されている要件を満たすために実装された FIDO2 セキュリティ デバイスMicrosoft Entraサポートされています。FIDO2 セキュリティ キーはサポートされている必要があります。 23H2 リリースでは、NFC リーダーを使用して FIDO2 セキュリティ キーを読み取ることができ、ユーザーがログインするためにセキュリティ バッジを 2 回タップする必要があります。

NFC リーダーのサポート

HoloLens の 23H2 リリースには、ユーザーが NFC リーダーを利用する機能が含まれています。 USB-C NFC リーダーを使用して、HoloLens 2 デバイスは、Azure AD でサポートされている NFC FIDO2 カードと統合できます。 クリーンルーム環境のユーザー、または ID バッジに FIDO テクノロジが含まれているユーザーの場合、このメソッドは HoloLens のサインオンに対して "TAP & PIN" エクスペリエンスを有効にすることができます。 この機能を使用すると、ユーザーのサインインエクスペリエンスを高速化できます。

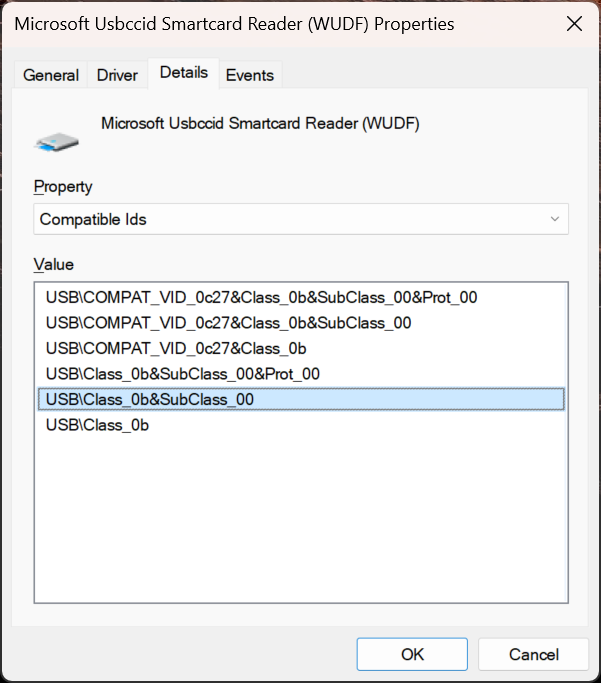

USB NFC リーダーのサポート

USB 基本クラス '0B' とサブクラス '00' を備えた USB-CCID (チップ カード インターフェイス デバイス) 互換 NFC FIDO2 リーダーがサポートされています。 USB CCID デバイス用の Microsoft クラス ドライバーの詳細については、USB CCID スマート カード用の Microsoft クラス ドライバーに関するページを参照してください。 NFC リーダーが HoloLens と互換性があるかどうかを判断するには、読者の製造元が提供するドキュメントを参照するか、PC のデバイス マネージャーを次のように使用します。

- USB NFC リーダーを Windows PC に接続します。

- デバイス マネージャーでリーダー デバイスを見つけて右クリックし、[プロパティ] を選択します。

- [詳細] タブで、[互換性のある ID] プロパティを選択し、一覧に "USB\Class_0b&SubClass_00" が含まれている場合にチェックします。

注意

USB NFC リーダーが受信トレイ CCID ドライバーを使用して Windows Desktop で動作する場合、その同じリーダーがHoloLens 2と互換性があると想定されます。 リーダーがサードパーティ製のドライバー (Windows Updateまたは手動ドライバーのインストールのいずれか) を必要とする場合、リーダーはHoloLens 2と互換性がありません。

以前に使用したデバイスまたは新しいデバイスにサインインする場合でも、次の手順に従って NFC リーダーでサインインします。

[その他のユーザー] 画面で、FIDO キーを入力するか、リーダーに対して NFC キーをタップします。

FIDO PIN を入力します。

FIDO キーのボタンを押す/もう一度リーダーに対して NFC キーをタップします。

デバイスがログインします。

a. 注: ユーザーがデバイスを初めて使用する場合は、単一生体認証の開示画面が表示されます。

[スタート] メニューが表示されます。

注意

HoloLens 2の NFC リーダーのサポートでは、FIDO2 ログイン用の NFC CTAP のみがサポートされます。 Windows Desktop と同じレベルの Smartcard WinRT API サポートを提供する予定はありません。 これは、Smartcard WinRT API 間のバリエーションが原因です。 さらに、HoloLens 2に使用される SCard API の機能はデスクトップ バージョンと比較してやや少なく、一部のリーダーの種類と機能はサポートされない場合があります。

ローカル アカウント

オフライン モードでの展開のために、単一のローカル アカウントを構成することができます。 ローカル アカウントは既定では有効になっていません。デバイス プロビジョニング中に構成する必要があります。 サインインにはパスワードを使用する必要があります。また、代替認証方法 (Windows Hello for Business や Windows Hello など) はサポートされていません。

HoloLens ユーザー アカウントの詳細については、HoloLens の ID に関するページを参照してください。

IT 管理者は、AllowMicrosoftAccountConnection を使用して、ユーザーがメール関連ではない接続の認証とサービスに MSA アカウントを使用できるようにするかどうかを調整します。 パスワード構成ポリシー、アイドリング ポリシー、ロック画面ポリシーについては、デバイスのロックに関するページを参照してください。