適用対象L

- Android

- iOS/iPadOS

- macOS

- Windows 10 または 11

Microsoft Intune では、秘密および公開キーのペア (PKCS) の証明書の使用がサポートされています。 この記事では、PKCS 証明書のエクスポート、Intune デバイス構成プロファイルへの追加など、Intuneを含む PKCS 証明書の要件を確認します。

Microsoft Intune には、組織のリソースへのアクセスと認証に PKCS 証明書を使用するための組み込みの設定が含まれています。 証明書により、VPN や WiFi ネットワークなど、企業リソースへのアクセスが認証され、セキュリティで保護されます。 Intune でデバイス構成プロファイルを使用してこれらの設定をデバイスに展開します。

インポートした PKCS 証明書の使用については、「インポートした PFX 証明書」をご覧ください。

ヒント

PKCS 証明書プロファイルは、Windows Enterprise マルチセッション リモート デスクトップでサポートされています。

要件

Intuneで PKCS 証明書を使用するには、次のインフラストラクチャが必要です。

Active Directory ドメイン: このセクションに記載されているすべてのサーバーは、Active Directory ドメインに参加している必要があります。

Active Directory Domain Services (AD DS) をインストールして構成する詳細については、「Active Directory の設計と計画について」を参照してください。

証明機関: エンタープライズ証明機関 (CA)。

Active Directory 証明書サービス (AD CS) のインストールおよび構成の詳細については、「Active Directory 証明書サービス ステップ バイ ステップ ガイド」を参照してください。

警告

Intune ではスタンドアロン CA ではなく、エンタープライズ証明機関 (CA) の AD CS を実行する必要があります。

クライアント: Enterprise CA に接続します。

ルート証明書: Enterprise CA からルート証明書のエクスポートされたコピー。

Microsoft Intuneの証明書コネクタ: 証明書コネクタの詳細については、次を参照してください。

証明書コネクタの更新: KB5014754の強力なマッピング要件

キー配布センター (KDC) には、Microsoft Intuneによって展開され、証明書ベースの認証に使用される PKCS 証明書の強力なマッピング形式が必要です。 マッピングには、ユーザーまたはデバイス SID にマップされるセキュリティ識別子 (SID) 拡張機能が必要です。 完全適用モードの日付によって設定された新しい強力なマッピング条件を証明書が満たしていない場合、認証は拒否されます。 要件の詳細については、「 KB5014754: Windows ドメイン コントローラーでの証明書ベースの認証の変更 」を参照してください。

Microsoft Intune Certificate Connector バージョン 6.2406.0.1001 では、ユーザーまたはデバイス SID を含むオブジェクト識別子属性を証明書に追加し、強力なマッピング要件を効果的に満たす更新プログラムをリリースしました。 この更新プログラムは、オンプレミスの Active DirectoryからMicrosoft Entra IDに同期されたユーザーとデバイスに適用され、すべてのプラットフォームで使用できます。いくつかの違いがあります。

強力なマッピングの変更は、すべての OS プラットフォームの ユーザー証明書 に適用されます。

厳密なマッピングの変更は、Microsoft Entraハイブリッド参加済み Windows デバイスのデバイス証明書に適用されます。

certficate ベースの認証が引き続き機能するようにするには、次のアクションを実行する必要があります。

Microsoft Intune証明書コネクタをバージョン 6.2406.0.1001 に更新します。 最新バージョンと証明書コネクタを更新する方法については、Microsoft Intuneの証明書コネクタに関するページを参照してください。

証明書コネクタをホストする Windows サーバー上のレジストリ キー情報を変更します。

レジストリ キーを変更し、強力なマッピングの変更を証明書に適用するには、次の手順を実行します。 これらの変更は、更新される新しい PKCS 証明書と PKCS 証明書に適用されます。

ヒント

この手順では、Windows のレジストリを変更する必要があります。 詳細については、Microsoft サポートに関する次のリソースを参照してください。

Windows レジストリで、

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtensionの値を 1 に変更します。証明書コネクタ サービスを再起動します。

- [Start>Run] に移動します。

- services.msc を開きます。

- 次のサービスを再起動します。

PFX Create legacy Connector for Microsoft Intune

PFX Create Certificate Connector for Microsoft Intune

すべての新しい証明書と更新中の証明書への変更の適用が開始されます。 認証が機能することを確認するには、証明書ベースの認証を使用できるすべての場所 (次を含む) をテストすることをお勧めします。

- アプリ

- Intune統合証明機関

- NAC ソリューション

- ネットワーク インフラストラクチャ

変更をロールバックするには:

元のレジストリ設定を復元します。

次のサービスを再起動します。

PFX Create legacy Connector for Microsoft Intune

PFX Create Certificate Connector for Microsoft Intune

SID 属性なしで証明書を再発行するために、影響を受けるデバイスの新しい PKCS 証明書プロファイルを作成します。

ヒント

Digicert CA を使用する場合は、SID を持つユーザー用の証明書テンプレートと、SID を持たないユーザー用の別のテンプレートを作成する必要があります。 詳細については、 DigiCert PKI Platform 8.24.1 のリリース ノートを参照してください。

エンタープライズ CA からルート証明書をエクスポートする

VPN、WiFi、またはその他のリソースを使用してデバイスを認証するには、デバイスにルートまたは中間の CA 証明書が必要です。 次の手順では、エンタープライズ CA から必要な証明書を取得する方法について説明します。

コマンド ラインを使用して、次の手順を実行します。

管理者アカウントを使用してルート証明機関サーバーにサインインします。

[Start>Run] に移動し、「Cmd」と入力してコマンド プロンプトを開きます。

ルート証明書を ca_name.cer という名前のファイルとしてエクスポートするには、「certutil -ca.cert ca_name.cer」と入力します。

CA 上で証明書テンプレートを構成する

管理特権があるアカウントでエンタープライズ CA にサインインします。

[証明機関] コンソールで [証明書テンプレート] を右クリックして [管理] を選択します。

User 証明書テンプレートを探して右クリックし、[テンプレートの複製] を選択して [新しいテンプレートのプロパティ] を開きます。

注:

S/MIME メールの署名と暗号化のシナリオの場合、管理者の多くは、署名と暗号化に対して別々の証明書を使用します。 Microsoft Active Directory Certificate Services を使用している場合、S/MIME メールの署名証明書には [Exchange 署名のみ] テンプレートを使用し、S/MIME 暗号化証明書には [Exchange ユーザー] テンプレートを使用することができます。 Microsoft 以外の証明機関を使用している場合は、ガイダンスを確認して署名と暗号化テンプレートを設定することをお勧めします。

[互換性] タブで:

- [証明機関] に[Windows Server 2008 R2] を設定します。

- [証明書の受信者] に[Windows 7 / Server 2008 R2] を設定します。

[ 全般] タブで、以下の操作を実行します。

- [テンプレートの表示名] を意味のある名前に設定します。

- [ Active Directory で証明書を発行する] の選択を解除します。

警告

既定では、[テンプレート名] は [テンプレート表示名] (スペースなし) と同じです。 後で必要になるため、テンプレート名を書き留めます。

[要求処理] で、[プライベート キーのエクスポートを許可する] を選択します。

注:

SCEP とは異なり、PKCS では、証明書の秘密キーはデバイス上ではなく、証明書コネクタがインストールされているサーバー上で生成されます。 証明書テンプレートで秘密キーのエクスポートを許可する必要があります。それにより、コネクタでは、PFX 証明書をエクスポートし、それをデバイスに送信できます。

証明書がデバイスにインストールされると、秘密キーはエクスポート不可としてマークされます。

[暗号化] で、[最小キー サイズ] が 2048 に設定されていることを確認します。

Windows および Android デバイスでは、PKCS 証明書プロファイルでの 4096 ビット キー サイズの使用がサポートされています。 このキー サイズを使用するには、値を 4096 に調整します。

注:

Windows デバイスの場合、4096 ビット キー ストレージはソフトウェア キー ストレージ プロバイダー (KSP) でのみサポートされます。 次の機能では、このサイズのキーのストレージはサポートされていません。

- ハードウェア TPM (トラステッド プラットフォーム モジュール): 回避策として、キー ストレージにソフトウェア KSP を使用できます。

- Windows Hello for Business: 現時点では、Windows Hello for Businessの回避策はありません。

[サブジェクト名] で [要求に含まれる] を選択します。

[拡張機能] の [アプリケーション ポリシー] で、[ファイル システムの暗号化]、[セキュリティで保護されたEmail]、[クライアント認証] が表示されていることを確認します。

重要

iOS/iPadOS 証明書テンプレートの場合は、[ 拡張機能 ] タブに移動し、[ キーの使用状況] を更新し、[ 署名は原産地証明] の選択を解除します。

セキュリティ:

- Microsoft Intune用の証明書コネクタをインストールするサーバーのコンピューター アカウントを追加します。 このアカウントに、読み取りと登録のアクセス許可を割り当てます。

- (省略可能ですが、推奨)このテンプレートで許可されているグループまたはユーザー名の一覧からドメイン ユーザー グループを削除します。 グループを削除するには:

- [ ドメイン ユーザー] グループを 選択します。

- 削除を選択します。

- [ グループまたはユーザー名 ] の他のエントリを確認して、環境へのアクセス許可と適用性を確認します。

[適用]>[OK] をクリックして証明書テンプレートを保存します。 証明書テンプレート コンソールを閉じます。

証明機関コンソールで、[証明書テンプレート] を右クリックします。

[ 新規>発行する証明書テンプレート] を選択します。

上記の手順で作成したテンプレートを選択します。 [OK] を選択します。

登録済みデバイスとユーザーの証明書の管理をサーバーに許可します。

- 証明機関を右クリックし、[ プロパティ] を選択します。

- [セキュリティ] タブで、コネクタを実行するサーバーのコンピューター アカウントを追加します。

- 問題を付与し、証明書の管理と証明書の要求のアクセス許可をコンピューター アカウントに付与します。

エンタープライズ CA からサインアウトします。

Certificate Connector for Microsoft Intune をダウンロード、インストール、および構成する

ガイダンスについては、Certificate Connector for Microsoft Intune のインストールと構成に関するページを参照してください。

信頼済み証明書プロファイルを作成する

Microsoft Intune 管理センターにサインインします。

[ デバイス>管理デバイス>Configuration>Create] を選択して移動します。

次のプロパティを入力します。

-

[プラットフォーム]: このプロファイルを受信するデバイスのプラットフォームを選択します。

- Android デバイス管理者

- Android Enterprise:

- フル マネージド

- 専用

- 会社所有の仕事用プロファイル

- 個人所有の仕事用プロファイル

- iOS/iPadOS

- macOS

- Windows 10 または 11

- プロファイル: [信頼された証明書] を選択します。 または、[テンプレート]>[信頼された証明書] を選択します。

-

[プラットフォーム]: このプロファイルを受信するデバイスのプラットフォームを選択します。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、「会社全体の信頼済み証明書プロファイル」は適切なプロファイル名です。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

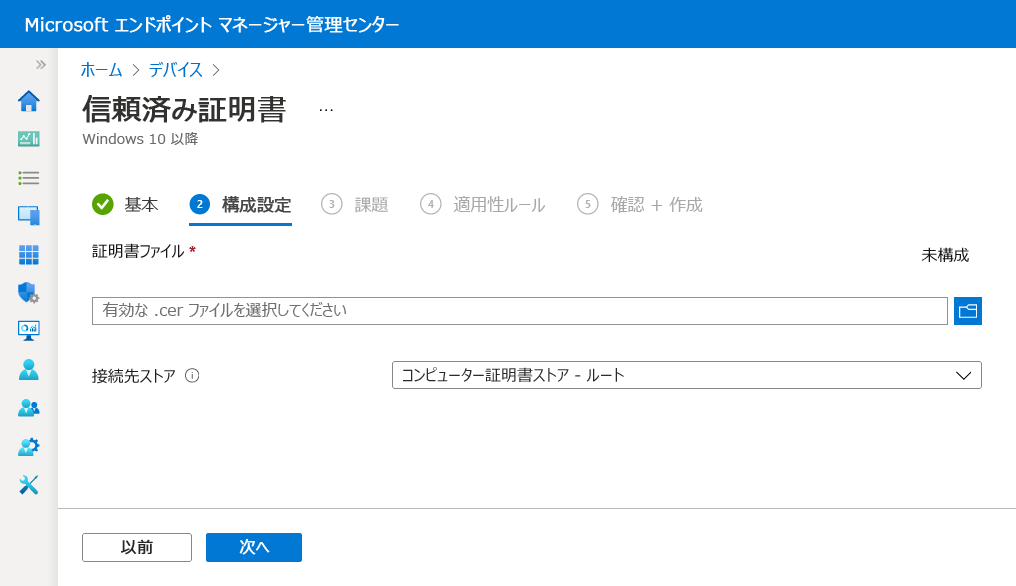

[構成設定] で、以前にエクスポートしたルート CA 証明書の .cer ファイルを指定します。

注:

手順 3 で選択したプラットフォームに応じて、証明書の保存先ストアを選択するオプションが使用できる場合と使用できない場合があります。

[次へ] を選択します。

[ 割り当て] で、割り当てに含めるユーザーまたはデバイス グループを選択します。 これらのグループは、展開後にプロファイルを受け取ります。 詳細については、「Microsoft Intune でフィルターを作成し、[フィルターを編集する] を選択して適用する」を参照してください。

この証明書プロファイルを、次の情報を受け取る同じグループに展開することを計画します。

PKCS 証明書プロファイルと

証明書を使用する Wi-Fi プロファイルなどの構成プロファイル。

プロファイルの割り当ての詳細については、「 ユーザー プロファイルとデバイス プロファイルの割り当て」を参照してください。

[次へ] を選択します。

(Windows 10/11 のみに適用) [適用性ルール] で、適用性ルールを指定してこのプロファイルの割り当てを調整します。 デバイスの OS エディションまたはバージョンに基づいて、プロファイルを割り当てるかどうかを選択できます。

詳細については、「Microsoft Intune でのデバイス プロファイルの作成」の「適用性ルール」を参照してください。

[確認と作成] で、設定を確認します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 また、ポリシーがプロファイル リストに表示されます。

PKCS 証明書プロファイルを作成する

重要

Android デバイス管理者の管理は非推奨となり、Google Mobile Services (GMS) にアクセスできるデバイスでは使用できなくなります。 現在デバイス管理者管理を使用している場合は、別の Android 管理オプションに切り替えることをお勧めします。 サポートとヘルプのドキュメントは、Android 15 以前を実行している GMS を使用しない一部のデバイスで引き続き利用できます。 詳細については、「 GMS デバイスでの Android デバイス管理者のサポートの終了」を参照してください。

Microsoft Intune 管理センターにサインインします。

[ デバイス>管理デバイス>Configuration>Create] を選択して移動します。

次のプロパティを入力します。

-

プラットフォーム: デバイスのプラットフォームを選択します。 次のようなオプションがあります。

- Android デバイス管理者

- Android Enterprise:

- フル マネージド

- 専用

- 会社所有の仕事用プロファイル

- 個人所有の仕事用プロファイル

- iOS/iPadOS

- macOS

- Windows 10 または 11

- プロファイル: [PKCS 証明書] を選択します。 または、[テンプレート]>[PKCS 証明書] を選択します。

注:

Android エンタープライズ プロファイルを使用しているデバイスでは、PKCS 証明書プロファイルを使用してインストールされた証明書は、デバイス上に表示されません。 証明書の展開が成功したことを確認するには、Intune管理センターでプロファイルの状態をチェックします。

-

プラットフォーム: デバイスのプラットフォームを選択します。 次のようなオプションがあります。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、「会社全体の PKCS プロファイル」は適切なプロファイル名です。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

[構成設定] では、選択したプラットフォームによって構成できる設定が変わります。 詳細な設定については、お使いのプラットフォームを選択してください。

- Android デバイス管理者

- Android Enterprise

- iOS/iPadOS

- Windows 10 または 11

Setting プラットフォーム 詳細 デプロイ チャネル macOS プロファイルをデプロイする方法を選択します。 この設定により、リンクされた証明書が格納されるキーチェーンも決定されるため、適切なチャネルを選択することが重要です。

ユーザー証明書を含むプロファイルで、常にユーザー展開チャネルを選択します。 ユーザー チャネルは、ユーザー キーチェーンに証明書を格納します。 デバイス証明書を含むプロファイルで、常にデバイス展開チャネルを選択します。 デバイス チャネルは、システム キーチェーンに証明書を格納します。

プロファイルをデプロイした後、デプロイ チャネルを編集することはできません。 別のチャネルを選択するには、新しいプロファイルを作成する必要があります。[更新しきい値 (%)] すべて 推奨値は 20% です [証明書の有効期間] すべて 証明書テンプレートを変更しなかった場合、このオプションは 1 年に設定されている可能性があります。

有効期間として、5 日から最大 24 か月を使用します。 有効期間が 5 日未満の場合、証明書がほぼ期限切れまたは期限切れの状態になる可能性が高いため、デバイス上の MDM エージェントが証明書をインストールする前に拒否する可能性があります。キー記憶域プロバイダー (KSP) Windows 10 または 11 Windows では、デバイス上のキーを格納する場所を選択します。 証明機関 すべて エンタープライズ CA の内部完全修飾ドメイン名 (FQDN) が表示されます。 証明機関名 すべて "Contoso 証明機関" など、エンタープライズ CA の名前をListsします。 証明書テンプレート名: すべて 証明書テンプレートの名前を一覧表示します。 証明書の種類 - Android Enterprise ("企業所有と個人所有の仕事用プロファイル")

- iOS

- macOS

- Windows 10 または 11

種類の選択: - [ユーザー] 証明書には、証明書のサブジェクトとサブジェクトの別名 (SAN) 内にユーザーとデバイスの属性の両方を含めることができます。

-

[デバイス] 証明書では、証明書のサブジェクトと SAN にデバイスの属性を含めることができます。 キオスクやその他の共有デバイスなど、ユーザーのいないデバイスなどのシナリオには、[デバイス] を使用します。

この選択は、サブジェクト名の形式に影響します。

macOS の場合、このプロファイルがデバイス展開チャネルを使用するように構成されている場合は、[ ユーザー ] または [ デバイス] を選択できます。 プロファイルがユーザー展開チャネルを使用するように構成されている場合は、[ ユーザー] のみを選択できます。

件名の形式 すべて サブジェクト名の形式を設定する方法については、この記事で後述する「サブジェクト名の形式」を参照してください。

次のプラットフォームの場合、サブジェクト名の形式は証明書の種類によって決まります。- Android Enterprise (仕事用プロファイル)

- iOS

- macOS

- Windows 10 または 11

サブジェクト名の別名 すべて [属性] については、特に指定がない場合は [ユーザー プリンシパル名 (UPN)] を選択し、それに対応する [値] を構成して、[追加] を選択します。

両方の証明書の種類の SAN には、変数または静的テキストを使用できます。 変数の使用は必須ではありません。

詳細については、後述する「サブジェクト名の形式」を参照してください。拡張キーの使用 - Android デバイス管理者

- Android Enterprise (デバイスの所有者、企業所有と個人所有の仕事用プロファイル)

- Windows 10 または 11

ユーザーまたはデバイスがサーバーに対して認証できるように、証明書には通常、[クライアント認証] が必要です。 [すべてのアプリが秘密キーにアクセスできるようにする] macOS [有効にする] に設定すると、PKCS 証明書の秘密キーへのアクセスが関連 mac デバイスに構成されているアプリに与えられます。

この設定の詳細については、Apple 開発者ドキュメントにある「Configuration Profile Reference」の「Certificate Payload」セクションに記載されている AllowAllAppsAccess を参照してください。ルート証明書 - Android デバイス管理者

- Android Enterprise (デバイスの所有者、企業所有と個人所有の仕事用プロファイル)

前に割り当てられたルート CA 証明書プロファイルを選択します。 この手順は、フル マネージド、Dedicated、Corporate-Owned 仕事用プロファイルの Android Enterprise デバイス プロファイルにのみ適用されます。

[アプリ] で、証明書アクセス権を構成して、証明書アクセスがアプリケーションに付与される方法を管理します。 次から選択します。

- アプリのユーザーの承認を要求する(既定値) – ユーザーはすべてのアプリケーションによる証明書の使用を承認する必要があります。

- 特定のアプリに対してサイレントモードで許可する (他のアプリのユーザーの承認が必要) – このオプションを使用して、[ アプリの追加] を選択します。 次に、ユーザー操作なしで証明書をサイレントモードで使用するすべてのアプリを選択します。

[次へ] を選択します。

[ 割り当て] で、割り当てに含めるユーザーとグループを選択します。 ユーザーとグループは、展開後にプロファイルを受け取ります。 この証明書プロファイルを、次の情報を受け取る同じグループに展開することを計画します。

信頼された証明書プロファイルと

証明書を使用する Wi-Fi プロファイルなどの構成プロファイル。

プロファイルの割り当ての詳細については、「 ユーザー プロファイルとデバイス プロファイルの割り当て」を参照してください。

[次へ] を選択します。

[確認と作成] で、設定を確認します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 また、ポリシーがプロファイル リストに表示されます。

件名の形式

次のプラットフォーム用の PKCS 証明書プロファイルを作成するとき、サブジェクト名の形式のオプションは、選択した証明書の種類 ([ユーザー] または [デバイス]) によって異なります。

プラットフォーム:

- Android Enterprise ("企業所有と個人所有の仕事用プロファイル")

- iOS

- macOS

- Windows 10 または 11

注:

PKCS を使用して証明書を取得する場合の既知の問題があります。これは、結果として得られる証明書署名要求 (CSR) のサブジェクト名にエスケープ文字として次のいずれかの文字が含まれている場合 (円記号 \で進む) 場合と 同じ問題 です。

- +

- ;

- ,

- =

注:

Android 12 以降、Android では、個人所有の仕事用プロファイル デバイスにおいて、次のハードウェア識別子の使用がサポートされなくなりました。

- シリアル番号

- IMEI

- MEID

サブジェクト名または SAN 内のこれらの変数に依存する個人所有の仕事用プロファイル デバイスの Intune 証明書プロファイルは、デバイスが Intune に登録された時点で、Android 12 以降を実行するデバイスで証明書をプロビジョニングできません。 Android 12 にアップグレードする前に登録したデバイスは、Intune が以前にデバイスのハードウェア識別子を取得している限り、引き続き証明書を受け取ることができます。

この変更および Android 12 で導入されたその他の変更の詳細については、ブログ投稿の「Android Day Zero Support for Microsoft エンドポイント マネージャー」を参照してください。

ユーザー証明書の種類

[サブジェクト名の形式] のデータ形式オプションには、共通名 (CN) と メール (E) の 2 つの変数が含まれます。 通常、電子メール (E) は {{EmailAddress}} 変数を使用して設定されます。 例: E={{EmailAddress}}共通名 (CN) は、次のいずれかの変数に設定できます。

CN={{UserName}}: Jane Doe など、ユーザーのユーザー名。

CN={{UserPrincipalName}}: ユーザーのユーザー プリンシパル名 ( janedoe@contoso.comなど)。

CN={{AAD_Device_ID}}: Microsoft Entra IDにデバイスを登録するときに割り当てられる ID。 この ID は、通常、Microsoft Entra IDで認証するために使用されます。

CN={{DeviceId}}: Intune にデバイスを登録するときに割り当てられる ID。

CN={{SERIALNUMBER}}: デバイスを識別するために製造元が通常使う一意のシリアル番号 (SN)。

CN={{IMEINumber}}: 携帯電話の識別に使用される IMEI (International Mobile Equipment Identity) の一意の番号。

CN={{OnPrem_Distinguished_Name}}: コンマで区切られた相対識別名のシーケンスです (CN=Jane Doe、OU=UserAccounts、DC=corp、DC=contoso、DC=com など)。

{{OnPrem_Distinguished_Name}} 変数を使用するには、Microsoft Entra Connect を使用して onpremisesdistinguishedname ユーザー属性を Microsoft Entra ID に同期してください。

CN={{onPremisesSamAccountName}}: 管理者は、Microsoft Entra Connect を使用して samAccountName 属性を Active Directory から Microsoft Entra ID に同期して、onPremisesSamAccountName という属性に同期できます。 Intune では、証明書のサブジェクト内の証明書発行要求の一部として、その変数を置き換えることができます。 samAccountName 属性は、以前のバージョンの Windows (windows 2000 より前) のクライアントとサーバーをサポートするために使われるユーザー サインイン名です。 ユーザー サインイン名の形式は、DomainName\testUser、またはtestUser のみです。

{{onPremisesSamAccountName}} 変数を使用するには、Microsoft Entra Connect を使用して onPremisesSamAccountName ユーザー属性を Microsoft Entra ID に同期してください。

次の「デバイス証明書の種類」セクションに記載されているすべてのデバイス変数は、ユーザー証明書のサブジェクト名でも使用できます。

これらの変数の 1 つ以上と静的なテキスト文字列の組み合わせを使うことで、カスタム サブジェクト名の形式を作成できます (例: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US)。

この例には、CN 変数と E 変数を使用するサブジェクト名形式と、組織単位、organization、場所、状態、国/地域の値の文字列が含まれます。 CertStrToName 関数の記事では、この関数とそのサポートされる文字列について説明されています。

ユーザー属性は、Android Enterprise 専用として登録されているデバイスなど、ユーザーが関連付けられていないデバイスではサポートされていません。 たとえば、サブジェクトまたは SAN に CN={{UserPrincipalName}} が使用されているプロファイルで、デバイスにユーザーが存在しないときに、ユーザー プリンシパル名を取得することはできません。

デバイス証明書の種類

サブジェクト名の形式のフォーマットオプションには、次の変数が含まれます。- {{AAD_Device_ID}}

- {{DeviceId}} - Intune デバイス ID

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{完全修飾ドメイン名}}(Windows およびドメインに参加しているデバイスにのみ適用)

- {{MEID}}

これらの変数は、テキスト ボックスで指定し、その後に変数のテキストを続けることができます。 たとえば、Device1 という名前のデバイスの共通名は、CN={{DeviceName}}Device1 として追加できます。

重要

- 変数を指定する場合は、エラーが発生しないように、例に示すように、変数名を中かっこ { } で囲みます。

- デバイス証明書の "サブジェクト" または SAN で使用されるデバイス プロパティ (IMEI、SerialNumber、FullyQualifiedDomainName など) は、デバイスへのアクセス権を持つユーザーによってスプーフィングされる可能性のあるプロパティです。

- 証明書プロファイルをデバイスにインストールする場合は、そのプロファイルで指定されたすべての変数が該当するデバイスでサポートされている必要があります。 たとえば、{{IMEI}} が SCEP プロファイルのサブジェクト名に使用されていて、IMEI 番号を持たないデバイスに割り当てられている場合、プロファイルのインストールは失敗します。