Microsoft Intuneは、デバイス コンプライアンス ポリシーとデバイス条件付きアクセス規則で使用するために、Mobile Threat Defense (MTD) パートナーのデータを統合できます。 この情報を使用すれば、危険にさらされたモバイル デバイスからのアクセスをブロックすることで、Exchange や SharePoint などの会社リソースを容易に保護することができます。

MTD パートナーをセットアップし、MTD パートナー コンソールでIntune コネクタを構成した後、Intune管理センター内から、その MTD パートナー アプリケーションの MTD 接続を有効にすることができます。

適用対象:

必要なロールベースのアクセス制御のアクセス許可

Mobile Threat Defense コネクタを正常に有効にするには、Intuneの Endpoint Security Manager 組み込み管理者ロールと同等のロールベースのアクセス制御 (RBAC) アクセス許可が割り当てられているアカウントを使用する必要があります。 カスタム ロールを使用する場合は、Intune Mobile Threat Defense アクセス許可の読み取り権限と変更権限が含まれていることを確認します。

Mobile Threat Defense コネクタを有効にするには

Microsoft Intune 管理センターにサインインします。

[テナント管理]>[コネクタとトークン]>[Mobile Threat Defense] の順に選択します。

[Mobile Threat Defense] ウィンドウで、[追加] を選択します。

Mobile Threat Defense コネクタをセットアップするには、ドロップダウン リストから MTD パートナー ソリューションを選択します。

注:

2023 年 8 月のIntune サービス リリース (2308) の時点で、Microsoft Defender for Endpoint コネクタに対して従来の条件付きアクセス (CA) ポリシーは作成されなくなりました。 2024 年 4 月の時点Intuneサービス リリース (2404) では、サードパーティの Mobile Threat Defense コネクタにも従来の CA ポリシーは必要なくなりました。 テナントに、Microsoft Defender for Endpointまたはサード パーティの Mobile Threat Defense コネクタとの統合のために以前に作成されたクラシック CA ポリシーがある場合は、削除できます。

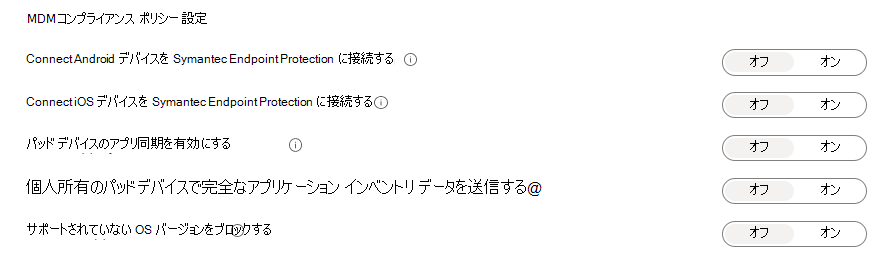

組織の要件に合わせて切り替えオプションを有効にします。 表示されるトグル オプションは、MTD パートナーによって異なる場合があります。 たとえば、次の図は、Symantec Endpoint Protection で使用できるオプションを示しています。

Mobile Threat Defense 切り替えオプション

注:

テナントの MDM 機関が Intune に設定されていることを確認して、トグル オプションの完全な一覧を表示します。

コネクタに使用できるオプションは、3 つのカテゴリに分かれています。 パートナーがカテゴリをサポートしていない場合、そのカテゴリは使用できません。

- コンプライアンス ポリシーの評価

- アプリ保護 ポリシーの評価

- 共有設定

organizationに必要なオプションのトグルを有効にします。

コンプライアンス ポリシーの評価

Android デバイスのバージョン<サポートされているバージョン>MTD パートナー名に接続します: このオプションを有効にすると、Android デバイスのデバイス脅威レベルルール (サポートされている OS バージョン) を使用するコンプライアンス ポリシーによって、このコネクタのデータを含むデバイスが評価されます。

iOS/iPadOS デバイスのバージョン<サポートされているバージョン>以降を<MTD パートナー名に接続します>: このオプションを有効にすると、iOS/iPadOS デバイス (サポートされている OS バージョン) のデバイス脅威レベル 規則を使用したコンプライアンス ポリシーによって、このコネクタからのデータを含むデバイスが評価されます。

[iOS デバイスのアプリの同期を有効にする]: この Mobile Threat Defense パートナーに、Intune から iOS アプリケーションのメタデータを脅威分析用に要求することを許可します。 この iOS デバイスは MDM 登録済みデバイスである必要があり、デバイスのチェック時に更新されたアプリ データを提供します。 標準的な Intune ポリシーのチェックイン頻度は、サイクル時間の更新で確認することができます。

注:

アプリ同期データは、デバイス チェックインに基づいて一定の間隔で Mobile Threat Defense パートナーに送信されます。[検出されたアプリ] レポートの更新間隔と混同しないようにしてください。

個人所有の iOS/iPadOS デバイスで完全なアプリケーション インベントリ データを送信する: この設定では、この Mobile Threat Defense パートナーと共有するアプリケーション インベントリ データIntune制御します。 パートナーがアプリ データを同期し、アプリ インベントリリストを要求すると、データが共有されます。

次のオプションから選択します。

- オン - このモバイル脅威防御パートナーが、個人所有の iOS/iPadOS デバイスの iOS/iPadOS アプリケーションのリストを Intune から要求できるようにします。 このリストには、Intune を介して展開されたアプリとアンマネージド アプリ (Intune 経由で展開されていないアプリ) が含まれます。

- オフ - アンマネージド アプリに関するデータはパートナーに提供されません。 Intune は、Intune を介して展開されるアプリのデータを共有します。

この設定は、会社のデバイスには影響しません。 企業デバイスの場合、Intune は、この MTD ベンダーから要求されたときに、マネージド アプリとアンマネージド アプリの両方に関するデータを送信します。

[サポートされていない OS バージョンをブロックする]: デバイスがサポートされる最低バージョン以前のオペレーティング システムを実行している場合は、ブロックします。 サポートされている最小バージョンについての詳細は、Mobile Threat Defense ベンダーのドキュメント内に記載されています。

アプリ保護 ポリシーの評価

アプリ保護ポリシーの評価のために、Android デバイスのバージョン<サポートされているバージョン><MTD パートナー>名に接続します。このオプションを有効にすると、"許可された脅威レベルの上限" ルールを使用してアプリ保護ポリシーによって、このコネクタからのデータを含むデバイスが評価されます。

iOS デバイスのバージョン<サポートされているバージョン>アプリ保護ポリシーの評価のために>MTD パートナー名を<に接続します。このオプションを有効にすると、"許可された脅威レベルの上限" ルールを使用するアプリ保護ポリシーによって、このコネクタからのデータを含むデバイスが評価されます。

Intune アプリ保護ポリシーを評価するために Mobile Threat Defense コネクタを使用する方法について詳しくは、「登録されていないデバイスに対する Mobile Threat Defense の設定」をご覧ください。

共有設定

- [パートナーが無応答になるまでの日数]: 接続が失われたためにパートナーが応答していないと Intune が判断するまでの、非アクティブ状態の日数。 Intune は、応答しない MTD パートナーのコンプライアンス対応状態を無視します。

重要

可能であれば、デバイス コンプライアンスと条件付きアクセス ポリシー規則を作成する 前に 、MTD アプリを追加して割り当てることをお勧めします。 これにより、MTD アプリはエンド ユーザーがインストールできる状態になり、アプリをインストールするとエンド ユーザーは電子メールや他の会社のリソースにアクセスできます。

ヒント

[Mobile Threat Defense] ウィンドウで、[接続の状態] や、Intune と MTD パートナー間の [最終同期] 時刻を確認できます。