ラップ ウィザードの ステップ 2: ターゲット プラットフォーム で Android または iOS モバイル アプリ パッケージに自動署名するには、Azure Key Vault が設定されている必要があります。 Azure Key Vault は、証明書、パスワード、キー、その他の機密情報を含むことができる、シークレットの安全なストレージ ソリューションを提供するために設計されたクラウドベースのサービスです。 Azure Key Vault の詳細については、Azure Key Vault の概要 を参照してください。

この記事では、既存の Azure Key Vault の使用方法、または新しい Azure ポータルの作成方法について説明します。

前提条件

- Key Vault の作成 をするための Microsoft Entra サブスクリプション。

- サブスクリプション ID は既定のものである必要があります。 詳細情報: サブスクリプション情報の取得

- テナントの管理者アクセス。

- Apple デベロッパー プログラムまたは Apple エンタープライズ デベロッパー プログラムに登録されている Apple のアカウント が必要です。

- 配布証明書またはアドホックプロビジョニング プロファイルまたはエンタープライズプ ロビジョニング プロファイルを作成します。

Key Vault URL を構成する

重要

Key Vault URI を構成する前に、Azure Key Vault を作成する必要があります。 ボールトの作成 にリストされている手順に従って、先に進みます。

1P Microsoft Entra アプリケーション 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp) の新しい Azure サービス プリンシパルを作成するには、管理者としてテナントにサインインします。次に、PowerShell で次のスクリプトを実行します:

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"

注意

このページでは、"ラップ KeyVault Access アプリ" はアプリケーション表示名のプロキシとして使用され、クライアントの場合はアプリの表示名を参照します。

次の手順に従って、アプリを表すサービス プリンシパル (Wrap Key Vault Access App など) に必要なアクセス許可があることを確認し、既定のサブスクリプションの Access Control (IAM) で、閲覧者 ロールの割り当てを追加します。 これは、サブスクリプションと Key Vault の両方の IAM にも存在する必要があります。

左側で Access Control (IAM) タブを選択し、追加>ロール割り当て追加 を選択します。

メンバー タブを選択してから、職務権限ロール を選択します。 閲覧者 ロールが選択されていることを確認してください。

メンバー タブで メンバーの選択 を選択し、右側のテキスト ボックスに Wrap Key Vault Access App と入力して検索します。

Wrap Key Vault Access App を選択し、レビュー+ 割り当て を選択して、閲覧者 ロールを割り当てます。

作成するか、既存の Key Vault にアクセスします。 この Key Vault がテナントの既定のサブスクリプションに存在することを確認してください。 詳細: Azure portal を使用して Key Vault を作成する。

Key Vault のアクセスポリシーを追加します。 シークレットの許可 と 証明書のアクセス許可 の場合、取得 と リスト アクセス許可が選択されていることを確認してください。

デバイスに基づいて、以下のオプションのいずれかを選択します:

Android

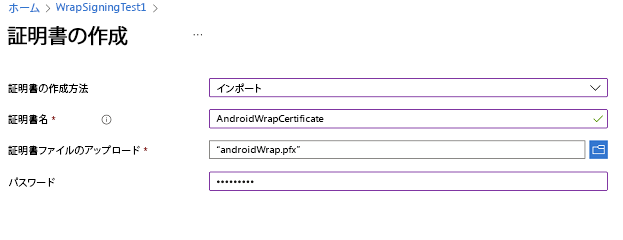

.pfx ファイルを生成し、Key Vault の証明書セクションにアップロードします。 詳細情報: キーの生成

ヒント

証明書名がタグ手順に含まれていること、およびパスワードが手順 2 で .pfx ファイルの作成に使用されたストア パス パラメーターに入力されたものと一致していることを確認してください。

iOS

- キーチェーン アクセス アプリに .cer を選択して、インストールします。 詳細については、配布証明書を作成する を参照してください。

- 証明書ファイルを右クリックして、ファイルを .p12 ファイルとしてエクスポートし、エクスポート を選択して、ファイル形式 .p12 を選択します。

- iOS 証明書拡張子 (.p12) は、Key Vault で受け入れられている形式であるため、.pfx に名前を変更する必要があります

ヒント

Key Vault にアップロードするときは、前の手順で .p12 ファイルに設定したパスワードを指定する必要があります。

プロビジョニング プロファイルを作成 し、次のコマンドを実行して、base64 にエンコードします:

- Mac:

base64 -i example.mobileprovision - Windows:

certutil -encode data.txt tmp.b64

- Mac:

前の手順で取得した

base64文字列を Key Vault シークレットにアップロードします。 次に、.pfx ファイルを Key Vault 証明書にアップロードします。

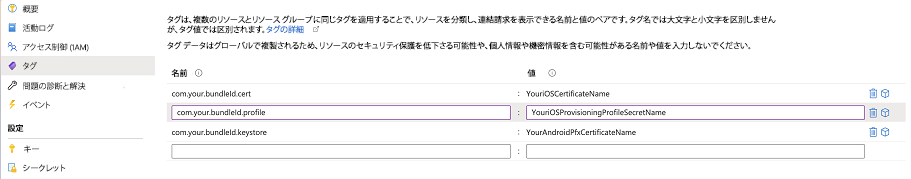

iOS または Android の証明書を作成し、アップロードした後は、name を bundle ID、value をアップロードした証明書の名前に対応させた 3 つのタグを追加します。 ラップ ウィザードでバンドル ID を既に作成している場合、ここで同じものを使用します。

キーボールトの構成に関するビデオは、キーボールトへのアクセスを構成する方法 で入手できます

トラブルシューティング

問題のトラブルシューティングについては、Power Apps のラップ機能に関する問題のトラブルシューティング を参照してください。