Microsoft インシデント応答チームのランサムウェアのアプローチとベスト プラクティス

人間が操作するランサムウェア は悪意のあるソフトウェアの問題ではありません。これは人間による犯罪の問題です。 商品の問題に対処するために使用されるソリューションは、次のような国家の脅威アクターによく似た脅威を防ぐには十分ではありません。

- ファイルを暗号化する前にウイルス対策ソフトウェアを無効またはアンインストールする

- セキュリティ サービスとログ記録を無効にして、検出を回避する

- 身代金要求を送信する前にバックアップを見つけて破損または削除します

これらのアクションは、通常、管理目的で環境内に既に存在する可能性がある正当なプログラムで行われます。 犯罪者の手にかかると、これらのツールは攻撃を実行するために悪意を持って使用されます。

増大するランサムウェアの脅威に対応するには、最新の企業構成、最新のセキュリティ製品、およびデータが失われる前に脅威を検出して対応するための訓練を受けたセキュリティ スタッフの警戒心を組み合わせる必要があります。

Microsoft インシデント対応チーム (旧 DART/CRSP) はセキュリティ侵害に対応し、お客様がサイバー回復性を高められるように支援します。 Microsoft インシデント応答では、オンサイトの事後対応型インシデント応答とリモート プロアクティブ調査が提供されます。 Microsoft インシデント応答では、世界中のセキュリティ組織や内部の Microsoft 製品グループとの Microsoft の戦略的パートナーシップを使用して、可能な限り最も完全かつ徹底的な調査を提供します。

この記事では、Microsoft インシデント応答が Microsoft のお客様に対するランサムウェア攻撃を処理する方法について説明します。これにより、そのアプローチとベスト プラクティスの要素を、お客様が独自のセキュリティ オペレーション プレイブックに適用することを検討できます。

Note

この記事の内容は、Microsoft セキュリティ チームのブログ投稿「人間が操作するランサムウェアと戦うためのガイド: パート 1」および「人間が操作するランサムウェアと戦うためのガイド: パート 2」から派生したものです。

Microsoft インシデント応答が Microsoft セキュリティ サービスを使用するしくみ

Microsoft インシデント応答は、すべての調査にデータに大きく依存し、Microsoft Defender for Office 365、Microsoft Defender for Endpoint、Microsoft Defender for Identity、Microsoft Defender for Cloud Apps などの Microsoft セキュリティ サービスの既存の展開を使用します。

Defender for Endpoint

Defender for Endpoint は、Microsoft の企業ネットワーク セキュリティ分析による高度な脅威に対する防御、検出、調査、対応を支援するように、設計されたエンタープライズ エンドポイント セキュリティ プラットフォームです。 Defender for Endpoint では、高度な行動分析と機械学習を使用して攻撃を検出できます。 アナリストは、攻撃者の行動分析に Defender for Endpoint を使用できます。

チケットパス攻撃に対する Microsoft Defender for Endpoint のアラートの例を次に示します。

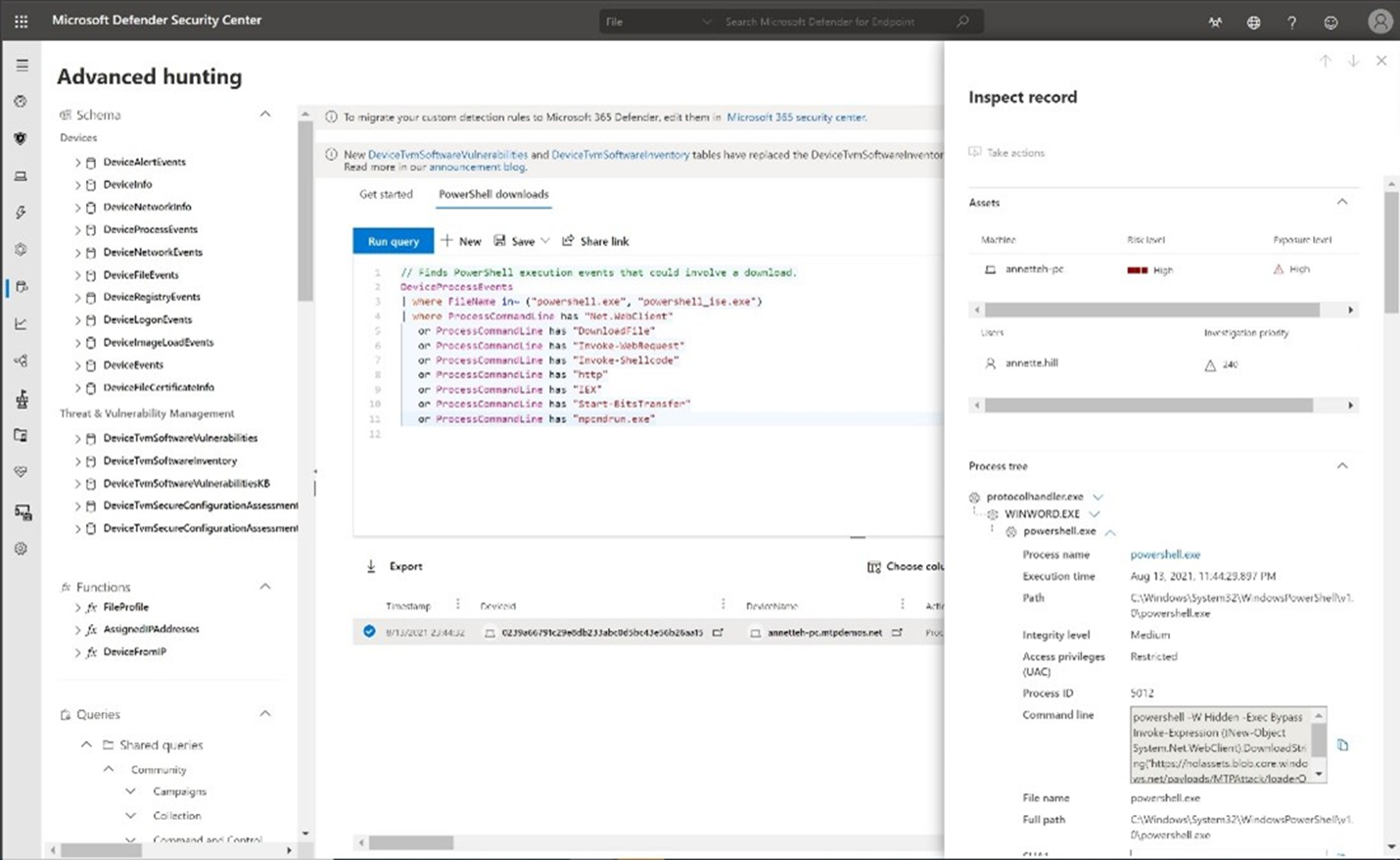

アナリストは高度なハンティング クエリを実行して、侵害インジケーター (IOC) をピボットオフしたり、脅威アクター グループを特定した場合に既知の動作を検索したりすることもできます。

高度なハンティング クエリを使用して既知の攻撃者の動作を特定する方法の例を次に示します。

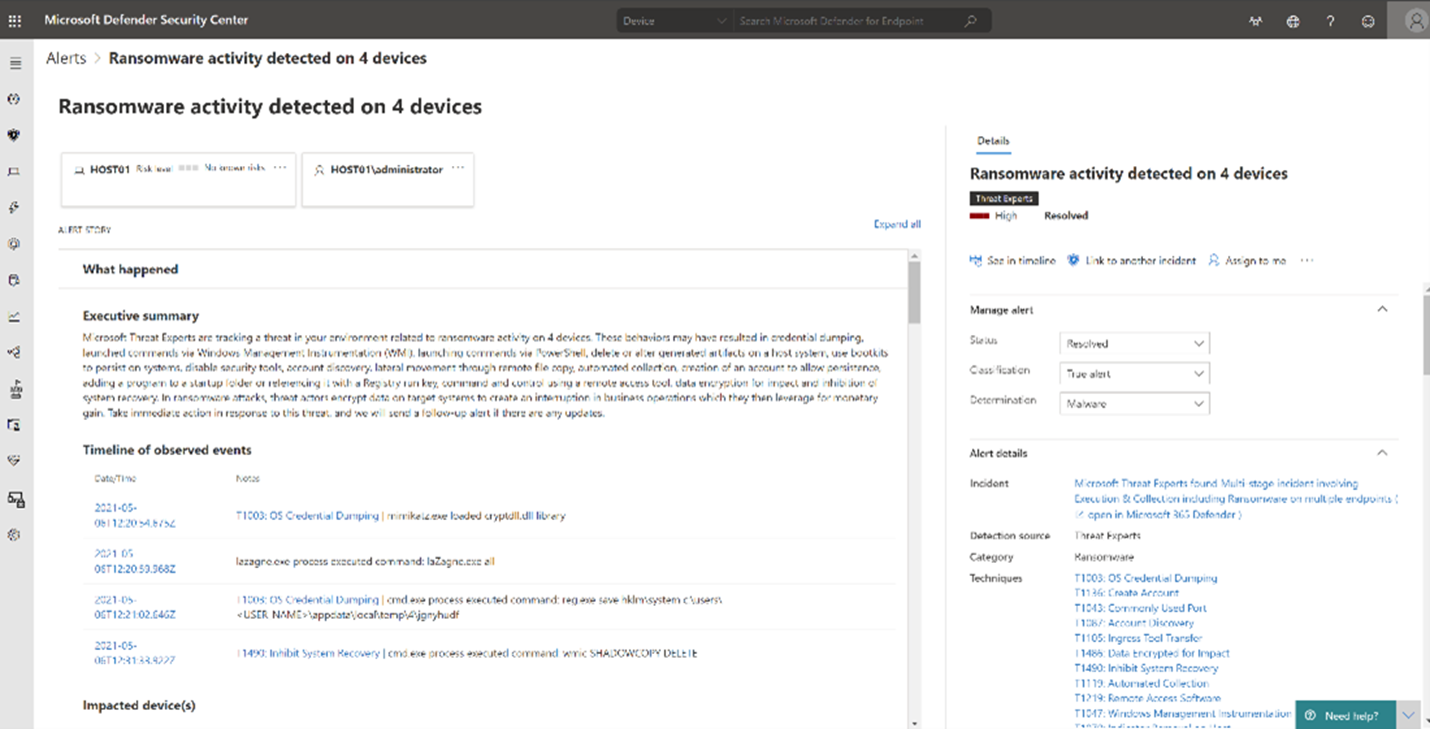

Defender for Endpoint では、進行中の疑わしいアクターのアクティビティについて、Microsoft Threat Experts による専門家レベルのリアルタイムの監視および分析サービスにアクセスできます。 また、必要に応じて専門家と共同作業を行い、アラートやインシデントに関するより多くの分析情報を得ることもできます。

Defender for Endpoint が詳細なランサムウェア アクティビティを表示する方法の例を次に示します。

Defender for Identity

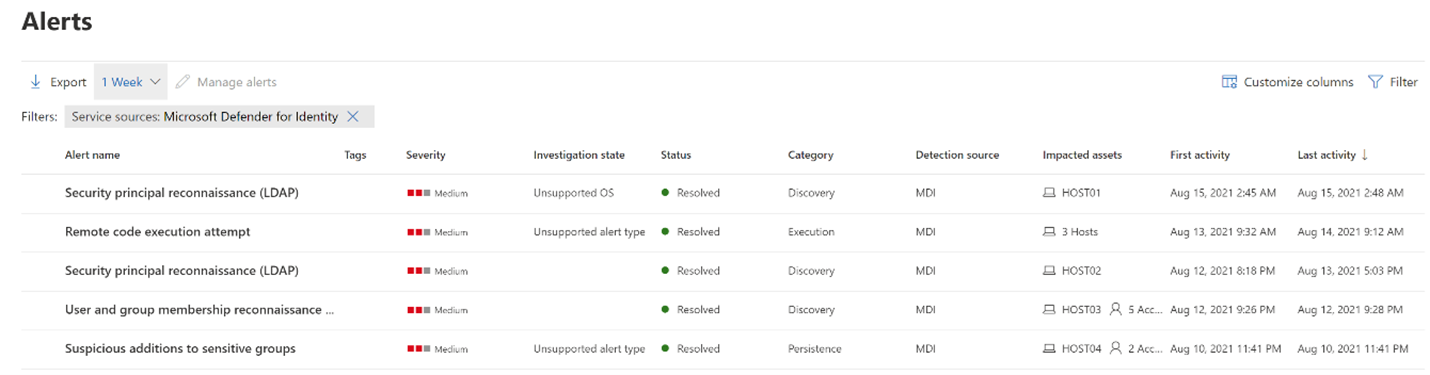

Defender for Identity を使用して、侵害された既知のアカウントを調査し、組織内で侵害された可能性のあるアカウントを見つけます。 Defender for Identity は、DCSync 攻撃、リモート コード実行試行、パス ザ ハッシュ攻撃など、攻撃者が頻繁に使用する既知の悪意のあるアクティビティに関するアラートを送信します。 Defender for Identity を使用すると、疑わしいアクティビティとアカウントを特定して調査を絞り込むことができます。

以下は、Defender for Identity がランサムウェア攻撃に関連する既知の悪意のあるアクティビティに対してアラートを送信する方法の例です。

Defender for Cloud Apps

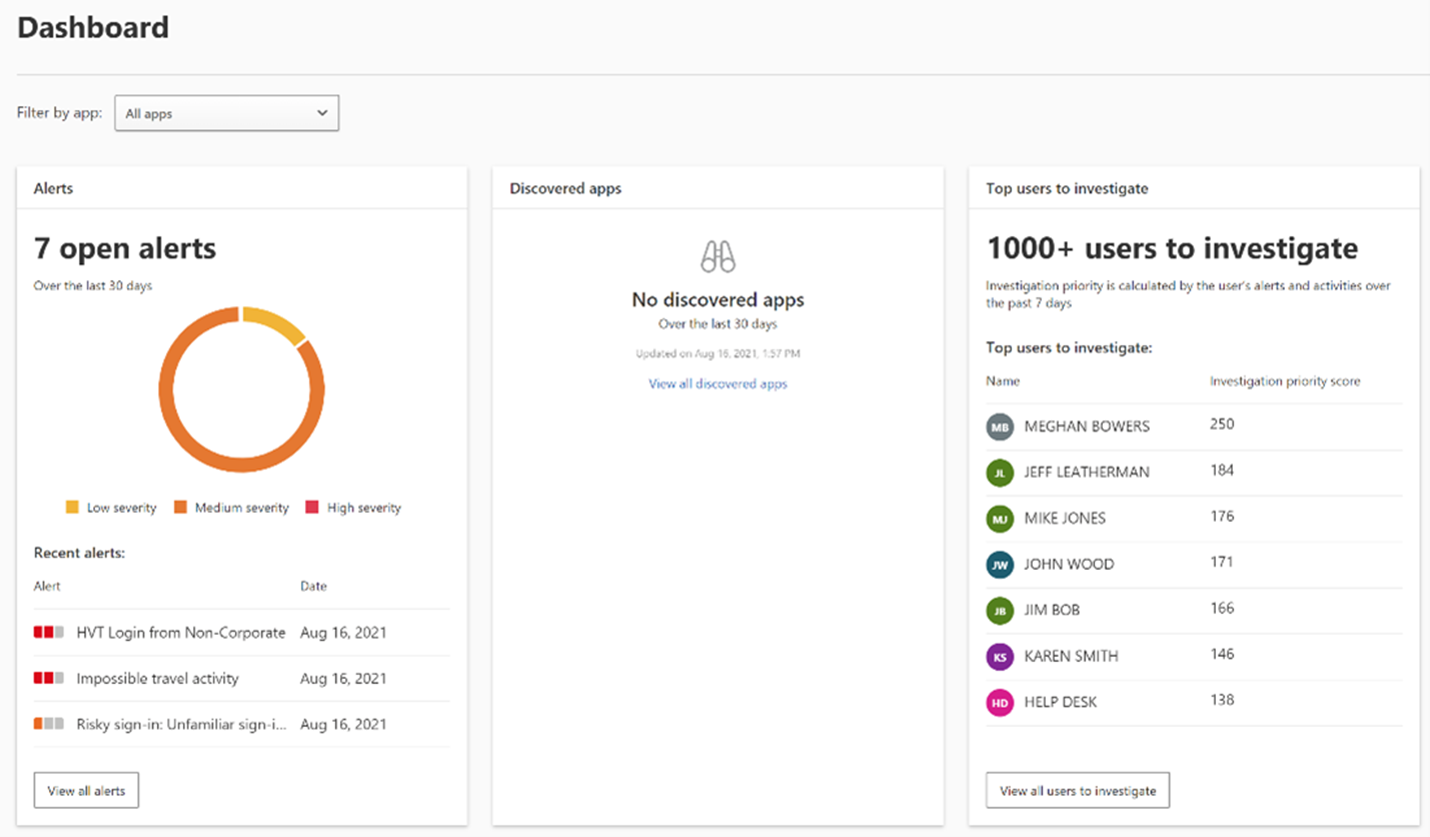

Defender for Cloud Apps (旧称 Microsoft Cloud App Security) を使用すると、アナリストはクラウド アプリ全体で異常な動作を検出して、ランサムウェア、侵害されたユーザー、または不正なアプリケーションを特定できます。 Defender for Cloud Apps は、ユーザーによるクラウド サービスとクラウド サービスのデータ アクセスの監視を可能にする、Microsoft のクラウド アクセス セキュリティ ブローカー (CASB) ソリューションです。

これは、クラウド アプリ全体で異常な動作を検出する分析を可能にする Defender for Cloud Apps ダッシュボードの例です。

Microsoft セキュア スコア

一連の Microsoft Defender XDR サービスでは、攻撃面を減らすためのライブ修復の推奨事項を提供します。 Microsoft セキュア スコアは組織のセキュリティ体制の測定値で、数値が高いほど、より多くの改善アクションが実行されたことを示します。 組織でこの機能を使用して、環境に基づく修復アクションに優先順位を付ける方法の詳細については、セキュア スコア のドキュメントを参照してください。

ランサムウェア インシデント調査を実施するための Microsoft インシデント応答のアプローチ

敵対者がどのようにして利益を獲得したかを特定するためには、あらゆる努力を払う必要があります。 そうしないと、同じ種類の攻撃が将来再び発生する可能性が高くなります。 場合によっては、脅威アクターが追跡をカバーし、証拠を破棄するための手順を実行するため、イベントのチェーン全体が明らかにならない可能性があります。

Microsoft インシデント応答のランサムウェア調査の 3 つの主要な手順を次に示します。

| Step | 目的 | 最初の質問 |

|---|---|---|

| 1. 現状を評価する | スコープを理解する | ランサムウェア攻撃を最初に認識した理由は何ですか? インシデントについて最初に知った日時はいつですか? 使用可能なログは何ですか? アクターが現在システムにアクセスしていることを示していますか? |

| 2. 影響を受ける基幹業務 (LOB) アプリを特定する | システムをオンラインに戻す | アプリケーションには ID が必要ですか? アプリケーション、構成、およびデータのバックアップは使用できますか? バックアップの内容と整合性は、復元作業を使用して定期的に検証されていますか? |

| 3. 侵害復旧 (CR) プロセスを決定する | 環境から攻撃者の制御を削除する | 該当なし |

手順 1: 現在の状況を評価する

現在の状況の評価は、インシデントの範囲を理解し、支援する最適な人員を決定し、調査と修復タスクの計画と範囲を決定するために重要です。 状況を判断するには、次の最初の質問を行う必要があります。

ランサムウェア攻撃を最初に認識した理由は何ですか?

IT スタッフが、通知バックアップの削除、ウイルス対策アラート、エンドポイントでの検出と対応 (EDR) アラート、疑わしいシステムの変更など、初期の脅威を特定した場合、通常は受信と送信のすべてのインターネット通信を無効にすることで、攻撃を阻止するための迅速な決定的な対策を講じることが可能あることがしばしばあります。 この脅威はビジネス運用に一時的に影響を与える可能性がありますが、通常は、ランサムウェアを展開する敵対者よりもはるかに影響が小さくなります。

IT ヘルプデスクへのユーザーの呼び出しで脅威が特定された場合、攻撃の影響を防いだり最小限に抑えたりするための防御措置を講じるのに十分な事前警告が存在する可能性があります。 法執行機関や金融機関などの外部エンティティが脅威を特定した場合は、既に損害が発生している可能性があり、脅威アクターがネットワークを管理していることを示す証拠が環境内に表示されます。 この証拠は、ランサムウェアの通知、ロックされた画面、身代金の要求などです。

インシデントについて最初に知った日付/時刻はいつですか?

最初のアクティビティの日時を確立することは、攻撃者が勝利するための最初のトリアージの範囲を迅速に狭めるのに役立つため、重要です。 その他の質問には、次のようなものがあります。

- その日になくなって更新プログラムは何ですか? 敵対者によって悪用された可能性のある脆弱性を理解することが重要です。

- その日付に使用されたアカウントはどれですか?

- その日から作成された新しいアカウントはどれですか?

利用可能なログは何ですか? アクターが現在システムにアクセスしていることを示していますか?

ウイルス対策、EDR、仮想プライベート ネットワーク (VPN) などのログは、侵害の疑いのあるインジケーターです。 フォローアップの質問には、次のようなものがあります。

- Microsoft Sentinel、Splunk、ArcSight などのセキュリティ情報イベント管理 (SIEM) ソリューションでログが集計されていますか このデータの保持期間を教えてください。

- 異常なアクティビティが発生している、侵害された疑いのあるシステムはありますか?

- 攻撃者によって積極的に使用されていると思われる、侵害された疑いのあるアカウントはありますか?

- EDR、ファイアウォール、VPN、Web プロキシ、およびその他のログにアクティブなコマンドと制御 (C2s) の証拠はありますか?

現在の状況を評価する一環として、侵害されていない Active Directory ドメイン サービス (AD DS) ドメイン コントローラー、ドメイン コントローラーの最近のバックアップ、またはメンテナンスやアップグレードのためにオフラインになった最近のドメイン コントローラーが必要になる場合があります。 また、社内のすべてのユーザーに多要素認証 (MFA) が必要であったかどうか、および Microsoft Entra ID が使用されたかどうかを判断します。

手順 2: インシデントが原因で使用できない LOB アプリを特定する

この手順は、必要な証拠を取得しながら、システムをオンラインに戻す最も迅速な方法を見極める上で重要です。

アプリケーションには ID が必要ですか?

- 認証はどのように行われますか?

- 証明書やシークレットなどの認証情報はどのように保存および管理されますか?

テスト済みのアプリケーション、構成、およびデータのバックアップは使用できますか?

- バックアップの内容と整合性は、復旧演習を使用して定期的に検証されますか? このチェックは、構成管理の変更またはバージョンのアップグレード後に特に重要です。

手順 3: 侵害の復旧プロセスを決定する

通常は AD DS であるコントロール プレーンが侵害されていると判断した場合は、この手順が必要になることがあります。

調査には常に、CR プロセスに直接フィードする出力を提供するという目標が必要です。 CR は、攻撃者の制御を環境から削除し、設定された期間内にセキュリティ態勢を戦術的に強化するプロセスです。 CR はセキュリティ侵害後に発生します。 CR の詳細については、Microsoft Compromise Recovery Security Practice チームの CRSP: 顧客の横にあるサイバー攻撃と戦う緊急チームのブログ記事を参照してください。

手順 1 と 2 の質問に対する回答を収集したら、タスクの一覧を作成し、所有者を割り当てることができます。 インシデント応答業務を成功させるための重要な要素は、各作業項目 (所有者、ステータス、調査結果、日付、時刻など) を徹底して詳細に文書化し、業務終了時に調査結果をまとめることを簡単なプロセスにすることです。

Microsoft インシデント応答の推奨事項とベスト プラクティス

Microsoft インシデント応答の推奨事項と、封じ込めおよびインシデント後のアクティビティのベスト プラクティスを次に示します。

封じ込め

封じ込めは、含める必要がある内容を決定した後にのみ発生します。 ランサムウェアの場合、敵対者の目標は、高可用性サーバーの管理制御を可能にする資格情報を取得し、ランサムウェアを配置することです。 脅威アクターが機密データを特定して、それを自分が管理する場所に流出させる場合もあります。

戦術的復旧は、組織の環境、業界、IT の専門知識と経験のレベルによって、固有のものになります。 組織が実行できる短期的および戦術的な封じ込め手順には、次に示す手順をお勧めします。 長期的なガイダンスの詳細については、「特権アクセスのセキュリティ保護」を参照してください。 ランサムウェアと恐喝の包括的な概要、および組織を準備して保護する方法については、「人間が操作するランサムウェア」を参照してください。

新しい脅威ベクトルが発見されると、次の封じ込め手順を同時に実行できます。

ステップ 1: 状況の範囲を評価する

- 侵害されたユーザー アカウントはどれですか?

- どのデバイスが影響を受けますか?

- どのアプリケーションが影響を受けますか?

ステップ 2: 既存のシステムを維持する

- AD DS インフラストラクチャの整合性をリセットするために管理者が使用する少数のアカウントを除き、すべての権限ユーザー アカウントを無効にします。 ユーザー アカウントが侵害されたと思われる場合は、そのアカウントをすぐに無効にします。

- 侵害されたシステムをネットワークから分離しますが、シャットダウンしないでください。

- すべてのドメインで少なくとも 1 つの既知の良好なドメイン コントローラーを分離します。 2 つであればさらに良いです。 ネットワークから切断するか、完全にシャットダウンします。 この目的は、最も脆弱なシステム ID へのランサムウェアの拡散を阻止することです。 すべての ドメイン コントローラーが仮想である場合は、仮想化プラットフォーム自体が侵害された場合に備えて、仮想化プラットフォームのシステムドライブとデータ ドライブが、ネットワークに接続されていないオフライン外部メディアにバックアップされていることを確認します。

- SAP、構成管理データベース (CMDB)、請求システム、会計システムなど、重要な正常なアプリケーション サーバーを分離します。

これらの 2 つの手順は、新しい脅威ベクトルが検出されると同時に実行できます。 これらの脅威ベクトルを無効にしてから、ネットワークから隔離する既知の正常なシステムを見つけてください。

その他の戦術的な封じ込めアクションには、次のようなものがあります。

krbtgt パスワードを 2 回続けてリセットします。 スクリプト化された反復可能なプロセスの使用を検討してください。 このスクリプトを使用すると、操作によって Kerberos 認証の問題が発生する可能性を最小限に抑えながら、krbtgt アカウントのパスワードと関連キーをリセットできます。 潜在的な問題を最小限に抑えるために、krbtgt の有効期間を最初のパスワード リセットの前に 1 回以上短縮して、2 つのリセットを迅速に実行できます。 環境内に保持する予定のコントローラーはすべてオンラインである必要があることに注意してください。

グループ ポリシーをドメイン全体にデプロイします。これによりメイン管理者と権限管理者専用ワークステーション (存在する場合) にメイン権限ログイン (ドメイン管理者) を実行できなくなります。

オペレーティング システムとアプリケーションに不足しているセキュリティ アップデートをすべてインストールします。 不足しているすべての更新は、敵対者が迅速に特定して悪用できる潜在的な脅威ベクトルです。 Microsoft Defender for Endpoint の脅威と脆弱性管理は、不足している内容と、不足している更新プログラムの潜在的な影響を正確に確認する簡単な方法を提供します。

Windows 10 (またはそれ以降) のデバイスの場合は、すべてのデバイスで現在のバージョン (または n-1) が実行されていることを確認します。

マルウェアの感染を防ぐために、攻撃面の減少 (ASR) ルールをデプロイします。

すべての Windows 10 セキュリティ機能を有効にします。

VPN アクセスを含むすべての外部アプリケーションが多要素認証によって保護されていることを確認します。できれば、安全なデバイス上で実行されている認証アプリケーションを使用してください。

Defender for Endpoint を主要なウイルス対策ソフトウェアとして使用していないデバイスの場合は、ネットワークに再接続する前に、分離された既知の正常なシステムで Microsoft Safety Scanner を使用してフル スキャンを実行します。

レガシ オペレーティング システムの場合、サポートされている OS にアップグレードするか、これらのデバイスを廃止します。 これらのオプションを使用できない場合は、ネットワーク/VLAN の分離、インターネット プロトコル セキュリティ (IPsec) 規則、サインイン制限など、これらのデバイスを分離するために可能なすべての手段を講じて、ビジネス継続性を提供するためにユーザー/デバイスのみがアプリケーションにアクセスできるようにします。

最もリスクの高い構成は、Windows NT 4.0 などの古いオペレーティング システム上でミッション クリティカルなシステムを実行し、アプリケーションをすべてレガシー ハードウェア上で実行する構成です。 これらのオペレーティング システムとアプリケーションは安全ではなく脆弱であるだけでなく、そのハードウェアで障害が発生した場合、通常、最新のハードウェアでバックアップを復元することはできません。 代替のレガシ ハードウェアを使用できない限り、これらのアプリケーションは機能しなくなります。 これらのアプリケーションを現在のオペレーティング システムとハードウェアで実行するように変換することを強くお勧めします。

インシデント後のアクティビティ

Microsoft インシデント応答では、各インシデントの後に、次のセキュリティに関する推奨事項とベスト プラクティスを実装することをお勧めします。

メールおよびコラボレーション ソリューションのベスト プラクティスが確実に導入され、攻撃者による悪用がより困難になり、同時に内部ユーザーが外部コンテンツに簡単かつ安全にアクセスできるようになります。

組織内部リソースへのリモート アクセス ソリューションについては、ゼロ トラスト セキュリティの成功事例に従ってください。

クリティカル インパクト管理者から開始し、パスワードなしの認証や MFA の使用など、アカウント セキュリティの成功事例に従ってください。

特権アクセス侵害のリスクを軽減するためには、包括的な戦略を実装します。

クラウドおよびフォレスト/ドメインの管理アクセスには、Microsoft の特権アクセス モデル (PAM) を使用します。

エンドポイント管理には、ローカル管理者パスワード ソリューション (LAPS) を使用します。

データ保護を実装して、ランサムウェア攻撃をブロックし、攻撃からの迅速かつ信頼性の高い回復を確認します。

クリティカルなシステムを確認します。 攻撃者による意図的な消去や暗号化に対する保護とバックアップを確認します。 これらのバックアップを定期的にテストして検証することが重要です。

エンドポイント、メール、ID に対する一般的な攻撃を迅速に検出して修復します。

環境のセキュリティ態勢を積極的に発見し、継続的に改善します。

組織プロセスを更新して主要なランサムウェア イベントを管理し、アウトソーシングを合理化して摩擦を回避します。

PAM

PAM (旧称階層化管理モデル) を使用すると、Microsoft Entra ID のセキュリティ態勢が強化されます。これには次のものが含まれます。

"階層化された" 環境ワン アカウント内で、各レベル(通常 4 つ)に対して管理アカウントを分割します。

コントロール プレーン (以前の階層 0): ドメイン コントローラーの管理関連付け、および他の重要な ID サービス (Active Directory フェデレーション サービス (AD FS) や Microsoft Entra Connect など)。これには、Exchange Server などの AD DS に対する管理アクセス許可を必要とするサーバー アプリケーションも含まれます。

次の 2 プレーンは以前は階層 1 でした。

管理プレーン: 資産管理、監視、およびセキュリティ。

データ/ワークロード プレーン: アプリケーションとアプリケーション サーバー。

次の 2 プレーンは以前は階層 2 でした。

ユーザーアクセス: ユーザー (アカウントなど) のアクセス権。

アプリ アクセス: アプリケーションのアクセス権。

これらのプレーンはそれぞれ、各プレーンに対して個別の管理ワークステーションを持ち、そのプレーン内のシステムにのみアクセスできます。 他のプレーンの他のアカウントは、それらのマシンに設定されたユーザー権限の割り当てを通じて、他のプレーン内のワークステーションとサーバーへのアクセスを拒否されます。

PAM の実質の結果は次のようになります。

侵害されたユーザー アカウントは、それが属するプレーンにのみアクセスできます。

機密性の高いユーザー アカウントは、プレーンのセキュリティ レベルが低いワークステーションやサーバーにログインしないため、横移動が減少します。

LAPS

既定では、Microsoft Windows と AD DS には、ワークステーションとメンバー サーバー上のローカル管理アカウントの一元管理はありません。 これにより、これらのすべてのローカル アカウントまたは少なくともマシンのグループに共通のパスワードが与えられる可能性があります。 この状況により、攻撃者は 1 つのローカル管理者アカウントを侵害し、そのアカウントを使用して組織内の他のワークステーションまたはサーバーにアクセスできるようになります。

Microsoft の LAPS は、ポリシー セットに従ってワークステーションおよびサーバー上のローカル管理パスワードを定期的に変更するグループ ポリシーのクライアント側拡張機能を使用することで、この問題を軽減します。 これらのパスワードはそれぞれ異なり、AD DS コンピューター オブジェクトに属性として格納されます。 この属性は、その属性に割り当てられたアクセス許可に応じて、単純なクライアント アプリケーションから取得できます。

LAPS では、追加の属性を可能にするために AD DS スキーマを拡張し、LAPS グループ ポリシー テンプレートをインストールし、クライアント側の機能を提供するためにすべてのワークステーションとメンバー サーバーに小さなクライアント側拡張機能をインストールする必要があります。

LAPS は Microsoft ダウンロード センターから入手できます。

その他のランサムウェア リソース

Microsoft からの重要な情報:

- ランサムウェアの脅威の増大 (2021年 7月20日の Microsoft On the Issuesのブログ記事)

- 人間が操作するランサムウェア

- ランサムウェアや脅迫からの迅速な保護

- 2021 Microsoft Digital Defense Report (10 - 19 ページを参照)

- Microsoft Defender ポータルでのランサムウェア: 広範かつ継続的な脅威の脅威分析レポート

- Microsoft インシデント応答のランサムウェアのケース スタディ

Microsoft 365:

- Microsoft 365テナントにランサムウェア保護を配置する

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェア攻撃からの回復

- マルウェアおよびランサムウェア対策

- Windows 10 PCをランサムウェアから保護する

- SharePoint Online でのランサムウェアの処理

- Microsoft Defender ポータルでランサムウェアの脅威分析レポート

Microsoft Defender XDR:

Microsoft Azure:

- ランサムウェア攻撃に対する Azureの防御

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェアから保護するためのバックアップと復元の計画

- Microsoft Azure Backup を使用してランサムウェアからの保護を支援 (26 分のビデオ)

- システムの ID 侵害からの復旧

- Microsoft センチネル での高度なマルチステージ攻撃の検出

- Microsoft センチネル でのランサムウェアの Fusion 検出

クラウド向けのMicrosoftディフェンダー Apps:

Microsoft セキュリティ チームのブログ記事:

人が操作するランサムウェアと戦うためのガイド: パート1(2021年 9月)

Microsoft インシデント対応でのランサムウェア インシデント調査の実施方法に関する主な手順。

人間が操作するランサムウェアと戦うためのガイド: パート 2 (2021 年 9 月)

レコメンデーションとベスト プラクティス

サイバーセキュリティ リスクを理解して回復性を得る: 第4部 - 現在の脅威を調べる (2021年5月)

「Ransomware (ランサムウェア)」セクションを参照してください。

人間が操作するランサムウェア攻撃: 予防可能な災害 (2020年3月)

実際の攻撃の攻撃チェーン分析が含まれています。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示