Microsoft インシデント対応のランサムウェアのケース スタディ

人間が操作するランサムウェアは、世界中で最も影響を受けるサイバー攻撃の傾向の1つとしてメイン立場を維持し続け、近年多くの組織が直面している重大な脅威です。 これらの攻撃は、ネットワークの構成ミスを利用し、組織の脆弱な内部セキュリティで成功します。 これらの攻撃は、組織とその IT インフラストラクチャとデータに明確で現在の危険をもたらしますが、予防可能な 災害です。

Microsoft インシデント対応チーム (旧 DART/CRSP) はセキュリティ侵害に対応し、お客様がサイバー回復性を高められるように支援します。 Microsoft インシデント対応では、オンサイトの事後対応型インシデント対応とリモート プロアクティブ調査が提供されます。 Microsoft インシデント対応では、世界中のセキュリティ組織や内部の Microsoft 製品グループとの Microsoft の戦略的パートナーシップを活用して、可能な限り最も完全かつ徹底的な調査を提供します。

この記事では、Microsoft インシデント対応で最近のランサムウェア インシデントがどのように調査されたかと、攻撃戦術と検出メカニズムの詳細について説明します。

詳細については、Microsoft インシデント対応の「人が操作するランサムウェアと戦うためのガイド」のパート 1 とパート 2 を参照してください。

攻撃

Microsoft インシデント対応では、インシデント対応ツールと戦術を活用して、人間が操作するランサムウェアの脅威アクターの動作が特定されます。 ランサムウェア イベントに関する公開情報は、最終的な影響に焦点を当てていますが、操作の詳細と、脅威アクターが検出されずにアクセスをエスカレートして検出、収益化、および強要を行った方法を強調することはほとんどありません。

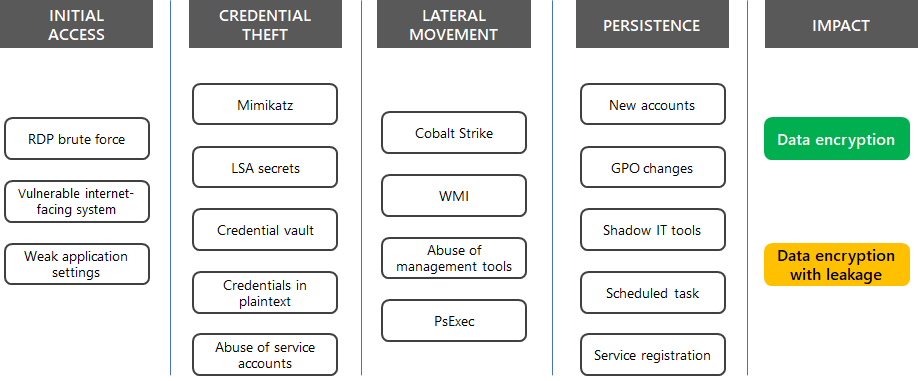

ここでは、MITRE ATT&CK の戦術に基づいて、攻撃者がランサムウェア攻撃使用する一般的な手法をいくつか示します。

Microsoft インシデント対応では Microsoft Defender for Endpoint を使用して、環境で攻撃者が追跡され、インシデントを示すストーリーが作成されてから、脅威が根絶されて修復されました。 配置されると、ディフェンダー for Endpoint はブルート フォース攻撃からの成功したログオンの検出を開始しました。 これを検出したときに、Microsoft インシデント対応ではセキュリティ データが確認され、リモート デスクトップ プロトコル (RDP) を使用して、いくつかの脆弱なインターネットに接続されたデバイスが見つけられました。

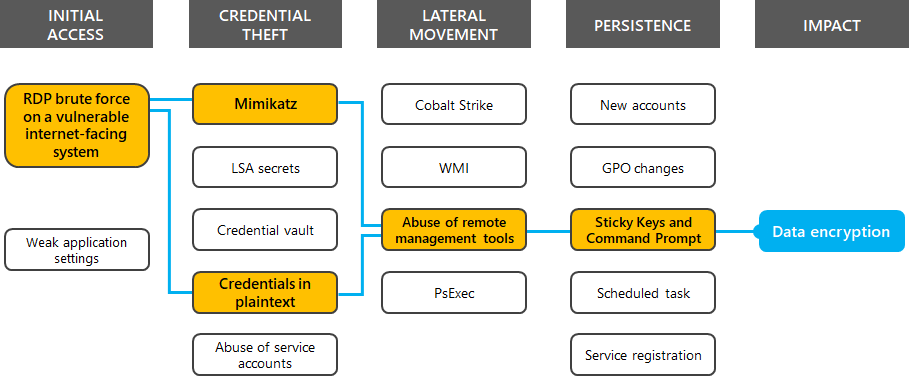

最初のアクセスが取得された後、脅威アクターは Mimikatz 資格情報収集ツールを使用してパスワード ハッシュをダンプし、プレーンテキストで格納されている資格情報をスキャンし、スティッキー操作でバックドアを作成し、リモート デスクトップ セッションを使用してネットワーク全体を横方向に移動しました。

このケース スタディでは、攻撃者が行った重要なパスを次に示します。

次のセクションでは、MITRE ATT&CK の戦術に基づく追加の詳細について説明し、Microsoft Defender ポータルで脅威アクターアクティビティがどのように検出されたかの例を示します。

初期アクセス

ランサムウェア キャンペーンでは、初期エントリに既知の脆弱性が使用されます。通常は、フィッシングメールや、インターネット上で公開されているリモート デスクトップ サービスが有効になっているデバイスなどの境界防御の弱点を使用します。

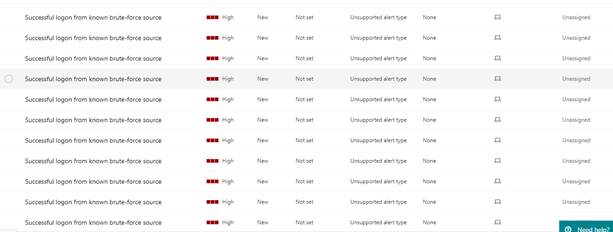

このインシデントの場合、Microsoft インシデント対応では、インターネットに公開されている RDP 用の TCP ポート 3389 を持つデバイスを何とか見つけることができました。 これにより、脅威アクターはブルート フォース認証攻撃を実行し、最初の足がかりを得ることができました。

Defender for Endpoint では、脅威インテリジェンスを使用して、既知のブルート フォース ソースからのサインインが多数存在することを確認し、Microsoft Defender ポータルに表示しました。 次に例を示します。

偵察

最初のアクセスが成功すると、環境の列挙とデバイスの検出が開始されます。 これらのアクティビティにより、脅威アクターは組織の内部ネットワークに関する情報を特定し、ドメイン コントローラー、バックアップ サーバー、データベース、クラウド リソースなどの重要なシステムを対象とすることができました。 列挙とデバイス検出の後、脅威アクターは同様のアクティビティを実行して、脆弱なユーザー アカウント、グループ、アクセス許可、ソフトウェアを特定しました。

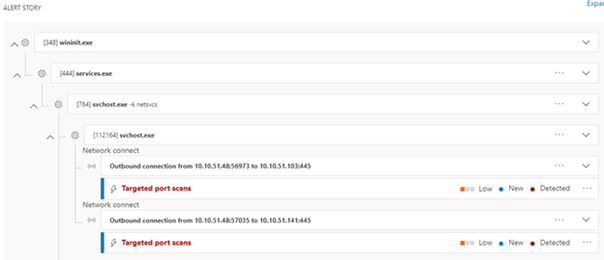

脅威アクターは、環境で使用される IP アドレスを列挙し、以降のポート スキャンを実行するために、IP アドレス スキャン ツールである Advanced IP Scannerを利用しました。 開いているポートをスキャンすることで、脅威アクターは、最初に侵害されたデバイスからアクセス可能なデバイスを検出しました。

このアクティビティは ディフェンダー for Endpoint で検出され、さらなる調査のために侵害の兆候 (IoC) として使用されました。 次に例を示します。

資格情報の盗用

最初のアクセスを取得した後、脅威アクターは、Mimikatz パスワード取得ツールを使用し、最初に侵害されたシステムで "password"を含むファイルを検索することで、資格情報の収集を実行しました。 これらのアクションにより、脅威アクターは正当な資格情報を使用して追加のシステムにアクセスできました。 多くの場合、脅威アクターはこれらのアカウントを使用して追加のアカウントを作成し、侵害された最初のアカウントが特定されて修復された後に永続化をメインします。

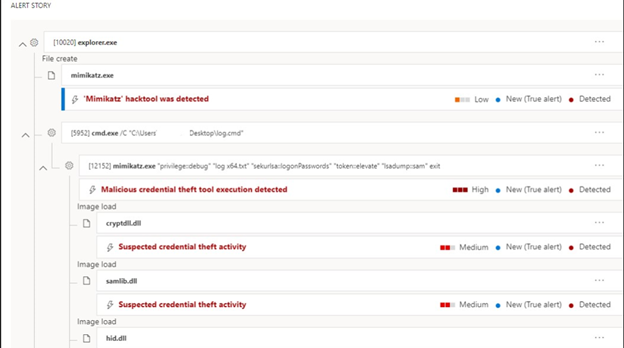

Microsoft Defender ポータルで Mimikatz の使用が検出された例を次に示します。

侵入拡大

エンドポイント間の移動は組織によって異なる場合がありますが、脅威アクターは通常、デバイスに既に存在するさまざまなリモート管理ソフトウェアを使用します。 IT 部門が日常的なアクティビティで一般的に使用するリモート アクセスの方法を利用することで、脅威アクターはレーダーの下を長時間飛行できます。

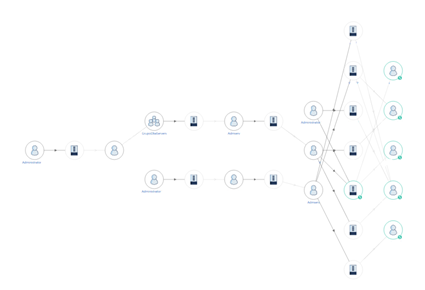

Microsoft Defender for Identity を使用することで、Microsoft インシデント対応では、脅威アクターがデバイス間でたどったパスをマッピングし、使用およびアクセスされたアカウントを表示することができました。 次に例を示します。

防御回避

検出を回避するために、脅威アクターは防御回避手法を使用して識別を回避し、攻撃サイクル全体にわたって目標を達成しました。 これらの手法には、ウイルス対策製品の無効化または改ざん、セキュリティ製品または機能のアンインストールまたは無効化、ファイアウォール規則の変更、難読化手法を使用してセキュリティ製品やサービスからの侵入のアーティファクトを非表示にする方法が含まれます。

このインシデントの脅威アクターは、PowerShellを使用して、Windows 11 および Windows 10 デバイスおよびローカル ネットワーク ツールで Microsoft ディフェンダーのリアルタイム保護を無効にして、TCP ポート 3389を開き、RDP 接続を許可しました。 これらの変更により、悪意のあるアクティビティを検出してアラートを生成するシステム サービスが変更されたため、環境内での検出の可能性が低下しました。

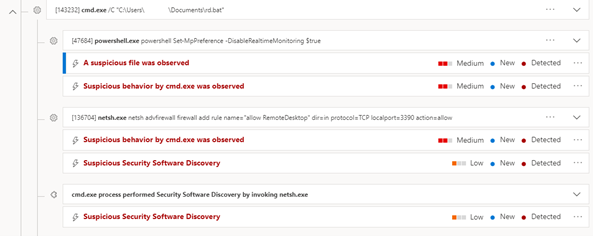

ただし、ディフェンダー for Endpoint はローカル デバイスから無効にできず、このアクティビティを検出できました。 次に例を示します。

永続化

永続化手法には、セキュリティ スタッフが侵害されたシステムの制御を取り戻すための取り組みが行われた後メインシステムへの一貫したアクセスを維持するための脅威アクターによるアクションが含まれます。

このインシデントの脅威アクターは、認証なしで Windows オペレーティング システム内のバイナリをリモートで実行できるため、スティッキー ハックを使用しました。 その後、この機能を使用してコマンド プロンプトを起動し、さらに攻撃を実行しました。

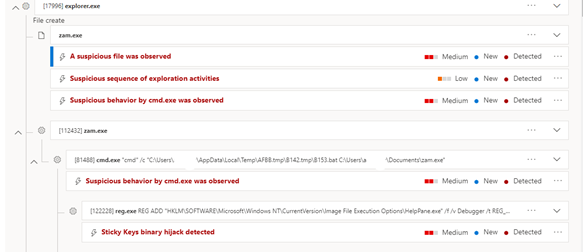

Microsoft Defender ポータルでのスティッキー のハッキングの検出例を次に示します。

影響

脅威アクターは、通常、環境内に既に存在するアプリケーションまたは機能を使用してファイルを暗号化します。 PsExec、グループ ポリシー、および Microsoft エンドポイント構成管理の使用は、アクターが通常の操作を中断することなく、エンドポイントとシステムにすばやく到達できるようにする配置方法です。

このインシデントの脅威アクターは PsExecを利用して、さまざまなリモート共有から対話型 PowerShell スクリプトをリモートで起動しました。 この攻撃方法では、配布ポイントがランダム化され、ランサムウェア攻撃の最終段階で修復がより困難になります。

ランサムウェアの実行

ランサムウェアの実行は、脅威アクターが攻撃を収益化するために使用する主要な方法の1つです。 実行手法に関係なく、個別のランサムウェア フレームワークは、配置後に一般的な動作パターンを持つ傾向があります。

- 脅威アクターアクションを難読化する

- 永続性を確立する

- Windows エラーの回復と自動修復を無効にする

- サービスの一覧を停止する

- プロセスの一覧を終了する

- シャドウ コピーとバックアップを削除する

- ファイルを暗号化し、カスタム除外を指定する可能性がある

- ランサムウェアのメモを作成する

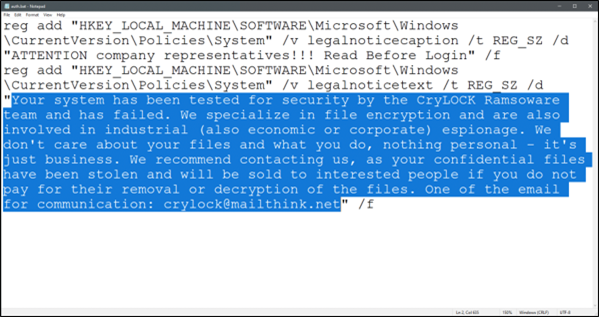

ランサムウェアに関するメモの例を次に示します。

その他のランサムウェア リソース

Microsoft からの重要な情報:

- ランサムウェアの脅威の増大 (2021年 7月20日の Microsoft On the Issuesのブログ記事)

- 人間が操作するランサムウェア

- ランサムウェアや脅迫からの迅速な保護

- 2021 Microsoft Digital Defense Report (10 - 19 ページを参照)

- Microsoft Defender ポータルでのランサムウェア: 広範かつ継続的な脅威の脅威分析レポート

- Microsoft インシデント対応のランサムウェアへのアプローチとベスト プラクティス

Microsoft 365:

- Microsoft 365テナントにランサムウェア保護を配置する

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェア攻撃からの回復

- マルウェアおよびランサムウェア対策

- Windows 10 PCをランサムウェアから保護する

- SharePoint Online でのランサムウェアの処理

- Microsoft Defender ポータルでランサムウェアの脅威分析レポート

Microsoft Defender XDR:

クラウド向けのMicrosoftディフェンダー Apps:

Microsoft Azure:

- ランサムウェア攻撃に対する Azureの防御

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェアから保護するためのバックアップと復元の計画

- Microsoft Azure バックアップを使用してランサムウェアからの保護を支援 (26 分のビデオ)

- システムの ID 侵害からの復旧

- Microsoft センチネル での高度なマルチステージ攻撃の検出

- Microsoft センチネル でのランサムウェアの Fusion 検出

Microsoft セキュリティ チームのブログ記事:

人が操作するランサムウェアと戦うためのガイド: パート1(2021年 9月)

Microsoft インシデント対応でのランサムウェア インシデント調査の実施方法に関する主な手順。

人間が操作するランサムウェアと戦うためのガイド: パート 2 (2021 年 9 月)

レコメンデーションとベスト プラクティス

サイバーセキュリティ リスクを理解して回復性を得る: 第4部 - 現在の脅威を調べる (2021年5月)

「Ransomware (ランサムウェア)」セクションを参照してください。

人間が操作するランサムウェア攻撃: 予防可能な災害 (2020年3月)

実際の攻撃の攻撃チェーン分析が含まれています。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示