実際のランサムウェア攻撃では、身代金が支払われるまでデータへのアクセスをブロックします。

要するに、ランサムウェアとは、コンピューター、サーバー、またはデバイス上のファイルやフォルダーを破壊あるいは暗号化するマルウェアまたはフィッシングによるサイバー セキュリティ攻撃の一種です。

デバイスやファイルがロックまたは暗号化されれば、サイバー犯罪者は、暗号化されたデータのロックを解除するためのキーと引き換えに、企業やデバイスの所有者から金銭をゆすることができます。 しかし、身代金が支払われた場合でも、サイバー犯罪者は、企業やデバイスの所有者にキーを "渡さず"、アクセスを "永続的に" ブロックすることがあります。

Microsoft Security Copilot は AI を活用してランサムウェア攻撃を軽減します。 ランサムウェアに対するその他の Microsoft ソリューションについては、ランサムウェア ソリューション ライブラリをご覧ください。

ランサムウェア攻撃の仕組み

ランサムウェアは自動化されていることもあれば、キーボード上の人間の手を借りた "人間によって操作される" 攻撃の形をとることもあります。たとえば、最近では LockBit ランサムウェアを使用した攻撃でそれが確認されています。

人間が操作するランサムウェア攻撃は以下の段階からなります。

初期の侵害 - 脅威アクターは、防御の弱点を特定するための偵察の期間の後、まずはシステムや環境へのアクセスを取得します。

永続化と防御回避 - 脅威アクターは、インシデント応答チームによる検出を回避するためにステルスで動作するバックドアなどのメカニズムを使用して、システムや環境内に足場を構築します。

ラテラル ムーブメント - 脅威アクターは、最初の侵入点を使用して、セキュリティ侵害されたデバイスやネットワーク環境に接続された他のシステムに移動します。

資格情報へのアクセス - 脅威アクターは、偽のサインイン ページを使用してユーザーやシステムの資格情報を収集します。

データの盗難 - 脅威アクターは、セキュリティ侵害されたユーザーやシステムから財務データなどのデータを盗みます。

影響 - 影響を受けたユーザーや組織は、物質的被害や評判に対する被害を被る可能性があります。

Defender ポータル サービスが統合セキュリティ操作にどのように役立つか

- Microsoft Defender XDR - Microsoft Defender XDR には、人間が操作するランサムウェアなど、高度で影響の大きい攻撃から環境を保護できる強力な自動攻撃中断機能が含まれています。

- Microsoft Sentinel - 機械学習を使用して、Microsoft とパートナーの両方のデータ ソースからのさまざまなデータ (ネットワーク、ID、SaaS、エンドポイント) を組み合わせることによって、そのトラック内のランサムウェア攻撃を停止する SIEM ソリューション。

- Security Copilot - アクティブなランサムウェア攻撃中、Security Copilot は機械学習を使用して徹底したコンテキストを提供し、セキュリティプロフェッショナルがアクティブなインシデントの明確で簡潔で包括的な概要を共有できるようにします。 これにより、営業時間後にインシデントが発生した場合でも、対象エンティティは状況を深く理解できます。

ランサムウェア キャンペーンで使用される一般的なマルウェア

Qakbot – フィッシングを使って、悪意のあるリンクや悪意のある添付ファイルを拡散し、Cobalt Strike Beacon などの悪意のあるペイロードをドロップします

Ryuk – 通常 Windows を対象としてデータを暗号化します

Trickbot – Excel や Word などの Microsoft アプリケーションを対象にしています。 通常、Trickbot は、時事ネタや金銭に関連する魅力的な情報を載せたメールの一斉送信で拡散されます。悪意のある添付ファイルを開いたり、悪意のあるファイルをホストしている Web サイトへのリンクをクリックしたりするようにユーザーを誘導します。 2022 年以降、このマルウェアを用いたキャンペーンに対する Microsoft の軽減策によって、その効果が抑えられているようです。

ランサムウェア キャンペーンに関連する一般的な脅威アクター

- LockBit – 金銭目的のサービスとしてのランサムウェア (RaaS) キャンペーン。2023 年から 2024 年にかけて最も広く見られるランサムウェア脅威アクター

- Black Basta – スピア フィッシング メール経由でアクセスを取得し、PowerShell を使用して暗号化ペイロードを起動します

- Storm-1674 (DarkGate と ZLoader) - Storm-1674 は、DarkGate、SectopRAT、Zloader を配布し、Storm-0506 や Sangria Tempest などの脅威アクターへのアクセスを渡すために知られているアクセス ブローカーです。

一方、Storm-1811 はソーシャル エンジニアリング攻撃で知られる脅威アクターであり、Qakbot やその他のマルウェアを使用して BlackBasta を展開します。 Storm-1811 は、10 月下旬から 11 月上旬にかけて、スパム(メール爆弾攻撃)でターゲットの電子メール アドレスをあふれさせているのが観察された後、スパム問題の解決を提供するヘルプデスク担当者を装いました。 この新しいキャンペーンでは、Storm-1811 が ReedBed という新しいマルウェア ローダーをデプロイしています。

Microsoft Defender のデータは、2024 年の最後の四半期に最も広く普及したランサムウェアのバリエーションが、明、FOG、Qilin、Lynx、前述の RansomHub と BlackBasta であることを示しています。 この期間はまた、新しいランサムウェアバリアントセーフペイとヘルキャットを見ました. 2025 年 3 月、脅威アクター Moonstone Sleet を通じて Qilin ランサムウェアが再び表面化しました。

Microsoft が進行中のランサムウェア攻撃にどのように役立つか

進行中のランサムウェア攻撃を軽減するために、Microsoft インシデント対応では、ID 関連の脅威の検出と対応に役立つクラウドベースのセキュリティ ソリューションである Microsoft Defender for Identity を利用して展開できます。 ID 監視をインシデント対応に早期に導入すると、影響を受ける組織のセキュリティ運用チームが制御を回復できます。 Microsoft インシデント対応では、Defender for Identity を使用して、インシデントスコープと影響を受けるアカウントを特定し、重要なインフラストラクチャを保護し、脅威アクターを排除します。 その後、応答チームは Microsoft Defender for Endpoint を導入し 脅威アクターの動きを追跡し、侵害されたアカウントを使用して環境に再入しようとする試みを中断します。 インシデントを封じ込め、環境に対する完全な管理権を取り戻した後で、Microsoft Incident Response は顧客と協力し、将来のサイバー攻撃を防ぎます。

ランサムウェア攻撃の自動化

"コモディティ ランサムウェア攻撃" は多くの場合、自動化されています。 これらのサイバー攻撃は、ウイルスのように拡散し、メールフィッシングやマルウェア配信などの方法でデバイスに感染し、マルウェアの修復を必要にします。

そのため、マルウェアやフィッシング配信に対する防御を提供する Microsoft Defender for Office 365 を使用してメール システムを保護することができます。 Microsoft Defender for Endpoint は Defender for Office 365 と連携して、デバイス上の疑わしいアクティビティを自動的に検出してブロックするのに対して、Microsoft Defender XDR はマルウェアやフィッシングの試みを "早い段階で" 検出します。

人間が操作するランサムウェア攻撃

「人間が操作するランサムウェア」 は、組織のオンプレミスまたはクラウドの IT インフラストラクチャに侵入し、特権を昇格させ、重要なデータにランサムウェアを配置する、サイバー犯罪者による積極的な攻撃の結果です。

これらの "キーボード上の手を借りた" 攻撃は、通常、単一のデバイスではなく組織をターゲットとします。

"人間によって操作される" ということはまた、一般的なシステムとセキュリティの構成ミスに関する知識を活かせる人間の脅威アクターがいるということを意味します。 彼らの狙いは、組織に侵入し、ネットワーク内を移動し、環境とその弱点に適応することです。

このような人間が操作するランサムウェア攻撃の特徴には、通常、資格情報の盗難と、盗まれたアカウントでの特権の昇格による横移動が含まれます。

アクティビティは、メンテナンス期間中に行われ、サイバー犯罪者によって検出されたセキュリティ構成のギャップを含む場合があります。 その目標は、脅威アクターが選択した "ビジネスへの影響が大きいリソース" にランサムウェアのペイロードを展開することです。

重要

これらの攻撃は事業運営に壊滅的な損害を与える可能性があります。また、クリーンアップが困難であるため、将来の攻撃から保護するには、攻撃者の完全な排除が必要になります。 通常、マルウェアの修復のみを必要とするコモディティ ランサムウェアとは異なり、人間が操作するランサムウェアは、最初の遭遇の後も事業運営を脅かし続けます。

人間が操作するランサムウェア攻撃の影響と、攻撃が今後も続く可能性

ランサムウェアからの組織の保護

まず、Microsoft Defender for Office 365 でフィッシングやマルウェアの配信を防止して、マルウェアやフィッシングの配信からの保護を行います。さらに、Microsoft Defender for Endpoint でデバイス上の不審なアクティビティを自動的に検出してブロックし、Microsoft Defender XDR でマルウェアやフィッシングの試みを早期に検出します。

ランサムウェアと脅迫の包括的なビューと組織を保護する方法については、 Human-Operated Ransomware Mitigation Project Plan (人間が操作するランサムウェアの軽減策プロジェクト計画) という PowerPoint プレゼンテーションの情報を使用してください。

ランサムウェアの防止と軽減策に対する Microsoft インシデント対応のアプローチに従います。

攻撃に対してチームに警告した疑わしいアクティビティを分析して、状況を評価します。

インシデントについて最初に知った日時はいつですか? 使用可能なログは何ですか? アクターが現在システムにアクセスしていることを示していますか?

影響を受ける基幹業務 (LOB) アプリケーションを特定し、影響を受けるシステムをオンラインに戻します。 影響を受けるアプリケーションには、侵害された可能性のある ID が必要ですか?

復元演習を使用して、アプリケーション、構成、およびデータのバックアップを利用でき、定期的に検証できますか?

侵害復旧 (CR) プロセスを特定して、脅威アクターを環境から削除します。

Microsoft の人が操作するランサムウェア軽減プロジェクト計画のガイダンスの概要を次に示します。

人間が操作するランサムウェアの軽減策プロジェクト計画のガイダンスの概要

- ランサムウェアや脅迫を基にした攻撃のリスクは非常に高いです。

- ただし、攻撃には、攻撃される可能性を減らすことができる弱点があります。

- 攻撃の弱点を利用するためにインフラストラクチャを構成するには 3 つの手順があります。

攻撃の弱点を利用するための 3 つの手順について、「組織をランサムウェアと恐喝から保護するための解決策」を参照して、最適な保護を実現できるように IT インフラストラクチャを迅速に構成します。

- 身代金を支払うことなく組織が攻撃から回復するように、組織を準備します。

- 特権ロールを保護することで、ランサムウェア攻撃の損害の範囲を制限します。

- 段階的にリスクを除去することによって、ご利用の環境に、脅威アクターが侵入するのを困難にします。

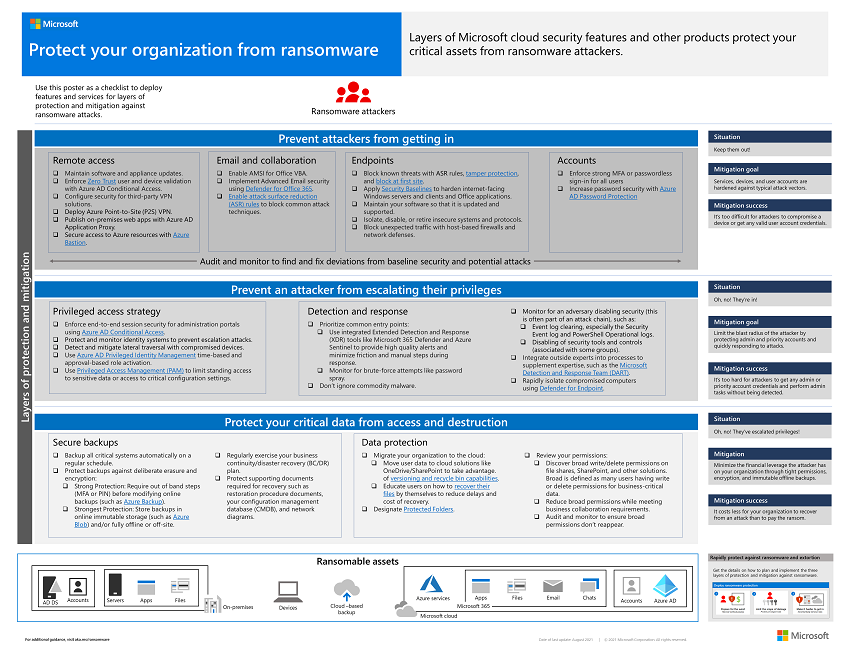

ポスター "ランサムウェアから組織を保護しよう" をダウンロードすれば、ランサムウェア攻撃に対抗する保護レイヤーとしての 3 つのフェーズの概要を確認できます。

ランサムウェア防止に関するその他のリソース

Microsoft からの重要な情報:

Microsoft が示す最新のランサムウェアの傾向 (Microsoft の最新のランサムウェアに関するブログ)

2024 Microsoft デジタル防衛レポート Microsoft 365:

Microsoft Defender XDR:

Microsoft Defender for Cloud Apps:

Microsoft Azure:

Microsoft Copilot for Security:

OpenAI の主要なランサムウェア軽減戦略は、ChatGPT 独自の用語で言えば次のとおりです。

トレーニング データの厳選

安全層とフィルター

実証テストとレッド チーミング

継続的な監視

アラインメントと安全性に関する研究

コミュニティによるレポートとフィードバック

パートナーシップとポリシー

詳細については、AI の安全性と不適切な使用の軽減策への取り組みに関する OpenAI の公式ドキュメントを参照してください。

Microsoft セキュリティ ランサムウェア軽減リソース:

Microsoft セキュリティ ブログのランサムウェアに関する記事の最新リストを参照してください。