新しい API とポータル機能を使用すると、ユーザーは Azure 証明書と Microsoft Entra アプリケーションを個別に作成しなくても、SQL Server 用の Microsoft Entra 管理者を設定できます。 タブを選択すると、証明書とアプリケーションの自動作成を使用して Azure Arc に接続されている SQL Server の Microsoft Entra 管理者を設定する方法が表示されます。

Azure portal を使用して Microsoft Entra 管理者を設定し、同じプロセスで Azure Key Vault 証明書と Microsoft Entra アプリケーションを作成します。 これは、SQL Server で Microsoft Entra 認証を使用するために必要です。

Azure portal を使用した Microsoft Entra 管理者の設定

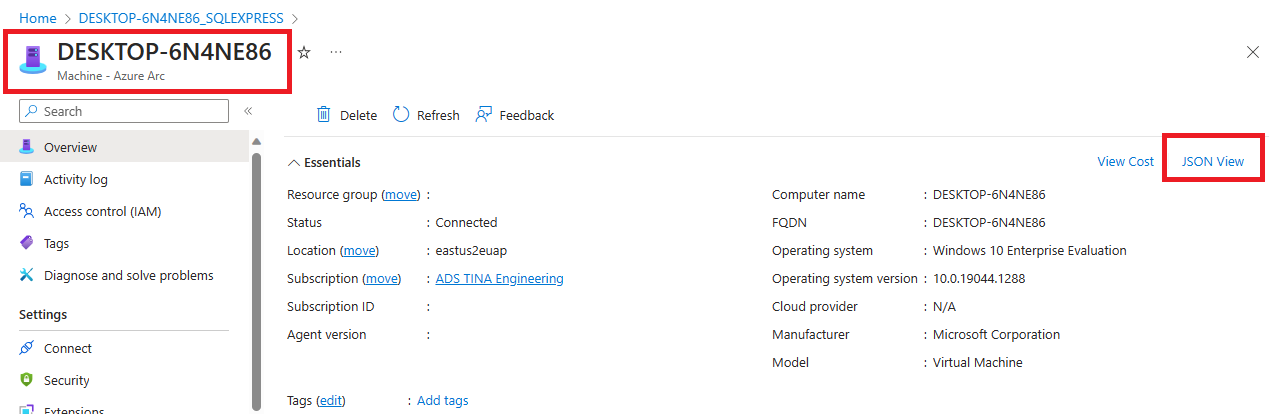

Azure portal に移動し、[SQL Server - Azure Arc] を選択し、SQL Server ホストのインスタンスを選択します。

[プロパティ] メニューに移動して、[SQL Server - Azure Arc] リソースの状態を確認し、接続されているかどうかを確認します。 詳細については、「Arc 対応 SQL Server リソースの検証」を参照してください。

リソース メニューの [設定] で、[Microsoft Entra ID] を選択します。

[管理者の設定] を選択して [Microsoft Entra ID] ペインを開き、管理者ログインとして SQL Server に追加するアカウントを選択します。

[Service-managed cert] を選択します。

[キー コンテナーの変更] を選択し、既存の Azure Key Vault リソースを選択します。

[サービスマネージド アプリの登録] を選択します。

[保存] を選択します。 これにより、Arc サーバー エージェントに要求が送信され、その SQL Server インスタンスの Microsoft Entra 認証が構成されます。 操作が完了するまでに数分かかる場合があります。Saved successfully で保存処理が確認されるまで待ってから、Microsoft Entra ログインを試行してください。

サービスマネージド アプリの登録では、次の処理が行われます。

-

<hostname>-<instanceName><uniqueNumber> という形式の名前の証明書をキー コンテナーに作成します。

-

<hostname>-<instanceName><uniqueNumber> のような名前の Microsoft Entra アプリケーションを作成し、そのアプリケーションに必要なアクセス許可を割り当てます。 詳細については、「アプリケーション権限の付与」を参照してください。

- Azure Key Vault 内の新しい証明書をアプリケーションに割り当てます。

- これらの設定を Azure Arc に保存します。

次の Azure CLI スクリプトは、Microsoft Entra 管理者を設定し、Azure Key Vault 証明書を作成し、Microsoft Entra アプリケーションを作成します。

証明書とアプリケーションが既に存在する場合に Microsoft Entra 管理者を設定するためのサンプル スクリプトを提供する追加のセクションがあります。

注

Microsoft Entra セットアップ用に作成された証明書は自動的にローテーションされません。

-

Azure CLI バージョン 2.37.0 以降が必要です

- Az.ConnectedMachine 0.5.1 以降が必要です

Az.ConnectedMachine モジュールをインストールするには、az extension add --name ConnectedMachine を使用します。 インストールされている Azure CLI のバージョンを確認するには、az version を使用します。

次の入力パラメーターが Azure CLI スクリプトに使用されます。

-

<applicationName> - 作成されるアプリケーション名

-

<certSubjectName> - 作成される認定資格証名

-

<keyVaultName> - キー コンテナー名 スクリプトを実行する前に、このキー コンテナーを作成する必要があります

-

<machineName> - SQL Server ホストのマシン名

-

<resourceGroupName> - SQL Server – Azure Arc インスタンスを含むリソース グループ名

-

<adminAccountName> - SQL Server に設定する Microsoft Entra 管理者アカウント

-

<instanceName> - SQL Server の名前付きインスタンスのオプション パラメーター。 名前付きインスタンスがある場合は、このパラメーターを使用します。 省略すると、MSSQLSERVER の既定の名前が使用されます。

-

<tenantId> - テナント ID のオプション パラメーター。 このテナント ID を確認するには、Azure portal から Microsoft Entra ID リソースにアクセスします。

[概要] ペインに [テナント ID] が表示されます。 省略すると、既定のテナント ID がパラメーターとして使用されます

-

<subscriptionId> - サブスクリプション ID のオプション パラメーター。 サブスクリプション ID は Azure portal で確認できます。 省略すると、既定のサブスクリプション ID が使用されます

次の Azure CLI スクリプトを使用するには、スクリプトを .ps1 ファイルとして保存し、次のコマンドを実行します。

./aadAzCliSetup.ps1 -applicationName "<applicationName>" -certSubjectName "<certSubjectName>" -keyVaultName "<keyVaultName>" -machineName "<machineName>" -resourceGroupName "<resourceGroupName>" -adminAccountName "<adminAccountName>" -instanceName "<instanceName>" -tenantId "<tenantId>" -subscriptionId "<subscriptionId>"

Azure CLI スクリプト

注

Linux ホスト マシン上の SQL Server の場合は、スクリプト内の WindowsAgent.SqlServer を LinuxAgent.SqlServer に置き換えます。

# AZ CLI and AZ CLI's connected machine extension must be installed before running this script

param (

[Parameter(mandatory=$true)] $applicationName,

[Parameter(mandatory=$true)] $certSubjectName,

[Parameter(mandatory=$true)] $keyVaultName,

[Parameter(mandatory=$true)] $machineName,

[Parameter(mandatory=$true)] $resourceGroupName,

[Parameter(mandatory=$true)] $adminAccountName,

$instanceName,

$tenantId,

$subscriptionId

)

# Constants

#

$NUMRETRIES = 60

# Helper functions

#

function ConvertFrom-StringArray {

param (

[string[]] $stringArray

)

if (!$stringArray)

{

return $null

}

else

{

return ConvertFrom-JSON ($stringArray -join "`n")

}

}

# Check parameters

#

if ([string]::IsNullOrEmpty($instanceName))

{

Write-Host "Warning: SQL Instance name (-instanceName) not provided. Default of MSSQLSERVER will be used"

$instanceName = "MSSQLSERVER"

}

$tenantIdArgument = ""

if ([string]::IsNullOrEmpty($tenantId))

{

Write-Host "Warning: Tenant ID (-tenantId) not supplied to the script, so default tenant is being used"

}

else

{

$tenantIdArgument = "-TenantId '" + $tenantId + "'"

}

$subscriptionIdArgument = ""

if ([string]::IsNullOrEmpty($subscriptionId))

{

Write-Host "Warning: Subscription ID (-subscriptionId) not supplied to the script, so default subscription is being used"

}

else

{

$subscriptionIdArgument = "-SubscriptionId '" + $subscriptionId + "'"

}

# Login and select subscription

#

$login = az login --tenant $tenantId --use-device-code

if (!$login)

{

Write-Error "Login to Azure AD failed. Exiting."

exit 1

}

if ($subscriptionId)

{

az account set -s $subscriptionId

}

$accountInfo = ConvertFrom-StringArray (az account show)

if (!$accountInfo)

{

Write-Error "Cannot query logged in Azure AD account. Check that 'az login' and 'az account set' succeeded"

exit 1

}

if ($subscriptionId)

{

if ($subscriptionId.ToLower() -ne $accountInfo.id.ToLower())

{

Write-Error "Could not select the desired subscription"

exit 1

}

}

else

{

$subscriptionId = $accountInfo.id

}

# Check AKV path exists

#

$keyVault = ConvertFrom-StringArray (az keyvault show --name $keyVaultName)

if (!$keyVault)

{

Write-Error "Azure key vault '$keyVaultName' does not exist"

exit 1

}

# Check certificate doesn't exist

#

$cert = ConvertFrom-StringArray (az keyvault certificate show --name $certSubjectName --vault-name $keyVaultName 2>$null)

if ($cert)

{

Write-Error "Certificate '$certSubjectName' already exists in key vault '$keyVaultName'"

exit 1

}

# Check app registration doesn't exist

#

$applications = ConvertFrom-StringArray (az ad app list --display-name $applicationName --only-show-errors)

if ($applications.length -gt 0)

{

Write-Error "App registration with name '$applicationName' already exists"

exit 1

}

# Check Arc SQL instance is valid

#

$extension = ConvertFrom-StringArray (az connectedmachine extension show --machine-name $machineName --name "WindowsAgent.SqlServer" --resource-group $resourceGroupName)

if (!$extension)

{

Write-Error "SQL Server Arc Server not found for machine '$machineName' in resource group '$resourceGroupName'"

exit 1

}

$arcServicePrincipals = ConvertFrom-StringArray(az ad sp list --display-name $machineName --only-show-errors)

if (!$arcServicePrincipals -or $arcServicePrincipals.length -eq 0)

{

Write-Error "Could not find a service principal account with the name '$machineName'"

exit 1

}

else

{

$principalFound = $false

for ($i = 0; $i -lt $arcServicePrincipals.length; $i++)

{

if ($arcServicePrincipals[$i].displayName.toLower() -eq $machineName.toLower()) {

if ($principalFound) {

Write-Error "Could not find exactly one service principal account with the name '$machineName'"

exit 1

}

$arcServicePrincipal = $arcServicePrincipals[$i]

$principalFound = $true

}

}

if (!$principalFound) {

Write-Error "Could not find a service principal account with the name '$machineName'"

exit 1

}

}

# Check if admin account exists

#

$adminAccount = ConvertFrom-StringArray (az ad user show --id $adminAccountName --only-show-errors 2>$null)

$adminAccountType = 0

if (!$adminAccount)

{

$adminAccounts = ConvertFrom-StringArray (az ad user list --filter "mail eq '$adminAccountName'" --only-show-errors 2>$null)

if ($adminAccounts -and $adminAccounts.length -gt 0)

{

if ($adminAccounts.length -eq 1)

{

$adminAccount = $adminAccounts[0]

}

else

{

Write-Error "Multiple Azure AD accounts found with identifier '$adminAccountName'"

exit 1

}

}

else

{

$adminAccount = ConvertFrom-StringArray (az ad group show --group $adminAccountName --only-show-errors 2>$null)

if (!$adminAccount)

{

$adminAccounts = ConvertFrom-StringArray (az ad app list --display-name $adminAccountName --only-show-errors 2>$null)

if ($adminAccounts -and $adminAccounts.length -gt 0)

{

if ($adminAccounts.length -eq 1)

{

$adminAccount = $adminAccounts[0]

}

else

{

Write-Error "Multiple Azure AD applications found with identifier '$adminAccountName'"

exit 1

}

}

else

{

Write-Error "Admin account not found"

exit 1

}

}

else

{

$adminAccountType = 1

}

}

}

if ($adminAccount)

{

$adminAccountSid = $adminAccount.id

}

else

{

Write-Error "Admin account not found"

exit 1

}

# Create certificate in AKV

#

$keyVaultPolicy = ConvertFrom-StringArray (az keyvault certificate get-default-policy)

if (!$keyVaultPolicy)

{

Write-Error "Could not get default key vault policy"

exit 1

}

$keyVaultPolicy.x509CertificateProperties.subject = "CN=" + $certSubjectName

$policyString = (ConvertTo-JSON -Depth 8 $keyVaultPolicy).replace("`r`n", "")

$escapedPolicyString = $policyString.replace("`"", "\`"")

$cert = ConvertFrom-StringArray (az keyvault certificate create --vault-name $keyVaultName --name $certSubjectName --policy $escapedPolicyString)

if (!$cert)

{

Write-Error "Failed to create certificate '$certSubjectName'"

exit 1

}

# Wait until cert is created?

#

$cert = ConvertFrom-StringArray (az keyvault certificate show --vault-name $keyVaultName --name $certSubjectName)

for (($i = 0); $i -lt $NUMRETRIES -and (!$cert -or !$cert.attributes.enabled); $i++)

{

$cert = ConvertFrom-StringArray (az keyvault certificate show --vault-name $keyVaultName --name $certSubjectName)

if (!$cert -or !$cert.attributes.enabled)

{

Start-Sleep -Seconds 5

}

}

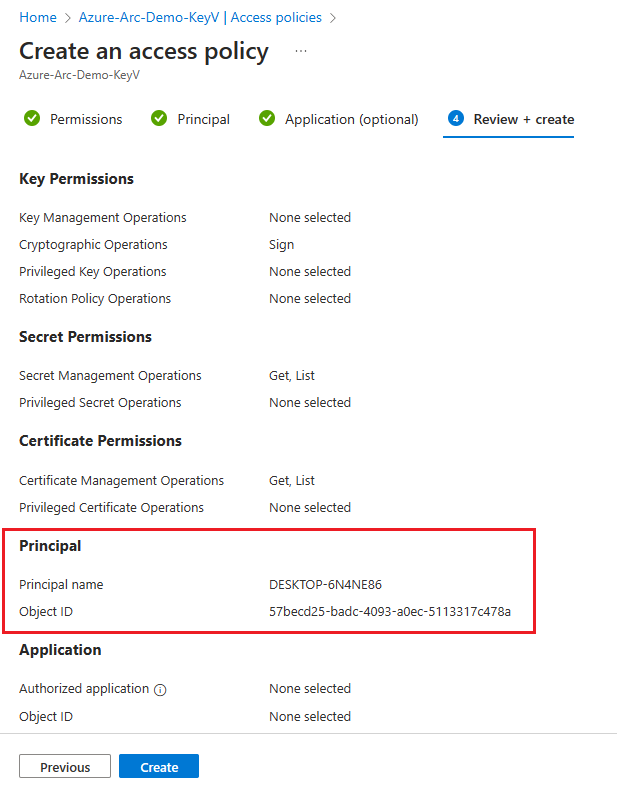

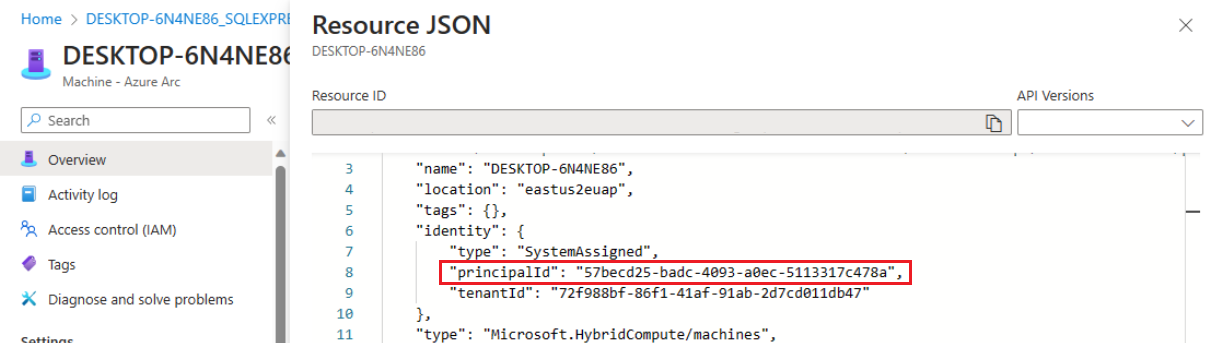

# Allow Arc to access AKV

#

$newPerms = ConvertFrom-StringArray (az keyvault set-policy --name $keyVaultName --secret-permissions get list --certificate-permissions get list --object-id $arcServicePrincipal.id)

if (!$newPerms)

{

Write-Host "Warning: Unable to add permissions to key vault '$keyVaultName' for Arc's service principal's identity '$($arcServicePrincipal.id)'. Arc may not be able to configure Azure AD authentication"

}

# Create an Azure AD application

#

$application = ConvertFrom-StringArray (az ad app create --display-name $applicationName --only-show-errors)

if (!$application)

{

Write-Error "Unable to create the app registration '$applicationName'"

exit 1

}

# Set perms on app registration

#

az ad app permission add --id $application.id --api 00000003-0000-0000-c000-000000000000 --api-permissions c79f8feb-a9db-4090-85f9-90d820caa0eb=Scope --only-show-errors # Delegated Application.Read.All

az ad app permission add --id $application.id --api 00000003-0000-0000-c000-000000000000 --api-permissions 0e263e50-5827-48a4-b97c-d940288653c7=Scope --only-show-errors # Delegated Directory.AccessAsUser.All

az ad app permission add --id $application.id --api 00000003-0000-0000-c000-000000000000 --api-permissions 7ab1d382-f21e-4acd-a863-ba3e13f7da61=Role --only-show-errors # Application Directory.Read.All

az ad app permission add --id $application.id --api 00000003-0000-0000-c000-000000000000 --api-permissions 5f8c59db-677d-491f-a6b8-5f174b11ec1d=Scope --only-show-errors # Delegated Group.Read.All

az ad app permission add --id $application.id --api 00000003-0000-0000-c000-000000000000 --api-permissions a154be20-db9c-4678-8ab7-66f6cc099a59=Scope --only-show-errors # Delegated User.Read.All

# Upload cert to Azure AD

#

$certUploadRes = ConvertFrom-StringArray (az ad app credential reset --id $application.id --cert $certSubjectName --keyvault $keyVaultName --append --only-show-errors)

if (!$certUploadRes)

{

Write-Error "Failed to set certificate '$certSubjectName' as a credential for app registration '$applicationName'"

exit 1

}

# Remove the version from the secret ID if present

#

$secretId = $cert.sid

if ($secretId -Match "(https:\/\/[^\/]+\/secrets\/[^\/]+)(\/.*){0,1}$") {

if ($Matches[1]) {

$secretId = $Matches[1]

}

}

# Create the settings object to write to the Azure extension for SQL Server

#

$instanceSettings = @{

instanceName = $instanceName

adminLoginName = $adminAccountName

adminLoginSid = $adminAccountSid

azureCertSecretId = $secretId

azureCertUri = $cert.id

azureKeyVaultResourceUID = $keyVault.id

managedCertSetting = "CUSTOMER MANAGED CERT"

managedAppSetting = "CUSTOMER MANAGED APP"

appRegistrationName = $application.displayName

appRegistrationSid = $application.appId

tenantId = $tenantId

aadCertSubjectName = $certSubjectName

adminLoginType = $adminAccountType

}

$extension = ConvertFrom-StringArray (az connectedmachine extension show --machine-name $machineName --name "WindowsAgent.SqlServer" --resource-group $resourceGroupName)

if ($extension.properties.Settings.AzureAD)

{

$aadSettings = $extension.properties.Settings.AzureAD

$instanceFound = $false

$instanceNameLower = $instanceName.ToLower()

$instanceIndex = 0

for (($i = 0); $i -lt $aadSettings.Length; $i++)

{

if ($aadSettings[$i].instanceName.ToLower() -eq $instanceNameLower)

{

$instanceIndex = $i

$instanceFound = $true

break

}

}

if ($instanceFound)

{

$aadSettings[$instanceIndex] = $instanceSettings

}

else

{

$aadSettings += $instanceSettings

}

$extension.properties.Settings.AzureAD = $aadSettings

}

else

{

$aadSettings = , $instanceSettings

$extension.properties.Settings | Add-Member -Name 'AzureAD' -Value $aadSettings -MemberType NoteProperty

}

$settingsString = (ConvertTo-Json $extension.properties.Settings).replace("`"", "\`"").replace("`r`n", "")

# Push settings to Arc

#

Write-Host "Writing Azure AD setting to Azure extension for SQL Server. This may take several minutes..."

$updateRes = az connectedmachine extension update --machine-name $machineName --name "WindowsAgent.SqlServer" --resource-group $resourceGroupName --settings $settingsString

if (!$updateRes)

{

Write-Error "Failed to update Azure extension for SQL Server with Azure AD settings"

exit 1

}

Write-Output "Success"

スクリプトの実行が完了するまでに数分かかる場合があります。 プロセスが完了すると、次のようなメッセージが表示されます。

Name Location ProvisioningState

---- -------- -----------------

WindowsAgent.SqlServer westus2 Succeeded

Success

Azure CLI を使用して既存の証明書とアプリケーションで Microsoft Entra 管理者を設定する

既存の Azure Key Vault 証明書と、Microsoft Entra 管理者の設定に使用する Azure アプリケーションが既にある場合は、次の CLI スクリプトを使用できます。

# Set up Microsoft Entra admin for user's existing key vault, certificate, and application

# Requires input parameters indicated below

# Connect statement

AZ Login

#Input parameters

$subscriptionId="<subscriptionId>"

$tenantId="<tenantId>"

$machineName="<machineName>" # hostname

$instanceName="<instanceName>" # SQL Server is define as `machine_name\instance_name`

$resourceGroupName="<resourceGroupName>"

$keyVaultName="<keyVaultName>"

$certSubjectName="<certSubjectName>" # Your existing certificate name

$applicationName="<applicationName>" # Your existing application name

$adminAccountName="<adminAccountName>"

$adminAccountSid="<adminID>" # Use object ID for the Azure AD user and group, or client ID for the Azure AD application

$adminAccountType= 0 # 0 – for Azure AD user and application, 1 for Azure AD group

# Helper function

#

function ConvertFrom-StringArray {

param (

[string[]] $stringArray

)

if (!$stringArray)

{

return $null

}

else

{

return ConvertFrom-JSON ($stringArray -join "`n")

}

}

$keyVault = ConvertFrom-StringArray (az keyvault show --name $keyVaultName)

if (!$keyVault)

{

Write-Error "Azure key vault '$keyVaultName' does not exist"

exit 1

}

$cert = ConvertFrom-StringArray (az keyvault certificate show --name $certSubjectName --vault-name $keyVaultName 2>$null)

if (!$cert)

{

Write-Error "Supplied certificate $certSubjectName was not found for this key vault. Please specify an existing certificate"

exit 1

}

$secretId = $cert.sid

if ($secretId -Match "(https:\/\/[^\/]+\/secrets\/[^\/]+)(\/.*){0,1}$") {

if ($Matches[1]) {

$secretId = $Matches[1]

}

}

$application = ConvertFrom-StringArray (az ad app list --display-name $applicationName --only-show-errors)

if (!$application)

{

Write-Error "Supplied application was not found in the subscription. Please specify an existing application"

exit 1

}

# Create the settings object to write to the Arc extension

#

$instanceSettings = @{

instanceName = $instanceName

adminLoginName = $adminAccountName

adminLoginSid = $adminAccountSid

azureCertSecretId = $secretId

azureCertUri = $cert.id

azureKeyVaultResourceUID = $keyVault.id

managedCertSetting = "CUSTOMER MANAGED CERT"

managedAppSetting = "CUSTOMER MANAGED APP"

appRegistrationName = $application.displayName

appRegistrationSid = $application.appId

tenantId = $tenantId

aadCertSubjectName = $certSubjectName

adminLoginType = $adminAccountType

}

$extension = ConvertFrom-StringArray (az connectedmachine extension show --machine-name $machineName --name "WindowsAgent.SqlServer" --resource-group $resourceGroupName)

if ($extension.properties.Settings.AzureAD)

{

$aadSettings = $extension.properties.Settings.AzureAD

$instanceFound = $false

$instanceNameLower = $instanceName.ToLower()

$instanceIndex = 0

for (($i = 0); $i -lt $aadSettings.Length; $i++)

{

if ($aadSettings[$i].instanceName.ToLower() -eq $instanceNameLower)

{

$instanceIndex = $i

$instanceFound = $true

break

}

}

if ($instanceFound)

{

$aadSettings[$instanceIndex] = $instanceSettings

}

else

{

$aadSettings += $instanceSettings

}

$extension.properties.Settings.AzureAD = $aadSettings

}

else

{

$aadSettings = , $instanceSettings

$extension.properties.Settings | Add-Member -Name 'AzureAD' -Value $aadSettings -MemberType NoteProperty

}

$settingsString = (ConvertTo-Json $extension.properties.Settings).replace("`"", "\`"").replace("`r`n", "")

# Push settings to Arc

#

Write-Host "Writing Azure AD setting to SQL Server Arc Extension. This may take several minutes..."

$updateRes = az connectedmachine extension update --machine-name $machineName --name "WindowsAgent.SqlServer" --resource-group $resourceGroupName --settings $settingsString

if (!$updateRes)

{

Write-Error "Failed to update SQL Arc Extension with Azure AD settings"

exit 1

}

Write-Output "Success"

次の PowerShell スクリプトは、Microsoft Entra 管理者を設定し、Azure Key Vault 証明書を作成し、Microsoft Entra アプリケーションを作成します。

証明書とアプリケーションが既に存在する場合に Microsoft Entra 管理者を設定するためのサンプル スクリプトを提供する追加のセクションがあります。

注

Microsoft Entra セットアップ用に作成された証明書は自動的にローテーションされません。

このチュートリアルには、次のモジュールが必要です。 モジュールの最新バージョン以上のバージョンをインストールします。

- Az.Accounts 3.37.0

- Az.ConnectedMachine 0.5.0

- Az.KeyVault 4.5.0

- Az.Resources 6.0.0

PowerShell スクリプトには、次の入力パラメーターが使用されます。

-

<applicationName> - 作成されるアプリケーション名

-

<certSubjectName> - 作成される認定資格証名

-

<keyVaultName> - キー コンテナー名 スクリプトを実行する前に、このキー コンテナーを作成する必要があります

-

<machineName> - SQL Server ホストのマシン名

-

<resourceGroupName> - SQL Server – Azure Arc インスタンスを含むリソース グループ名

-

<adminAccountName> - SQL Server に設定する Microsoft Entra 管理者アカウント

-

<instanceName> - SQL Server の名前付きインスタンスのオプション パラメーター。 名前付きインスタンスがある場合は、このパラメーターを使用します。 省略すると、MSSQLSERVER の既定の名前が使用されます。

-

<tenantId> - テナント ID のオプション パラメーター。 このテナント ID を確認するには、Azure portal から Microsoft Entra ID リソースにアクセスします。

[概要] ペインに [テナント ID] が表示されます。 省略すると、既定のテナント ID がパラメーターとして使用されます

-

<subscriptionId> - サブスクリプション ID のオプション パラメーター。 サブスクリプション ID は Azure portal で確認できます。 省略すると、既定のサブスクリプション ID が使用されます

次の PowerShell スクリプトを使用するには、スクリプトを .ps1 ファイルとして保存し、次のコマンドを実行します。

./aadPowerShellsetup.ps1 -applicationName "<applicationName>" -certSubjectName "<certSubjectName>" -keyVaultName "<keyVaultName>" -machineName "<machineName>" -resourceGroupName "<resourceGroupName>" -adminAccountName "<adminAccountName>" -instanceName "<instanceName>" -tenantId "<tenantId>" -subscriptionId "<subscriptionId>"

PowerShell スクリプト

Linux ホスト マシン上の SQL Server の場合は、スクリプト内の WindowsAgent.SqlServer を LinuxAgent.SqlServer に置き換えます。

param (

[Parameter(mandatory=$true)] $applicationName,

[Parameter(mandatory=$true)] $certSubjectName,

[Parameter(mandatory=$true)] $keyVaultName,

[Parameter(mandatory=$true)] $machineName,

[Parameter(mandatory=$true)] $resourceGroupName,

[Parameter(mandatory=$true)] $adminAccountName,

$instanceName,

$tenantId,

$subscriptionId

)

Import-Module Az.Accounts

Import-Module Az.ConnectedMachine

Import-Module Az.KeyVault

Import-Module Az.Resources

# Constants

#

$NUMRETRIES = 60

# Check parameters

#

if ([string]::IsNullOrEmpty($instanceName))

{

Write-Host "Warning: SQL Instance name (-instanceName) not provided. Default of MSSQLSERVER will be used"

$instanceName = "MSSQLSERVER"

}

$tenantIdArgument = ""

if ([string]::IsNullOrEmpty($tenantId))

{

Write-Host "Warning: Tenant ID (-tenantId) not supplied to the script, so default tenant is being used"

}

else

{

$tenantIdArgument = "-TenantId '" + $tenantId + "'"

}

$subscriptionIdArgument = ""

if ([string]::IsNullOrEmpty($subscriptionId))

{

Write-Host "Warning: Subscription ID (-subscriptionId) not supplied to the script, so default subscription is being used"

}

else

{

$subscriptionIdArgument = "-SubscriptionId '" + $subscriptionId + "'"

}

# Login

#

try

{

$loginRes = Invoke-Expression -Command ("Connect-AzAccount " + $tenantIdArgument + " " + $subscriptionIdArgument + " -ErrorAction stop -UseDeviceAuthentication")

}

catch

{

Write-Error $_

Write-Error "Failed to login to Azure. Script can not continue"

exit 1

}

# Get subscription ID

#

if ([string]::IsNullOrEmpty($subscriptionId))

{

$context = Get-AzContext

if ($context)

{

if ($context.Name -Match "[^(]+\(([^)]{36})\)")

{

if ($Matches[1])

{

$subscriptionId = $Matches[1]

}

}

}

}

if ([string]::IsNullOrEmpty($subscriptionId))

{

Write-Error "Failed to find default subscription"

exit 1

}

# Check AKV path exists

#

$keyVault = Get-AzKeyVault -VaultName $keyVaultName

if (!$keyVault)

{

Write-Error "Supplied key vault was not found in the subscription. Please specify an existing key vault"

exit 1

}

# Check certificate doesn't exist

#

$cert = Get-AzKeyVaultCertificate -VaultName $keyVaultName -Name $certSubjectName

if ($cert)

{

Write-Error "Certificate $certSubjectName already exists"

exit 1

}

# Check app registration doesn't exist

#

$application = Get-AzADApplication -DisplayName $applicationName

if ($application)

{

Write-Error "Application $applicationName already exists"

exit 1

}

# Check Arc SQL instance is valid

#

$arcInstance = Get-AzConnectedMachineExtension -SubscriptionId $subscriptionId -MachineName $machineName -ResourceGroupName $resourceGroupName -Name "WindowsAgent.SqlServer"

if (!$arcInstance)

{

Write-Error "Could not find a SQL Server Arc instance in subscription '$subscriptionId' and resource group '$resourceGroupName' with name '$machineName'"

exit 1

}

# Check if admin account exists

#

$adminAccount = Get-AzADUser -UserPrincipalName $adminAccountName

$adminAccountType = 0

if (!$adminAccount)

{

# Check for guest user

#

$adminAccount = Get-AzADUser -Mail $adminAccountName

if (!$adminAccount)

{

$adminAccount = Get-AzADGroup -DisplayName $adminAccountName

if (!$adminAccount)

{

$adminAccount = Get-AzADServicePrincipal -DisplayName $adminAccountName

}

else

{

$adminAccountType = 1

}

}

}

if ($adminAccount)

{

if ($adminAccount.Length -gt 1)

{

Write-Error "Multiple accounts with found with name $adminAccountName"

exit 1

}

$adminAccountSid = $adminAccount.Id

}

else

{

Write-Error "Could not find an account with name $adminAccountName"

exit 1

}

# Create certificate in AKV

#

$Policy = New-AzKeyVaultCertificatePolicy -SecretContentType "application/x-pkcs12" -SubjectName "CN=$certSubjectName" -IssuerName "Self" -ValidityInMonths 12 -ReuseKeyOnRenewal

try

{

$addCertRes = Add-AzKeyVaultCertificate -VaultName $keyVaultName -Name $certSubjectName -CertificatePolicy $Policy -ErrorAction stop

}

catch

{

Write-Error $_

Write-Error "Certificate $certSubjectName could not be created"

exit 1

}

for (($i = 0); $i -lt $NUMRETRIES -and (!$cert -or !$cert.enabled); $i++)

{

$cert = Get-AzKeyVaultCertificate -VaultName $keyVaultName -Name $certSubjectName

if (!$cert -or !$cert.enabled)

{

Start-Sleep -Seconds 5

}

}

if (!$cert)

{

Write-Error "Certificate $certSubjectName could not be created"

exit 1

}

# Allow Arc to access AKV

#

$arcServicePrincipal = Get-AzADServicePrincipal -DisplayName $machineName

if ($arcServicePrincipal -and ![string]::IsNullOrEmpty($arcServicePrincipal.Id))

{

try

{

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $arcServicePrincipal.Id -PermissionsToSecrets Get,List -PermissionsToCertificates Get,List

}

catch

{

Write-Error $_

Write-Host "Warning: Could not find the identity of the Azure extension for SQL Server and thus, could not add permissions for the Arc process to read from AKV. Ensure the Arc identity has the required permissions to read from AKV."

}

}

else

{

Write-Host "Warning: Could not find the identity of the Azure extension for SQL Server and thus, could not add permissions for the Arc process to read from AKV. Ensure the Arc identity has the required permissions to read from AKV."

}

# Create an Azure AD application

#

$application = New-AzADApplication -DisplayName $applicationName

if (!$application)

{

Write-Error "Application could not be created"

exit 1

}

# Set perms on app registration

#

Add-AzADAppPermission -ObjectId $application.Id -ApiId 00000003-0000-0000-c000-000000000000 -PermissionId c79f8feb-a9db-4090-85f9-90d820caa0eb # Delegated Application.Read.All

Add-AzADAppPermission -ObjectId $application.Id -ApiId 00000003-0000-0000-c000-000000000000 -PermissionId 0e263e50-5827-48a4-b97c-d940288653c7 # Delegated Directory.AccessAsUser.All

Add-AzADAppPermission -ObjectId $application.Id -ApiId 00000003-0000-0000-c000-000000000000 -PermissionId 7ab1d382-f21e-4acd-a863-ba3e13f7da61 -Type Role # Application Directory.Read.All

Add-AzADAppPermission -ObjectId $application.Id -ApiId 00000003-0000-0000-c000-000000000000 -PermissionId 5f8c59db-677d-491f-a6b8-5f174b11ec1d # Delegated Group.Read.All

Add-AzADAppPermission -ObjectId $application.Id -ApiId 00000003-0000-0000-c000-000000000000 -PermissionId a154be20-db9c-4678-8ab7-66f6cc099a59 # Delegated User.Read.All

# Upload cert to Azure AD

#

try

{

$base64Cert = [System.Convert]::ToBase64String($cert.Certificate.GetRawCertData())

New-AzADAppCredential -ApplicationObject $application -CertValue $base64Cert -EndDate $cert.Certificate.NotAfter -StartDate $cert.Certificate.NotBefore -ErrorAction stop

}

catch

{

Write-Error $_

Write-Error "Failed to add certificate to app registration"

exit 1

}

# Remove the version from the secret ID if present

#

$secretId = $cert.SecretId

if ($secretId -Match "(https:\/\/[^\/]+\/secrets\/[^\/]+)(\/.*){0,1}$") {

if ($Matches[1]) {

$secretId = $Matches[1]

}

}

# Create the settings object to write to the Azure extension for SQL Server

#

$instanceSettings = @{

instanceName = $instanceName

adminLoginName = $adminAccountName

adminLoginSid = $adminAccountSid

azureCertSecretId = $secretId.replace(":443", "")

azureCertUri = $cert.Id.replace(":443", "")

azureKeyVaultResourceUID = $keyVault.ResourceId

managedCertSetting = "CUSTOMER MANAGED CERT"

managedAppSetting = "CUSTOMER MANAGED APP"

appRegistrationName = $application.DisplayName

appRegistrationSid = $application.AppId

tenantId = $tenantId

aadCertSubjectName = $certSubjectName

adminLoginType = $adminAccountType

}

$arcInstance = Get-AzConnectedMachineExtension -SubscriptionId $subscriptionId -MachineName $machineName -ResourceGroupName $resourceGroupName -Name "WindowsAgent.SqlServer"

if ($arcInstance.Setting.AdditionalProperties.AzureAD)

{

$aadSettings = $arcInstance.Setting.AdditionalProperties.AzureAD

$instanceFound = $false

$instanceNameLower = $instanceName.ToLower()

$instanceIndex = 0

for (($i = 0); $i -lt $aadSettings.Length; $i++)

{

if ($aadSettings[$i].instanceName.ToLower() -eq $instanceNameLower)

{

$instanceIndex = $i

$instanceFound = $true

break

}

}

if ($instanceFound)

{

$aadSettings[$instanceIndex] = $instanceSettings

}

else

{

$aadSettings += $instanceSettings

}

}

else

{

$aadSettings = , $instanceSettings

}

Write-Host "Writing Microsoft Entra setting to SQL Server Arc Extension. This may take several minutes..."

# Push settings to Arc

#

try

{

#set the Entra ID / AzureAD setting in the hash table

$SettingsToConfigure = @{

AzureAD = $aadSettings

}

#add any non-AzureAD key value pairs back to the hashtable

$keys = $arcInstance.Setting.Keys | where-object {$_ -notin ("AzureAD")}

foreach ($key in $keys) {

$SettingsToConfigure.$key = $arcInstance.Setting["$key"]

}

#Issue the update of the updated settings

Update-AzConnectedMachineExtension `

-MachineName $machineName `

-Name "WindowsAgent.SqlServer" `

-ResourceGroupName $resourceGroupName `

-Setting $SettingsToConfigure

}

catch

{

Write-Error $_

Write-Error "Failed to write settings to Arc host"

exit 1

}

Write-Output "Success"

PowerShell を使用して既存の証明書とアプリケーションで Microsoft Entra 管理者を設定する

既存の Azure Key Vault 証明書と、Microsoft Entra 管理者の設定に使用する Azure アプリケーションが既にある場合は、次の PowerShell スクリプトを使用できます。

# Connect statement

Connect-AzAccount

#Input parameters

$subscriptionId="<subscriptionId>"

$tenantId="<tenantId>"

$machineName="<machineName>" # hostname

$instanceName="<instanceName>" # SQL Server is define as `machine_name\instance_name`

$resourceGroupName="<resourceGroupName>"

$keyVaultName="<keyVaultName>"

$certSubjectName="<certSubjectName>" # Your existing certificate name

$applicationName="<applicationName>" # Your existing application name

$adminAccountName="<adminAccountName>"

$adminAccountSid="<adminID>" # Use object ID for the Microsoft Entra user and group, or client ID for the Microsoft Entra application

$adminAccountType= 0 # 0 – for Microsoft Entra user and application, 1 for Microsoft Entra group

$keyVault = Get-AzKeyVault -VaultName $keyVaultName

if (!$keyVault)

{

Write-Error "Supplied key vault was not found in the subscription. Please specify an existing key vault"

exit 1

}

$cert = Get-AzKeyVaultCertificate -VaultName $keyVaultName -Name $certSubjectName

if (!$cert)

{

Write-Error "Supplied certificate $certSubjectName was not found for this key vault. Please specify an existing certificate"

exit 1

}

$secretId = $cert.SecretId

if ($secretId -Match "(https:\/\/[^\/]+\/secrets\/[^\/]+)(\/.*){0,1}$") {

if ($Matches[1]) {

$secretId = $Matches[1]

}

}

$application = Get-AzADApplication -DisplayName $applicationName

if (!$application)

{

Write-Error "Supplied application was not found in the subscription. Please specify an existing application"

exit 1

}

# Create the settings object to write to the Arc extension

#

$instanceSettings = @{

instanceName = $instanceName

adminLoginName = $adminAccountName

adminLoginSid = $adminAccountSid

azureCertSecretId = $secretId.replace(":443", "")

azureCertUri = $cert.Id.replace(":443", "")

azureKeyVaultResourceUID = $keyVault.ResourceId

managedCertSetting = "CUSTOMER MANAGED CERT"

managedAppSetting = "CUSTOMER MANAGED APP"

appRegistrationName = $application.DisplayName

appRegistrationSid = $application.AppId

tenantId = $tenantId

aadCertSubjectName = $certSubjectName

adminLoginType = $adminAccountType

}

$arcInstance = Get-AzConnectedMachineExtension -SubscriptionId $subscriptionId -MachineName $machineName -ResourceGroupName $resourceGroupName -Name "WindowsAgent.SqlServer"

if ($arcInstance.Setting.AdditionalProperties.AzureAD)

{

$aadSettings = $arcInstance.Setting.AdditionalProperties.AzureAD

$instanceFound = $false

$instanceNameLower = $instanceName.ToLower()

$instanceIndex = 0

for (($i = 0); $i -lt $aadSettings.Length; $i++)

{

if ($aadSettings[$i].instanceName.ToLower() -eq $instanceNameLower)

{

$instanceIndex = $i

$instanceFound = $true

break

}

}

if ($instanceFound)

{

$aadSettings[$instanceIndex] = $instanceSettings

}

else

{

$aadSettings += $instanceSettings

}

}

else

{

$aadSettings = , $instanceSettings

}

Write-Host "Writing Microsoft Entra setting to SQL Server Arc Extension. This may take several minutes..."

# Push settings to Arc

#

try

{

#set the Entra ID / AzureAD setting in the hash table

$SettingsToConfigure = @{

AzureAD = $aadSettings

}

#add any non-AzureAD key value pairs back to the hashtable

$keys = $arcInstance.Setting.Keys | where-object {$_ -notin ("AzureAD")}

foreach ($key in $keys) {

$SettingsToConfigure.$key = $arcInstance.Setting["$key"]

}

#Issue the update of the updated settings

Update-AzConnectedMachineExtension `

-MachineName $machineName `

-Name "WindowsAgent.SqlServer" `

-ResourceGroupName $resourceGroupName `

-Setting $SettingsToConfigure

}

catch

{

Write-Error $_

Write-Error "Failed to write settings to Arc host"

exit 1

}

Write-Output "Success"

次の ARM テンプレートでは、既存の Azure Key Vault 証明書と Microsoft Entra アプリケーションを使用して Microsoft Entra 管理者を設定できます。

ARM テンプレートには、次の入力パラメーターが使用されます。

-

<machineName> - SQL Server ホストのマシン名

-

<Location> - SQL Server - Azure Arc リソース グループ (例: West US または Central US など)

-

<tenantId> - このテナント ID を確認するには、Azure portal から Microsoft Entra ID リソースにアクセスします。

[概要] ペインに [テナント ID] が表示されます

-

<instanceName> - SQL Server インスタンス名。 SQL Server のデフォルトのインスタンス名は MSSQLSERVER です。

-

<certSubjectName> - 作成した証明書名

-

<subscriptionId> - サブスクリプション ID。 サブスクリプション ID は Azure portal で確認できます

-

<resourceGroupName> - キー コンテナーを含むリソース グループ名。 完全な azureKeyVaultResourceUID 値は、キー コンテナー リソースに移動し、[プロパティ] を選択してリソース ID をコピーすることで確認できます。

-

<keyVaultName> - キー コンテナー名

-

<certIdentifier> - Azure Key Vault 証明書の証明書識別子。

証明書識別子を取得するには、キー コンテナー リソースに移動し、[設定] で [証明書] を選択します。

作成した証明書の現在のバージョンを選択し、証明書識別子の値をコピーします。 詳細については、「証明書をキー コンテナーに追加する」を参照してください。

-

<certSecret> - 証明書のシークレット識別子は、証明書識別子と同じメニューにあります

-

<applicationName> - 作成した Microsoft Entra アプリケーションの名前

-

<appID> - Microsoft Entra アプリケーションのアプリケーション (クライアント) ID は、アプリケーションの [概要] メニューで確認できます

-

<adminAccountName> - SQL Server に設定する Microsoft Entra 管理者アカウント

-

<adminID> - Microsoft Entra ユーザーまたはグループのオブジェクト ID、または別のアプリケーションを Microsoft Entra 管理者アカウントとして使用している場合はアプリケーションのアプリケーション (クライアント) ID。 詳細については、「チュートリアル: Microsoft Entra アプリケーションを使用した Microsoft Entra ユーザーの作成」を参照してください。

-

<adminType> - Microsoft Entra ユーザーおよびアプリケーションには 0、Microsoft Entra グループには 1 を使用します

Azure portal のカスタム デプロイを使用し、エディターで独自のテンプレートを作成します。 次に、例に貼り付けたら、構成を保存します。

注

Linux ホスト マシン上の SQL Server の場合は、スクリプト内の WindowsAgent.SqlServer を LinuxAgent.SqlServer に置き換えます。

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.HybridCompute/machines/extensions",

"apiVersion": "2022-03-10",

"name": "<machineName>/WindowsAgent.SqlServer",

"location": "<Location>",

"properties": {

"publisher": "Microsoft.AzureData",

"type": "WindowsAgent.SqlServer",

"settings": {

"AzureAD": [

{

"tenantId": "<tenantId>",

"instanceName": "<instanceName>",

"managedCertSetting": "CUSTOMER MANAGED CERT",

"aadCertSubjectName": "<certSubjectName>",

"azureKeyVaultResourceUID": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroupName>/providers/Microsoft.KeyVault/vaults/<keyVaultName>",

"azureCertUri": "<certIdentifier>",

"azureCertSecretId": "<certSecret>",

"managedAppSetting": "CUSTOMER MANAGED APP",

"appRegistrationName": "<applicationName>",

"appRegistrationSid": "<appID>",

"adminLoginName": "<adminAccountName>",

"adminLoginSid" : "<adminID>",

"adminLoginType": 0

}

]

}

}

}

]

}

Microsoft Entra 管理者が設定されると、Microsoft Entra 管理者の資格情報を使用して SQL Server に接続できます。 ただし、新しい Microsoft Entra ログインとユーザーの作成に関連するその他のデータベース アクティビティは、管理者の同意が Microsoft Entra アプリケーションに付与されるまで失敗します。

アプリケーションに管理者の同意を付与しない場合、SQL Server で Microsoft Entra ログインまたはユーザーを作成すると、次のエラーが発生します。

Azure Arc に接続されている SQL Server に対して Microsoft Entra 認証が設定されました。Microsoft Entra 認証を使用して SQL Server に接続するには、記事「チュートリアル: SQL Server の Microsoft Entra 認証を設定する」の Microsoft Entra 管理者を設定した後のセクションに従ってください。

SQL Server 2022 (16.x)