この記事では、Azure Firewallを使用してWindows 365環境を簡略化して保護する方法について説明します。 ここで説明するアーキテクチャ例は、直接最適化された接続パスを介して、必要なエンドポイントへの低メンテナンスと自動アクセスを提供します。 Azure Firewallネットワーク 規則と完全修飾ドメイン名 (FQDN) タグを使用して、このアーキテクチャの例を環境内でレプリケートできます。

注:

この記事は、Azure ネットワーク接続 (ANC) を使用してWindows 365をデプロイするお客様に適用されます。 この記事は、Microsoft が基になるセキュリティと接続を管理するため、Microsoft でホストされているネットワークを使用する環境には適用されません。 それぞれの詳細については、「Windows 365 ネットワーク展開オプション」を参照してください。

Windows 365 サービスには、重要なサービス エンドポイントへの最適化された非プロキシ接続が必要です。その多くは Microsoft のインフラストラクチャ内にあります。 インターネット経由でオンプレミス ネットワークを使用してこれらのリソースに接続することは非効率的であり、推奨されません。 このような接続は、構成と管理が複雑になる場合もあります。

たとえば、ANC デプロイ モデルを使用しているWindows 365のお客様の中には、ExpressRoute またはサイト間 VPN を使用するオンプレミス環境に直接接続している場合があります。 送信トラフィックは、オンプレミスのトラフィックと同じ方法で既存のプロキシ サーバーを使用してルーティングされる場合があります。 この接続戦略は、Windows 365環境向けに最適化されておらず、パフォーマンスに大きな影響を与える可能性があります。

代わりに、ANC Windows 365環境でAzure Firewallを使用して、最適化された、セキュリティで保護された、低いメンテナンス、自動アクセスを提供できます。 また、ダイレクト パスを使用して、重要なリモート デスクトップ プロトコル (RDP) トラフィックや、セキュリティで保護された Web ゲートウェイへの接続など、有効期間の長いその他の接続を最適化することもできます。

Windows 365に必要なエンドポイント

Windows 365には、次のエンドポイントへのアクセスが必要です。

また、環境からの最適化された接続を構成するときに、他の Microsoft サービス (Office 365 など) へのアクセスを検討することもできます。

特定のサービスの FQDN タグは、これらの規則を簡単な方法で構成および管理するためにAzure Firewallで使用でき、このドキュメントの後半で説明します。

Azure Firewall タグと FQDN タグを使用したアーキテクチャの例

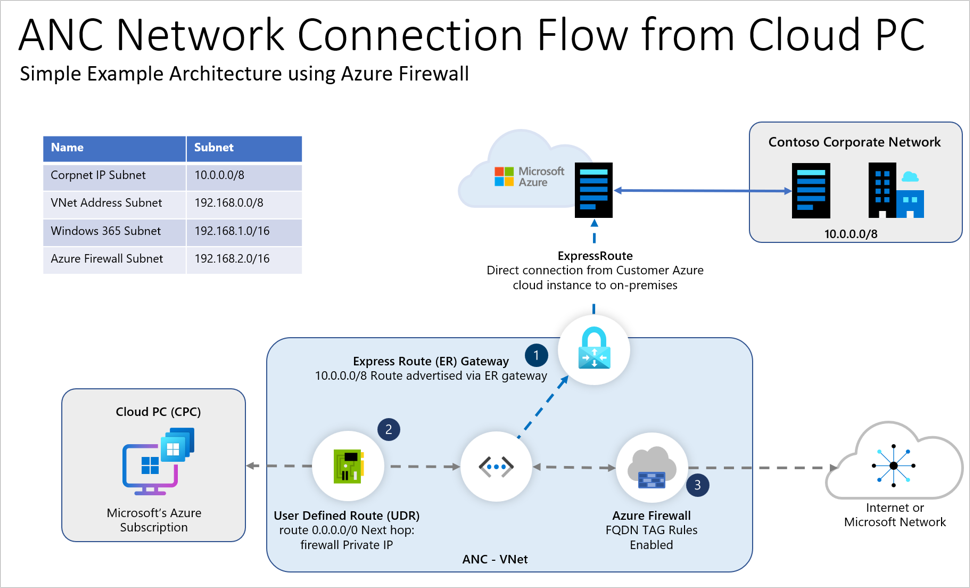

Azure 内でネットワークを構成するには、さまざまな方法があります。 ここでは、次を使用します。

- 送信アクセスを管理Azure Firewall単一の VNet。

- 直接 Microsoft に送信するための RDP トラフィックの最適化。

- VNet をオンプレミス環境に接続するための ExpressRoute 回線。

この図のトラフィック フロー:

- Contoso 企業ネットワーク: このオンプレミス IP サブネットは、ExpressRoute ゲートウェイを介して VNet にアドバタイズされます。 この範囲 (10.0.0.0/8) へのすべてのトラフィックは、ExpressRoute 回線を介して送信されます。

- Windows 365 サブネットからのその他のすべてのトラフィックは、0.0.0.0/0 のユーザー定義ルート (UDR) ルートを介して Azure ファイアウォールに送信されます。 次ホップ IP は、Azure Firewallのプライベート IP に設定されます。

- ファイアウォールには、アプリケーション 規則 (および FQDN タグ) と、Windows 365必要なエンドポイント用に構成されたネットワーク規則があります。 規則に準拠するトラフィックは許可されます。明示的に許可されていないその他のトラフィックはブロックされます。

- 別の UDR は、次ホップが "インターネット" に設定された RDP 接続の IP 範囲を伝送する "WindowsVirtualDesktop" サービス タグを指しています。 この UDR は、RDP トラフィックがファイアウォールを通過するのを防ぎ、Microsoft のネットワークに直接配置されます。

RDP 接続の最適化

この構成例では、RDP は特定の UDR で構成され、"WindowsVirtualDesktop" サービス タグを "internet" にポイントします。 この構成は、この大量および待機時間の影響を受けやすいトラフィックがインフラストラクチャへの直接かつ非常に効率的なパスを持ち、ファイアウォールに不要な負荷をかけることを回避することを意味します。 RDP の最もパフォーマンスが高く信頼性の高いパスを提供するために、この構成を実装することをお勧めします。 この UDR の宛先は "インターネット" ですが、このトラフィックは Microsoft エンドポイントであるため、クラウド PC から RDP インフラストラクチャへのこのトラフィックはインターネットにヒットせず、Microsoft バックボーン内に留まります。

注:

この設計例では、既定の送信アクセスを使用します。 2025 年 9 月には、新しいデプロイでは既定の送信アクセスが廃止されます。 既存のデプロイでは引き続き使用できます。 廃止の詳細については、 公式のお知らせを参照してください。 9 月以降、NAT ゲートウェイなどの NAT の明示的な形式を新しいデプロイで使用して、この機能を提供できます。 使用されるサブネットに NAT ゲートウェイを追加すると、NAT ゲートウェイは、既定の送信アクセスではなく "インターネット" に送信されるトラフィックに使用されます。

アプリケーション ルールをAzure Firewallする

図の環境は、次のAzure Firewallアプリケーション 規則 (吹き出し 3 で適用) を使用して設定されました。 Contoso オンプレミス サブネット宛てではないすべてのトラフィックは、ファイアウォールに送信されます。 これらの規則を使用すると、定義されたトラフィックを宛先に送信できます。 Azure Firewallのデプロイの詳細については、「Azure portalを使用してAzure Firewallをデプロイして構成する」を参照してください。

| ルールの説明 | 変換先の種類 | FQDN タグ名 | プロトコル | トランスポート層セキュリティ (TLS) 検査 | 必須 / オプション |

|---|---|---|---|---|---|

| FQDN のWindows 365 | FQDN タグ | Windows365 | HTTP: 80、HTTPS: 443 | 非推奨 | 必須 |

| FQDN のIntune | FQDN タグ | MicrosoftIntune | HTTP: 80、HTTPS: 443 | 非推奨 | 必須 |

| FQDN のOffice 365 | FQDN タグ | Office365 | HTTP: 80、HTTPS: 443 | & 許可カテゴリを最適化することはお勧めしません | 省略可能 (ただし推奨) |

| Windows Update | FQDN タグ | WindowsUpdate | HTTP: 80、HTTPS: 443 | 非推奨 | 省略可能 |

| Citrix HDX Plus | FQDN タグ | CitrixHDXPlusForWindows365 | HTTP: 80、HTTPS: 443 | 非推奨 | 省略可能 (Citrix HDX Plus を使用する場合にのみ必要) |

Azure Firewallパブリック IP アドレスに関連付けて、インターネットへの送信接続を提供できます。 最初のパブリック IP は、 送信ソース ネットワーク アドレス変換 (SNAT) を提供するためにランダムに選択されます。 最初の IP からのすべての SNAT ポートが使い果たされた後、次に使用可能なパブリック IP が使用されます。 高スループットが必要なシナリオでは、 Azure NAT Gateway を使用することをお勧めします。 NAT ゲートウェイは送信接続を動的にスケーリングし、Azure Firewallと統合できます。 詳細については、「NAT Gateway と Azure Firewall チュートリアルの統合」を参照してください。

Windows365 タグ

Windows365 タグには、必要な Azure Virtual Desktop (AVD) エンドポイントが含まれています。ただし、手動で入力する必要がある非標準ポートを持つエンドポイントを除きます (「ネットワーク規則」セクションを参照)。

Windows365 タグにはIntuneが含まれていません。 MicrosoftIntune タグは個別に使用できます。

Windows365 FQDN タグには、このドキュメントの個別の行で [必須] と表示されているエンドポイントを除き、必要なすべてのエンドポイントが含まれています。これは個別に構成する必要があります。 FQDN タグは、サービス タグとは異なります。 たとえば、WindowsVirtualDesktop サービス タグには、*.wvd.microsoft.com が解決する IP アドレスのみが含まれます。

ネットワーク ルール

Azure Firewallは現在、FQDN タグ内の非標準ポートを処理しません。 Windows 365にはいくつかの標準以外のポート要件があるため、FQDN タグに加えて、次の規則をネットワーク規則として手動で追加する必要があります。

| ルールの説明 | 変換先の種類 | FQDN/IP | プロトコル | ポート/秒 | TLS 検査 | 必須 / オプション |

|---|---|---|---|---|---|---|

| Windows ライセンス認証 | FQDN | azkms.core.windows.net | TCP | 1688 | 非推奨 | 必須 |

| 登録 | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | 非推奨 | 必須 |

| TURN を使用したユーザー データグラム プロトコル (UDP) 接続 | IP | 20.202.0.0/16 | UDP | 3478 | 非推奨 | 必須 |

| 登録 | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | 非推奨 | 必須 |

パートナー セキュリティ ソリューション のオプション

Windows 365環境を保護するのに役立つその他の方法は、Windows 365 サービスに必要なエンドポイントにアクセスするための自動ルール セットを提供するパートナー セキュリティ ソリューション オプションです。 このようなオプションは次のとおりです。

- Check Point ソフトウェア テクノロジの更新可能なオブジェクト

次の手順

Windows 365 アーキテクチャの詳細については、こちらをご覧ください。

FQDNS の詳細については、「 FQDN タグの概要」を参照してください。

サービス タグの詳細については、「 仮想ネットワーク サービス タグ」を参照してください。