Azure Firewall は、Azure Virtual Network リソースを保護するクラウドベースのマネージド ネットワーク セキュリティ サービスです。 Basic、Standard、Premium の 3 つの SKU が用意されており、それぞれ異なるユース ケースとセキュリティ要件向けに設計されています。

この記事では、SKU 別に整理されたすべての Azure Firewall 機能の包括的な概要について説明します。これにより、機能を理解し、ニーズに適したバージョンを選択できます。

機能の比較表

次の表は、すべての Azure Firewall SKU の機能を比較したものです。

| カテゴリ | 特徴 | Basic | Standard | Premium |

|---|---|---|---|---|

| コア ファイアウォール機能 | ステートフル ファイアウォール (5 タプル規則) | ✓ | ✓ | ✓ |

| ネットワーク アドレス変換 (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| 組み込みの高可用性 | ✓ | ✓ | ✓ | |

| 可用性ゾーン | ✓ | ✓ | ✓ | |

| フィルター処理と検査 | HTTPS/SQL のアプリケーション レベルの FQDN フィルター処理 (SNI ベース) | ✓ | ✓ | ✓ |

| ネットワーク レベルの FQDN フィルター処理 – すべてのポートとプロトコル | ✓ | ✓ | ||

| ネットワーク トラフィックのフィルター処理規則 | ✓ | ✓ | ✓ | |

| Web コンテンツのフィルター処理 (Web カテゴリ) | ✓ | ✓ | ||

| URL フィルタリング (フルパス - SSL 終端を含む) | ✓ | |||

| 外部TLS終了 (TLSフォワードプロキシ) | ✓ | |||

| 受信 TLS 終了 (TLS リバース プロキシ) | Azure Application Gateway の使用 | |||

| 脅威の防止 | 脅威インテリジェンス ベースのフィルター処理 (既知の悪意のある IP アドレス/ドメイン) | アラートのみ | アラートと拒否 | アラートと拒否 |

| 完全管理型 IDPS | ✓ | |||

| DNS | DNS プロキシ + カスタム DNS | ✓ | ✓ | |

| パフォーマンスと拡張性 | クラウドのスケーラビリティ (トラフィックの増加に応じて自動スケール) | 最大 250 Mbps | 最大 30 Gbps | 最大 100 Gbps |

| 脂肪の流れのサポート | N/A | 1 Gbps | 10 Gbps | |

| 管理と監視 | Firewall Manager を使用した中央管理 | ✓ | ✓ | ✓ |

| ポリシー分析 (時間の経過に伴うルール管理) | ✓ | ✓ | ✓ | |

| SIEM 統合を含む完全なログ記録 | ✓ | ✓ | ✓ | |

| ポリシー管理を容易にするサービス タグと FQDN タグ | ✓ | ✓ | ✓ | |

| REST/PowerShell/CLI/templates/Terraform を使用した DevOps の簡単な統合 | ✓ | ✓ | ✓ | |

| 高度なネットワーク | 複数のパブリック IP アドレス | ✓ | 最大 250 | 最大 250 |

| 強制トンネリング | ✓ | ✓ | ||

| 強制トンネル モードでのパブリック IP アドレスなしのデプロイ | ✓ | ✓ | ||

| 準拠 | 認定 (PCI、SOC、ISO) | ✓ | ✓ | ✓ |

| Payment Card Industry Data Security Standard (PCI DSS) コンプライアンス | ✓ |

Azure Firewall Basic の機能

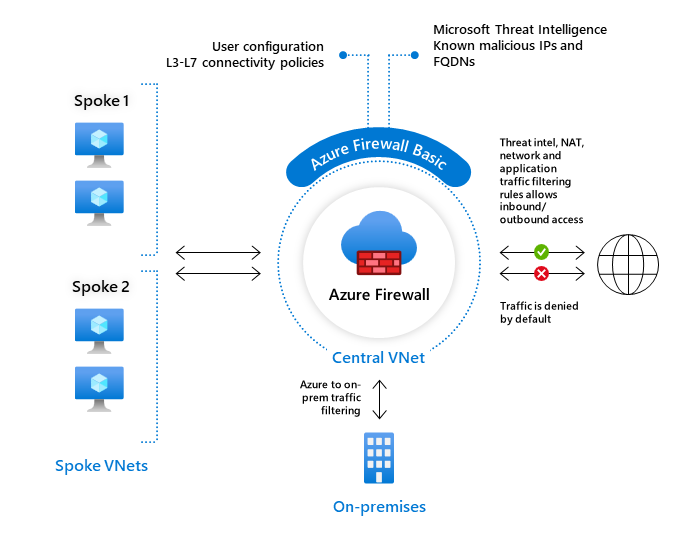

Azure Firewall Basic は、中小企業 (SMB) 向けに設計されており、Azure クラウド環境を手頃な価格で不可欠な保護で保護します。

基本的な主な機能

組み込みの高可用性: 高可用性が組み込まれているため、追加のロード バランサーは必要なく、構成する必要はありません。

Availability Zones: Azure Firewall は、デプロイ中に複数の可用性ゾーンにまたがるよう構成して、可用性を向上させることができます。 また、近接性の理由から、Azure Firewall を特定のゾーンに関連付けることもできます。

アプリケーション FQDN フィルタリング規則: 送信 HTTP/S トラフィックまたは Azure SQL トラフィックを、ワイルドカードを含む完全修飾ドメイン名 (FQDN) の指定された一覧に制限できます。 この機能では、トランスポート層セキュリティ (TLS) の終了は必要ありません。

ネットワーク トラフィック フィルタリング規則: 送信元と宛先の IP アドレス、ポート、プロトコルによって、許可または拒否のネットワーク フィルター規則を一元的に作成できます。 Azure Firewall は完全にステートフルであるため、さまざまな種類の接続で正当なパケットを区別できます。

FQDN タグ: FQDN タグ を使用すると、よく知られている Azure サービス ネットワーク トラフィックをファイアウォール経由で簡単に許可できます。 たとえば、アプリケーションルールを作成し、Windows Update タグを含めて、Windows Update からのネットワーク トラフィックがファイアウォールを通過できるようにします。

サービス タグ: サービス タグ は、セキュリティ 規則の作成の複雑さを最小限に抑えるために役立つ IP アドレス プレフィックスのグループを表します。 Microsoft は、サービス タグに含まれるアドレス プレフィックスを管理し、アドレスの変更に合じてサービス タグを自動的に更新します。

脅威インテリジェンス (アラート モードのみ): ファイアウォールで既知の悪意のある IP アドレスとドメインとの間のトラフィックに対してアラートを生成するために、 脅威インテリジェンスベースのフィルター処理 を有効にすることができます。 Basic SKU では、この機能はアラートのみを提供し、トラフィックを拒否することはできません。

送信 SNAT のサポート: すべての送信仮想ネットワーク トラフィック IP アドレスは、Azure Firewall パブリック IP (ソース ネットワーク アドレス変換) に変換されます。 仮想ネットワークからリモート インターネット宛先へのトラフィックを識別して許可できます。

受信 DNAT のサポート: ファイアウォールのパブリック IP アドレスへの受信インターネット ネットワーク トラフィックが変換 (宛先ネットワーク アドレス変換) され、仮想ネットワーク上のプライベート IP アドレスにフィルター処理されます。

複数のパブリック IP アドレス: 拡張 DNAT と SNAT のシナリオでは、複数のパブリック IP アドレスをファイアウォールに関連付けることができます。

Azure Monitor ログ: すべてのイベントが Azure Monitor と統合されているため、ログをストレージ アカウントにアーカイブしたり、イベント ハブにイベントをストリーミングしたり、Azure Monitor ログに送信したりできます。

認定: Azure Firewall Basic は、Payment Card Industry (PCI)、Service Organization Controls (SOC)、および国際標準化機構 (ISO) に準拠しています。

基本的な制限事項

- スループット: 250 Mbps に制限

- DNS プロキシ: 使用できません (Azure DNS のみを使用)

- 脅威インテリジェンス: アラート モードのみ (トラフィックを拒否できません)

- ネットワーク FQDN フィルター処理: サポートされていません (アプリケーションの FQDN フィルター処理のみ)

- Web カテゴリ: サポートされていません

- 強制トンネリング: サポートされていません

Azure Firewall Standard の機能

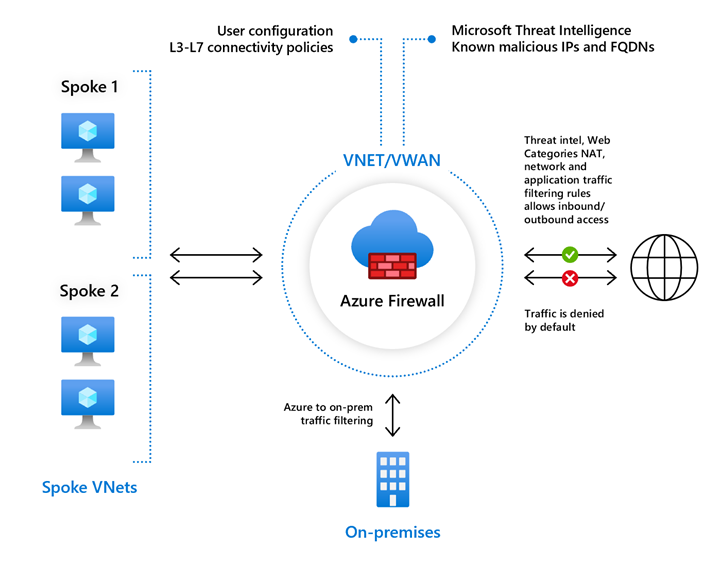

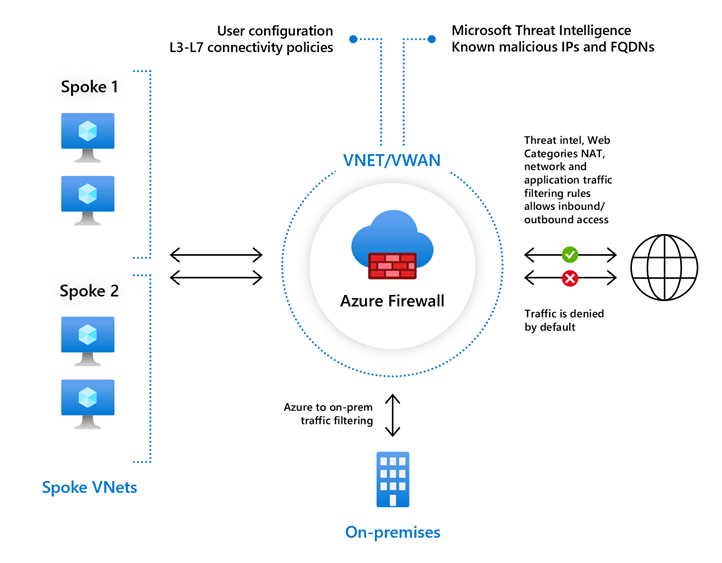

Azure Firewall Standard は、最大 30 Gbps のピーク トラフィックを管理するために自動スケールを使用するレイヤー 3 ~ レイヤー 7 のファイアウォール機能を必要とするお客様に適しています。 これには、脅威インテリジェンス、DNS プロキシ、カスタム DNS、Web カテゴリなどのエンタープライズ機能が含まれます。

主要な標準機能

Standard には、すべての基本的な機能に加えて、次のものが含まれます。

無制限のクラウド スケーラビリティ: Azure Firewall は、ネットワーク トラフィック フローの変化に対応するために必要な量だけスケールアウトできるため、ピーク時のトラフィック (最大 30 Gbps) に対して予算を設定する必要はありません。

ネットワーク レベルの FQDN フィルター処理: DNS 解決に基づいて、ネットワーク ルールで完全修飾ドメイン名 (FQDN) を使用できます。 この機能を使用すると、任意の TCP/UDP プロトコル (NTP、SSH、RDP など) で FQDN を使用して送信トラフィックをフィルター処理できます。

脅威インテリジェンス (アラートと拒否): ファイアウォールで既知の悪意のある IP アドレスとドメインとの間のトラフィックを警告および拒否するために、 脅威インテリジェンスベースのフィルター処理を有効にすることができます。 この IP アドレスとドメインのソースは、Microsoft の脅威インテリジェンス フィードです。

DNS プロキシ: DNS プロキシを有効にすると、Azure Firewall は仮想ネットワークから目的の DNS サーバーに DNS クエリを処理および転送できます。 この機能は、ネットワーク ルールでの信頼性の高い FQDN フィルター処理に不可欠です。

カスタム DNS: カスタム DNS を使用すると、独自の DNS サーバーを使用するように Azure Firewall を構成しながら、ファイアウォールの送信依存関係が引き続き Azure DNS で解決されるようにすることができます。 1 つの DNS サーバーまたは複数のサーバーを構成できます。

強制トンネリング: インターネットに直接移動するのではなく、指定された次ホップにインターネットにバインドされたすべてのトラフィックをルーティングするように Azure Firewall を構成できます。 たとえば、インターネットに渡される前に、ネットワーク トラフィックを処理するオンプレミスのエッジ ファイアウォールまたはその他のネットワーク仮想アプライアンス (NVA) を使用できます。

強制トンネル モードでパブリック IP アドレスなしでデプロイする: 強制トンネル モードで Azure Firewall をデプロイできます。このモードでは、Azure Firewall によって操作に使用される管理 NIC が作成されます。 テナント データパス ネットワークはパブリック IP アドレスなしで構成でき、インターネット トラフィックを別のファイアウォールに強制的にトンネリングしたり、ブロックしたりできます。

Web カテゴリ: Web カテゴリを使用すると、管理者は、ギャンブル Web サイト、ソーシャル メディア Web サイトなどの Web サイト カテゴリへのユーザー アクセスを許可または拒否できます。 Standard では、カテゴリ化は FQDN のみに基づいています。

複数のパブリック IP サポートの強化: 最大 250 個のパブリック IP アドレスをファイアウォールに関連付けることができます。

Premium と比較した標準の制限事項

- TLS 検査: サポートされていません

- IDPS: サポートされていません

- URL フィルター処理: サポートされていません (FQDN フィルター処理のみ)

- 高度な Web カテゴリ: 基本的な FQDN ベースの分類のみ

- パフォーマンス: Premium では 30 Gbps と 100 Gbps に制限

Azure Firewall Premium の機能

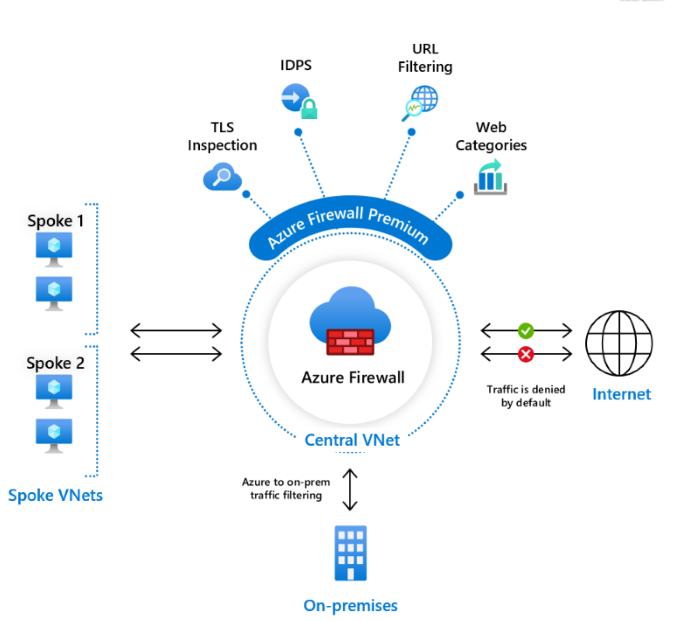

Azure Firewall Premium は、支払い業界や医療業界など、機密性の高い規制された環境に適した高度な脅威保護を提供します。 これには、すべての標準機能と高度なセキュリティ機能が含まれています。

Premium の主な機能

Premium には、Standard のすべての機能に加えて、次のものが含まれます。

TLS 検査: 送信トラフィックを復号化し、処理した後、再暗号化して宛先に送信します。 Azure Firewall Premium は、TLS 接続を終了して検査し、HTTPS での悪意のあるアクティビティを検出、アラート、軽減します。 2 つの TLS 接続 (1 つは Web サーバー、もう 1 つはクライアント) が作成されます。

- 送信 TLS 検査: Azure でホストされている内部クライアントからインターネットに送信される悪意のあるトラフィックから保護します。

- East-West TLS 検査: オンプレミス ネットワークとの間のトラフィックなど、Azure 内で送信される潜在的な悪意のあるトラフィックから Azure ワークロードを保護します。

IDPS (侵入検出および防止システム): ネットワーク侵入検出および防止システム (IDPS) は、ネットワークの悪意のあるアクティビティを監視し、情報をログに記録し、報告し、必要に応じてブロックします。 Azure Firewall Premium では、次の機能を備えた署名ベースの IDPS が提供されます。

- 50 を超えるカテゴリで 67,000 を超えるルール

- 20 ~ 40 以上の新しいルールが毎日リリースされます

- 高度なマルウェア検出手法を使用して誤検知率を低くする

- 最大 10,000 個の IDPS ルールのカスタマイズのサポート

- トラフィック方向の決定のためのプライベート IP 範囲の構成

URL フィルタリング: Azure Firewall の FQDN フィルタリング機能を拡張して、

www.contoso.com/a/cではなく、www.contoso.comなど、URL 全体を考慮します。 URL フィルタリングは、TLS 検査が有効になっている場合に HTTP トラフィックと HTTPS トラフィックの両方に適用できます。高度な Web カテゴリ: 粒度が強化されたギャンブルやソーシャル メディアなどの Web サイト カテゴリへのユーザー アクセスを許可または拒否します。 FQDN のみを調べる Standard とは異なり、Premium は HTTP トラフィックと HTTPS トラフィックの両方の URL 全体に基づいてカテゴリを照合します。

たとえば、Azure Firewall が

www.google.com/newsの HTTPS 要求をインターセプトした場合は、次のようになります。- Firewall Standard: FQDN 部分のみが検査されるため、

www.google.comは検索エンジンとして分類されます - Firewall Premium: 完全な URL が調べられたので、

www.google.com/newsはニュースとして分類されます

- Firewall Standard: FQDN 部分のみが検査されるため、

パフォーマンスの向上: Azure Firewall Premium は、より強力な仮想マシン SKU を使用し、10 Gbps の脂肪フローをサポートして最大 100 Gbps までスケールアップできます。

PCI DSS コンプライアンス: Premium SKU は、Payment Card Industry Data Security Standard (PCI DSS) の要件に準拠しているため、支払いカード データの処理に適しています。

Premium のみの機能

- IDPS プライベート IP 範囲: トラフィックが受信、送信、または内部 (East-West) かどうかを判断するようにプライベート IP アドレス範囲を構成する

- IDPS 署名規則: モードを [無効]、[アラート]、または [アラートと拒否] に変更して署名をカスタマイズする

- Web カテゴリ検索: Web カテゴリ チェック 機能を使用して FQDN または URL のカテゴリを識別する

- カテゴリ変更要求: 異なるカテゴリに属する FQDN または URL の要求カテゴリの変更

- TLS 検査証明書の管理: TLS 検査のための顧客指定の CA 証明書のサポート

すべての SKU の共通機能

内蔵の高可用性機能と可用性ゾーン

すべての Azure Firewall SKU には次のものが含まれます。

- 追加のロード バランサーを必要としない組み込みの高可用性

- 可用性の向上のための Availability Zones のデプロイのサポート

- 複数の Availability Zones にデプロイするための追加コストなし

ネットワーク アドレス変換 (NAT)

すべての SKU のサポート:

- ソース NAT (SNAT): すべての送信仮想ネットワーク トラフィック IP アドレスが Azure Firewall パブリック IP に変換されます

- 宛先 NAT (DNAT): ファイアウォールのパブリック IP アドレスへの受信インターネット ネットワーク トラフィックが変換され、プライベート IP アドレスにフィルター処理されます

管理と監視

すべての SKU には次のものが含まれます。

- Azure Monitor の統合: ログ記録と監視のために、すべてのイベントが Azure Monitor と統合されます

- Azure Firewall Workbook: Azure Firewall データ分析のための柔軟なキャンバス

- 中央管理: Azure Firewall Manager のサポート

- ポリシー分析: ルールの管理と時間の経過に伴う分析

- DevOps 統合: REST/PowerShell/CLI/templates/Terraform のサポート

コンプライアンスと認定

すべての SKU は次のとおりです。

- Payment Card Industry (PCI) 準拠

- サービス組織管理 (Service Organization Controls, SOC) 準拠

- 国際標準化機構 (ISO) に準拠

Premium では、支払い処理環境に対する PCI DSS コンプライアンスも提供されます。