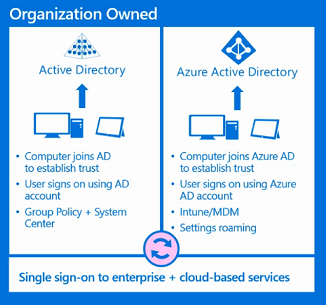

今日のクラウドファーストの世界では、エンタープライズ IT 部門は、ユーザーが自分のデバイスを使用できるようにするか、企業所有のデバイスを選択して購入することをますます望んでいます。 デバイスを機能させるために接続すると、アプリ、企業ネットワーク、電子メールなど、organizationのリソースに簡単にアクセスできます。

注

モバイル デバイス管理 (MDM) 登録を使用してデバイスを接続すると、organizationによってデバイスに特定のポリシーが適用される場合があります。

企業所有の Windows デバイスを接続する

企業所有のデバイスを接続するには、デバイスを Active Directory ドメインに参加させるか、Microsoft Entra ドメインに参加させます。 Windows では、Microsoft Entra IDまたはオンプレミスの Active Directory ドメインに参加しているデバイス上の個人用 Microsoft アカウントは必要ありません。

注

オンプレミスの Active Directoryに参加しているデバイスについては、「グループ ポリシーの登録」を参照してください。

デバイスをMicrosoft Entra ドメインに接続する (Microsoft Entra ID参加)

すべての Windows デバイスは、Microsoft Entra ドメインに接続できます。 これらのデバイスは OOBE 中に接続できます。 さらに、デスクトップ デバイスは、設定アプリを使用してMicrosoft Entra ドメインに接続できます。

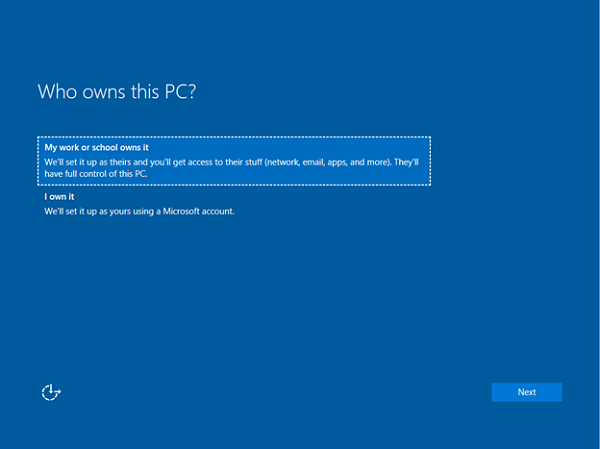

すぐに使えるエクスペリエンス

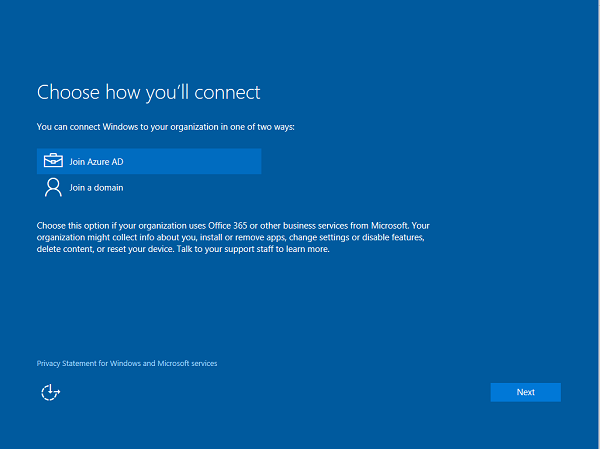

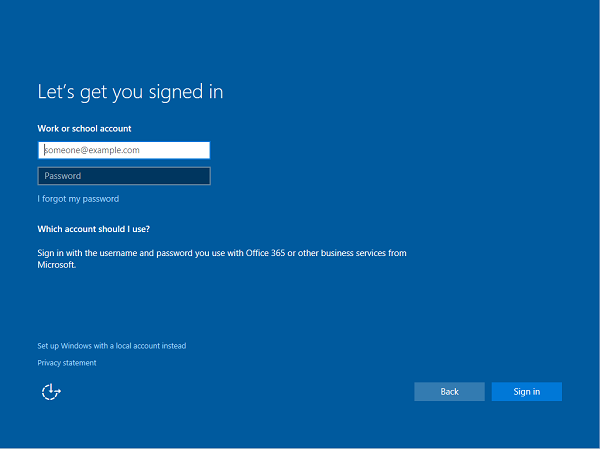

ドメインに参加するには:

[職場または学校が所有しています] を選択し、[次へ] を選択します。

[Microsoft Entra ID参加] を選択し、[次へ] を選択します。

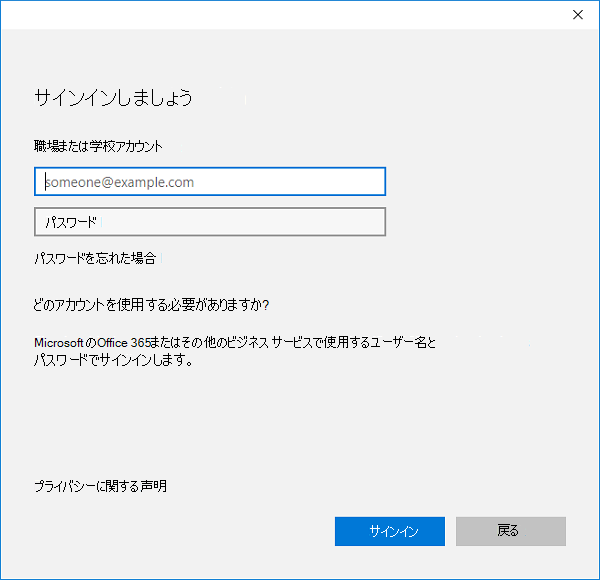

Microsoft Entraユーザー名を入力します。 このユーザー名は、Microsoft Office 365などのサービスにログインするために使用するメール アドレスです。

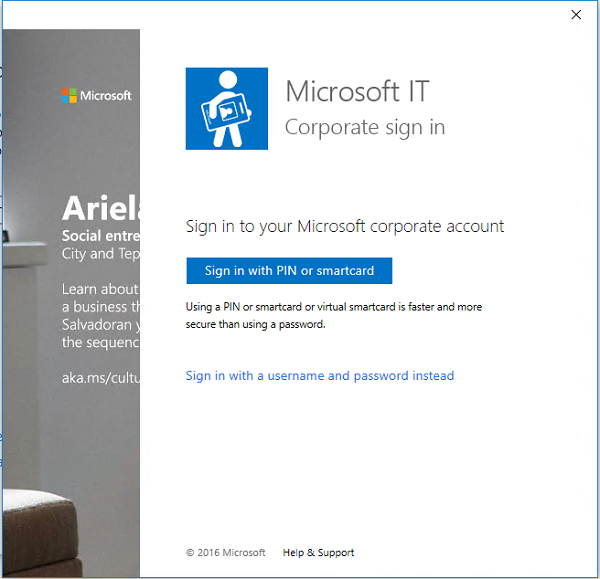

テナントがクラウド専用、パスワード ハッシュ同期、またはパススルー認証テナントの場合、このページが変更され、organizationのカスタム ブランドが表示され、このページでパスワードを直接入力できます。 テナントがフェデレーション ドメインの一部である場合は、認証用のActive Directory フェデレーション サービス (AD FS) (AD FS) など、organizationのオンプレミスフェデレーション サーバーにリダイレクトされます。

IT ポリシーに基づいて、この時点で認証の 2 番目の要素を指定するように求められる場合もあります。

Microsoft Entra テナントに自動登録が構成されている場合は、このフロー中にデバイスも MDM に登録されます。 詳細については、次の 手順を参照してください。 テナントが自動登録用に構成されていない場合は、2 回目に登録フローを通過して デバイスを MDM に接続する必要があります。 フローが完了すると、デバイスはorganizationのMicrosoft Entra ドメインに接続されます。

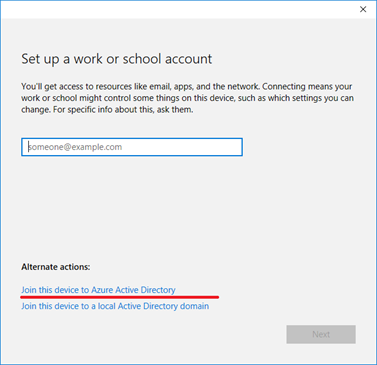

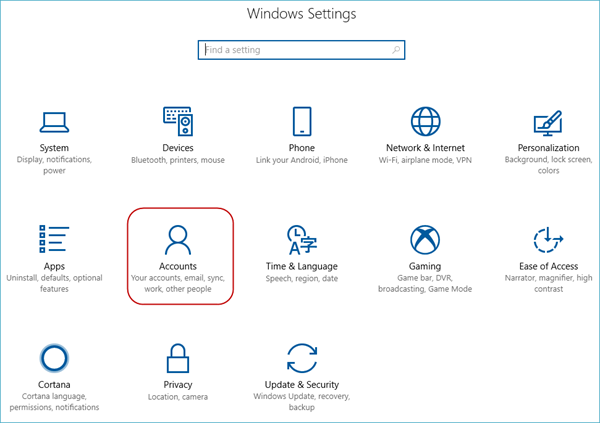

設定アプリを使用する

ローカル アカウントを作成し、デバイスを接続するには:

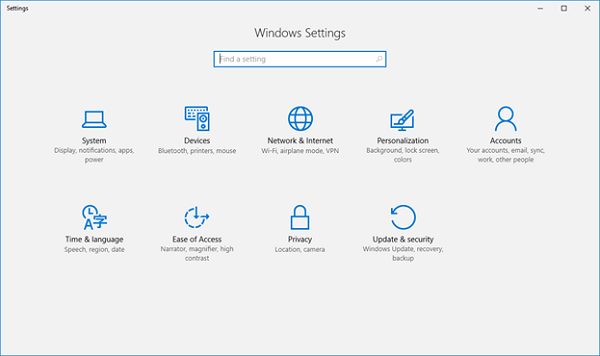

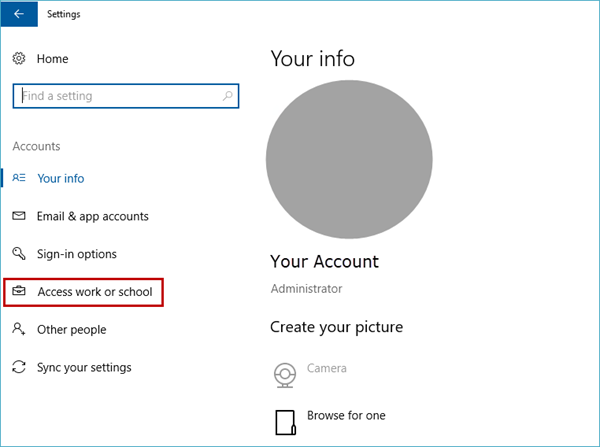

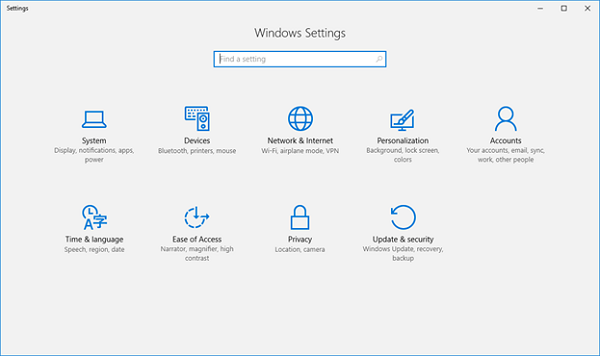

設定アプリを起動します。

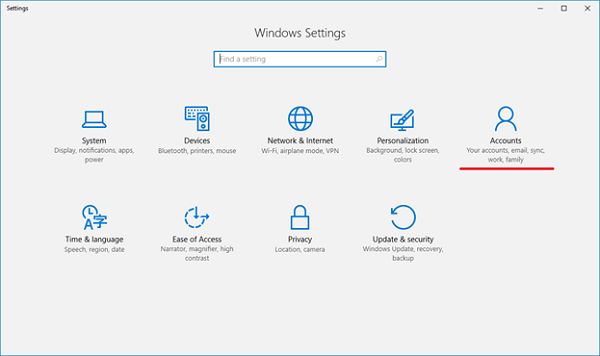

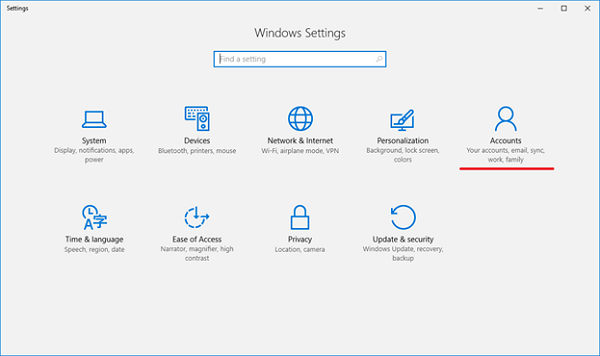

次に、[ アカウント] に移動します。

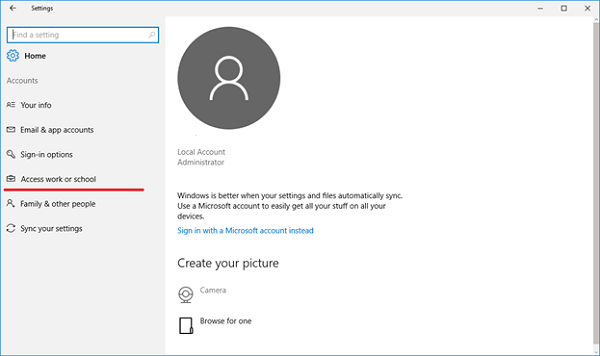

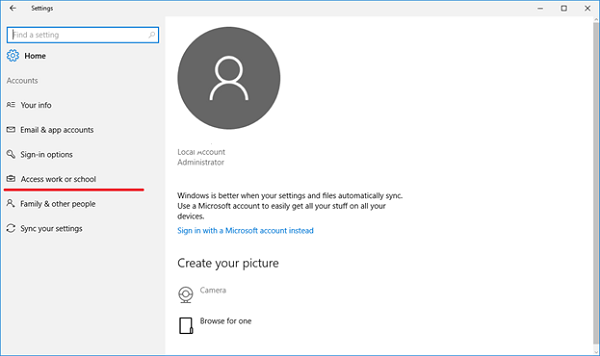

[ 職場または学校にアクセスする] に移動します。

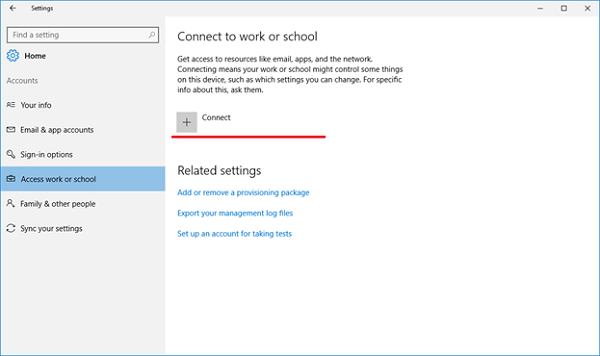

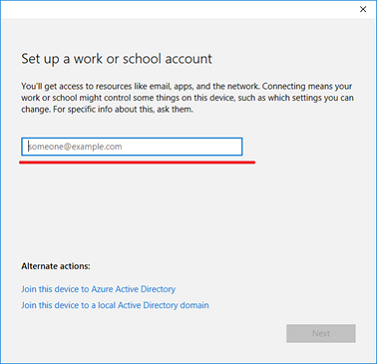

[ 接続] を選択します。

[代替アクション] で、[このデバイスをMicrosoft Entra IDに参加させる] を選択します。

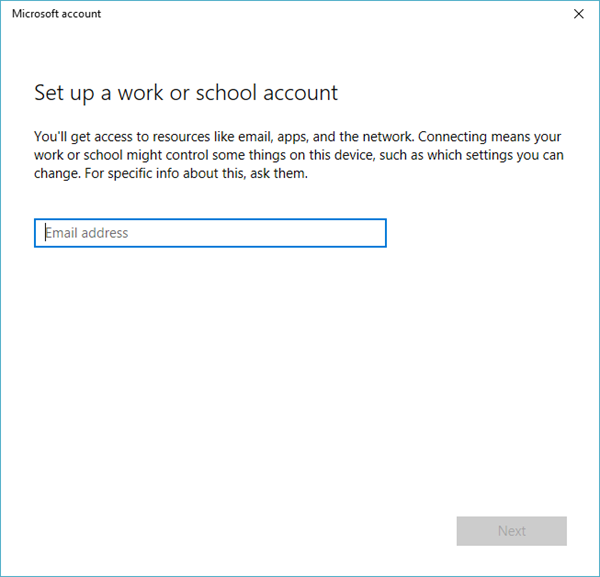

Microsoft Entraユーザー名を入力します。 このユーザー名は、Office 365と同様のサービスにログインするために使用するメール アドレスです。

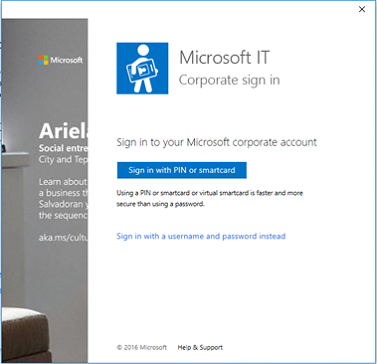

テナントがクラウド専用、パスワード ハッシュ同期、またはパススルー認証テナントの場合は、このページが変更され、organizationのカスタム ブランドが表示され、このページでパスワードを直接入力できます。 テナントがフェデレーション ドメインの一部である場合は、認証のためにorganizationのオンプレミスフェデレーション サーバー (AD FS など) にリダイレクトされます。

IT ポリシーに基づいて、この時点で認証の 2 番目の要素を指定するように求められる場合もあります。

Microsoft Entra テナントに自動登録が構成されている場合は、このフロー中にデバイスも MDM に登録されます。 詳しくは、こちらのブログ記事をご覧ください。 テナントが自動登録用に構成されていない場合は、2 回目に登録フローを通過してデバイスを MDM に接続する必要があります。

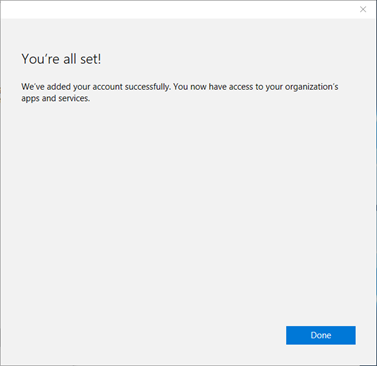

フローの終了後、デバイスはorganizationのMicrosoft Entra ドメインに接続されている必要があります。 現在のアカウントからサインアウトし、Microsoft Entraユーザー名を使用してサインインできるようになりました。

Microsoft Entra ドメインへの接続に関するヘルプ

デバイスをMicrosoft Entra ドメインに接続できない場合がいくつかあります。

| 接続の問題 | 説明 |

|---|---|

| デバイスがMicrosoft Entra ドメインに接続されている。 | デバイスは、一度に 1 つのMicrosoft Entra ドメインにのみ接続できます。 |

| デバイスは既に Active Directory ドメインに接続されています。 | デバイスは、Microsoft Entra ドメインまたは Active Directory ドメインに接続できます。 両方に同時に接続することはできません。 |

| デバイスには、職場アカウントに接続されているユーザーが既にいます。 | Microsoft Entra ドメインに接続するか、職場または学校アカウントに接続できます。 両方に同時に接続することはできません。 |

| 標準ユーザーとしてログインしています。 | デバイスは、管理ユーザーとしてログインしている場合にのみ、Microsoft Entra ドメインに接続できます。 続行するには、管理者アカウントに切り替える必要があります。 |

| デバイスは既に MDM によって管理されています。 | Microsoft Entra テナントに事前構成済みの MDM エンドポイントがある場合、Microsoft Entra ID への接続フローはデバイスを MDM に登録しようとします。 この場合、Microsoft Entra IDに接続できるようにするには、デバイスを MDM から登録解除する必要があります。 |

| デバイスが Home Edition を実行しています。 | この機能は Windows Home エディションでは使用できないため、Microsoft Entra ドメインに接続することはできません。 続行するには、Pro、Enterprise、または Education エディションにアップグレードする必要があります。 |

個人所有のデバイスを接続する

個人所有のデバイス (Bring Your Own Device (BYOD) とも呼ばれます) は、職場または学校のアカウントまたは MDM に接続できます。 Windows デバイスは、職場または学校に接続するためにデバイス上の個人用 Microsoft アカウントを必要としません。

すべての Windows デバイスを職場または学校アカウントに接続できます。 職場または学校アカウントには、設定アプリまたはユニバーサル Office アプリなどの多数のユニバーサル Windows プラットフォーム (UWP) アプリのいずれかを使用して接続できます。

デバイスをMicrosoft Entra IDに登録し、MDM に登録する

ローカル アカウントを作成し、デバイスを接続するには:

[設定] アプリを起動し、[ アカウント>Start>Settings>Accounts] を選択します。

[ 職場または学校にアクセスする] に移動します。

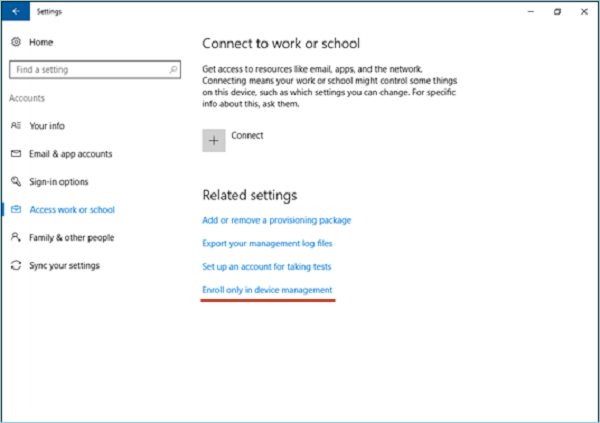

[ 接続] を選択します。

![[接続] ボタンをクリックして、職場または学校のオプションにアクセスします。](images/unifiedenrollment-rs1-24-b.png)

Microsoft Entraユーザー名を入力します。 このユーザー名は、Office 365と同様のサービスにログインするために使用するメール アドレスです。

テナントがクラウド専用、パスワード ハッシュ同期、またはパススルー認証テナントの場合、このページが変更され、organizationのカスタム ブランドが表示され、パスワードをページに直接入力できます。 テナントがフェデレーション ドメインの一部である場合は、認証のためにorganizationのオンプレミスフェデレーション サーバー (AD FS など) にリダイレクトされます。

IT ポリシーに基づいて、この時点で認証の 2 番目の要素を指定するように求められる場合もあります。

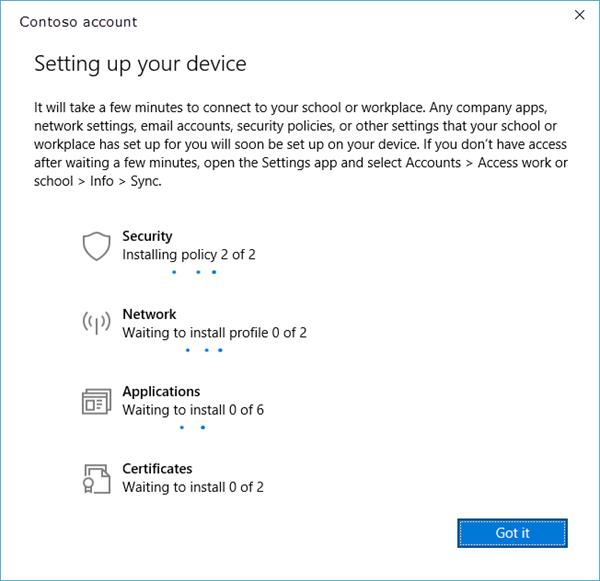

Microsoft Entra テナントに自動登録が構成されている場合は、このフロー中にデバイスも MDM に登録されます。 詳しくは、こちらのブログ記事をご覧ください。 テナントが自動登録用に構成されていない場合は、2 回目に登録フローを通過して デバイスを MDM に接続する必要があります。

セットアップ中のデバイスの進行状況を示す状態ページが表示されます。

フローを完了すると、Microsoft アカウントが職場または学校アカウントに接続されます。

個人所有のデバイスの接続に関するヘルプ

デバイスが動作するように接続できない場合があります。

| エラー メッセージ | 説明 |

|---|---|

| デバイスは既にorganizationのクラウドに接続されています。 | デバイスは、Microsoft Entra ID、職場または学校アカウント、または AD ドメインのいずれかに既に接続されています。 |

| organizationのクラウドで ID が見つかりませんでした。 | 入力したユーザー名が、Microsoft Entra テナントで見つかりませんでした。 |

| デバイスは既にorganizationによって管理されています。 | デバイスは、MDM またはMicrosoft Configuration Managerによって既に管理されています。 |

| この操作を実行するための適切な特権がありません。 管理者に問い合わせてください。 | デバイスを標準ユーザーとして MDM に登録することはできません。 管理者アカウントを使用している必要があります。 |

| 入力したユーザー名と一致する管理エンドポイントを自動検出できませんでした。 ユーザー名を確認し、もう一度やり直してください。 管理エンドポイントの URL がわかっている場合は、それを入力します。 | MDM のサーバー URL を指定するか、入力したユーザー名のスペルをチェックする必要があります。 |

デバイス管理にのみ登録する

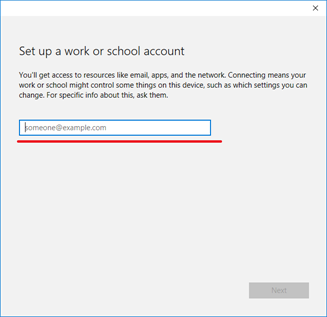

すべての Windows デバイスを MDM に接続できます。 設定アプリを使用して MDM に接続できます。 ローカル アカウントを作成し、デバイスを接続するには:

設定アプリを起動します。

次に、[ アカウント] に移動します。

[ 職場または学校にアクセスする] に移動します。

[ デバイス管理にのみ登録する] リンクを 選択します。

職場のメール アドレスを入力します。

デバイスでオンプレミス認証のみをサポートするエンドポイントが見つかると、このページが変更され、パスワードの入力を求められます。 デバイスでフェデレーション認証をサポートする MDM エンドポイントが見つかると、認証情報の詳細を求める新しいウィンドウが表示されます。

IT ポリシーに基づいて、この時点で認証の 2 番目の要素を指定するように求められる場合もあります。 登録の進行状況は画面に表示されます。

フローが完了すると、デバイスはorganizationの MDM に接続されます。

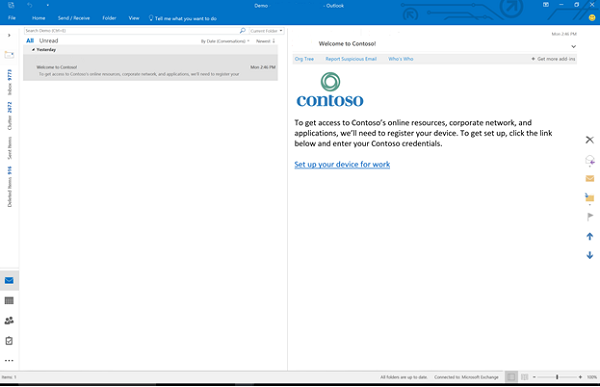

ディープ リンクを使用して Windows デバイスを接続して動作させる

Windows デバイスは、ディープ リンクを使用して動作するように接続されている可能性があります。 ユーザーは、Windows のどこからでも特定の形式でリンクを選択または開き、新しい登録エクスペリエンスに誘導できます。

デバイスを接続して動作させるために使用されるディープ リンクは、次の形式を使用します。

ms-device-enrollment:?mode={mode_name}:

| パラメーター | 説明 | Windows でサポートされる値 |

|---|---|---|

| モード | 登録アプリで実行されるモードについて説明します。 | モバイル デバイス管理 (MDM)、職場アカウントの追加 (AWA)、および参加Microsoft Entra。 |

| username | MDM に登録する必要があるユーザーのメール アドレスまたは UPN を指定します。 | 文字列 |

| servername | デバイスの登録に使用する MDM サーバー URL を指定します。 | 文字列 |

| accesstoken | MDM サーバーが適したとおりに使用するカスタム パラメーター。 通常、このパラメーターの値は、登録要求を検証するためのトークンとして使用できます。 | 文字列 |

| deviceidentifier | MDM サーバーが適したとおりに使用するカスタム パラメーター。 通常、このパラメーターの値を使用して、一意のデバイス識別子を渡すことができます。 | GUID |

| tenantidentifier | MDM サーバーが適したとおりに使用するカスタム パラメーター。 通常、このパラメーターの値を使用して、デバイスまたはユーザーが属しているテナントを識別できます。 | GUID または文字列 |

| 所有権 | MDM サーバーが適したとおりに使用するカスタム パラメーター。 通常、このパラメーターの値を使用して、デバイスが BYOD か Corp Owned かを判断できます。 | 1、2、または 3。 "1" は所有権が不明であることを意味し、"2" はデバイスが個人所有であることを意味し、"3" はデバイスが企業所有であることを意味します |

ディープ リンクを使用して MDM に接続する

注

ディープ リンクは、インターネット エクスプローラーまたは Microsoft Edge ブラウザーでのみ機能します。 ディープ リンクを使用して MDM に接続するために使用できる URI の例:

- ms-device-enrollment:?mode=mdm

-

ms-device-enrollment:?mode=mdm&username=

someone@example.com&servername=https://example.server.com

ディープ リンクを使用してデバイスを MDM に接続するには:

URI ms-device-enrollment:?mode=mdm を使用して組み込みの登録アプリを起動するためのリンクを作成し、わかりやすい表示テキスト ( [ここをクリックして Windows を接続して機能させる] など) を使用します。

このリンクは、[デバイス管理に登録] オプションと同等のフローを起動します。

IT 管理者は、ユーザーが MDM への登録を選択できるウェルカム メールにこのリンクを追加できます。

注

メール フィルターがディープ リンクをブロックしないようにします。

IT 管理者は、ユーザーが登録手順を参照する内部 Web ページにこのリンクを追加することもできます。

リンクを選択するか実行すると、MDM 登録のみを許可する特別なモードで登録アプリが起動されます ([デバイス管理に登録] オプションと同様)。

職場のメール アドレスを入力します。

デバイスでオンプレミス認証のみをサポートするエンドポイントが見つかると、このページが変更され、パスワードの入力が求められます。 デバイスでフェデレーション認証をサポートする MDM エンドポイントが見つかると、より多くの認証情報を求める新しいウィンドウが表示されます。 IT ポリシーに基づいて、この時点で認証の 2 番目の要素を指定するように求められる場合もあります。

フローが完了すると、デバイスがorganizationの MDM に接続されます。

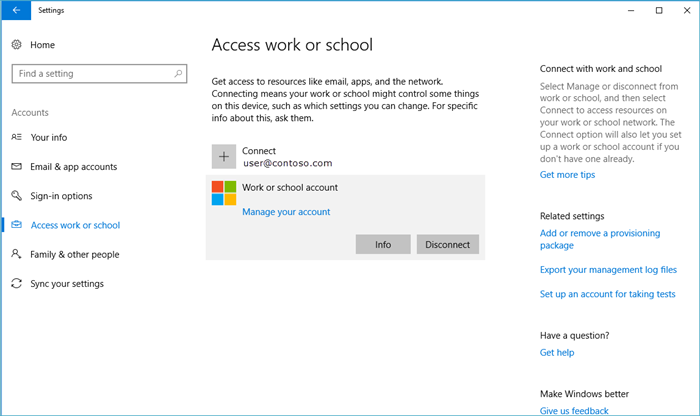

接続を管理する

職場または学校の接続を管理するには、[設定>Accounts>職場または学校にアクセスする] を選択します。 このページに接続が表示され、接続を選択すると、その接続のオプションが展開されます。

Info

[ 情報] ボタンは、MDM に関連する職場または学校の接続にあります。 このボタンは、次のシナリオに含まれています。

- MDM への自動登録が構成されているMicrosoft Entra ドメインにデバイスを接続する。

- MDM への自動登録が構成されている職場または学校アカウントにデバイスを接続する。

- デバイスを MDM に接続する。

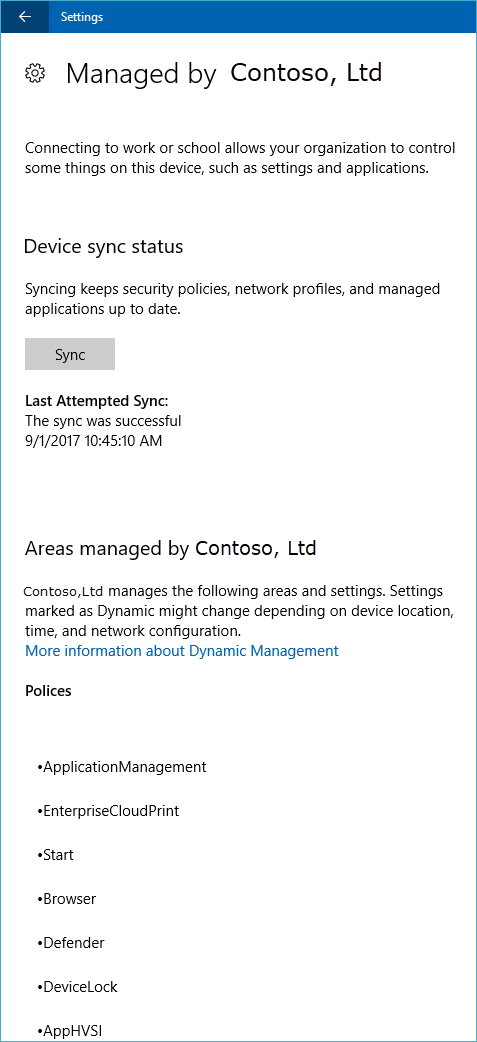

[ 情報 ] ボタンを選択すると、設定アプリの新しいページが開き、MDM 接続の詳細が表示されます。 このページでは、organizationのサポート情報 (構成されている場合) を表示できます。 また、デバイスが MDM サーバーと通信し、必要に応じてポリシーの更新プログラムをフェッチするように強制する同期セッションを開始することもできます。

[情報] ボタンを選択すると、organizationによってインストールされたポリシーと基幹業務アプリの一覧が表示されます。 スクリーンショットの例を次に示します。

[切断]

[ 切断 ] ボタンは、すべての作業接続にあります。 一般に、[ 切断 ] ボタンを選択すると、デバイスから接続が削除されます。 この機能にはいくつかの例外があります。

- AllowManualMDMUnenrollment ポリシーを適用するデバイスでは、ユーザーが MDM 登録を削除することはできません。 これらの接続は、サーバーによって開始される登録解除コマンドによって削除する必要があります。

- モバイル デバイスでは、Microsoft Entra IDから切断することはできません。 これらの接続は、デバイスをワイプすることによってのみ削除できます。

Warning

切断すると、デバイス上のデータが失われる可能性があります。

診断ログの収集

[設定]>Accounts>[職場または学校にアクセスする] に移動し、[関連設定] の [管理ログのエクスポート] リンクを選択して、作業接続の診断ログを収集できます。 次に、[ エクスポート] を選択し、表示されたパスに従って管理ログ ファイルを取得します。

高度な診断レポートを取得するには、[設定>Accounts>職場または学校にアクセスし、[情報] ボタンを選択します。 [設定] ページの下部に、レポートを作成するためのボタンが表示されます。

詳細については、「 MDM ログの収集」を参照してください。