ユーザー向けの情報を探している場合、 「Windows Update: FAQ」をご覧ください。

WSUS は、Windows Server オペレーティング システムで利用可能な Windows サーバーの役割です。 これによって、組織内の Windows 更新プログラムに関する単一のハブを提供されます。 WSUS を使用すると、企業は更新プログラムを延期するだけでなく、更新プログラムを選択的に承認し、配信時期を選択し、受信する個々のデバイスまたはデバイス グループを決定できます。 WSUS では、Windows Updateクライアント ポリシーに対する追加の制御が提供されますが、Microsoft Configuration Managerが提供するすべてのスケジュール オプションと展開の柔軟性は提供されません。

Windows 更新プログラムのソースとして WSUS を選択した場合は、グループ ポリシーを使って Windows クライアント デバイスを WSUSサーバーに向けます。 そこから、更新プログラムが定期的に WSUS サーバーにダウンロードされ、WSUS 管理コンソールまたはグループ ポリシーを通じて管理、承認、および展開され、企業の更新プログラムの管理が合理化されます。 現在 WSUS を使用して環境内の Windows 更新プログラムを管理している場合は、Windows 11で引き続き管理できます。

注

WSUS は非推奨となり、新機能は追加されなくなりました。 ただし、運用環境のデプロイでは引き続きサポートされ、製品ライフサイクルに従ってセキュリティと品質の更新プログラムを受け取ります。 詳細については、「Windows Serverで削除または開発されなくなった機能」を参照してください。

WSUS による Windows クライアント サービスの要件

WSUS を使用して Windows 機能更新プログラムを管理および展開できるようにするには、サポートされているオペレーティング システムのバージョンでサポートされている WSUS を使用する必要があります。

- Windows Server 2016での WSUS ロール

- Windows Server 2019 の WSUS ロール

- Windows Server 2022 の WSUS ロール

- Windows Server 2025 での WSUS ロール

WSUS ロールの展開の詳細については、「Windows Server Update Services (WSUS) の概要」を参照してください。

WSUS のスケーラビリティ

WSUS を使ってすべての Windows 更新プログラムを管理するために、一部の組織では境界ネットワークから WSUS にアクセスすることが必要になる場合があります。組織によっては、他の複雑なシナリオがある場合もあります。 WSUS はスケーラビリティが高く構成範囲が広いため、さまざまな規模やサイト レイアウトの組織に対応できます。 アップストリームとダウンストリームのサーバー構成、ブランチ オフィス、WSUS 負荷分散、その他の複雑なシナリオなど、WSUS のスケーリングの詳細については、「Windows Server Update Servicesの展開」を参照してください。

自動更新を構成し、サービスの場所を更新する

Windows クライアント デバイスで WSUS を使って更新プログラムを管理するときは、まず環境のグループ ポリシー設定、[自動更新を構成する] および [イントラネットの Microsoft 更新サービスの場所] を構成します。 こうすることで、影響を受けるクライアントを強制的に WSUS サーバーに接続させて管理できるようにします。 次のプロセスで、これらの設定を指定し、設定をドメイン内のすべてのデバイスに展開する方法について説明します。

環境のグループ ポリシーの設定、[自動更新を構成する] および [イントラネットの Microsoft 更新サービスの場所] を構成するには

グループ ポリシー管理コンソール (gpmc.msc) を開きます。

[Forest\Domains\Your_Domain] を展開します。

ドメイン名を右クリックして、[このドメインに GPO を作成し、このコンテナーにリンクする] を選択します。

注

この例では、ドメイン全体に対してグループ ポリシーの設定、[自動更新を構成する] および [イントラネットの Microsoft 更新サービスの場所] を指定しています。 これは要件ではありません。これらの設定は、セキュリティ フィルター処理または特定の OU を使用して、任意のセキュリティ グループを対象にすることができます。

[新しい GPO] ダイアログ ボックスで、新しい GPO WSUS - 自動Updatesとイントラネット更新サービスの場所に名前を付けます。

WSUS - 自動Updatesとイントラネット更新サービスの場所 GPO を右クリックし、[編集] を選択します。

グループ ポリシー管理エディターで、[コンピューターの構成]、[ポリシー]、[管理用テンプレート]、[Windows コンポーネント]、[Windows Update] の順に進みます。

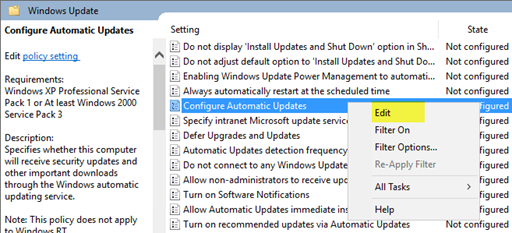

[自動Updatesの構成] 設定を右クリックし、[編集] を選択します。

[自動更新を構成する] ダイアログ ボックスで、[有効にする] を選択します。

[ オプション] の [ 自動更新の構成 ] の一覧で、[ 3 - 自動ダウンロードしてインストールを通知する] を選択し、[ OK] を選択します。

![[自動ダウンロード] を選択し、UI にインストールを通知します。](images/waas-wsus-fig5.png)

重要

- Regedit.exe を使用して、次のキーが有効になっていないことをチェックします。Windows ストアの接続が切断される可能性があるためです Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\DoNotConnectToWindowsUpdateInternetLocations。

- 更新プログラムの自動ダウンロードおよびインストールの日時には、他に 3 つの設定があります。 これはこの例で使うオプションです。 自動更新とその他の関連ポリシーを制御する方法の例については、「グループ ポリシーを使用して自動更新を構成する」をご覧ください。

[イントラネットの Microsoft 更新サービスの場所を指定する] 設定を右クリックし、[編集] を選択します。

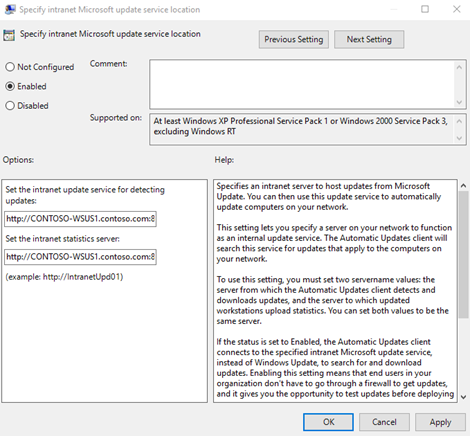

[イントラネットの Microsoft 更新サービスの場所を指定する] ダイアログ ボックスで、[有効にする] を選択します。

[オプション] で、[更新プログラムを検出するためのイントラネットの更新サービスを設定する] および [イントラネット統計サーバーの設定] オプションに「

http://Your_WSUS_Server_FQDN:PortNumber」と入力し、[OK] をクリックします。

注

- 以下の画像のURL、

http://Your_WSUS_Server_FQDN:PortNumberは 1 つの例です。 それぞれの環境で、WSUS インスタンスのサーバー名とポート番号を使ってください。 - WSUS の既定の HTTP ポートは 8530、既定の HTTPS (HTTP over Secure Sockets Layer) ポートは 8531 です。 (その他のオプションは 80 と 443 で、その他のポートはサポートされません)。

- 以下の画像のURL、

Windows クライアントがコンピューター ポリシー (既定のグループ ポリシー更新設定は 90 分で、コンピューターの再起動時にも更新されます) を更新するにつれて、徐々に WSUS にコンピューターが表示されます。 クライアントが WSUS サーバーと通信するようになったので、次に展開リングに沿ったコンピューター グループを作成します。

WSUS 管理コンソールでコンピューター グループを作成する

コンピューター グループを使うと、特定の品質および機能の更新プログラムがあるデバイスのサブセットを対象とすることができます。 これらのグループは、WSUS によって制御される展開リングを表します。 WSUS 管理コンソールを使って手動で、またはグループ ポリシーを通じて自動的にグループを設定することができます。 どちらの方法でも、まず WSUS 管理コンソールでグループを作成する必要があります。

WSUS 管理コンソールでコンピューター グループを作成するには

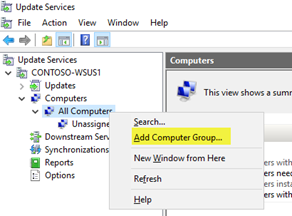

WSUS 管理コンソールを開きます。

[Server_Name\Computers\すべてのコンピューター] に移動し、[コンピューター グループの追加] を選択します。

名前に 「Ring 2 Pilot Business Users 」と入力し、[ 追加] を選択します。

これらの手順を繰り返して、Ring 3 Broad IT (リング 3 一般 IT) および Ring 4 Broad Business Users (リング 4 一般ビジネス ユーザー) グループを追加します。 完了したら、3 つのデプロイ リング グループが存在する必要があります。

グループが作成されたので、次に目的の展開リングに沿ったコンピューター グループにコンピューターを追加します。 これは、グループ ポリシーを通じて行うか、WSUS 管理コンソールを使って手動で行います。

WSUS 管理コンソールを使って展開リングを設定する

WSUS 管理コンソールでコンピューター グループにコンピューターを追加するのは簡単ですが、グループ ポリシーでメンバーシップを管理するよりも長い時間がかかることがあります。特に、追加するコンピューターの数が多い場合に時間がかかります。 WSUS 管理コンソールでコンピューター グループにコンピューターを追加することを、サーバー側のターゲットと呼びます。

この例では、2 つの異なる方法でコンピューターをコンピューター グループに追加します。割り当てられていないコンピューターを手動で割り当てる方法と、複数のコンピューターを検索する方法です。

割り当てられていないコンピューターを手動でグループに割り当てる

新しいコンピューターが WSUS と通信すると、それらは [割り当てられていないコンピューター] グループに表示されます。 そこから、次の手順で適切なグループにコンピューターを追加することができます。 これらの例では、2 台の Windows 10 PC (WIN10-PC1 と WIN10-PC2) をコンピューター グループに追加します。

手動でコンピューターを割り当てるには

WSUS 管理コンソールで、[サーバー名\コンピューター\すべてのコンピューター\割り当てられていないコンピューター] に移動します。

ここに、前のセクションで作成した GPO を受信し、WSUS との通信を開始した新しいコンピューターが表示されています。 この例には 2 台のコンピューターしかありません。ポリシーを展開した範囲によっては、多くのコンピューターがここにある可能性があります。

両方のコンピューターを選択し、選択内容を右クリックし、[ メンバーシップの変更] を選択します。

![UI で [メンバーシップの変更] を選択します。](images/waas-wsus-fig8.png)

[ コンピューター グループ メンバーシップの設定 ] ダイアログ ボックスで、[ リング 2 パイロット ビジネス ユーザー ] 展開リングを選択し、[ OK] を選択します。

これらのコンピューターはグループに割り当てられたので、[割り当てられていないコンピューター] グループには表示されなくなります。 Ring 2 Pilot Business Users コンピューター グループを選択すると、両方のコンピューターがそこに表示されます。

グループに追加する複数のコンピューターを検索する

WSUS 管理コンソールで展開リングに複数のコンピューターを追加するもう 1 つの方法は、検索機能を使うことです。

複数のコンピューターを検索するには

WSUS 管理コンソールで、[ Server_Name\Computers\すべてのコンピューター] に移動し、[ すべてのコンピューター] を右クリックし、[ 検索] を選択します。

検索ボックスに「WIN10」と入力します。

検索結果でコンピューターを選択し、選択内容を右クリックし、[ メンバーシップの変更] を選択します。

![UI で複数のコンピューターを検索するには、[メンバーシップの変更] を選択します。](images/waas-wsus-fig9.png)

[Ring 3 Broad IT deployment ring]\( リング 3 の広範な IT 展開リング\) を選択し、[ OK] を選択します。

これらのコンピューターが、[Ring 3 Broad IT] コンピューター グループに表示されています。

グループ ポリシーを使って展開リングを設定する

WSUS 管理コンソールには、Windows の品質と機能の更新プログラムを管理できるわかりやすいインターフェイスが用意されています。 しかし、多数のコンピューターをそれぞれ適切な WSUS 展開リングに追加する必要がある場合、WSUS 管理コンソールで手動で行うと時間がかかります。 そのような場合は、グループ ポリシーを使って適切なコンピューターをターゲットに設定し、Active Directory のセキュリティ グループに基づいて、それらを適切な WSUS 展開リングに自動的に追加する方法を検討してください。 このプロセスはクライアント側のターゲットと呼ばれます。 グループ ポリシーでクライアント側のターゲット設定を有効にする前に、グループ ポリシーのコンピューターの割り当てを受け入れるように WSUS を構成する必要があります。

グループ ポリシーからのクライアント側のターゲットを許可するように WSUS を構成するには

WSUS 管理コンソールを開き、[ Server_Name\オプション] に移動し、[ コンピューター] を選択します。

![WSUS 管理コンソールで [コンピューター] を選択します。](images/waas-wsus-fig10.png)

[コンピューター] ダイアログ ボックスで、[コンピューターでグループ ポリシーまたはレジストリ設定を使用する] を選択し、[OK] を選択します。

注

このオプションは排他的な二者択一です。 WSUS がグループの割り当てにグループ ポリシーを使うことを有効にすると、オプションを元に戻すまで、WSUS 管理コンソールを使って手動でコンピューターを追加することはできません。

これで、WSUS はクライアント側のターゲットの準備ができたので、次の手順でグループ ポリシーを使ってクライアント側のターゲットを構成します。

クライアント側のターゲットを構成するには

ヒント

クライアント側のターゲットを使う場合は、セキュリティ グループの名前を展開リングと同じ名前にすることを検討してください。 これにより、ポリシー作成プロセスが簡略化され、間違ったリングにコンピューターを追加しないようにすることができます。

グループ ポリシー管理コンソール (gpmc.msc) を開きます。

[Forest\Domains\Your_Domain] を展開します。

ドメイン名を右クリックして、[このドメインに GPO を作成し、このコンテナーにリンクする] を選択します。

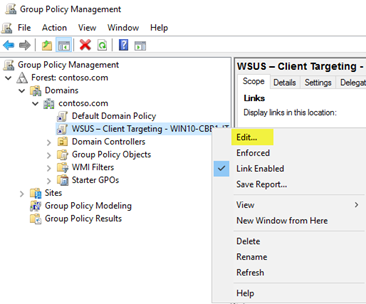

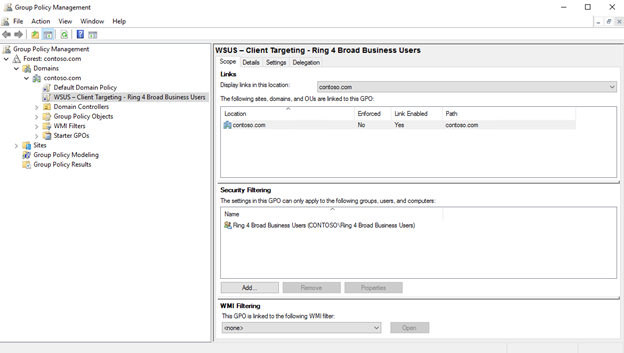

[ 新しい GPO ] ダイアログ ボックスで、新しい GPO の名前として「 WSUS - クライアント ターゲット - Ring 4 Broad Business Users 」と入力します。

WSUS - クライアント ターゲット - Ring 4 Broad Business Users GPO を右クリックし、[編集] を選択します。

グループ ポリシー管理エディターで、[コンピューターの構成]、[ポリシー]、[管理用テンプレート]、[Windows コンポーネント]、[Windows Update] の順に進みます。

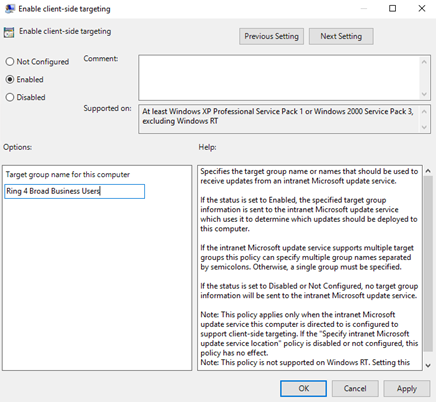

[ クライアント側のターゲット設定を有効にする] を右クリックし、[編集] を選択 します。

[クライアント側のターゲットを有効にする] ダイアログ ボックスで、[有効にする] を選択します。

[このコンピューターのグループ名をターゲットにする] ボックスに、「Ring 4 Broad Business Users」(リング 4 一般ビジネス ユーザー) と入力します。 これは、これらのコンピューターの追加先になる WSUS の展開リングの名前です。

Warning

ターゲット グループの名前は、コンピューター グループの名前と一致している必要があります。

- グループ ポリシー管理エディターを閉じます。

これで、 Ring 4 Broad Business Users 展開リングの適切なコンピューター セキュリティ グループにこの GPO を展開する準備ができました。

GPO を 1 つのグループに限定するには

GPMC で、 WSUS - クライアント ターゲット - Ring 4 Broad Business Users ポリシーを 選択します。

[ スコープ ] タブを選択します。

[セキュリティ フィルター処理] で、既定値の [AUTHENTICATED USERS] セキュリティ グループを削除し、[Ring 4 Broad Business Users] (リング 4 一般ビジネス ユーザー) グループを追加します。

次に Ring 4 Broad Business Users セキュリティ グループのクライアントがコンピューター ポリシーを受け取り、WSUS に連絡すると、Ring 4 Broad Business Users 展開リングに追加されます。

機能の更新プログラムを自動的に承認して展開する

利用可能になるとすぐに機能更新プログラムを承認する必要があるクライアントの場合は、WSUS で自動承認ルールを構成できます。

注

WSUS はクライアント デバイスのサービス ブランチを引き継ぎます。 Insider Preview などの 1 つのブランチに残っている間に機能更新プログラムを承認すると、WSUS はそのサービス ブランチ内のデバイスにのみ更新プログラムをインストールします。 Microsoft が「一般提供チャネル」のビルドをリリースすると、その中のデバイスが「一般提供チャネル」をインストールします。 クライアント ポリシーのブランチ設定Windows Update、WSUS を介した機能更新プログラムには適用されません。

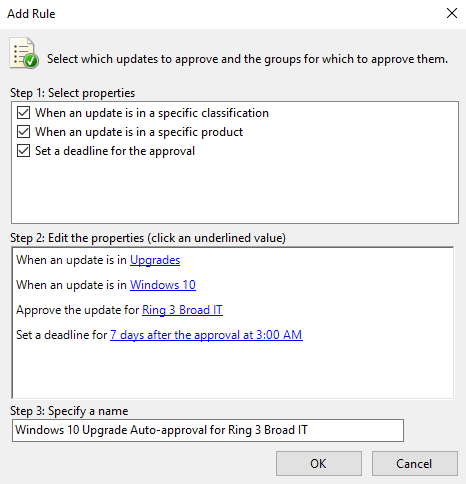

Windows クライアント機能更新プログラムの自動承認規則を構成し、Ring 3 Broad IT 展開リング向けにそれらを承認します。この例では Windows 10 を使用していますが、プロセスはWindows 11 でも同じです。

WSUS 管理コンソールで、Update Services\Server_Name\Options に移動し、[ 自動承認] を選択します。

[ ルールの更新 ] タブで、[ 新しいルール] を選択します。

[規則の追加] ダイアログ ボックスで、[更新が特定の分類に含まれる場合]、[更新が特定の製品に含まれる場合]、および [承認の期日の設定] チェック ボックスをオンにします。

![WSUS 管理コンソールで [更新と期限] チェック ボックスをオンにします。](images/waas-wsus-fig14.png)

[プロパティの編集] で、[任意の分類] を選択します。 [アップグレード] を除くすべてをクリアし、[OK] を選択します。

[ プロパティの編集] 領域で、 任意の製品 リンクを選択します。 Windows 10以外のすべてのチェックボックスをオフにし、[OK] を選択します。

Windows 10 は、[すべての製品\Microsoft\Windows] の下にあります。

[ プロパティの編集] 領域で、[ すべてのコンピューター ] リンクを選択します。 Ring 3 Broad IT を除くすべてのコンピューター グループ チェック ボックスをオフにし、[OK] を選択します。

期限は [7 days after the approval at 3:00 AM] (承認 7 日後の午前 3 時 00 分) の設定のままにします。

[手順 3: 名前の指定] ボックスWindows 10「Ring 3 Broad IT の自動承認のアップグレード」と入力し、[OK] を選択します。

[ 自動承認 ] ダイアログ ボックスで、[ OK] を選択します。

注

WSUS では、既存の月/週/日 の遅延設定は適用されません。 つまり、WSUS も更新プログラムを管理しているコンピューター Windows Updateクライアント ポリシーを使用している場合、WSUS が更新プログラムを承認すると、待機するように構成グループ ポリシーかどうかにかかわらず、コンピューターにインストールされます。

Windows クライアント機能の更新プログラムが WSUS に公開されるたびに、インストール期限が 1 週間の Ring 3 Broad IT 展開リングに対して自動的に承認されます。

Warning

同期が行われた後、自動承認規則が実行されます。 これは、Windows クライアントの各バージョンについて、次のアップグレードが承認されることを意味します。 [規則の実行] を選択した場合、条件を満たすすべての更新プログラムが承認されます。これには、実際に必要のない古い更新プログラムが含まれていることがあり、ダウンロード サイズが非常に大きい場合に問題が起きることがあります。

機能更新プログラムを手動で承認して展開する

WSUS 管理コンソール内で、手動で更新プログラムを承認し、インストールの期限を設定することもできます。 パイロット展開が更新された後に、更新規則を手動で承認する方が適している場合があります。

手動の承認プロセスを簡略化するために、まず Windows 10 (この例では) 更新プログラムのみを含むソフトウェア更新プログラム ビューを作成します。 このプロセスは、Windows 11 の更新プログラムでも同じです。

注

コンピューターで複数の機能更新プログラムを承認すると、クライアントでエラーが発生することがあります。 1 台のコンピューターにつき 1 つの機能更新プログラムのみ承認します。

機能更新プログラムを手動で承認して展開するには

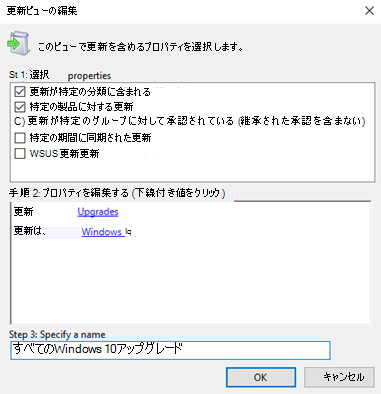

WSUS 管理コンソールで、Update Services\Server_Name\Updates に移動します。 [ 操作 ] ウィンドウで、[ 新しい更新ビュー] を選択します。

[更新ビューの追加] ダイアログ ボックスで、[更新は特定の分類に含まれます] と [更新は特定の製品用です] を選択します。

[ 手順 2: プロパティを編集する] で、 任意の分類を選択します。 [アップグレード] を除くすべてのチェック ボックスをオフにし、[OK] を選択します。

[ 手順 2: プロパティを編集する] で、 任意の製品を選択します。 Windows 10以外のすべてのチェックボックスをオフにし、[OK] を選択します。

Windows 10 は、[すべての製品\Microsoft\Windows] の下にあります。

[手順 3: 名前の指定] ボックスに「すべてのWindows 10アップグレード」と入力し、[OK] を選択します。

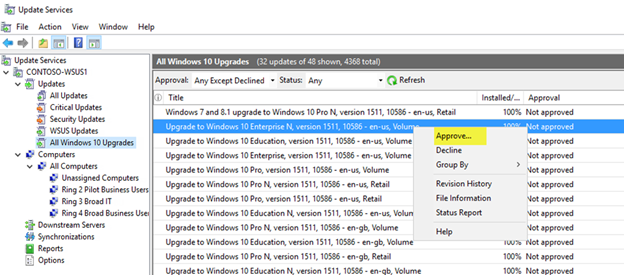

[All Windows 10 Upgrades] ビューが表示されるようになったので、追加の手順を実行して、Ring 4 Broad Business Users 展開リングの更新プログラムを手動で更新します。

WSUS 管理コンソールで、Update Services\Server_Name\Updates\All Windows 10 アップグレードに移動します。

展開する機能更新プログラムを右クリックし、[承認] を選択 します。

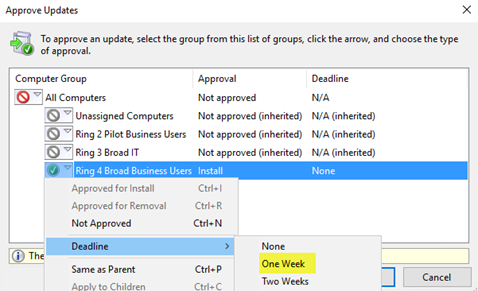

[更新プログラムの承認] ダイアログ ボックスで、[Ring 4 Broad Business Users] 一覧から [インストールの承認] を選択します。

![WSUS 管理コンソールで [インストールの承認] を選択します。](images/waas-wsus-fig18.png)

[Updatesの承認] ダイアログ ボックスの [Ring 4 Broad Business Users]\(リング 4 広範なビジネス ユーザー\) の一覧から [期限] を選択し、[1 週間] を選択し、[OK] を選択します。

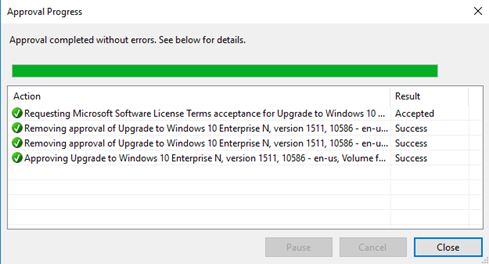

[Microsoft ソフトウェア ライセンス条項] ダイアログ ボックスが開いたら、[同意する] を選択します。

展開が成功した場合は、成功の進行状況レポートが受信されます。

[ 承認の進行状況 ] ダイアログ ボックスで、[ 閉じる] を選択します。