적용 대상:Azure SQL 데이터베이스

Azure SQL Managed Instance

Azure Synapse Analytics

데이터 검색 및 분류는 Azure SQL Database, Azure SQL Managed Instance 및 Azure Synapse Analytics에 기본 제공됩니다. 데이터베이스에서 중요한 데이터의 검색, 분류, 레이블 지정 및 보고를 위한 기본 기능을 제공합니다.

가장 중요한 데이터에는 비즈니스, 금융, 의료 또는 개인 정보가 포함될 수 있습니다. 다음에 대한 인프라를 제공할 수 있습니다.

- 규정 준수를 위한 데이터 개인 정보 및 요구 사항에 대한 표준을 충족하는 데 도움이 됩니다.

- 중요한 데이터에 대한 감사(모니터링)과 같은 다양한 보안 시나리오

- 매우 중요한 데이터가 들어 있는 데이터베이스에 대한 액세스 제어 및 보안 강화

참고

SQL Server 온-프레미스에 대한 자세한 내용은 SQL 데이터 검색 및 분류를 참조하세요.

팁

Microsoft Purview Information Protection 정책을 사용하는 레이블 기반 액세스 보호는 현재 미리 보기로 제공됩니다. 자세한 내용은 Microsoft Purview Information Protection 정책(공개 미리 보기)을 사용하여 중요한 데이터에 대한 액세스 제어 사용 설정을 참조하세요.

데이터 검색 및 분류란?

데이터 검색 및 분류는 현재 다음 기능을 지원합니다.

검색 및 권장 사항: 분류 엔진은 데이터베이스를 검사하여 잠재적으로 중요한 데이터가 포함된 열을 확인합니다. 그런 다음, Azure Portal을 통해 권장되는 분류를 검토하고 적용하는 쉬운 방법을 제공합니다.

레이블 지정: SQL Server 데이터베이스 엔진에 추가된 새 메타데이터 특성을 사용하여 민감도 분류 레이블을 열에 영구적으로 적용할 수 있습니다. 그런 다음, 이 메타데이터는 민감도 기반 감사 시나리오에 사용될 수 있습니다.

쿼리 결과 집합 민감도: 쿼리 결과 집합의 민감도는 감사 목적으로 실시간 계산됩니다.

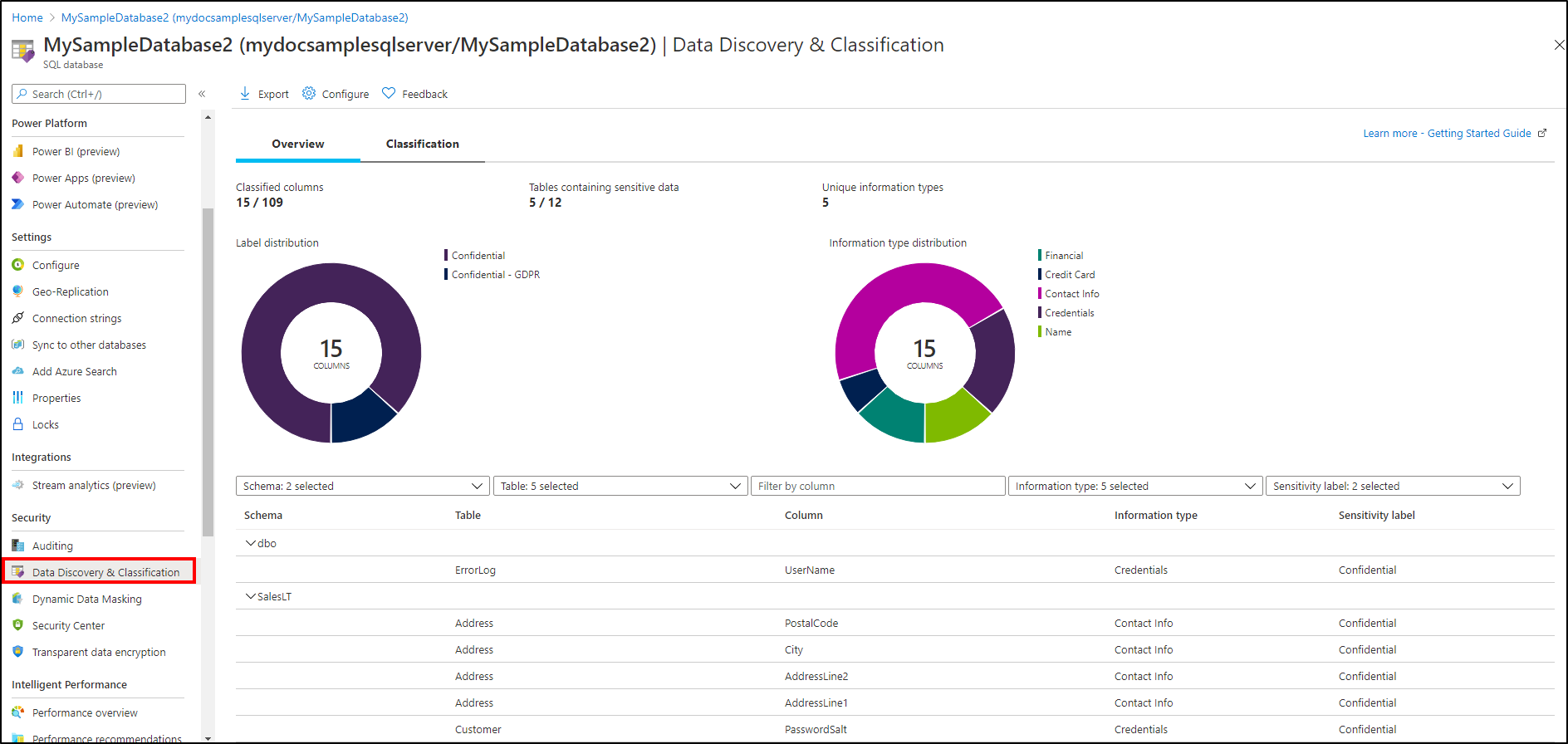

가시성: 데이터베이스 분류 상태는 Azure Portal의 세부 대시보드에서 볼 수 있습니다. 또한 호환성 및 감사 목적 및 기타 요구 사항에 사용할 수 있도록 보고서를 Excel 형식으로 다운로드할 수 있습니다.

중요한 열 검색, 분류 및 레이블 지정

이 섹션에서는 다음에 대한 단계를 설명합니다.

- 데이터베이스의 중요한 데이터를 포함하는 열을 검색, 분류 및 레이블 지정

- 데이터베이스의 현재 분류 상태 보기 및 보고서 내보내기

분류에는 두 개의 메타데이터 특성이 포함됩니다.

- 레이블: 열에 저장된 데이터의 민감도 수준을 정의하는 데 사용되는 주 분류 특성입니다.

- 정보 유형: 열에 저장된 데이터 형식에 대한 보다 세부적인 정보를 제공하는 특성입니다.

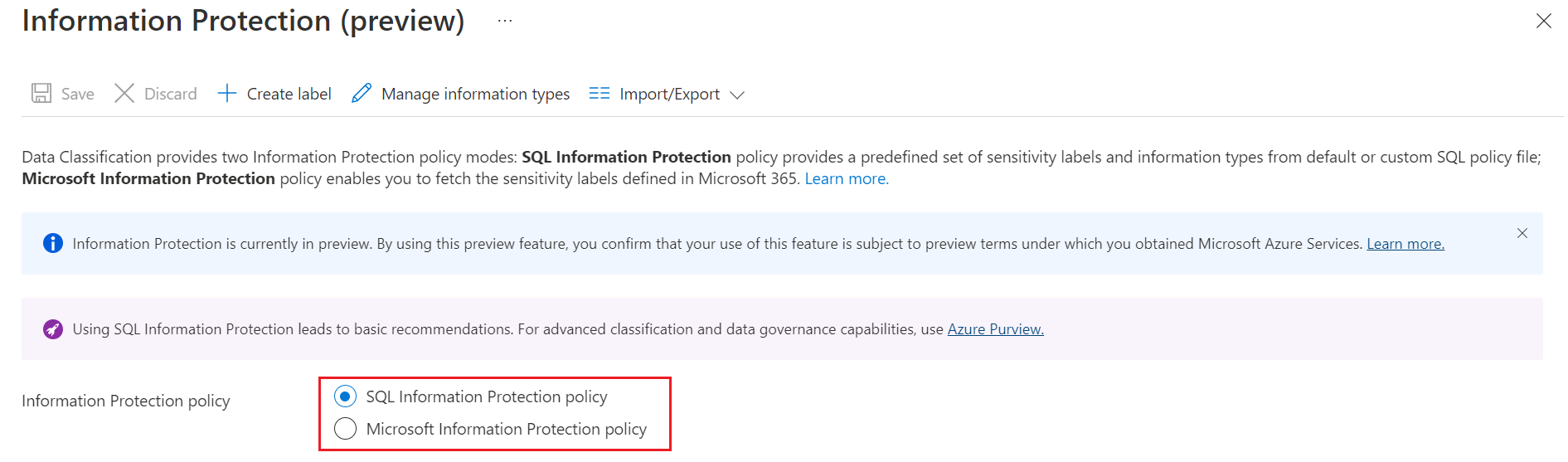

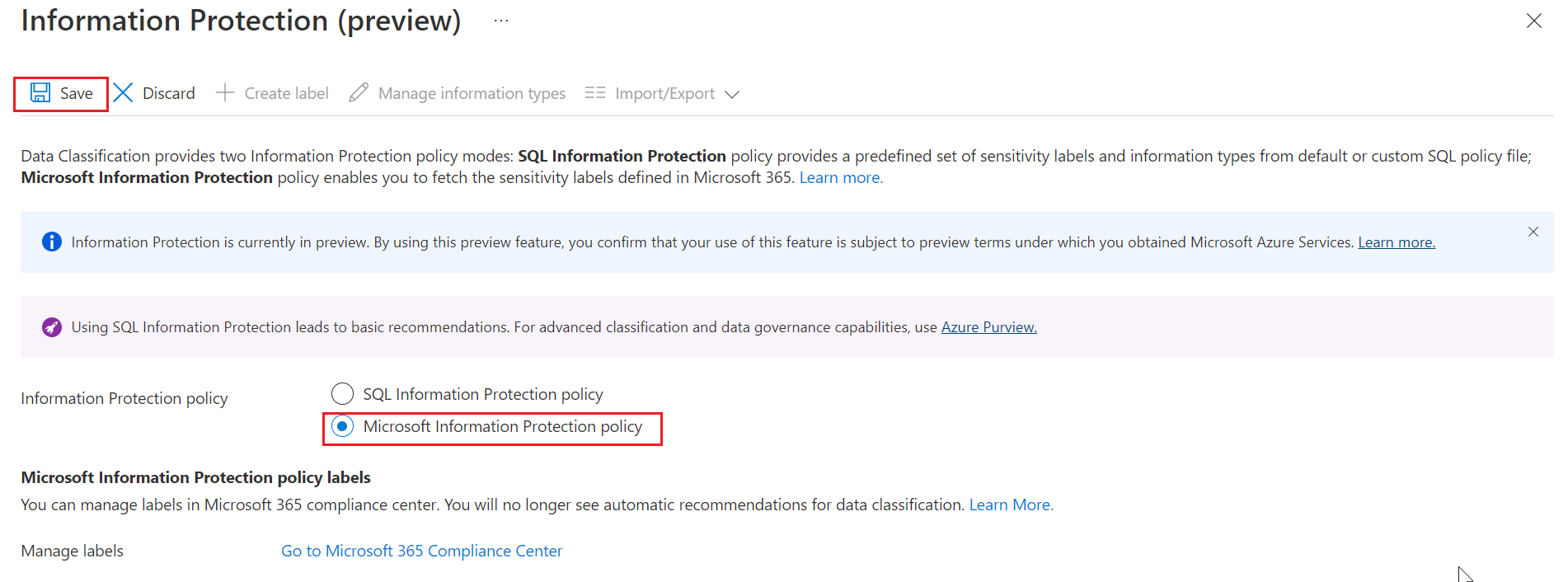

Information Protection 정책

Azure SQL은 데이터 분류에서 SQL Information Protection 정책 및 Microsoft Information Protection 정책을 모두 제공하며 요구 사항에 따라 이러한 두 정책 중 하나를 선택할 수 있습니다.

SQL Information Protection 정책

데이터 검색 및 분류는 민감도 레이블 및 정보 유형을 포함한 기본 제공 집합 및 SQL 논리 서버에 기본 제공되는 검색 논리를 제공합니다. 기본 정책 파일에서 사용할 수 있는 보호 레이블을 계속 사용하거나 이 분류법을 사용자 지정할 수 있습니다. 사용자 환경에 맞게 분류 구문 집합과 순위를 정의할 수 있습니다.

분류 체계 정의 및 사용자 지정

전체 Azure 조직에 대해 중앙의 한 위치에서 분류 체계를 정의하고 사용자 지정합니다. 해당 위치는 보안 정책의 일부로 Microsoft Defender for Cloud에 있습니다. 조직의 루트 관리 그룹에 대한 관리 권한이 있는 사람만이 이 작업을 수행할 수 있습니다.

정책 관리의 일환으로, 사용자 지정 레이블을 정의하고, 순위를 지정하고, 선택한 정보 유형 세트와 연결할 수 있습니다. 사용자 고유의 사용자 지정 정보 유형을 추가하고 문자열 패턴을 사용하여 구성할 수도 있습니다. 패턴은 데이터베이스에서 이러한 유형의 데이터를 식별하기 위한 검색 논리에 추가됩니다.

자세한 내용은 Microsoft Defender for Cloud에서 SQL 정보 보호 정책 사용자 지정(미리 보기)을 참조하세요.

조직 전체 정책을 정의한 후에는 사용자 지정된 정책을 사용하여 개별 데이터베이스 분류를 계속할 수 있습니다.

SQL Information Protection 정책 모드에서 데이터베이스 분류

참고

아래 예제는 Azure SQL Database를 사용하지만 본인에게 필요한 데이터 검색 및 분류 구성 제품을 선택해야 합니다.

Azure Portal로 이동합니다.

Azure SQL Database 창의 보안 제목 아래에 있는 데이터 검색 및 분류로 이동합니다. 개요 탭에는 데이터베이스의 현재 분류 상태 요약이 포함되어 있습니다. 요약에는 특정 스키마 부분, 정보 유형 및 레이블만 표시하도록 필터링할 수도 있는 분류된 모든 열의 자세한 목록이 포함됩니다. 아직 어떠한 열도 분류하지 않은 경우 4단계로 건너뛰세요.

보고서를 Excel 형식으로 다운로드하려면 창의 위쪽 메뉴에서 내보내기를 선택합니다.

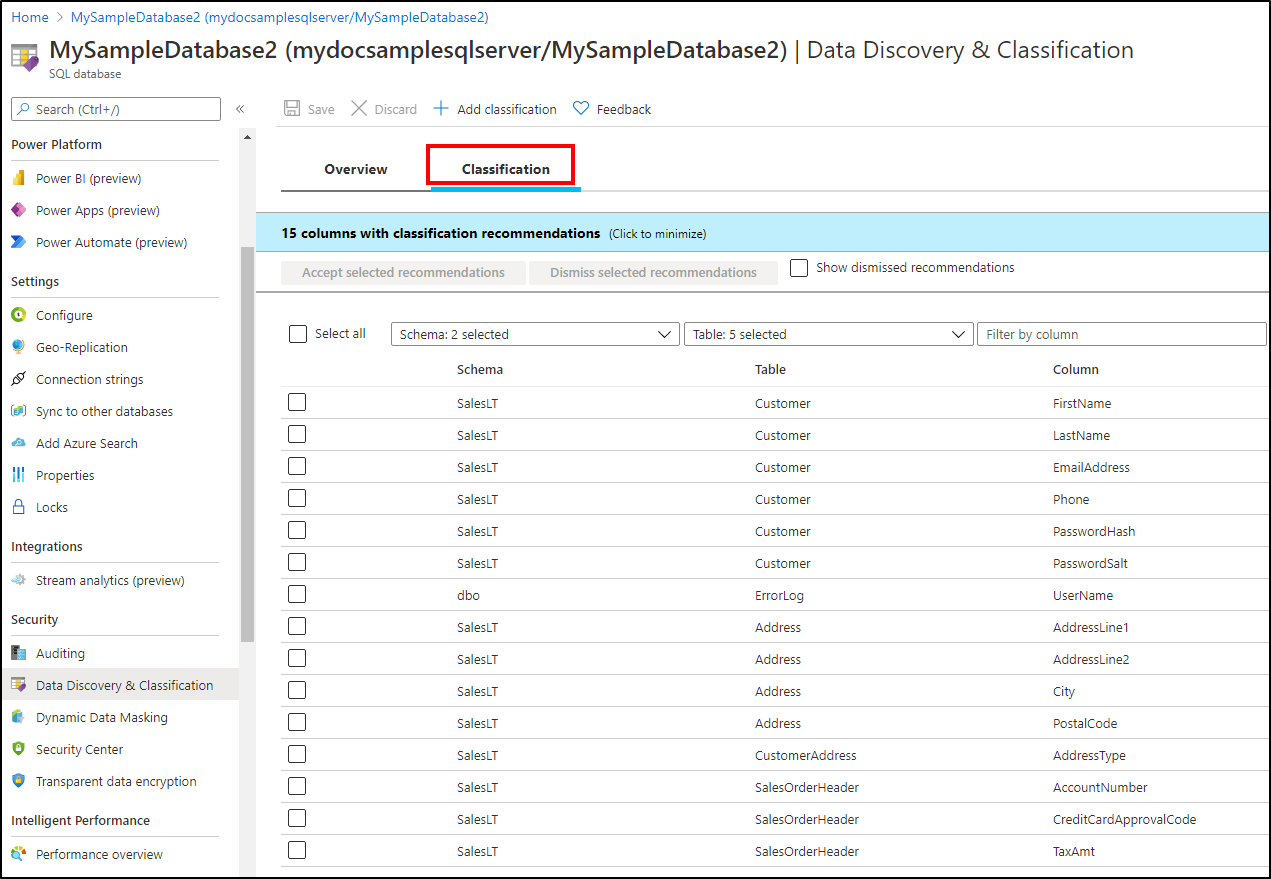

데이터 분류를 시작하려면 데이터 검색 및 분류 페이지에서 분류 탭을 선택합니다.

분류 엔진은 잠재적으로 중요한 데이터를 포함하는 열에서 데이터베이스를 검사하고 권장된 열 분류 목록을 제공합니다.

분류 권장 사항 보기 및 적용:

권장된 열 분류 목록을 보려면 창의 맨 아래에서 권장 사항 패널을 선택합니다.

특정 열에 대한 권장 사항을 허용하려면 관련 행의 왼쪽 열에서 확인란을 선택합니다. 모든 권장 사항을 허용됨으로 표시하려면 권장 사항 테이블 헤더에서 가장 왼쪽에 있는 확인란을 선택합니다.

선택한 권장 사항을 적용하려면 선택한 권장 사항 허용을 선택합니다.

참고

자동 데이터 검색을 수행하고 중요한 열 권장 사항을 제공하는 권장 사항 엔진은 Microsoft Purview Information Protection 정책 모드를 사용할 때는 사용하지 않도록 설정됩니다.

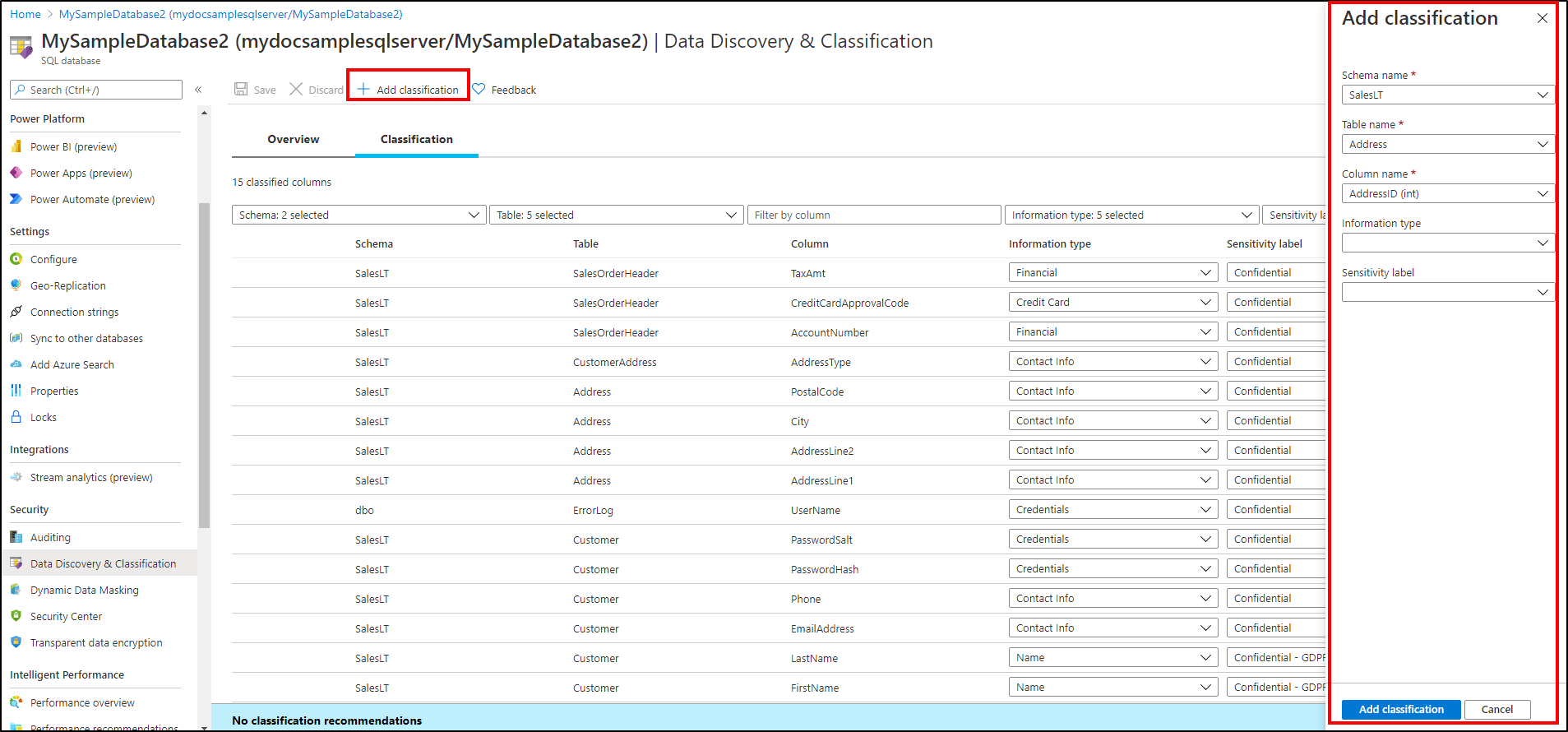

열을 분류하는 데 있어서, 추천에 기반한 분류뿐만 아니라 대안으로 또는 추가적으로 수동 분류를 할 수도 있습니다.

창의 위쪽 메뉴에서 분류 추가를 선택합니다.

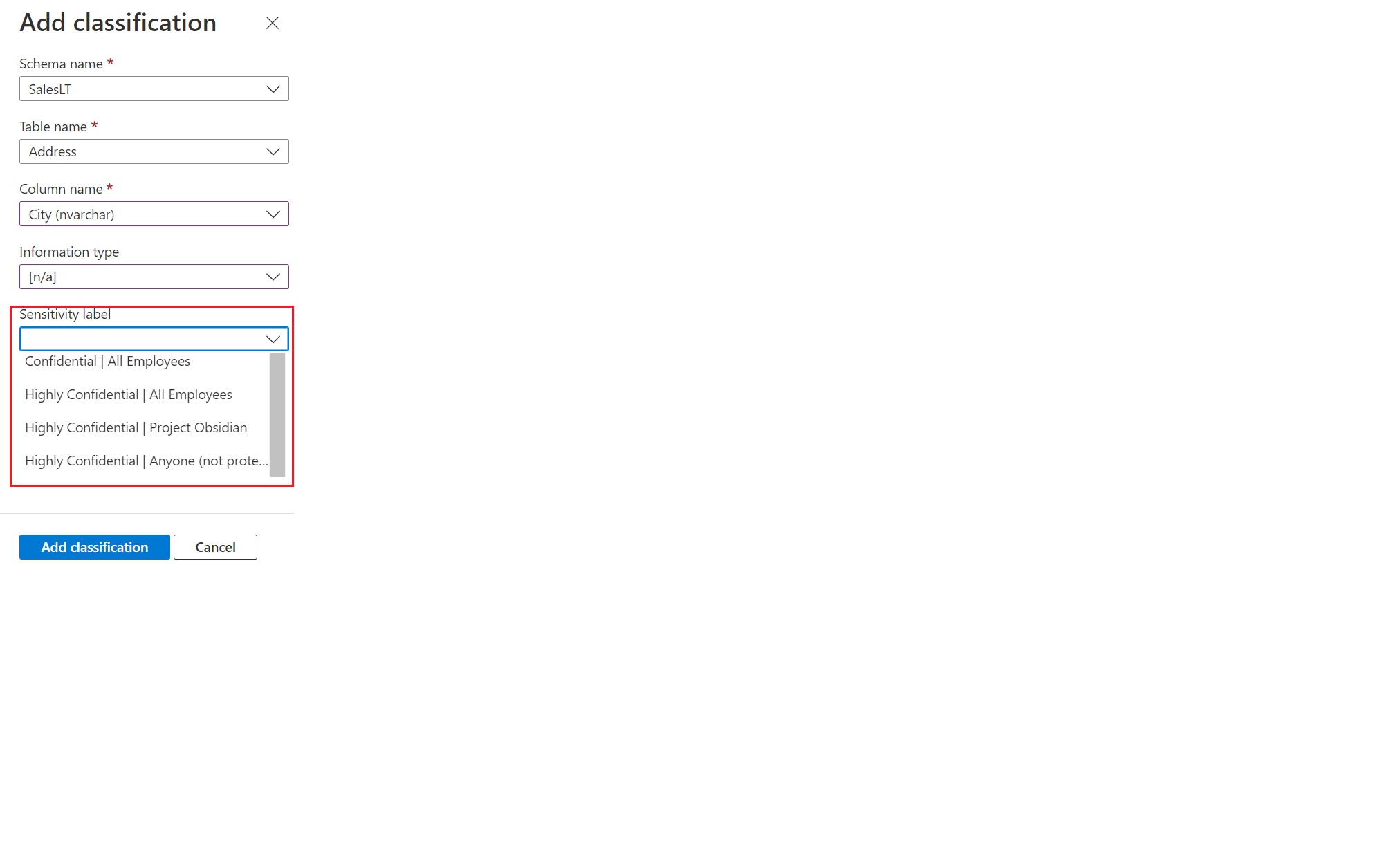

열려 있는 컨텍스트 창에서 분류하려는 스키마, 테이블 및 열을 선택하고 정보 유형 및 민감도 레이블을 선택합니다.

컨텍스트 창의 아래쪽에서 분류 추가를 선택합니다.

분류를 완료하고 데이터베이스 열에 새 분류 메타데이터로 영구 레이블(태그)을 지정하려면 분류 페이지에서 저장을 선택합니다.

Microsoft Purview Information Protection 정책

참고

MIP(Microsoft Information Protection)는 Microsoft Purview Information Protection으로 리브랜드되었습니다. "MIP" 및 "Microsoft Purview Information Protection"은 이 문서에서 서로 바꿔서 사용되지만 동일한 개념을 가리킵니다.

Microsoft Purview Information Protection 레이블은 사용자가 여러 Microsoft 애플리케이션에서 중요한 데이터를 균일하게 분류할 수 있는 간단하고 균일한 방법을 제공합니다. 민감도 레이블은 Microsoft Purview 규정 준수 포털에서 만들고 관리됩니다. Microsoft Purview 규정 준수 센터에서 MIP 민감도 레이블을 만들고 게시하는 방법을 알아보려면 민감도 레이블 만들기 및 게시 문서를 참조하세요.

Microsoft Purview Information Protection 정책으로 전환하기 위한 필수 구성 요소

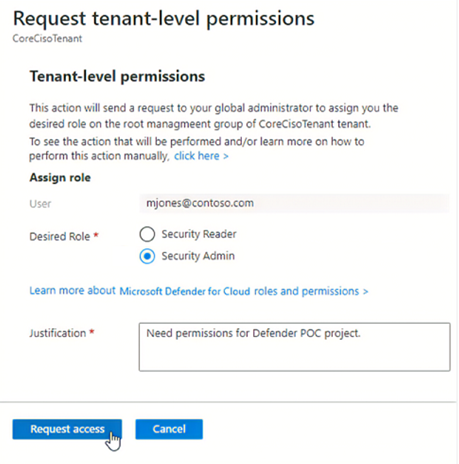

- Azure SQL Database에서 정보 보호 정책을 설정/변경하면 테넌트 아래의 모든 데이터베이스에 대한 해당 정보 보호 정책이 설정됩니다. 사용자 또는 가상 사용자는 정보 보호 정책을 SQL Information Protection 정책에서 MIP 정책으로 변경하거나 그 반대로 변경하려면 테넌트 전체 보안 관리 권한이 있어야 합니다.

- 테넌트 전체 보안 관리자 권한이 있는 사용자 또는 가상 사용자는 테넌트 루트 관리 그룹 수준에서 정책을 적용할 수 있습니다. 자세한 내용은 자신에게 테넌트 전체 사용 권한 부여를 참조하세요.

- 테넌트에 활성 Microsoft 365 구독이 있으며 현재 사용자에 대한 레이블이 게시되어 있습니다. 자세한 내용은 민감도 레이블 및 해당 정책 만들기 및 구성을 참조하세요.

Microsoft Purview Information Protection 정책 모드에서 데이터베이스 분류

Azure Portal로 이동합니다.

Azure SQL Database의 데이터베이스로 이동

데이터베이스 창의 보안이라는 제목 아래에 있는 데이터 검색 및 분류로 이동합니다.

Microsoft Information Protection 정책을 선택하려면 개요 탭을 선택하고 구성을 선택합니다.

Information Protection 정책 옵션에서 Microsoft Information Protection 정책을 선택하고 저장을 선택합니다.

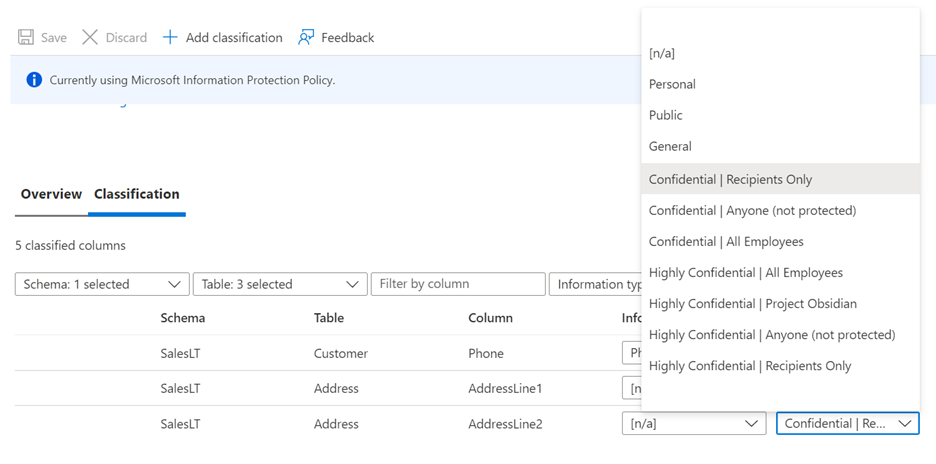

분류 탭으로 이동하거나 분류 추가를 선택하면 이제 민감도 레이블 드롭다운에 Microsoft 365 민감도 레이블이 표시됩니다.

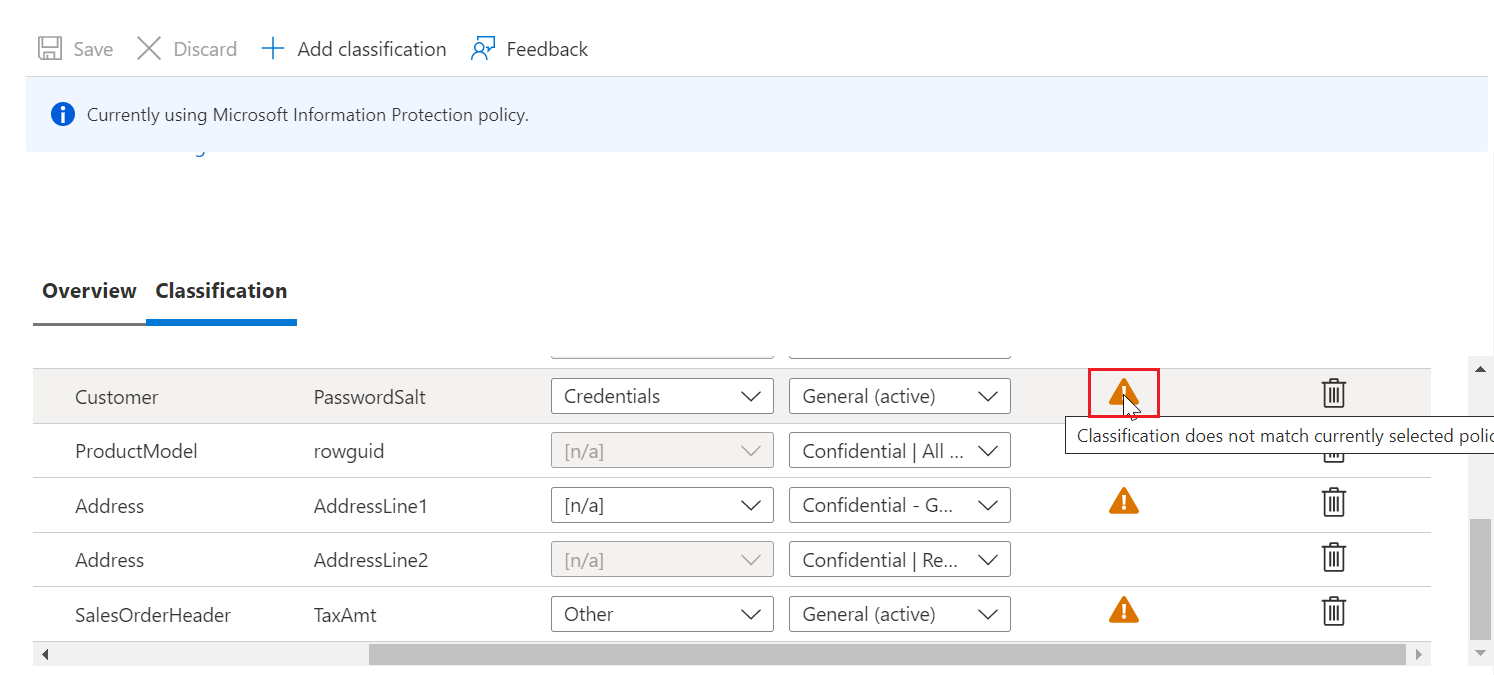

정보 유형은 MIP 정책 모드에 있는 동안

[n/a]이며, 자동 데이터 검색 및 권장 사항은 비활성화된 상태로 유지됩니다.현재 활성 정책과 다른 Information Protection 정책을 사용하여 열을 분류한 경우 이미 분류된 열에 대해 경고 아이콘이 나타날 수 있습니다. 예를 들어 이전에 SQL Information Protection 정책을 사용하여 레이블로 열을 분류했고 지금은 Microsoft Information Protection 정책 모드에 있는 경우를 예로 들 수 있습니다. 해당 특정 열에 대한 경고 아이콘이 표시됩니다. 이 경고 아이콘은 문제를 나타내지 않지만 정보 제공 목적으로만 사용됩니다.

Microsoft Purview Information Protection 정책(공개 미리 보기)을 사용하여 중요한 데이터에 대한 액세스 제어 사용 설정

Azure SQL Database는 Microsoft Purview Information Protection 액세스 정책을 사용하여 MIP(Microsoft Purview Information Protection) 민감도 레이블을 사용하여 레이블이 지정된 중요한 데이터가 있는 열에 액세스 제어를 적용하는 기능을 지원합니다.

Purview의 액세스 정책을 사용하면 조직에서 데이터 원본 전체에서 중요한 데이터를 보호할 수 있습니다. 엔터프라이즈 보안/규정 준수 관리자와 같은 가상 사용자가 데이터베이스의 중요한 데이터에 대한 액세스 제어 작업을 구성하고 적용하여 특정 민감도 레이블에 대해 권한이 없는 사용자가 중요한 데이터에 액세스할 수 없도록 합니다. Purview 액세스 정책은 Azure SQL 데이터베이스에 대해 열 수준 세분성으로 적용되므로 데이터베이스 테이블의 중요하지 않은 데이터 열에 대한 액세스를 차단하지 않고 중요한 데이터를 보호합니다.

Purview 액세스 정책을 구성하고 적용하려면 사용자에게 유효한 Microsoft 365 라이선스가 있어야 하며, MIP 민감도 레이블이 Purview에서 중요한 데이터가 포함된 데이터베이스 열에 할당되도록 데이터베이스를 Purview 데이터 맵에 등록하고 스캔해야 합니다. 민감도 레이블이 할당되면 사용자는 특정 민감도 레이블이 있는 데이터베이스 열에 대해 거부 작업을 적용하도록 Purview 액세스 정책을 구성하여 해당 열의 중요한 데이터에 대한 액세스를 허용된 사용자 또는 사용자 그룹으로만 제한할 수 있습니다.

Azure SQL 데이터베이스에 대한 Purview에서 액세스 정책 구성 및 사용

아래 단계 목록을 따라 Azure SQL Database에 대한 Purview 액세스 정책을 구성하고 사용하세요.

- Microsoft 365 및 Purview에 필요한 라이선스 필수 구성 요소가 있는지 확인하세요.

- 사용자에 대한 역할 및 권한 설정

- Purview 내 민감도 레이블을 Azure SQL 데이터베이스로 생성 또는 확장 또한 조직의 필수 사용자에게 민감도 레이블을 게시해야 합니다.

- Azure SQL 데이터베이스를 등록 하고 SCAN 하여 민감도 레이블을 자동으로 적용합니다.

- Azure SQL 데이터베이스에 대한 Purview에서 Access Control 정책 생성 및 구성

액세스 정책이 Purview에 구성되고 게시되고 나면 권한이 없는 사용자가 T-SQL 쿼리를 실행하여 정책 범위가 지정된 민감도 레이블이 있는 SQL 데이터베이스의 열에 액세스하려는 시도는 실패하게 됩니다. 동일한 쿼리에 중요한 열이 포함되지 않으면 쿼리는 성공합니다.

제한 사항

데이터베이스 지역 복제본 또는 복사를 만들 때 주 데이터베이스의 열에 할당된 민감도 레이블은 새/보조 데이터베이스로 자동으로 전달되지 않으며 Purview 액세스 제어 정책은 새/보조 데이터베이스에 자동으로 적용되지 않습니다. 새/보조 데이터베이스에서 액세스 제어를 사용하도록 설정하려면 Purview에서 별도로 등록하고 SCAN하세요. 그런 다음 새/보조 데이터베이스도 포함하도록 액세스 정책을 구성하세요.

민감한 데이터에 대한 액세스 감사

분류의 중요한 측면은 중요한 데이터에 대한 액세스를 모니터링하는 기능입니다.

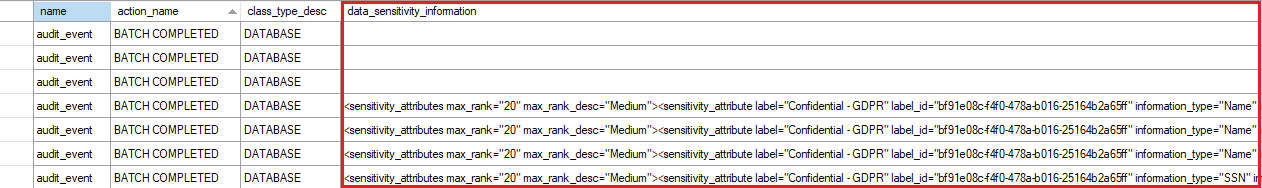

Azure SQL 감사 기능이 개선되어 data_sensitivity_information이라는 감사 로그에 새 필드가 포함되었습니다. 이 필드는 쿼리에 의해 반환된 데이터의 민감도 분류(레이블)를 기록합니다. 예를 들면 다음과 같습니다.

이러한 활동은 실제로 민감도 정보를 사용하여 감사할 수 있습니다.

- 테이블 수정 ... 열 삭제

- BULK INSERT (대량 삽입)

- 선택

- 삭제

- INSERT

- 병합

- UPDATE

- 업데이트 텍스트

- 텍스트 작성

- 테이블 삭제

- BACKUP

- DBCC CloneDatabase

- SELECT INTO (선택하여 삽입)

- EXEC에 삽입

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS (DBCC 통계 보기 명령어)

- sys.dm_db_stats_histogram

sys.fn_get_audit_file을 사용하여 Azure Storage 계정에 저장된 감사 파일에서 정보를 반환합니다.

사용 권한

이러한 기본 제공 역할은 데이터베이스의 데이터 분류를 읽을 수 있습니다.

- 소유자

- 독자

- 기여자

- SQL 보안 관리자

- 사용자 액세스 관리자

데이터베이스의 데이터 분류를 읽는 데 필요한 작업은 다음과 같습니다.

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

이러한 기본 제공 역할은 데이터베이스의 데이터 분류를 수정할 수 있습니다.

- 소유자

- 기여자

- SQL 보안 관리자

데이터베이스의 데이터 분류를 수정하는 데 필요한 작업은 다음과 같습니다.

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Azure RBAC의 역할 기반 권한에 대해 자세히 알아보세요.

참고

이 섹션의 Azure SQL 기본 제공 역할은 전용 SQL 풀(이전의 SQL DW)에 적용되지만 Azure Synapse 작업 영역 내의 전용 SQL 풀 및 기타 SQL 리소스에는 사용할 수 없습니다. Azure Synapse 작업 영역의 SQL 리소스의 경우 데이터 분류에 사용 가능한 작업을 사용하여 레이블 지정에 필요한 사용자 지정 Azure 역할을 만듭니다.

Microsoft.Synapse/workspaces/sqlPools 공급자 작업에 대한 자세한 내용은 Microsoft.Synapse를 참조하세요.

분류 관리

T-SQL, REST API 또는 PowerShell을 사용하여 분류를 관리할 수 있습니다.

T-SQL 사용

T-SQL을 사용하여 열 분류를 추가 또는 제거하고 전체 데이터베이스에 대한 모든 분류를 검색할 수 있습니다.

참고

T-SQL을 사용하여 레이블을 관리하는 경우 열에 추가하는 레이블이 조직 정보 보호 정책(포털 권장 사항에 표시되는 레이블 집합)에 있는지 확인되지 않습니다. 따라서 이 유효성 검사는 사용자가 수행해야 합니다.

분류에 T-SQL을 사용하는 방법에 대한 자세한 내용은 다음 참조를 참조하세요.

- 하나 이상의 열 분류 추가 또는 업데이트하기: ADD SENSITIVITY CLASSIFICATION

- 하나 이상의 열에서 분류 제거하기: DROP SENSITIVITY CLASSIFICATION

- 데이터베이스에 대한 모든 분류 보기: sys.sensitivity_classifications

PowerShell cmdlet 사용

PowerShell을 사용하여 Azure SQL Database 및 Azure SQL Managed Instance에 대한 분류 및 권장 사항을 관리합니다.

Azure SQL Database용 PowerShell cmdlet

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaseSensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Azure SQL Managed Instance용 PowerShell cmdlet

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation (SQL 인스턴스 데이터베이스 민감도 추천 활성화)

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

REST API 사용

REST API를 사용하여 분류 및 권장 사항을 프로그래밍 방식으로 관리할 수 있습니다. 게시된 REST API는 다음과 같은 작업을 지원합니다.

- 만들기 또는 업데이트: 지정된 열의 민감도 레이블을 만들거나 업데이트합니다.

- 삭제: 지정된 열의 민감도 레이블을 삭제합니다.

- 권장 사항 사용 안 함: 지정된 열에 대한 민감도 권장 사항을 사용하지 않도록 설정합니다.

- 권장 사항 사용: 지정된 열에 대한 민감도 권장 사항을 사용하도록 설정합니다. (권장 사항은 모든 열에 대해 기본적으로 사용하도록 설정되어 있습니다.)

- 가져오기: 지정된 열의 민감도 레이블을 가져옵니다.

- 데이터베이스별 최신 목록: 지정된 데이터베이스의 최신 민감도 레이블을 가져옵니다.

- 데이터베이스별 권장되는 목록: 지정된 데이터베이스의 권장되는 민감도 레이블을 가져옵니다.

SQL 드라이버를 사용하여 분류 메타데이터 검색

다음 SQL 드라이버를 사용하여 분류 메타데이터를 검색할 수 있습니다.

FAQ - 고급 분류 기능

질문: SQL 데이터 검색 및 분류가 Microsoft Purview로 대체되나요? 아니면 SQL 데이터 검색 및 분류가 곧 사용 중지되나요? 답변: SQL 데이터 검색 및 분류는 계속 지원됩니다. 고급 분류 기능 및 데이터 거버넌스를 구동할 수 있는 더 다양한 기능을 갖춘 Microsoft Purview를 채택할 것을 권장합니다. 서비스, 기능, API 또는 SKU의 사용 중지가 결정되면 마이그레이션 또는 전환 경로가 포함된 사전 통지를 받게 됩니다. 자세한 내용은 Microsoft 수명 주기 정책을 참조하세요.

다음 단계

- 분류된 중요한 데이터에 대한 액세스를 모니터링 및 감사하기 위해 Azure SQL 감사를 구성하는 것이 좋습니다.

- 데이터 검색 및 분류를 포함하는 프레젠테이션은 SQL 데이터 검색, 분류, 레이블 지정 및 보호 | 데이터 노출을 참조하세요.

- T-SQL 명령을 사용하여 Azure SQL Database 및 Azure Synapse Analytics를 Microsoft Purview 레이블로 분류하려면 Microsoft Purview 레이블을 사용하여 Azure SQL 데이터 분류를 참조하세요.