vCenter Server에 대한 외부 ID 원본 설정

Azure VMware Solution에서 VMware vCenter Server에는 CloudAdmin 역할에 할당된 CloudAdmin이라는 기본 제공 로컬 사용자 계정이 있습니다. 프라이빗 클라우드에 대한 CloudAdmin 역할을 사용하여 Windows Server Active Directory에서 사용자 및 그룹을 구성할 수 있습니다. 일반적으로 CloudAdmin 역할은 프라이빗 클라우드에서 워크로드를 만들고 관리합니다. 그러나 Azure VMware Solution에서 CloudAdmin 역할에는 다른 VMware 클라우드 솔루션 및 온-프레미스 배포와 다른 vCenter Server 권한이 있습니다.

Important

로컬 CloudAdmin 사용자 계정은 프라이빗 클라우드의 "비상" 시나리오에 대한 비상 액세스 계정으로 사용되어야 합니다. 일상적인 관리 활동이나 다른 서비스와의 통합을 위해 사용할 용도로 만들어진 것이 아닙니다.

vCenter Server 및 ESXi 온-프레미스 배포에서 관리자는 vCenter Server administrator@vsphere.local 계정 및 ESXi 루트 계정에 액세스할 수 있습니다. 관리자는 더 많은 Windows Server Active Directory 사용자 및 그룹에도 할당할 수 있습니다.

Azure VMware Solution 배포에서 관리자는 관리자 사용자 계정 또는 ESXi 루트 계정에 액세스할 수 없습니다. 그러나 관리자는 Windows Server Active Directory 사용자를 할당하고 vCenter Server에서 CloudAdmin 역할을 그룹화할 수 있습니다. CloudAdmin 역할에는 온-프레미스 LDAP(Lightweight Directory Access Protocol) 또는 LDAPS(보안 LDAP) 서버와 같은 ID 원본을 vCenter Server에 추가할 수 있는 권한이 없습니다. 그러나 실행 명령을 사용하여 ID 원본을 추가하고 사용자 및 그룹에 CloudAdmin 역할을 할당할 수 있습니다.

프라이빗 클라우드의 사용자 계정은 Microsoft에서 지원하고 관리하는 특정 관리 구성 요소에 액세스하거나 관리할 수 없습니다. 예를 들어 클러스터, 호스트, 데이터 저장소 및 분산 가상 스위치가 포함됩니다.

참고 항목

Azure VMware Solution에서 vsphere.local SSO(Single Sign-On) 도메인은 플랫폼 작업을 지원하기 위한 관리되는 리소스로 제공됩니다. 프라이빗 클라우드에서 기본적으로 제공되는 그룹 및 사용자를 제외하고 로컬 그룹 및 사용자를 만들거나 관리하는 데 사용할 수 없습니다.

외부 LDAP(Lightweight Directory Access Protocol) 디렉터리 서비스를 사용하여 사용자를 인증하도록 vCenter Server를 설정할 수 있습니다. 사용자는 Windows Server Active Directory 계정 자격 증명 또는 타사 LDAP 서버의 자격 증명을 사용하여 로그인할 수 있습니다. 그런 다음 온-프레미스 환경에서처럼 계정에 vCenter Server 역할을 할당하여 vCenter Server 사용자에게 역할 기반 액세스를 제공할 수 있습니다.

이 문서에서는 다음 방법을 설명합니다.

- LDAPS 인증을 위해 인증서를 내보냅니다. (선택 사항)

- Blob Storage에 LDAPS 인증서를 업로드하고 SAS(공유 액세스 서명) URL을 생성합니다. (선택 사항)

- Windows Server Active Directory 도메인 확인을 위해 NSX DNS를 구성합니다.

- LDAPS(보안) 또는 LDAP(보안되지 않음)를 사용하여 Windows Server Active Directory를 추가합니다.

- CloudAdmin 그룹에 기존 Windows Server Active Directory 그룹을 추가합니다.

- vCenter Server SSO와 통합된 기존 외부 ID 원본을 모두 나열합니다.

- Windows Server Active Directory ID에 추가 vCenter Server 역할을 할당합니다.

- CloudAdmin 역할에서 Windows Server Active Directory 그룹을 제거합니다.

- 기존 외부 ID 원본을 모두 제거합니다.

참고 항목

LDAPS 인증을 위해 인증서를 내보내는 단계와 LDAPS 인증서를 Blob Storage에 업로드하고 SAS URL을 생성하는 단계는 선택 사항입니다.

SSLCertificatesSasUrl매개 변수가 제공되지 않으면 인증서는 도메인 컨트롤러에서PrimaryUrl또는SecondaryUrl매개 변수를 통해 자동으로 다운로드됩니다. 인증서를 수동으로 내보내고 업로드하려면SSLCertificatesSasUrl매개 변수를 제공하고 선택적 단계를 완료할 수 있습니다.문서에 설명된 순서대로 명령을 한 번에 하나씩 실행합니다.

필수 조건

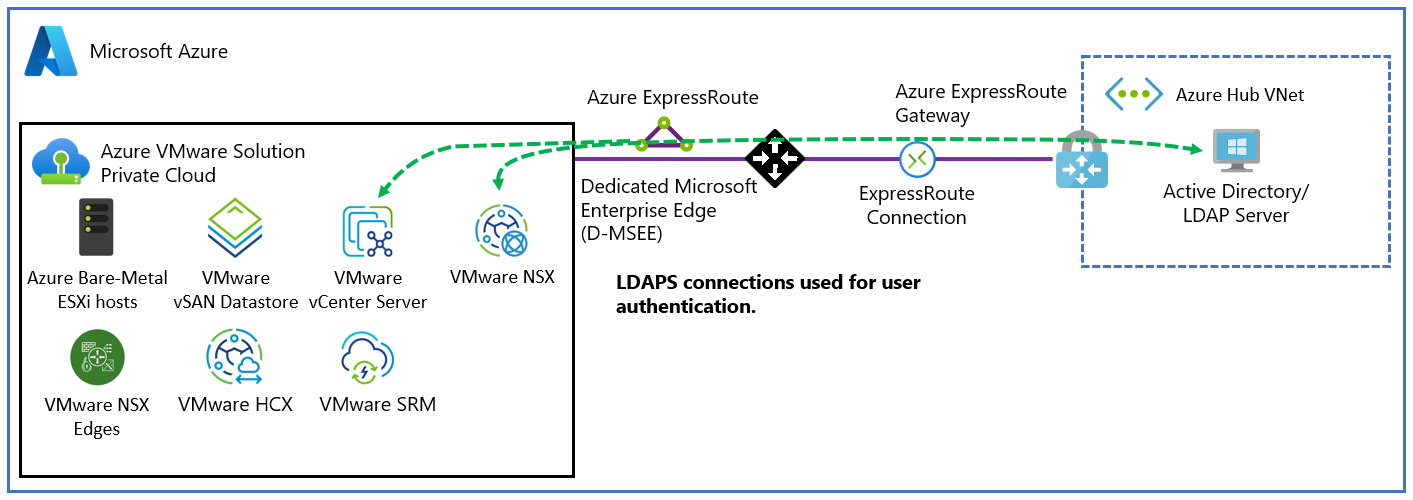

Windows Server Active Directory 네트워크가 Azure VMware Solution 프라이빗 클라우드에 연결되어 있어야 합니다.

LDAPS를 사용하는 Windows Server Active Directory 인증의 경우:

관리자 권한으로 Windows Server Active Directory 도메인 컨트롤러에 액세스합니다.

유효한 인증서를 사용하여 Windows Server Active Directory 도메인 컨트롤러에서 LDAPS를 사용하도록 설정합니다. 인증서는 Active Directory 인증서 서비스 CA(인증 기관) 또는 타사 또는 공용 CA에서 받을 수 있습니다.

유효한 인증서를 받으려면 보안 LDAP용 인증서 만들기의 단계를 완료합니다. 인증서가 나열된 요구 사항을 충족해야 합니다.

참고 항목

프로덕션 환경에서 자체 서명된 인증서를 사용하지 마세요.

선택 사항:

SSLCertificatesSasUrl매개 변수를 제공하지 않으면 인증서가SecondaryUrl또는PrimaryUrl매개 변수를 통해 도메인 컨트롤러에서 자동으로 다운로드됩니다. 또는, LDAPS 인증용 인증서를 내보내고 Blob Storage로 Azure Storage 계정에 업로드합니다. 그런 다음 SAS를 사용하여 Azure Storage 리소스에 대한 액세스 권한을 부여합니다.

온-프레미스 Windows Server Active Directory에 Azure VMware Solution을 위한 DNS 확인을 구성합니다. Azure Portal에서 DNS 전달자를 설정합니다. 자세한 내용은 Azure VMware Solution용 DNS 전달자 구성을 참조하세요.

참고 항목

LDAPS 및 인증서 발급에 대한 자세한 내용은 보안 팀 또는 ID 관리 팀에 문의하세요.

LDAPS 인증을 위한 인증서 내보내기(선택 사항)

먼저 LDAPS에 사용되는 인증서가 유효한지 확인합니다. 인증서가 없는 경우 계속하기 전에 LDAPS용 인증서를 만드는 단계를 완료합니다.

인증서가 유효한지 확인하려면 다음을 수행합니다.

관리자 권한을 사용하여 LDAPS가 활성화된 도메인 컨트롤러에 로그인합니다.

실행 도구를 열고 mmc를 입력한 다음 확인을 선택합니다.

파일>스냅인 추가/제거를 선택합니다.

스냅인 목록에서 인증서를 선택한 다음, 추가를 선택합니다.

인증서 스냅인 창에서 컴퓨터 계정을 선택한 후 다음을 선택합니다.

로컬 컴퓨터를 선택한 상태로 유지하고 마침을 선택한 다음 확인을 선택합니다.

인증서(로컬 컴퓨터) 관리 콘솔에서 개인 폴더를 확장하고 인증서 폴더를 선택하여 설치된 인증서를 확인합니다.

LDAPS 용도로 인증서를 두 번 클릭합니다. 인증서 날짜 유효 기간(시작) 및 유효 기간(종료)가 현재이고 인증서에 해당하는 프라이빗 키가 인증서에 있는지 확인합니다.

동일한 대화 상자에서 인증 경로 탭을 선택하고 인증 경로에 대한 값이 유효한지 확인합니다. 루트 CA 및 선택적 중간 인증서의 인증서 체인을 포함해야 합니다. 인증서 상태가 OK인지 확인합니다.

확인을 선택합니다.

인증서를 내보내려면 다음을 수행합니다.

- 인증서 콘솔에서 LDAPS 인증서를 마우스 오른쪽 단추로 클릭하고 모든 작업>내보내기를 선택합니다. 인증서 내보내기 마법사가 열립니다. 다음을 선택합니다.

- 프라이빗 키 내보내기 섹션에서 아니요, 프라이빗 키를 내보내지 않습니다를 선택하고 다음을 선택합니다.

- 내보내기 파일 형식 섹션에서 Base 64로 인코딩된 X.509(.CER)를 선택한 후 다음을 선택합니다.

- 내보낼 파일 섹션에서 찾아보기를 선택합니다. 인증서를 내보낼 폴더 위치를 선택하고 이름을 입력합니다. 그런 다음, 저장을 선택합니다.

참고 항목

둘 이상의 도메인 컨트롤러가 LDAPS를 사용하도록 설정된 경우 각 추가 도메인 컨트롤러마다 내보내기 절차를 반복하여 해당 인증서를 내보냅니다. New-LDAPSIdentitySource 실행 도구에서 두 개의 LDAPS 서버만 참조할 수 있습니다. 인증서가 와일드카드 인증서인 경우(예: .avsdemo.net) 도메인 컨트롤러 중 하나에서만 인증서를 내보냅니다.

Blob Storage에 LDAPS 인증서 업로드 및 SAS URL 생성(선택 사항)

다음으로, Blob Storage로 Azure Storage 계정에 내보낸 인증서 파일(.cer 형식)을 업로드합니다. 그런 다음 SAS를 사용하여 Azure Storage 리소스에 대한 액세스 권한을 부여합니다.

여러 인증서가 필요한 경우 각 인증서를 개별적으로 업로드하고 각 인증서에 대한 SAS URL을 생성합니다.

Important

모든 SAS URL 문자열을 복사해야 합니다. 페이지를 나가면 문자열에 액세스할 수 없습니다.

팁

인증서를 통합하는 다른 방법은 VMware 기술 자료 문서에 설명된 대로 모든 인증서 체인을 하나의 파일에 저장하는 것입니다. 그런 다음 모든 인증서를 포함하는 파일에 대한 단일 SAS URL을 생성합니다.

Windows Server Active Directory 도메인 확인을 위한 NSX-T DNS 설정

DNS 영역을 만들어 DNS 서비스에 추가합니다. Azure Portal에서 DNS 전달자 구성의 단계를 완료합니다.

이러한 단계를 완료한 후 DNS 서비스에 DNS 영역이 포함되어 있는지 확인합니다.

이제 Azure VMware Solution 프라이빗 클라우드에서 온-프레미스 Windows Server Active Directory 도메인 이름을 올바르게 확인할 수 있어야 합니다.

SSL을 통해 LDAP를 사용하여 Windows Server Active Directory 추가

SSO와 함께 VCenter Server에 사용할 외부 ID 원본으로 SSL을 사용하여 LDAP를 통해 Windows Server Active Directory를 추가하려면 New-LDAPSIdentitySource cmdlet을 실행합니다.

Azure VMware Solution 프라이빗 클라우드로 이동한 다음, 실행 명령>패키지>New-LDAPSIdentitySource를 선택합니다.

필요한 값을 제공하거나 기본값을 수정한 다음 실행을 선택합니다.

이름 설명 GroupName CloudAdmin 액세스 권한을 부여하는 외부 ID 원본의 그룹입니다. 예를 들어 avs-admins입니다. SSLCertificatesSasUrl Windows Server Active Directory 원본에 대한 인증을 위한 인증서가 포함된 SAS 문자열의 경로입니다. 여러 인증서를 쉼표로 분리합니다. 예를 들어 pathtocert1,pathtocert2입니다. 자격 증명 Windows Server Active Directory 원본(CloudAdmin 아님)을 사용하여 인증하기 위한 도메인 사용자 이름 및 암호입니다. <username@avslab.local>형식을 사용합니다.BaseDNGroups 그룹을 검색할 위치입니다. 예: CN=group1, DC=avsldap, DC=local. 기본 DN은 LDAP 인증에 필요합니다. BaseDNUsers 유효한 사용자를 검색할 위치입니다. 예: CN=users,DC=avsldap,DC=local. 기본 DN은 LDAP 인증에 필요합니다. PrimaryUrl 외부 ID 원본의 기본 URL입니다. 예: ldaps://yourserver.avslab.local:636.SecondaryURL 기본 URL에 오류가 있는 경우를 대비한 보조 대체 URL입니다. 예: ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Windows Server Active Directory ID 원본의 경우 도메인의 NetBIOS 이름입니다. Windows Server Active Directory 도메인의 NetBIOS 이름을 ID 원본의 별칭(일반적으로 avsldap\ 형식)으로 추가합니다. DomainName 도메인의 FQDN(정규화된 도메인 이름). 예: avslab.local. 이름 외부 ID 원본의 이름입니다. 예: avslab.local. 다음까지 유지 cmdlet 출력의 보존 기간입니다. 기본값은 60일입니다. 실행할 이름 지정 영숫자 이름입니다. 예: addexternalIdentity. 시간 제한 실행이 완료되지 않은 경우 cmdlet이 종료되는 기간입니다. 진행률을 모니터링하고 성공적으로 완료되었는지 확인하려면 알림 또는 실행 상태 실행 창을 확인합니다.

LDAP를 사용하여 Windows Server Active Directory 추가

참고 항목

이 메서드를 사용하여 SSL을 사용하여 LDAP를 통해 Windows Server Active Directory를 추가하는 것이 좋습니다.

SSO와 함께 VCenter Server에 사용할 외부 ID 원본으로 LDAP를 통해 Windows Server Active Directory를 추가하려면 New-LDAPIdentitySource cmdlet을 실행합니다.

실행 명령>패키지>New-LDAPIdentitySource를 선택합니다.

필요한 값을 제공하거나 기본값을 수정한 다음 실행을 선택합니다.

이름 설명 이름 외부 ID 원본의 이름입니다. 예: avslab.local. 이 이름은 vCenter Server에 나타납니다. DomainName 도메인의 FQDN입니다. 예: avslab.local. DomainAlias Windows Server Active Directory ID 원본의 경우 도메인의 NetBIOS 이름입니다. Windows Server Active Directory 도메인의 NetBIOS 이름을 ID 원본의 별칭(일반적으로 *avsldap* 형식)으로 추가합니다. PrimaryUrl 외부 ID 원본의 기본 URL입니다. 예: ldap://yourserver.avslab.local:389.SecondaryURL 기본 오류가 있는 경우를 대비한 보조 대체 URL입니다. BaseDNUsers 유효한 사용자를 검색할 위치입니다. 예: CN=users,DC=avslab,DC=local. 기본 DN은 LDAP 인증에 필요합니다. BaseDNGroups 그룹을 검색할 위치입니다. 예: CN=group1, DC=avslab, DC=local. 기본 DN은 LDAP 인증에 필요합니다. 자격 증명 Windows Server Active Directory 원본(CloudAdmin 아님)을 사용하여 인증하기 위한 도메인 사용자 이름 및 암호입니다. 사용자는 <username@avslab.local>형식이어야 합니다.GroupName CloudAdmin 액세스 권한을 부여하는 외부 ID 원본의 그룹입니다. 예를 들어 avs-admins입니다. 다음까지 유지 cmdlet 출력의 보존 기간입니다. 기본값은 60일입니다. 실행할 이름 지정 영숫자 이름입니다. 예: addexternalIdentity. 시간 제한 실행이 완료되지 않은 경우 cmdlet이 종료되는 기간입니다. 진행률을 모니터링하려면 알림 또는 실행 상태 실행 창을 확인합니다.

CloudAdmin 그룹에 기존 Windows Server Active Directory 그룹 추가

Important

중첩된 그룹은 지원되지 않습니다. 중첩된 그룹을 사용하면 액세스가 손실될 수 있습니다.

CloudAdmin 그룹의 사용자는 vCenter Server SSO에 정의된 CloudAdmin(<cloudadmin@vsphere.local>) 역할과 동일한 사용자 권한을 보유합니다. CloudAdmin 그룹에 기존 Windows Server Active Directory 그룹을 추가하려면 Add-GroupToCloudAdmins cmdlet을 실행합니다.

실행 명령>패키지>Add-GroupToCloudAdmins를 선택합니다.

필요한 값을 입력하거나 선택한 다음 실행을 선택합니다.

이름 설명 GroupName 추가할 그룹의 이름입니다. 예: VcAdminGroup. 다음까지 유지 cmdlet 출력의 보존 기간입니다. 기본값은 60일입니다. 실행할 이름 지정 영숫자 이름입니다. 예: addADgroup. 시간 제한 실행이 완료되지 않은 경우 cmdlet이 종료되는 기간입니다. 알림 또는 실행 상태 창을 확인하여 진행률을 확인합니다.

외부 ID 원본 나열

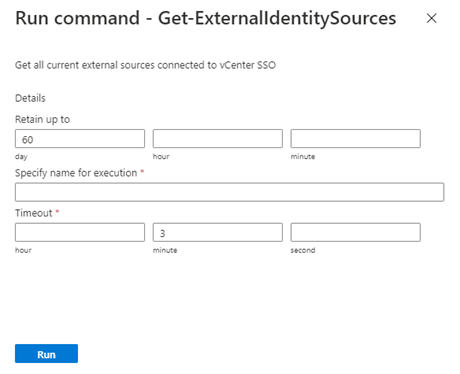

이미 vCenter Server SSO와 통합된 모든 외부 ID 원본을 나열하려면 Get-ExternalIdentitySources cmdlet을 실행합니다.

Azure Portal에 로그인합니다.

참고 항목

Azure 미국 정부 포털에 액세스해야 하는 경우

<https://portal.azure.us/>로 이동합니다.실행 명령>패키지>Get-ExternalIdentitySources를 선택합니다.

필요한 값을 입력하거나 선택한 다음 실행을 선택합니다.

속성 설명 다음까지 유지 cmdlet 출력의 보존 기간입니다. 기본값은 60일입니다. 실행할 이름 지정 영숫자 이름입니다. 예: getExternalIdentity. 시간 제한 실행이 완료되지 않은 경우 cmdlet이 종료되는 기간입니다. 진행률을 보려면 알림 또는 실행 상태 실행 창을 확인합니다.

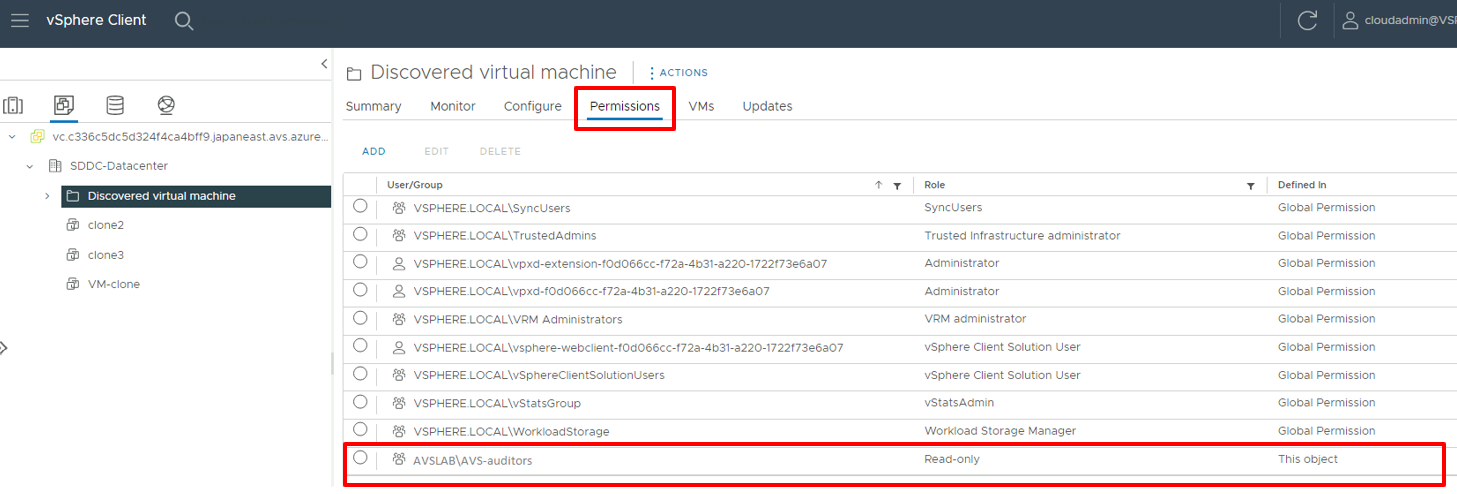

Windows Server Active Directory ID에 추가 vCenter Server 역할 할당

LDAP 또는 LDAPS를 통해 외부 ID를 추가한 후에는 조직의 보안 제어를 기반으로 Windows Server Active Directory 보안 그룹에 vCenter Server 역할을 할당할 수 있습니다.

vCenter Server에 CloudAdmin으로 로그인한 후, 인벤토리에서 항목을 선택하고, 작업 메뉴를 선택한 다음, 사용 권한 추가를 선택합니다.

사용 권한 추가 대화 상자에서 다음을 수행합니다.

- 도메인: 이전에 추가한 Windows Server Active Directory의 인스턴스를 선택합니다.

- 사용자/그룹: 사용자 또는 그룹 이름을 입력하고, 검색한 다음 선택합니다.

- 역할: 할당할 역할을 선택합니다.

- 자식에 전파: 필요에 따라 확인란을 선택하여 자식 리소스에 사용 권한을 전파합니다.

사용 권한 탭을 선택하고 사용 권한 할당이 추가되었는지 확인합니다.

사용자는 이제 Windows Server Active Directory 자격 증명을 사용하여 vCenter Server에 로그인할 수 있습니다.

CloudAdmin 역할에서 Windows Server Active Directory 그룹 제거

CloudAdmin 역할에서 특정 Windows Server Active Directory 그룹을 제거하려면 Remove-GroupFromCloudAdmins cmdlet을 실행합니다.

실행 명령>패키지>Remove-GroupFromCloudAdmins를 선택합니다.

필요한 값을 입력하거나 선택한 다음 실행을 선택합니다.

이름 설명 GroupName 제거할 그룹의 이름입니다. 예: VcAdminGroup. 다음까지 유지 cmdlet 출력의 보존 기간입니다. 기본값은 60일입니다. 실행할 이름 지정 영숫자 이름입니다. 예: removeADgroup. 시간 제한 실행이 완료되지 않은 경우 cmdlet이 종료되는 기간입니다. 진행률을 보려면 알림 또는 실행 상태 실행 창을 확인합니다.

기존 외부 ID 원본 모두 제거

기존 외부 ID 원본을 모두 한 번에 제거하려면 Remove-ExternalIdentitySources cmdlet을 실행합니다.

실행 명령>패키지>Remove-ExternalIdentitySources를 선택합니다.

필요한 값을 입력하거나 선택한 다음 실행을 선택합니다.

이름 설명 다음까지 유지 cmdlet 출력의 보존 기간입니다. 기본값은 60일입니다. 실행할 이름 지정 영숫자 이름입니다. 예: remove_externalIdentity. 시간 제한 실행이 완료되지 않은 경우 cmdlet이 종료되는 기간입니다. 진행률을 보려면 알림 또는 실행 상태 실행 창을 확인합니다.

기존 외부 ID 원본 계정의 사용자 이름 또는 암호 회전

도메인 컨트롤러에서 Windows Server Active Directory 원본으로 인증하는 데 사용되는 계정의 암호를 바꿉니다.

실행 명령>패키지>Update-IdentitySourceCredential을 선택합니다.

필요한 값을 입력하거나 선택한 다음 실행을 선택합니다.

이름 설명 자격 증명 Windows Server Active Directory 원본(CloudAdmin 아님)을 사용하여 인증하는 데 사용되는 도메인 사용자 이름 및 암호입니다. 사용자는 <username@avslab.local>형식이어야 합니다.DomainName 도메인의 FQDN입니다. 예: avslab.local. 진행률을 보려면 알림 또는 실행 상태 실행 창을 확인합니다.

Warning

DomainName에 값을 제공하지 않으면 모든 외부 ID 원본이 제거됩니다. 도메인 컨트롤러에서 암호를 회전한 후에만 cmdlet Update-IdentitySourceCredential을 실행합니다.

LDAPS ID 원본에 대한 기존 인증서 갱신

도메인 컨트롤러의 기존 인증서를 갱신합니다.

선택 사항: 인증서가 기본 도메인 컨트롤러에 저장된 경우 이 단계는 선택 사항입니다. SSLCertificatesSasUrl 매개 변수를 비워두면 새 인증서가 기본 도메인 컨트롤러에서 다운로드되어 vCenter에서 자동으로 업데이트됩니다. 기본 방법을 사용하지 않기로 선택한 경우 LDAPS 인증용 인증서를 내보내고LDAPS 인증서를 Blob Storage에 업로드하고 SAS URL을 생성합니다. 다음 단계를 위해 SAS URL을 저장합니다.

명령 실행>패키지>Update-IdentitySourceCertificates를 선택합니다.

필수 값과 새 SAS URL(선택 사항)을 제공한 다음 실행을 선택합니다.

필드 값 DomainName* 도메인의 FQDN(예: avslab.local)입니다. SSLCertificatesSasUrl(선택 사항) 인증을 위한 인증서에 대한 SAS 경로 URI의 쉼표로 구분된 목록입니다. 읽기 권한이 포함되어 있는지 확인합니다. 생성하려면 인증서를 스토리지 계정 Blob에 배치한 다음 인증서를 마우스 오른쪽 단추로 클릭하고 SAS를 생성합니다. 사용자가 이 필드의 값을 제공하지 않으면 인증서는 기본 도메인 컨트롤러에서 다운로드됩니다. 알림 또는 실행 상태 창을 확인하여 진행률을 확인합니다.