Azure Firewall 모니터링 데이터 참조

이 문서에는 이 서비스에 대한 모든 모니터링 참조 정보가 포함되어 있습니다.

Azure Firewall에 대해 수집할 수 있는 데이터 및 사용 방법에 대한 자세한 내용은 Azure Firewall 모니터링을 참조하세요.

메트릭

이 섹션에는 이 서비스에 대해 자동으로 모은 플랫폼 메트릭이 모두 나열되어 있습니다. 이러한 메트릭은 Azure Monitor에서 지원되는 모든 플랫폼 메트릭의 전역 목록의 일부이기도 합니다.

메트릭 보존에 관한 자세한 내용은 Azure Monitor 메트릭 개요를 참조하세요.

Microsoft.Network/azureFirewalls에 대해 지원되는 메트릭

다음 표에서는 Microsoft.Network/azureFirewalls 리소스 종류에 사용할 수 있는 메트릭을 나열합니다.

- 모든 테이블에 모든 열이 있는 것은 아닙니다.

- 일부 열은 페이지의 보기 영역 밖에 있을 수 있습니다. 사용 가능한 모든 열을 보려면 테이블 확장을 선택합니다.

테이블 제목

- 범주 - 메트릭 그룹 또는 분류입니다.

- 메트릭 - Azure Portal에 표시되는 메트릭 표시 이름입니다.

- REST API의 이름 - REST API에서 참조되는 메트릭 이름입니다.

- 단위 - 측정 단위입니다.

- 집계 - 기본 집계 형식입니다. 유효한 값은 평균(Avg), 최소(Min), 최대(Max), 합계(Sum), 개수입니다.

- 차원 - 메트릭에 사용할 수 있는 차원입니다.

- 시간 조직 - 메트릭이 샘플링되는 간격입니다. 예를 들어,

PT1M은 메트릭이 1분마다,PT30M은 30분마다,PT1H는 1시간마다 샘플링됨을 나타냅니다. - DS 내보내기- 진단 설정을 통해 메트릭을 Azure Monitor 로그로 내보낼 수 있는지 여부를 나타냅니다. 메트릭 내보내기에 대한 자세한 내용은 Azure Monitor의 진단 설정 생성을 참조하세요.

| 메트릭 | REST API의 이름 | 단위 | 집계 | 차원 | 시간 조직 | DS 내보내기 |

|---|---|---|---|---|---|---|

| 애플리케이션 규칙 적중 횟수 애플리케이션 규칙이 적중된 횟수 |

ApplicationRuleHit |

Count | 합계(Sum) | Status, , ReasonProtocol |

PT1M | 예 |

| 처리된 데이터 이 방화벽에서 처리된 총 데이터 양 |

DataProcessed |

바이트 | 합계(Sum) | <없음> | PT1M | 예 |

| 방화벽 상태 이 방화벽의 전반적인 상태를 표시 |

FirewallHealth |

백분율 | 평균 | Status, Reason |

PT1M | 예 |

| 대기 시간 프로브 대기 시간 프로브로 측정된 방화벽의 평균 대기 시간 예측 |

FirewallLatencyPng |

밀리초 | 평균 | <없음> | PT1M | 예 |

| 네트워크 규칙 적중 횟수 네트워크 규칙이 적중한 횟수 |

NetworkRuleHit |

Count | 합계(Sum) | Status, , ReasonProtocol |

PT1M | 예 |

| SNAT 포트 사용률 현재 사용 중인 아웃바운드 SNAT 포트의 백분율 |

SNATPortUtilization |

Percent | 평균, 최대 | Protocol |

PT1M | 예 |

| 처리량 이 방화벽에서 처리되는 처리량 |

Throughput |

BitsPerSecond | 평균 | <없음> | PT1M | 아니요 |

방화벽 상태

앞의 표 에서 방화벽 상태 메트릭에는 두 가지 차원이 있습니다.

- 상태: 가능한 값은 정상, 저하됨, 비정상입니다.

- 이유: 해당 방화벽 상태에 대한 이유를 나타냅니다.

SNAT 포트가 95% 이상 사용되는 경우 고갈된 것으로 간주되며 상태는 status=Degraded 및 reason=SNAT 포트로 50%입니다. 방화벽은 트래픽을 계속 처리하며 기존 연결은 영향을 받지 않습니다. 그러나 새 연결은 간헐적으로 설정되지 않을 수 있습니다.

SNAT 포트가 95% 미만으로 사용되는 경우 방화벽은 정상으로 간주되고 상태는 100%로 표시됩니다.

SNAT 포트 사용량이 보고되지 않으면 상태가 0%로 표시됩니다.

SNAT 포트 사용률

SNAT 포트 사용률 메트릭의 경우 방화벽에 공용 IP 주소를 더 추가하면 더 많은 SNAT 포트를 사용할 수 있으므로 SNAT 포트 사용률이 줄어듭니다. 또한 다른 이유로 방화벽이 확장될 때(예: CPU 또는 처리량) 더 많은 SNAT 포트도 사용할 수 있게 됩니다.

실제로 서비스가 확장되었기 때문에 공용 IP 주소를 추가하지 않고도 SNAT 포트 사용률이 감소할 수 있습니다. 방화벽에서 사용 가능한 포트를 늘리는 데 사용할 수 있는 공용 IP 주소 수를 직접 제어할 수 있습니다. 그러나 방화벽 크기 조정을 직접 제어할 수는 없습니다.

방화벽이 SNAT 포트 소진 상태로 실행 중인 경우 5개 이상의 공용 IP 주소를 추가해야 합니다. 이렇게 하면 사용 가능한 SNAT 포트 수가 늘어납니다. 자세한 내용은 Azure Firewall 기능을 참조하세요.

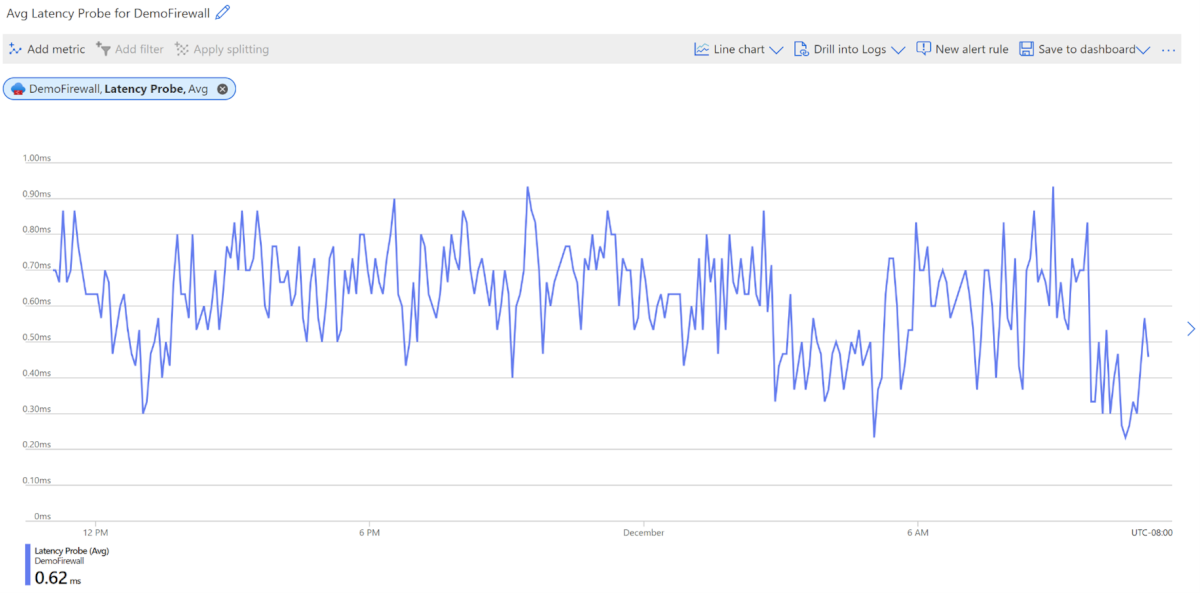

AZFW 대기 시간 프로브

AZFW 대기 시간 프로브 메트릭은 Azure Firewall의 전체 또는 평균 대기 시간을 밀리초 단위로 측정합니다. 관리자는 다음 용도로 이 메트릭을 사용할 수 있습니다.

- 네트워크에서 Azure Firewall이 대기 시간의 원인인지 진단

- 대기 시간 또는 성능 문제가 있는지 모니터링하고 경고하여 IT 팀이 사전에 참여할 수 있도록 합니다.

- Azure Firewall에서 대기 시간이 높아질 수 있는 여러 가지 이유가 있을 수 있습니다. 예를 들어 높은 CPU 사용률, 높은 처리량 또는 가능한 네트워킹 문제가 있습니다.

AZFW 대기 시간 프로브 메트릭 측정값(및 그렇지 않음)은 무엇인가요?

- 측정 대상: Azure 플랫폼 내에서 Azure Firewall의 대기 시간

- 빈약하지 않은 기능: 메트릭은 전체 네트워크 경로에 대한 엔드 투 엔드 대기 시간을 캡처하지 않습니다. 대신 Azure Firewall이 네트워크에 도입하는 대기 시간이 아니라 방화벽 내의 성능을 반영합니다.

- 오류 보고: 대기 시간 메트릭이 제대로 작동하지 않는 경우 메트릭 대시보드에서 0 값을 보고하여 프로브 실패 또는 중단을 나타냅니다.

대기 시간에 영향을 주는 요인:

- 높은 CPU 사용률

- 높은 처리량 또는 트래픽 부하

- Azure 플랫폼 내의 네트워킹 문제

대기 시간 프로브: ICMP에서 TCP 까지 대기 시간 프로브는 현재 ICMP(인터넷 제어 메시지 Protcol)를 기반으로 하는 Microsoft의 Ping Mesh 기술을 사용합니다. ICMP는 ping 요청과 같은 빠른 상태 검사에 적합하지만 일반적으로 TCP에서 relis하는 실제 애플리케이션 트래픽을 정확하게 나타내지 않을 수 있습니다. 그러나 ICMP 프로브는 Azure 플랫폼 간에 다르게 우선 순위를 지정하므로 SKU 간에 변형이 발생할 수 있습니다. 이러한 불일치를 줄이기 위해 Azure Firewall은 TCP 기반 프로브로 전환할 계획입니다.

- 대기 시간 급증: ICMP 프로브를 사용하면 간헐적인 급증이 정상이며 호스트 네트워크의 표준 동작의 일부입니다. 이러한 문제는 영구적이지 않는 한 방화벽 문제로 잘못 해석되어서는 안 됩니다.

- 평균 대기 시간: 평균적으로 Azure Firewall의 대기 시간은 1ms에서 10ms까지이며 방화벽 SKU 및 배포 크기에 지출됩니다.

대기 시간 모니터링 모범 사례

기준 설정: 정상 또는 최대 사용 시 정확한 비교를 위해 광원 트래픽 조건에서 대기 시간 기준을 설정합니다.

패턴 모니터링: 정상 작업의 일부로 가끔 대기 시간이 급증할 것으로 예상합니다. 긴 대기 시간이 이러한 일반적인 변형을 초과하여 지속되는 경우 조사가 필요한 더 깊은 문제를 나타낼 수 있습니다.

권장 대기 시간 임계값: 권장 지침은 대기 시간이 기준선의 3배를 초과하지 않아야 한다는 것입니다. 이 임계값을 초과하면 추가 조사가 권장됩니다.

규칙 제한 확인: 네트워크 규칙이 20K 규칙 제한 내에 있는지 확인합니다. 이 제한을 초과하면 성능에 영향을 줄 수 있습니다.

새 애플리케이션 온보딩: 상당한 부하를 추가하거나 대기 시간 문제를 일으킬 수 있는 새로 온보딩된 애플리케이션을 확인합니다.

지원 요청: 예상 동작과 일치하지 않는 연속 대기 시간 집계를 관찰하는 경우 추가 지원을 위해 지원 티켓을 제출하는 것이 좋습니다.

메트릭 차원

메트릭 차원에 대한 자세한 내용은 다차원 메트릭을 참조하세요.

이 서비스에는 메트릭과 관련된 다음과 같은 차원이 있습니다.

- 프로토콜

- 원인

- 상태

리소스 로그

이 섹션에는 이 서비스에 대해 모을 수 있는 리소스 로그 유형이 나열되어 있습니다. 이 섹션은 Azure Monitor에서 지원되는 모든 리소스 로그 범주 유형 목록에서 가져옵니다.

Microsoft.Network/azureFirewalls에 대해 지원되는 리소스 로그

| 범주 | 범주 표시 이름 | 로그 테이블 | 기본 로그 플랜 지원 | 수집 시간 변환 지원 | 예시 쿼리 | 내보낼 비용 |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Azure Firewall 애플리케이션 규칙 | AZFWApplicationRule 모든 애플리케이션 규칙 로그 데이터를 포함합니다. 데이터 평면과 애플리케이션 규칙이 일치할 때마다 데이터 평면 패킷과 일치하는 규칙의 특성을 사용하여 로그 항목을 만듭니다. |

아니요 | 아니요 | 쿼리 | 예 |

AZFWApplicationRuleAggregation |

Azure Firewall 네트워크 규칙 집계(정책 분석) | AZFWApplicationRuleAggregation 정책 분석에 대한 집계된 애플리케이션 규칙 로그 데이터를 포함합니다. |

아니요 | 아니요 | 예 | |

AZFWDnsQuery |

Azure Firewall DNS 쿼리 | AZFWDnsQuery 모든 DNS 프록시 이벤트 로그 데이터를 포함합니다. |

아니요 | 아니요 | 쿼리 | 예 |

AZFWFatFlow |

Azure Firewall Fat Flow 로그 | AZFWFatFlow 이 쿼리는 Azure Firewall 인스턴스에서 상위 흐름을 반환합니다. 로그에는 흐름 정보, 날짜 전송 속도(초당 메가비트 단위) 및 흐름이 기록된 기간이 포함됩니다. 상위 흐름 로깅 및 기록 방법에 대한 세부 정보를 사용하도록 설정하려면 설명서를 따르세요. |

아니요 | 아니요 | 쿼리 | 예 |

AZFWFlowTrace |

Azure Firewall 흐름 추적 로그 | AZFWFlowTrace Azure Firewall 인스턴스 간 흐름 로그. 로그에는 흐름 정보, 플래그 및 흐름이 기록된 기간이 포함됩니다. 설명서에 따라 흐름 추적 로깅 및 기록 방법에 대한 세부 정보를 사용하도록 설정하세요. |

예 | 아니요 | 쿼리 | 예 |

AZFWFqdnResolveFailure |

Azure Firewall FQDN 확인 실패 | 아니요 | 아니요 | 예 | ||

AZFWIdpsSignature |

Azure Firewall IDPS 서명 | AZFWIdpsSignature 하나 이상의 IDPS 서명과 일치하는 모든 데이터 평면 패킷을 포함합니다. |

아니요 | 아니요 | 쿼리 | 예 |

AZFWNatRule |

Azure Firewall Nat 규칙 | AZFWNatRule 모든 DNAT(대상 네트워크 주소 변환) 이벤트 로그 데이터를 포함합니다. 데이터 평면과 DNAT 규칙이 일치할 때마다 데이터 평면 패킷과 일치하는 규칙의 특성을 사용하여 로그 항목을 만듭니다. |

아니요 | 아니요 | 쿼리 | 예 |

AZFWNatRuleAggregation |

Azure Firewall Nat 규칙 집계(정책 분석) | AZFWNatRuleAggregation 정책 분석에 대한 집계된 NAT 규칙 로그 데이터를 포함합니다. |

아니요 | 아니요 | 예 | |

AZFWNetworkRule |

Azure Firewall 네트워크 규칙 | AZFWNetworkRule 모든 네트워크 규칙 로그 데이터를 포함합니다. 데이터 평면과 네트워크 규칙이 일치할 때마다 데이터 평면 패킷과 일치하는 규칙의 특성을 사용하여 로그 항목을 만듭니다. |

아니요 | 아니요 | 쿼리 | 예 |

AZFWNetworkRuleAggregation |

Azure Firewall 애플리케이션 규칙 집계(정책 분석) | AZFWNetworkRuleAggregation 정책 분석에 대한 집계된 네트워크 규칙 로그 데이터를 포함합니다. |

아니요 | 아니요 | 예 | |

AZFWThreatIntel |

Azure Firewall 위협 인텔리전스 | AZFWThreatIntel 모든 위협 인텔리전스 이벤트를 포함합니다. |

아니요 | 아니요 | 쿼리 | 예 |

AzureFirewallApplicationRule |

Azure Firewall 애플리케이션 규칙(레거시 Azure Diagnostics) | AzureDiagnostics 여러 Azure 리소스의 로그. |

아니요 | 아니요 | 쿼리 | 아니요 |

AzureFirewallDnsProxy |

Azure Firewall DNS 프록시(레거시 Azure Diagnostics) | AzureDiagnostics 여러 Azure 리소스의 로그. |

아니요 | 아니요 | 쿼리 | 아니요 |

AzureFirewallNetworkRule |

Azure Firewall 네트워크 규칙(레거시 Azure Diagnostics) | AzureDiagnostics 여러 Azure 리소스의 로그. |

아니요 | 아니요 | 쿼리 | 아니요 |

Azure Firewall에는 방화벽을 모니터링하는 데 도움이 되는 두 개의 새로운 진단 로그가 있지만 이러한 로그에는 현재 애플리케이션 규칙 세부 정보가 표시되지 않습니다.

- 상위 흐름

- 흐름 추적

상위 흐름

상위 흐름 로그는 업계에서 지방 흐름 로그로 알려져 있으며 이전 표에서는 Azure Firewall Fat Flow 로그로 알려져 있습니다. 최상위 흐름 로그에는 방화벽을 통해 가장 높은 처리량에 기여하는 상위 연결이 표시됩니다.

팁

Azure Firewall의 과도한 CPU 사용을 방지하기 위해 특정 문제를 해결할 때만 최상위 흐름 로그를 활성화하세요.

흐름 속도는 초당 메가비트 단위로 데이터 전송 속도로 정의됩니다. 방화벽을 통해 일정 기간 동안 네트워크를 통해 전송할 수 있는 디지털 데이터의 양을 측정한 것입니다. 상위 흐름 프로토콜은 3분마다 주기적으로 실행됩니다. 상위 흐름으로 간주되는 최소 임계값은 1Mbps입니다.

다음 Azure PowerShell 명령을 사용하여 상위 흐름 로그를 사용하도록 설정합니다.

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

로그를 사용하지 않도록 설정하려면 이전과 동일한 Azure PowerShell 명령을 사용하고 값을 False로 설정합니다.

예시:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

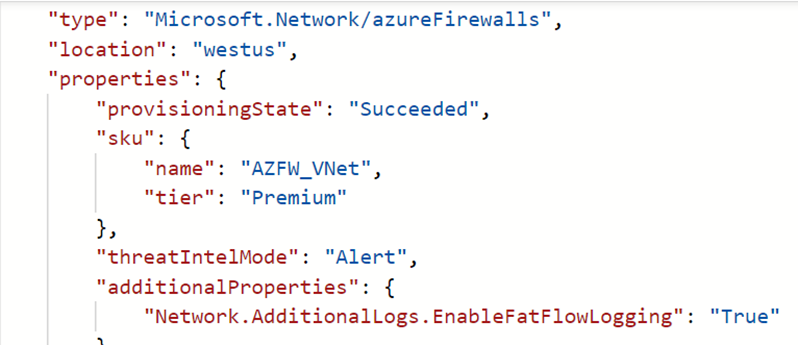

업데이트가 성공했는지 확인하는 몇 가지 방법이 있지만 방화벽 개요로 이동하여 오른쪽 위 모서리에서 JSON 보기를 선택할 수 있습니다. 예를 들면 다음과 같습니다.

진단 설정을 만들고 리소스별 테이블을 사용하도록 설정하려면 Azure Monitor에서 진단 설정 만들기를 참조하세요.

흐름 추적

방화벽 로그는 SYN 패킷이라고 하는 TCP 연결의 첫 번째 시도에서 방화벽을 통한 트래픽을 표시합니다. 그러나 이러한 항목은 TCP 핸드셰이크에서 패킷의 전체 과정을 표시하지 않습니다. 따라서 패킷이 삭제되거나 비대칭 라우팅이 발생했는지 문제를 해결하기가 어렵습니다. Azure Firewall 흐름 추적 로그는 이 문제를 해결합니다.

팁

수명이 짧은 연결이 많은 Azure Firewall의 흐름 추적 로그로 인한 과도한 디스크 사용을 방지하려면 진단 목적으로 특정 문제를 해결할 때만 로그를 활성화하세요.

다음 속성을 추가할 수 있습니다.

SYN-ACK: SYN 패킷의 승인을 나타내는 ACK 플래그입니다.

FIN: 원래 패킷 흐름의 완료된 플래그입니다. TCP 흐름에서 더 이상 데이터가 전송되지 않습니다.

FIN-ACK: FIN 패킷의 승인을 나타내는 ACK 플래그입니다.

RST: 플래그 다시 설정은 원래 보낸 사람에게 더 많은 데이터가 수신되지 않음을 나타냅니다.

INVALID(흐름): 패킷을 식별할 수 없거나 상태가 없는 것을 나타냅니다.

예시:

- TCP 패킷은 이 패킷에 대한 이전 기록이 없는 Virtual Machine Scale Sets 인스턴스에 배치됩니다.

- 잘못된 체크섬 패킷

- 연결 추적 테이블 항목이 꽉 찼으며 새 연결을 수락할 수 없습니다.

- 지나치게 지연된 ACK 패킷

다음 Azure PowerShell 명령을 사용하여 흐름 추적 로그를 사용하도록 설정하거나 포털에서 탐색하고 TCP 연결 로깅 사용을 검색합니다.

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

이 변경 내용이 적용되려면 몇 분 정도 걸릴 수 있습니다. 기능이 등록되면 변경 내용이 즉시 적용되도록 Azure Firewall에서 업데이트를 수행하는 것이 좋습니다.

AzResourceProvider 등록의 상태를 검사하기 위해 Azure PowerShell 명령을 실행할 수 있습니다.

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

로그를 사용하지 않도록 설정하려면 다음 명령을 사용하여 등록을 취소하거나 이전 포털 예제에서 등록 취소를 선택할 수 있습니다.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

진단 설정을 만들고 리소스별 테이블을 사용하도록 설정하려면 Azure Monitor에서 진단 설정 만들기를 참조하세요.

Azure Monitor 로그 테이블

이 섹션은 이 서비스와 관련이 있고 Kusto 쿼리를 사용하는 Log Analytics의 쿼리에 사용할 수 있는 Azure Monitor 로그 테이블을 나열합니다. 테이블에는 리소스 로그 데이터가 포함되며 수집 및 라우팅되는 항목에 따라 더 많은 데이터가 포함될 수 있습니다.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

활동 로그

연결된 테이블에는 이 서비스의 활동 로그에 기록할 수 있는 작업이 나열되어 있습니다. 이 작업은 활동 로그에서 가능한 모든 리소스 공급자 작업의 하위 집합입니다.

활동 로그 항목의 스키마에 대한 자세한 내용은 활동 로그 스키마를 참조하세요.

관련 콘텐츠

- Azure Firewall 모니터링에 대한 설명은 Azure Firewall 모니터링을 참조하세요.

- Azure 리소스 모니터링에 대한 자세한 내용은 Azure Monitor를 사용한 Azure 리소스 모니터링을 참조하세요.