Azure Firewall 모니터링

이 문서에서는 다음을 설명합니다.

- 이 서비스에 대해 수집할 수 있는 모니터링 데이터의 유형.

- 해당 데이터를 분석하는 방법.

참고 항목

이 서비스 및/또는 Azure Monitor에 이미 익숙하고 모니터링 데이터를 분석하는 방법만 알고 싶은 경우 이 문서의 끝부분에 있는 분석 섹션을 참조하세요.

Azure 리소스를 사용하는 중요한 애플리케이션 및 비즈니스 프로세스가 있는 경우 시스템을 모니터링하고 시스템에 대한 경고를 받아야 합니다. Azure Monitor 서비스는 시스템의 모든 구성 요소에서 메트릭과 로그를 수집하고 집계합니다. Azure Monitor는 가용성, 성능, 복원력에 대한 보기를 제공하고 문제를 알려 줍니다. Azure Portal, PowerShell, Azure CLI, REST API 또는 클라이언트 라이브러리를 사용하여 모니터링 데이터를 설정하고 볼 수 있습니다.

- Azure Monitor에 대한 자세한 내용은 Azure Monitor 개요를 참조하세요.

- Azure 리소스를 전반적으로 모니터링하는 방법에 대한 자세한 내용은 Azure Monitor를 사용하여 Azure 리소스 모니터링을 참조하세요.

Azure Firewall 로그 및 메트릭을 사용하여 방화벽 내에서 트래픽 및 작업을 모니터링할 수 있습니다. 이러한 로그 및 메트릭은 다음을 비롯한 몇 가지 필수 목적을 달성합니다.

트래픽 분석: 로그를 사용하여 방화벽을 통과하는 트래픽을 검사하고 분석합니다. 이 분석에는 허용된 트래픽 및 거부된 트래픽을 검사하고 원본 및 대상 IP 주소, URL, 포트 번호, 프로토콜 등을 검사하는 것이 포함됩니다. 이러한 인사이트는 트래픽 패턴을 이해하고, 잠재적인 보안 위협을 식별하고, 연결 문제를 해결하는 데 필수적입니다.

성능 및 상태 메트릭: Azure Firewall 메트릭은 처리된 데이터, 처리량, 규칙 적중 수 및 대기 시간과 같은 성능 및 상태 메트릭을 제공합니다. 이러한 메트릭을 모니터링하여 방화벽의 전반적인 상태를 평가하고, 성능 병목 상태를 식별하고, 변칙을 검색합니다.

감사 내역: 활동 로그를 사용하면 방화벽 리소스와 관련된 작업을 감사하고 방화벽 규칙 및 정책 만들기, 업데이트 또는 삭제와 같은 작업을 캡처할 수 있습니다. 활동 로그를 검토하면 구성 변경에 대한 기록 레코드를 유지하고 보안 및 감사 요구 사항을 준수할 수 있습니다.

리소스 유형

Azure는 리소스 유형 및 ID의 개념을 사용하여 구독의 모든 항목을 식별합니다. 리소스 유형은 Azure에서 실행되는 모든 리소스에 대한 리소스 ID의 일부이기도 합니다. 예를 들어 가상 머신의 리소스 유형 중 하나는 Microsoft.Compute/virtualMachines입니다. 서비스 및 관련 리소스 유형 목록은 리소스 공급자를 참조하세요.

마찬가지로 Azure Monitor는 네임스페이스라고도 하는 리소스 유형에 따라 핵심 모니터링 데이터를 메트릭 및 로그로 구성합니다. 리소스 유형에 따라 다른 메트릭 및 로그를 사용할 수 있습니다. 서비스는 둘 이상의 리소스 유형과 연결될 수 있습니다.

Azure Firewall의 리소스 종류에 대한 자세한 내용은 Azure Firewall 모니터링 데이터 참조를 참조하세요.

데이터 저장소

Azure Monitor의 경우:

- 메트릭 데이터는 Azure Monitor 메트릭 데이터베이스에 저장됩니다.

- 로그 데이터는 Azure Monitor 로그 저장소에 저장됩니다. 로그 분석은 이 저장소를 쿼리할 수 있는 Azure Portal의 도구입니다.

- Azure 활동 로그는 Azure Portal에 자체 인터페이스가 있는 별도의 저장소입니다.

선택적으로 메트릭 및 활동 로그 데이터를 Azure Monitor 로그 저장소로 라우팅할 수 있습니다. 그런 다음 Log Analytics를 사용하여 데이터를 쿼리하고 다른 로그 데이터와 상호 연결할 수 있습니다.

많은 서비스에서는 진단 설정을 사용하여 메트릭 및 로그 데이터를 Azure Monitor 외부의 다른 스토리지 위치로 보낼 수 있습니다. 예를 들면 Azure Storage, 호스트된 파트너 시스템 및 Event Hubs를 사용하는 비 Azuree 파트너 시스템이 있습니다.

Azure Monitor가 데이터를 저장하는 방법에 대한 자세한 내용은 Azure Monitor 데이터 플랫폼을 참조하세요.

Azure Monitor 플랫폼 메트릭

Azure Monitor는 대부분의 서비스에 대한 플랫폼 메트릭을 제공합니다. 이러한 메트릭은 다음과 같습니다.

- 각 네임스페이스에 대해 개별적으로 정의됩니다.

- Azure Monitor 시계열 메트릭 데이터베이스에 저장됩니다.

- 간단하며 실시간에 가까운 경고를 지원할 수 있습니다.

- 시간 경과에 따른 리소스의 성능을 추적하는 데 사용됩니다.

수집: Azure Monitor는 플랫폼 메트릭을 자동으로 수집합니다. 구성이 필요하지 않습니다.

라우팅: 일부 플랫폼 메트릭을 Azure Monitor 로그/Log Analytics로 라우팅하여 다른 로그 데이터로 쿼리할 수도 있습니다. 각 메트릭에 대한 DS 내보내기 설정을 확인하여 진단 설정을 사용하여 메트릭을 Azure Monitor 로그/Log Analytics로 라우팅할 수 있는지 확인합니다.

- 자세한 내용은 메트릭 진단 설정을 참조하세요.

- 서비스에 대한 진단 설정을 구성하려면 Azure Monitor에서 진단 설정 만들기를 참조하세요.

Azure Monitor의 모든 리소스에 대해 수집할 수 있는 모든 메트릭 목록은 Azure Monitor에서 지원되는 메트릭을 참조하세요.

Azure Firewall에 사용 가능한 메트릭 목록은 Azure Firewall 모니터링 데이터 참조를 참조하세요.

Azure Monitor 리소스 로그

리소스 로그는 Azure 리소스에서 수행한 작업에 대한 인사이트를 제공합니다. 로그는 자동으로 생성되지만 저장하거나 쿼리하려면 로그를 Azure Monitor 로그로 라우팅해야 합니다. 로그는 범주별로 구성됩니다. 지정된 네임스페이스에는 여러 리소스 로그 범주가 있을 수 있습니다.

수집: 리소스 로그는 진단 설정을 만들고 하나 이상의 위치로 라우팅할 때까지 수집 및 저장되지 않습니다. 진단 설정을 만들 때 수집할 로그 범주를 지정합니다. 진단 설정을 만들고 유지 관리하는 방법에는 Azure Portal, 프로그래밍 방식, Azure Policy 사용 등을 포함한 여러 가지 방법이 있습니다.

라우팅: 제안되는 기본값은 리소스 로그를 Azure Monitor 로그로 라우팅하여 다른 로그 데이터로 쿼리할 수 있도록 하는 것입니다. Azure Storage, Azure Event Hubs, 특정 Microsoft 모니터링 파트너와 같은 다른 위치도 사용할 수 있습니다. 자세한 내용은 Azure 리소스 로그 및 리소스 로그 대상을 참조하세요.

리소스 로그 수집, 저장 및 라우팅에 대한 자세한 내용은 Azure Monitor의 진단 설정을 참조하세요.

Azure Monitor에서 사용 가능한 모든 리소스 로그 범주 목록은 Azure Monitor에서 지원되는 리소스 로그를 참조하세요.

Azure Monitor의 모든 리소스 로그에는 동일한 헤더 필드와 서비스별 필드가 있습니다. 공용 스키마는 Azure Monitor 리소스 로그 스키마에서 설명합니다.

사용 가능한 리소스 로그 범주, 관련 Log Analytics 테이블, Azure Firewall의 로그 스키마는 Azure Firewall 모니터링 데이터 참조를 참조하세요.

Azure Firewall 통합 문서는 Azure Firewall 데이터를 분석할 수 있도록 유연한 캔버스를 제공합니다. 이를 사용하여 Azure Portal 내에서 풍부한 시각적 보고서를 만들 수 있습니다. Azure에 걸쳐 배포된 여러 방화벽을 탭하여 통합된 대화형 환경으로 결합할 수 있습니다.

스토리지 계정에 연결하고 액세스 및 성능 로그에 대한 JSON 로그 항목을 검색할 수도 있습니다. JSON 파일을 다운로드한 후 CSV로 변환하여 Excel, Power BI 또는 기타 데이터 시각화 도구에서 볼 수 있습니다.

팁

Visual Studio를 익숙하게 사용할 수 있고 C#에서 상수 및 변수에 대한 값 변경에 대한 기본 개념이 있는 경우 GitHub에서 제공하는 로그 변환기 도구를 사용할 수 있습니다.

Azure 활동 로그

활동 로그에는 해당 리소스의 외부에서 볼 때 각 Azure 리소스에 대한 작업을 추적하는 구독 수준 이벤트(예: 새 리소스 만들기 또는 가상 머신 시작)가 포함되어 있습니다.

수집: 활동 로그 이벤트는 자동으로 생성되고 별도의 저장소에 수집되어 Azure Portal에서 볼 수 있습니다.

라우팅: 다른 로그 데이터와 함께 분석할 수 있도록 활동 로그 데이터를 Azure Monitor 로그로 보낼 수 있습니다. Azure Storage, Azure Event Hubs, 특정 Microsoft 모니터링 파트너와 같은 다른 위치도 사용할 수 있습니다. 활동 로그를 라우팅하는 방법에 대한 자세한 내용은 Azure 활동 로그 개요를 참조하세요.

구조적 Azure Firewall 로그

구조화된 로그는 특정 형식으로 구성된 로그 데이터 형식입니다. 미리 정의된 스키마를 사용하여 쉽게 검색, 필터링 및 분석할 수 있는 방식으로 로그 데이터를 구조화합니다. 자유 형식 텍스트로 구성된 비구조적 로그와 달리 구조적 로그는 컴퓨터가 구문 분석하고 분석할 수 있는 일관된 형식을 갖습니다.

Azure Firewall의 구조화된 로그는 방화벽 이벤트에 대한 더 자세한 보기를 제공합니다. 여기에는 원본 및 대상 IP 주소, 프로토콜, 포트 번호, 방화벽에서 수행되는 작업과 같은 정보가 포함됩니다. 또한 이벤트 시간, Azure Firewall 인스턴스 이름 등 더 많은 메타데이터도 포함됩니다.

현재, 다음 진단 로그 범주를 Azure Firewall에 사용할 수 있습니다.

- 애플리케이션 규칙 로그

- 네트워크 규칙 로그

- DNS 프록시 로그

이러한 로그 범주는 Azure 진단 모드를 사용합니다. 이 모드에서는 모든 진단 설정의 모든 데이터가 AzureDiagnostics 테이블에 수집됩니다.

구조화된 로그를 사용하면 기존 AzureDiagnostics 테이블 대신 리소스별 테이블을 사용하도록 선택할 수 있습니다. 두 로그 집합이 모두 필요한 경우 방화벽당 적어도 두 개의 진단 설정을 만들어야 합니다.

리소스별 모드

리소스별 모드에서는 진단 설정에서 선택한 각 범주에 대해 선택한 작업 영역의 개별 테이블이 생성됩니다. 이 방법은 다음 이유로 권장됩니다.

- 전체 로깅 비용을 최대 80%까지 줄일 수 있습니다.

- 로그 쿼리의 데이터 작업을 훨씬 쉽게 만듭니다.

- 스키마 및 해당 구조를 더 쉽게 검색할 수 있습니다.

- 수집 대기 시간과 쿼리 시간 모두에서 성능이 향상됩니다.

- 특정 테이블에 대한 Azure RBAC 권한을 부여할 수 있습니다.

이제 다음 범주를 활용할 수 있는 진단 설정에서 새로운 리소스별 테이블을 사용할 수 있습니다.

- 네트워크 규칙 로그 - 모든 네트워크 규칙 로그 데이터를 포함합니다. 데이터 평면과 네트워크 규칙이 일치할 때마다 데이터 평면 패킷과 일치하는 규칙의 특성을 사용하여 로그 항목을 만듭니다.

- NAT 규칙 로그 - 모든 DNAT(Destination Network Address Translation) 이벤트 로그 데이터를 포함합니다. 데이터 평면과 DNAT 규칙이 일치할 때마다 데이터 평면 패킷과 일치하는 규칙의 특성을 사용하여 로그 항목을 만듭니다.

- 애플리케이션 규칙 로그 - 모든 애플리케이션 규칙 로그 데이터를 포함합니다. 데이터 평면과 애플리케이션 규칙이 일치할 때마다 데이터 평면 패킷과 일치하는 규칙의 특성을 사용하여 로그 항목을 만듭니다.

- 위협 인텔리전스 로그 - 모든 위협 인텔리전스 이벤트를 포함합니다.

- IDPS 로그 - 하나 이상의 IDPS 서명과 일치하는 모든 데이터 평면 패킷을 포함합니다.

- DNS 프록시 로그 - 모든 DNS 프록시 이벤트 로그 데이터를 포함합니다.

- 내부 FQDN 확인 실패 로그 - 오류를 초래한 모든 내부 방화벽 FQDN 확인 요청을 포함합니다.

- 애플리케이션 규칙 집계 로그 - 정책 분석에 대한 집계된 애플리케이션 규칙 로그 데이터를 포함합니다.

- 네트워크 규칙 집계 로그 - 정책 분석에 대한 집계된 네트워크 규칙 로그 데이터를 포함합니다.

- NAT 규칙 집계 로그 - 정책 분석에 대한 집계된 NAT 규칙 로그 데이터를 포함합니다.

- 상위 흐름 로그 - 상위 흐름(Fat Flows) 로그는 방화벽을 통해 가장 높은 처리량에 기여하는 상위 연결을 표시합니다.

- 흐름 추적 - 흐름 정보, 플래그 및 흐름이 기록된 기간이 포함됩니다. SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID(흐름) 등 전체 흐름 정보를 확인할 수 있습니다.

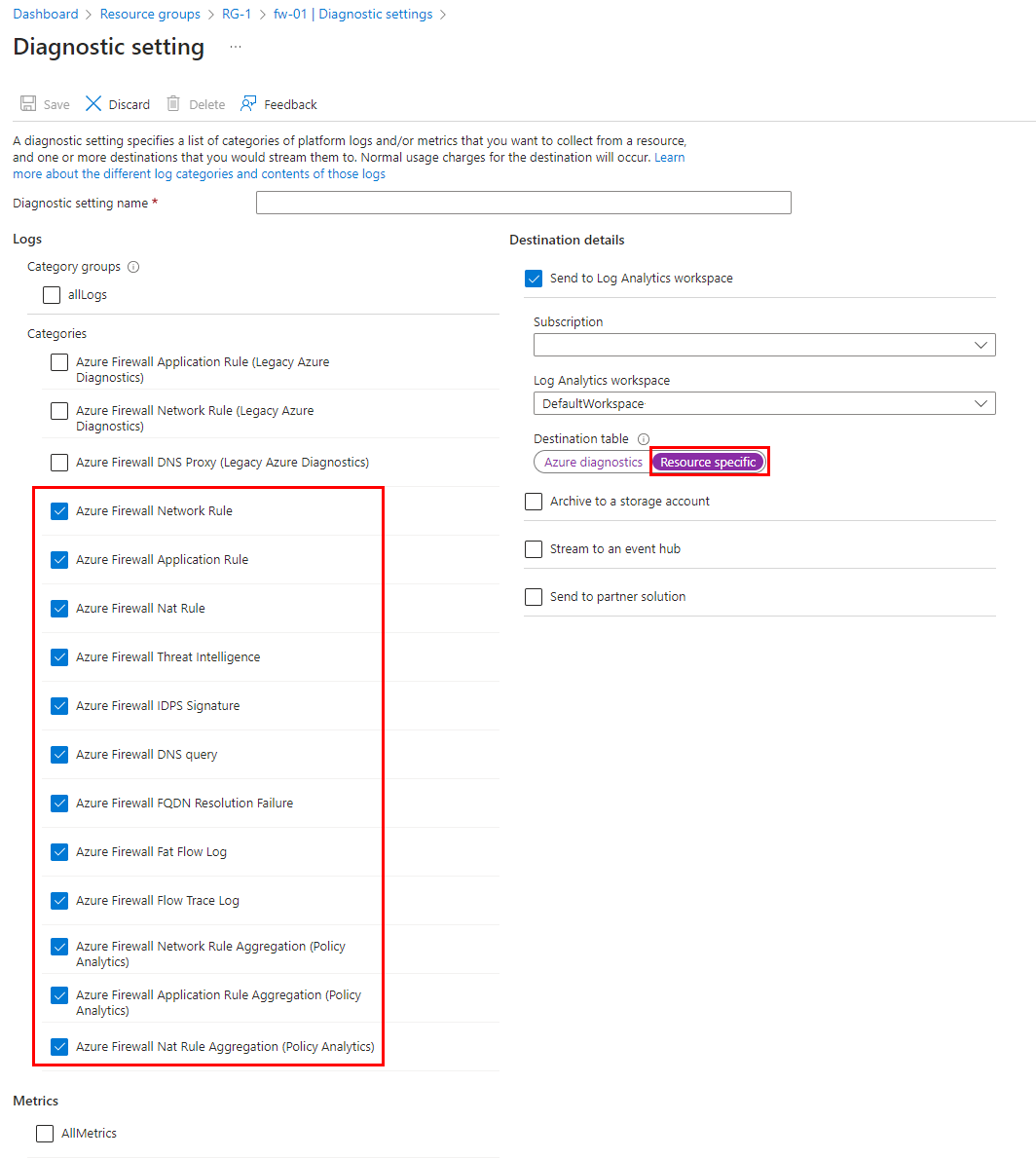

구조화된 로그 사용

Azure Firewall 구조적 로그를 사용하려면 먼저 Azure 구독에서 Log Analytics 작업 영역을 구성해야 합니다. 이 작업 영역은 Azure Firewall에서 생성된 구조적 로그를 저장하는 데 사용됩니다.

Log Analytics 작업 영역을 구성한 후에는 Azure Portal에서 방화벽의 진단 설정 페이지로 이동하여 Azure Firewall에서 구조화된 로그를 사용하도록 설정할 수 있습니다. 여기에서 리소스별 대상 테이블을 선택하고 기록할 이벤트 형식을 선택해야 합니다.

참고 항목

기능 플래그 또는 Azure PowerShell 명령을 사용하여 이 기능을 사용하도록 설정할 필요가 없습니다.

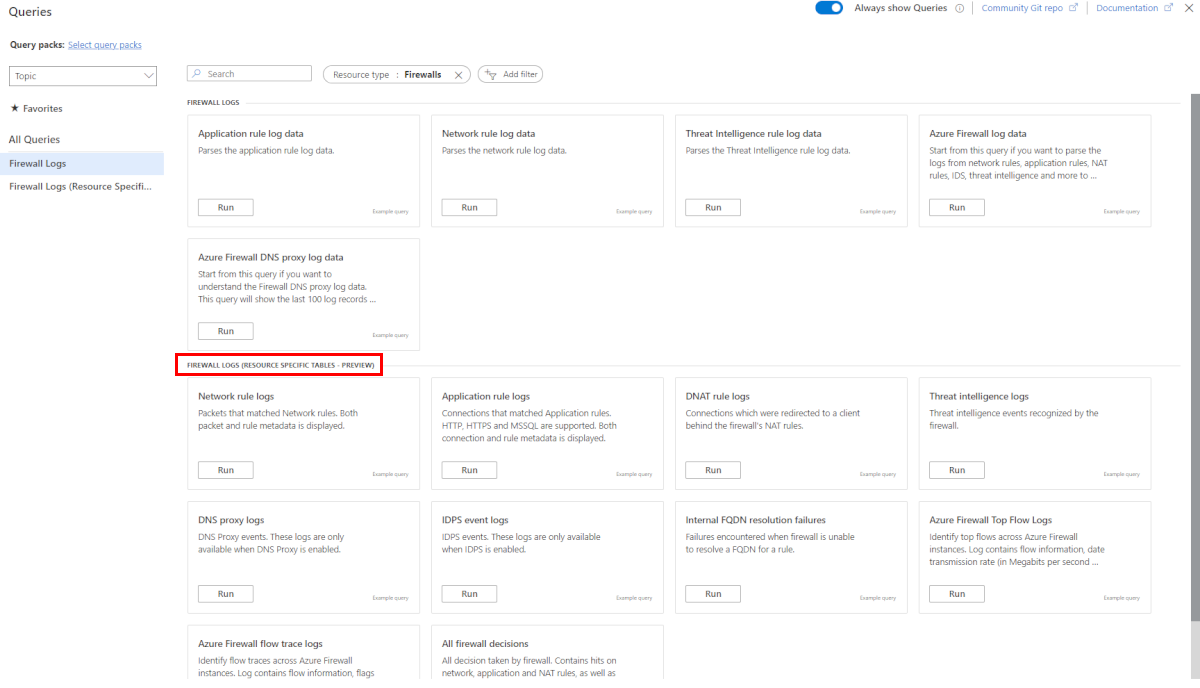

구조화된 로그 쿼리

미리 정의된 쿼리 목록은 Azure Portal에서 사용할 수 있습니다. 이 목록에는 각 범주에 대해 미리 정의된 KQL(Kusto 쿼리 언어) 로그 쿼리와 전체 Azure Firewall 로깅 이벤트를 단일 보기에 표시하는 조인된 쿼리가 있습니다.

Azure Firewall 통합 문서

Azure Firewall 통합 문서는 Azure Firewall 데이터를 분석할 수 있도록 유연한 캔버스를 제공합니다. 이를 사용하여 Azure Portal 내에서 풍부한 시각적 보고서를 만들 수 있습니다. Azure에 걸쳐 배포된 여러 방화벽을 탭하여 통합된 대화형 환경으로 결합할 수 있습니다.

Azure Firewall 구조적 로그를 사용하는 새 통합 문서를 배포하려면 Azure Firewall용 Azure Monitor 통합 문서를 참조하세요.

레거시 Azure Diagnostics 로그

레거시 Azure 진단 로그는 비구조적 또는 자유 형식 텍스트 형식으로 로그 데이터를 출력하는 원본 Azure Firewall 로그 쿼리입니다. Azure Firewall 레거시 로그 범주는 Azure 진단 모드를 사용하여 AzureDiagnostics 테이블에서 전체 데이터를 수집합니다. 구조적 로그와 진단 로그가 모두 필요한 경우 방화벽당 적어도 두 개의 진단 설정을 만들어야 합니다.

진단 로그에서 지원되는 로그 범주는 다음과 같습니다.

- Azure Firewall 애플리케이션 규칙

- Azure Firewall 네트워크 규칙

- Azure Firewall DNS 프록시

Azure Portal을 사용하여 진단 로깅을 사용하도록 설정하는 방법을 알아보려면 구조적 로그 사용을 참조하세요.

애플리케이션 규칙 로그

애플리케이션 규칙 로그는 각 Azure Firewall에 대해 사용하도록 설정하는 경우에만 스토리지 계정에 저장되고, 이벤트 허브로 스트리밍되며 Azure Monitor 로그로 전송됩니다. 허용/거부된 연결에 대한 로그에서 구성된 애플리케이션 규칙 결과 중 하나와 일치하는 각 새 연결입니다. 데이터는 다음 예제와 같이 JSON 형식으로 로깅됩니다.

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

네트워크 규칙 로그

네트워크 규칙 로그는 각 Azure Firewall에 대해 사용하도록 설정하는 경우에만 스토리지 계정에 저장되고, 이벤트 허브로 스트리밍되며 Azure Monitor 로그로 전송됩니다. 허용/거부된 연결에 대한 로그에서 구성된 네트워크 규칙 결과 중 하나와 일치하는 각 새 연결입니다. 데이터는 각각 다음 예제와 같이 JSON 형식으로 로깅됩니다.

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

DNS 프록시 로그

DNS 프록시 규칙 로그는 각 Azure Firewall에 대해 사용하도록 설정하는 경우에만 스토리지 계정에 저장되고, 이벤트 허브로 스트리밍되며 Azure Monitor 로그로 전송됩니다. 이 로그는 DNS 프록시를 사용하여 구성된 DNS 서버에 대한 DNS 메시지를 추적합니다. 데이터는 다음 예제와 같이 JSON 형식으로 로깅됩니다.

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

성공:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Failed:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

메시지 형식:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

모니터링 데이터 분석

모니터링 데이터를 분석하기 위한 많은 도구가 있습니다.

Azure Monitor 도구

Azure Monitor는 다음과 같은 기본 도구를 지원합니다.

메트릭 탐색기: Azure 리소스에 대한 메트릭을 보고 분석할 수 있는 Azure Portal의 도구입니다. 자세한 내용은 Azure Monitor 메트릭 탐색기로 메트릭 분석을 참조하세요.

로그 분석: KQL(Kusto 쿼리 언어)을 사용하여 로그 데이터를 쿼리하고 분석할 수 있는 Azure Portal의 도구입니다. 자세한 내용은 Azure Monitor에서 로그 쿼리 시작을 참조하세요.

활동 로그: 보기 및 기본 검색을 위해 Azure Portal에 사용자 인터페이스를 갖고 있습니다. 더욱 심층적인 분석을 수행하려면 데이터를 Azure Monitor 로그로 라우팅하고 로그 분석에서 더 복잡한 쿼리를 실행해야 합니다.

더 복잡한 시각화를 허용하는 도구는 다음과 같습니다.

- 대시보드: 다양한 종류의 데이터를 Azure Portal에서 하나의 창에 결합할 수 있습니다.

- 통합 문서: Azure Portal에서 만들 수 있는 사용자 지정 가능한 보고서입니다. 통합 문서에는 텍스트, 메트릭, 로그 쿼리가 포함될 수 있습니다.

- Grafana: 뛰어난 운영 대시보드를 제공하는 개방형 플랫폼 도구입니다. Grafana를 사용하여 Azure Monitor 외의 여러 소스에서 온 데이터를 포함하는 대시보드를 만들 수 있습니다.

- Power BI: 다양한 데이터 소스에서 대화형 시각화를 제공하는 비즈니스 분석 서비스입니다. Azure Monitor에서 자동으로 로그 데이터를 가져오도록 Power BI를 구성하여 이러한 시각화를 활용할 수 있습니다.

Azure Monitor 내보내기 도구

다음 방법을 사용하여 Azure Monitor에서 다른 도구로 데이터를 내보낼 수 있습니다.

메트릭: 메트릭용 REST API를 사용하여 Azure Monitor 메트릭 데이터베이스에서 메트릭 데이터를 추출합니다. API는 검색된 데이터를 구체화하는 필터 식을 지원합니다. 자세한 내용은 Azure REST API 참조를 참조하세요.

로그: REST API 또는 연결된 클라이언트 라이브러리를 사용합니다.

또 다른 옵션은 작업 영역 데이터 내보내기입니다.

Azure Monitor용 REST API를 시작하려면 Azure 모니터링 REST API 연습을 참조하세요.

Kusto 쿼리

KQL(Kusto 쿼리 언어)을 사용하여 Azure Monitor 로그/로그 분석 저장소에서 모니터링 데이터를 분석할 수 있습니다.

Important

포털의 서비스 메뉴에서 로그를 선택하면 쿼리 범위가 현재 서비스로 설정된 상태로 로그 분석이 열립니다. 이 범위는 로그 쿼리에 해당 유형의 리소스의 데이터만 포함된다는 의미입니다. 다른 Azure 서비스의 데이터를 포함하는 쿼리를 실행하려면 Azure Monitor 메뉴에서 로그를 선택합니다. 자세한 내용은 Azure Monitor Log Analytics의 로그 쿼리 범위 및 시간 범위를 참조하세요.

모든 서비스에 대한 일반적인 쿼리 목록은 로그 분석 쿼리 인터페이스를 참조하세요.

경고

Azure Monitor 경고는 모니터링 데이터에서 특정한 조건이 발견될 때 사용자에게 사전에 알립니다. 경고를 통해 사용자에게 알리기 전에 시스템 문제를 식별하고 해결할 수 있습니다. 자세한 내용은 Azure Monitor 경고을 참조하세요.

Azure 리소스에 대한 일반적인 경고의 소스에는 여러 가지가 있습니다. Azure 리소스에 대한 일반적인 경고의 예는 샘플 로그 경고 쿼리를 참조하세요. AMBA(Azure Monitor 기준 경고) 사이트는 중요한 플랫폼 메트릭 경고, 대시보드 및 지침을 구현하는 반자동 방법을 제공합니다. 이 사이트는 ALZ(Azure 랜딩 존)의 일부인 전체 서비스를 포함하여 지속적으로 확장되는 Azure 서비스 하위 집합에 적용됩니다.

공통 경고 스키마는 Azure Monitor 경고 알림의 사용을 표준화합니다. 자세한 내용은 일반 경고 스키마를 참조하세요.

경고 유형

Azure Monitor 데이터 플랫폼의 모든 메트릭 또는 로그 데이터 원본에 대해 경고할 수 있습니다. 모니터링하는 서비스 및 수집하는 모니터링 데이터에 따라 다양한 유형의 경고가 있습니다. 서로 다른 형식의 경고에는 다양한 장점과 단점이 있습니다. 자세한 내용은 올바른 모니터링 경고 유형 선택을 참조하세요.

다음 목록에서는 만들 수 있는 Azure Monitor 경고의 유형에 대해 설명합니다.

- 메트릭 경고는 정기적으로 리소스 메트릭을 평가합니다. 메트릭은 플랫폼 메트릭, 사용자 지정 메트릭, 메트릭으로 변환된 Azure Monitor의 로그 또는 Application Insights 메트릭일 수 있습니다. 메트릭 경고는 여러 조건과 동적 임계값을 적용할 수도 있습니다.

- 로그 경고를 사용하면 사용자가 로그 분석 쿼리를 사용하여 미리 정의된 빈도로 리소스 로그를 평가할 수 있습니다.

- 활동 로그 경고는 정의된 조건과 일치하는 새 활동 로그 이벤트가 발생할 때 트리거됩니다. Resource Health 경고 및 Service Health 경고는 서비스 및 Resource Health를 보고하는 활동 로그 경고입니다.

일부 Azure 서비스는 스마트 검색 경고, Prometheus 경고 또는 권장 경고 규칙도 지원합니다.

일부 서비스의 경우 동일한 Azure 지역에 존재하는 동일한 형식의 여러 리소스에 동일한 메트릭 경고 규칙을 적용하여 대규모로 모니터링할 수 있습니다. 모니터링되는 각 리소스에 대해 개별 알림이 전송됩니다. 지원되는 Azure 서비스 및 클라우드에 대한 내용은 하나의 경고 규칙을 사용하여 여러 리소스 모니터링을 참조하세요.

Azure Firewall 메트릭에 대한 경고

메트릭은 리소스 상태를 추적하는 데 중요한 신호를 제공합니다. 따라서 리소스에 대한 메트릭을 모니터링하고 변칙을 주의해야 합니다. 하지만 Azure Firewall 메트릭의 흐름이 중지되면 어떻게 되나요? 잠재적인 구성 문제 또는 중단과 같은 더 안좋은 문제가 나타낼 수 있습니다. 누락된 메트릭은 Azure Firewall이 메트릭을 업로드하지 못하도록 차단하는 기본 경로를 게시하거나 정상 인스턴스 수가 0으로 떨어지기 때문에 발생할 수 있습니다. 이 섹션에서는 로그 분석 작업 영역에 대한 메트릭을 구성하고 누락된 메트릭에 대해 경고하는 방법을 알아봅니다.

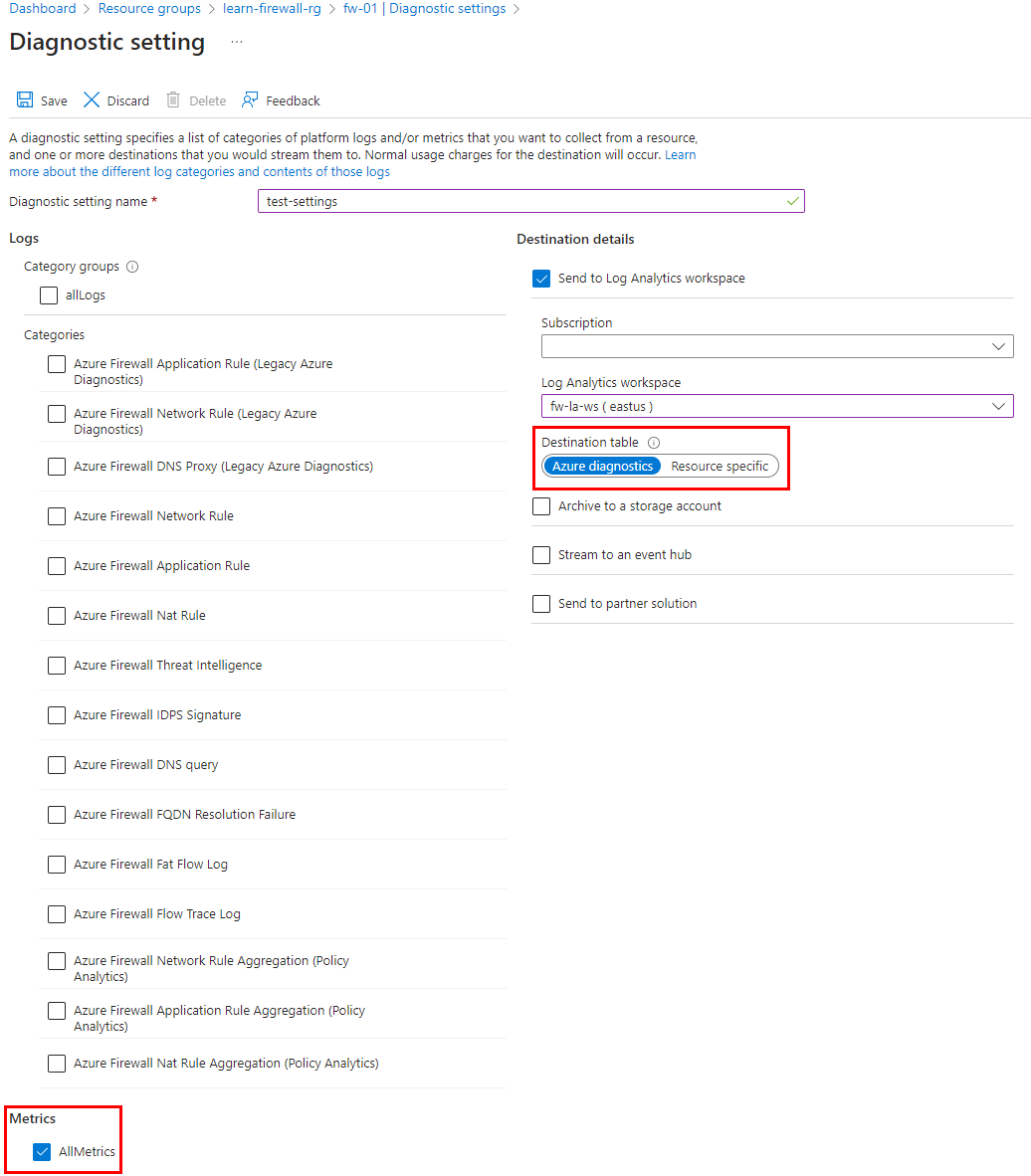

로그 분석 작업 영역에 대한 메트릭 구성

첫 번째 단계는 방화벽의 진단 설정을 사용하여 로그 분석 작업 영역에 대한 메트릭 가용성을 구성하는 것입니다.

다음 스크린샷에 표시된 대로 진단 설정을 구성하려면 Azure Firewall 리소스 페이지로 이동합니다. 그러면 방화벽 메트릭이 구성된 작업 영역으로 푸시됩니다.

참고 항목

메트릭에 대한 진단 설정은 로그와 별도의 구성이어야 합니다. Azure Diagnostics 또는 리소스별 로그를 사용하도록 방화벽 로그를 구성할 수 있습니다. 그러나 방화벽 메트릭은 항상 Azure Diagnostics를 사용해야 합니다.

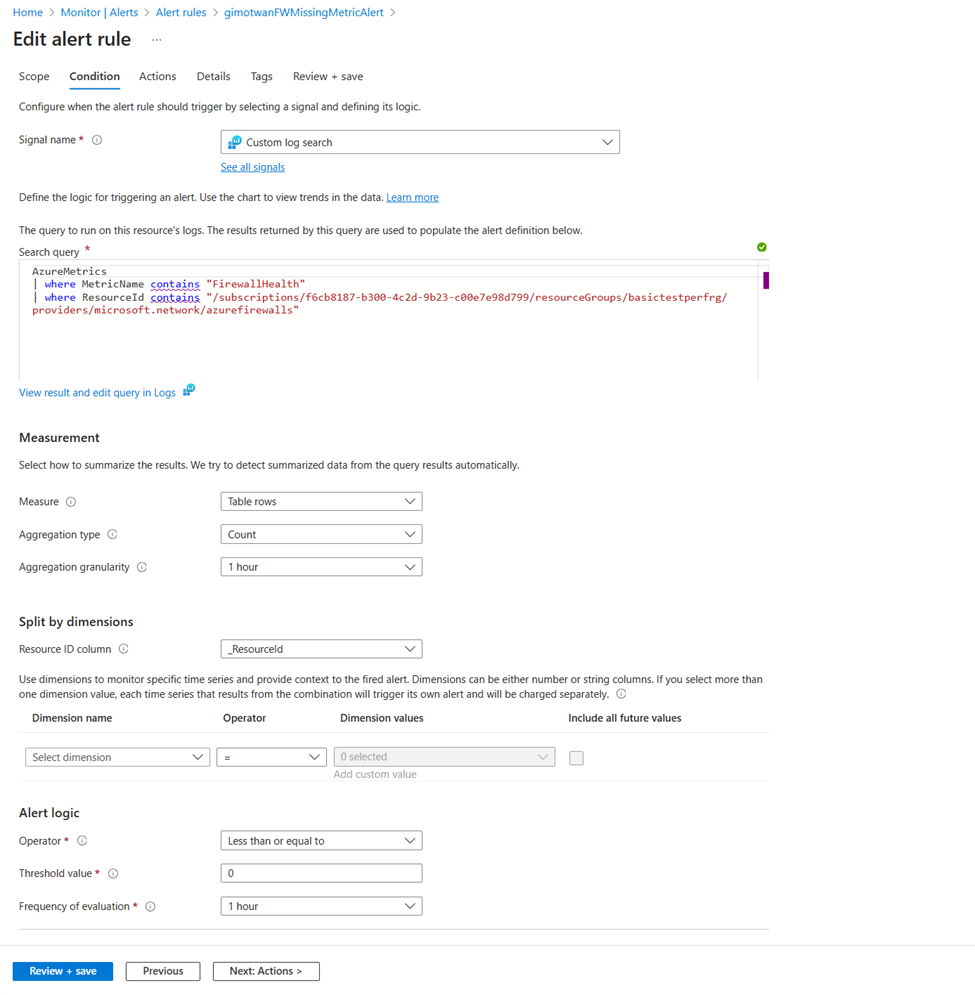

오류 없이 방화벽 메트릭 수신을 추적하는 경고 만들기

메트릭 진단 설정에 구성된 작업 영역으로 찾습니다. 다음 쿼리를 사용하여 메트릭을 사용할 수 있는지 확인합니다.

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

다음으로, 60분 동안 누락된 메트릭에 대한 경고를 만듭니다. 누락된 메트릭에 대한 새 경고를 설정하려면 로그 분석 작업 영역의 경고 페이지로 이동합니다.

Azure Firewall 경고 규칙

Azure Firewall 모니터링 데이터 참조에 나열된 메트릭, 로그 항목, 활동 로그 항목에 대한 경고를 설정할 수 있습니다.

Advisor 권장 사항

일부 서비스의 경우 리소스 작업 중에 위험한 상태 또는 임박한 변경 사항이 발생하는 경우 해당 서비스에서 포털의 개요 페이지에 경고가 표시됩니다. 왼쪽 메뉴의 모니터링 아래 Advisor 권장 사항에서 해당 경고에 대한 자세한 정보와 권장 수정 사항을 찾을 수 있습니다. 정상적으로 작동하는 중에는 Advisor 권장 사항이 표시되지 않습니다.

Azure Advisor에 대한 자세한 내용은 Azure Advisor 개요를 참조하세요.

관련 콘텐츠

- Azure Firewall용으로 만들어진 메트릭, 로그, 기타 중요한 값에 대한 참조는 Azure Firewall 모니터링 데이터 참조를 참조하세요.

- Azure 리소스 모니터링에 대한 일반적인 내용은 Azure Monitor를 사용하여 Azure 리소스 모니터링을 참조하세요.