CSV 또는 JSON 파일로부터 Microsoft Sentinel 위협 인텔리전스에 지표 일괄 추가

이 문서에서는 CSV 또는 JSON 파일의 표시기를 Microsoft Sentinel 위협 인텔리전스에 추가합니다. 위협 인텔리전스 공유는 진행 중인 조사 중에 이메일 및 기타 비공식 채널에서 계속 발생합니다. 새로운 위협을 팀에 신속하게 릴레이할 수 있도록 지표를 Microsoft Sentinel 위협 인텔리전스로 직접 가져올 수 있습니다. 보안 경고, 인시던트 및 자동화된 응답 생성과 같은 다른 분석을 통해 위협을 사용할 수 있도록 합니다.

Important

이 기능은 현지 미리 보기로 제공됩니다. 베타, 미리 보기로 제공되거나 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 자세한 약관은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

이제 Microsoft Sentinel이 Microsoft Defender 포털의 Microsoft 통합 보안 운영 플랫폼 내에서 일반 공급됩니다. 자세한 내용은 Microsoft Defender 포털의 Microsoft Sentinel을 참조하세요.

필수 조건

위협 지표를 저장할 Microsoft Sentinel 작업 영역에 대한 읽기 및 쓰기 권한이 있어야 합니다.

지표에 대한 가져오기 템플릿 선택

특별히 제작된 CSV 또는 JSON 파일을 사용하여 위협 인텔리전스에 여러 지표를 추가합니다. 파일 템플릿을 다운로드하여 필드를 숙지하고 현재 데이터에 매핑할 방법을 파악합니다. 데이터를 가져오기 전에 데이터의 유효성을 검사하려면 각 템플릿 형식에 필요한 필드를 검토합니다.

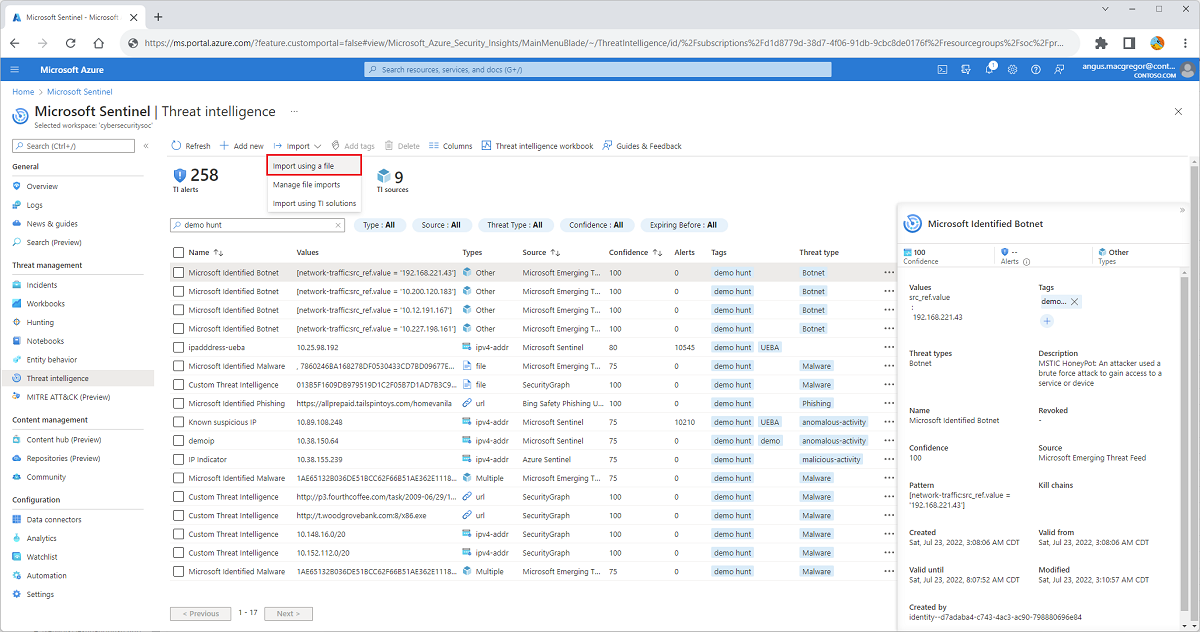

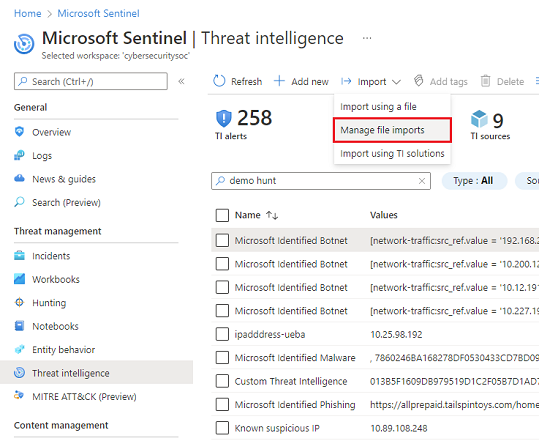

Azure Portal의 Microsoft Sentinel에 대해서는 위협 관리에서 위협 인텔리전스를 선택합니다.

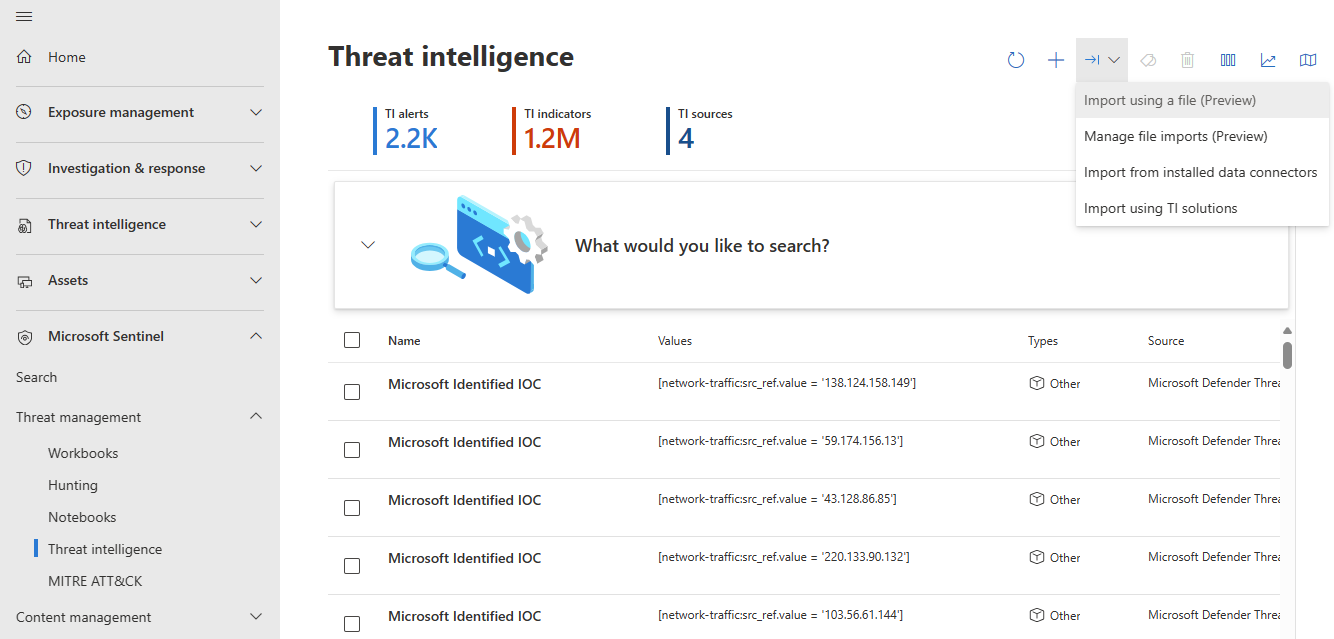

Defender 포털의 Microsoft Sentinel에 대해서는 Microsoft Sentinel>위협 관리>위협 인텔리전스를 선택합니다.

가져오기>파일을 사용하여 가져오기를 선택합니다.

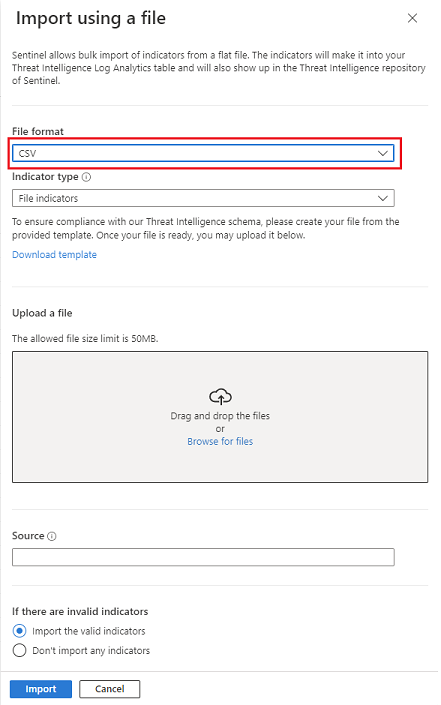

파일 형식 드롭다운 메뉴에서 CSV 또는 JSON을 선택합니다.

대량 업로드 템플릿을 선택한 후 템플릿 다운로드 링크를 선택합니다.

각 파일 업로드에는 표시기가 필요하기 때문에 표시기를 원본별로 그룹화하는 것이 좋습니다.

템플릿은 필요한 필드 및 유효성 검사 매개 변수를 포함하여 유효한 단일 지표를 만드는 데 필요한 모든 필드를 제공합니다. 해당 구조를 복제하여 한 파일에 더 많은 표시기를 채웁니다. 템플릿에 대한 자세한 내용은 가져오기 템플릿 이해를 참조하세요.

지표 파일 업로드

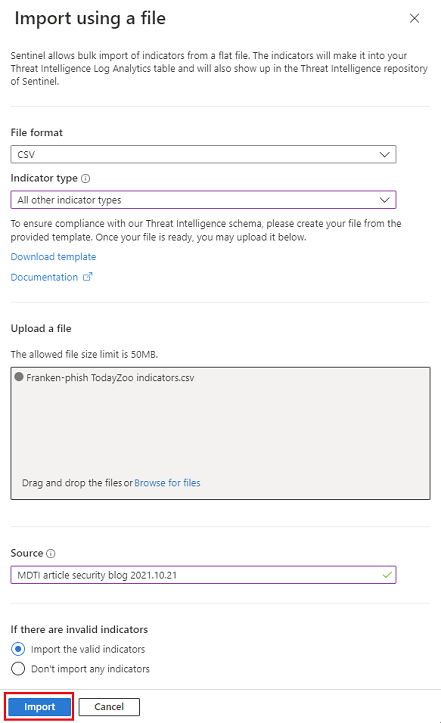

템플릿 기본값에서 파일 이름을 변경하지만 파일 이름 확장명은 .csv 또는 .json으로 유지합니다. 고유한 파일 이름을 만들면 파일 가져오기 관리 창에서 가져오기를 더 간편하게 모니터링할 수 있습니다.

표시기 파일을 파일 업로드 섹션으로 끌거나 링크를 사용하여 파일을 찾습니다.

원본 텍스트 상자에 지표 원본을 입력합니다. 이 값은 해당 파일에 포함된 모든 표시기에 표시됩니다. 이 속성을

SourceSystem필드로 봅니다. 원본은 파일 가져오기 관리 창에도 표시됩니다. 자세한 내용은 위협 지표 작업을 참조하세요.파일 창을 사용하여 가져오기 아래쪽에 있는 단추 중 하나를 선택하여 Microsoft Sentinel에서 잘못된 표시기 항목을 처리하는 방법을 선택합니다.

- 파일에서 올바른 지표만 가져오고 잘못된 지표는 따로 둡니다.

- 파일의 단일 지표가 잘못된 경우에는 지표를 가져오지 마세요.

가져오기를 선택합니다.

파일 가져오기 관리

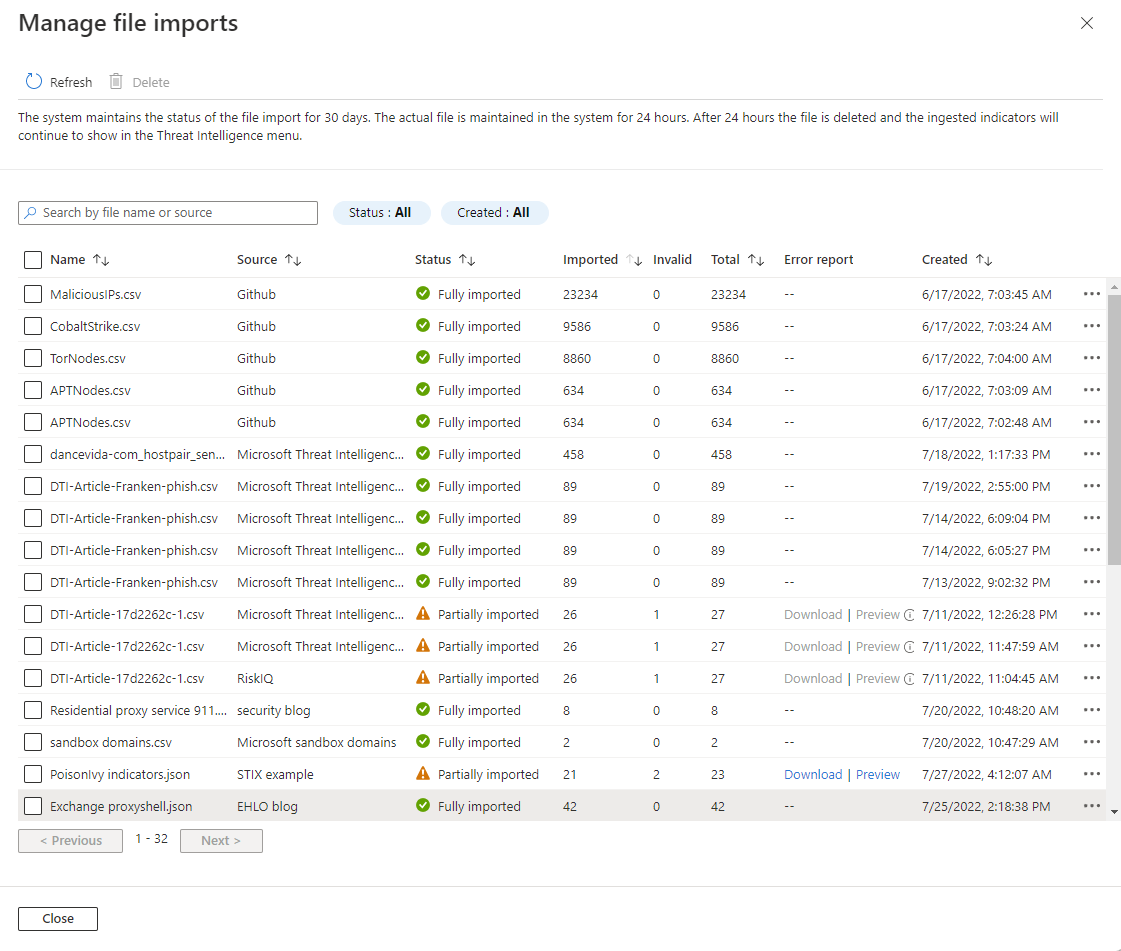

가져오기를 모니터링하고 부분적으로 가져왔거나 실패한 가져오기에 대한 오류 보고서를 확인합니다.

가져오기>파일 가져오기 관리를 선택합니다.

가져온 파일의 상태 및 잘못된 지표 항목 수를 검토합니다. 파일이 처리된 후 유효한 표시기 수가 업데이트됩니다. 가져오기가 완료되기를 기다렸다가 유효한 표시기의 업데이트된 수를 가져옵니다.

원본, 표시기 파일 이름, 가져온 수, 각 파일의 총 표시기 수 또는 만든 날짜를 선택하여 가져오기를 보고 정렬합니다.

오류 파일의 미리 보기를 선택하거나 잘못된 표시기의 오류가 포함된 오류 파일을 다운로드합니다.

Microsoft Sentinel은 파일 가져오기 상태를 30일 동안 유지합니다. 실제 파일 및 연관된 오류 파일은 시스템에 24시간 동안 유지됩니다. 24시간이 지나면 파일과 오류 파일이 삭제되지만 수집된 지표는 위협 인텔리전스에 계속 표시됩니다.

가져오기 템플릿 이해

각 템플릿을 검토하여 표시기를 성공적으로 가져오는지 확인합니다. 템플릿 파일의 지침과 다음 추가 참조 자료를 참조하세요.

CSV 템플릿 구조

표시기 유형 드롭다운 메뉴에서 CSV를 선택합니다. 그런 다음 파일 표시기 또는 다른 모든 표시기 유형 옵션 중에서 선택합니다.

파일 표시기에는 MD5 및 SHA256과 같은 여러 해시 형식이 있을 수 있으므로 CSV 템플릿에는 파일 표시기 형식을 수용하기 위해 여러 열이 필요합니다. IP 주소와 같은 기타 모든 지표 유형에는 관측 가능한 유형 및 관측 가능한 값만 필요합니다.

CSV 기타 모든 지표 유형 템플릿의 열 제목에는

threatTypes와 같은 필드, 단일 또는 다중tags,confidence및tlpLevel이 포함되어 있습니다. TLP(Traffic Light Protocol)는 위협 인텔리전스 공유에 대한 의사 결정을 도와주는 민감도 지정입니다.validFrom,observableType및observableValue필드만 필요합니다.업로드 전 주석을 제거하려면 템플릿에서 첫 번째 행 전체를 삭제합니다.

CSV 파일 가져오기의 최대 파일 크기는 50MB입니다.

다음은 CSV 템플릿을 사용하는 예제 도메인 이름 표시기입니다.

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

JSON 템플릿 구조

모든 표시기 유형에 대한 JSON 템플릿은 하나뿐입니다. JSON 템플릿은 STIX 2.1 형식을 기반으로 합니다.

pattern요소는file,ipv4-addr,ipv6-addr,domain-name,url,user-account,email-addr및windows-registry-key표시기 유형을 지원합니다.업로드 전 템플릿 주석을 제거하세요.

쉼표 없이

}을(를) 사용하여 배열의 마지막 표시기를 닫습니다.JSON 파일 가져오기의 최대 파일 크기는 250MB입니다.

다음은 JSON 템플릿을 사용하는 ipv4-addr 표시기 예제입니다.

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

}

]

관련 콘텐츠

이 문서에서는 플랫 파일에 수집된 지표를 가져와 위협 인텔리전스를 수동으로 강화하는 방법을 배워 보았습니다. 표시기가 Microsoft Sentinel에서 다른 분석을 구동하는 방법에 대한 자세한 내용은 다음 문서를 참조하세요.