분석 규칙에서 위협 지표 사용

통합한 위협 인텔리전스를 기반으로 경고를 자동으로 생성하도록 위협 지표를 사용하여 분석 규칙을 강화합니다.

필수 조건

- 위협 지표 이러한 지표는 위협 인텔리전스 피드, 위협 인텔리전스 플랫폼, 플랫 파일에서 대량 가져오기 또는 수동 입력에서 가져올 수 있습니다.

- 데이터 원본. 데이터 커넥터의 이벤트가 Microsoft Sentinel 작업 영역으로 전달되어야 합니다.

TI map...형식의 분석 규칙. 위협 지표를 수집한 이벤트에 매핑할 수 있도록 이 형식을 사용해야 합니다.

보안 경고를 생성하는 규칙 구성

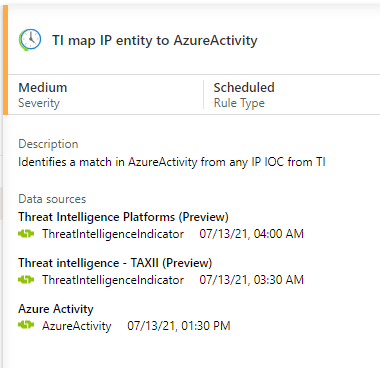

다음 예시는 Microsoft Sentinel로 가져온 위협 지표를 사용하여 보안 경고를 생성하는 규칙을 사용하도록 설정하고 구성하는 방법을 보여 줍니다. 이 예제에서는 TI map IP entity to AzureActivity라는 규칙 템플릿을 사용합니다. 이 규칙은 모든 IP 주소 유형 위협 지표를 모든 Azure 활동 이벤트와 일치시킵니다. 일치 항목이 발견되면 보안 운영 팀에서 조사하기 위한 해당 인시던트와 함께 경고가 생성됩니다.

(Azure 구독 수준 이벤트를 가져오려면 이 특정 분석 규칙에 Azure 활동 데이터 커넥터가 필요합니다. 또한 위협 지표를 가져오려면 위협 인텔리전스 데이터 커넥터 중 하나 또는 둘 다가 필요합니다. 이 규칙은 가져온 지표 또는 수동으로 만든 지표에서도 트리거됩니다.

Azure Portal에서 Microsoft Sentinel로 이동합니다.

위협 인텔리전스 데이터 커넥터를 사용하여 위협 지표를 가져오고 Azure 활동 데이터 커넥터를 사용하여 Azure 활동 데이터를 가져온 작업 영역을 선택합니다.

Microsoft Sentinel 메뉴의 구성 섹션에서 분석을 선택합니다.

규칙 템플릿 탭을 선택하여 사용 가능한 분석 규칙 템플릿의 목록을 확인합니다.

TI의 IP 엔터티를 AzureActivity에 매핑이라는 규칙을 찾아 필요한 데이터 원본을 모두 연결했는지 확인합니다.

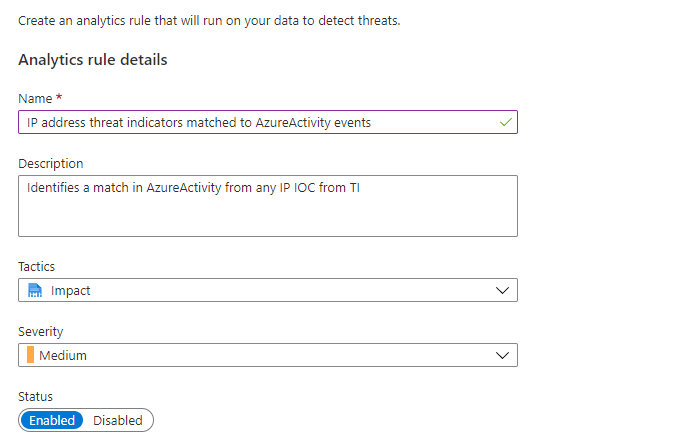

TI의 IP 엔터티를 AzureActivity에 매핑 규칙에 선택합니다. 그런 다음, 규칙 만들기를 선택하여 규칙 구성 마법사를 엽니다. 마법사에서 설정을 구성한 다음, 다음: 규칙 논리 설정 >을 선택합니다.

마법사의 규칙 논리 부분은 다음 항목으로 미리 채워져 있습니다.

- 규칙에서 사용되는 쿼리

- 계정, IP 주소 및 URL과 같은 엔터티를 인식하는 방법을 Microsoft Sentinel에 알려주는 엔터티 매핑. 그러면 인시던트 및 조사는 이 규칙에 의해 생성된 모든 보안 경고의 데이터로 작업하는 방법을 이해할 수 있습니다.

- 이 규칙을 실행할 일정

- 보안 경고가 생성되기 전에 필요한 쿼리 결과의 수

템플릿의 기본 설정은 다음과 같습니다.

- 한 시간에 한 번 실행합니다.

ThreatIntelligenceIndicator테이블의 모든 IP 주소 위협 지표를AzureActivity테이블에 포함된 마지막 1시간 동안 발생한 이벤트에서 확인된 IP 주소와 일치시킵니다.- 쿼리 결과가 0보다 큰 경우(즉, 일치 항목이 있는 경우) 보안 경고를 생성합니다.

- 규칙이 사용하도록 설정되었는지 확인합니다.

기본 설정을 그대로 두거나 요구 사항에 맞게 변경할 수 있습니다. 인시던트 설정 탭에서 인시던트 생성 설정을 정의할 수 있습니다. 자세한 내용은 위협 탐지를 위한 사용자 지정 분석 규칙 만들기를 참조하세요. 완료되면 자동화된 응답 탭을 선택합니다.

이 분석 규칙에서 보안 경고가 생성될 때 트리거하는 모든 자동화를 구성합니다. Microsoft Sentinel의 자동화는 Azure Logic Apps에서 제공하는 자동화 규칙 및 플레이북을 함께 사용합니다. 자세한 내용은 자습서: Microsoft Sentinel에서 자동화 규칙으로 플레이북 사용을 참조하세요. 완료되면 다음: 검토>를 선택하여 계속합니다.

규칙 유효성 검사가 통과되었다는 메시지가 표시되면 만들기를 선택합니다.

규칙 검토

Microsoft Sentinel의 분석 섹션에 있는 활성 규칙 탭에서 사용하도록 설정된 규칙을 찾습니다. 여기에서 활성 규칙을 편집, 활성화, 비활성화, 복제 또는 삭제합니다. 새 규칙은 활성화되는 즉시 실행되며, 그 다음에는 정의된 일정에 따라 실행됩니다.

규칙이 기본 설정의 일정에 따라 실행될 때마다 검색된 결과가 있으면 보안 경고가 생성됩니다. Microsoft Sentinel의 로그 섹션에서 Microsoft Sentinel의 보안 경고를 보려면 SecurityAlert 테이블을 참조하세요.

Microsoft Sentinel에서 분석 규칙에서 생성된 경고는 보안 인시던트도 생성합니다. Microsoft Sentinel 메뉴의 위협 관리 아래에서 인시던트를 선택합니다. 인시던트는 보안 운영 팀이 적절한 대응 조치를 결정하기 위해 선별 및 조사하는 것입니다. 자세한 내용은 자습서: Microsoft Sentinel을 사용하여 인시던트 조사를 참조하세요.

참고 항목

분석 규칙은 14일 이상 조회를 제한하므로 Microsoft Sentinel은 12일마다 지표를 새로 고쳐 분석 규칙을 통해 일치 용도로 사용할 수 있는지 확인합니다.

관련 콘텐츠

이 문서에서는 위협 인텔리전스 지표를 사용하여 위협을 탐지하는 방법을 알아보았습니다. Microsoft Sentinel의 위협 인텔리전스에 대한 자세한 내용은 다음 문서를 참조하세요.

- Microsoft Sentinel에서 위협 지표 작업

- Microsoft Sentinel을 STIX/TAXII 위협 인텔리전스 피드에 연결합니다.

- 위협 인텔리전스 플랫폼을 Microsoft Sentinel에 연결합니다.

- Microsoft Sentinel과 쉽게 통합할 수 있는 TIP 플랫폼, TAXII 피드 및 보강 기능을 확인합니다.