이 문서는 OpenVPN 클라이언트를 사용하여 Linux에서 VPN Gateway P2S(지점 및 사이트 간) 및 인증서 인증을 사용하여 Azure VNet(가상 네트워크)에 연결하는 데 도움이 됩니다.

시작하기 전에

올바른 문서에 있는지 확인합니다. 다음 표에서는 Azure VPN Gateway P2S VPN 클라이언트에 사용할 수 있는 구성 문서를 보여 줍니다. 인증 유형, 터널 유형 및 클라이언트 OS에 따라 단계가 다릅니다.

| 인증 방법 | 터널 종류 | 클라이언트 OS | VPN 클라이언트 |

|---|---|---|---|

| 인증서 | |||

| IKEv2, SSTP | Windows | 네이티브 VPN 클라이언트 | |

| IKEv2 | macOS | 네이티브 VPN 클라이언트 | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN 클라이언트 OpenVPN 클라이언트 버전 2.x OpenVPN 클라이언트 버전 3.x |

|

| OpenVPN | macOS | OpenVPN 클라이언트 | |

| OpenVPN | iOS | OpenVPN 클라이언트 | |

| OpenVPN | Linux |

Azure VPN Client OpenVPN 클라이언트 |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN 클라이언트 | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

필수 조건

이 문서에서는 이미 다음 필수 구성 요소를 수행했다고 가정합니다.

- 지점 및 사이트간 인증서 인증 및 OpenVPN 터널 유형에 대한 VPN Gateway를 만들고 구성했습니다. 단계에 대해서는 P2S VPN Gateway 연결에 대한 서버 설정 구성 - 인증서 인증을 참조하세요.

- VPN 클라이언트 구성 파일을 생성하고 다운로드했습니다. 단계는 VPN 클라이언트 프로필 구성 파일 생성을 참조하세요.

- 클라이언트 인증서를 생성하거나 인증에 필요한 적절한 클라이언트 인증서를 얻을 수 있습니다.

연결 요구 사항

인증서 인증을 사용하는 OpenVPN 클라이언트를 사용하여 Azure에 연결하려면 각 연결 클라이언트에 다음 항목이 필요합니다.

- Open VPN Client 소프트웨어는 각 클라이언트에 설치 및 구성되어야 합니다.

- 클라이언트에는 로컬에 올바른 인증서가 설치되어 있어야 합니다.

워크플로

이 문서의 워크플로는 다음과 같습니다.

- OpenVPN 클라이언트를 설치합니다.

- 생성한 VPN 클라이언트 프로필 구성 패키지에 포함된 VPN 클라이언트 프로필 구성 파일을 봅니다.

- OpenVPN 클라이언트를 구성합니다.

- Azure에 연결

인증서 정보

인증서 인증의 경우 클라이언트 인증서를 각 클라이언트 컴퓨터에 설치해야 합니다. 사용하려는 클라이언트 인증서는 프라이빗 키를 사용하여 내보내야 하며 인증 경로에 있는 모든 인증서를 포함해야 합니다. 또한 일부 구성의 경우 루트 인증서 정보도 설치해야 합니다.

이 문서의 OpenVPN 클라이언트는 .pfx 형식으로 내보낸 인증서를 사용합니다. Windows 지침을 사용하여 클라이언트 인증서를 이 형식으로 쉽게 내보낼 수 있습니다. 클라이언트 인증서 내보내기 - pfx를 참조하세요. Windows 컴퓨터가 없는 경우 차선책으로 작은 Windows VM을 사용하여 필요한 .pfx 형식으로 인증서를 내보낼 수 있습니다. 현재 제공되는 OpenSSL Linux 지침은 .pem 형식만 생성합니다.

구성 단계

이 섹션은 OpenVPN 터널 유형을 사용하는 인증서 인증을 위해 Linux 클라이언트를 구성하는 데 도움이 됩니다. Azure에 연결하려면 OpenVPN 클라이언트를 다운로드하고 연결 프로필을 구성합니다.

참고 항목

OpenVPN 클라이언트 버전 2.6은 아직 지원되지 않습니다.

새 터미널 세션을 엽니다. ‘Ctrl+Alt+t’를 동시에 누르면 새 세션을 열 수 있습니다.

다음 명령을 입력하여 필요한 구성 요소를 설치합니다.

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restart다음으로, VPN 클라이언트 프로필 폴더로 이동하고 압축을 풀어 파일을 봅니다.

만들고 게이트웨이의 P2S 구성에 업로드한 P2S 클라이언트 인증서를 내보냅니다. 단계는 지점 및 사이트 간 VPN Gateway를 참조하세요.

.pfx에서 프라이빗 키 및 base64 지문을 추출합니다. 이 작업은 다양한 방법으로 수행할 수 있습니다. 컴퓨터에서 OpenSSL을 사용하는 것이 하나의 방법입니다.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"profileinfo.txt 파일은 CA 및 클라이언트 인증서에 대한 프라이빗 키 및 지문을 포함합니다. 클라이언트 인증서의 지문을 사용해야 합니다.

텍스트 편집기에서 profileinfo.txt를 엽니다. 클라이언트(자식) 인증서의 지문을 가져오려면 자식 인증서에 대한 "-----BEGIN CERTIFICATE-----" 및 "-----END CERTIFICATE-----"를 포함하는 해당 항목 사이의 텍스트를 선택하고 복사합니다. 제목=/ 줄을 확인하여 자식 인증서를 식별할 수 있습니다.

vpnconfig.ovpn 파일을 열고 다음 예제에서 섹션을 찾습니다. “cert”와 “/cert” 사이의 모든 항목을 바꿉니다.

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>텍스트 편집기에서 profileinfo.txt를 엽니다. 프라이빗 키를 가져오려면 ‘-----BEGIN PRIVATE KEY-----’와 ‘-----END PRIVATE KEY-----’를 포함한 그 사이의 텍스트를 선택하고 복사합니다.

텍스트 편집기에서 vpnconfig.ovpn 파일을 열고 이 섹션을 찾습니다. “key”와 “/key” 사이의 모든 항목을 대체하는 프라이빗 키를 붙여넣습니다.

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>다른 필드를 변경하지 마세요. 클라이언트 입력에 채워진 구성을 사용하여 VPN에 연결합니다.

명령줄을 사용하여 연결하려면 다음 명령을 입력합니다.

sudo openvpn --config <name and path of your VPN profile file>&명령줄을 사용하여 연결을 끊으려면 다음 명령을 입력합니다.

sudo pkill openvpnGUI를 사용하여 연결하려면 시스템 설정으로 이동합니다.

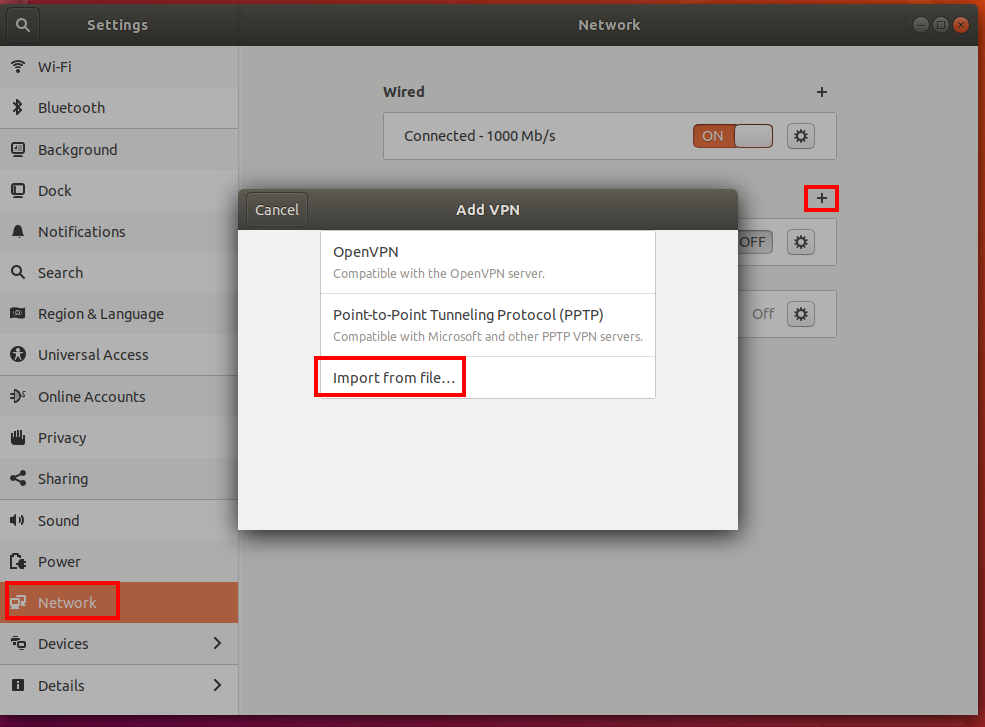

새 VPN 연결을 추가하려면 +를 선택합니다.

VPN 추가에서 파일에서 가져오기...를 선택합니다.

프로필 파일을 찾아보고 열기를 두 번 클릭하거나 선택합니다.

VPN 추가 창에서 추가를 선택합니다.

네트워크 설정 페이지 또는 시스템 트레이의 네트워크 아이콘 아래에서 VPN을 설정하면 연결할 수 있습니다.

다음 단계

추가 단계를 보려면 P2S Azure Portal 문서로 돌아갑니다.