중요

이 게시물의 일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공되는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 하지 않습니다.

사용자 지정 검색 규칙은 고급 헌팅 쿼리를 사용하여 디자인하고 조정하는 규칙입니다. 이러한 규칙을 사용하면 의심되는 위반 활동 및 잘못 구성된 엔드포인트를 포함하여 다양한 이벤트 및 시스템 상태를 사전에 모니터링할 수 있습니다. 정기적으로 실행되도록 설정하여 일치하는 항목이 있을 때마다 경고를 생성하고 대응 조치를 취할 수 있습니다.

사용자 지정 탐지를 관리하는 데 필요한 권한

중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

사용자 지정 검색을 관리하려면 이러한 검색이 대상으로 하는 데이터를 관리할 수 있는 역할이 필요합니다. 예를 들어 여러 데이터 원본(Microsoft Defender XDR 및 Microsoft Sentinel 또는 여러 Defender 워크로드)에서 사용자 지정 검색을 관리하려면 적용 가능한 모든 Defender XDR 및 Sentinel 역할이 필요합니다. 자세한 내용은 다음 섹션을 참조하세요.

Microsoft Defender XDR

Microsoft Defender XDR 데이터에 대한 사용자 지정 검색을 관리하려면 다음 역할 중 하나를 할당해야 합니다.

보안 설정(관리) - 이 Microsoft Defender XDR 권한이 있는 사용자는 Microsoft Defender 포털에서 보안 설정을 관리할 수 있습니다.

보안 관리자 - 이 Microsoft Entra 역할이 있는 사용자는 Microsoft Defender 포털 및 기타 포털 및 서비스에서 보안 설정을 관리할 수 있습니다.

보안 운영자 - 이 Microsoft Entra 역할을 가진 사용자는 경고를 관리하고 Microsoft Defender 포털의 모든 정보를 포함하여 보안 관련 기능에 대한 전역 읽기 전용 액세스를 가질 수 있습니다. 이 역할은 엔드포인트용 Microsoft Defender RBAC(역할 기반 액세스 제어)가 꺼져 있는 경우에만 사용자 지정 검색을 관리하는 데 충분합니다. RBAC를 구성한 경우 엔드포인트용 Defender에 대한 보안 설정 관리 권한도 필요합니다.

적절한 권한이 있는 경우 특정 Defender XDR 솔루션의 데이터에 적용되는 사용자 지정 검색을 관리할 수 있습니다. 예를 들어 Office 365 대한 Microsoft Defender 대한 관리 권한만 있는 경우 테이블을 사용하지 않고 Identity* 테이블을 사용하여 Email* 사용자 지정 검색을 만들 수 있습니다.

마찬가지로 테이블에 IdentityLogonEvents 는 Microsoft Defender for Cloud Apps Defender for Identity의 인증 활동 정보가 모두 포함되므로 두 서비스에 대한 관리 권한이 있어야 해당 테이블을 쿼리하는 사용자 지정 검색을 관리할 수 있습니다.

참고

사용자 지정 검색을 관리하려면 RBAC가 켜져 있는 경우 보안 운영자는 엔드포인트용 Microsoft Defender 보안 설정 관리 권한이 있어야 합니다.

Microsoft Sentinel

Microsoft Sentinel 데이터에 대한 사용자 지정 검색을 관리하려면 Microsoft Sentinel 기여자 역할을 할당해야 합니다. 이 Azure 역할을 가진 사용자는 경고 및 검색을 포함하여 Microsoft Sentinel SIEM 작업 영역 데이터를 관리할 수 있습니다. 특정 기본 작업 영역, Azure 리소스 그룹 또는 전체 구독에 이 역할을 할당할 수 있습니다.

필요한 권한 관리

필요한 권한을 관리하기 위해 전역 관리자는 다음을 수행할 수 있습니다.

역할 보안 관리자 아래의 Microsoft 365 관리 센터보안 관리자 또는 보안 운영자 역할을> 할당합니다.

설정 권한역할 아래의 Microsoft Defender XDR 엔드포인트용 MICROSOFT DEFENDER 대한 RBAC 설정을> 확인합니다>. 해당 역할을 선택하여 보안 설정 관리 권한을 할당합니다.

참고

또한 사용자는 디바이스에서 디바이스를 만들거나 편집하는 사용자 지정 검색 규칙의 scope 디바이스에 대한 적절한 권한이 있어야 계속 진행할 수 있습니다. 동일한 사용자에게 모든 디바이스에 대한 권한이 없는 경우 사용자는 모든 디바이스에서 실행되도록 범위가 지정된 사용자 지정 검색 규칙을 편집할 수 없습니다.

사용자 지정 검색 규칙 만들기

1. 쿼리 준비

Microsoft Defender 포털에서 고급 헌팅으로 이동하여 기존 쿼리를 선택하거나 새 쿼리를 만듭니다. 새 쿼리를 사용하는 경우 쿼리를 실행하여 오류를 식별하고 가능한 결과를 이해합니다.

중요

서비스가 너무 많은 경고를 반환하지 못하도록 하기 위해 각 규칙은 실행할 때마다 150개의 경고만 생성할 수 있습니다. 규칙을 만들기 전에 쿼리를 조정하여 일상적인 일상 활동에 대한 경고를 피하세요.

쿼리 결과의 필수 열

Defender XDR 데이터를 사용하여 사용자 지정 검색 규칙을 만들려면 쿼리에서 다음 열을 반환해야 합니다.

Timestamp또는TimeGenerated- 이 열은 생성된 경고에 대한 타임스탬프를 설정합니다. 쿼리는 이 열을 조작하면 안 되며 원시 이벤트에 표시되는 대로 정확하게 반환해야 합니다.XDR 테이블을 기반으로 하는 검색의 경우 이러한 테이블에서 이벤트를 고유하게 식별하는 열 또는 열 조합:

- 엔드포인트용 Microsoft Defender 테이블의

Timestamp경우 ,DeviceId및ReportId열이 동일한 이벤트에 표시되어야 합니다. - 경고* 테이블의

Timestamp경우 는 이벤트에 표시되어야 합니다. - Observation* 테이블의

Timestamp경우 및ObservationId는 동일한 이벤트에 표시되어야 합니다. - 다른 모든 항목의

Timestamp경우 및ReportId는 동일한 이벤트에 표시되어야 합니다.

- 엔드포인트용 Microsoft Defender 테이블의

영향을 받은 자산에 대한 강력한 식별자를 포함하는 열입니다. 마법사에서 영향을 받은 자산을 자동으로 매핑하려면 영향을 받은 자산에 대한 강력한 식별자가 포함된 다음 열 중 하나를 프로젝트합니다.

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(봉투 발신인 또는 반송 경로 주소) -

SenderMailFromAddress(이메일 클라이언트에 표시되는 발신자 주소) SenderObjectIdRecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

참고

고급 헌팅 스키마에 새 테이블이 추가되면 더 많은 엔터티에 대한 지원이 추가됩니다.

또는 summarize 연산자를 사용하여 project 결과를 사용자 지정하거나 집계하지 않는 쿼리와 같은 간단한 쿼리는 일반적으로 이러한 공통 열을 반환합니다.

더 복잡한 쿼리가 이러한 열을 반환하도록 하는 다양한 방법이 있습니다. 예를 들어 과 같은 DeviceId열에서 엔터티별로 집계 및 개수를 계산하려는 경우 각 고유 DeviceId가 포함된 가장 최근 이벤트에서 엔터티를 가져오면 를 반환 Timestamp 할 ReportId 수 있습니다.

중요

열을 사용하여 사용자 지정 검색을 필터링하지 Timestamp 않습니다. 사용자 지정 검색에 사용되는 데이터는 검색 빈도에 따라 미리 필터링됩니다.

다음 샘플 쿼리는 바이러스 백신 검색을 사용하는 고유 디바이스(DeviceId)의 수를 계산하고 이 수를 사용하여 5개 이상의 검색이 있는 디바이스만 찾습니다. 최신 Timestamp 및 해당 ReportId를 반환하려면 함수와 summarize 함께 연산자를 arg_max 사용합니다.

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

팁

쿼리 성능을 향상시키려면 규칙에 대해 의도한 실행 빈도와 일치하는 시간 필터를 설정합니다. 최소 빈도 실행은 24시간마다 발생하므로 지난 날의 필터링은 모든 새 데이터를 포함합니다.

2. 새 규칙 만들기 및 경고 세부 정보 제공

쿼리 편집기에서 쿼리를 사용하여 검색 규칙 만들기 를 선택하고 다음 경고 세부 정보를 지정합니다.

- 검색 이름 - 검색 규칙의 이름입니다. 고유해야 합니다.

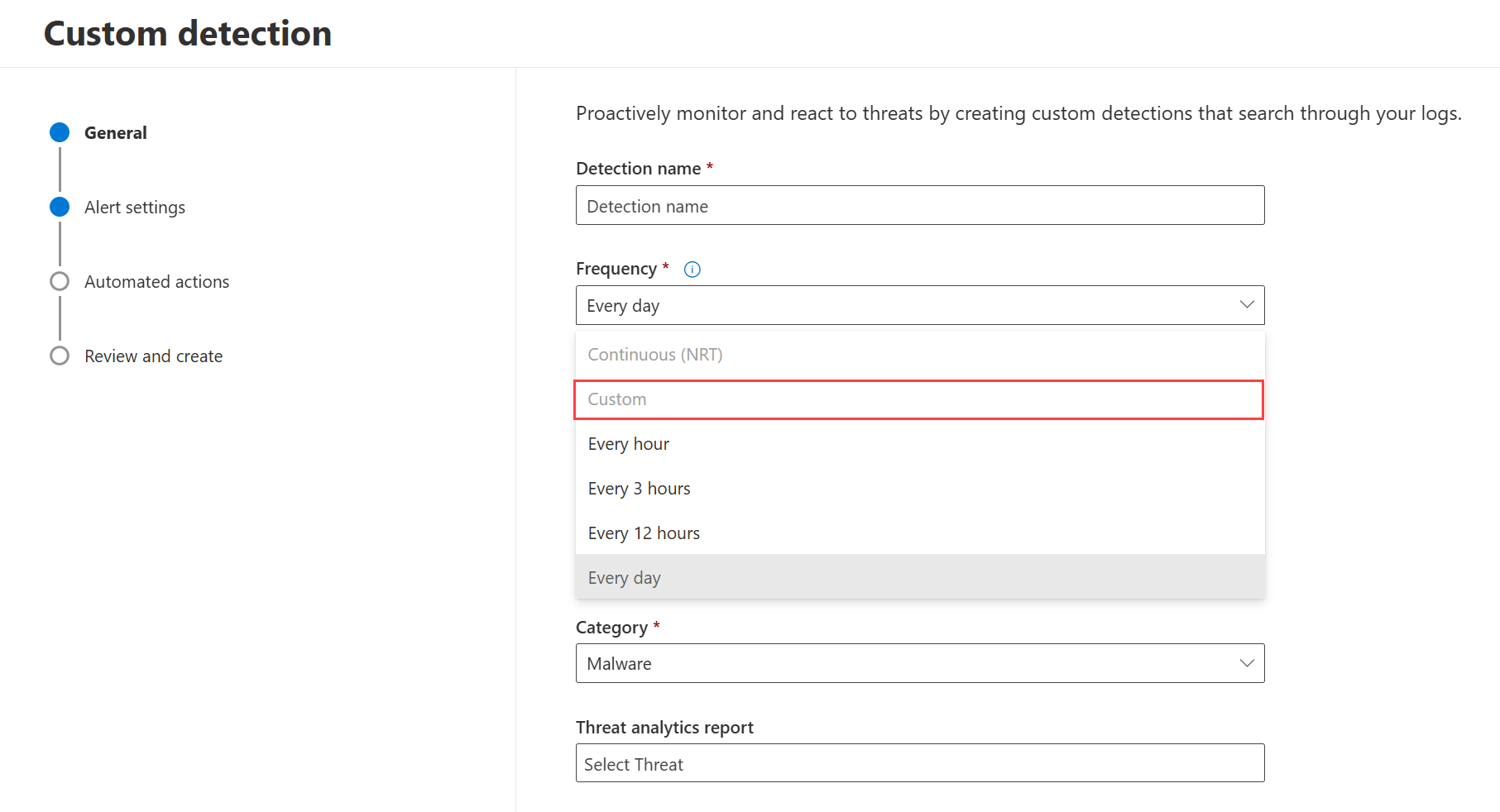

- 빈도 - 쿼리를 실행하고 작업을 수행하는 간격입니다. 규칙 빈도 섹션에서 추가 지침을 참조하세요.

- 경고 제목 - 규칙에 의해 트리거된 경고와 함께 표시되는 제목입니다. 고유해야 하며 일반 텍스트여야 합니다. 문자열은 보안 목적으로 삭제되므로 HTML, Markdown 및 기타 코드가 작동하지 않습니다. 타이틀에 포함된 모든 URL은 제대로 표시되려면 백분율 인코딩 형식 을 따라야 합니다.

- 심각도 - 규칙으로 식별된 구성 요소 또는 활동의 잠재적 위험입니다.

- 범주 - 규칙으로 식별되는 위협 구성 요소 또는 활동입니다.

- MITRE ATT&CK 기술 - MITRE ATT&CK 프레임워크에 설명된 대로 규칙으로 식별되는 하나 이상의 공격 기술입니다. 이 섹션은 맬웨어, 랜섬웨어, 의심스러운 활동 및 원치 않는 소프트웨어를 비롯한 특정 경고 범주에 대해 숨겨집니다.

- 위협 분석 보고서 - 생성된 경고를 기존 위협 분석 보고서에 연결하여 위협 분석의 관련 인시던트 탭에 표시합니다.

- 설명 - 규칙으로 식별되는 구성 요소 또는 활동에 대한 자세한 정보입니다. 문자열은 보안 목적으로 삭제되므로 HTML, Markdown 및 기타 코드가 작동하지 않습니다. 설명에 포함된 모든 URL은 제대로 표시되도록 백분율 인코딩 형식을 따라야 합니다.

- 권장 작업 - 경고에 대한 응답으로 응답자가 수행할 수 있는 추가 작업입니다.

규칙 빈도

새 규칙을 저장하면 지난 30일 간의 데이터를 실행하고 일치 항목을 확인합니다. 그런 다음 규칙은 고정 간격으로 다시 실행되어 선택한 빈도에 따라 조회 기간을 적용합니다.

- 24시간마다 - 24시간마다 실행되어 지난 30일의 데이터를 확인합니다.

- 12시간마다 - 12시간마다 실행되어 지난 48시간의 데이터를 확인합니다.

- 3시간마다 - 3시간마다 실행되어 지난 12시간의 데이터를 확인합니다.

- 매시간 - 매시간 실행되어 지난 4시간 동안의 데이터를 확인합니다.

- NRT(연속) - NRT( 연속 ) 빈도를 참조하여 NRT(거의 실시간으로 수집 및 처리되는 이벤트의 데이터를 확인)를 지속적으로 실행합니다.

- 사용자 지정 - 선택한 빈도에 따라 실행됩니다. 이 옵션은 규칙이 Microsoft Sentinel 수집된 데이터를 기반으로 하는 경우 사용할 수 있습니다. Microsoft Sentinel 데이터에 대한 사용자 지정 빈도(미리 보기)를 참조하세요.

팁

쿼리의 시간 필터를 조회 기간과 일치합니다. 조회 기간 외의 결과는 무시됩니다.

규칙을 편집할 때 변경 내용은 설정한 빈도에 따라 예약된 다음 런타임에 적용됩니다. 규칙 빈도는 수집 시간이 아닌 이벤트 타임스탬프를 기반으로 합니다. 또한 구성된 빈도가 100% 정확하지 않은 특정 실행에서 약간의 지연이 있을 수 있습니다.

연속(NRT) 빈도

NRT(연속) 빈도로 실행되도록 사용자 지정 검색을 설정하면 organization 위협을 더 빠르게 식별할 수 있습니다. NRT(연속) 빈도를 사용하면 리소스 사용량에 영향을 최소화하거나 전혀 영향을 주지 않으므로 organization 정규화된 사용자 지정 검색 규칙에 대해 고려해야 합니다.

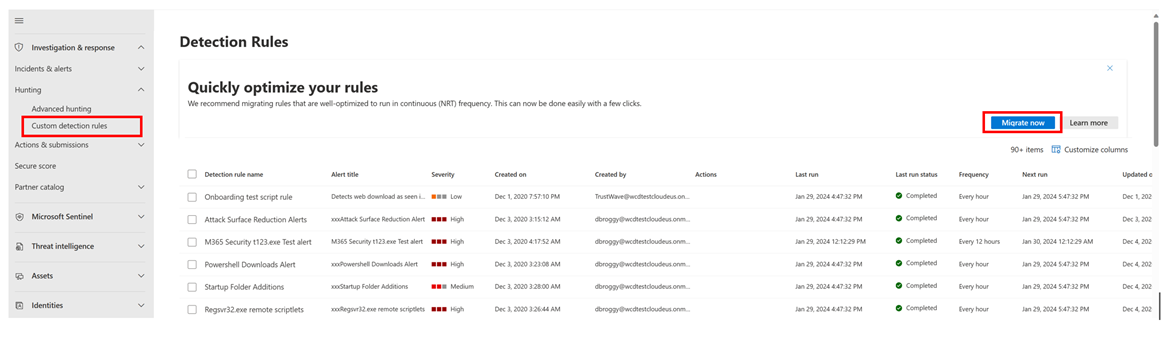

사용자 지정 검색 규칙 페이지에서 단일 단추로 NRT(연속) 빈도에 맞는 사용자 지정 검색 규칙을 마이그레이션할 수 있습니다. 지금 마이그레이션:

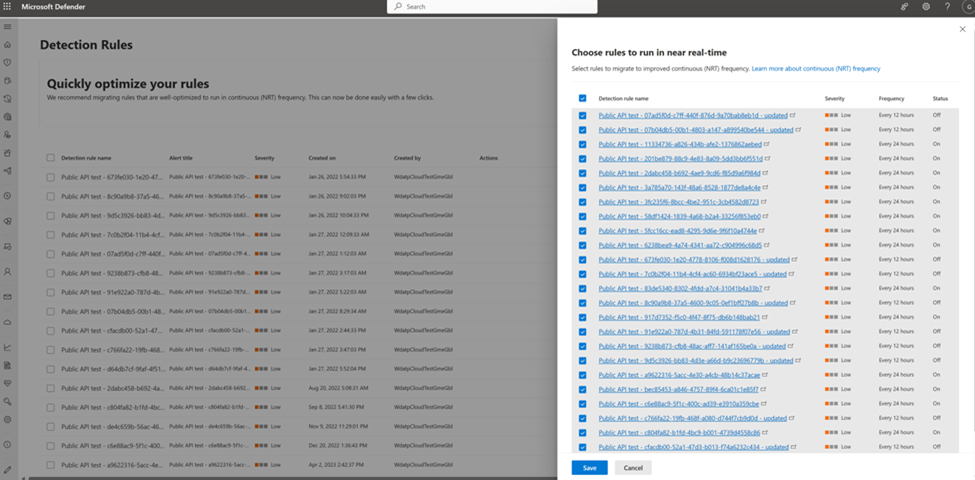

이제 마이그레이션을 선택하면 KQL 쿼리에 따라 호환되는 모든 규칙 목록이 제공됩니다. 기본 설정에 따라 모든 규칙 또는 선택한 규칙을 마이그레이션하도록 선택할 수 있습니다.

저장을 선택하면 선택한 규칙의 빈도가 NRT(연속) 빈도로 업데이트됩니다.

지속적으로 실행할 수 있는 쿼리

다음과 같은 경우 쿼리를 지속적으로 실행할 수 있습니다.

- 쿼리는 하나의 테이블만 참조합니다.

- 쿼리는 지원되는 KQL 기능 목록의 연산자를 사용합니다. 의 경우

matches regex정규식을 문자열 리터럴로 인코딩하고 문자열 따옴표 규칙을 따라야 합니다. 예를 들어 정규식\A은 KQL에서 로"\\A"표시됩니다. 추가 백슬래시는 다른 백슬래시가 정규식\A의 일부임을 나타냅니다.) - 쿼리는 조인, 공용 구조체 또는 연산자를

externaldata사용하지 않습니다. - 쿼리에는 주석 줄/정보가 포함되지 않습니다.

NRT(연속) 빈도를 지원하는 테이블

다음 표에는 근 실시간 검색이 지원됩니다.

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(및LatestDeliveryAction열 제외LatestDeliveryLocation) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

참고

일반적으로 사용할 수 있는 열만 NRT(연속) 빈도를 지원합니다.

Microsoft Sentinel 데이터에 대한 사용자 지정 빈도(미리 보기)

Microsoft Defender 온보딩된 Microsoft Sentinel 고객은 규칙이 Microsoft Sentinel 수집된 데이터를 기반으로 하는 경우 사용자 지정 빈도를 선택할 수 있습니다.

이 빈도 옵션을 선택하면 쿼리 실행 모든 입력 구성 요소가 나타납니다. 규칙에 원하는 빈도를 입력하고 드롭다운을 사용하여 단위(분, 시간 또는 일)를 선택합니다. 지원되는 범위는 5분에서 14일까지의 모든 값입니다. 빈도를 선택하면 다음 논리를 사용하여 조회 기간이 자동으로 결정됩니다.

- 하루에 한 번 이상 더 자주 실행되도록 설정된 검색의 경우 조회 빈도는 4배입니다. 예를 들어 빈도가 20분인 경우 조회는 80분입니다.

- 하루에 한 번 또는 덜 자주 실행되도록 설정된 검색의 경우 조회는 30일입니다. 예를 들어 3일마다 실행되도록 설정된 경우 조회는 30일입니다.

중요

사용자 지정 빈도를 선택하면 Microsoft Sentinel 데이터를 가져옵니다. 이는 다음 내용을 의미합니다.

- Microsoft Sentinel 사용할 수 있는 데이터가 있어야 합니다.

- Microsoft Sentinel 범위 지정을 지원하지 않으므로 Defender XDR 데이터는 범위 지정을 지원하지 않습니다.

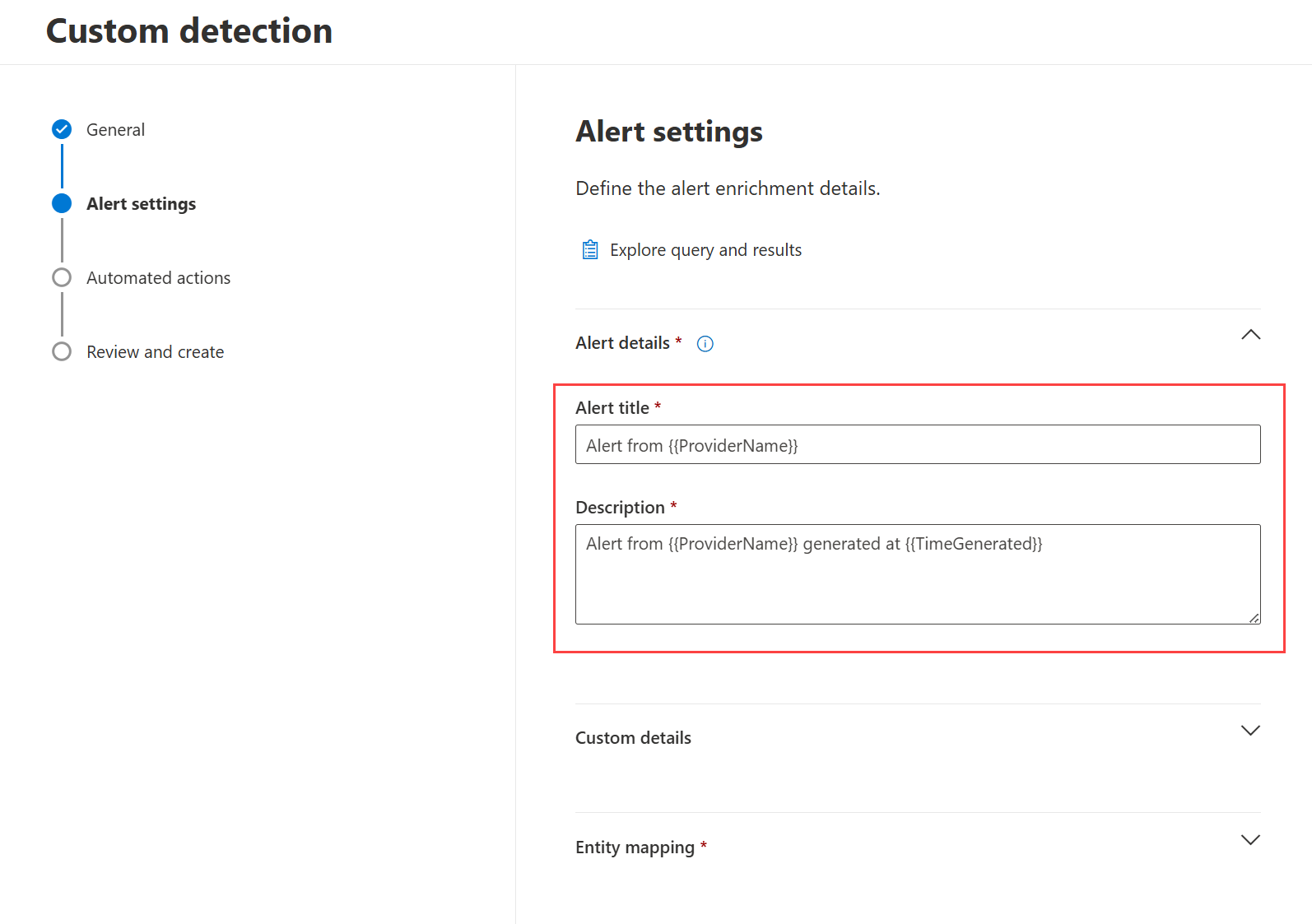

3. 경고 보강 세부 정보 정의

자세한 내용을 제공하고 정의하여 경고를 보강할 수 있으므로 다음을 수행할 수 있습니다.

- 동적 경고 제목 및 설명 만들기

- 경고 쪽 패널에 표시할 사용자 지정 세부 정보 추가

- 엔터티 연결

동적 경고 제목 및 설명 만들기(미리 보기)

쿼리 결과를 사용하여 경고의 제목과 설명을 정확하고 표시하도록 동적으로 만들 수 있습니다. 이 기능은 경고 및 인시던트를 심사하고 경고의 본질을 신속하게 이해하려고 할 때 SOC 분석가의 효율성을 높일 수 있습니다.

경고의 제목 또는 설명을 동적으로 구성하려면 쿼리 결과에서 사용할 수 있는 열의 자유 텍스트 이름을 사용하고 이중 중괄호로 묶어 경고 세부 정보 섹션에 통합합니다.

예: User {{AccountName}} unexpectedly signed in from {{Location}}

참고

각 필드에서 참조할 수 있는 열 수는 3개로 제한됩니다.

참조하려는 정확한 열 이름을 결정하는 데 도움이 되도록 쿼리 및 결과 탐색을 선택하면 규칙 만들기 마법사 위에 고급 헌팅 컨텍스트 창이 열리고 쿼리 논리 및 결과를 검사할 수 있습니다.

사용자 지정 세부 정보 추가(미리 보기)

경고 쪽 패널에 중요한 세부 정보를 표시하여 SOC 분석가의 생산성을 더욱 향상시킬 수 있습니다. 해당 이벤트에서 생성된 경고에 이벤트의 데이터를 표시할 수 있습니다. 이 기능을 사용하면 SOC 분석가가 인시던트에 대한 즉각적인 이벤트 콘텐츠 가시성을 제공하여 더 빠르게 심사, 조사 및 결론을 도출할 수 있습니다.

사용자 지정 세부 정보 섹션에서 표시하려는 세부 정보에 해당하는 키-값 쌍을 추가합니다.

- 키 필드에 경고의 필드 이름으로 표시되는 선택한 이름을 입력합니다.

- 매개 변수 필드의 드롭다운 목록에서 경고에 표시할 이벤트 매개 변수를 선택합니다. 이 목록은 KQL 쿼리가 출력하는 열 이름에 해당하는 값으로 채워집니다.

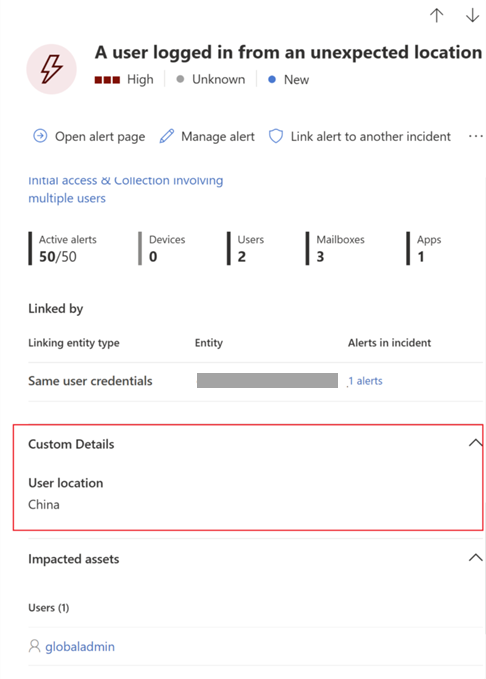

다음 스크린샷은 경고 쪽 패널에 사용자 지정 세부 정보가 표시되는 방법을 보여 줍니다.

중요

사용자 지정 세부 정보에는 다음과 같은 제한 사항이 있습니다.

- 각 규칙은 최대 20개의 키/값 쌍의 사용자 지정 세부 정보로 제한됩니다.

- 단일 경고의 모든 사용자 지정 세부 정보 및 해당 값에 대한 결합된 크기 제한은 4KB입니다. 사용자 지정 세부 정보 배열이 이 제한을 초과하면 전체 사용자 지정 세부 정보 배열이 경고에서 삭제됩니다.

엔터티 연결

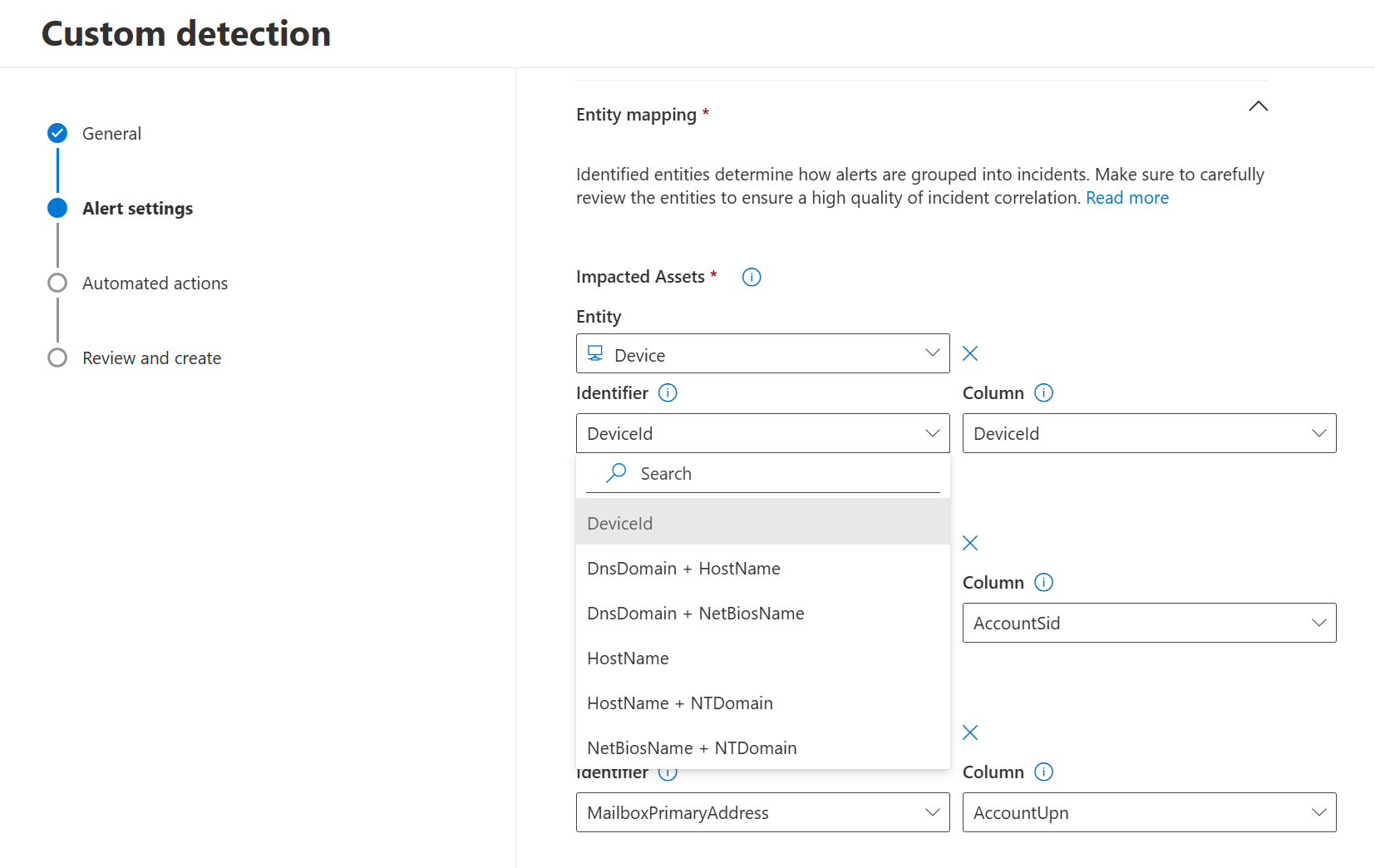

주요 영향을 받거나 영향을 받는 엔터티를 찾을 것으로 예상되는 쿼리 결과의 열을 식별합니다. 예를 들어 쿼리는 보낸 사람(SenderFromAddress 또는 SenderMailFromAddress) 및 받는 사람(RecipientEmailAddress) 주소를 반환할 수 있습니다. 이러한 열 중 어떤 열이 주요 영향을 받는 엔터티를 나타내는지 식별하면 서비스에서 관련 경고를 집계하고, 인시던트의 상관 관계를 지정하고, 대응 조치를 목표로 삼는 데 도움이 됩니다.

각 엔터티 유형(사서함, 사용자 또는 장치)에 대해 하나의 열만 선택할 수 있습니다. 쿼리에서 반환되지 않는 열을 선택할 수 없습니다.

확장된 엔터티 매핑(미리 보기)

다양한 엔터티 형식을 경고에 연결할 수 있습니다. 더 많은 엔터티를 연결하면 상관 관계 엔진 그룹 경고가 동일한 인시던트에 연결되고 인시던트 상관 관계를 함께 지정하는 데 도움이 됩니다. Microsoft Sentinel 고객인 경우 Microsoft Sentinel 수집되는 타사 데이터 원본의 엔터티를 매핑할 수도 있습니다.

Microsoft Defender XDR 데이터의 경우 엔터티가 자동으로 선택됩니다. 데이터가 Microsoft Sentinel 경우 엔터티를 수동으로 선택해야 합니다.

참고

엔터티는 경고가 인시던트로 그룹화되는 방식에 영향을 주므로 엔터티를 주의 깊게 검토하여 높은 인시던트의 품질을 보장해야 합니다. 인시던트 상관 관계 및 경고 그룹화에 대해 자세히 알아봅니다.

확장된 엔터티 매핑 섹션 아래에 엔터티를 선택할 수 있는 두 섹션이 있습니다.

-

영향을 받은 자산 – 선택한 이벤트에 표시되는 영향을 받은 자산을 추가합니다. 다음 유형의 자산을 추가할 수 있습니다.

- Account

- 디바이스

- 메일함

- 클라우드 애플리케이션

- 리소스 Azure

- Amazon Web Services 리소스

- Google Cloud Platform 리소스

-

관련 증거 – 선택한 이벤트에 표시되는 비어셈블리를 추가합니다. 지원되는 엔터티 형식은 다음과 같습니다.

- 프로세스

- File

- 레지스트리 값

- IP

- OAuth 애플리케이션

- DNS

- 보안 그룹

- URL

- 메일 클러스터

- 메일 메시지

참고

현재는 영향을 받은 엔터티로만 자산을 매핑할 수 있습니다.

엔터티 형식을 선택한 후 이 엔터티를 식별하는 데 사용할 수 있도록 선택한 쿼리 결과에 있는 식별자 형식을 선택합니다. 각 엔터티 형식에는 관련 드롭다운 메뉴와 같이 지원되는 식별자 목록이 있습니다. 각 식별자를 마우스로 가리키면 표시되는 설명을 읽어 더 잘 이해할 수 있습니다.

식별자를 선택한 후 선택한 식별자가 포함된 쿼리 결과에서 열을 선택합니다. 쿼리 및 결과 탐색을 선택하여 고급 헌팅 컨텍스트 패널을 엽니다. 이 옵션을 사용하면 쿼리 및 결과를 탐색하여 선택한 식별자에 적합한 열을 선택할 수 있습니다.

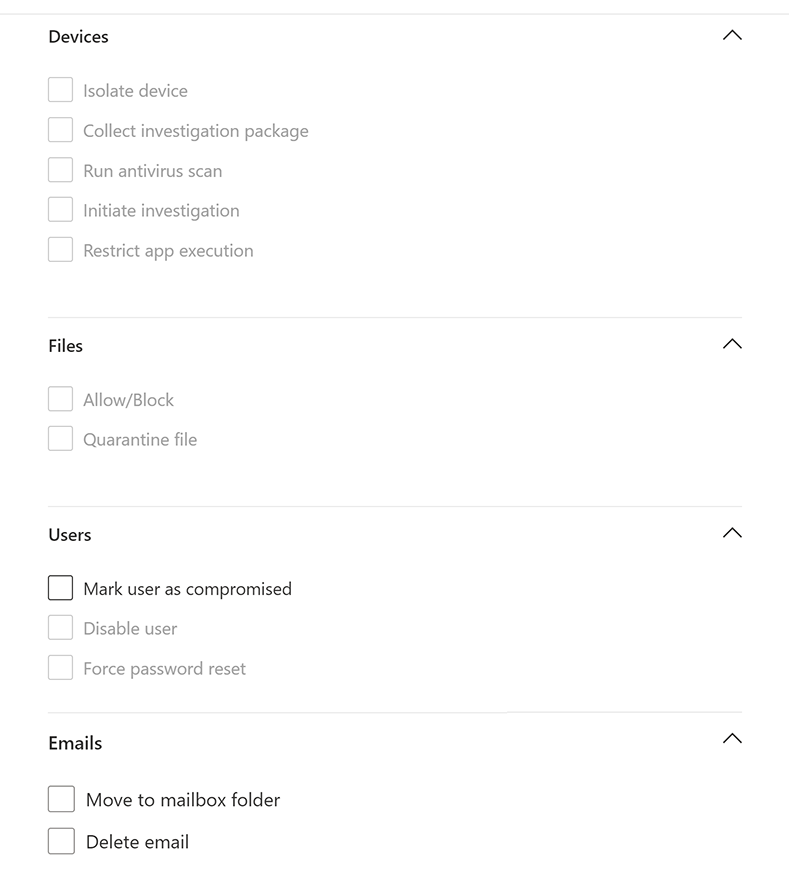

4. 작업 지정

사용자 지정 검색 규칙이 Defender XDR 데이터를 사용하는 경우 쿼리가 반환하는 디바이스, 파일, 사용자 또는 전자 메일에 대해 자동으로 작업을 수행할 수 있습니다.

장치에 대한 작업

다음 작업은 쿼리 결과의 DeviceId 열에 있는 장치에 적용됩니다.

- 디바이스 격리 - 엔드포인트용 Microsoft Defender 사용하여 전체 네트워크 격리를 적용하여 디바이스가 애플리케이션 또는 서비스에 연결되지 않도록 합니다. 엔드포인트용 Microsoft Defender 머신 격리에 대해 자세히 알아봅니다.

- 조사 패키지 수집 - ZIP 파일에서 디바이스 정보를 수집합니다. 엔드포인트용 Microsoft Defender 조사 패키지에 대해 자세히 알아보세요.

- 바이러스 백신 검사 실행 - 디바이스에서 전체 Microsoft Defender 바이러스 백신 검사를 수행합니다.

- 조사 시작 - 디바이스에서 자동화된 조사를 시작합니다.

- 앱 실행 제한 - Microsoft에서 발급한 인증서로 서명된 파일만 실행할 수 있도록 디바이스에 대한 제한을 설정합니다. 엔드포인트용 Microsoft Defender 앱 제한에 대해 자세히 알아보세요.

파일에 대한 작업

이 옵션을 선택하면 허용/차단 작업을 파일에 적용할 수 있습니다. 차단 파일은 파일에 대한 수정 권한이 있고 쿼리 결과가 SHA1과 같은 파일 ID를 식별한 경우에만 허용됩니다. 파일이 차단되면 모든 디바이스에서 동일한 파일의 다른 인스턴스도 차단됩니다. 차단이 적용되는 디바이스 그룹을 제어할 수 있지만 특정 디바이스는 제어할 수 없습니다.

이 옵션을 선택하면 쿼리 결과의 , ,

InitiatingProcessSHA1SHA256또는InitiatingProcessSHA256열에 있는SHA1파일에 격리 파일 작업을 적용할 수 있습니다. 이 작업은 현재 위치에서 파일을 삭제하고 복사본을 격리 상태로 만듭니다.

사용자에 대한 작업

선택하면 쿼리 결과의

AccountObjectId,InitiatingProcessAccountObjectId또는RecipientObjectId열에 있는 사용자에 대해 사용자를 침해된 것으로 표시 작업이 수행됩니다. 이 작업은 Microsoft Entra ID 사용자 위험 수준을 "높음"으로 설정하여 해당 ID 보호 정책을 트리거합니다.사용자 로그인을 일시적으로 방지하려면 사용자 사용 안 함을 선택합니다.

암호 강제 재설정을 선택하여 사용자에게 다음 로그인 세션에서 암호를 변경하라는 메시지를 표시합니다.

Disable user및Force password reset옵션 모두 , ,RequestAccountSidInitiatingProcessAccountSid및OnPremSid열AccountSid에 있는 사용자 SID가 필요합니다.

사용자 작업에 대한 자세한 내용은 Microsoft Defender for Identity 수정 작업을 참조하세요.

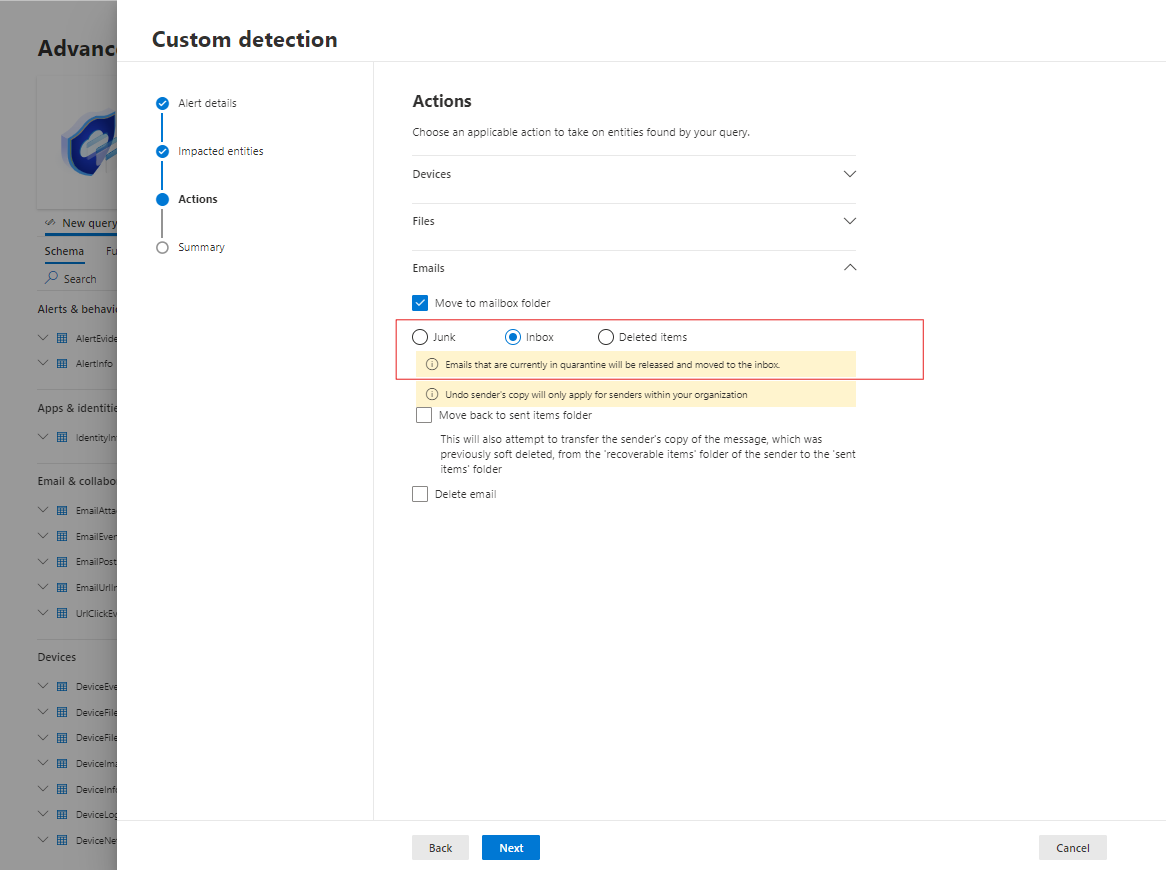

전자 메일에 대한 작업

사용자 지정 검색에서 전자 메일 메시지를 생성하는 경우 사서함 폴더로 이동을 선택하여 전자 메일을 선택한 폴더( 정크, 받은 편지함 또는 삭제된 항목 폴더)로 이동할 수 있습니다. 특히 받은 편지함 옵션을 선택하여 격리된 항목(instance 경우 가양성의 경우)에서 전자 메일 결과를 이동할 수 있습니다.

또는 전자 메일 삭제 를 선택한 다음, 전자 메일을 삭제된 항목(일시 삭제)으로 이동하거나 선택한 전자 메일을 영구적으로 삭제(하드 삭제)하도록 선택할 수 있습니다.

및 열 NetworkMessageIdRecipientEmailAddress 은 메일 메시지에 작업을 적용하려면 쿼리의 출력 결과에 있어야 합니다.

5. 규칙 범위 설정

scope 설정하여 규칙이 다루는 디바이스를 지정합니다. 범위는 장치를 확인하는 규칙에 영향을 미치며 사서함과 사용자 계정 또는 ID만 확인하는 규칙에는 영향을 미치지 않습니다.

범위를 설정할 때 다음을 선택할 수 있습니다.

- 모든 장치

- 특정 장치 그룹

규칙은 scope 디바이스에서만 데이터를 쿼리합니다. 해당 디바이스에서만 작업을 수행합니다.

참고

사용자는 규칙의 scope 포함된 디바이스에 대한 해당 권한이 있는 경우에만 사용자 지정 검색 규칙을 만들거나 편집할 수 있습니다. instance 경우 관리자는 모든 디바이스 그룹에 대한 권한이 있는 경우에만 모든 디바이스 그룹으로 범위가 지정된 규칙을 만들거나 편집할 수 있습니다.

6. 규칙 검토 및 켜기

규칙을 검토한 후 만들기를 선택하여 저장합니다. 사용자 지정 탐지 규칙이 즉시 실행됩니다. 구성된 빈도에 따라 다시 실행되어 일치 항목에 대해 검사 경고를 생성하고 응답 작업을 수행합니다.

중요

효율성과 효율성을 위해 사용자 지정 검색을 정기적으로 검토합니다. 쿼리를 최적화하는 방법에 대한 지침은 고급 헌팅 쿼리 모범 사례를 참조하세요. 실제 경고를 트리거하는 검색을 만들려면 기존 사용자 지정 검색 규칙 관리의 단계에 따라 기존 사용자 지정 검색을 검토합니다.

사용자 지정 검색의 광범위성 또는 특이성에 대한 제어를 유지합니다. 사용자 지정 검색에 의해 생성된 모든 거짓 경고는 규칙의 특정 매개 변수를 수정해야 함을 나타낼 수 있습니다.

사용자 지정 검색에서 중복 경고를 처리하는 방법

사용자 지정 검색 규칙을 만들고 검토할 때 중요한 고려 사항은 경고 노이즈 및 피로입니다. 사용자 지정 검색은 이벤트를 단일 경고로 그룹화하고 중복 제거합니다. 동일한 엔터티, 사용자 지정 세부 정보 및 동적 세부 정보가 포함된 이벤트에서 사용자 지정 검색이 두 번 발생하는 경우 두 이벤트 모두에 대해 하나의 경고만 만듭니다. 검색에서 이벤트가 동일하다는 것을 인식하는 경우 생성된 경고의 이벤트 중 하나만 기록한 다음, 조회 기간이 빈도보다 길어질 때 발생할 수 있는 중복을 처리합니다. 이벤트가 다른 경우 사용자 지정 검색은 경고에 두 이벤트를 모두 기록합니다.

참고 항목

- 사용자 지정 검색 개요

- 사용자 지정 검색 관리

- 지능형 헌팅 개요

- 고급 헌팅 쿼리 언어 알아보기

- 엔드포인트용 Microsoft Defender 고급 헌팅 쿼리 마이그레이션

- 사용자 지정 검색을 위한 Microsoft Graph 보안 API

팁

더 자세히 알아보고 싶으신가요? Microsoft 기술 커뮤니티인 Microsoft Defender XDR 기술 커뮤니티에서 Microsoft Security 커뮤니티에 참여하세요.