Intune용 Microsoft Tunnel 구성

Microsoft Tunnel Gateway는 온-프레미스 또는 클라우드에서 실행되는 Linux 서버의 컨테이너에 설치됩니다. 환경 및 인프라에 따라 Azure ExpressRoute와 같은 추가 구성 및 소프트웨어가 필요할 수 있습니다.

설치를 시작하기 전에 다음 작업을 완료해야 합니다.

- Microsoft Tunnel에 대한 필수 구성 요소를 검토 및 구성합니다.

- Microsoft Tunnel 준비 도구를 실행하여 사용자 환경이 터널 사용을 지원할 준비가 되었는지 확인합니다.

필수 구성 요소가 준비되면 이 문서로 돌아와서 터널의 설치 및 구성을 시작합니다.

서버 구성 만들기

‘서버 구성’을 사용하면 구성을 한 번 설정한 후 여러 서버에서 사용할 수 있습니다. 구성에는 IP 주소 범위, DNS 서버 및 분할 터널링 규칙이 포함됩니다. 나중에 해당 사이트에 조인하는 각 서버에 해당 서버 구성을 자동으로 적용하는 서버에 서버 구성을 할당합니다.

서버 구성을 만들려면 다음을 수행합니다.

Microsoft Intune 관리 센터에> 로그인테넌트 관리>Microsoft Tunnel Gateway>는 서버 구성 탭새로 만들기를>선택합니다.

기본 탭에서 이름 및 설명(선택 사항)을 입력하고 다음을 선택합니다.

설정 탭에서 다음 항목을 구성합니다.

IP 주소 범위: 이 범위 내의 IP 주소는 터널 게이트웨이에 연결할 때 장치에 임대됩니다. 지정된 터널 클라이언트 IP 주소 범위는 온-프레미스 네트워크 범위와 충돌하지 않아야 합니다.

- APIPA(자동 사설 IP 주소 지정) 범위 169.254.0.0/16을 사용하는 것이 좋습니다. 이 범위는 다른 회사 네트워크와의 충돌을 방지하기 때문입니다.

- 클라이언트 IP 주소 범위가 대상과 충돌하는 경우 루프백 주소를 사용하고 회사 네트워크와 통신하지 못합니다.

- 회사 네트워크 IP 주소 범위와 충돌하지 않는 경우 사용할 클라이언트 IP 주소 범위를 선택할 수 있습니다.

서버 포트: 서버가 연결을 위해 수신 대기하는 포트를 입력합니다.

DNS 서버: 이러한 서버는 Tunnel Gateway에 연결하는 디바이스에서 DNS 요청이 제공되면 사용됩니다.

DNS 접미사 검색(선택 사항): 이 도메인은 Tunnel Gateway에 연결할 때 클라이언트에 기본 도메인으로 제공됩니다.

UDP 연결 사용 안 함(선택 사항) : 선택하면 클라이언트는 TCP 연결을 사용하여 VPN 서버에만 연결합니다. 독립 실행형 터널 클라이언트는 UDP를 사용해야 하므로 엔드포인트용 Microsoft Defender를 터널 클라이언트 앱으로 사용하도록 디바이스를 구성한 후에만 UDP 연결을 사용하지 않도록 설정하려면 확인란을 선택합니다.

또한 설정 탭에서 선택 사항인 분할 터널링 규칙을 구성합니다.

주소를 포함하거나 제외할 수 있습니다. 포함된 주소는 터널 게이트웨이로 라우팅됩니다. 제외된 주소는 Tunnel Gateway로 라우팅되지 않습니다. 예를 들어 255.255.0.0 또는 192.168.0.0/16에 대한 포함 규칙을 구성할 수 있습니다.

다음 옵션을 사용하여 주소를 포함하거나 제외합니다.

- 포함할 IP 범위

- 제외할 IP 범위

참고

포함 또는 제외 주소에서 0.0.0.0을 지정하는 IP 범위를 사용하지 마세요. 이 범위를 사용할 때 Tunnel Gateway는 트래픽을 라우팅할 수 없습니다.

검토 + 만들기 탭에서 구성을 검토한 다음, 만들기를 선택하여 저장합니다.

참고

기본적으로 각 VPN 세션은 연결이 끊기 전에 3,600초(1시간) 동안만 활성 상태로 유지됩니다(클라이언트가 Always On VPN을 사용하도록 설정된 경우 새 세션이 즉시 설정됨). 그러나 그래프 호출(microsoftTunnelConfiguration)을 사용하여 다른 서버 구성 설정과 함께 세션 시간 제한 값을 수정할 수 있습니다.

사이트 만들기

사이트는 Microsoft Tunnel을 호스트하는 서버의 논리적 그룹입니다. 만든 각 사이트에 서버 구성을 할당합니다. 해당 구성은 사이트에 조인하는 각 서버에 적용됩니다.

사이트 구성을 만들려면 다음을 수행합니다.

Microsoft Intune 관리 센터>테넌트 관리>Microsoft Tunnel Gateway>에 로그인하여 사이트탭>만들기를 선택합니다.

사이트 만들기 창에서 다음 속성을 지정합니다.

이름: 이 사이트에 대한 이름을 입력합니다.

설명: 필요에 따라 사이트에 대한 친숙한 설명을 지정할 수 있습니다.

공용 IP 주소 또는 FQDN: 터널을 사용하는 디바이스의 연결 지점인 공용 IP 주소 또는 FQDN을 지정합니다. 이 IP 주소 또는 FQDN은 개별 서버 또는 부하 분산 서버를 식별할 수 있습니다. IP 주소 또는 FQDN은 퍼블릭 DNS에서 확인할 수 있어야 하며 확인된 IP 주소를 공개적으로 라우팅할 수 있어야 합니다.

서버 구성: 이 사이트와 연결할 서버 구성을 선택하려면 드롭다운을 사용합니다.

내부 네트워크 액세스 확인 URL: 내부 네트워크의 특정 위치에 대한 HTTP 또는 HTTPS URL을 지정합니다. 5분마다 이 사이트에 할당된 각 서버는 URL에 액세스하여 내부 네트워크에 액세스할 수 있는지 확인합니다. 서버는 이 확인의 상태를 서버의 상태 확인 탭에서 내부 네트워크 접근성으로 보고합니다.

이 사이트에서 자동으로 서버 업그레이드: 예인 경우 업그레이드가 가능할 때 서버가 자동으로 업그레이드됩니다. 아니요인 경우 업그레이드를 수동으로 수행하고 관리자가 업그레이드를 시작하기 전에 업그레이드를 승인해야 합니다.

자세한 내용은 Microsoft Tunnel 업그레이드를 참조하세요.

서버 업그레이드를 유지 관리 기간으로 제한: 예인 경우 이 사이트에 대한 서버 업그레이드는 지정된 시작 시간과 종료 시간 사이에만 시작할 수 있습니다. 시작 시간과 종료 시간 사이에는 한 시간 이상이 있어야 합니다. 아니요로 설정하면 유지 관리 기간이 없으며, 이 사이트에서 자동으로 서버 업그레이드를 구성한 방법에 따라 최대한 빨리 업그레이드가 시작됩니다.

예로 설정하면 다음 옵션을 구성합니다.

- 표준 시간대 – 선택하는 표준 시간대는 개별 서버의 표준 시간대에 관계없이 유지 관리 기간이 사이트의 모든 서버에서 시작되고 종료되는 시점을 결정합니다.

- 시작 시간 – 선택한 표준 시간대에 따라 업그레이드 주기를 시작할 수 있는 가장 이른 시간을 지정합니다.

- 종료 시간 – 선택한 표준 시간대에 따라 업그레이드 주기를 시작할 수 있는 가장 늦은 시간을 지정합니다. 이 시간 이전에 시작되는 업그레이드 주기는 계속 실행되며 이 시간 이후에 완료될 수 있습니다.

자세한 내용은 Microsoft Tunnel 업그레이드를 참조하세요.

만들기를 선택하여 사이트를 저장합니다.

Microsoft Tunnel 게이트웨이 설치

Linux 서버에 Microsoft Tunnel 게이트웨이를 설치하기 전에 서버 구성을 하나 이상 사용하여 테넌트를 구성한 다음, 사이트를 만듭니다. 나중에 해당 서버에 터널을 설치할 때 서버가 조인하는 사이트를 지정합니다.

서버 구성 및 사이트를 사용하면 다음 절차를 사용하여 Microsoft Tunnel Gateway를 설치할 수 있습니다.

그러나 루트 없는 Podman 컨테이너에 Microsoft Tunnel Gateway를 설치하려는 경우 설치를 시작하기 전에 루트 없는 Podman 컨테이너 사용을 참조하세요. 연결된 섹션에서는 설치 스크립트에 대한 추가 필수 구성 요소 요구 사항 및 수정된 명령줄에 대해 자세히 설명합니다. 추가 필수 구성 요소가 구성되면 여기로 돌아와서 다음 설치 절차를 계속할 수 있습니다.

스크립트를 사용하여 Microsoft Tunnel 설치

다음 방법 중 하나를 사용하여 Microsoft Tunnel 설치 스크립트를 다운로드합니다.

웹 브라우저를 사용하여 도구를 직접 다운로드합니다. https://aka.ms/microsofttunneldownload로 이동하여 파일 mstunnel-setup을 다운로드합니다.

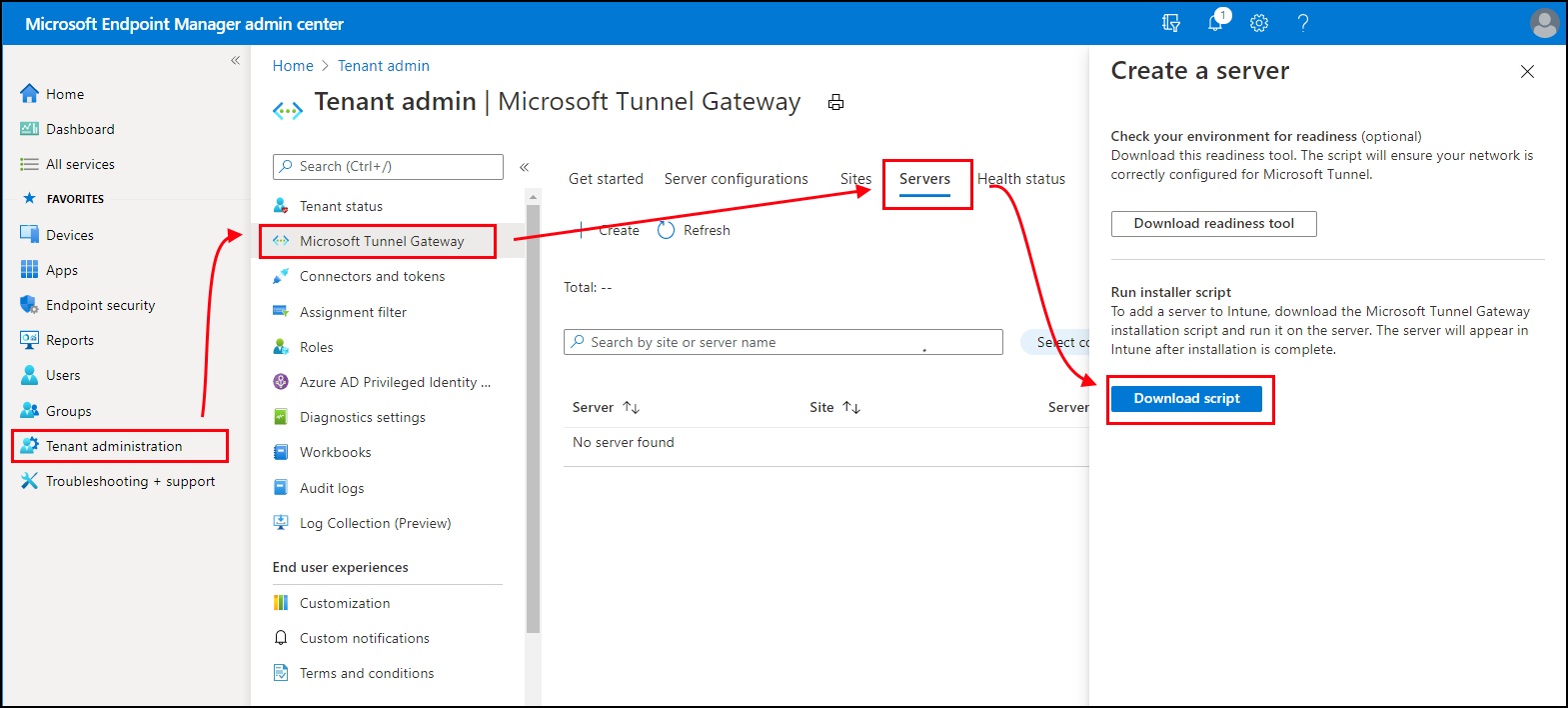

Microsoft Intune 관리 센터>테넌트 관리>Microsoft Tunnel Gateway에 로그인하고, 서버 탭을 선택하고, 만들기를 선택하여 서버 만들기 창을 연 다음, 스크립트 다운로드를 선택합니다.

Linux 명령을 사용하여 터널 소프트웨어를 직접 다운로드합니다. 예를 들어 터널을 설치할 서버에서 wget 또는 curl 을 사용하여 링크를 https://aka.ms/microsofttunneldownload열 수 있습니다.

예를 들어 다운로드 중에 wget을 사용하고 세부 정보를 mstunnel-setup에 로깅하려면

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload를 실행합니다.

서버 설치를 시작하려면 스크립트를 루트로 실행합니다. 예를 들어 명령줄

sudo chmod +x ./mstunnel-setup을 사용할 수 있습니다. 이 스크립트는 항상 최신 버전의 Microsoft Tunnel을 설치합니다.중요

루트 없는 Podman 컨테이너에 Tunnel을 설치하는 경우 다음 수정된 명령줄을 사용하여 스크립트를 시작합니다.

chmod mst_rootless_mode=1 ./mstunnel-setup터널 및 설치 에이전트 등록 프로세스 중에 자세한 콘솔 출력을 보려면 다음을 수행합니다.

./mstunnel-setup 스크립트를 실행하기 전에 를 실행

export mst_verbose_log="true"합니다. 자세한 로깅이 사용하도록 설정되어 있는지 확인하려면 을 실행합니다export.설치가 완료되면 환경 파일 /etc/mstunnel/env.sh 편집하여 새 줄을

mst_verbose_log="true"추가합니다. 줄을 추가한 후 를 실행mst-cli server restart하여 서버를 다시 시작합니다.

중요

미국 정부 클라우드의 경우 명령줄은 정부 클라우드 환경을 참조해야 합니다. 이렇게 하려면 다음 명령을 실행하여 명령줄에 intune_env=FXP 를 추가합니다.

-

sudo chmod +x ./mstunnel-setup실행 -

sudo intune_env=FXP ./mstunnel-setup실행

팁

설치 및 스크립트를 중지하는 경우 명령줄을 다시 실행하여 다시 시작할 수 있습니다. 중단된 위치에서 설치가 계속됩니다.

스크립트를 시작하면 Intune 서비스에서 Microsoft Tunnel 게이트웨이 컨테이너 이미지에서 컨테이너 이미지를 다운로드하고 서버에 필요한 폴더와 파일을 만듭니다.

설치하는 동안 스크립트는 여러 관리 작업을 완료하라는 메시지를 표시합니다.

스크립트에서 메시지가 표시되면 EULA(사용권 계약)에 동의합니다.

다음 파일에서 변수를 검토 및 구성하여 환경을 지원합니다.

- 환경 파일: /etc/mstunnel/env.sh. 이러한 변수에 대한 자세한 내용은 Microsoft Tunnel 참조 문서에서 환경 변수를 참조하세요.

메시지가 표시되면 TLS(전송 계층 보안) 인증서 파일의 전체 체인을 Linux 서버에 복사합니다. 이 스크립트는 Linux 서버에서 사용할 올바른 위치를 표시합니다.

TLS 인증서는 터널 및 터널 게이트웨이 엔드포인트를 사용하는 장치 간의 연결을 보호합니다. 인증서에는 SAN에 Tunnel Gateway 서버의 IP 주소 또는 FQDN이 있어야 합니다.

프라이빗 키는 TLS 인증서에 대한 인증서 서명 요청을 만드는 컴퓨터에서 계속 사용할 수 있습니다. 이 파일은 site.key라는 이름으로 내보내야 합니다.

TLS 인증서와 프라이빗 키를 설치합니다. 파일 형식과 일치하는 다음 지침을 사용합니다.

PFX:

- 인증서 파일 이름은 site.pfx여야 합니다. 인증서 파일을 /etc/mstunnel/private/site.pfx에 복사합니다.

PEM:

전체 체인(루트, 중간, 최종 엔터티)은 site.crt라는 단일 파일에 있어야 합니다. Digicert와 같은 공용 공급자가 발급한 인증서를 사용하는 경우 전체 체인을 단일 .pem 파일로 다운로드하는 옵션이 제공됩니다.

인증서 파일 이름은 *site.crt여야 합니다. /etc/mstunnel/certs/site.crt에 전체 체인 인증서를 복사합니다. 예:

cp [full path to cert] /etc/mstunnel/certs/site.crt또는 /etc/mstunnel/certs/site.crt에서 전체 체인 인증서에 대한 링크를 만듭니다. 예:

ln -s [full path to cert] /etc/mstunnel/certs/site.crt프라이빗 키 파일을 /etc/mstunnel/private/site.key에 복사합니다. 예:

cp [full path to key] /etc/mstunnel/private/site.key또는 /etc/mstunnel/private/site.key에서 프라이빗 키 파일에 대한 링크를 만듭니다. 예제:

ln -s [full path to key file] /etc/mstunnel/private/site.key이 키는 암호로 암호화되어서는 안 됩니다. 프라이빗 키 파일 이름은 site.key여야 합니다.

설치 프로그램에서 인증서를 설치하고 Tunnel Gateway 서비스를 만든 후에는 Intune으로 로그인하고 인증하라는 메시지가 표시됩니다. 사용자 계정에는 Intune 관리자 또는 전역 관리자 역할이 할당되어 있어야 합니다. 인증을 완료하는 데 사용하는 계정에는 Intune 라이선스가 있어야 합니다. 이 계정의 자격 증명은 저장되지 않으며 Microsoft Entra ID에 대한 초기 로그인에만 사용됩니다. 인증에 성공하면 Azure 앱 ID/비밀 키가 Tunnel Gateway와 Microsoft Entra 간의 인증에 사용됩니다.

이 인증은 Tunnel Gateway를 Microsoft Intune 및 Intune 테넌트와 등록합니다.

웹 브라우저를 https://Microsoft.com/devicelogin 열고 설치 스크립트에서 제공하는 디바이스 코드를 입력한 다음 Intune 관리자 자격 증명으로 로그인합니다.

Intune을 사용하여 Microsoft Tunnel 게이트웨이를 등록한 후 스크립트는 Intune에서 사이트 및 서버 구성에 대한 정보를 가져옵니다. 그런 다음, 스크립트에서는 이 서버에 조인할 터널 사이트의 GUID를 입력하라는 메시지가 표시됩니다. 스크립트는 사용 가능한 사이트 목록을 제공합니다.

사이트를 선택한 후 설치 프로그램은 Intune에서 해당 사이트에 대한 서버 구성을 가져와 새 서버에 적용하여 Microsoft Tunnel 설치를 완료합니다.

설치 스크립트가 완료되면 Microsoft Intune 관리 센터에서 Microsoft Tunnel Gateway 탭으로 이동하여 터널에 대한 상위 수준 상태를 볼 수 있습니다. 상태 탭을 열어 서버가 온라인 상태인지 확인할 수도 있습니다.

RHEL 8.4 이상을 사용하는 경우 클라이언트를 연결하기 전에 를 입력

mst-cli server restart하여 Tunnel Gateway 서버를 다시 시작해야 합니다.

터널 컨테이너에 신뢰할 수 있는 루트 인증서 추가

다음과 같은 경우 신뢰할 수 있는 루트 인증서를 Tunnel 컨테이너에 추가해야 합니다.

- 나가는 서버 트래픽에는 SSL 프록시 검사가 필요합니다.

- Tunnel 컨테이너에서 액세스하는 엔드포인트는 프록시 검사에서 제외되지 않습니다.

단계:

- .crt 확장이 있는 신뢰할 수 있는 루트 인증서를 /etc/mstunnel/ca-trust에 복사합니다.

- "mst-cli 서버 다시 시작" 및 "mst-cli 에이전트 다시 시작"을 사용하여 터널 컨테이너 다시 시작

Microsoft Tunnel 클라이언트 앱 배포

Microsoft Tunnel을 사용하려면 디바이스에 Microsoft Tunnel 클라이언트 앱에 대한 액세스 권한이 있어야 합니다. Microsoft Tunnel은 엔드포인트용 Microsoft Defender를 Tunnel 클라이언트 앱으로 사용합니다.

Android: Google Play 스토어에서 Microsoft Tunnel 클라이언트 앱으로 사용할 엔드포인트용 Microsoft Defender를 다운로드합니다. Microsoft Intune에 Android 스토어 앱 추가를 참조하세요.

엔드포인트용 Microsoft Defender를 Tunnel 클라이언트 애플리케이션 및 MTD(모바일 위협 방어) 애플리케이션으로 사용하는 경우 중요한 구성 지침은 엔드포인트용 Microsoft Defender를 MTD에 사용 및 Microsoft Tunnel 클라이언트 앱으로 사용을 참조하세요.

iOS/iPadOS: Apple 앱 스토어에서 Microsoft Tunnel 클라이언트 앱으로 사용할 엔드포인트용 Microsoft Defender를 다운로드합니다. Microsoft Intune에 iOS 스토어 앱 추가를 참조하세요.

Intune으로 앱 배포에 관한 자세한 내용은 Microsoft Intune에 앱 추가를 참조하세요.

VPN 프로필 만들기

Microsoft Tunnel이 설치되고 디바이스가 엔드포인트용 Microsoft Defender를 설치한 후 VPN 프로필을 배포하여 디바이스에서 터널을 사용하도록 지시할 수 있습니다. 이렇게 하려면 연결 형식의 Microsoft Tunnel을 사용하여 VPN 프로필을 만듭니다.

Android: Android 플랫폼은 앱별 VPN 및 분할 터널링 규칙을 통해 독립적으로 또는 동시에 트래픽 라우팅을 지원합니다.

iOS/iPadOS iOS 플랫폼은 앱별 VPN 또는 분할 터널링 규칙을 통해 트래픽 라우팅을 지원하지만 동시에는 지원하지 않습니다. iOS에 앱별 VPN을 사용하도록 설정하면 분할 터널링 규칙은 무시됩니다.

Android

정책 탭에서 Microsoft Intune 관리 센터>디바이스>디바이스> 관리구성>에 로그인하고 만들기를 선택합니다.

플랫폼의 경우 Android Enterprise를 선택합니다. ‘프로필’에는 회사 소유 회사 프로필 또는 개인 소유 회사 프로필에 대해 VPN을 선택한 다음, 만들기를 선택합니다.

참고

Android Enterprise 전용 장치는 Microsoft Tunnel에서 지원되지 않습니다.

기본 탭에서 이름 및 설명(선택 사항)을 입력하고 다음을 선택합니다.

연결 형식에서는 Microsoft Tunnel을 선택한 다음, 세부 정보를 구성합니다.

기본 VPN:

- 연결 이름에 대해 사용자에게 표시되는 이름을 지정합니다.

- Microsoft Tunnel 사이트의 경우 이 VPN 프로필에서 사용하는 터널 사이트를 선택합니다.

앱별 VPN:

- 앱별 VPN 프로필에 할당된 앱은 앱 트래픽을 터널로 보냅니다.

- Android에서 앱을 시작하면 앱별 VPN이 시작되지 않습니다. 그러나 VPN 에 Always-On VPN 이 사용으로 설정된 경우 VPN이 이미 연결되어 있고 앱 트래픽이 활성 VPN을 사용합니다. VPN이 Always-on으로 설정되지 않은 경우 사용자는 수동으로 VPN을 시작해야 사용할 수 있습니다.

- 엔드포인트용 Defender 앱을 사용하여 Tunnel에 연결하고, 웹 보호를 사용하도록 설정하고, 앱별 VPN을 사용하는 경우 웹 보호는 앱별 VPN 목록의 앱에만 적용됩니다. 작업 프로필이 있는 장치에서 이 시나리오에서는 작업 프로필의 모든 웹 브라우저를 앱별 VPN 목록에 추가하여 모든 작업 프로필 웹 트래픽을 보호하는 것이 좋습니다.

- 앱별 VPN을 사용하도록 설정하려면 추가 를 선택한 다음 Intune으로 가져온 사용자 지정 또는 공용 앱으로 이동합니다.

Always-On VPN:

- Always-On VPN의 경우 VPN 클라이언트가 VPN에 자동으로 연결 및 다시 연결하도록 설정하려면 사용을 선택합니다. Always-On VPN 연결은 연결 상태가 유지됩니다. 앱별 VPN이 사용으로 설정된 경우 선택한 앱의 트래픽만 터널을 통해 이동합니다.

프록시:

사용자 환경에 대한 프록시 서버 세부 정보를 구성합니다.

참고

프록시 서버 구성은 버전 10 이전의 Android 버전에서 지원되지 않습니다. 자세한 내용은 해당 Android 개발자 설명서의 VpnService.Builder 를 참조하세요.

VPN 설정에 대한 자세한 내용은 VPN 구성을 위한 Android Enterprise 장치 설정을 참조하세요.

할당 탭에서 이 프로필을 받을 그룹을 구성합니다.

검토 + 만들기 탭에서 구성을 검토한 다음, 만들기를 선택하여 저장합니다.

iOS

Microsoft Intune 관리 센터>디바이스>디바이스 관리>구성 만들기에> 로그인합니다.

Platform의 경우 iOS/iPadOS를 선택한 다음, 프로필에서 VPN을 선택하고 만들기를 선택합니다.

기본 탭에서 이름 및 설명(선택 사항)을 입력하고 다음을 선택합니다.

연결 유형에 대해 Microsoft Tunnel을 선택한 다음, 다음 항목을 구성합니다.

기본 VPN:

- 연결 이름에 대해 사용자에게 표시되는 이름을 지정합니다.

- Microsoft Tunnel 사이트의 경우 이 VPN 프로필에서 사용하는 터널 사이트를 선택합니다.

참고

iOS 디바이스의 결합 모드에서 Microsoft Tunnel VPN 연결 및 Defender Web Protection을 모두 사용하는 경우 '절전 모드에서 연결 끊기' 설정을 효과적으로 활성화하도록 '주문형' 규칙을 구성하는 것이 중요합니다. 이렇게 하지 않으면 iOS 디바이스가 절전 모드로 전환될 때 VPN이 켜져 있는 동안 터널 VPN과 Defender VPN의 연결이 끊어집니다.

앱별 VPN:

앱별 VPN을 사용하도록 설정하려면 사용을 선택합니다. iOS 앱별 VPN에는 추가 구성 단계가 필요합니다. 앱별 VPN이 구성되면 iOS는 분할 터널링 규칙을 무시합니다.자세한 내용은 iOS/iPadOS에 대한 앱별 VPN을 참조하세요.

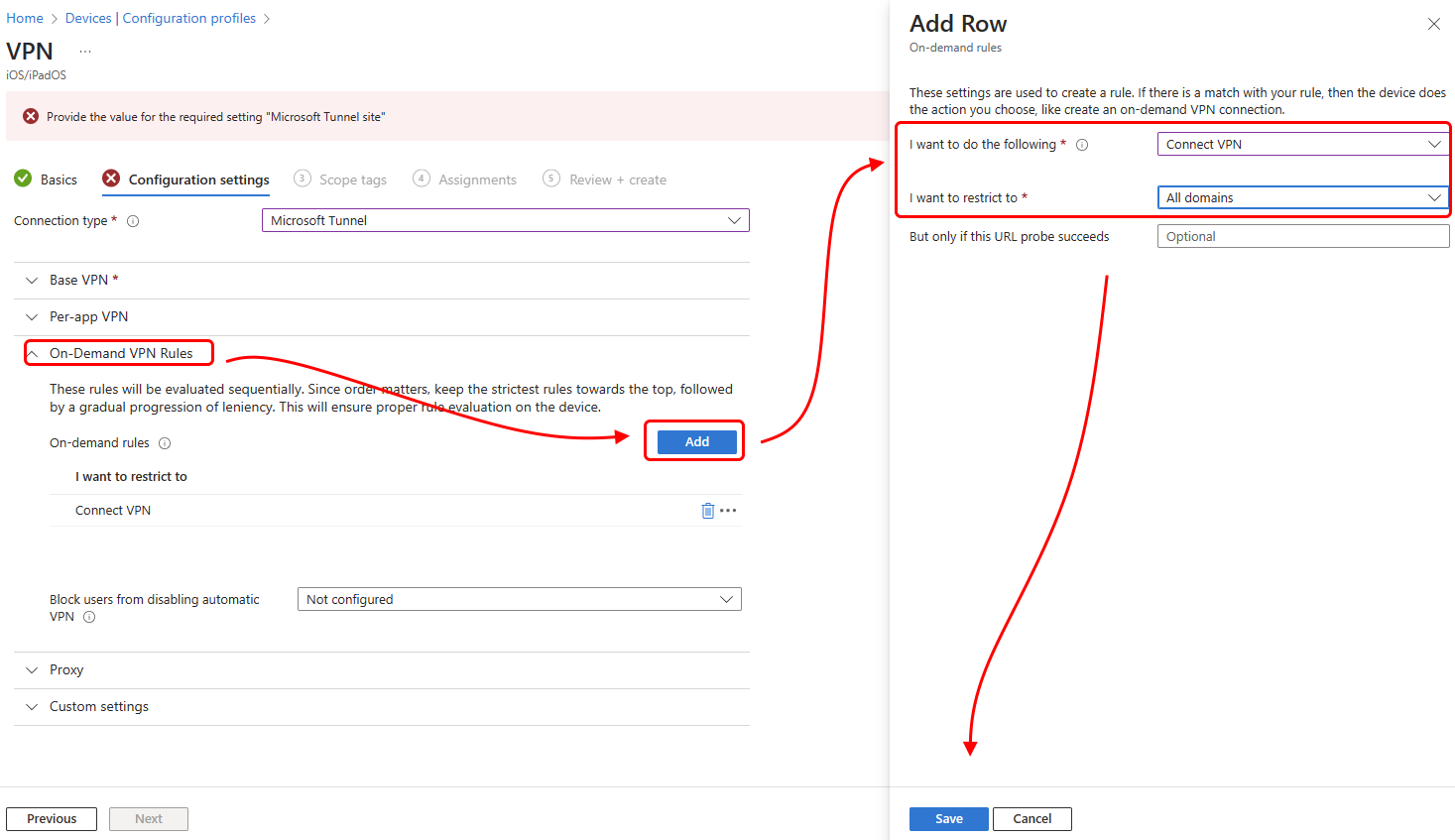

주문형 VPN 규칙:

특정 FQDN 또는 IP 주소의 조건이 충족될 때 VPN 사용을 허용하는 주문형 규칙을 정의합니다.자세한 내용은 자동 VPN 설정을 참조하세요.

프록시:

사용자 환경에 대한 프록시 서버 세부 정보를 구성합니다.

참고

iOS 디바이스의 결합 모드에서 Microsoft Tunnel VPN 연결 및 Defender Web Protection을 모두 사용하는 경우 '절전 모드에서 연결 끊기' 설정을 효과적으로 활성화하도록 '주문형' 규칙을 구성하는 것이 중요합니다. Tunnel VPN 프로필을 구성할 때 주문형 규칙을 구성하려면 다음을 수행합니다.

- 구성 설정 페이지에서 주문형 VPN 규칙 섹션을 확장합니다.

- 주문형 규칙의 경우 추가를 선택하여 행 추가 창을 엽니다.

- 행 추가 창에서 VPN 연결에 다음을 수행하도록 설정한 다음, 모든 도메인과 같은 제한을 선택하도록 제한하려고 합니다.

- 필요에 따라 이 URL 프로브가 성공하는 경우에만 URL 을 에 추가할 수 있습니다.

- 저장을 선택합니다.

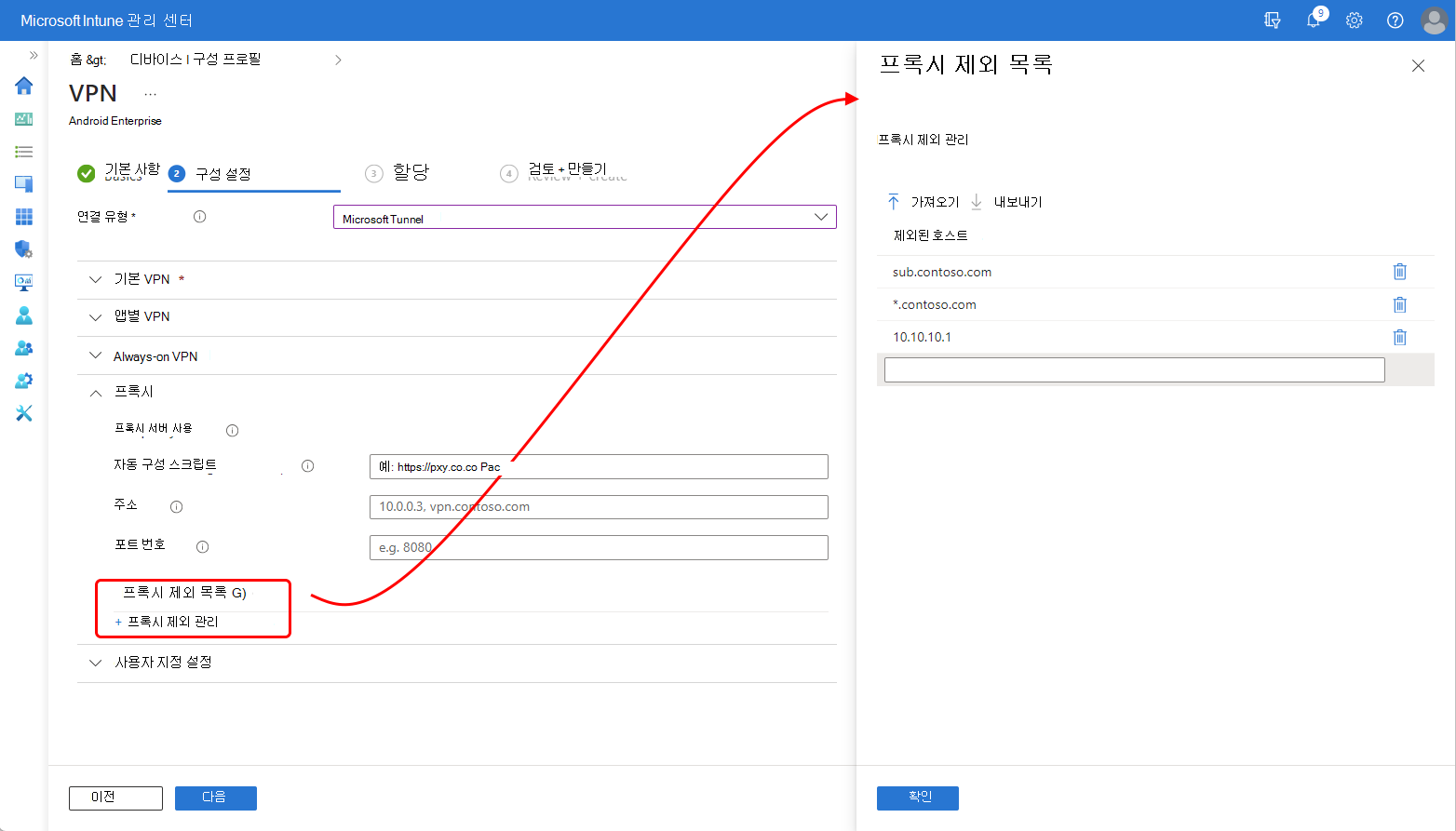

Android Enterprise에 프록시 제외 목록 사용

사용자 환경에서 단일 직접 프록시 서버를 사용하는 경우 Android Enterprise용 Microsoft Tunnel VPN 프로필에서 프록시 제외 목록을 사용할 수 있습니다. 프록시 제외 목록은 Microsoft Tunnel 및 MAM용 Microsoft Tunnel에 대해 지원됩니다.

중요

프록시 제외 목록은 단일 프록시 직접 프록시 서버를 사용하는 경우에만 지원됩니다. 여러 프록시 서버가 사용 중인 환경에서는 지원되지 않습니다.

VPN 프로필의 프록시 제외 목록은 프로필을 수신하고 사용하는 디바이스에 대한 직접 프록시 구성에서 제외되는 특정 도메인의 항목을 지원합니다.

제외 목록 항목에 대해 지원되는 형식은 다음과 같습니다.

- 정확한 하위 도메인 일치가 있는 전체 URL입니다. 예를 들면

sub.contoso.com - URL의 선행 와일드카드입니다. 예를 들어 전체 URL 예제를 사용하여 선행 하위 도메인 이름(하위)을 별표로 바꿔 지원을 확장하여 contso.com 모든 하위 도메인을 포함할 수 있습니다.

*.contoso.com - IPv4 및 IPv6 주소

지원되지 않는 형식은 다음과 같습니다.

- 내부 와일드카드. 예:

con*oso.com,contos*.com, 및contoso.*

프록시 제외 목록 구성

Android Enterprise 플랫폼에 대한 Microsoft Tunnel VPN 프로필을 편집하거나 만들 때 제외 목록을 구성할 수 있습니다.

연결 유형을 Microsoft Tunnel로 설정한 후 구성 설정 페이지에서 다음을 수행합니다.

프록시를 확장한 다음 프록시 제외 목록에 대해 프록시 제외 관리를 선택합니다.

프록시 제외 목록 창에서 다음을 수행합니다.

- 텍스트 입력 상자에서 단일 URL 또는 IP 주소를 지정합니다. 항목을 추가할 때마다 더 많은 항목에 대한 새 텍스트 입력 상자가 제공됩니다.

- 가져오기를 선택하여 프록시 제외 가져오기 창을 열고 CSV 파일 형식의 목록을 가져올 수 있습니다.

- 내보내기를 선택하여 이 프로필의 현재 제외 목록을 CSV 파일 형식으로 내보냅니다.

확인을 선택하여 프록시 제외 목록 구성을 저장하고 VPN 프로필을 계속 편집합니다.

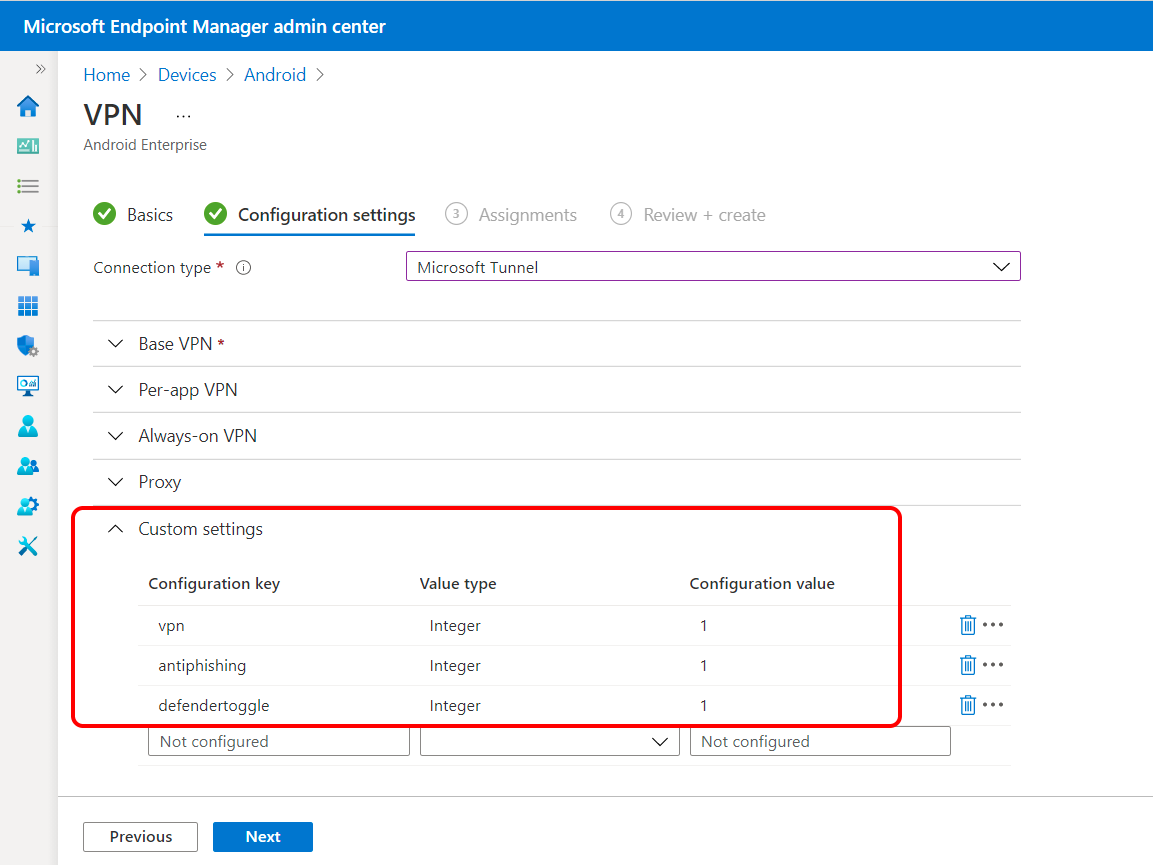

엔드포인트용 Microsoft Defender에 대한 사용자 지정 설정 사용

Intune은 엔드포인트용 Microsoft Defender를 MTD 앱으로, 그리고 Android Enterprise 디바이스에서 Microsoft Tunnel 클라이언트 애플리케이션으로 모두 지원합니다. 엔드포인트용 Defender를 Microsoft Tunnel 클라이언트 애플리케이션과 MTD 앱 모두로 사용하는 경우 Microsoft Tunnel VPN 프로필의 사용자 지정 설정을 사용하여 구성을 간소화할 수 있습니다. VPN 프로필에서 사용자 지정 설정을 사용하면 별도의 앱 구성 프로필을 사용할 필요가 없습니다.

엔드포인트용 Defender를 사용하는 Android Enterprise 개인 소유 회사 프로필로 등록된 디바이스의 경우 앱 구성 프로필 대신 사용자 지정 설정을 사용해야 합니다. 이러한 디바이스에서 엔드포인트용 Defender의 앱 구성 프로필이 Microsoft Tunnel과 충돌하여 디바이스가 Microsoft Tunnel 연결되지 않을 수 있습니다.

MTD가 아닌 Microsoft Tunnel용 엔드포인트용 Microsoft Defender를 사용하는 경우 앱 터널 구성 프로필을 계속 사용하여 엔드포인트용 Microsoft Defender를 Tunnel 클라이언트로 구성합니다.

Microsoft Tunnel VPN 프로필에 엔드포인트용 Microsoft Defender에 대한 앱 구성 지원 추가

다음 정보를 사용하여 별도의 앱 구성 프로필 대신 엔드포인트용 Microsoft Defender를 구성하도록 VPN 프로필에서 사용자 지정 설정을 구성합니다. 사용 가능한 설정은 플랫폼에 따라 다릅니다.

Android 엔터프라이즈 디바이스

| 구성 키 | 값 유형 | 구성 값 | 설명 |

|---|---|---|---|

| VPN | 정수 | 옵션: 1 - 사용(기본값) 0 - 사용 안 함 | 엔드포인트용 Microsoft Defender 피싱 방지 기능이 로컬 VPN을 사용하도록 허용하려면 사용으로 설정합니다. |

| 피싱 방지 | 정수 | 옵션: 1 - 사용(기본값) 0 - 사용 안 함 | 엔드포인트용 Microsoft Defender 피싱 방지 기능을 사용하려면 사용으로 설정합니다. 사용하지 않도록 설정하면 피싱 방지 기능이 해제됩니다. |

| defendertoggle | 정수 | 옵션: 1 - 사용(기본값) 0 - 사용 안 함 | 엔드포인트용 Microsoft Defender를 사용하려면 사용으로 설정합니다. 사용하지 않도록 설정하면 엔드포인트용 Microsoft Defender 기능을 사용할 수 없습니다. |

iOS/iPad 디바이스:

| 구성 키 | 값 | 설명 |

|---|---|---|

| TunnelOnly | True – 엔드포인트용 모든 Defender 기능을 사용할 수 없습니다. 터널 기능에만 앱을 사용하는 경우 이 설정을 사용해야 합니다. False(기본값) - 엔드포인트용 Defender 기능을 사용할 수 있습니다. | Defender 앱을 Microsoft Tunnel로만 제한할지, 아니면 전체 엔드포인트용 Defender 기능 집합도 지원할지를 결정합니다. |

| WebProtection | True(기본값) – 웹 보호를 사용하도록 설정하면 엔드포인트용 Defender 앱에서 웹 보호 탭을 볼 수 있습니다. False – 웹 보호를 사용할 수 없습니다. 터널 VPN 프로필이 배포된 경우 엔드포인트용 Defender 앱에서 대시보드 및 터널 탭만 볼 수 있습니다. | 앱에 엔드포인트용 Defender 웹 보호(피싱 방지 기능)를 사용할 수 있는지를 결정합니다. 기본적으로 이 기능은 켜져 있습니다. |

| AutoOnboard | True – 웹 보호를 사용하도록 설정하면 엔드포인트용 Defender 앱에 사용자에게 메시지를 표시하지 않고 VPN 연결을 추가할 수 있는 권한이 자동으로 부여됩니다. "VPN 연결" 주문형 규칙이 필요합니다. 주문형 규칙에 대한 자세한 내용은 자동 VPN 설정을 참조하세요. False(기본값) – 웹 보호를 사용하도록 설정하면 엔드포인트용 Defender 앱에서 VPN 구성을 추가할 수 있도록 허용하라는 메시지가 사용자에게 표시됩니다. | 웹 보호 기능에 로컬 VPN이 필요하기 때문에 사용자에게 VPN 연결을 추가하라는 메시지를 표시하지 않고 엔드포인트용 Defender 웹 보호를 사용할 수 있는지 여부를 결정합니다. 이 설정은 WebProtection이 True로 설정된 경우에만 적용됩니다. |

유럽 연합 데이터 경계를 준수하도록 TunnelOnly 모드 구성

2022년 말까지 고객 콘텐츠(CC), EUII, EUPI 및 지원 데이터를 포함한 모든 개인 데이터는 EU 테넌트용 유럽 연합(EU)에 저장 및 처리되어야 합니다.

엔드포인트용 Defender의 Microsoft Tunnel VPN 기능은 EUDB(유럽 연합 데이터 경계) 규격입니다. 그러나 로깅과 관련된 엔드포인트용 Defender 위협 방지 구성 요소는 아직 EUDB를 준수하지 않지만 엔드포인트용 Defender는 DPA( 데이터 보호 부록 )의 일부이며 GDPR(일반 데이터 보호 규정)을 준수합니다.

그 동안 EU 테넌트가 있는 Microsoft Tunnel 고객은 엔드포인트용 Defender 클라이언트 앱에서 TunnelOnly 모드를 사용하도록 설정할 수 있습니다. 이를 구성하려면 다음 단계를 사용합니다.

Microsoft Intune용 Microsoft Tunnel VPN 솔루션 설치 및 구성에 있는 단계를 따릅니다. | 엔드포인트용 Defender 기능을 사용하지 않도록 설정하는 앱 구성 정책을 만드는 방법을 알아봅니다.

TunnelOnly라는 키를 만들고 값을 True로 설정합니다.

TunnelOnly 모드를 구성하면 모든 엔드포인트용 Defender 기능이 비활성화되고 터널 기능은 앱에서 계속 사용할 수 있습니다.

조직의 테넌트와 관련이 없는 게스트 계정 및 MSA(Microsoft 계정)는 Microsoft Tunnel VPN을 사용하여 테넌트 간 액세스에 대해 지원되지 않습니다. 즉, 이러한 유형의 계정은 VPN을 통해 내부 리소스에 안전하게 액세스하는 데 사용할 수 없습니다. Microsoft Tunnel VPN을 사용하여 내부 리소스에 대한 보안 액세스를 설정할 때 이 제한을 염두에 두어야 합니다.

EU 데이터 경계에 대한 자세한 내용은 Microsoft 클라우드용 EU 데이터 경계 | Microsoft 보안 및 규정 준수 블로그에 대한 질문과 대답입니다.

Microsoft Tunnel 업그레이드

Intune은 Microsoft Tunnel 서버에 대한 업데이트를 정기적으로 릴리스합니다. 지원을 유지하려면 터널 서버가 최신 릴리스나 한 버전 이전 릴리스를 실행해야 합니다.

기본적으로 새 업그레이드를 사용할 수 있게 되면 Intune은 각 터널 사이트에서 최대한 빨리 터널 서버 업그레이드를 자동으로 시작합니다. 업그레이드를 관리하는 데 도움이 되도록 업그레이드 프로세스를 관리하는 옵션을 구성할 수 있습니다.

- 사이트에서 서버의 자동 업그레이드를 허용하거나 업그레이드하기 전에 관리자 승인을 요구할 수 있습니다.

- 사이트에서 업그레이드를 시작할 수 있는 시간을 제한하는 유지 관리 기간을 구성할 수 있습니다.

터널 상태를 확인하고 업그레이드 옵션을 구성하는 방법을 포함하여 Microsoft Tunnel 업그레이드에 대한 자세한 내용은 Microsoft Tunnel 업그레이드를 참조하세요.

Linux 서버에서 TLS 인증서 업데이트

다음과 같이 ./mst-cli 명령줄 도구를 사용하여 서버에서 TLS 인증서를 업데이트할 수 있습니다.

PFX:

- 인증서 파일을 /etc/mstunnel/private/site.pfx에 복사합니다.

-

mst-cli import_cert을(를) 실행합니다. -

mst-cli server restart을(를) 실행합니다.

PEM:

- 새 인증서를 /etc/mstunnel/certs/site.crt에 복사합니다.

- 프라이빗 키를 /etc/mstunnel/private/site.key에 복사합니다.

-

mst-cli import_cert을(를) 실행합니다. -

mst-cli server restart을(를) 실행합니다.

참고

"delay"라는 추가 매개 변수가 있는 "import-cert" 명령입니다. 이 매개 변수를 사용하면 가져온 인증서를 활용하기 몇 분 전에 지연을 지정할 수 있습니다. 예: mst-cli import_cert 지연 10080

mst-cli에 대한 자세한 내용은 Microsoft Tunnel용 참조를 참조하세요.

루트 없는 Podman 컨테이너 사용

Podman 컨테이너와 함께 Red Hat Linux를 사용하여 Microsoft Tunnel을 호스트하는 경우 컨테이너를 루트 없는 컨테이너로 구성할 수 있습니다.

루트 없는 컨테이너를 사용하면 권한이 없는 사용자 서비스 계정이 소유하는 서버의 /etc/mstunnel 폴더 안과 아래에 있는 모든 파일을 사용하여 컨테이너 이스케이프의 영향을 제한하는 데 도움이 될 수 있습니다. Tunnel을 실행하는 Linux 서버의 계정 이름은 표준 설치에서 변경되지 않지만 루트 사용자 권한 없이 만들어집니다.

루트 없는 Podman 컨테이너를 성공적으로 사용하려면 다음을 수행해야 합니다.

- 다음 섹션에 설명된 추가 필수 구성 요소를 구성합니다.

- Microsoft Tunnel 설치를 시작할 때 스크립트 명령줄을 수정합니다.

필수 구성 요소를 사용하면 설치 스크립트 프로시저 를 사용하여 먼저 설치 스크립트를 다운로드한 다음 수정된 스크립트 명령줄을 사용하여 설치를 실행할 수 있습니다.

루트 없는 Podman 컨테이너에 대한 추가 필수 구성 요소

루트 없는 Podman 컨테이너를 사용하려면 환경이 기본 Microsoft Tunnel 필수 구성 요소외에도 다음과 같은 필수 조건을 충족해야 합니다.

지원되는 플랫폼:

Linux 서버는 RHEL(Red Hat) 8.8 이상을 실행해야 합니다.

컨테이너는 Podman 4.6.1 이상을 실행해야 합니다. 루트 없는 컨테이너는 Docker에서 지원되지 않습니다.

루트 없는 컨테이너는 /home 폴더 아래에 설치해야 합니다.

/home 폴더에는 최소 10GB의 여유 공간이 있어야 합니다.

처리량

- 최대 처리량은 230Mbps를 초과하면 안 됩니다.

네트워크: 루트 없는 네임스페이스에서 사용할 수 없는 다음 네트워크 설정은 /etc/sysctl.conf에서 설정해야 합니다.

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

또한 루트 없는 Tunnel Gateway를 1024보다 작은 포트에 바인딩하는 경우 /etc/sysctl.conf 에 다음 설정을 추가하고 사용하는 포트와 동일하게 설정해야 합니다.

net.ipv4.ip_unprivileged_port_start

예를 들어 포트 443을 지정하려면 다음 항목을 사용합니다. net.ipv4.ip_unprivileged_port_start=443

sysctl.conf를 편집한 후 새 구성이 적용되기 전에 Linux 서버를 다시 부팅해야 합니다.

루트 없는 사용자에 대한 아웃바운드 프록시: 루트 없는 사용자에 대한 아웃바운드 프록시를 지원하려면 /etc/profile.d/http_proxy.sh 편집하고 다음 두 줄을 추가합니다. 다음 줄에서 10.10.10.1:3128 은 주소:포트 항목의 예입니다. 이러한 줄을 추가할 때 10.10.10.1:3128 을 프록시 IP 주소 및 포트의 값으로 바꿉니다.

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

루트 없는 Podman 컨테이너에 대한 설치 명령줄 수정

루트 없는 Podman 컨테이너에 Microsoft Tunnel을 설치하려면 다음 명령줄을 사용하여 설치 스크립트를 시작합니다. 이 명령줄은 mst_rootless_mode 환경 변수로 설정하고 설치 절차의 2단계 동안 기본 설치 명령줄 사용을 대체합니다.

mst_rootless_mode=1 ./mstunnel-setup

Microsoft Tunnel 제거

제품을 제거하려면 Linux 서버에서 mst-cli 제거 를 루트로 실행합니다.

제품을 제거한 후 테넌트 관리> MicrosoftTunnel Gateway> 서버 아래의 Microsoft Intune 관리 센터에서 해당서버 레코드를 삭제합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기