Microsoft Tunnel 모니터링

Microsoft Tunnel을 설치한 후 Microsoft Intune 관리 센터에서 서버 구성 및 서버 상태를 볼 수 있습니다.

관리 센터 UI 사용

Microsoft Intune 관리 센터에 로그인하고 테넌트 관리>Microsoft Tunnel Gateway>Health 상태 이동합니다.

다음으로 서버를 선택한 다음 상태 검사 탭을 열어 해당 서버의 상태 상태 메트릭을 확인합니다. 기본적으로 각 메트릭은 상태를 결정하는 미리 정의된 임계값을 사용합니다. 다음 메트릭은 이러한 임계값의 사용자 지정을 지원합니다.

- CPU 사용량

- 메모리 사용량

- 디스크 공간 사용량

- 대기 시간

서버 상태 메트릭 기본값:

마지막 체크 인 – Tunnel 게이트웨이 서버가 Intune을 사용하여 마지막으로 체크 인한 시간입니다.

- 정상 – 마지막 체크 인이 지난 5분 이내에 발생했습니다.

- 비정상 – 마지막 검사 5분 전이었습니다.

현재 연결 – 마지막 서버 체크 인 시 활성화된 고유 연결 수입니다.

- 정상 – 연결 수가 4,990개 이하입니다.

- 비정상 – 활성 연결이 4,990개를 초과합니다.

처리량 – 마지막 서버 체크 인 시 Tunnel 게이트웨이 NIC를 통해 전달되는 트래픽의 초당 메가비트입니다.

CPU 사용량 – 5분마다 Tunnel 게이트웨이 서버에서 사용하는 평균 CPU 사용량입니다.

- 정상 - 95% 미만

- 경고 - 96~99%

- 비정상 - 100% 사용

CPU 코어 – 이 서버에서 사용할 수 있는 CPU 코어 수입니다.

- 정상 - 4개 이상의 코어

- 경고 - 1, 2 또는 3코어

- 비정상 -0 코어

메모리 사용량 – Tunnel 게이트웨이 서버에서 5분마다 사용하는 평균 메모리 사용량입니다.

- 정상 - 95% 미만

- 경고 - 96~99%

- 비정상 - 100% 사용

디스크 공간 사용 량 – Tunnel Gateway 서버에서 사용하는 디스크 공간의 양입니다.

- 정상 - 5GB 이상

- 경고 - 3-5GB

- 비정상 - 3GB 미만

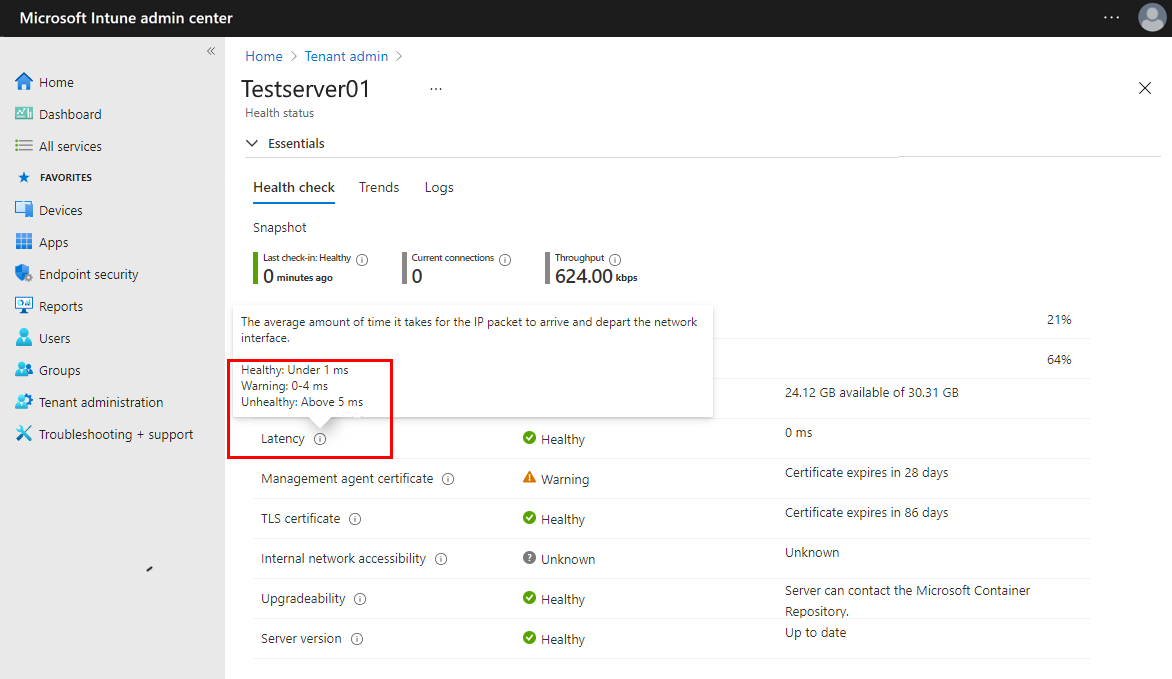

대기 시간 – IP 패킷이 도착하고 네트워크 인터페이스를 종료하는 데 걸리는 평균 시간입니다.

- 정상 - 10밀리초 미만

- 경고 - 10~20밀리초

- 비정상 - 20밀리초 초과

관리 에이전트 인증서 – 관리 에이전트 인증서는 Tunnel Gateway에서 Intune으로 인증하는 데 사용되므로 만료되기 전에 갱신해야 합니다. 그러나 자동으로 갱신되어야 합니다.

- 정상 - 인증서 만료가 30일 이상 남았습니다.

- 경고 - 인증서 만료가 30일 미만입니다.

- 비정상 - 인증서가 만료되었습니다.

TLS 인증서 - 클라이언트와 Tunnel Gateway 서버 간의 트래픽을 보호하는 TLS(전송 계층 보안) 인증서가 만료될 때까지의 일 수입니다.

- 정상 - 30일 초과

- 경고 - 30일 이하

- 비정상 - 인증서가 만료됨

TLS 인증서 해지 – Tunnel Gateway는 TLS 인증서에 정의된 대로 OCSP(온라인 인증서 상태 프로토콜) 또는 CRL(인증서 해지 목록) 주소를 사용하여 TLS(전송 계층 보안) 인증서의 해지 상태 검사 시도합니다. 이 검사 인증서에 정의된 대로 서버가 OCSP 엔드포인트 또는 CRL 주소에 액세스할 수 있어야 합니다.

- 정상 - TLS 인증서가 해지되지 않습니다.

- 경고 - TLS 인증서가 해지된 경우 검사 수 없습니다. 터널 서버에서 인증서에 정의된 엔드포인트에 액세스할 수 있는지 확인합니다.

- 비정상 - TLS 인증서가 해지됩니다.

해지된 TLS 인증서를 바꿀 계획입니다.

OCSP(온라인 인증서 상태 프로토콜)에 대한 자세한 내용은 wikipedia.org 온라인 인증서 상태 프로토콜 을 참조하세요.

내부 네트워크 접근성 - 내부 URL에 대한 가장 최근 검사의 상태입니다. 이 URL은 Tunnel 사이트 구성의 일부로 구성합니다.

- 정상 - 서버가 사이트 속성에 지정된 URL에 액세스할 수 있습니다.

- 비정상 - 서버가 사이트 속성에 지정된 URL에 액세스할 수 없습니다.

- 알 수 없음 - 사이트 속성에서 URL을 설정하지 않은 경우 이 상태가 표시됩니다. 이 상태는 사이트의 전반적인 상태에 영향을 주지 않습니다.

업그레이드 가능성 – 버전이 사용 가능해질 때 Tunnel Gateway를 업그레이드할 수 있도록 하는 Microsoft Container Repository에 연결할 수 있는 서버의 기능입니다.

- 정상 - 서버가 지난 5분 동안 Microsoft 컨테이너 리포지토리에 연결하지 않았습니다.

- 비정상 - 서버가 5분 넘게 Microsoft 컨테이너 리포지토리에 연결하지 않았습니다.

서버 버전 - 최신 버전과 관련된 Tunnel Gateway Server 소프트웨어의 상태입니다.

- 정상 - 최신 소프트웨어 버전으로 업데이트

- 경고 - 한 버전 이전

- 비정상 - 두 버전 이상 이전이며, 지원되지 않습니다.

서버 버전이 정상이 아닌 경우 Microsoft Tunnel 업그레이드를 설치하도록 계획합니다.

서버 컨테이너 – Microsoft Tunnel 서버를 호스트하는 컨테이너가 실행 중인지 확인합니다.

- 정상 - 서버 컨테이너 상태 정상입니다.

- 비정상 - 서버 컨테이너 상태 정상이 아닙니다.

서버 구성 – Microsoft Intune 사이트 설정에서 서버 구성이 Tunnel 서버에 성공적으로 적용되었는지 확인합니다.

- 정상 - 서버 구성이 성공적으로 적용되었습니다.

- 비정상 - 서버 구성을 적용할 수 없습니다.

서버 로그 – 지난 60분 이내에 로그가 서버에 업로드되었는지 여부를 확인합니다.

- 정상 - 서버 로그가 지난 60분 이내에 업로드되었습니다.

- 비정상 - 서버 로그가 지난 60분 이내에 업로드되었습니다.

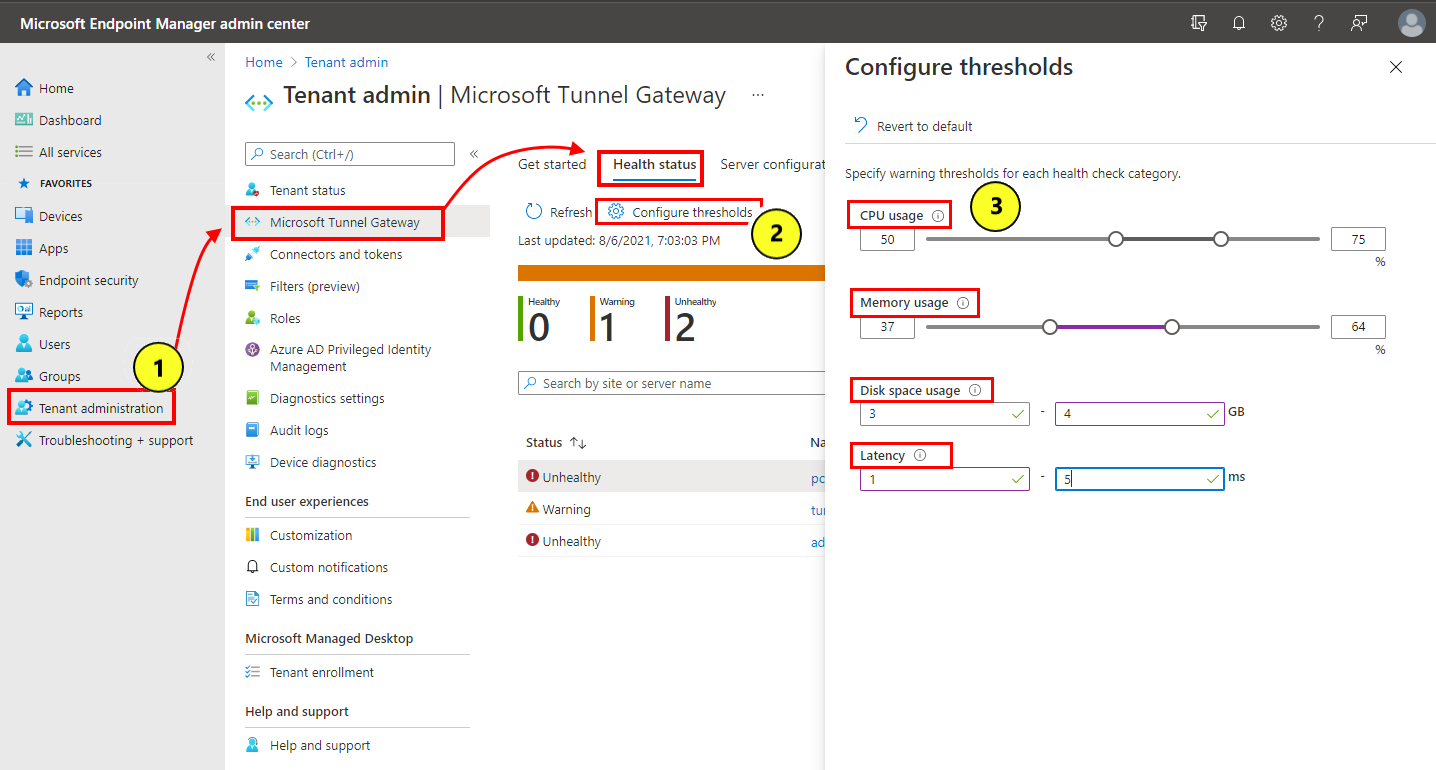

상태 임계값 관리

다음 Microsoft Tunnel 상태 메트릭을 사용자 지정하여 각 메트릭이 상태를 보고하는 데 사용하는 임계값을 변경할 수 있습니다. 사용자 지정은 테넌트 전역적이며 모든 Tunnel 서버에 적용됩니다. 사용자 지정할 수 있는 상태 검사 메트릭에는 다음이 포함됩니다.

- CPU 사용량

- 메모리 사용량

- 디스크 공간 사용량

- 대기 시간

메트릭 임계값을 수정하려면

Microsoft Intune 관리 센터에 로그인하고 테넌트 관리>Microsoft Tunnel Gateway>Health 상태 이동합니다.

임계값 구성을 선택합니다.

구성된 임계값 페이지에서 사용자 지정할 각 상태 검사 범주에 대한 새 임계값을 설정합니다.

- 임계값은 모든 사이트의 모든 서버에 적용됩니다.

- 모든 임계값을 기본값으로 복원하려면 기본값으로 되돌리기를 선택합니다.

저장을 선택합니다.

상태 창에서 새로 고침을 선택하여 사용자 지정된 임계값을 기준으로 모든 서버의 상태를 업데이트합니다.

임계값을 수정하면 서버의 상태 검사 탭의 값이 자동으로 업데이트되어 현재 임계값에 따라 상태를 반영합니다.

Tunnel 서버의 상태 추세

Microsoft Tunnel Gateway 상태 메트릭의 상태 추세를 차트 형식으로 봅니다. 차트 데이터는 3시간 단위로 평균되므로 최대 3시간까지 지연될 수 있습니다.

상태 추세 차트는 다음과 같은 메트릭에 사용할 수 있습니다.

- Connections

- CPU 사용량

- 디스크 공간 사용량

- 메모리 사용량

- 평균 대기 시간

- 처리량

추세 차트를 보려면

Microsoft Intune 관리 센터에 로그인합니다.

테넌트 관리>Microsoft Tunnel Gateway>상태>서버 선택으로 진행한 다음 추세를 선택합니다.

메트릭 드롭다운을 사용하여 보려는 메트릭 차트를 선택합니다.

mst-cli 명령줄 도구 사용

Mst-cli 명령줄 도구를 사용하여 Microsoft Tunnel 서버에 대한 정보를 가져올 수 있습니다. 이 파일은 Microsoft Tunnel이 설치될 때 Linux 서버에 추가됩니다. 도구는 /usr/sbin/mst-cli에 있습니다.

자세한 내용 및 명령줄 예제는 Microsoft Tunnel용 mst-cli 명령줄 도구를 참조하세요.

Microsoft Tunnel 로그 보기

Microsoft Tunnel은 syslog 형식으로 Linux 서버 로그에 정보를 기록합니다. 로그 항목을 보려면 journalctl -t 명령 뒤에 Microsoft Tunnel 항목과 관련된 하나 이상의 태그를 사용합니다.

mstunnel-agent: 에이전트 로그를 표시합니다.

mstunnel_monitor: 모니터링 작업 로그를 표시합니다.

ocserv - 서버 로그를 표시합니다.

ocserv-access - 액세스 로그를 표시합니다.

기본적으로 액세스 로깅은 사용하지 않도록 설정되어 있습니다. 액세스 로그를 사용하도록 설정하면 서버에서 활성화된 연결의 개수와 사용 패턴에 따라 성능이 저하될 수 있습니다. DNS 연결 로깅은 로그의 세부 정보 표시 수준을 증가시켜 노이즈를 발생시킬 수 있습니다.

액세스 로그는

<Server timestamp><Server Name><ProcessID on Server><userId><deviceId><protocol><src IP and port><dst IP and port><bytes sent><bytes received><connection time in seconds>같은 형식으로 되어 있으며 그 예는 다음과 같습니다.- Feb 25 16:37:56 MSTunnelTest-VM ocserv-access[9528]: ACCESS_LOG,41150dc4-238x-4dwv-9q89-55e987f30c32,f5132455-ef2dd-225a-a693-afbbqed482dce,tcp,169.254.54.149:49462,10.88.0.5:80,112,60,10

중요

ocserv-access에서 deviceId 값은 디바이스에서 실행되는 Microsoft Defender 고유한 설치 instance 식별하며 Intune 디바이스 ID 또는 Microsoft Entra 디바이스 ID를 식별하지 않습니다. Defender를 제거한 다음 디바이스에 다시 설치하면 DeviceId*에 대한 새 instance 생성됩니다.

액세스 로깅을 사용하도록 설정하려면 다음을 수행합니다.

- TRACE_SESSIONS=1 in /etc/mstunnel/env.sh 설정

- DNS연결에서 TRACE_SESSIONS=2으로 설정해 로깅을 포함

mst-cli server restart를 실행해 서버를 재시작합니다.

액세스 로그에 노이즈가 지나치게 많은 경우 TRACE_SESSIONS=1으로 설정하고 서버를 재시작해 DNS 연결 로깅을 끌 수 있습니다.

OCSERV_TELEMETRY - Tunnel에 대한 연결에 대한 원격 분석 세부 정보를 표시합니다.

원격 분석 로그의 형식은 다음과 같습니다. bytes_in, bytes_out 및 기간 값은 연결 끊기 작업에만 사용됩니다. 예를 들면 다음과 같습니다.

<operation><client_ip><server_ip><gateway_ip><assigned_ip><user_id><device_id><user_agent><bytes_in><bytes_out><duration>- 10월 20일 19:32:15 mstunnel ocserv[4806]: OCSERV_TELEMETRY,connect,31258,73.20.85.75,172.17.0.3, 169.254.0.1,169.254.107.209,3780e1fc-3ac2-4268-a1fd-dd910ca8c13c, 5A683ECC-D909-4E5F-9C67-C0F595A4A70E,MobileAccess iOS 1.1.34040102

중요

OCSERV_TELEMETRYdeviceId 값은 디바이스에서 실행되는 Microsoft Defender 고유한 설치 instance 식별하며 Intune 디바이스 ID 또는 Microsoft Entra 디바이스 ID를 식별하지 않습니다. Defender를 제거한 다음 디바이스에 다시 설치하면 DeviceId*에 대한 새 instance 생성됩니다.

journalctl 명령줄 예시:

- 터널 서버에 국한된 정보를 확인하려면

journalctl -t ocserv를 실행합니다. - 원격 분석 로그를 보려면 를 실행합니다.

journalctl -t ocserv | grep TELEMETRY - 모든 로그 옵션 정보를 확인하려면

journalctl -t ocserv -t ocserv-access -t mstunnel-agent -t mstunnel_monitor를 실행합니다. - 로그 파일의 활성 및 연속 보기를 표시하려면 명령에

-f를 추가합니다. 예를 들어 Microsoft Tunnel의 진행 중인 프로세스를 적극적으로 모니터링하려면journalctl -t mstunnel_monitor -f를 실행합니다.

journalctl에 대한 추가 옵션:

journalctl -h– journalctl에 대한 명령 도움말을 표시합니다.man journalctl– 추가 정보를 표시합니다.man journalctl.conf구성에 대한 정보를 표시합니다. journalctl에 대한 자세한 내용은 사용 중인 Linux 버전에 대한 설명서를 참조하세요.

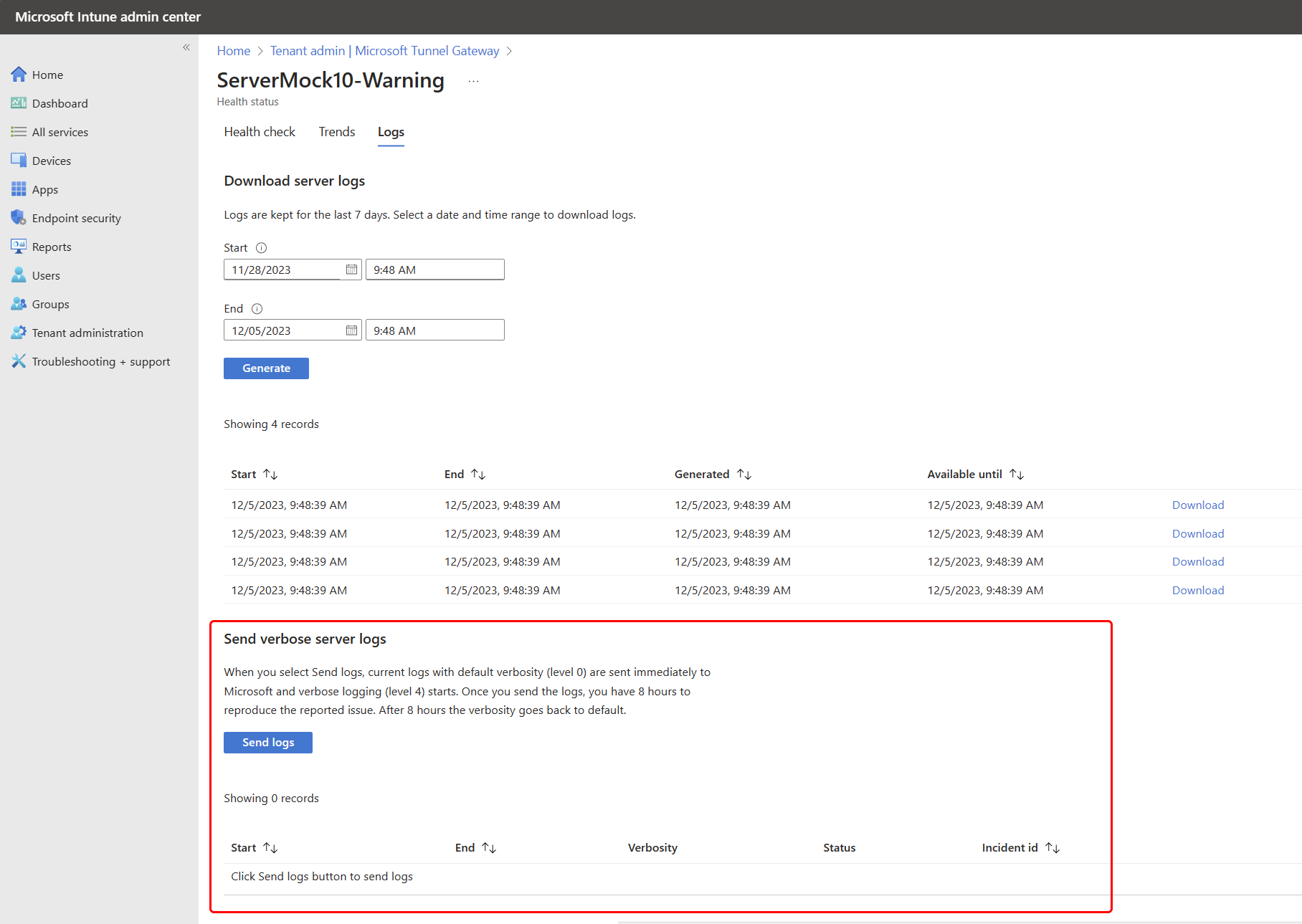

Tunnel 서버에 대한 진단 로그의 간편한 업로드

진단 지원을 위해 Intune 관리 센터 내에서 한 번의 클릭으로 Intune을 사용하여 Tunnel Gateway 서버에서 Microsoft로 직접 자세한 로그를 활성화, 수집 및 제출하도록 할 수 있습니다. 그런 다음, 이러한 자세한 로그는 Microsoft와 협력하여 Tunnel 서버의 문제를 식별하거나 resolve 때 Microsoft에서 직접 사용할 수 있습니다.

지원 인시던트를 열기 전에 이벤트에서 자세한 로그를 수집하고 업로드할 수 있으며, 요청 시 이미 Microsoft와 협력하여 터널 서버 작업을 검토해야 합니다.

이 기능을 사용하려면 다음을 수행합니다.

Microsoft Intune 관리 센터를 열고 테넌트 관리>Microsoft Tunnel Gateway>로 이동하여 서버를> 선택한 다음 로그 탭을 선택합니다.

로그 탭에서 자세한 정보 서버 로그 보내기 섹션을 찾아 로그 보내기를 선택합니다.

Tunnel 서버에 대한 로그 보내기 를 선택하면 다음 프로세스가 시작됩니다.

- 먼저 Intune은 현재 Tunnel 서버 로그 집합을 캡처하고 Microsoft에 직접 업로드합니다. 이러한 로그는 서버 현재 로그 세부 정보 수준을 사용하여 수집됩니다. 기본적으로 서버 세부 정보 표시 수준은 0입니다.

- 다음으로, Intune은 Tunnel 서버 로그에 대해 4(4)의 세부 정보 수준을 사용하도록 설정합니다. 이 세부 정보 수준은 8시간 동안 수집됩니다.

- 자세한 로그 수집의 8시간 동안 조사 중인 문제 또는 작업을 재현하여 로그의 세부 정보를 캡처해야 합니다.

- 8시간 후 Intune은 자세한 정보를 포함하는 두 번째 서버 로그 집합을 수집하고 Microsoft에 업로드합니다. 업로드 시 Intune은 기본 세부 정보 표시 수준 0(0)을 사용하도록 터널 서버 로그를 다시 설정합니다. 이전에 서버의 세부 정보 표시 수준을 높인 경우 Intune에서 세부 정보를 0으로 다시 설정하면 사용자 지정 세부 정보 수준을 복원할 수 있습니다.

Intune에서 수집하고 업로드하는 각 로그 집합은 다음 세부 정보가 로그 보내기 단추 아래의 관리 센터에 표시되는 별도의 집합으로 식별 됩니다 .

- 로그 컬렉션의 시작 및 종료 시간

- 업로드가 생성된 경우

- 로그는 세부 정보 표시 수준을 설정합니다.

- 특정 로그 집합을 식별하는 데 사용할 수 있는 인시던트 ID

자세한 로그 수집을 실행하는 동안 문제를 캡처한 후 조사에 도움이 되도록 해당 로그 집합의 인시던트 ID 를 Microsoft에 제공할 수 있습니다.

로그 수집 정보

- Intune은 자세한 로깅을 사용하거나 사용하지 않도록 설정하기 위해 Tunnel 서버를 중지하거나 다시 시작하지 않습니다.

- 8시간의 자세한 로깅 기간은 일찍 연장하거나 중지할 수 없습니다.

- 로그 보내기 프로세스를 필요에 따라 사용하여 자세한 로깅 문제를 캡처할 수 있습니다. 그러나 로그 세부 정보가 증가하면 Tunnel Server에 부담이 가중되며 일반 구성으로 권장되지 않습니다.

- 자세한 정보 로깅이 종료되면 이전에 설정된 세부 정보 수준에 관계없이 Tunnel 서버 로그에 대해 기본 세부 정보 표시 수준 0이 설정됩니다.

- 다음 로그는 이 프로세스를 통해 수집됩니다.

- mstunnel-agent (에이전트 로그)

- mstunnel_monitor (모니터링 작업 로그)

- ocserv (서버 로그)

ocserv-access 로그는 수집되거나 업로드되지 않습니다.

알려진 문제

다음은 Microsoft Tunnel의 알려진 문제입니다.

서버 상태

서버 상태 상태 오프라인으로 표시되면 클라이언트가 Tunnel을 성공적으로 사용할 수 있습니다.

문제: Tunnel Health 상태 탭에서 서버의 상태는 사용자가 터널 서버에 도달하여 organization 리소스에 연결할 수 있더라도 연결이 끊어짐을 나타내는 오프라인으로 상태 보고합니다.

해결 방법: 이 문제를 resolve 하려면 Intune을 사용하여 Tunnel 서버 에이전트를 다시 등록하는 Microsoft Tunnel을 다시 설치해야 합니다. 이 문제를 방지하려면 터널 에이전트 및 서버가 릴리스된 직후에 업데이트를 설치합니다. Microsoft Intune 관리 센터의 Tunnel 서버 상태 메트릭을 사용하여 서버 상태를 모니터링합니다.

Podman을 사용하면 mstunnel_monitor 로그에 "검사 실행 오류"가 표시됩니다.

문제: Podman이 활성 컨테이너가 실행되고 있는지 확인하거나 확인하지 못하고 Tunnel 서버의 mstunnel_monitor 로그 에 "오류 실행 검사"를 보고합니다. 오류의 예는 다음과 같습니다.

에이전트:

Error executing Checkup Error details \tscript: 561 /usr/sbin/mst-cli \t\tcommand: $ctr_cli exec $agent_name mstunnel checkup 2> >(FailLogger) \tstack: \t\t<> Checkup /usr/sbin/mst-cli Message: NA \t\t<> MonitorServices /usr/sbin/mst-cli Message: Failure starting service mstunnel-agent \t\t<> main /usr/sbin/mstunnel_monitor Message: NA서버:

Error executing Checkup Error details \tscript: 649 /usr/sbin/mst-cli \t\tcommand: $ctr_cli exec $agent_name mstunnel checkup 2> >(FailLogger) \tstack: \t\t<> Checkup /usr/sbin/mst-cli Message: NA \t\t<> MonitorServices /usr/sbin/mst-cli Message: Failure starting service mstunnel-server \t\t<> main /usr/sbin/mstunnel_monitor Message: NA

해결 방법: 이 문제를 resolve Podman 컨테이너를 수동으로 다시 시작합니다. 그런 다음 Podman은 컨테이너를 식별할 수 있어야 합니다. 문제가 지속되거나 반환되는 경우 cron 을 사용하여 이 문제가 표시되면 컨테이너를 자동으로 다시 시작하는 작업을 만드는 것이 좋습니다.

Podman을 사용하면 mstunnel-agent 로그에 System.DateTime 오류가 표시됩니다.

문제: Podman을 사용하는 경우 mstunnel-agent 로그에 다음 항목과 유사한 오류가 포함될 수 있습니다.

Failed to parse version-info.json for version information.System.Text.Json.JsonException: The JSON value could not be converted to System.DateTime

이 문제는 Podman과 Tunnel Agent 간의 서식 지정 날짜 차이로 인해 발생합니다. 이러한 오류는 심각한 문제를 나타내거나 연결을 방지하지 않습니다. 2022년 10월 이후에 릴리스된 컨테이너부터 서식 문제를 해결해야 합니다.

해결 방법: 이러한 문제를 resolve 에이전트 컨테이너(Podman 또는 Docker)를 최신 버전으로 업데이트합니다. 이러한 오류의 새 원본이 검색되면 후속 버전 업데이트에서 계속 수정할 것입니다.

터널에 연결

디바이스가 터널 서버에 연결하지 못했습니다.

문제: 디바이스가 서버에 연결하지 못하고 Tunnel 서버 ocserv 로그 파일에는 다음 항목과 유사한 항목이 포함되어 있습니다. main: tun.c:655: Can't open /dev/net/tun: Operation not permitted

터널 로그 보기에 대한 지침은 이 문서의 Microsoft Tunnel 로그 보기를 참조하세요.

해결 방법: Linux 서버를 다시 부팅한 후 를 사용하여 mst-cli server restart 서버를 다시 시작합니다.

이 문제가 계속되면 cron 예약 유틸리티를 사용하여 다시 시작 명령을 자동화하는 것이 좋습니다. Linux에서 cron을 사용하는 방법(opensource.com)을 참조하세요.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기