Nata

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti prisijungti arba pakeisti katalogus.

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti pakeisti katalogus.

Jei esate aplinkos administratorius arba Microsoft Power Platform administratorius, galite valdyti jūsų organizacijoje sukurtas programas.

Administratoriai „Power Platform“ administravimo centre gali atlikti tolesnius veiksmus:

- Įtraukti arba keisti vartotojus, su kuriais bendrinama programa

- Panaikinti šiuo metu nenaudojamas programas

Būtinosios sąlygos

- „Power Apps“ planas arba „Power Automate“ planas. Taip pat galite prisijungti prie nemokamos „Power Apps“ bandomosios versijos.

- Power Apps aplinkos administratoriaus arba Power Platform administratoriaus teisės. Norėdami gauti daugiau informacijos, žr. Aplinkų administravimas „Power Apps“ tarnyboje.

„Power Apps“ valdymas

- Prisijunkite prie „Power Platform“ administravimo centro.

- Naršymo srityje pasirinkite Tvarkyti.

- Srityje Tvarkyti pasirinkite Aplinkos.

- Puslapyje **Aplinkos** pasirinkite aplinką.

- Srityje Ištekliai pasirinkite Power Apps.

- Pasirinkite programą, kurią norite tvarkyti.

- Komandų juostoje pasirinkite norimą veiksmą: Bendrinti arba Ištrinti.

Valdykite, kas gali bendrinti drobės programas

Power Apps gerbia drobės programą Bendrinti privilegiją Dataverse. Vartotojas negalės bendrinti drobės programų aplinkoje, jei neturės saugos vaidmens su drobės programos bendrinimo teisėmis, kurių reikšmė yra kita nei Nepasirinkta. Ši „Dataverse” drobės programų teisė taip pat yra pripažįstama numatytoje aplinkoje. Norėdami sužinoti daugiau, skaitykite Saugos vaidmens parametrų redagavimas.

Pastaba.

Galimybei valdyti Drobės programų bendrinimo teisę saugos vaidmenyje reikalinga „Dataverse” toje aplinkoje, kurioje šią teisę reikia keisti. Power Apps diskretiškai neatpažįsta kitų Dataverse "Canvas" programos objekto teisių, nustatytų aplinkai.

Sistemos naujiniai gali pašalinti iš anksto nustatytų saugos vaidmenų tinkinimus, įskaitant aplinkos kūrėją. Tai reiškia, kad atnaujinant sistemą gali būti vėl pašalinta drobės programos bendrinimo teisė. Kol drobės programos bendrinimo teisė nebus išsaugota sistemos naujinimo metu, bendrinimo teisės tinkinimą gali tekti pritaikyti iš naujo.

Organizacijos valdymo klaidų turinio pateikimas

Jei nurodysite, kad valdymo klaidų pranešimo turinys bus rodomas klaidų pranešimuose, jis įtraukiamas į klaidos pranešimą, rodomą, kai vartotojai pastebi, kad neturi teisės bendrinti programų aplinkoje. Sužinokite daugiau " PowerShell" valdymo klaidų pranešimų turinio komandose.

Atskirkite SharePoint "Microsoft" pasirinktinių formų kūrėjus nuo bendrųjų Aplinkų kūrėjų

Be galimybės įrašyti SharePoint pasirinktinius formų išteklius į nestandartinę aplinką, taip pat galima apriboti kūrėjo teises, kad būtų galima kurti ir redaguoti SharePoint pasirinktines formas tik nenumatytoje aplinkoje. Už numatytosios aplinkos ribų administratorius gali panaikinti Aplinkos kūrėjo saugos vaidmenį vartotojams ir priskirti „SharePoint” pasirinktinės formos kūrėjo saugos vaidmenį.

Pastaba.

Galimybė atskirti pasirinktinius SharePoint formų kūrėjus nuo bendrųjų Aplinkos kūrėjų reikalauja Dataverse aplinkoje, kurioje reikia keisti teisę.

Vartotojas, turintis tik "SharePoint" pasirinktinių formų kūrėjo vaidmenį aplinkoje, nematys aplinkos " Power Apps" arba "Power Automate" aplinkos sąraše.

Norėdami apriboti kūrėjo teises, kad galėtumėte kurti ir redaguoti SharePoint pasirinktines formas tik nenumatytoje aplinkoje, atlikite šiuos veiksmus.

Turėkite administratorių, priskiriantį aplinką „SharePoint” pasirinktinėms formoms, kuris skiriasi nuo numatytosios aplinkos.

Paprašykite administratoriaus įdiegti "SharePoint" pasirinktinių formų kūrimo priemonės sprendimą iš "Marketplace " į jūsų aplinką, skirtą "SharePoint" pasirinktinėms formoms.

Power Platform administravimo centre pasirinkite aplinką, kurią pirmame žingsnyje priskyrėte SharePoint pasirinktinėms formoms ir priskirkite SharePoint pasirinktinės formos kūrėjo saugos vaidmenį vartotojams, kurie turėtų kurti SharePoint pasirinktines formas. Žiūrėkite Saugos vaidmenų priskyrimas vartotojams aplinkoje, kurioje yra Dataverse duomenų bazė.

Dažnai užduodami klausimai

Ar galiu redaguoti pasirinktinio formų SharePoint kūrėjo saugos vaidmens teises?

Ne, SharePoint pasirinktinio formų kūrėjo saugos vaidmuo įtraukiamas į aplinką importuojant neprimifikuojamą sprendimą. Pastaba: SharePoint pasirinktinis formų kūrimas reikalauja, kad vartotojas turėtų leidimą naudoti SharePoint ir Power Platform. Platforma patikrina, ar vartotojas turi tikslinio sąrašo, sukurto naudojant „Microsoft Lists“, rašymo leidimus ir ar vartotojas turi leidimą sistemoje „Power Platform“ kurti arba naujinti „SharePoint“ pasirinktinę formą. Kad pasirinktinis SharePoint formų kūrėjas atitiktų Power Platform patikrą, vartotojui turi būti sukurtas pasirinktinis SharePoint saugos vaidmuo arba Aplinkos kūrėjo saugos vaidmuo.

Ar vartotojas, kuriam priskirtas tik pasirinktinis SharePoint formų kūrėjo vaidmuo, matys aplinką make.powerapps.com aplinkos rinktuve?

Ne, kūrėjas, neturintis saugos vaidmens, nurodyto dokumentacijoje Pasirinkti aplinkas, nematys aplinkos aplinkos parinkiklyje .https://make.powerapps.com Vartotojas, kuriam priskirti pasirinktinio SharePoint formų kūrėjo vaidmuo, gali bandyti pereiti prie aplinkos manipuliuodamas URI. Jei vartotojas bandys sukurti atskirą programą, jis matys leidimo klaidą.

Programos karantino būsenos valdymas

Papildydama "Power Platform" duomenų praradimo prevencijos strategijas, "Power Platform" leidžia administratoriams "karantinuoti" išteklius, nustatant mažo kodo kūrimo apsauginius turėklus. Ištekliaus sulaikymo būseną valdo administratoriai ir kontroliuoja, ar išteklius pasiekiamas galutiniams vartotojams. "Power Apps" ši galimybė leidžia administratoriams tiesiogiai apriboti programų, kurioms gali prireikti dėmesio, kad atitiktų organizacijos atitikties reikalavimus, pasiekiamumą.

Pastaba.

Karantinuota programa nebus pasiekiama naudotojams, kurie niekada anksčiau nebuvo paleidę programos.

Karantinuota programa gali būti trumpam pasiekiama naudotojams, kurie žaidė programą prieš ją karantinuojant. Šie naudotojai gali kelias sekundes naudoti karantine laikomą programą, jei anksčiau ją naudojo. Tačiau po to jie gaus pranešimą, kad programa yra karantine, jei bandys ją atidaryti dar kartą.

Šioje lentelėje apibrėžiama, kaip sulaikymo būseną paveikia administratorių, kūrėjų ir galutinių vartotojų patirtis.

| Asmuo | Aplinka |

|---|---|

| Administratorius | Nepriklausomai nuo programos karantino būsenos, programa yra matoma administratoriams "Power Platform" administravimo centre ir "PowerShell" cmdlet. |

| kūrėją; | Nepriklausomai nuo programos karantino būsenos, programa matoma https://make.powerapps.com ir gali būti atidaryta redaguoti "Power Apps Studio". |

| Galutinis vartotojas | Karantine laikoma programa galutiniams vartotojams, kurie paleidžia programą, pateikia pranešimą, nurodantį, kad jie negali pasiekti programos. |

Galutiniai vartotojai matys klaidos pranešimą, kai paleis programą, kuri buvo sulaikyta.

Toliau esančioje lentelėje pateikiamas palaikymas dėl tamsos:

| „Power Apps“ tipas | Pagalbos dėl pagalbos, kai pagalba teikiama dėl |

|---|---|

| Drobės programa | Bendrai pasiekiama |

| Modeliu pagrįsta programa | Dar nepalaikoma |

Programos anodavimas

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Programos sulaikymo atsisakymas

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Programos būsenos anodavimas

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Valdomos aplinkos: sąlyginė prieiga atskirose programose

Be paslaugai Power Apps taikomų sąlyginės prieigos strategijų, valdomose aplinkose galima taikyti Microsoft Entra sąlyginės prieigos strategijas atskiroms programoms, sukurtoms Power Apps naudojant. Pavyzdžiui, administratorius gali taikyti sąlyginės prieigos strategiją, reikalaujančią kelių dalių autentifikavimo tik programose, kuriose yra slaptų duomenų. Power Apps Naudoja sąlyginės prieigos autentifikavimo kontekstą kaip mechanizmą, skirtą taikyti sąlyginės prieigos strategijas detaliose programose. Administratoriai yra asmenys, kuriems leidžiama įtraukti arba pašalinti autentifikavimo kontekstus programoje. Kūrėjai negali redaguoti autentifikavimo kontekstų programoje.

Pastaba.

- Programoje nustatyti autentifikavimo kontekstai neperkeliami su sprendimų programomis ir perkeliami iš vienos aplinkos į kitą. Taip skirtingose aplinkose programoms galima taikyti skirtingus autentifikavimo kontekstus. Be to, kai programa juda aplinkose per sprendimus, išlaikomas autentifikavimo kontekstas, nustatytas aplinkoje. Pavyzdžiui, jei autentifikavimo kontekstas nustatomas programos UAT aplinkoje, tas autentifikavimo kontekstas yra išsaugomas.

- Programoje galima nustatyti kelis autentifikavimo kontekstus. Galutinis vartotojas turi praeiti sąlyginės prieigos strategijų, taikomų keliuose autentifikavimo kontekstuose, sąjungą.

- Sąlyginė prieiga atskirose programose yra valdomų aplinkų funkcija.

Toliau pateiktoje lentelėje nurodoma, kaip konkrečios programos sąlyginės prieigos taikymas veikia administratorių, kūrėjų ir galutinių vartotojų funkcijas.

| Asmuo | Aplinka |

|---|---|

| Administratorius | Nepaisant sąlyginės prieigos strategijų, susietų su programa, programa administratoriams Power Platform matoma administravimo centre ir "PowerShell" cmdlet. |

| kūrėją; | Nepaisant sąlyginės prieigos politikos, susietos su programa, programa yra matoma https://make.powerapps.com ir gali būti atidaryta redaguoti Power Apps Studio. |

| Galutinis vartotojas | Programai taikoma sąlyginės prieigos politika taikoma, kai galutiniai naudotojai paleidžia programą. Vartotojui, kuris neišlaiko sąlyginės prieigos tikrinimų, autentifikavimo procese pateikiamas dialogo langas, nurodantis, kad jam neleidžiama pasiekti ištekliaus. |

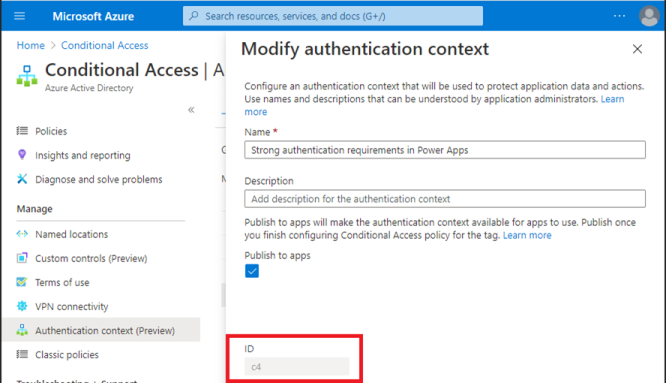

Kai administratoriai susieja autentifikavimo kontekstus su sąlyginės prieigos strategijomis, https://portal.azure.com jie gali nustatyti autentifikavimo konteksto ID programoje. Šis vaizdas iliustruoja, kur gauti autentifikavimo konteksto ID.

Galutiniai vartotojai, neatitinkantys sąlyginės prieigos strategijos reikalavimų, gauna klaidos pranešimą, nurodantį, kad jie neturi prieigos.

Šioje lentelėje pateikiama sąlyginė prieiga prie papildomų programų palaikymo:

| „Power Apps“ tipas | Sąlyginė prieiga prie atskirų programų palaikymo |

|---|---|

| Drobės programa | Peržiūros versijos pasiekiamumas |

| Modeliu pagrįsta programa | Nepalaikomas |

Sąlyginės prieigos autentifikavimo konteksto ID įtraukimas į programą

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Programėlėje nustatytų sąlyginės prieigos autentifikavimo kontekstinių ID gavimas

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Programos sąlyginės prieigos autentifikavimo konteksto ID pašalinimas

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>