Nata

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti prisijungti arba pakeisti katalogus.

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti pakeisti katalogus.

Klientai turi duomenų privatumo ir atitikties reikalavimus, kad apsaugotų savo duomenis šifruodami neveikiančius duomenis. Tai apsaugo duomenis nuo poveikio tuo atveju, kai duomenų bazės kopija yra pavogta. Naudojant duomenų šifravimą, pavogti duomenų bazės duomenys yra apsaugoti nuo atkūrimo kitame serveryje be šifravimo rakto.

Visi klientų duomenys, saugomi ramybės Power Platform būsenoje, pagal numatytuosius nustatymus yra užšifruojami naudojant stiprius "Microsoft" valdomus šifravimo raktus. "Microsoft" saugo ir tvarko visų jūsų duomenų duomenų bazės šifravimo raktą, kad jums to nereikėtų. Tačiau Power Platform pateikia šį kliento valdomą šifravimo raktą (CMK) jūsų pridėtam duomenų apsaugos valdymui, kuriame galite savarankiškai valdyti duomenų bazės šifravimo raktą, susietą su jūsų Microsoft Dataverse aplinka. Tai leidžia pasukti arba keisti šifravimo raktą pagal poreikį, taip pat neleidžia "Microsoft" pasiekti jūsų klientų duomenų, kai bet kuriuo metu atšaukiate rakto prieigą prie mūsų paslaugų.

Norėdami sužinoti daugiau apie klientų valdomą raktą Power Platform, žiūrėkite kliento valdomo rakto vaizdo įrašą.

Šios šifravimo rakto operacijos galimos naudojant kliento valdomą raktą (CMK):

- Sukurkite RSA (RSA-HSM) raktą iš "Azure Key" saugyklos.

- Sukurkite savo rakto Power Platform įmonės strategiją.

- Suteikite Power Platform įmonės strategijos leidimą pasiekti raktų saugyklą.

- Suteikite tarnybos administratoriui Power Platform perskaityti įmonės strategiją.

- Taikykite šifravimo raktą savo aplinkai.

- Grąžinti / pašalinti aplinkos CMK šifravimą į "Microsoft" valdomą raktą.

- Pakeiskite raktą sukurdami naują įmonės strategiją, pašalindami aplinką iš CMK ir iš naujo pritaikydami CMK su nauja įmonės strategija.

- Užrakinkite CMK aplinką atšaukdami CMK raktų saugyklos ir (arba) raktų leidimus.

- Perkelkite savo rakto (BYOK) aplinką į CMK taikydami CMK raktą.

Šiuo metu visi jūsų klientų duomenys, saugomi tik šiose programose ir tarnybose, gali būti užšifruoti naudojant kliento valdomą raktą:

Komercinis debesis

- Dataverse (Pasirinktiniai sprendimai ir "Microsoft" paslaugos)

- Dataverse Modeliu pagrįstų programų "Copilot"

- "Power Automate"

- "Dynamics 365" pokalbiai

- "Dynamics 365 Sales"

- „Dynamics 365 Customer Service“

- "Dynamics 365 Customer Insights" – duomenys

- Dynamics 365 Field Service

- "Dynamics 365 Retail"

- "Dynamics 365 Finance" ("Finance and Operations")

- Dynamics 365 Intelligent Order Management (Finansai ir operacijos)

- Dynamics 365 Project Operations (Finansai ir operacijos)

- Dynamics 365 Supply Chain Management (Finansai ir operacijos)

- Dynamics 365 Fraud Protection (Finansai ir operacijos)

- "Copilot" studija

Suverenus debesis - GCC High

- Dataverse (Pasirinktiniai sprendimai ir "Microsoft" paslaugos)

- Dataverse Modeliu pagrįstų programų "Copilot"

- "Dynamics 365" pokalbiai

- "Dynamics 365 Sales"

- „Dynamics 365 Customer Service“

- "Dynamics 365 Customer Insights" – duomenys

- "Copilot" studija

Pastaba.

- Norėdami gauti informacijos apie kliento valdomą raktų palaikymą, kreipkitės į anksčiau neišvardytų paslaugų atstovą.

- Nuance Pokalbio IVR ir kūrėjo pasveikinimo turinys neįtraukiamas į kliento valdomo rakto šifravimą.

- Jungčių ryšio parametrai ir toliau šifruojami naudojant "Microsoft" valdomą raktą.

- Power Apps rodomi vardai, aprašai ir ryšio metaduomenys ir toliau šifruojami naudojant "Microsoft" valdomą raktą.

- Atsisiuntimo rezultatų saitas ir kiti duomenys, kuriuos sprendimų tikrintuvas sukuria sprendimo tikrinimo metu, ir toliau šifruojami naudojant "Microsoft" valdomą raktą.

Aplinkos su finansų ir operacijų programomis, kuriose Power Platform įgalinta integracija, taip pat gali būti šifruojamos. "Finance and Operations" aplinkose be Power Platform integracijos ir toliau naudojamas numatytasis "Microsoft" valdomas raktas duomenims šifruoti. Sužinokite daugiau skyriuje Šifravimas finansų ir operacijų programose.

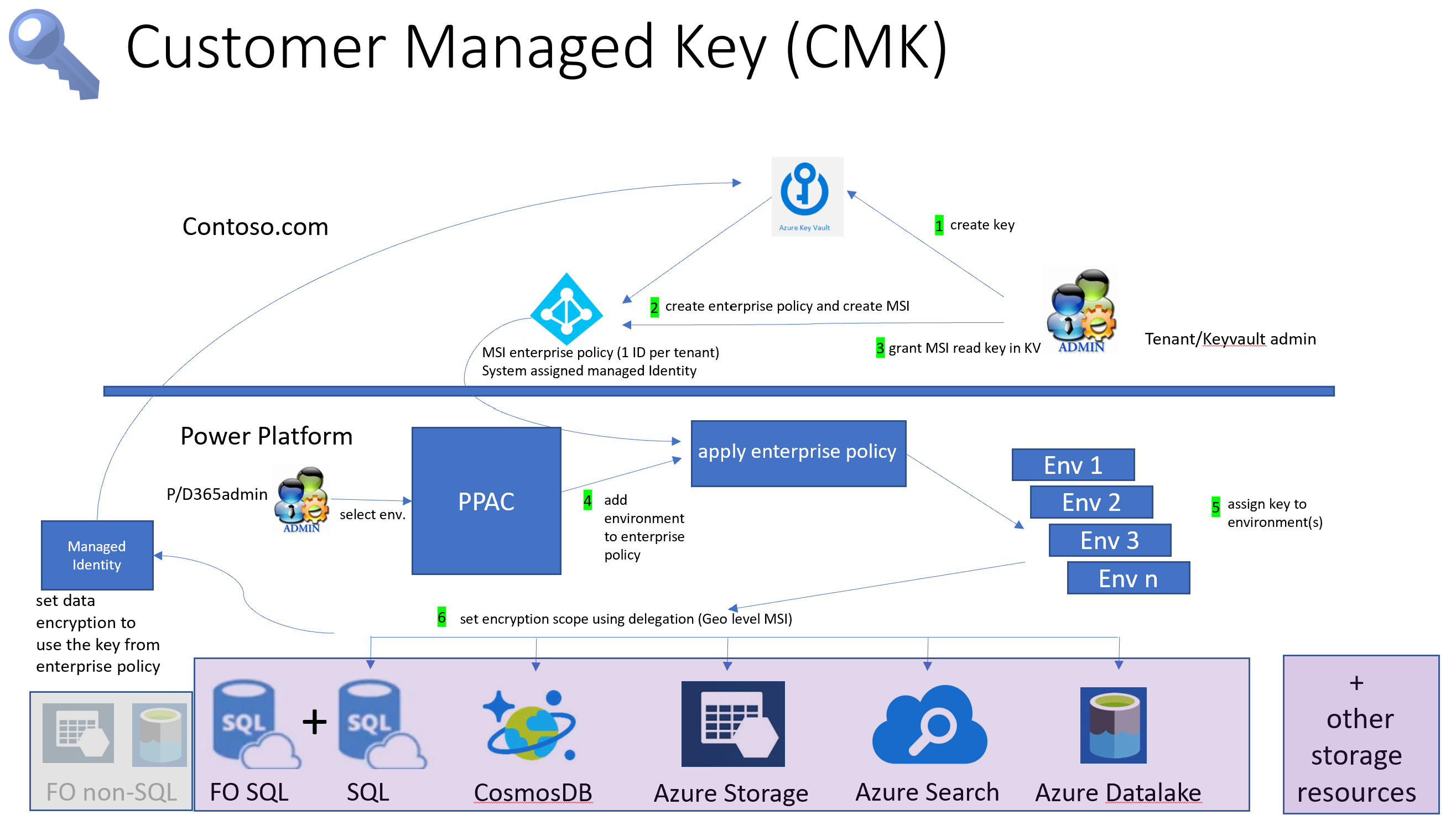

Įvadas į kliento valdomą raktą

Naudodami kliento valdomą raktą, administratoriai gali pateikti savo šifravimo raktą iš savo "Azure Key Vault" saugyklos saugyklos Power Platform tarnyboms, kad užšifruotų savo klientų duomenis. "Microsoft" neturi tiesioginės prieigos prie jūsų "Azure Key Vault". Kad Power Platform tarnybos galėtų pasiekti šifravimo raktą iš jūsų "Azure Key Vault", administratorius sukuria Power Platform įmonės strategiją, kuri nurodo šifravimo raktą ir suteikia šiai įmonės strategijai prieigą skaityti raktą iš "Azure Key Vault".

Power Platform Tada tarnybos administratorius gali įtraukti Dataverse aplinkas į įmonės strategiją, kad pradėtų šifruoti visus klientų duomenis aplinkoje naudojant šifravimo raktą. Administratoriai gali pakeisti aplinkos šifravimo raktą sukurdami kitą įmonės strategiją ir įtraukti aplinką (ją pašalinę) į naują įmonės strategiją. Jei aplinkos nebereikia šifruoti naudojant kliento valdomą raktą, administratorius gali pašalinti Dataverse aplinką iš įmonės strategijos, kad grąžintų duomenų šifravimą atgal į "Microsoft" valdomą raktą.

Administratorius gali užrakinti kliento valdomas raktų aplinkas atšaukdamas rakto prieigą iš įmonės strategijos ir atrakinti aplinkas atkurdamas rakto prieigą. Daugiau informacijos: Aplinkos užrakinimas atšaukiant raktų saugyklos ir (arba) raktų teisių prieigą

Siekiant supaprastinti pagrindines valdymo užduotis, užduotys suskirstytos į tris pagrindines sritis:

- Sukurkite šifravimo raktą.

- Sukurkite įmonės strategiją ir suteikite prieigą.

- Valdykite aplinkos šifravimą.

Įspėjimas

Kai aplinkos užrakintos, jos negali pasiekti niekas, įskaitant "Microsoft" palaikymo tarnybą. Užrakintos aplinkos išjungiamos ir gali būti prarasti duomenys.

Kliento valdomo rakto licencijavimo reikalavimai

Kliento valdomo rakto strategija vykdoma tik tose aplinkose, kurios yra suaktyvintos valdomoms aplinkoms. Valdomos aplinkos įtraukiamos kaip teisė į atskiras Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages" ir "Dynamics 365" licencijas, suteikiančias aukščiausios kokybės naudojimo teises. Sužinokite daugiau apie valdomos aplinkos licencijavimą skiltyje Licencijavimo apžvalga Microsoft Power Platform.

Be to, norint naudoti kliento valdomą "Dynamics 365" raktą Microsoft Power Platform , reikia, kad vartotojai, esantys aplinkoje, kurioje vykdoma šifravimo rakto strategija, turėtų vieną iš šių prenumeratų:

- „Microsoft 365“ arba „Office 365“ A5 / E5 / G5

- „Microsoft 365“ A5 / E5 / F5 / G5 atitiktis

- „Microsoft 365 F5“ sauga ir atitiktis

- „Microsoft 365“ A5/E5/F5/G5 informacijos apsauga ir valdymas

- „Microsoft 365“ A5 / E5 / F5 / G5 prekybos naudojantis viešai neatskleista informacija rizikos valdymas

Sužinokite daugiau apie šias licencijas.

Supraskite galimą riziką valdant raktą

Kaip ir bet kurioje verslui gyvybiškai svarbioje srityje, administracinio lygio prieigą turintys jūsų organizacijos darbuotojai privalo būti patikimi. Prieš naudojant raktų valdymo funkciją, reikėtų suprasti duomenų bazės šifravimo raktų valdymo pavojus. Gali būti, kad jūsų organizacijoje dirbantis kenkėjiškas administratorius (asmuo, kuriam suteikta arba gavo administratoriaus lygio prieigą siekiant pakenkti organizacijos saugai ar verslo procesams), gali naudoti raktų valdymo funkciją, kad sukurtų raktą ir užrakintų jūsų nuomotojo aplinką.

Apsvarstykite tokią įvykių seką.

Kenkėjiškas raktų saugyklos administratorius sukuria raktą ir įmonės strategiją "Azure" portale. "Azure Key Vault" administratorius eina į Power Platform administravimo centrą ir įtraukia aplinkas į įmonės strategiją. Tada kenkėjiškas administratorius grįžta į "Azure" portalą ir atšaukia pagrindinę prieigą prie įmonės strategijos, taip užrakindamas visas aplinkas. Dėl to sutrinka verslas, nes visos aplinkos tampa nepasiekiamos, o jei šis įvykis neišspręstas, t. y. atkuriama rakto prieiga, aplinkos duomenys gali būti prarasti.

Pastaba.

- "Azure Key Vault" turi įtaisytąsias apsaugos priemones, padedančias atkurti raktą, kurioms reikia įjungti apsaugos nuo ištrynimo ir išvalymo raktų saugyklos parametrus.

- Kita apsaugos priemonė, į kurią reikia atsižvelgti, yra užtikrinti, kad būtų atskirtos užduotys, kai "Azure Key Vault" administratoriui nesuteikiama prieiga prie Power Platform administravimo centro.

Pareigų atskyrimas siekiant sumažinti riziką

Šiame skyriuje aprašomos kliento valdomos pagrindinės funkcijos pareigos, už kurias atsakingas kiekvienas administratoriaus vaidmuo. Šių užduočių atskyrimas padeda sumažinti riziką, susijusią su klientų valdomais raktais.

"Azure Key Vault" ir (arba) Power Platform "Dynamics 365" tarnybos administravimo užduotys

Norėdami įgalinti klientų valdomus raktus, pirmiausia raktų saugyklos administratorius sukuria raktą "Azure" raktų saugykloje ir sukuria Power Platform įmonės strategiją. Sukūrus įmonės strategiją, sukuriama speciali Microsoft Entra ID valdoma tapatybė. Tada raktų saugyklos administratorius grįžta į "Azure" raktų saugyklą ir suteikia įmonės strategijai / valdomai tapatybei prieigą prie šifravimo rakto.

Tada raktų saugyklos administratorius suteikia atitinkamam / Power Platform "Dynamics 365" tarnybos administratoriui skaitymo prieigą prie įmonės strategijos. Suteikus skaitymo teisę, Power Platform "Dynamics 365" tarnybos administratorius gali eiti į Power Platform administravimo centrą ir įtraukti aplinkas į įmonės strategiją. Tada visi įtraukti aplinkų klientų duomenys užšifruojami naudojant kliento valdomą raktą, susietą su šia įmonės strategija.

Būtinosios sąlygos

- "Azure" prenumerata, apimanti "Azure Key Vault" arba "Azure Key Vault" valdomus aparatūros saugos modulius.

- ID Microsoft Entra su:

- Bendraautoriaus leidimas prenumeruoti. Microsoft Entra

- Leidimas kurti "Azure Key Vault" ir raktą.

- Prieiga prie išteklių grupės kūrimo. Tai reikalinga norint nustatyti raktų saugyklą.

Sukurkite raktą ir suteikite prieigą naudodami "Azure Key Vault"

"Azure Key Vault" administratorius atlieka šias užduotis "Azure".

- Sukurkite mokamą "Azure" prenumeratą ir "Key Vault". Nepaisykite šio veiksmo, jei jau turite prenumeratą, kurioje yra "Azure Key Vault".

- Eikite į "Azure Key Vault" tarnybą ir sukurkite raktą. Daugiau informacijos: Rakto kūrimas raktų saugykloje

- Įgalinkite įmonės strategijų tarnybą savo "Azure Power Platform " prenumeratai. Atlikite tai tik vieną kartą. Daugiau informacijos: Įmonės strategijų Power Platform tarnybos įgalinimas "Azure" prenumeratai

- Sukurkite Power Platform įmonės strategiją. Daugiau informacijos: Įmonės strategijos kūrimas

- Suteikite įmonės strategijos teises pasiekti raktų saugyklą. Daugiau informacijos: Įmonės strategijos teisių suteikti prieigą prie raktų saugyklos

- Suteikite Power Platform ir "Dynamics 365" administratoriams teisę skaityti įmonės strategiją. Daugiau informacijos: Administratoriaus Power Platform teisės skaityti įmonės strategiją suteikimas

Power Platform/"Dynamics 365" tarnybos administravimo Power Platform centro užduotys

Būtinoji sąlyga

Power Platform administratorius turi būti priskirtas arba "Dynamics 365 Service" administratoriaus Power Platform vaidmeniui Microsoft Entra .

Aplinkos šifravimo Power Platform valdymas administravimo centre

Administratorius Power Platform valdo kliento valdomas pagrindines užduotis, susijusias su aplinka Power Platform administravimo centre.

- Įtraukite aplinkas Power Platform į įmonės strategiją, kad užšifruotumėte duomenis kliento valdomu raktu. Daugiau informacijos: Aplinkos įtraukimas į įmonės strategiją duomenims šifruoti

- Pašalinkite aplinkas iš įmonės strategijos, kad grąžintumėte šifravimą į "Microsoft" valdomą raktą. Daugiau informacijos: Aplinkų šalinimas iš strategijos, kad grįžtumėte į "Microsoft" valdomąjį raktą

- Pakeiskite raktą pašalindami aplinkas iš senosios įmonės strategijos ir įtraukdami aplinkas į naują įmonės strategiją. Daugiau informacijos: Šifravimo rakto kūrimas ir prieigos suteikimas

- Pereiti iš BYOK. Jei naudojate ankstesnę savarankiškai valdomo šifravimo rakto funkciją, galite perkelti raktą į kliento valdomą raktą. Sužinokite daugiau Perkelkite savo rakto aplinkas į kliento valdomą raktą.

Sukurkite šifravimo raktą ir suteikite prieigą

"Azure" mokamos prenumeratos ir raktų saugyklos kūrimas

"Azure" atlikite šiuos veiksmus:

Sukurkite "Pay-as-you-go" arba lygiavertę "Azure" prenumeratą. Šis veiksmas nereikalingas, jei nuomotojas jau turi prenumeratą.

Kurti išteklių grupę. Daugiau informacijos: Išteklių grupių kūrimas

Pastaba.

Kurti arba naudoti išteklių grupę, kurios vieta, pvz., Centrinė JAV, atitinka aplinkos regioną Power Platform , pvz., Jungtinės Amerikos Valstijos.

Sukurkite raktų saugyklą naudodami mokamą prenumeratą, kurioje yra apsauga nuo ištrynimo ir išvalymo su išteklių grupe, kurią sukūrėte atlikdami ankstesnį veiksmą.

Svarbu

Norint užtikrinti, kad jūsų aplinka būtų apsaugota nuo atsitiktinio šifravimo rakto ištrynimo, raktų saugykloje turi būti įjungta apsauga nuo ištrynimo ir išvalymo. Negalėsite užšifruoti savo aplinkos naudodami savo raktą, neįjungę šių parametrų. Daugiau informacijos: "Azure Key Vault" programinio naikinimo apžvalga Daugiau informacijos: Raktų saugyklos kūrimas naudojant "Azure" portalą

Rakto kūrimas raktų saugykloje

- Įsitikinkite, kad įvykdėte būtinas sąlygas.

- Eikite į "Azure" portalo raktų>saugyklą ir suraskite raktų saugyklą, kurioje norite sugeneruoti šifravimo raktą.

- Patikrinkite "Azure" raktų saugyklos parametrus:

- Dalyje Parametrai pasirinkite Ypatybės.

- Dalyje Programinis naikinimas nustatykite arba patikrinkite, ar šioje raktų saugyklos parinktyje įjungtas Švelnus naikinimas.

- Dalyje Apsauga nuo valymo nustatykite arba patikrinkite, ar įgalinta parinktis Įgalinti apsaugą nuo valymo (įvesti privalomą panaikintų saugyklų ir saugyklų objektų saugojimo laikotarpį).

- Jei atlikote pakeitimų, pasirinkite Įrašyti.

RSA raktų kūrimas

Sukurkite arba importuokite raktą, turintį šias ypatybes:

- "Key Vault " ypatybių puslapiuose pasirinkite Raktai.

- Pasirinkite Generuoti/importuoti.

- Ekrane Kurti raktą nustatykite šias reikšmes, tada pasirinkite Kurti.

- parinktys: generuoti

- Pavadinimas: pateikite rakto pavadinimą

- Rakto tipas: RSA

- RSA rakto dydis: 2048 arba 3072

Svarbu

Jei rakte nustatysite galiojimo datą ir rakto galiojimo laikas baigėsi, visos šiuo raktu užšifruotos aplinkos neveiks. Nustatykite įspėjimą, kad galėtumėte stebėti galiojimo pabaigos sertifikatus su el. pašto pranešimais, skirtais vietiniam Power Platform administratoriui ir "Azure" raktų saugyklos administratoriui, kaip priminimą atnaujinti galiojimo datą. Tai svarbu norint išvengti neplanuotų sistemos gedimų.

Aparatūros saugos modulių (HSM) apsaugotų raktų importavimas

Galite naudoti apsaugotus aparatūros saugos modulių (HSM) raktus, kad užšifruotumėte savo Power Platform Dataverse aplinką. HSM apsaugoti raktai turi būti importuoti į raktų saugyklą , kad būtų galima sukurti įmonės strategiją. Daugiau informacijos rasite Palaikomi HSMImportuoti HSM apsaugotus raktus į Key Vault (BYOK).

Rakto kūrimas "Azure Key Vault Managed HSM"

Norėdami užšifruoti savo aplinkos duomenis, galite naudoti šifravimo raktą, sukurtą iš "Azure Key Vault Managed HSM". Tai suteikia FIPS 140-2 3 lygio palaikymą.

Sukurkite RSA-HSM raktus

Įsitikinkite, kad įvykdėte būtinas sąlygas.

Eikite į "Azure" portalą.

Sukurkite valdomą HSM:

Įgalinkite apsaugą nuo valymo savo valdomame HSM.

Suteikite valdomo HSM kriptovaliutų vartotojo vaidmenį asmeniui, kuris sukūrė valdomą HSM raktų saugyklą.

- Pasiekite valdomą HSM raktų saugyklą "Azure" portale.

- Eikite į Vietinis RBAC ir pasirinkite + Pridėti .

- Išplečiamajame sąraše Vaidmuo pasirinkite valdomo HSM kriptografinio vartotojo vaidmenį vaidmens priskyrimo puslapyje.

- Pasirinkite Visi klavišai dalyje Aprėptis.

- Pasirinkite Pasirinkti pagrindinį saugos vadovą, tada puslapyje Įtraukti pagrindinį pasirinkite administratorių.

- Pasirinkite Kurti.

Sukurkite RSA-HSM raktą:

- parinktys: generuoti

- Pavadinimas: pateikite rakto pavadinimą

- Rakto tipas: RSA-HSM

- RSA rakto dydis: 2048

Pastaba.

Palaikomi RSA-HSM raktų dydžiai: 2048 bitų ir 3072 bitų.

Užšifruokite savo aplinką naudodami raktą iš "Azure Key Vault" su privačia nuoroda

Galite atnaujinti "Azure Key" saugyklos tinklą įgalindami privatų galinį punktą ir naudoti raktą raktų saugykloje savo aplinkai užšifruoti Power Platform .

Galite sukurti naują raktų saugyklą ir užmegzti privačių saitų ryšį arba užmegzti privataus saito ryšį su esama raktų saugykla ir sukurti raktą iš šios raktų saugyklos ir naudoti jį savo aplinkai užšifruoti. Taip pat galite užmegzti privataus saito ryšį su esama raktų saugykla , kai jau sukūrėte raktą ir naudoti jį savo aplinkai užšifruoti.

Užšifruokite duomenis raktu iš raktų saugyklos naudodami privačią nuorodą

Sukurkite "Azure Key" saugyklą naudodami šias parinktis:

- Įgalinti apsaugą nuo valymo

- Rakto tipas: RSA

- Rakto dydis: 2048 arba 3072

Nukopijuokite rakto saugyklos URL ir šifravimo rakto URL, kurie bus naudojami kuriant įmonės strategiją.

Pastaba.

Įtraukę privatų galinį punktą į raktų saugyklą arba išjungę viešosios prieigos tinklą, negalėsite matyti rakto, nebent turėsite atitinkamą leidimą.

Sukurkite virtualų tinklą.

Grįžkite į raktų saugyklą ir įtraukite privačių galinių punktų ryšių į "Azure Key" saugyklą.

Pastaba.

Turite pasirinkti parinktį Išjungti viešosios prieigos tinklą ir įjungti parinktį Leisti patikimoms "Microsoft" paslaugoms apeiti šią ugniasienės išimtį.

Sukurkite Power Platform įmonės strategiją. Daugiau informacijos: Įmonės strategijos kūrimas

Suteikite įmonės strategijos teises pasiekti raktų saugyklą. Daugiau informacijos: Įmonės strategijos teisių suteikti prieigą prie raktų saugyklos

Suteikite Power Platform ir "Dynamics 365" administratoriams teisę skaityti įmonės strategiją. Daugiau informacijos: Administratoriaus Power Platform teisės skaityti įmonės strategiją suteikimas

Power Platform Administravimo centro administratorius pasirenka aplinką, kurią reikia šifruoti ir įgalinti valdomą aplinką. Daugiau informacijos: Įgalinti valdomą aplinką įtraukti į įmonės strategiją

Power Platform administravimo centro administratorius įtraukia valdomą aplinką į įmonės strategiją. Daugiau informacijos: Aplinkos įtraukimas į įmonės strategiją duomenims šifruoti

Įgalinkite Power Platform įmonės strategijų tarnybą savo "Azure" prenumeratai

Užsiregistruokite Power Platform kaip išteklių teikėjas. Šią užduotį reikia atlikti tik vieną kartą kiekvienai "Azure" prenumeratai, kurioje yra jūsų "Azure Key" saugykla. Norint užregistruoti išteklių teikėją, reikia turėti prieigos prie prenumeratos teises.

- Prisijunkite prie "Azure" portalo ir eikite į Prenumeratos>išteklių teikėjai.

- Išteklių teikėjų sąrašeieškokite Microsoft.PowerPlatform ir užregistruokite .

Kurti įmonės strategiją

- Įdiekite "PowerShell MSI". Daugiau informacijos: "PowerShell" diegimas "Windows", "Linux" ir "macOS"

- Įdiegę "PowerShell" MSI, grįžkite į Pasirinktinio šablono diegimas "Azure".

- Pasirinkite nuorodą Sukurkite savo šabloną redaktoriuje .

- Nukopijuokite šį JSON šabloną į teksto rengyklę, pvz., Notepad. Daugiau informacijos: Įmonės strategijos JSON šablonas

- Pakeiskite JSON šablono reikšmes: EnterprisePolicyName,vieta, kurioje reikia sukurti EnterprisePolicy,keyVaultId ir keyName. Daugiau informacijos: JSON šablono laukų apibrėžimai

- Nukopijuokite atnaujintą šabloną iš teksto rengyklės, tada įklijuokite jį į "Azure" pasirinktinio diegimo redagavimo šabloną ir pasirinkite Įrašyti.

- Pasirinkite prenumeratos ir išteklių grupę , kurioje bus sukurta įmonės strategija.

- Pasirinkite Peržiūrėti + kurti, tada pasirinkite Kurti.

Pradedamas diegimas. Kai tai bus padaryta, sukuriama įmonės strategija.

Įmonės strategijos JSON šablonas

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON šablono laukų apibrėžimai

vardas. Įmonės strategijos pavadinimas. Tai yra strategijos, rodomos Power Platform administravimo centre, pavadinimas.

vieta. Vienas iš šių. Tai yra įmonės politikos vieta ir ji turi atitikti Dataverse aplinkos regioną:

- "Jungtinės Valstijos"

- "Pietų Afrika"

- "Jungtinė Karalystė"

- "Japonija"

- "Indija"

- "Prancūzija"

- "Europa"

- "Vokietija"

- "Šveicarija"

- "Kanada"

- "Brazilija"

- "Australija"

- "Azija"

- "JAE"

- "Korėja"

- "Norvegija"

- "Singapūras"

- "Švedija"

Nukopijuokite šias reikšmes iš pagrindinių saugyklos ypatybių "Azure" portale:

- keyVaultId: eikite į raktų saugyklas> pasirinkite raktų saugyklos >apžvalgą. Šalia "Essentials" pasirinkite "JSON View". Nukopijuokite išteklių ID į mainų sritį ir įklijuokite visą turinį į JSON šabloną.

- keyName: eikite į raktų saugyklos> pasirinkite raktų saugyklos >raktus. Atkreipkite dėmesį į rakto pavadinimą ir įveskite pavadinimą į savo JSON šabloną.

Įmonės strategijos teisių prieigos prie raktų saugyklos suteikimas

Sukūrus įmonės strategiją, raktų saugyklos administratorius suteikia įmonės strategijos valdomai tapatybei prieigą prie šifravimo rakto.

- Prisijunkite prie "Azure" portalo ir eikite į "Key Vaults".

- Pasirinkite raktų saugyklą, kurioje raktas buvo priskirtas įmonės strategijai.

- Pasirinkite skirtuką Prieigos valdymas (IAM), tada pasirinkite + Įtraukti.

- Išskleidžiamajame sąraše pasirinkite Pridėti vaidmens priskyrimą ,

- Ieškokite "Key Vault Crypto Service Encryption" vartotojo ir pasirinkite jį.

- Pasirinkite Toliau.

- Pasirinkite + Pasirinkti narius.

- Ieškokite sukurtos įmonės strategijos.

- Pasirinkite įmonės strategiją, tada pasirinkite Pasirinkti.

- Pasirinkite Peržiūrėti + priskirti.

Aukščiau pateiktas teisių parametras pagrįstas jūsų raktų saugyklos "Azure" vaidmenimis pagrįsto prieigos valdymo teisių modeliu . Jei jūsų raktų saugykloje nustatyta prieigos prie saugyklos strategija, rekomenduojama pereiti prie vaidmenimis pagrįsto modelio. Norėdami suteikti savo įmonės strategijai prieigą prie raktų saugyklos naudodami saugyklos prieigos strategiją, sukurkite prieigos strategiją, pasirinkite Gauti raktų valdymo operacijas ir Išvynioti raktą ir Apvynioti raktą kriptografinėse operacijose.

Pastaba.

Norint išvengti neplanuotų sistemos gedimų, svarbu, kad įmonės strategija turėtų prieigą prie rakto. Įsitikinkite, kad atitinkamos toliau nurodytos sąlygos.

- Raktų saugykla aktyvi.

- Raktas aktyvus ir nepasibaigęs.

- Raktas neištrinamas.

- Aukščiau nurodyti klavišų leidimai neatšaukiami.

Aplinkos, naudojančios šį raktą, išjungiamos, kai šifravimo raktas nepasiekiamas.

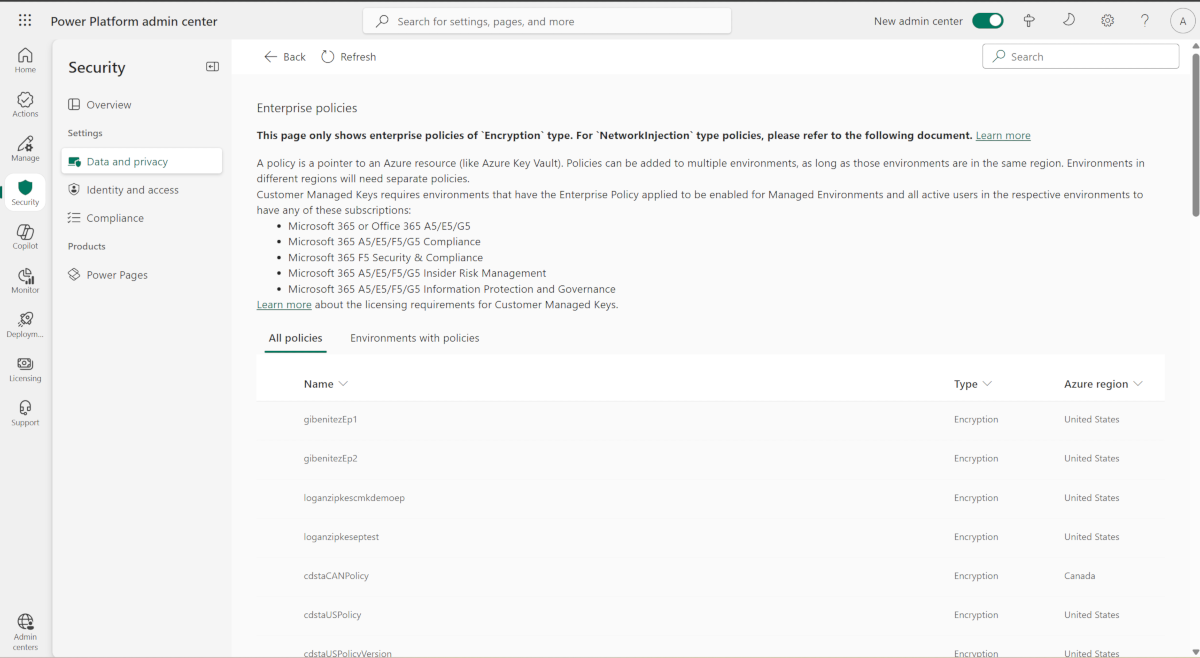

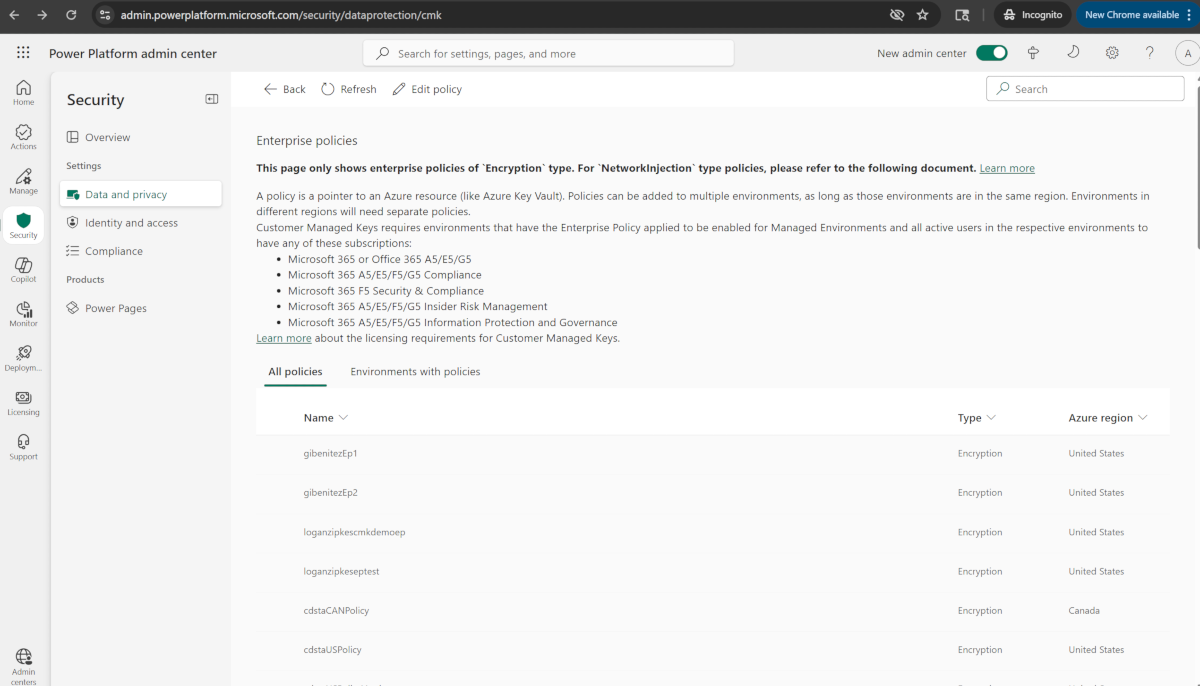

Administratoriaus Power Platform teisės skaityti įmonės strategiją suteikimas

Administratoriai, turintys "Dynamics 365" arba Power Platform administravimo vaidmenis, Power Platform gali pasiekti administravimo centrą ir priskirti aplinkas įmonės strategijai. Norint pasiekti įmonės strategijas, administratorius, turintis prieigą prie "Azure" raktų saugyklos, turi suteikti administratoriui skaitytojo Power Platform vaidmenį. Suteikus skaitytojo vaidmenį, Power Platform administratorius gali peržiūrėti įmonės strategijas Power Platform administravimo centre.

Pastaba.

Tik Power Platform "Dynamics 365" administratoriai, kuriems įmonės strategijoje suteiktas skaitytojo vaidmuo, gali įtraukti aplinką į strategiją. Kiti Power Platform arba "Dynamics 365" administratoriai gali peržiūrėti įmonės strategiją, tačiau bandydami įtraukti aplinką į strategiją gauna klaidos pranešimą.

Skaitytojo vaidmens suteikimas administratoriui Power Platform

- Prisijunkite prie "Azure" portalo.

- Nukopijuokite Power Platform arba "Dynamics 365" administratoriaus objekto ID. Norėdami tai padaryti:

- Eikite į "Azure" sritį Vartotojai .

- Sąraše Visi vartotojai raskite vartotoją, turintį Power Platform arba "Dynamics 365" administratoriaus teises, naudodami ieškos vartotojus.

- Atidarykite vartotojo įrašą, skirtuke Apžvalga nukopijuokite vartotojo objekto ID. Įklijuokite tai į teksto rengyklę, pvz., NotePad, kad galėtumėte vėliau.

- Nukopijuokite įmonės strategijos ištekliaus ID. Norėdami tai padaryti:

- Eikite į "Resource Graph Explorer" sistemoje "Azure".

- Įveskite

microsoft.powerplatform/enterprisepoliciesį ieškos lauką, tada pasirinkite microsoft.powerplatform/enterprisepolicies išteklius. - Komandų juostoje pasirinkite Vykdyti užklausą . Rodomas visų Power Platform įmonės strategijų sąrašas.

- Raskite įmonės strategiją, kuriai norite suteikti prieigą.

- Slinkite į dešinę nuo įmonės strategijos ir pasirinkite Peržiūrėti išsamią informaciją.

- Puslapyje Išsami informacija nukopijuokite ID.

- Paleiskite "Azure Cloud Shell" ir paleiskite šią komandą, pakeisdami objId vartotojo objekto ID ir EP išteklių ID su ID,

enterprisepoliciesnukopijuotu atliekant ankstesnius veiksmus:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Aplinkos šifravimo valdymas

Norint valdyti aplinkos šifravimą, reikia šių teisių:

- Microsoft Entra aktyvus vartotojas, turintis ir (arba) "Dynamics 365" administratoriaus Power Platform saugos vaidmenį.

- Microsoft Entra vartotojas, turintis Power Platform arba "Dynamics 365" tarnybos administratoriaus vaidmenį.

Raktų saugyklos administratorius praneša administratoriui Power Platform , kad buvo sukurtas šifravimo raktas ir įmonės strategija, ir pateikia administratoriui Power Platform įmonės strategiją. Norėdami įgalinti kliento valdomą raktą Power Platform , administratorius priskiria savo aplinką įmonės strategijai. Priskyrus ir išsaugojus aplinką, Dataverse inicijuojamas šifravimo procesas, kad būtų nustatyti visi aplinkos duomenys ir užšifruoti juos kliento valdomu raktu.

Įgalinti valdomą aplinką įtraukti į įmonės strategiją

- Prisijunkite Power Platform prie administravimo centro.

- Naršymo srityje pasirinkite Valdyti.

- Srityje Valdymas pasirinkite Aplinkos, tada pasirinkite aplinką iš galimo aplinkų sąrašo.

- Pasirinkite Įgalinti valdomas aplinkas.

- Pasirinkite Įjungti.

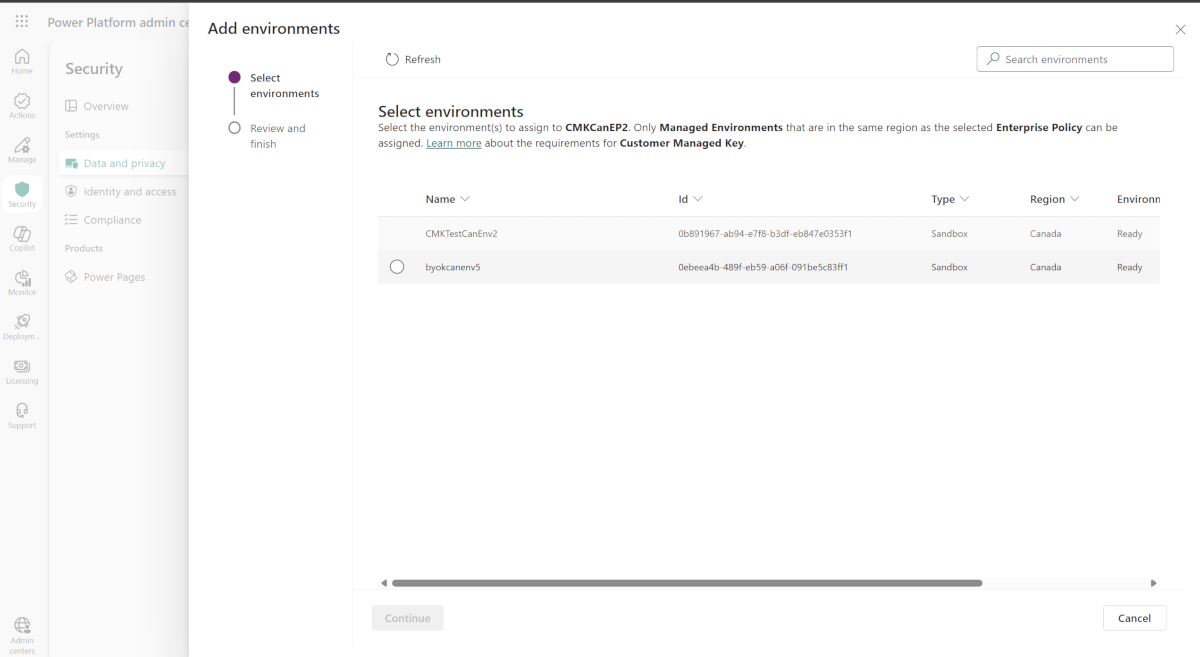

Aplinkos įtraukimas į įmonės strategiją duomenims šifruoti

Svarbu

Aplinka išjungiama, kai ji įtraukiama į įmonės duomenų šifravimo strategiją. Sistemos prastovos trukmė priklauso nuo duomenų bazės dydžio. Rekomenduojame atlikti bandomąjį paleidimą sukuriant tikslinės aplinkos kopiją į bandymo aplinką, kad būtų galima nustatyti numatomą sistemos prastovą. Sistemos prastovą galima nustatyti patikrinus aplinkos šifravimo būseną. Sistemos prastova yra tarp šifravimo ir šifravimo - internetinių būsenų. Norėdami sumažinti sistemos prastovą, šifravimo būseną keičiame į Šifravimas - internete , kai visi pagrindiniai šifravimo veiksmai, dėl kurių sistema turėjo neveikti, yra baigti. Sistema gali naudotis jūsų vartotojai, o likusios saugyklos paslaugos, pvz., paieška ir "Copilot" indeksas, toliau šifruoja duomenis kliento valdomu raktu.

- Prisijunkite Power Platform prie administravimo centro.

- Naršymo srityje pasirinkite Sauga.

- Srityje Sauga dalyje Parametrai pasirinkite Duomenys ir privatumas .

- Pasirinkite Kliento valdomas šifravimo raktas , kad pereitumėte į puslapį Įmonės strategijos.

- Pasirinkite strategiją, tada pasirinkite Redaguoti strategiją.

- Pasirinkite Įtraukti aplinkas, pasirinkite norimą aplinką, tada pasirinkite Tęsti.

- Pasirinkite Įrašyti, tada pasirinkitePatvirtinti .

Svarbu

- Sąraše Įtraukti aplinkas rodomos tik aplinkos, kurios yra tame pačiame regione kaip ir įmonės strategija.

- Šifravimas gali užtrukti iki keturių dienų, tačiau aplinka gali būti įjungta prieš baigiant aplinkų įtraukimo operaciją.

- Operacija gali būti nebaigta, o jei nepavyks, jūsų duomenys ir toliau bus šifruojami naudojant "Microsoft" valdomą raktą. Galite dar kartą paleisti operaciją Įtraukti aplinkas .

Pastaba.

Galite įtraukti tik tas aplinkas, kurios įgalintos kaip valdomos aplinkos. Bandomosios versijos ir "Teams" aplinkos tipų negalima įtraukti į įmonės strategiją.

Pašalinkite aplinkas iš strategijos, kad grįžtumėte į "Microsoft" valdomą raktą

Atlikite šiuos veiksmus, jei norite grįžti prie "Microsoft" valdomo šifravimo rakto.

Svarbu

Aplinka išjungiama, kai ji pašalinama iš įmonės strategijos, kad būtų grąžintas duomenų šifravimas naudojant "Microsoft" valdomą raktą.

- Prisijunkite Power Platform prie administravimo centro.

- Naršymo srityje pasirinkite Sauga.

- Srityje Sauga dalyje Parametrai pasirinkite Duomenys ir privatumas .

- Pasirinkite Kliento valdomas šifravimo raktas , kad pereitumėte į puslapį Įmonės strategijos.

- Pasirinkite skirtuką Aplinka su strategijomis , tada raskite aplinką, kurią norite pašalinti iš kliento valdomo rakto.

- Pasirinkite skirtuką Visos strategijos , pasirinkite aplinką, kurią patikrinote atlikdami 2 veiksmą, tada komandų juostoje pasirinkite Redaguoti strategiją .

- Komandų juostoje pasirinkite Pašalinti aplinką , pasirinkite aplinką, kurią norite pašalinti, tada pasirinkite Tęsti.

- Pasirinkite Įrašyti.

Svarbu

Aplinka išjungiama, kai ji pašalinama iš įmonės strategijos, kad būtų grąžintas duomenų šifravimas į "Microsoft" valdomą raktą. Nenaikinkite ir neišjunkite rakto, nepanaikinkite ir neišjunkite raktų saugyklos arba nepašalinkite įmonės strategijos teisių į raktų saugyklą. Rakto ir raktų saugyklos prieiga yra būtina duomenų bazės atkūrimui palaikyti. Įmonės politikos leidimus galite panaikinti ir pašalinti po 30 dienų.

Aplinkos šifravimo būsenos peržiūra

Peržiūrėkite šifravimo būseną iš įmonės strategijų

Prisijunkite Power Platform prie administravimo centro.

Naršymo srityje pasirinkite Sauga.

Srityje Sauga dalyje Parametrai pasirinkite Duomenys ir privatumas .

Pasirinkite Kliento valdomas šifravimo raktas , kad pereitumėte į puslapį Įmonės strategijos.

Pasirinkite strategiją, tada komandų juostoje pasirinkite Redaguoti strategiją.

Peržiūrėkite aplinkos šifravimo būsenąskyriuje Aplinkos su šia strategija .

Pastaba.

Aplinkos šifravimo būsena gali būti:

Šifravimas – kliento valdomas rakto šifravimo procesas vykdomas ir sistema išjungta naudoti internete.

Šifravimas - internete - Visų pagrindinių paslaugų šifravimas, reikalingas sistemos prastovos laikas, yra baigtas ir sistema įjungta naudoti internetu.

Šifruotas – įmonės strategijos šifravimo raktas yra aktyvus, o aplinka užšifruojama jūsų raktu.

Grąžinimas – šifravimo raktas keičiamas iš kliento valdomo rakto į "Microsoft" valdomą raktą, o sistema išjungta naudoti internete.

Grąžinimas - internete - Visos pagrindinės paslaugos šifravimas, kad reikalavo sistemos prastovos grąžino raktą ir sistema yra įjungta naudoti internete.

"Microsoft" valdomas raktas – "Microsoft" valdomo rakto šifravimas yra aktyvus.

Nepavyko – įmonės strategijos šifravimo raktą naudoja ne visos saugyklos Dataverse tarnybos. Jų apdorojimui reikia daugiau laiko, todėl galite iš naujo paleisti operaciją Įtraukti aplinką . Kreipkitės į palaikymo tarnybą, jei pakartotinio paleidimo operacija nepavyksta.

Nepavykusio šifravimo būsena neturi įtakos jūsų aplinkos duomenims ir jų operacijoms. Tai reiškia, kad kai kurios saugyklos Dataverse paslaugos užšifruoja jūsų duomenis raktu, o kai kurios ir toliau naudoja "Microsoft" valdomą raktą. Grąžinti nerekomenduojama, nes iš naujo paleidus operaciją Įtraukti aplinką , paslauga tęsiama nuo ten, kur baigė.

Įspėjimas – įmonės strategijos šifravimo raktas yra aktyvus, o vienas iš tarnybos duomenų ir toliau šifruojamas naudojant "Microsoft" valdomą raktą. Sužinokite daugiau CMK Power Automate programos įspėjamuosiuose pranešimuose.

Šifravimo būsenos peržiūra puslapyje Aplinkos retrospektyva

Galite peržiūrėti aplinkos istoriją.

Prisijunkite Power Platform prie administravimo centro.

Naršymo srityje pasirinkite Valdyti.

Srityje Valdymas pasirinkite Aplinkos, tada pasirinkite aplinką iš galimo aplinkų sąrašo.

Komandų juostoje pasirinkite Retrospektyva.

Raskite naujinimo kliento valdomo rakto retrospektyvą.

Pastaba.

Būsena rodo Vykdoma , kai šifravimas vyksta. Kai šifravimas baigtas, rodoma Pavyko . Būsena rodoma Nepavyko , kai kyla problemų dėl vienos iš tarnybų, negalinčių pritaikyti šifravimo rakto.

Būsena Nepavyko gali būti įspėjimas ir jums nereikia iš naujo paleisti parinkties Įtraukti aplinką . Galite patvirtinti, ar tai įspėjimas.

Pakeiskite aplinkos šifravimo raktą naudodami naują įmonės strategiją ir raktą

Norėdami pakeisti šifravimo raktą, sukurkite naują raktą ir naują įmonės strategiją. Tada galite pakeisti įmonės strategiją pašalindami aplinkas ir įtraukdami jas į naują įmonės strategiją. Sistema neveikia du kartus, kai keičiasi į naują įmonės strategiją - 1) grąžinti šifravimą į "Microsoft" valdomą raktą ir 2) taikyti naują įmonės strategiją.

Arbatpinigiai

Norėdami pasukti šifravimo raktą, rekomenduojame naudoti raktų saugyklų naują versiją arba nustatyti rotacijos strategiją.

- "Azure " portale sukurkite naują raktą ir naują įmonės strategiją. Daugiau informacijos: Šifravimo rakto kūrimas ir prieigos suteikimas bei Įmonės strategijos kūrimas

- Suteikti naujai įmonės strategijai prieigą prie senojo rakto.

- Sukūrę naują raktą ir įmonės strategiją, prisijunkite prie Power Platform administravimo centro.

- Naršymo srityje pasirinkite Sauga.

- Srityje Sauga dalyje Parametrai pasirinkite Duomenys ir privatumas .

- Pasirinkite Kliento valdomas šifravimo raktas , kad pereitumėte į puslapį Įmonės strategijos.

- Pasirinkite skirtuką Aplinka su strategijomis , tada raskite aplinką, kurią norite pašalinti iš kliento valdomo rakto.

- Pasirinkite skirtuką Visos strategijos , pasirinkite aplinką, kurią patikrinote atlikdami 2 veiksmą, tada komandų juostoje pasirinkite Redaguoti strategiją .

- Komandų juostoje pasirinkite Pašalinti aplinką , pasirinkite aplinką, kurią norite pašalinti, tada pasirinkite Tęsti.

- Pasirinkite Įrašyti.

- Kartokite 2–10 veiksmus, kol bus pašalintos visos įmonės strategijos aplinkos.

Svarbu

Aplinka išjungiama, kai ji pašalinama iš įmonės strategijos, kad būtų grąžintas duomenų šifravimas į "Microsoft" valdomą raktą. Nenaikinkite ir neišjunkite rakto, nepanaikinkite ir neišjunkite raktų saugyklos arba nepašalinkite įmonės strategijos teisių į raktų saugyklą. Suteikti naują įmonės strategiją senajai raktų saugyklai. Rakto ir raktų saugyklos prieiga yra būtina duomenų bazės atkūrimui palaikyti. Įmonės strategijos leidimus galite panaikinti ir pašalinti po 30 dienų.

- Pašalinę visas aplinkas, administravimo Power Platform centre eikite į Įmonės strategijos.

- Pasirinkite naują įmonės strategiją, tada pasirinkite Redaguoti strategiją.

- Pasirinkite Įtraukti aplinką, pasirinkite aplinkas, kurias norite įtraukti, tada pasirinkite Tęsti.

Svarbu

Aplinka išjungiama, kai ji įtraukiama į naują įmonės strategiją.

Pasukite aplinkos šifravimo raktą naudodami naują rakto versiją

Galite pakeisti aplinkos šifravimo raktą sukurdami naują rakto versiją. Kai sukuriate naują rakto versiją, nauja rakto versija įjungiama automatiškai. Visi saugyklos ištekliai aptinka naują rakto versiją ir pradeda ją taikyti duomenims užšifruoti.

Kai modifikuojate raktą arba rakto versiją, pasikeičia šakninio šifravimo rakto apsauga, tačiau saugykloje esantys duomenys visada išlieka užšifruoti naudojant jūsų raktą. Jums nereikia imtis jokių veiksmų, kad užtikrintumėte jūsų duomenų apsaugą. Rakto versijos pasukimas neturi įtakos našumui. Nėra prastovų, susijusių su rakto versijos pasukimu. Gali užtrukti 24 valandas, kol visi išteklių teikėjai pritaikys naują rakto versiją fone. Ankstesnės rakto versijos negalima išjungti , nes ji reikalinga, kad tarnyba ją naudotų pakartotiniam šifravimui ir duomenų bazės atkūrimui.

Norėdami pasukti šifravimo raktą sukurdami naują rakto versiją, atlikite šiuos veiksmus.

- Eikite į "Azure" portalo>raktų saugyklas ir suraskite raktų saugyklą, kurioje norite sukurti naują rakto versiją.

- Eikite į klavišus.

- Pasirinkite dabartinį, įgalintą raktą.

- Pasirinkite + Nauja versija.

- Numatytasis parametras Įgalinta yra Taip, o tai reiškia, kad nauja rakto versija automatiškai įjungiama sukūrus.

- Pasirinkite Kurti.

Arbatpinigiai

Norėdami laikytis raktų rotacijos strategijos, galite pasukti šifravimo raktą naudodami rotacijos strategiją. Galite konfigūruoti rotacijos strategiją arba pasukti pagal poreikį, iškviesdami Pasukti dabar.

Svarbu

Nauja rakto versija automatiškai pasukama fone ir administratoriui nereikia jokių veiksmų Power Platform . Svarbu, kad ankstesnė rakto versija nebūtų išjungta ar panaikinta mažiausiai 28 dienas, kad būtų palaikomas duomenų bazės atkūrimas. Per anksti išjungus arba panaikinus ankstesnę rakto versiją, aplinka gali būti neprisijungusi.

Peržiūrėkite šifruotų aplinkų sąrašą

- Prisijunkite Power Platform prie administravimo centro.

- Naršymo srityje pasirinkite Sauga.

- Srityje Sauga dalyje Parametrai pasirinkite Duomenys ir privatumas .

- Pasirinkite Kliento valdomas šifravimo raktas , kad pereitumėte į puslapį Įmonės strategijos.

- Puslapyje Įmonės strategijos pasirinkite skirtuką Aplinkos su strategijomis . Rodomas aplinkų, kurios buvo įtrauktos į įmonės strategijas, sąrašas.

Pastaba.

Gali būti situacijų, kai aplinkos būsena arba šifravimo būsena rodo būseną Nepavyko . Kai taip nutinka, galite pabandyti iš naujo paleisti operaciją Įtraukti aplinką arba pateikti "Microsoft" palaikymo pagalbos užklausą.

Aplinkos duomenų bazės operacijos

Kliento nuomotojas gali turėti aplinkas, kurios yra užšifruotos naudojant "Microsoft" valdomą raktą, ir aplinkas, kurios yra užšifruotos naudojant kliento valdomą raktą. Siekiant išlaikyti duomenų vientisumą ir duomenų apsaugą, tvarkant aplinkos duomenų bazės operacijas pasiekiami šie valdikliai.

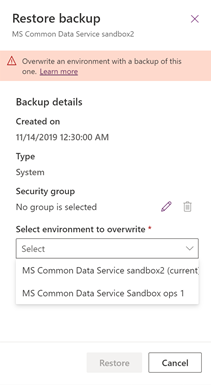

Atkurti Perrašoma aplinka (atkurta aplinka) apribojama toje pačioje aplinkoje, iš kurios buvo padaryta atsarginė kopija, arba kitoje aplinkoje, kuri užšifruota tuo pačiu kliento valdomu raktu.

-

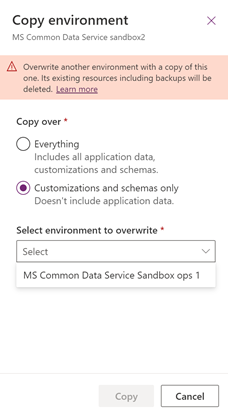

Perrašoma aplinka (nukopijuota į aplinką) apribojama kita aplinka, kuri yra užšifruota tuo pačiu kliento valdomu raktu.

Pastaba.

Jei palaikymo tyrimo aplinka buvo sukurta siekiant išspręsti palaikymo problemą kliento valdomoje aplinkoje, palaikymo tyrimo aplinkos šifravimo raktas turi būti pakeistas į kliento valdomą raktą, kad būtų galima atlikti kopijavimo aplinkos operaciją.

Nustatyti iš naujo Aplinkos užšifruoti duomenys ištrinami, įskaitant atsargines kopijas. Iš naujo nustačius aplinką, aplinkos šifravimas grįš į "Microsoft" valdomą raktą.