Nata

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti prisijungti arba pakeisti katalogus.

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti pakeisti katalogus.

Pastaba.

Peržiūros funkcijos nėra skirtos naudoti gamybai ir gali būti apribotas jų funkcionalumas. Šias funkcijas galima naudoti prieš oficialų išleidimą, kad klientai galėtų gauti ankstyvą prieigą ir pateikti atsiliepimų.

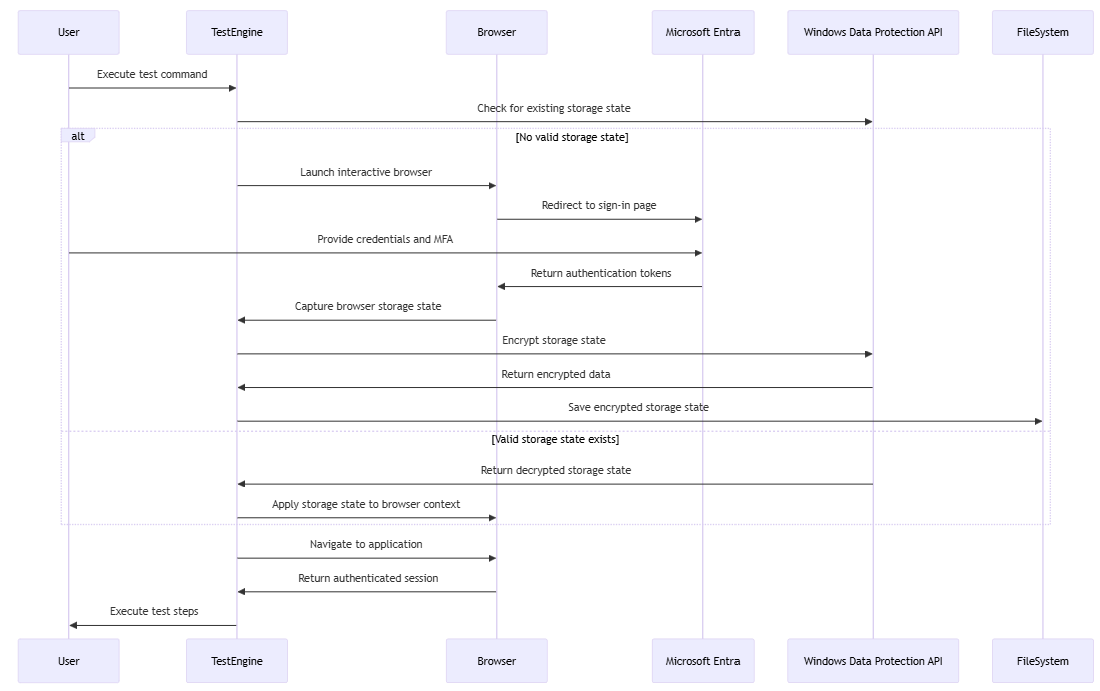

Šiame techniniame dokumente apibūdinama bandomojo variklio autentiškumo patvirtinimo mechanizmų Power Apps saugumo architektūra. Į vartotoją orientuotų nurodymų, kaip pasirinkti ir konfigūruoti autentifikavimo metodus, ieškokite Autentifikavimo vadove.

Autentifikavimo metodų apžvalga

Bandymo variklis palaiko du pagrindinius autentifikavimo metodus:

- Saugojimo būsenos autentifikavimas - pagrįstas nuolatiniais naršyklės slapukais ir saugojimo būsena

- Sertifikatu pagrįstas autentifikavimas , pagrįstas X.509 sertifikatais ir Dataverse integracija

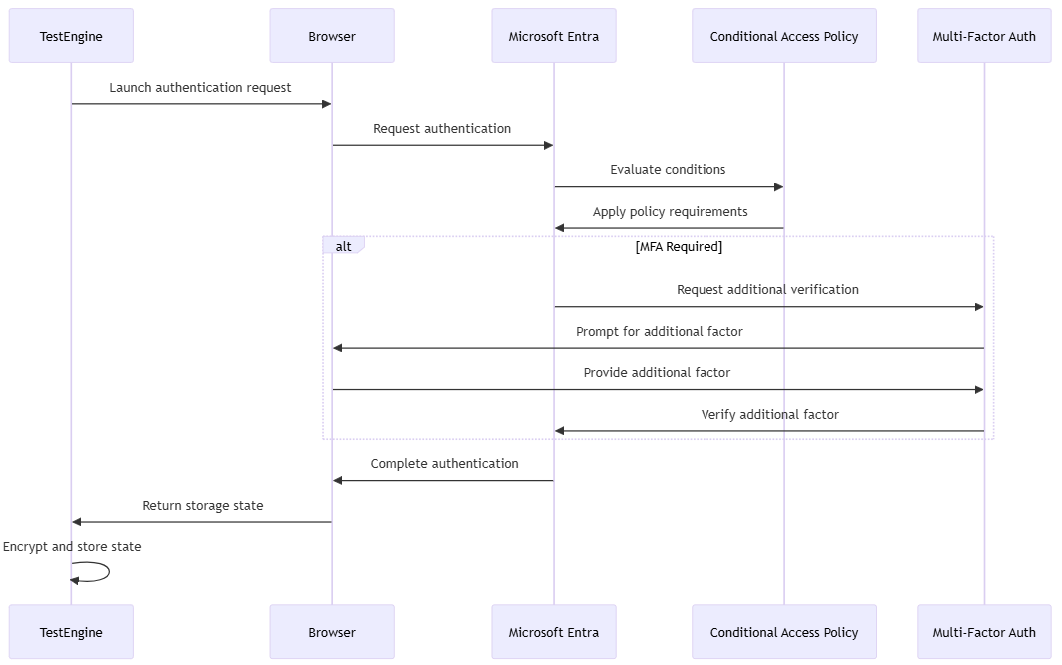

Abu metodai skirti palaikyti šiuolaikinius saugumo reikalavimus, įskaitant kelių dalių autentifikavimą (MFA) ir sąlyginės prieigos politiką.

Saugojimo būsenos autentifikavimo architektūra

Saugojimo būsenos autentifikavimo metodas naudoja "Dramawright" naršyklės konteksto valdymą, kad saugiai saugotų ir pakartotinai naudotų autentifikavimo žetonus.

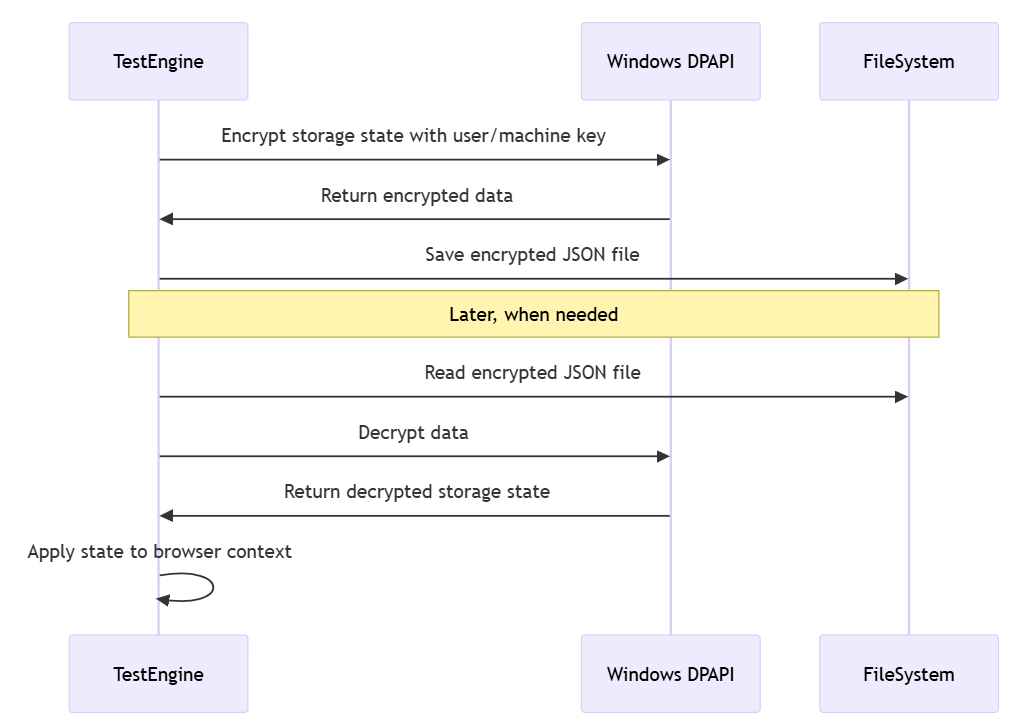

"Windows" duomenų apsaugos diegimas

Vietinės saugyklos būsenos diegimas naudoja "Windows" duomenų apsaugos API (DPAPI) saugiam saugojimui:

Saugos klausimai

Saugojimo valstybės saugumo architektūroje numatyta:

- Autentifikavimo žetonų apsauga ramybės būsenoje naudojant DPAPI šifravimą

- Microsoft Entra MFP ir sąlyginės prieigos politikos palaikymas

- Smėlio dėžės izoliacija per dramaturgo naršyklės kontekstus

- Seanso trukmės strategijų laikymasis Microsoft Entra

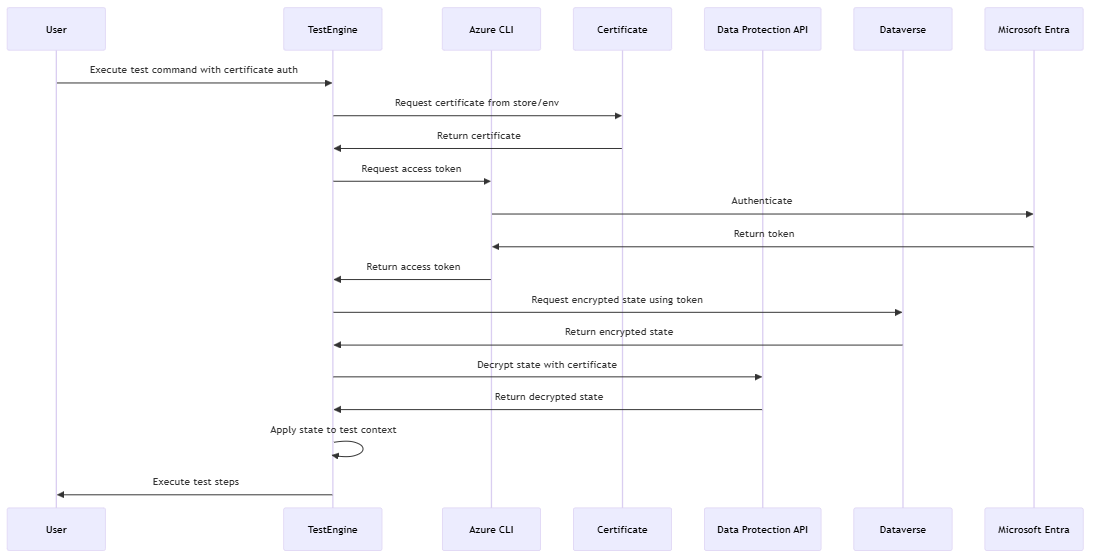

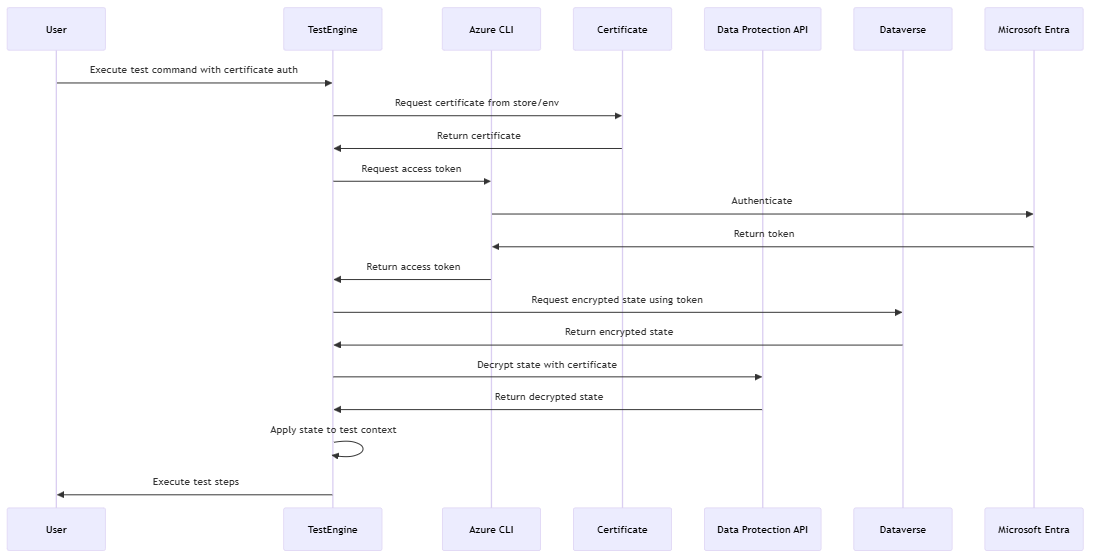

Sertifikatu pagrįsta autentifikavimo architektūra

Sertifikatu pagrįstas autentifikavimas integruojamas su Dataverse X.509 sertifikatais ir naudoja juos X.509 sertifikatams, kad būtų pagerinta saugoma sauga ir užšifruota neaktyvi informacija.

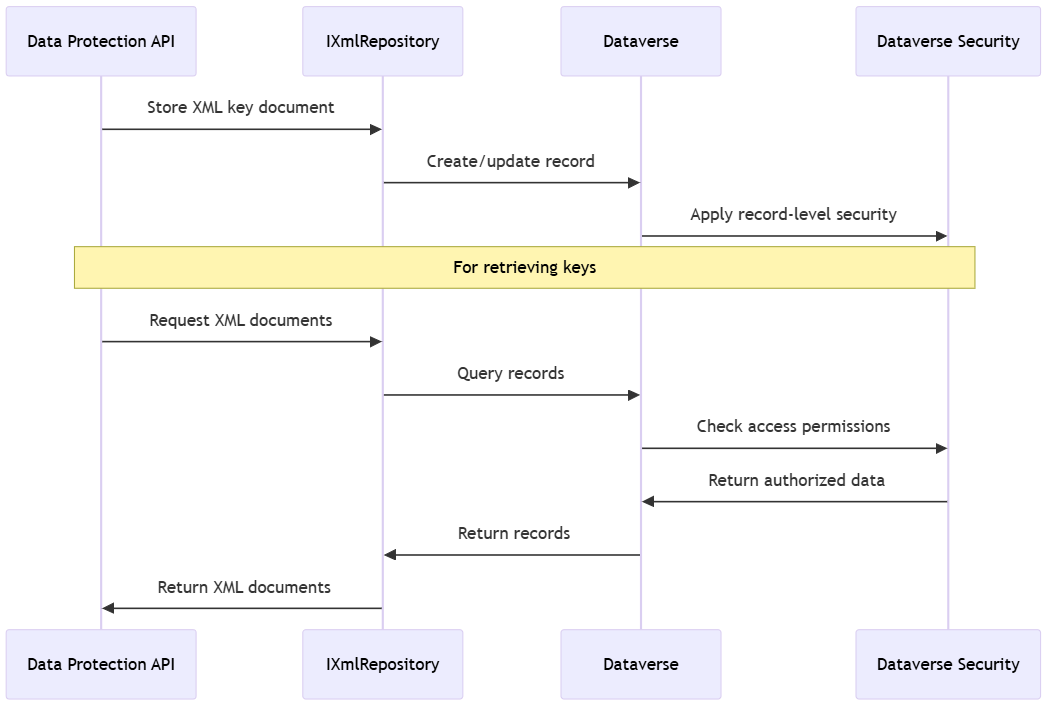

Dataverse Saugojimo įgyvendinimas

Diegimas Dataverse naudoja pasirinktinę XML saugyklą saugiam apsaugos raktų saugojimui:

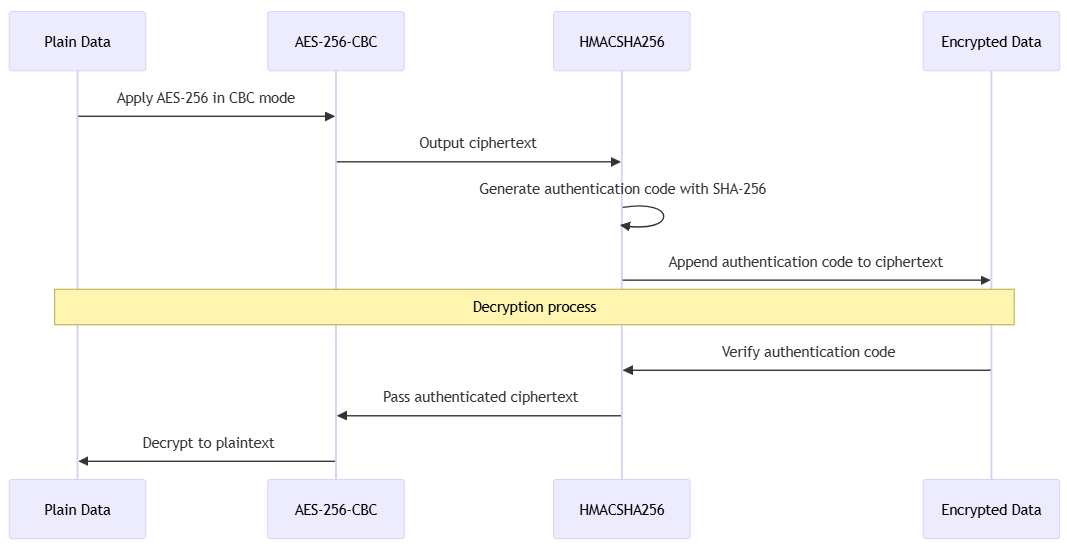

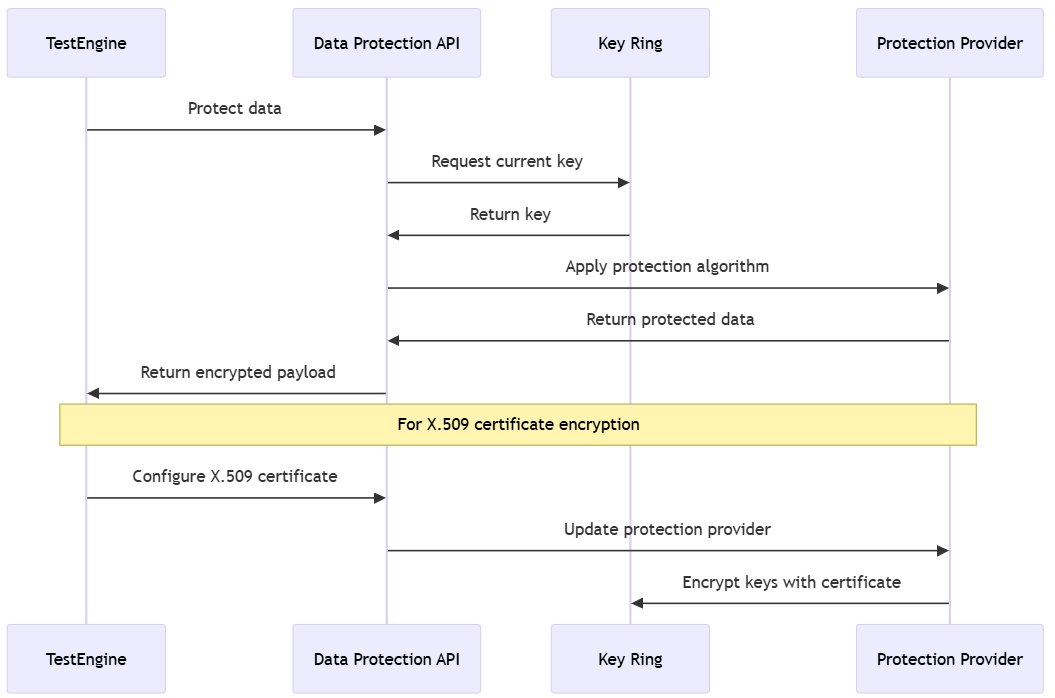

Šifravimo technologija

Tolesniuose skyriuose aprašomi šifravimo algoritmai ir raktų valdymo metodai, kuriuos naudoja "Test Engine", kad apsaugotų autentifikavimo duomenis ramybės būsenoje ir juos perduodant.

AES-256-CBC + HMACSHA256

Pagal numatytuosius nustatymus duomenų reikšmės yra užšifruotos AES-256-CBC ir HMACSHA256 deriniu:

Šis metodas suteikia:

- Konfidencialumas naudojant AES-256 šifravimą

- Vientisumas per HMAC patvirtinimą

- Duomenų šaltinio autentifikavimas

Duomenų apsaugos API integravimas

Bandomasis variklis integruojamas su ASP.NET "Core" duomenų apsaugos API, skirta raktų valdymui ir šifravimui:

Pasirinktinės XML saugyklos diegimas

Bandymo variklis įdiegia pasirinktinį IXmlRepository integravimui Dataverse :

Sąlyginė prieiga ir MFA suderinamumas

Bandomojo variklio autentifikavimo architektūra sukurta taip, kad sklandžiai veiktų su Microsoft Entra sąlyginės prieigos strategijomis:

Išplėstiniai saugos aspektai

Tolesniuose skyriuose pabrėžiamos kitos saugos funkcijos ir integracijos, kurios pagerina autentifikavimo duomenų apsaugą ir palaiko saugias operacijas įmonės aplinkose.

Dataverse Saugumo modelio integracija

Bandomasis variklis naudoja Dataverse patikimą apsaugos modelį:

- Įrašo lygio sauga – valdo prieigą prie saugomų autentifikavimo duomenų

- Bendrinimo modelis - leidžia saugiai bendrinti bandymo autentifikavimo kontekstus

- Auditas – seka prieigą prie slaptų autentifikavimo duomenų

- Stulpelio lygio sauga - suteikia išsamią jautrių laukų apsaugą

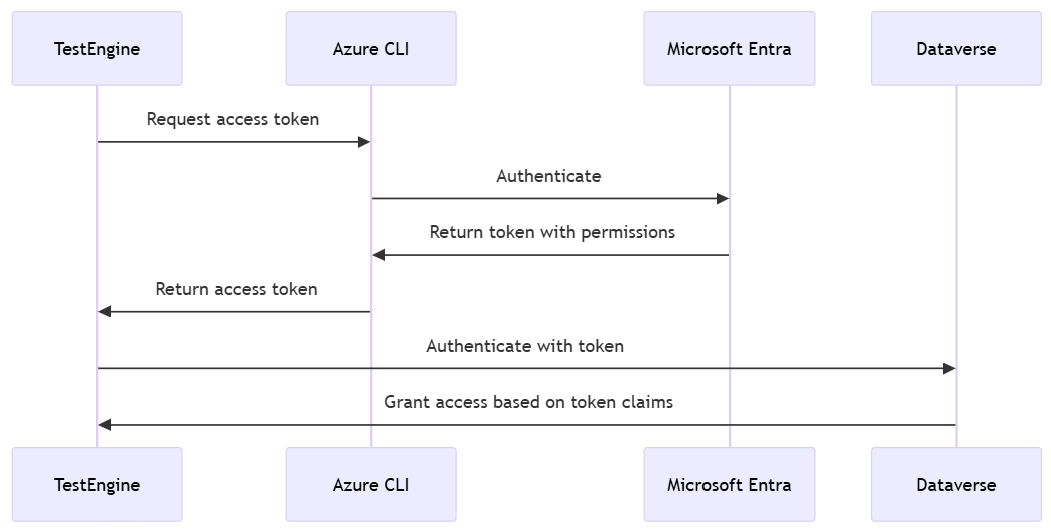

Azure CLI žetonų valdymas

Autentifikavimui Dataverse bandomasis variklis saugiai gauna prieigos žetonus:

Geriausia saugos praktika

Įgyvendindami bandomojo variklio autentifikavimą, atsižvelkite į šiuos geriausios saugos praktikos pavyzdžius:

- Mažiausia privilegijų prieiga – suteikite minimalius būtinus leidimus paskyroms tikrinti

- Reguliarus sertifikatų kaitaliojimas – periodiškai atnaujinkite sertifikatus

- Saugūs CI / CD kintamieji - apsaugokite vamzdyno kintamuosius, kuriuose yra slaptų duomenų

- Prieiga prie audito – stebėkite prieigą prie autentifikavimo išteklių

- Aplinkos izoliacija - Bandymams naudokite atskiras aplinkas

Būsimi saugos patobulinimai

Galimi būsimi autentifikavimo saugos architektūros patobulinimai:

- Integracija su "Azure Key Vault", skirta patobulintam slaptam valdymui

- Valdomų tapatybių palaikymas "Azure" aplinkose

- Patobulintos registravimo ir saugos stebėjimo galimybės

- Daugiau apsaugos teikėjų kelių platformų scenarijams

Susiję straipsniai

Duomenų apsauga iš ASP.NET esmės

"Windows" duomenų apsaugos API

Microsoft Entra autentifikavimas

Dataverse Saugumo modelis

X.509 sertifikatu pagrįstas autentifikavimas