Vides mainīgo izmantošana Azure Key Vault noslēpumiem

Vides mainīgie ļauj norādīt slepeno informāciju, kas tiek glabāta Azure Key Vault. Šie slepenie dati pēc tam ir padarīti pieejami izmantošanai plūsmās Power Automate un pielāgotos savienotājos. Ievērojiet, ka slepenie dati nav pieejami lietošanai citos pielāgojumos vai parasti ar API.

Faktiskie slepenie dati tiek glabāti Azure Key Vault, un vides mainīgais norāda uz atslēgas akreditācijas slepeno atrašanās vietu. Azure Key Vault izmanto slepeno informāciju ar vides mainīgajiem, jums ir jākonfigurē Azure Key Vault, lai Power Platform varētu lasīt konkrēto slepeno informāciju, uz kuru vēlaties norādīt.

Vides mainīgie, kas norāda uz slepeno informāciju, pašlaik nav pieejami no dinamiskā satura atlasītāja izmantošanai plūsmās.

Azure Key Vault konfigurēšana

Lai izmantotu Azure Key Vault slepeno informāciju Power Platform, Azure abonementam, kurā ir akreditācijas datu komplekts, ir jābūt reģistrētam PowerPlatform resursu nodrošinātājam un lietotājam, kas izveidojis vides mainīgo, ir jābūt atbilstošām atļaujām Azure Key Vault resursam.

Piezīme

- Mēs nesen mainījām drošības loma, ko izmantojam, lai apliecinātu piekļuves atļaujas pakalpojumā Azure Key Vault. Iepriekšējie norādījumi ietvēra Key Vault Reader lomas piešķiršanu. Ja iepriekš esat iestatījis atslēgu glabātuvi ar lomu Key Vault lasītājs, noteikti pievienojiet lietotāja lomu Key Vault Secrets, lai nodrošinātu, ka jūsu lietotājiem un Dataverse būs pietiekamas atļaujas, lai izgūtu noslēpumus.

- Mēs apzināmies, ka mūsu pakalpojums izmanto Azure uz lomām balstītas piekļuves kontroles API, lai novērtētu drošības loma piešķiršanu, pat ja jūsu atslēgu seifs joprojām ir konfigurēts, lai izmantotu seifu piekļuves politikas atļauju modeli. Lai vienkāršotu konfigurāciju, ieteicams pārslēgt seifa atļauju modeli uz Azure lomu piekļuves kontroli. To var izdarīt cilnē Access konfigurācija.

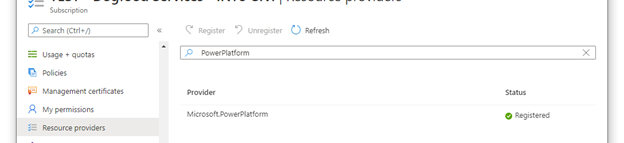

Reģistrējiet

Microsoft.PowerPlatformresursu nodrošinātāju savā Azure abonementā. Lai pārbaudītu un konfigurētu šādus iestatījumus: Resursu nodrošinātāji un resursu tipi

Izveidojiet Azure Key Vault. Apsveriet iespēju katrai videi izmantot atsevišķu Power Platform akreditācijas datu glabātuvi, lai samazinātu draudus pārkāpumu gadījumā. Apsveriet iespēju konfigurēt atslēgu seifu, lai atļauju modelim izmantotu Azure uz lomām balstītu piekļuves kontroli. PapildinformācijaLabākā prakse Azure Key Vault izmantošanai,Īsā sākšana — Azure atslēgu seifa izveide, izmantojot Azure portālu

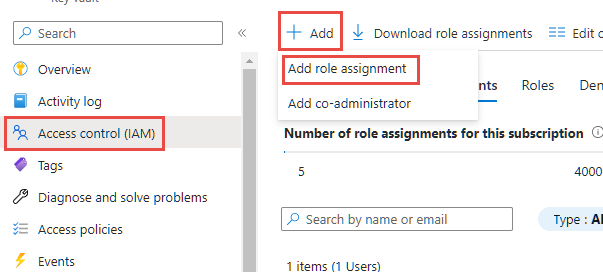

Lietotājiem, kuri izveido vai izmanto vides mainīgos, kuru tips ir slepens, ir jābūt atļaujai izgūt slepeno saturu. Lai jaunam lietotājam piešķirtu iespēju izmantot noslēpumu, atlasiet piekļuves kontroles (IAM) apgabalu, atlasiet Pievienot un pēc tam nolaižamajā izvēlnē atlasiet Pievienot lomu piešķiršanu . PapildinformācijaPiekļuves nodrošināšana Key Vault atslēgām, sertifikātiem un noslēpumiem, izmantojot Azure uz lomām balstītu piekļuves vadību

Vednī Lomu piešķiršanas pievienošana atstājiet noklusējuma uzdevuma tipu kā Darba funkciju lomas un turpiniet līdz cilnei Loma . Atrodiet lietotāja lomu Key Vault Secrets un atlasiet to. Turpiniet līdz cilnei dalībnieki un atlasiet saiti Atlasīt dalībniekus un atrodiet lietotāju sānu panelī. Kad lietotājs ir atlasīts un parādīts dalībnieku sadaļā, turpiniet ar cilni Pārskatīšana un piešķiršana un pabeidziet vedni.

Azure Key Vault ir jābūt pakalpojuma vadītājam piešķirtai lietotāja lomai Key Vault Secrets Dataverse . Ja šim seifam tā nav, pievienojiet jaunu piekļuves politiku, izmantojot to pašu metodi, kuru iepriekš izmantojāt lietotāja atļaujai, izmantojot tikai lietojumprogrammas Dataverse identitāti, nevis lietotāju. Ja nomniekā ir vairāki Dataverse pakalpojumu vadītāji, ieteicams tos visus atlasīt un saglabāt lomas piešķiršanu. Kad loma ir piešķirta, pārskatiet katru Dataverse lomu piešķires sarakstā uzskaitīto vienumu un atlasiet nosaukumu, Dataverse lai skatītu detalizētu informāciju. Ja lietojumprogrammas ID nav 00000007-0000-0000-c000-000000000000, atlasiet identitāti un pēc tam atlasiet Noņemt, lai to noņemtu no saraksta.

Ja esat iespējojis Azure Key Vault ugunsmūri , jums būs jāatļauj Power Platform IP adresēm piekļūt jūsu atslēgu glabātuvei. Power Platform nav iekļauts opcijā "Tikai uzticami pakalpojumi". Tādējādi skatiet Power Platform rakstu URL un IP adrešu diapazonu par pašreizējām pakalpojumā izmantotajām IP adresēm.

Ja tas vēl nav izdarīts, pievienojiet jaunajai akreditācijas datu glabātavai slepeno informāciju. Norādījumus skatiet sadaļā Īsa pamācība: iestatīt un izgūt noslēpumu no Azure atslēgu akreditācijas datu komplekta, izmantojot Azure portālu

Izveidot jaunu vides mainīgo Atslēgas akreditācijas datu komplektam

Kad Azure atslēgas akreditācijas datu komplekts ir konfigurēts un jums ir slepens jūsu akreditācijas datu komplekts, varat uz to atsaukties Power Apps, izmantojot vides mainīgo.

Piezīme

- Lietotāja piekļuves validācija slepenā informācija tiek veikta fonā. Ja lietotājam nav vismaz lasīšanas atļaujas, tiek parādīta šī validācijas kļūda: "Šis mainīgais netika pareizi saglabāts. Lietotājam nav atļauts lasīt noslēpumus no "Azure Key Vault ceļa"."

- Pašlaik Azure atslēgas akreditācijas datu komplekts ir vienīgā slepenā krātuve, kas tiek atbalstīta vides mainīgajiem.

- Azure Key Vault abonentiem videi jābūt tai pašā nomniekā kā Power Platform abonentam.

Pierakstieties risinājumā Power Apps, kā arī apgabalā Risinājumi atveriet nepārvaldīto risinājumu, ko lietojat izstrādes jomā.

Atlasiet Jauns > Vēl > Vides mainīgais.

Aizpildiet vides mainīgā Parādāmo vārdu un (pēc izvēles) Aprakstu.

Atlasiet Datu tipu kā Slepeno un Slepeno krātuvi kā Azure atslēgas akreditācijas datu glabātuvi.

Izvēlieties kādu no šīm opcijām:

- Atlasiet Jauna Azure Key Vault noslēpuma atsauce. Pēc informācijas pievienošanas nākamajā darbībā un saglabāšanas tiek izveidots vides mainīgās vērtības ieraksts.

- Izvērsiet vienumu Rādīt noklusējuma vērtību, lai parādītu laukus, kas veido Noklusējuma Azure atslēgas akreditācijas datu glabātavā slepeno informāciju. Pēc informācijas pievienošanas nākamajā darbībā un saglabāšanas tiek izveidots vides mainīgā definīcijas ieraksts.

Ievadiet šādu informāciju:

Azure abonementa ID: Azure abonementa ID, kas saistīts ar atslēgas akreditācijas datu glabātuvi.

Resursu grupas nosaukums: Azure resursu grupa, kurā atrodas slepenais atslēgas akreditācijas datu komplekts.

Azure Key Vault nosaukums: Atslēgas akreditācijas datu komplekta nosaukums ar slepenajiem datiem.

Slepenais nosaukums: ievadiet Azure Key Vault slepeno nosaukumu.

Padoms

Abonementa ID, resursu grupas nosaukums un atslēgas akreditācijas datu komplekts var atrast atslēgas akreditācijas datu komplekta Azure portāla lapā Pārskats. Slepenais nosaukums ir atrodams Azure portāla atslēgas akreditācijas datu komplekts lapā, atlasot Noslēpumus sadaļā Iestatījumi.

Atlasiet Saglabāt.

Izveidojiet Power Automate plūsmu, lai pārbaudītu vides mainīgo slepeno

Vienkāršs scenārijs, kas vienkāršo no Azure Key Vault iegūtas slepenās informācijas izmantošanu, ir izveidot Power Automate plūsmu, kas izmanto slepeno informāciju, lai veiktu autentifikāciju ar tīmekļa pakalpojumu.

Piezīme

Šai pamācībai izmantotais tīmekļa pakalpojuma vietrādis URL nav strādājošs tīmekļa pakalpojums.

Pierakstieties PowerApps, atlasiet Risinājumi un atveriet vēlamo nepārvaldīto risinājumu. Ja vienuma nav sānu paneļa rūtī, atlasiet …Vēl un pēc tam atlasiet vēlamo vienumu.

Atlasiet Jauns > Automatizācija > Mākoņplūsma > Uzreiz.

Ievadiet plūsmas nosaukumu, atlasiet Manuāli aktivizēt plūsmu, tad atlasīt Izveidot.

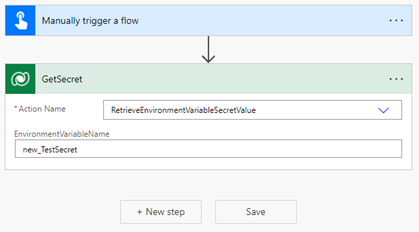

Atlasiet Jauna darbība, atlasiet savienotāju Microsoft Dataverse, un pēc tam cilnē Darbības atlasiet Veikt nesaistītu darbību.

Atlasiet darbību ar nosaukumu RetrieveEnvironmentVariableSecretValue no nolaižamā saraksta.

Norādiet iepriekšējā sadaļā pievienoto vides mainīgā unikālo nosaukumu (nevis parādāmo nosaukumu), šajā piemērā tiek izmantots new_TestSecret nosaukums.

Atlasiet ... > Pārdēvēt darbību, lai uz to varētu vieglāk atsaukties nākamajā darbībā. Zemāk redzamajā ekrānuzņēmumā tā ir pārdēvēta par GetSecret.

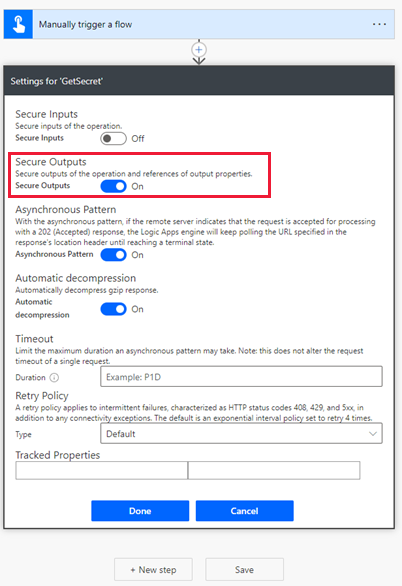

Atlasiet ... > Iestatījumi, lai parādītu darbības GetSecret iestatījumus.

Iestatījumos iespējojiet opciju Droša izvade un pēc tam atlasiet Gatavs. Tas ir nepieciešams, lai novērstu darbības eksponēšanu plūsmas izpildes vēsturē.

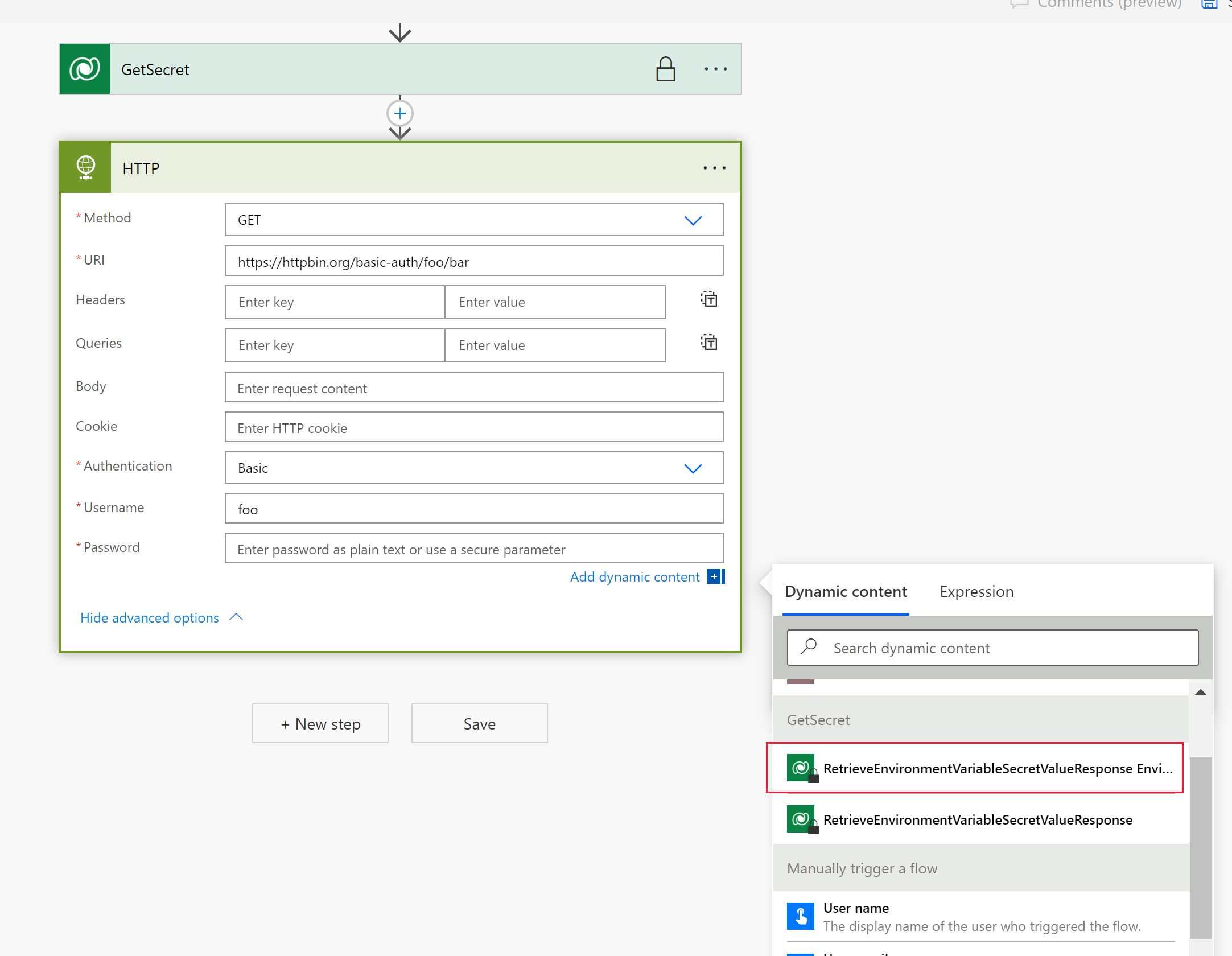

Sadaļā Jauna darbība meklējiet un atlasiet HTTP savienotājs.

Atlasiet Metodi kā GET un ievadiet tīmekļa pakalpojuma URI. Šajā piemērā tiek izmantots izdomāts tīmekļa serviss httpbin.org.

Atlasiet opciju Rādīt papildu opcijas, atlasiet Autentifikācija kā Pamata un pēc tam ievadiet vērtību Lietotājvārds.

Atlasiet lauku Parole un pēc tam iepriekš plūsmas soļa nosaukuma cilnē Dinamisks saturs (šajā piemērā GetSecret) atlasiet RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, kas tiek pievienota kā izteiksme

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']vaibody('GetSecretTest')['EnvironmentVariableSecretValue'].

Atlasiet ... > Iestatījumi, lai parādītu HTTP darbības iestatījumus.

Iespējojiet Drošas ievades un Drošas izvades opcijas iestatījumos, tad atlasiet Gatavs. Iespējojot šīs opcijas, tiks novērsta darbības ievade un izvades plūsmas izpildes vēsturē.

Plūsmas izveidei atlasiet Saglabāt.

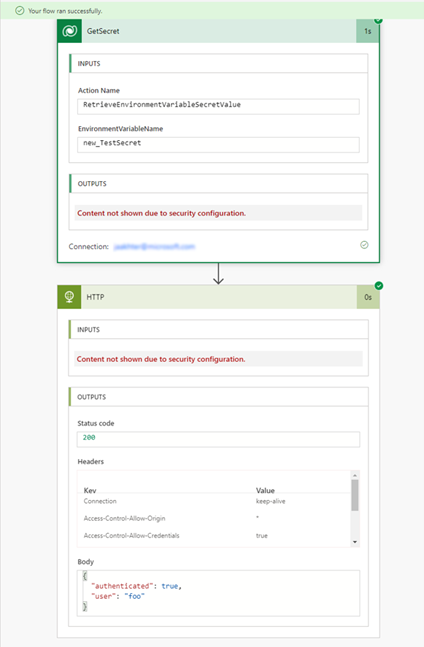

Manuāli palaidiet plūsmu, lai testētu to.

Izmantojot plūsmas izpildes vēsturi, izvadi var pārbaudīt.

Ierobežojumi

- Vides mainīgie, kas norāda Azure Key Vault slepeno informāciju, pašlaik ir ierobežoti lietošanai ar Power Automate plūsmām un pielāgotiem savienotājiem.

Skatiet arī:

Izmantojiet datu avots vides mainīgos audekla programmās

Vides mainīgo izmantošana risinājumu mākoņa plūsmās Power Automate

Vides mainīgo pārskats.

Piezīme

Kādas ir jūsu dokumentācijas valodas preferences? Aizpildiet īsu aptauju. (ņemiet vērā, ka aptauja ir angļu valodā)

Aptaujai būs nepieciešamas aptuveni septiņas minūtes. Nekādi personas dati netiks vākti (paziņojums par konfidencialitāti).