Gjelder for:

Er angrepsoverflatereduksjon en del av Windows?

Angrepsoverflatereduksjon var opprinnelig en funksjon i pakken med exploit guard-funksjoner introdusert som en stor oppdatering for å Microsoft Defender Antivirus, i Windows 10, versjon 1709. Microsoft Defender Antivirus er den opprinnelige komponenten for beskyttelse mot skadelig programvare i Windows. Det fullstendige funksjonssettet for reduksjon av angrepsoverflaten er imidlertid bare tilgjengelig med en Windows Enterprise-lisens. Vær også oppmerksom på at noen Microsoft Defender antivirusutelukkelser gjelder for utelukkelser av angrepsregler for overflatereduksjon. Se referanse til regler for reduksjon av angrepsoverflate – Microsoft Defender Antivirus-utelukkelser og regler for reduksjon av angrepsoverflater.

Må jeg ha en bedriftslisens for å kjøre regler for reduksjon av angrepsoverflaten?

Det fullstendige settet med regler og funksjoner for reduksjon av angrepsoverflater støttes bare hvis du har en enterprise-lisens for Windows 10 eller Windows 11. Et begrenset antall regler kan fungere uten en virksomhetslisens. Hvis du har Microsoft 365 Business, angir du Microsoft Defender Antivirus som den primære sikkerhetsløsningen og aktiverer reglene gjennom PowerShell. Bruk av angrepsoverflatereduksjon uten en enterprise-lisens støttes ikke offisielt, og du vil ikke kunne bruke alle funksjonene til reduksjon av angrepsoverflaten.

Hvis du vil ha mer informasjon om Windows-lisensiering, kan du se Windows 10 Lisensiering og få veiledningen for volumlisensiering for Windows 10.

Støttes reduksjon av angrepsoverflate hvis jeg har en E3-lisens?

Ja. Reduksjon av angrepsoverflate støttes for Windows Enterprise E3 og nyere.

Hvilke funksjoner støttes med en E5-lisens?

Alle reglene som støttes med E3, støttes også med E5.

E5 legger til større integrering med Defender for Endpoint. Med E5 kan du vise varsler i sanntid, finjustere regelutelukkelser, konfigurere regler for reduksjon av angrepsoverflaten og vise lister over hendelsesrapporter.

Hva er de gjeldende støttede reglene for reduksjon av angrepsoverflate?

Reduksjon av angrepsoverflate støtter for øyeblikket alle reglene nedenfor.

Hvilke regler skal aktiveres? Alle, eller kan jeg aktivere individuelle regler?

For å hjelpe deg med å finne ut hva som er best for miljøet ditt, anbefaler vi at du aktiverer regler for reduksjon av angrepsoverflater i overvåkingsmodus. Med denne fremgangsmåten kan du bestemme den mulige effekten for organisasjonen. For eksempel bransjespesifikke programmer.

Hvordan fungerer utelukkelser for reduksjon av angrepsoverflate?

Hvis du legger til én utelukkelse for reduksjonsregler for angrepsoverflaten, påvirker det hver regel for reduksjon av angrepsoverflaten.

Utelukkelser for reduksjon av angrepsoverflate støtter jokertegn, baner og miljøvariabler. Hvis du vil ha mer informasjon om hvordan du bruker jokertegn i regler for reduksjon av angrepsoverflaten, kan du se konfigurere og validere utelatelser basert på filtype og mappeplassering.

Vær oppmerksom på følgende elementer om utelukkelser for reduksjon av angrepsoverflate (inkludert jokertegn og env. variabler):

- De fleste utelukkelser for reduksjon av angrepsoverflate er uavhengige av Microsoft Defender antivirusutelukkelser. Microsoft Defender Antivirus-utelukkelser gjelder imidlertid for enkelte regler for reduksjon av angrepsoverflaten. Se referanse til regler for reduksjon av angrepsoverflate – Microsoft Defender Antivirus-utelukkelser og regler for reduksjon av angrepsoverflater.

- Jokertegn kan ikke brukes til å definere en stasjonsbokstav.

- Hvis du vil utelate mer enn én mappe, bruker du flere forekomster av

\*\i en bane til å angi flere nestede mapper (for eksempelc:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager støtter jokertegn (* eller ?).

- Hvis du vil utelate en fil som inneholder tilfeldige tegn (automatisert filgenerering), kan du bruke symbolet '?' (for eksempel

C:\Folder\fileversion?.docx) - Utelukkelser for reduksjon av angrepsoverflater i gruppepolicy støtter ikke anførselstegn (motoren håndterer opprinnelig lange baner, mellomrom osv., så det er ikke nødvendig å bruke anførselstegn).

- Regler for reduksjon av angrepsoverflater kjøres under NT AUTHORITY\SYSTEM-konto, slik at miljøvariabler er begrenset til maskinvariabler.

Hvordan vet hva jeg må utelate?

Ulike regler for reduksjon av angrepsoverflater har forskjellige beskyttelsesflyter. Tenk alltid på hva regelen for reduksjon av angrepsoverflaten du konfigurerer, beskytter mot, og hvordan den faktiske utførelsesflyten panorerer ut.

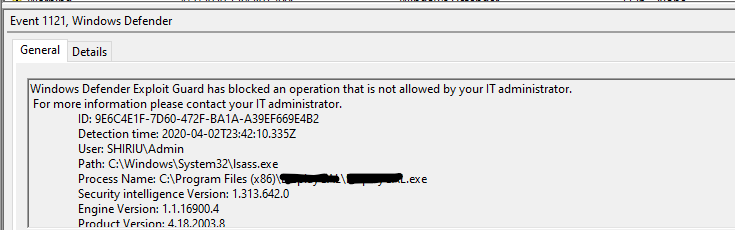

Eksempel: Det kan være en sikkerhetsrisiko å blokkere legitimasjonsstjele fra det lokale sikkerhetsmyndighetsdelsystemet Reading direkte fra LSASS-prosessen (Local Security Authority Subsystem), siden det kan vise firmalegitimasjon.

Denne regelen hindrer ikke-klarerte prosesser fra å ha direkte tilgang til LSASS-minne. Når en prosess prøver å bruke OpenProcess()-funksjonen til å få tilgang til LSASS, med en tilgangsrettighet for PROCESS_VM_READ, blokkerer regelen spesifikt denne tilgangsrettigheten.

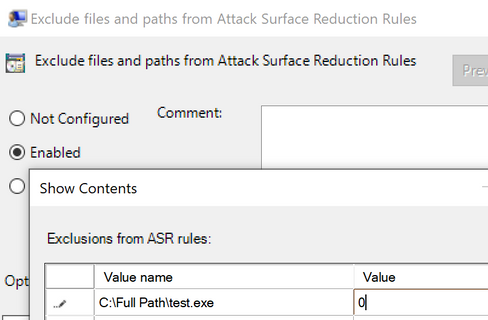

Hvis du ser på eksemplet ovenfor, hvis du virkelig måtte opprette et unntak for prosessen der tilgangsrettigheten ble blokkert, ville det å legge til filnavnet sammen med fullstendig bane utelate det fra å bli blokkert og etter at du har fått tilgang til LSASS-prosessminnet. Verdien på 0 betyr at regler for reduksjon av angrepsoverflaten ignorerer denne filen/prosessen og ikke blokkerer/overvåker den.

Hvordan konfigurere utelukkelser per regel?

Hvis du vil ha informasjon om hvordan du konfigurerer utelukkelser per regel, kan du se regler for reduksjon av angrepsoverflaten.

Hvilke regler anbefaler Microsoft å aktivere?

Vi anbefaler at du aktiverer alle mulige regler. Det finnes imidlertid noen tilfeller der du ikke bør aktivere en regel. Vi anbefaler for eksempel ikke å aktivere Blokker prosessopprettelser som stammer fra PSExec- og WMI-kommandoregelen, hvis du bruker Microsoft Endpoint Configuration Manager (eller System Center Configuration Manager – SCCM) til å administrere endepunktene.

Vi anbefaler på det sterkeste at du leser hver regelspesifikk informasjon og/eller advarsler, som er tilgjengelige i den offentlige dokumentasjonen. som spenner over flere beskyttelsessøyler, for eksempel Office, legitimasjon, skript, e-post osv. Alle regler for reduksjon av angrepsoverflaten, bortsett fra blokkvedvarighet gjennom WMI-hendelsesabonnement, støttes på Windows 1709 og nyere:

- Blokker misbruk av utnyttede sårbare signerte sjåfører

- Blokkere kjørbart innhold fra e-postklient og nettpost

- Blokkere alle Office-programmer fra å opprette underordnede prosesser

- Blokkere Office-programmer fra å opprette kjørbart innhold

- Blokkere Office-programmer fra å sette inn kode i andre prosesser

- Blokkere JavaScript eller VBScript fra å starte nedlastet kjørbart innhold

- Blokkkjøring av potensielt obfuscated skript

- Blokkere Win32-API-kall fra Office-makro

- Bruk avansert beskyttelse mot løsepengevirus

- Blokkere legitimasjonsstjele fra delsystemet for lokale sikkerhetsmyndigheter i Windows (lsass.exe)

- Blokker prosessopprettinger med opprinnelse fra PSExec- og WMI-kommandoer

- Blokkere ikke-klarerte og usignerte prosesser som kjører fra USB

- Blokkere kjørbare filer fra å kjøre med mindre de oppfyller kriteriene for utbredelse, alder eller klarert liste

- Blokkere office-kommunikasjonsprogrammer fra å opprette underordnede prosesser

- Blokkere Adobe Reader fra å opprette underordnede prosesser

- Blokker utholdenhet gjennom WMI-hendelsesabonnement

Er delsystem for lokale sikkerhetsmyndigheter aktivert som standard?

Standardtilstanden for angrepsregelen surface reduction rule "Block credential stealing from the Windows local security authority subsystem (lsass.exe)" endres fra Ikke konfigurert til konfigurert , og standardmodusen er satt til Blokker. Alle andre regler for reduksjon av angrepsoverflaten forblir i standardtilstanden: Ikke konfigurert. Ytterligere filtreringslogikk er allerede tatt med i regelen for å redusere sluttbrukervarsler. Kunder kan konfigurere regelen til overvåkings-, advarsels - eller deaktivert modus, som overstyrer standardmodusen. Funksjonaliteten til denne regelen er den samme, om regelen er konfigurert i on-by-default-modus, eller om du aktiverer blokkmodus manuelt.

Hva er noen gode anbefalinger for å komme i gang med reduksjon av angrepsoverflaten?

Test hvordan regler for reduksjon av angrepsoverflater påvirker organisasjonen før du aktiverer dem ved å kjøre regler for reduksjon av angrepsoverflaten i overvåkingsmodus i en kort periode. Når du kjører reglene i overvåkingsmodus, kan du identifisere alle bransjeprogrammer som kan bli blokkert feilaktig, og ekskludere dem fra reduksjon av angrepsoverflaten.

Større organisasjoner bør vurdere å rulle ut regler for reduksjon av angrepsoverflater i «ringer», ved å revidere og aktivere regler i stadig bredere delsett av enheter. Du kan ordne organisasjonens enheter i ringer ved hjelp av Intune eller et gruppepolicy administrasjonsverktøy.

Hvor lenge bør jeg teste en regel for reduksjon av angrepsoverflaten i overvåkingsmodus før jeg aktiverer den?

Hold regelen i overvåkingsmodus i ca. 30 dager for å få en god grunnlinje for hvordan regelen fungerer når den er aktiv i hele organisasjonen. I løpet av overvåkingsperioden kan du identifisere alle bransjeprogrammer som kan bli blokkert av regelen, og konfigurere regelen til å utelate dem.

Jeg bytter fra en tredjeparts sikkerhetsløsning til Defender for Endpoint. Finnes det en «enkel» måte å eksportere regler fra en annen sikkerhetsløsning på for å angripe overflatereduksjon?

I de fleste tilfeller er det enklere og bedre å starte med de opprinnelige anbefalingene foreslått av Defender for Endpoint enn å forsøke å importere regler fra en annen sikkerhetsløsning. Deretter kan du bruke verktøy som overvåkingsmodus, overvåking og analyse til å konfigurere den nye løsningen etter dine unike behov.

Standardkonfigurasjonen for de fleste regler for reduksjon av angrepsoverflate, kombinert med Defender for Endpoints sanntidsbeskyttelse, beskytter mot et stort antall utnyttelser og sårbarheter.

Fra Defender for Endpoint kan du oppdatere forsvaret med egendefinerte indikatorer for å tillate og blokkere visse programvarevirkemåter. reduksjon av angrepsoverflate gir også mulighet for noen tilpasninger av regler, i form av fil- og mappeutelukkelser. Som en generell regel er det best å overvåke en regel i en tidsperiode og konfigurere utelatelser for alle bransjeprogrammer som kan bli blokkert.

Støtter reduksjon av angrepsoverflate fil- eller mappeutelukking som inkluderer systemvariabler og jokertegn i banen?

Ja. Hvis du vil ha mer informasjon om hvordan du ekskluderer filer eller mapper fra regler for reduksjon av angrepsoverflaten, kan du se Utelukke filer og mapper fra regler for reduksjon av angrepsoverflaten , og hvis du vil ha mer informasjon om hvordan du bruker systemvariabler og jokertegn i utelatte filbaner, kan du seKonfigurere og validere utelukkelser basert på filtype og mappeplassering.

Dekker reduksjonsregler for angrepsoverflaten alle programmer som standard?

Det avhenger av regelen. De fleste regler for reduksjon av angrepsoverflaten dekker virkemåten til Microsoft Office-produkter og -tjenester, for eksempel Word, Excel, PowerPoint og OneNote eller Outlook. Enkelte regler for reduksjon av angrepsoverflate, for eksempel blokkkjøring av potensielt obfuscated skript, er mer generelle i omfanget.

Støtter reduksjon av angrepsoverflate tredjeparts sikkerhetsløsninger?

reduksjon av angrepsoverflate bruker Microsoft Defender Antivirus til å blokkere programmer. Det er ikke mulig å konfigurere reduksjon av angrepsoverflate for å bruke en annen sikkerhetsløsning for blokkering på dette tidspunktet.

Jeg har en E5-lisens og aktiverte noen regler for reduksjon av angrepsoverflaten i forbindelse med Defender for Endpoint. Er det mulig at en angrepsoverflatereduksjonshendelse ikke vises i det hele tatt i Defender for endepunktets hendelsestidslinje?

Når et varsel utløses lokalt av en regel for reduksjon av angrepsoverflaten, sendes også en rapport om hendelsen til Defender for Endpoint-portalen. Hvis du har problemer med å finne hendelsen, kan du filtrere hendelsestidslinjen ved hjelp av søkeboksen. Du kan også vise angrepsoverflatereduksjonshendelser ved å gå til Gå til angrepsoverflatebehandling, fra konfigurasjonsbehandlingsikonet i oppgavelinjen Defender for Cloud. Administrasjonssiden for angrepsoverflaten inneholder en fane for rapportregistreringer, som inkluderer en fullstendig liste over regelhendelser for angrepsoverflatereduksjon som rapporteres til Defender for Endpoint.

Jeg brukte en regel ved hjelp av GPO. Når jeg nå prøver å kontrollere indekseringsalternativene for regelen i Microsoft Outlook, får jeg en melding som sier «Ingen tilgang».

Prøv å åpne indekseringsalternativene direkte fra Windows 10 eller Windows 11.

Velg Søk-ikonet på oppgavelinjen i Windows.

Skriv inn indekseringsalternativer i søkeboksen.

Brukes kriteriene av regelen «Blokkere kjørbare filer fra å kjøre med mindre de oppfyller vilkåret prevalens, alder eller klarert liste», som kan konfigureres av en administrator?

Nei. Kriteriene som brukes av denne regelen opprettholdes av Microsoft Cloud Protection, for å holde den klarerte listen kontinuerlig oppdatert med data samlet inn fra hele verden. Lokale administratorer har ikke skrivetilgang til å endre disse dataene. Hvis du ønsker å konfigurere denne regelen til å skreddersy den for virksomheten, kan du legge til bestemte programmer i utelatelseslisten for å hindre at regelen utløses.

Jeg aktiverte regelen for reduksjon av angrepsoverflate, «Blokker kjørbare filer fra å kjøre med mindre de oppfyller prevalens, alder eller klarert listekriterium». Etter en stund oppdaterte jeg et stykke programvare, og regelen blokkerer den nå, selv om den ikke gjorde det før. Gikk det noe galt?

Denne regelen er avhengig av at hvert program har et kjent rykte, målt ved utbredelse, alder eller inkludering på en liste over klarerte apper. Regelens beslutning om å blokkere eller tillate et program bestemmes til slutt av Microsoft Cloud Protections vurdering av disse kriteriene.

Vanligvis kan skybeskyttelse fastslå at en ny versjon av et program ligner nok til tidligere versjoner at det ikke trenger å revurderes i lengden. Det kan imidlertid ta litt tid før appen bygger omdømme etter bytte av versjoner, spesielt etter en større oppdatering. I mellomtiden kan du legge til programmet i utelatelseslisten for å hindre at denne regelen blokkerer viktige programmer. Hvis du oppdaterer og arbeider med nye versjoner av programmer ofte, kan du i stedet velge å kjøre denne regelen i overvåkingsmodus.

Jeg har nylig aktivert regelen for reduksjon av angrepsoverflaten, «Blokker legitimasjonsstjelende fra det lokale sikkerhetsmyndighetsdelsystemet i Windows (lsass.exe)», og jeg får et stort antall varsler. Hva er det som foregår?

Et varsel som genereres av denne regelen, angir ikke nødvendigvis skadelig aktivitet. Denne regelen er imidlertid fortsatt nyttig for å blokkere skadelig aktivitet, siden skadelig programvare ofte retter seg mot lsass.exe for å få ulovlig tilgang til kontoer. Den lsass.exe prosessen lagrer brukerlegitimasjon i minnet etter at en bruker har logget på. Windows bruker denne legitimasjonen til å validere brukere og bruke lokale sikkerhetspolicyer.

Fordi mange legitime prosesser i løpet av en vanlig dag påkaller lsass.exe for legitimasjon, kan denne regelen være spesielt støyende. Hvis et kjent legitimt program fører til at denne regelen genererer et stort antall varsler, kan du legge den til i utelatelseslisten. De fleste andre regler for reduksjon av angrepsoverflater genererer et relativt mindre antall varsler, sammenlignet med denne, siden det å ringe på lsass.exe er typisk for mange programmers normale funksjon.

Er det lurt å aktivere regelen «Blokkere legitimasjonsstjele fra windows-delsystemet for lokale sikkerhetsmyndigheter (lsass.exe)», sammen med LSA-beskyttelse?

Aktivering av denne regelen gir ikke ekstra beskyttelse hvis du også har LSA-beskyttelse aktivert. Både regelen og LSA-beskyttelsen fungerer på omtrent samme måte, så å ha begge kjører samtidig ville være overflødig. Noen ganger kan det imidlertid hende at du ikke kan aktivere LSA-beskyttelse. I slike tilfeller kan du aktivere denne regelen for å gi tilsvarende beskyttelse mot skadelig programvare som er rettet mot lsass.exe.

Se også

- Oversikt over reduksjon av angrepsoverflate

- Evaluer regler for reduksjon av angrepsoverflate

- Distribusjon av regler for reduksjon av angrepsoverflate Trinn 3: Implementere regler for reduksjon av angrepsoverflate

- Aktiver regler for reduksjon av angrepsoverflate

- Kompatibiliteten til Microsoft Defender Antivirus med andre antivirus-/beskyttelsesvirus