Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Innledning

Du kan distribuere Defender for Endpoint på Linux ved hjelp av ulike verktøy og metoder. Denne artikkelen beskriver hvordan du automatiserer distribusjonen av Defender for Endpoint på Linux ved hjelp av et installasjonsskript. Dette skriptet identifiserer distribusjonen og versjonen, velger riktig repositorium, konfigurerer enheten til å trekke den nyeste agentversjonen, og tar enheten til Defender for Endpoint ved hjelp av pålastingspakken. Denne metoden anbefales på det sterkeste for å forenkle distribusjonsprosessen.

Hvis du vil bruke en annen metode, kan du se delen Relatert innhold.

Viktig

Hvis du vil kjøre flere sikkerhetsløsninger side ved side, kan du se Vurderinger for ytelse, konfigurasjon og støtte.

Du har kanskje allerede konfigurert gjensidige sikkerhetsutelukker for enheter som er pålastet til Microsoft Defender for endepunkt. Hvis du fortsatt trenger å angi gjensidige utelatelser for å unngå konflikter, kan du se Legge til Microsoft Defender for endepunkt i utelatelseslisten for den eksisterende løsningen.

Forutsetninger og systemkrav

Før du begynner, kan du se Forutsetninger for Defender for Endpoint på Linux for en beskrivelse av forutsetninger og systemkrav.

Distribusjonsprosess

Last ned pålastingspakken fra Microsoft Defender portalen ved å følge disse trinnene:

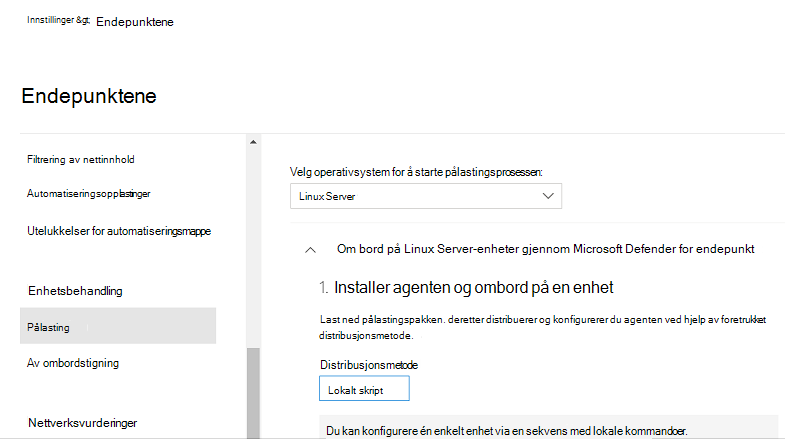

Utvid System-delen i Microsoft Defender-portalen, og velg Innstillinger For>endepunkter Enhetsbehandling>>Pålasting.

Velg Linux Server som operativsystem i den første rullegardinmenyen.

Velg Lokalt skript som distribusjonsmetode i den andre rullegardinmenyen.

Velg Last ned pålastingspakke. Lagre filen som

WindowsDefenderATPOnboardingPackage.zip.Trekk ut innholdet i arkivet fra en ledetekst:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyAdvarsel

Ompakking av installasjonspakken for Defender for Endpoint er ikke et støttet scenario. Dette kan påvirke integriteten til produktet negativt og føre til negative resultater, inkludert, men ikke begrenset til å utløse manipuleringsvarsler og oppdateringer som ikke gjelder.

Viktig

Hvis du går glipp av dette trinnet, viser alle utførte kommandoer en advarsel som angir at produktet er ulisensiert. Mdatp-tilstandskommandoen returnerer også en verdi av usann.

Last ned bash-skriptet for installasjonsprogrammet som er angitt i vårt offentlige GitHub-repositorium.

Gi kjørbare tillatelser til installasjonsskriptet:

chmod +x mde_installer.shKjør installasjonsskriptet, og angi pålastingspakken som en parameter for å installere agenten og om bord på enheten til Defender-portalen.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqDenne kommandoen distribuerer den nyeste agentversjonen til produksjonskanalen, ser etter minimum systemanmodninger og om bord på enheten til Defender Portal.

I tillegg kan du sende flere parametere basert på kravene dine for å endre installasjonen. Se etter alle de tilgjengelige alternativene i hjelpen:

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -b|--install-path specify the installation and configuration path for MDE. Default: / -h|--help display helpScenario Kommando Installer på en egendefinert baneplassering sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_req --install-path /custom/path/locationInstaller en bestemt agentversjon sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004Oppgrader til den nyeste agentversjonen sudo ./mde_installer.sh --upgradeOppgrader til en bestemt agentversjon sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004Nedgrader til en bestemt agentversjon sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004Avinstaller agent sudo ./mde_installer.sh --removeHvis du vil ha mer informasjon om hvordan du installerer en egendefinert bane, kan du se: Installer Defender for Endpoint på Linux til en egendefinert bane.

Obs!

Oppgradering av operativsystemet til en ny hovedversjon etter produktinstallasjon krever at produktet installeres på nytt. Du må avinstallere den eksisterende Defender for Endpoint på Linux, oppgradere operativsystemet og deretter konfigurere Defender for Endpoint på Linux på nytt.

Installasjonsbanen kan ikke endres etter at Defender for Endpoint er installert. Hvis du vil bruke en annen bane, kan du avinstallere og installere produktet på nytt på den nye plasseringen.

Bekreft distribusjonsstatus

Åpne enhetsbeholdningen i Microsoft Defender-portalen. Det kan ta 5–20 minutter før enheten vises i portalen.

Kjør en antivirusregistreringstest for å bekrefte at enheten er riktig pålastet og rapporterer til tjenesten. Utfør følgende trinn på den nylig pålastede enheten:

Sørg for at sanntidsbeskyttelse er aktivert (angitt av et resultat av

trueå kjøre følgende kommando):mdatp health --field real_time_protection_enabledHvis den ikke er aktivert, utfører du følgende kommando:

mdatp config real-time-protection --value enabledÅpne et terminalvindu, og utfør følgende kommando for å kjøre en gjenkjenningstest:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtDu kan kjøre flere gjenkjenningstester på ZIP-filer ved hjelp av én av følgende kommandoer:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipFilene må settes i karantene av Defender for Endpoint på Linux. Bruk følgende kommando til å liste opp alle oppdagede trusler:

mdatp threat list

Kjør en EDR-gjenkjenningstest og simulere en gjenkjenning for å bekrefte at enheten er riktig pålastet og rapporterer til tjenesten. Utfør følgende trinn på den nylig pålastede enheten:

Last ned og pakk ut skriptfilen til en innebygd Linux-server.

Gi kjørbare tillatelser til skriptet:

chmod +x mde_linux_edr_diy.shUtfør denne kommandoen:

./mde_linux_edr_diy.shEtter noen minutter skal en gjenkjenning heves i Microsoft Defender XDR.

Kontroller varseldetaljene, tidslinjen for maskinen, og utfør de vanlige undersøkelsestrinnene.

Microsoft Defender for endepunkt pakkeavhengigheter for eksterne pakker

Hvis Microsoft Defender for endepunkt installasjonen mislykkes på grunn av manglende avhengighetsfeil, kan du laste ned de nødvendige avhengighetene manuelt.

Følgende avhengigheter for eksterne pakker finnes for mdatp pakken:

- Pakken

mdatp RPMkrever -glibc >= 2.17 - Pakken krever for DEBIAN

mdatplibc6 >= 2.23 - For Mariner

mdatpkreverattrpakken ,diffutils,libacl,libattr,libselinux-utils,selinux-policy,policycoreutils

Obs!

Fra og med versjonen 101.24082.0004støtter Auditd ikke Defender for Endpoint på Linux lenger hendelsesleverandøren. Vi går helt over til den mer effektive eBPF-teknologien.

Hvis eBPF det ikke støttes på maskinene dine, eller hvis det finnes spesifikke krav for å forbli på Auditd, og maskinene bruker Defender for Endpoint på Linux-versjonen 101.24072.0001 eller tidligere, finnes det andre avhengigheter på den reviderte pakken for mdatp.

For versjon eldre enn 101.25032.0000:

- RPM-pakkebehov:

mde-netfilter,pcre - DEBIAN-pakkebehov:

mde-netfilter,libpcre3 - Pakken

mde-netfilterhar også følgende pakkeavhengigheter: - For DEBIAN kreverlibnetfilter-queue1mde-netfilter-pakken, oglibglib2.0-0- For RPM kreverlibmnlmde-netfilter-pakken , ,libnfnetlink,libnetfilter_queueogglib2Begynner med versjon101.25042.0003, er uuid-runtime ikke lenger nødvendig som en ekstern avhengighet.

Feilsøke installasjonsproblemer

Hvis du opplever installasjonsproblemer, gjør du følgende for selvfeilsøking:

Hvis du vil ha informasjon om hvordan du finner loggen som genereres automatisk når det oppstår en installasjonsfeil, kan du se Logginstallasjonsproblemer.

Hvis du vil ha informasjon om vanlige installasjonsproblemer, kan du se Installasjonsproblemer.

Hvis tilstanden til enheten er

false, kan du se defender for endepunktagentens tilstandsproblemer.Hvis du vil ha informasjon om problemer med produktytelsen, kan du se Feilsøke ytelsesproblemer.

Hvis du vil ha informasjon om proxy- og tilkoblingsproblemer, kan du se Feilsøke problemer med skytilkoblingen.

Hvis du vil ha støtte fra Microsoft, åpner du en støtteforespørsel og oppgir loggfilene som opprettes ved hjelp av klientanalysen.

Slik bytter du mellom kanaler

Hvis du for eksempel vil endre kanal fra Insiders-Fast til produksjon, gjør du følgende:

Avinstaller versjonen

Insiders-Fast channelav Defender for Endpoint på Linux.sudo yum remove mdatpDeaktiver Defender for endepunkt på Linux Insiders-Fast repo.

sudo yum repolistObs!

Utdataene skal vises

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodRedistribuer Microsoft Defender for endepunkt på Linux ved hjelp av produksjonskanalen.

Defender for Endpoint på Linux kan distribueres fra en av følgende kanaler (merket som [kanal]):

insiders-fastinsiders-slowprod

Hver av disse kanalene tilsvarer et Linux-programvarerepositorium. Instruksjonene i denne artikkelen beskriver hvordan du konfigurerer enheten til å bruke et av disse repositoriene.

Valget av kanalen bestemmer hvilken type og hyppighet oppdateringer som tilbys til enheten. Enheter i insiders-fast er de første til å motta oppdateringer og nye funksjoner, etterfulgt senere av insiders-slow og til slutt av prod.

Hvis du vil forhåndsvise nye funksjoner og gi tidlig tilbakemelding, anbefales det at du konfigurerer enkelte enheter i bedriften til å bruke enten insiders-fast eller insiders-slow.

Advarsel

Hvis du bytter kanal etter den første installasjonen, må produktet installeres på nytt. Slik bytter du produktkanal: avinstaller den eksisterende pakken, konfigurer enheten på nytt for å bruke den nye kanalen, og følg fremgangsmåten i dette dokumentet for å installere pakken fra den nye plasseringen.

Slik konfigurerer du policyer for Microsoft Defender på Linux

Hvis du vil konfigurere antivirus- og EDR-innstillinger, kan du se følgende artikler:

- Behandling av sikkerhetsinnstillinger for Defender for endepunkt beskriver hvordan du konfigurerer innstillinger i Microsoft Defender-portalen. (Denne metoden anbefales.)

- Angi innstillinger for Defender for Endpoint på Linux beskriver innstillingene du kan konfigurere.

Beslektet innhold

- Forutsetninger for Microsoft Defender for endepunkt på Linux

- Distribuer Defender for endepunkt på Linux med Ansible

- Distribuer Defender for endepunkt på Linux med Chef

- Distribuer Defender for endepunkt på Linux med marionett

- Distribuer Defender for endepunkt på Linux med Saltstack

- Distribuer Defender for endepunkt på Linux manuelt

- Koble de ikke-Azure maskinene til Microsoft Defender for Cloud med Defender for Endpoint (direkte pålasting ved hjelp av Defender for Cloud)

- Distribusjonsveiledning for Defender for Endpoint på Linux for SAP

- Installer Defender for Endpoint på Linux til en egendefinert bane